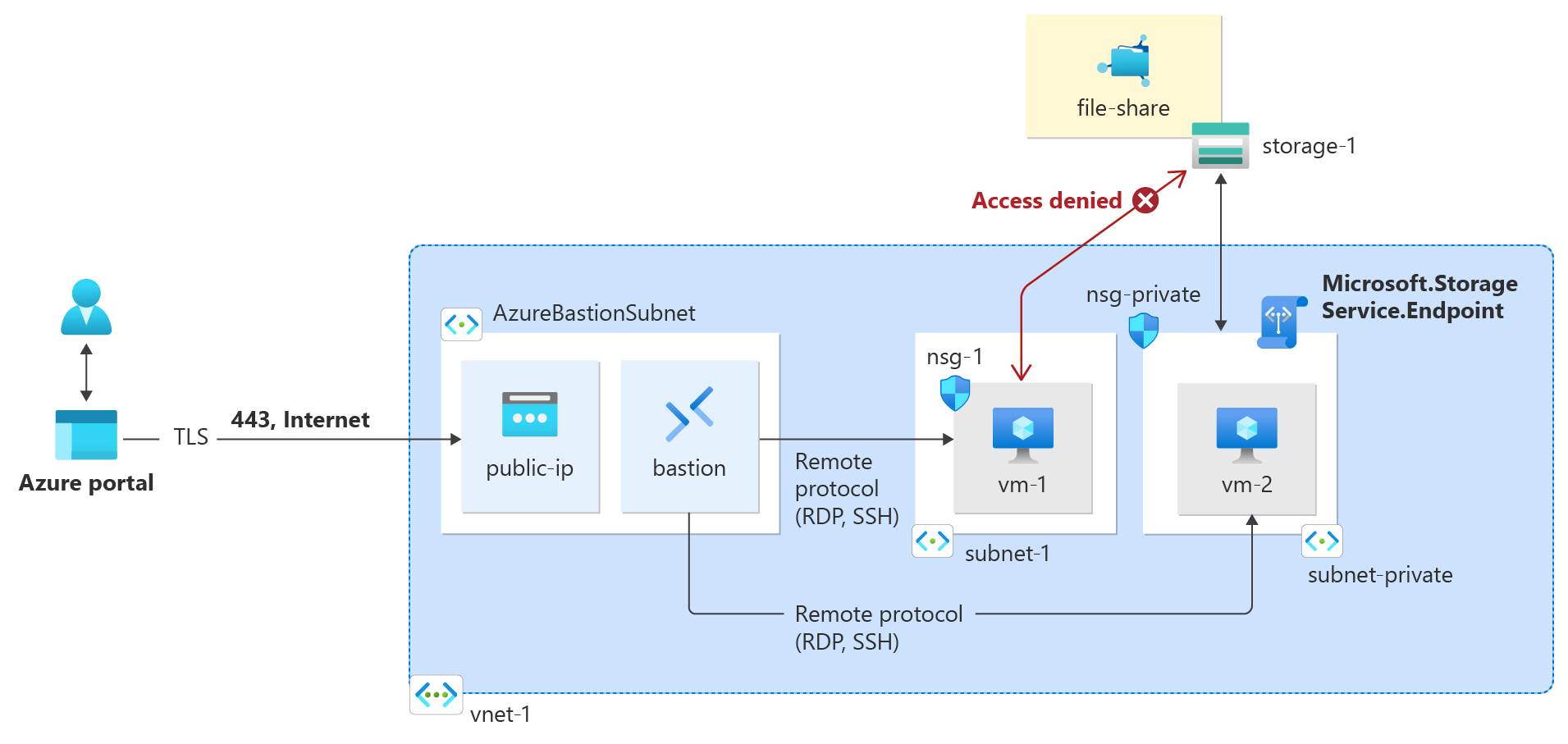

Oktatóanyag: PaaS-erőforrásokhoz való hálózati hozzáférés korlátozása virtuális hálózati szolgáltatásvégpontokkal az Azure Portal használatával

Virtuális hálózati szolgáltatásvégpontokkal egy adott virtuális hálózati alhálózatra korlátozható az egyes Azure-szolgáltatási erőforrásokhoz való hálózati hozzáférés. Emellett teljesen le is tiltható az internetes hozzáférés az erőforrásokhoz. A szolgáltatásvégpontok közvetlen csatlakozást biztosítanak a virtuális hálózat és a támogatott Azure-szolgáltatások között, így lehetővé teszik a virtuális hálózat magáncímterének használatát az Azure-szolgáltatások eléréséhez. A szolgáltatásvégpontokon keresztül az Azure-erőforrások felé irányuló forgalom mindig a Microsoft Azure gerinchálózatán marad.

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Virtuális hálózat létrehozása egyetlen alhálózattal

- Alhálózat hozzáadása és szolgáltatásvégpont engedélyezése

- Azure-erőforrás létrehozása és hálózati hozzáférés engedélyezése az erőforráshoz egyetlen alhálózatról

- Virtuális gép (VM) üzembe helyezése az egyes alhálózatokon

- Erőforráshoz való alhálózati hozzáférés ellenőrzése

- Erőforráshoz való alhálózati és internetes hozzáférés letiltásának ellenőrzése

Ez az oktatóanyag az Azure Portalt használja. Ezt az Azure CLI-vel vagy a PowerShell-lel is elvégezheti.

Előfeltételek

- Egy Azure-fiók, aktív előfizetéssel. Hozzon létre egyet ingyen.

Bejelentkezés az Azure-ba

Jelentkezzen be az Azure Portalra.

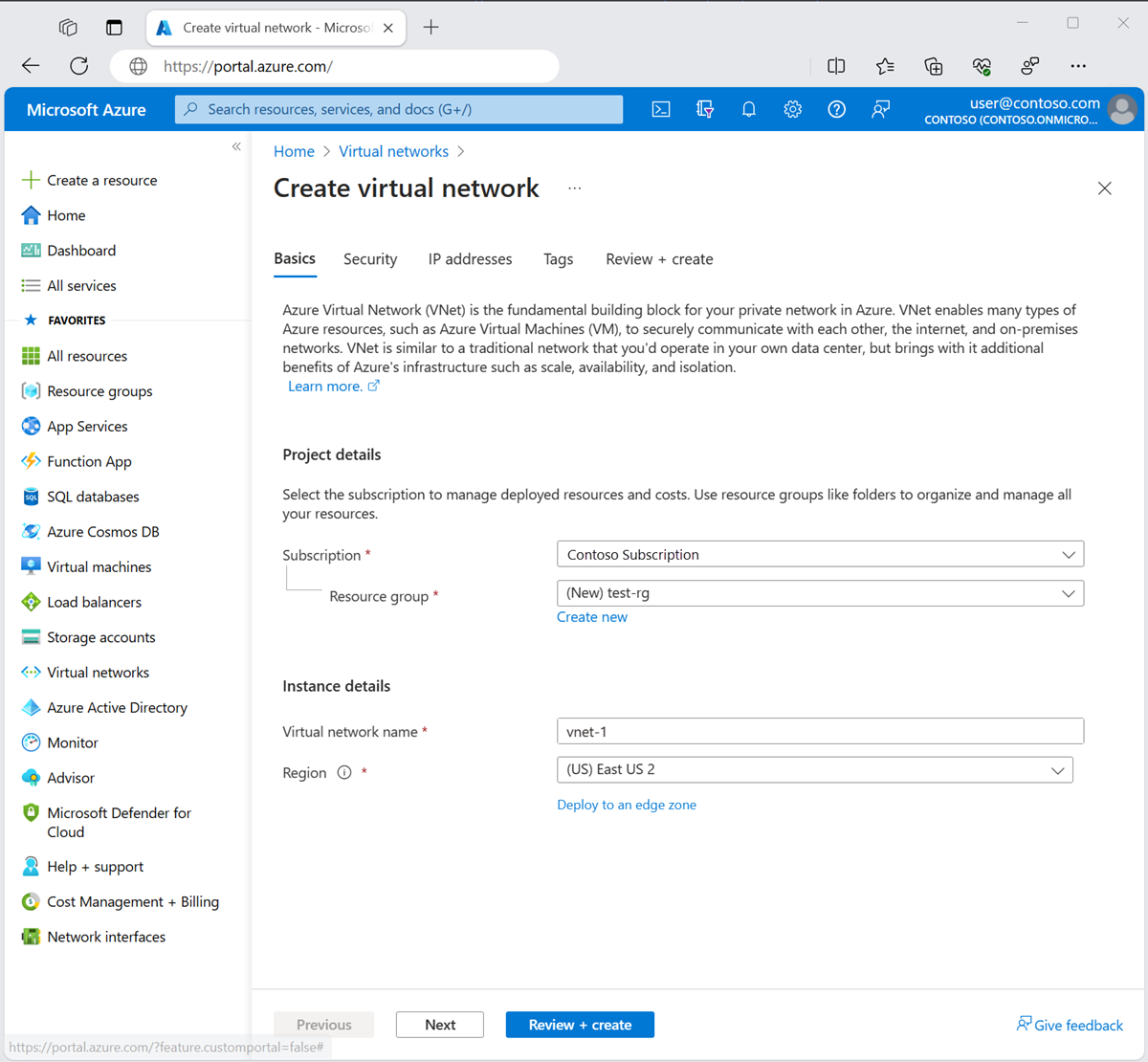

Virtuális hálózat és Azure Bastion-gazdagép létrehozása

Az alábbi eljárás létrehoz egy virtuális hálózatot egy erőforrás-alhálózattal, egy Azure Bastion-alhálózattal és egy Bastion-gazdagéppel:

A portálon keresse meg és válassza ki a virtuális hálózatokat.

A Virtuális hálózatok lapon válassza a + Létrehozás lehetőséget.

A Virtuális hálózat létrehozása alapismeretek lapján adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza az Új létrehozása lehetőséget.

Adja meg a test-rg nevet.

Válassza az OK gombot.Példány részletei Név Adja meg a vnet-1 értéket. Régió Válassza az USA 2. keleti régiója lehetőséget.

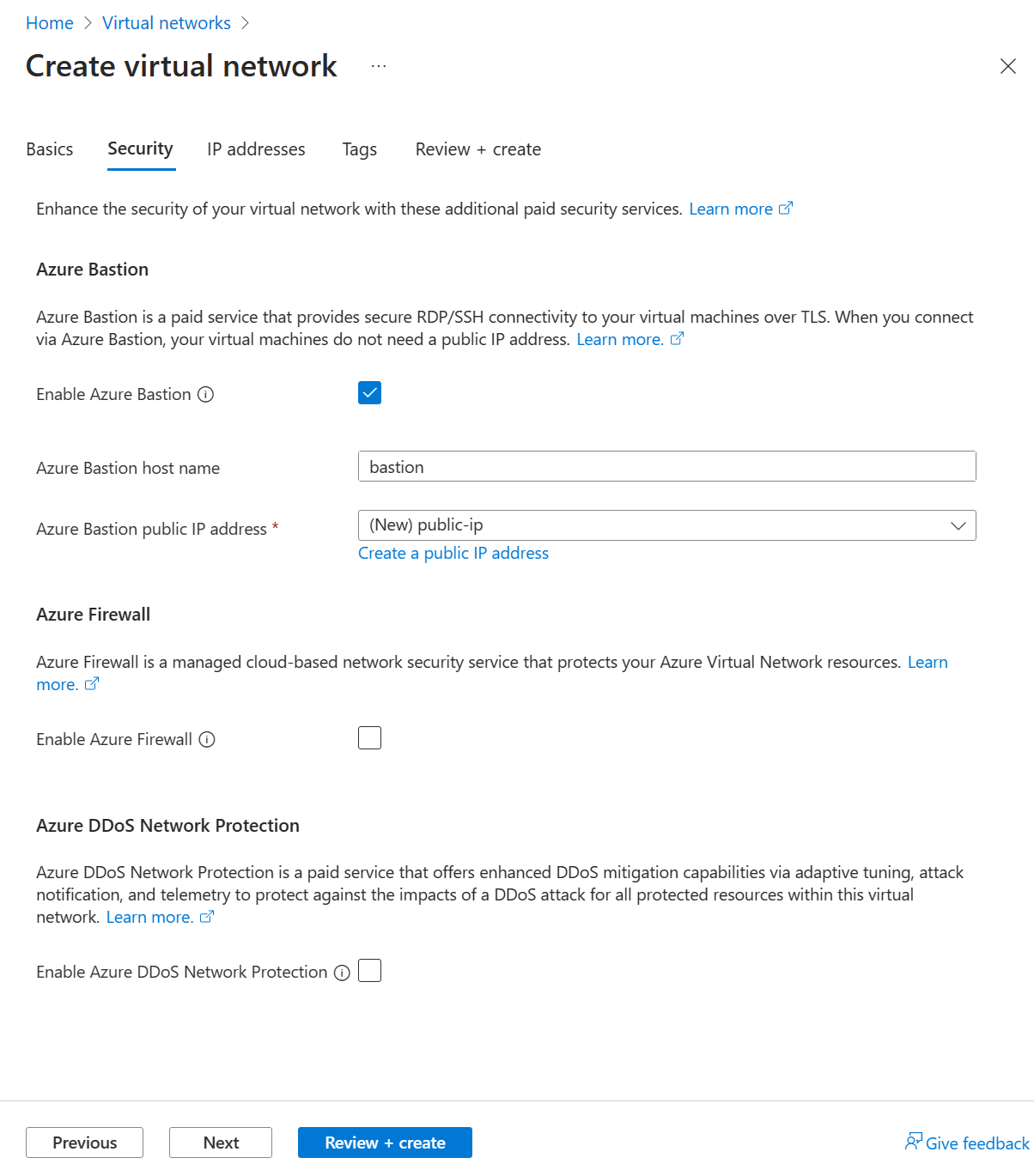

A Tovább gombra kattintva lépjen a Biztonság lapra.

Az Azure Bastion szakaszban válassza a Bastion engedélyezése lehetőséget.

A Bastion a böngészővel csatlakozik a virtuális hálózat virtuális gépeihez a Secure Shell (SSH) vagy a Távoli asztali protokoll (RDP) használatával a privát IP-címek használatával. A virtuális gépeknek nincs szükségük nyilvános IP-címekre, ügyfélszoftverekre vagy speciális konfigurációra. További információ: Mi az Azure Bastion?

Feljegyzés

Az óránkénti díjszabás a Bastion üzembe helyezésének pillanatától kezdődik, a kimenő adathasználattól függetlenül. További információ: Díjszabás és termékváltozatok. Ha a Bastiont egy oktatóanyag vagy teszt részeként helyezi üzembe, javasoljuk, hogy a használat befejezése után törölje ezt az erőforrást.

Az Azure Bastionban adja meg vagy válassza ki a következő információkat:

Beállítás Érték Azure Bastion gazdagép neve Adja meg a bástyát. Nyilvános Azure Bastion IP-cím Válassza a Nyilvános IP-cím létrehozása lehetőséget.

Adja meg a nyilvános ip-bastion nevet.

Válassza az OK gombot.

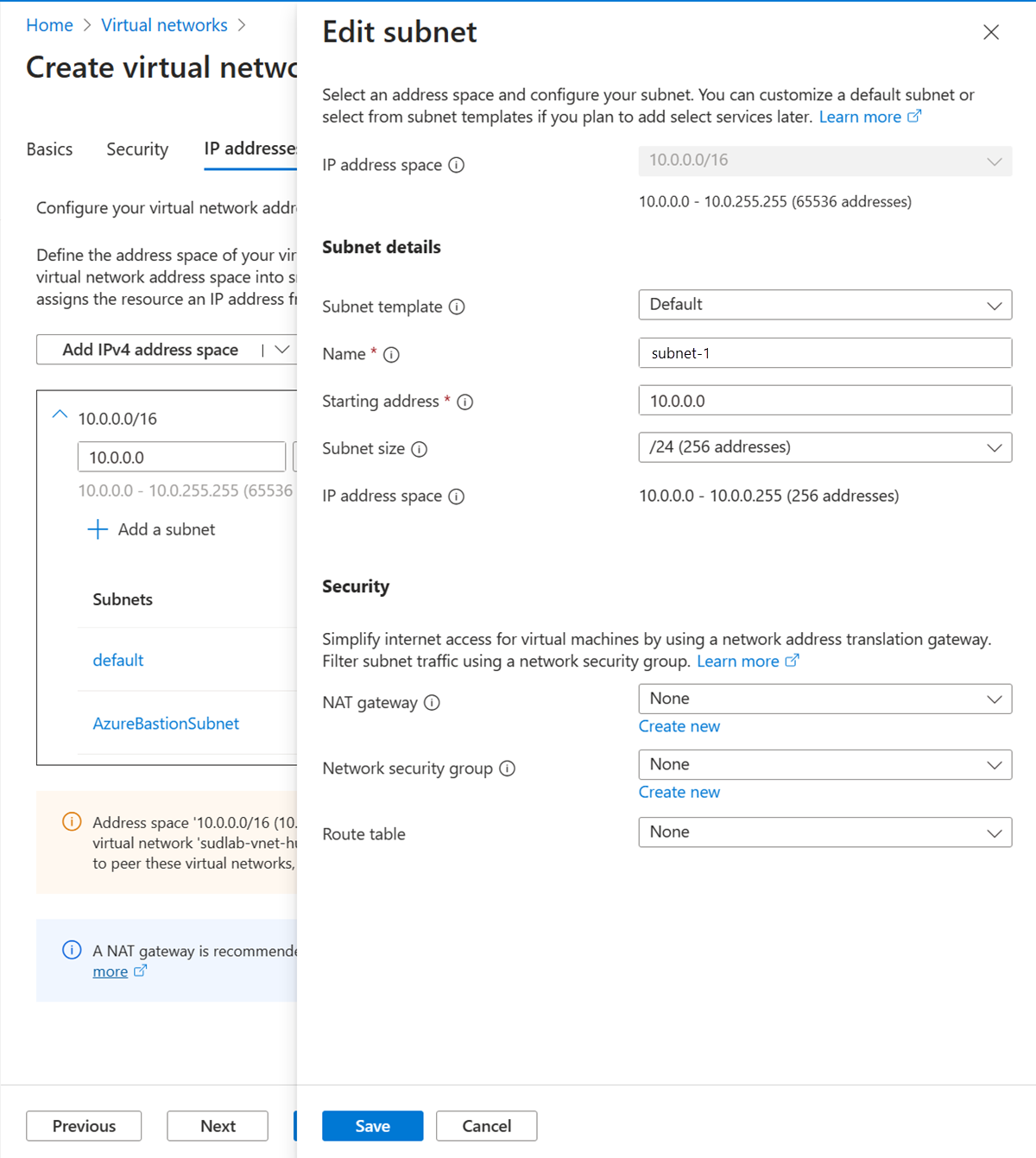

A Tovább gombra kattintva lépjen az IP-címek lapra.

Az Alhálózatok címtartományában válassza ki az alapértelmezett alhálózatot.

Az Alhálózat szerkesztése területen adja meg vagy válassza ki a következő adatokat:

Beállítás Érték Alhálózat részletei Alhálózati sablon Hagyja meg az alapértelmezett értéket. Név Adja meg az 1. alhálózatot. Kezdőcím Hagyja meg a 10.0.0.0 alapértelmezett értékét. Alhálózat mérete Hagyja meg a /24 (256 cím) alapértelmezett értékét.

Válassza a Mentés lehetőséget.

Válassza a Véleményezés + létrehozás lehetőséget az ablak alján. Amikor az ellenőrzés sikeres, válassza a Létrehozás lehetőséget.

Szolgáltatásvégpont engedélyezése

A szolgáltatásvégpontok szolgáltatásonként és alhálózatonként engedélyezhetők.

A portáloldal tetején található keresőmezőben keressen rá a virtuális hálózatra. Válassza ki a virtuális hálózatokat a keresési eredmények között.

A virtuális hálózatokban válassza a vnet-1 lehetőséget.

A vnet-1 Gépház szakaszában válassza az Alhálózatok lehetőséget.

Válassza a + Alhálózat lehetőséget.

Az Alhálózat hozzáadása lapon adja meg vagy válassza ki a következő adatokat:

Beállítás Érték Név alhálózat-privát Alhálózati címtartomány Hagyja meg a 10.0.2.0/24 alapértelmezett értéket. Standard kiadás RVICE-VÉGPONTOK Szolgáltatások A Microsoft.Storage kiválasztása Válassza a Mentés lehetőséget.

Figyelemfelhívás

Mielőtt engedélyezne egy szolgáltatásvégpontot egy erőforrásokkal rendelkező meglévő alhálózaton, tekintse meg az alhálózat beállításainak módosítását ismertető szakaszt.

Alhálózat hálózati hozzáférésének korlátozása

Alapértelmezés szerint az alhálózat összes virtuálisgép-példánya bármilyen erőforrással kommunikálhat. Az alhálózaton belüli összes erőforrás kimenő és bejövő forgalmát egy hálózati biztonsági csoport létrehozásával, és annak az alhálózathoz való társításával korlátozhatja.

A portállap tetején található keresőmezőben keresse meg a Hálózati biztonsági csoportot. Válassza ki a hálózati biztonsági csoportokat a keresési eredmények között.

A hálózati biztonsági csoportokban válassza a + Létrehozás lehetőséget.

A Hálózati biztonsági csoport létrehozása alapismeretek lapján adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Példány részletei Név Adja meg az nsg-storage értéket. Régió Válassza az USA 2. keleti régiója lehetőséget. Válassza a Felülvizsgálat + létrehozás, majd a Létrehozás lehetőséget.

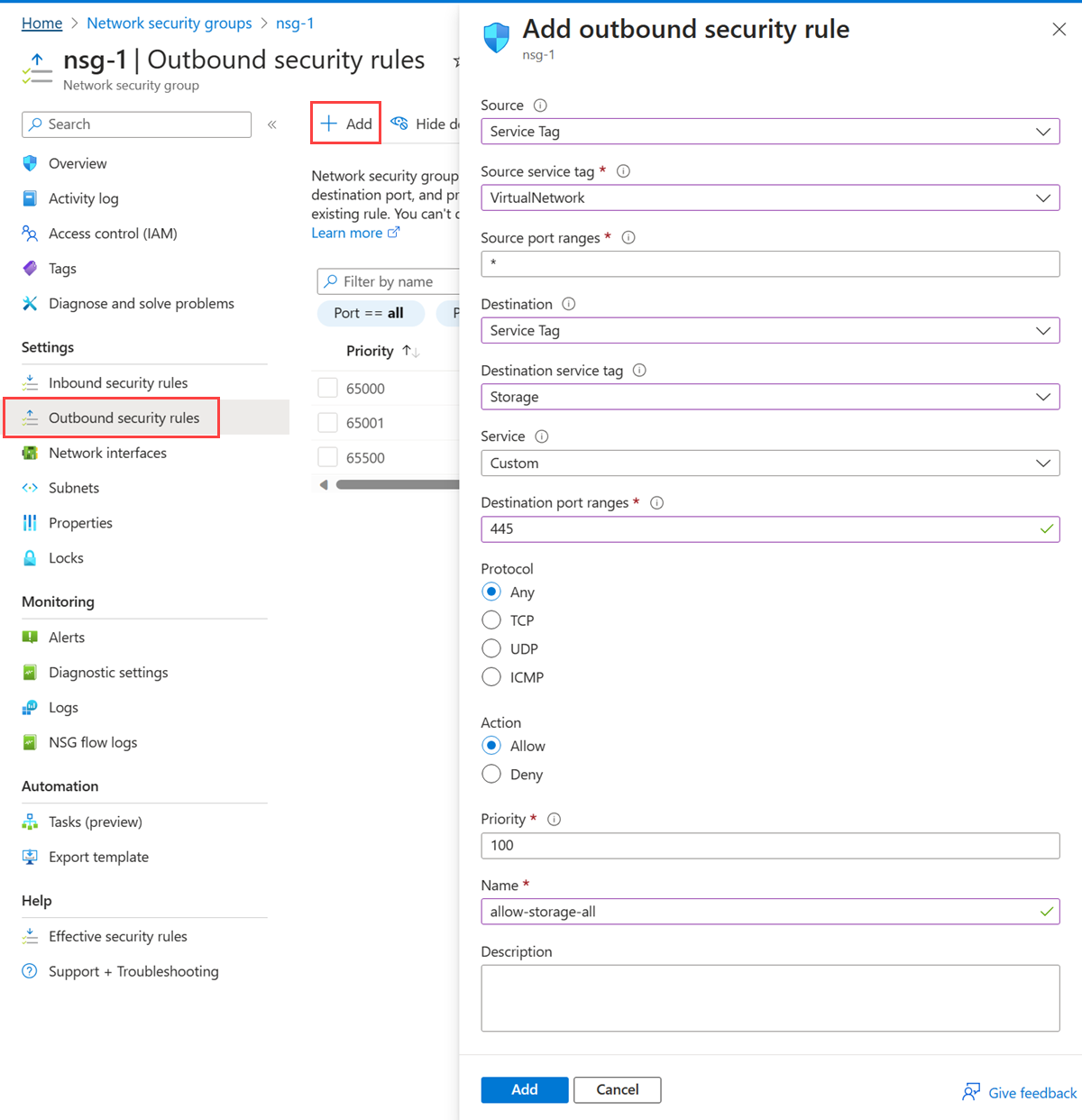

Kimenő NSG-szabályok létrehozása

A portállap tetején található keresőmezőben keresse meg a Hálózati biztonsági csoportot. Válassza ki a hálózati biztonsági csoportokat a keresési eredmények között.

Válassza az nsg-storage lehetőséget.

Válassza ki a kimenő biztonsági szabályokat a Gépház.

Válassza a + Hozzáadás lehetőséget.

Hozzon létre egy szabályt, amely engedélyezi a kimenő kommunikációt az Azure Storage szolgáltatás felé. Adja meg vagy válassza ki a következő adatokat a Kimenő biztonsági szabály hozzáadása mezőben:

Beállítás Érték Forrás Válassza a Szolgáltatáscímke lehetőséget. Forrás szolgáltatáscímke Válassza a VirtualNetwork lehetőséget. Forrásporttartományok Hagyja meg az alapértelmezett értéket *. Cél Válassza a Szolgáltatáscímke lehetőséget. Cél szolgáltatáscímkéje Válassza a Storage lehetőséget. Szolgáltatás Hagyja meg az Egyéni alapértelmezett értéket. Célporttartományok Adja meg a 445-öt.

Az SMB protokoll egy későbbi lépésben létrehozott fájlmegosztáshoz való csatlakozásra szolgál.Protokoll Válassza az Egyik lehetőséget. Művelet Válassza ki az Engedélyezés lehetőséget. Prioritás Hagyja meg a 100 alapértelmezett értéket. Név Adja meg az allow-storage-all értéket.

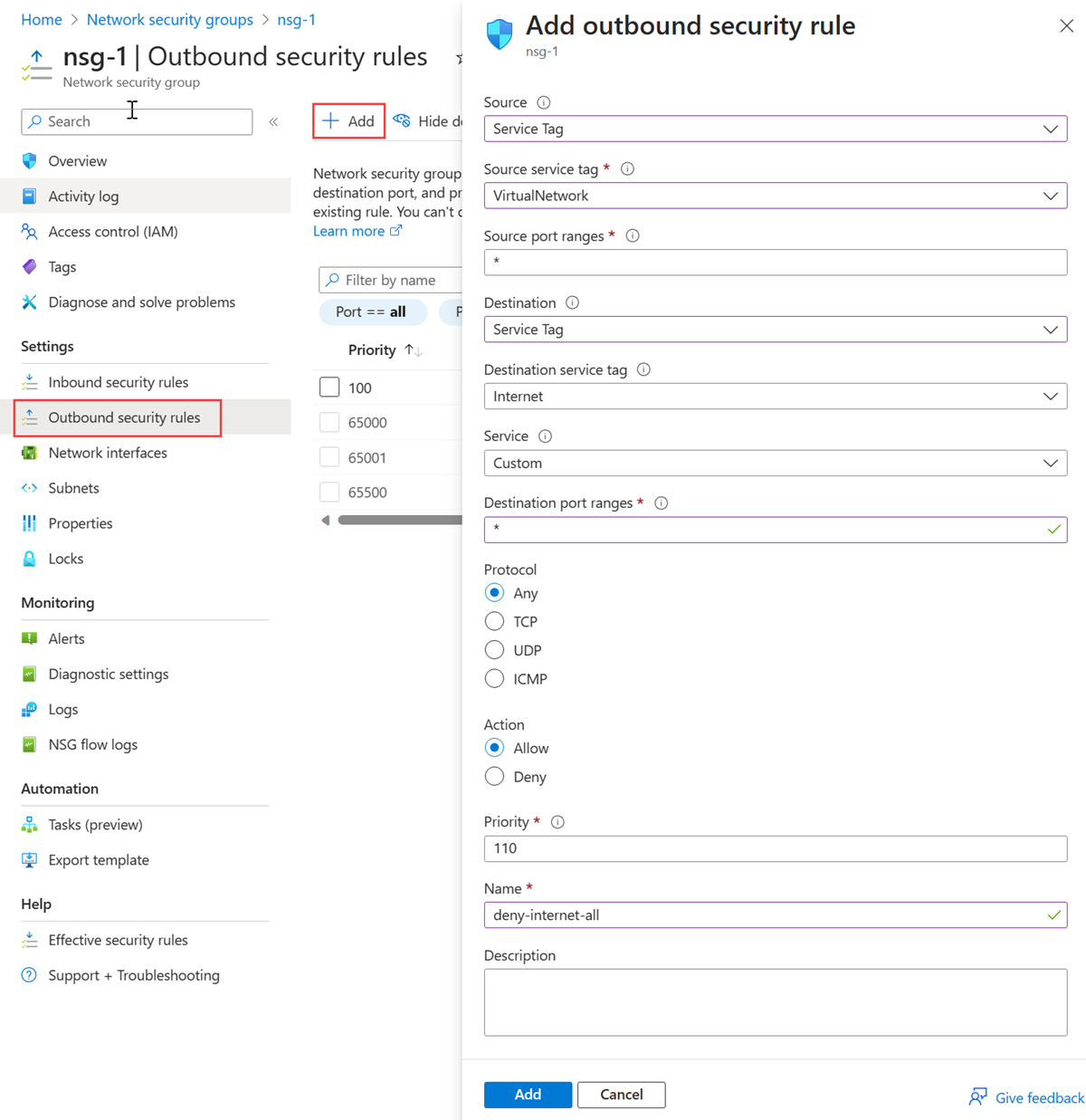

Válassza a + Hozzáadás lehetőséget.

Hozzon létre még egy kimenő biztonsági szabályt, amely letiltja az internetes kommunikációt. Ez a szabály felülírja az összes hálózati biztonsági csoportra érvényes alapértelmezett szabályt, amely engedélyezi a kimenő internetes kommunikációt. Hajtsa végre az előző lépéseket a kimenő biztonsági szabály hozzáadása szabály következő értékeivel:

Beállítás Érték Forrás Válassza a Szolgáltatáscímke lehetőséget. Forrás szolgáltatáscímke Válassza a VirtualNetwork lehetőséget. Forrásporttartományok Hagyja meg az alapértelmezett értéket *. Cél Válassza a Szolgáltatáscímke lehetőséget. Cél szolgáltatáscímkéje Válassza az Internet lehetőséget. Szolgáltatás Hagyja meg az Egyéni alapértelmezett értéket. Célporttartományok Írja be *. Protokoll Válassza az Egyik lehetőséget. Művelet Válassza a Megtagadás lehetőséget. Prioritás Hagyja meg az alapértelmezett 110-et. Név Adja meg a deny-internet-all értéket.

Válassza a Hozzáadás lehetőséget.

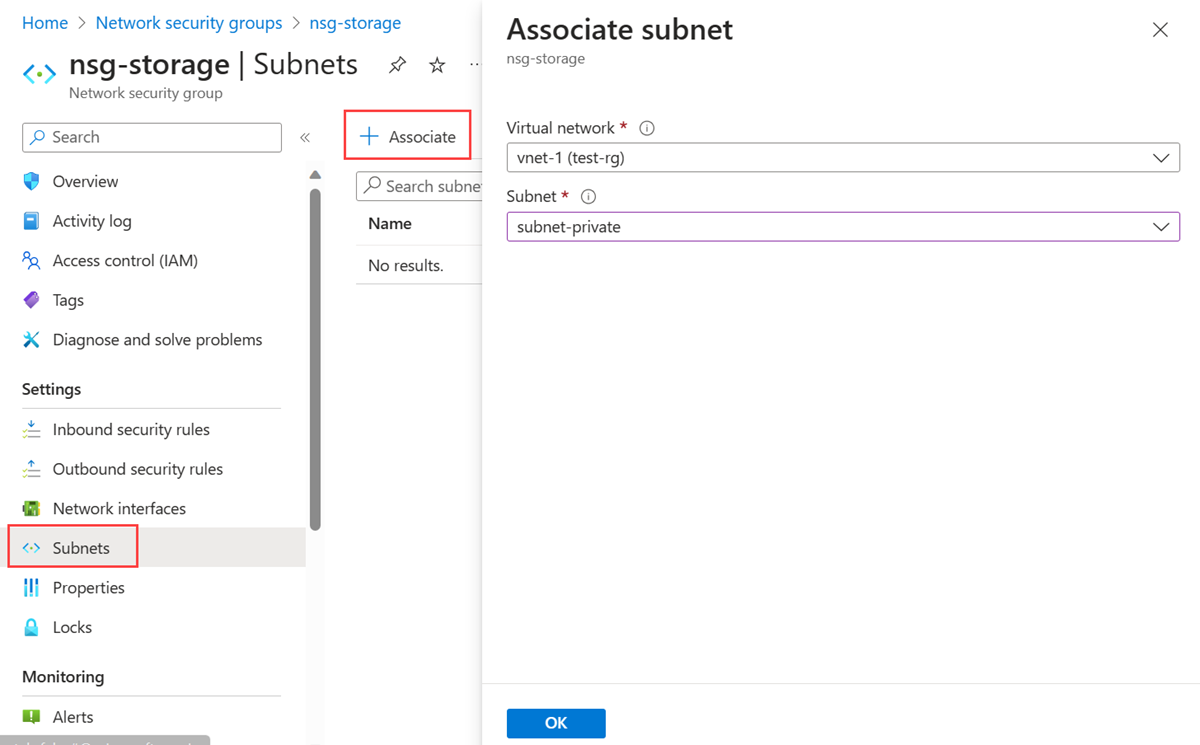

A hálózati biztonsági csoport társítása alhálózathoz

A portállap tetején található keresőmezőben keresse meg a Hálózati biztonsági csoportot. Válassza ki a hálózati biztonsági csoportokat a keresési eredmények között.

Válassza az nsg-storage lehetőséget.

Válassza ki az alhálózatokat a Gépház.

Válassza a +Társítás lehetőséget.

A Társ alhálózatban válassza a virtuális hálózat 1-et. Válassza ki a privát alhálózatot az Alhálózatban.

Kattintson az OK gombra.

Erőforráshoz való hálózati hozzáférés korlátozása

Az Azure-szolgáltatásokon keresztül létrehozott erőforrásokhoz való hálózati hozzáférés korlátozásához szükséges lépések szolgáltatásvégpontok esetén különbözőek. Az egyes szolgáltatásokhoz szükséges lépéseket az adott szolgáltatások dokumentációja tartalmazza. Az oktatóanyag további része például az Azure Storage-fiókok hálózati hozzáférésének korlátozására vonatkozó lépéseket tartalmazza.

Tárfiók létrehozása

Hozzon létre egy Azure Storage-fiókot a cikk lépéseihez. Ha már van tárfiókja, használhatja helyette.

A portál tetején található keresőmezőbe írja be a Storage-fiókot. Válassza ki a Storage-fiókokat a keresési eredmények között.

Válassza a +Létrehozás lehetőséget.

A Tárfiók létrehozása alapismeretek lapján adja meg vagy válassza ki a következő adatokat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki az Azure-előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Példány részletei Tárfiók neve Adja meg a storage1 értéket. Ha a név nem érhető el, adjon meg egy egyedi nevet. Hely Válassza az USA 2. keleti régióját. Teljesítmény Hagyja meg az alapértelmezett Standard értéket. Redundancia Válassza a helyileg redundáns tárolás (LRS) lehetőséget. Válassza a Véleményezés lehetőséget.

Válassza a Létrehozás lehetőséget.

Fájlmegosztás létrehozása a tárfiókban

A portál tetején található keresőmezőbe írja be a Storage-fiókot. Válassza ki a Storage-fiókokat a keresési eredmények között.

A Tárfiókokban válassza ki az előző lépésben létrehozott tárfiókot.

Az Adattárban válassza a Fájlmegosztások lehetőséget.

Válassza a + Fájlmegosztás lehetőséget.

Adja meg vagy válassza ki a következő adatokat az Új fájlmegosztásban:

Beállítás Érték Név Adja meg a fájlmegosztást. Szint Hagyja az alapértelmezett tranzakciót optimalizálva. Válassza a Következő: Biztonsági mentés lehetőséget.

Törölje a biztonsági mentés engedélyezésének jelölését.

Válassza a Felülvizsgálat + létrehozás, majd a Létrehozás lehetőséget.

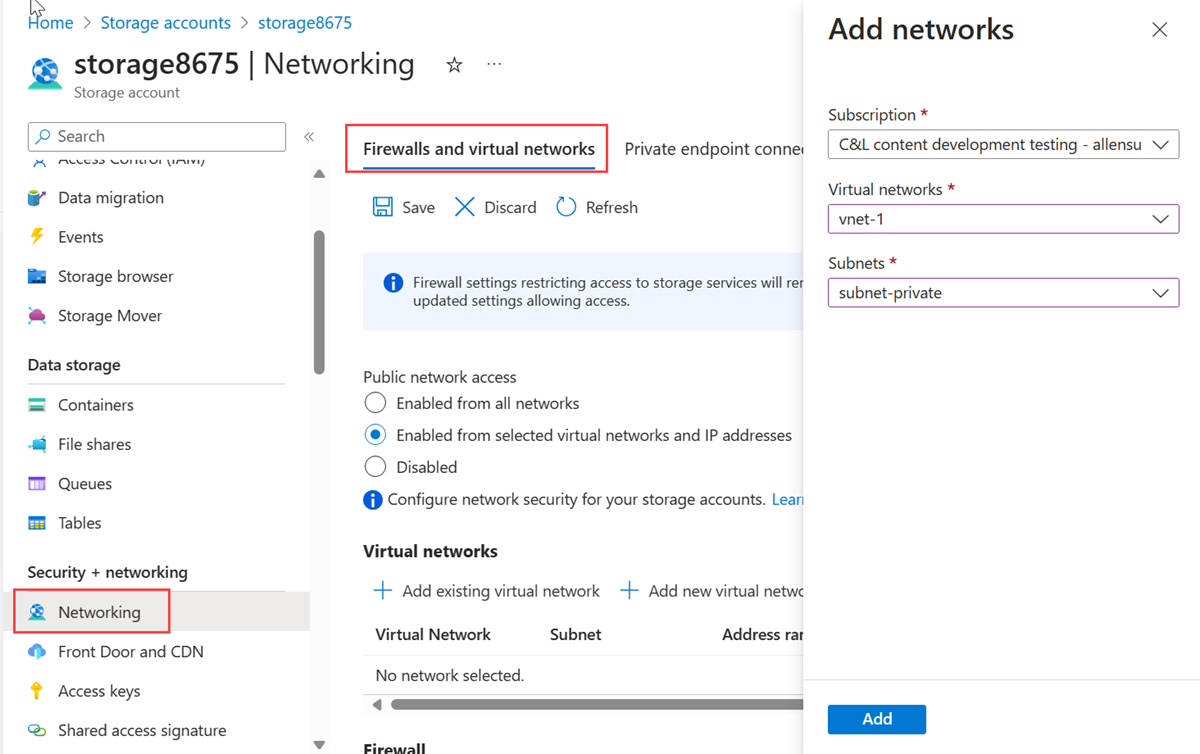

Alhálózathoz való hálózati hozzáférés korlátozása

Alapértelmezés szerint a tárfiókok bármilyen hálózatban található ügyféltől érkező hálózati kapcsolatot elfogadnak, beleértve az internetet is. Korlátozhatja a hálózati hozzáférést az internetről, és az összes többi alhálózatot az összes virtuális hálózatból (kivéve a vnet-1 virtuális hálózat alhálózatát).)

Az alhálózathoz való hálózati hozzáférés korlátozása:

A portál tetején található keresőmezőbe írja be a Storage-fiókot. Válassza ki a Storage-fiókokat a keresési eredmények között.

Válassza ki a tárfiókot.

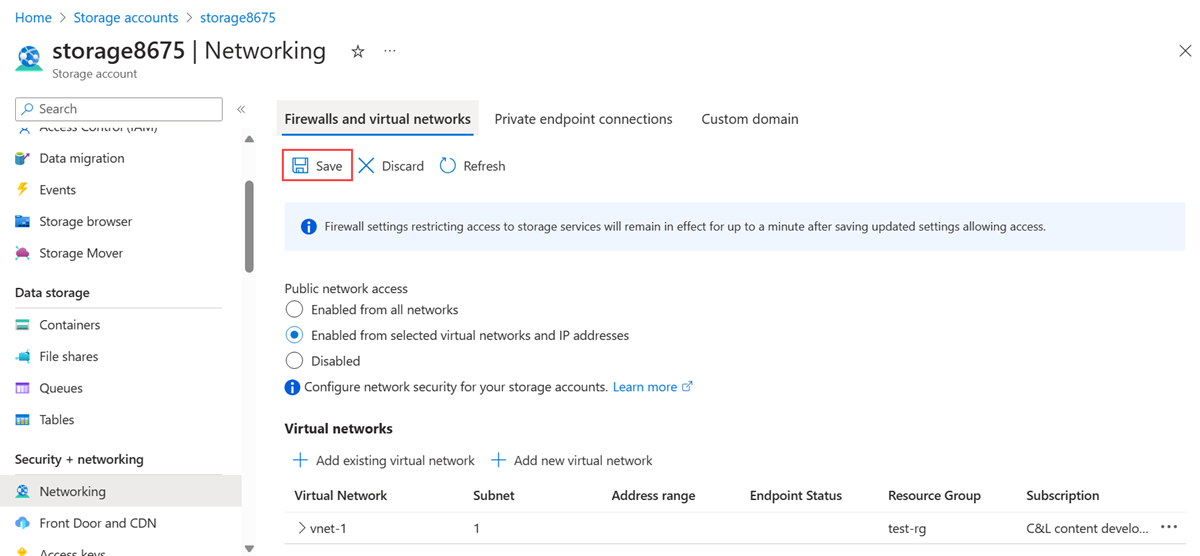

A Biztonság + hálózatkezelés területen válassza a Hálózatkezelés lehetőséget.

A Tűzfalak és virtuális hálózatok lapon válassza az Engedélyezve lehetőséget a kijelölt virtuális hálózatok és a nyilvános hálózati hozzáférés IP-címei közül.

A virtuális hálózatokban válassza a + Meglévő virtuális hálózat hozzáadása lehetőséget.

A Hálózatok hozzáadása lapon adja meg vagy válassza ki a következő információkat:

Beállítás Érték Előfizetés Válassza ki előfizetését. Virtuális hálózatok Válassza a vnet-1 lehetőséget. Alhálózatok Válassza ki a privát alhálózatot.

Válassza a Hozzáadás lehetőséget.

A virtuális hálózati konfigurációk mentéséhez válassza a Mentés lehetőséget.

Virtuális gépek létrehozása

A tárfiókhoz való hálózati hozzáférés teszteléséhez helyezzen üzembe egy virtuális gépet az egyes alhálózatokon.

Teszt virtuális gép létrehozása

Az alábbi eljárás létrehoz egy vm-1 nevű teszt virtuális gépet (VM) a virtuális hálózaton.

A portálon keresse meg és válassza ki a virtuális gépeket.

A virtuális gépeken válassza a + Létrehozás, majd az Azure virtuális gép lehetőséget.

A Virtuális gép létrehozása alapismeretek lapján adja meg vagy válassza ki a következő információkat:

Beállítás Érték Projekt részletei Előfizetés Válassza ki előfizetését. Erőforráscsoport Válassza a test-rg lehetőséget. Példány részletei Virtuális gép neve Adja meg a vm-1 értéket. Régió Válassza az USA 2. keleti régiója lehetőséget. Rendelkezésre állási beállítások Válassza a Nincs szükség infrastruktúra-redundanciára lehetőséget. Biztonsági típus Hagyja meg a Standard alapértelmezett értékét. Kép Válassza a Windows Server 2022 Datacenter – x64 Gen2 lehetőséget. Virtuálisgép-architektúra Hagyja meg az x64 alapértelmezett értékét. Méret Válasszon ki egy méretet. Rendszergazda istrator-fiók Hitelesítés típusa Válassza a Jelszó lehetőséget. Felhasználónév Adja meg az azureusert. Jelszó Adjon meg egy jelszót. Jelszó megerősítése A jelszó újraküldése. Bejövő portszabályok Nyilvános bejövő portok Válassza a Nincs lehetőséget. Válassza a lap tetején található Hálózatkezelés lapot.

Adja meg vagy válassza ki a következő adatokat a Hálózat lapon :

Beállítás Érték Hálózati adapter Virtuális hálózat Válassza a vnet-1 lehetőséget. Alhálózat Válassza az 1. alhálózatot (10.0.0.0/24). Nyilvános IP-cím Válassza a Nincs lehetőséget. Hálózati hálózati biztonsági csoport Válassza a Speciális lehetőséget. Hálózati biztonsági csoport konfigurálása Válassza az Új létrehozása lehetőséget.

Adja meg az nsg-1 nevet.

Hagyja a többit az alapértelmezett értéken, és válassza az OK gombot.Hagyja meg a többi beállítást az alapértelmezett értéken, és válassza a Véleményezés + létrehozás lehetőséget.

Tekintse át a beállításokat, és válassza a Létrehozás lehetőséget.

Feljegyzés

A megerősített gazdagéppel rendelkező virtuális hálózatok virtuális gépeinek nincs szükségük nyilvános IP-címekre. A Bastion biztosítja a nyilvános IP-címet, a virtuális gépek pedig privát IP-címeket használnak a hálózaton belüli kommunikációhoz. A nyilvános IP-címeket a megerősített virtuális hálózatokban lévő virtuális gépekről is eltávolíthatja. További információ: Nyilvános IP-cím társítása azure-beli virtuális gépről.

Feljegyzés

Az Azure alapértelmezett kimenő hozzáférési IP-címet biztosít azokhoz a virtuális gépekhez, amelyek vagy nincsenek hozzárendelve nyilvános IP-címhez, vagy egy belső alapszintű Azure-terheléselosztó háttérkészletében találhatók. Az alapértelmezett kimenő hozzáférési IP-mechanizmus olyan kimenő IP-címet biztosít, amely nem konfigurálható.

Az alapértelmezett kimenő hozzáférési IP-cím le van tiltva az alábbi események egyike esetén:

- A virtuális géphez nyilvános IP-cím van hozzárendelve.

- A virtuális gép egy standard terheléselosztó háttérkészletébe kerül kimenő szabályokkal vagy anélkül.

- Egy Azure NAT Gateway-erőforrás van hozzárendelve a virtuális gép alhálózatához.

A virtuálisgép-méretezési csoportok rugalmas vezénylési módban történő használatával létrehozott virtuális gépek nem rendelkeznek alapértelmezett kimenő hozzáféréssel.

Az Azure-beli kimenő kapcsolatokról további információt az Alapértelmezett kimenő hozzáférés az Azure-ban és a Kimenő kapcsolatok forráshálózati címfordításának (SNAT) használata című témakörben talál.

A második virtuális gép létrehozása

Ismételje meg az előző szakaszban leírt lépéseket egy második virtuális gép létrehozásához. Cserélje le a következő értékeket a virtuális gép létrehozásakor:

Beállítás Érték Virtuális gép neve Adja meg a vm-private értéket. Alhálózat Válassza ki a privát alhálózatot. Nyilvános IP-cím Válassza a Nincs lehetőséget. Hálózati hálózati biztonsági csoport Válassza a Nincs lehetőséget. Figyelmeztetés

Ne folytassa a következő lépéssel, amíg az üzembe helyezés be nem fejeződik.

Tárfiókhoz való hozzáférés ellenőrzése

A rendszer a korábban létrehozott, az alhálózat-privát alhálózathoz rendelt virtuális gépet használja a tárfiókhoz való hozzáférés megerősítésére. Az előző szakaszban létrehozott virtuális gép, amely az 1 . alhálózathoz van rendelve, annak megerősítésére szolgál, hogy a tárfiókhoz való hozzáférés le van tiltva.

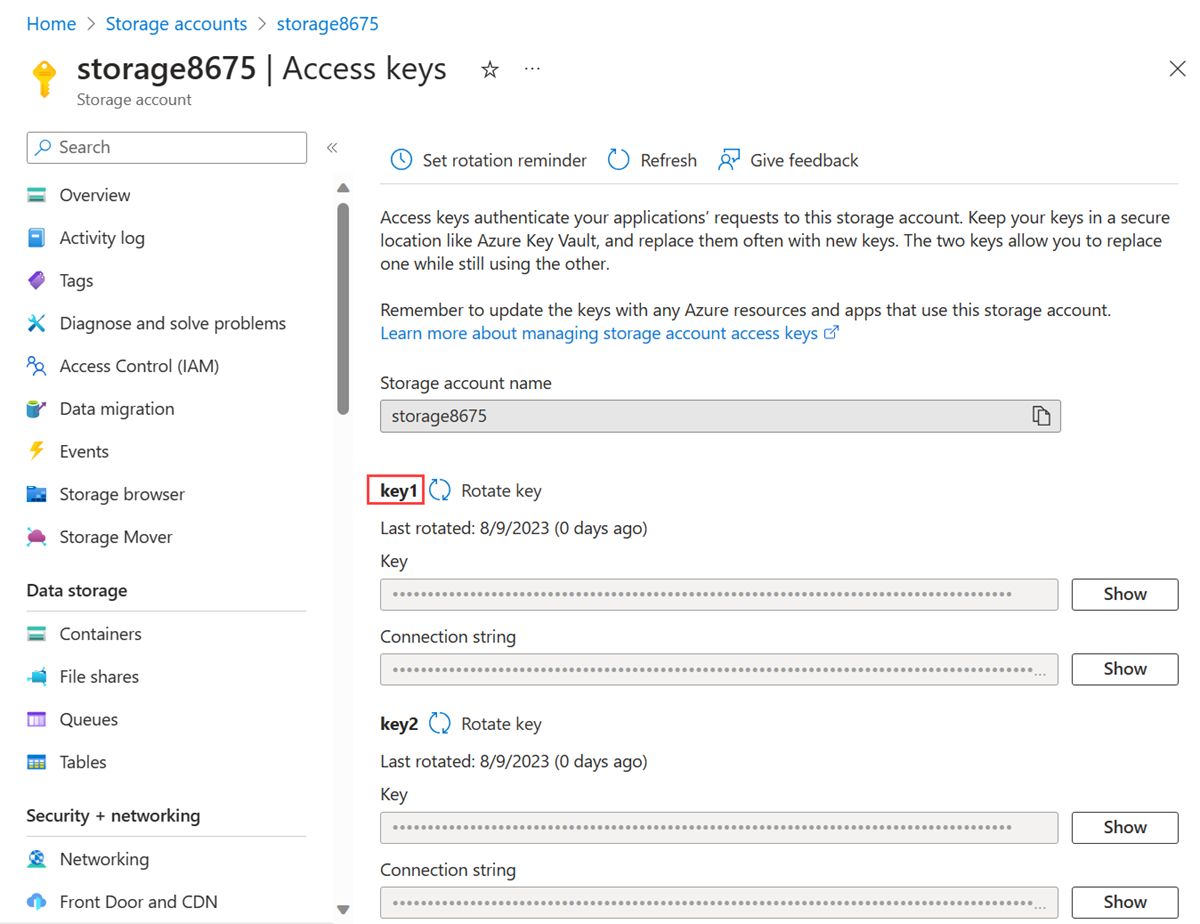

Tárfiók hozzáférési kulcsának lekérése

A portál tetején található keresőmezőbe írja be a Storage-fiókot. Válassza ki a Storage-fiókokat a keresési eredmények között.

A Tárfiókokban válassza ki a tárfiókot.

A Biztonság + hálózatkezelés területen válassza az Access-kulcsokat.

Másolja ki az 1. kulcs értékét. Előfordulhat, hogy a kulcs megjelenítéséhez a Megjelenítés gombra kell kattintania.

A portál tetején található keresőmezőbe írja be a virtuális gépet. Válassza ki a virtuális gépeket a keresési eredmények között.

Válassza a vm-private lehetőséget.

Válassza a Bastion in Operations lehetőséget.

Adja meg a virtuális gép létrehozásakor megadott felhasználónevet és jelszót. Válassza a Kapcsolódás lehetőséget.

Nyissa meg a Windows PowerShellt. Az alábbi szkripttel képezze le az Azure-fájlmegosztást a Z meghajtóra.

Cserélje le

<storage-account-key>az előző lépésben másolt kulccsal.Cserélje le a

<storage-account-name>kifejezést a tárfiókja nevére. Ebben a példában ez a storage8675.

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapA PowerShell a következő példához hasonló kimenetet ad vissza:

Name Used (GB) Free (GB) Provider Root ---- --------- --------- -------- ---- Z FileSystem \\storage8675.file.core.windows.net\f...Az Azure-fájlmegosztás sikeresen le lett képezve a Z meghajtóra.

Zárja be a Bastion-kapcsolatot a virtuális gép magánhálózatával.

Tárfiókhoz való hozzáférés letiltásának ellenőrzése

VM-1-ből

A portál tetején található keresőmezőbe írja be a virtuális gépet. Válassza ki a virtuális gépeket a keresési eredmények között.

Válassza ki a vm-1 elemet.

Válassza a Bastion in Operations lehetőséget.

Adja meg a virtuális gép létrehozásakor megadott felhasználónevet és jelszót. Válassza a Kapcsolódás lehetőséget.

Ismételje meg az előző parancsot a meghajtónak a tárfiók fájlmegosztásához való leképezéséhez. Előfordulhat, hogy ismét át kell másolnia a tárfiók hozzáférési kulcsát ehhez az eljáráshoz:

$key = @{ String = "<storage-account-key>" } $acctKey = ConvertTo-SecureString @key -AsPlainText -Force $cred = @{ ArgumentList = "Azure\<storage-account-name>", $acctKey } $credential = New-Object System.Management.Automation.PSCredential @cred $map = @{ Name = "Z" PSProvider = "FileSystem" Root = "\\<storage-account-name>.file.core.windows.net\file-share" Credential = $credential } New-PSDrive @mapA következő hibaüzenetet kell kapnia:

New-PSDrive : Access is denied At line:1 char:5 + New-PSDrive @map + ~~~~~~~~~~~~~~~~ + CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception + FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommandZárja be a Bastion-kapcsolatot a vm-1-hez.

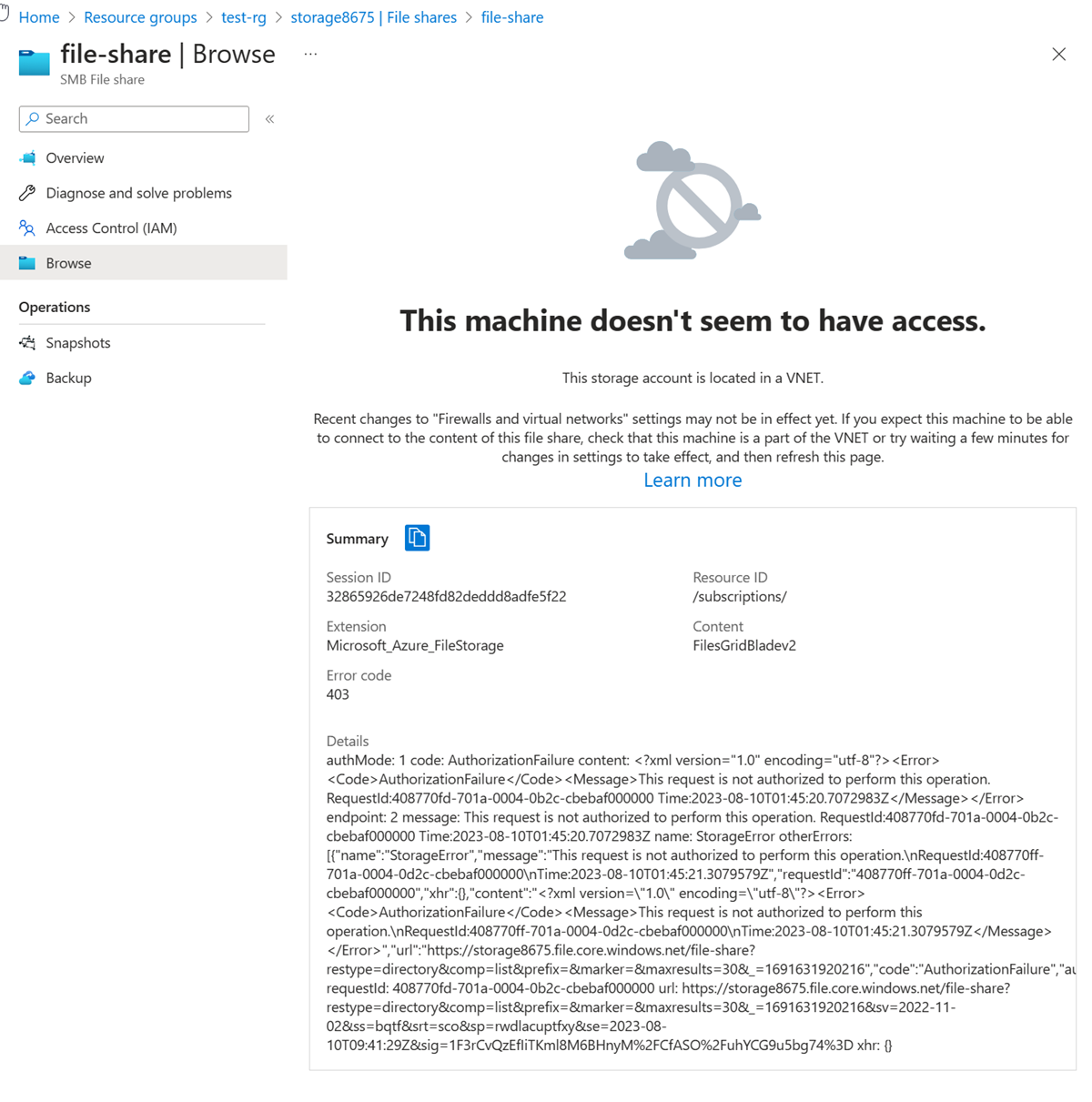

Helyi gépről:

A portál tetején található keresőmezőbe írja be a Storage-fiókot. Válassza ki a Storage-fiókokat a keresési eredmények között.

A Tárfiókokban válassza ki a tárfiókot.

Az Adattárban válassza a Fájlmegosztások lehetőséget.

Válassza ki a fájlmegosztást.

Válassza a Tallózás lehetőséget a bal oldali menüben.

A következő hibaüzenetet kell kapnia:

Feljegyzés

A hozzáférés megtagadva, mert a számítógép nem a vnet-1 virtuális hálózat privát alhálózatában található.

Az erőforrások eltávolítása

Ha befejezte a létrehozott erőforrások használatát, törölheti az erőforráscsoportot és annak összes erőforrását:

Az Azure Portalon keresse meg és válassza ki az erőforráscsoportokat.

Az Erőforráscsoportok lapon válassza ki a test-rg erőforráscsoportot.

A test-rg lapon válassza az Erőforráscsoport törlése lehetőséget.

A törlés megerősítéséhez írja be a test-rg értéket az Erőforráscsoport neve mezőbe, majd válassza a Törlés lehetőséget.

Következő lépések

Ebben az oktatóanyagban:

Engedélyezte a szolgáltatásvégpontot egy virtuális hálózati alhálózathoz.

Megtudta, hogy a több Azure-szolgáltatásból üzembe helyezett erőforrások számára szolgáltatásvégpontokat engedélyezhet.

Létrehozott egy Azure Storage-fiókot, és a tárfiók hálózati hozzáférését csak a virtuális hálózati alhálózaton belüli erőforrásokra korlátozta.

További információkat a szolgáltatásvégpontokról a szolgáltatásvégpontok áttekintését és az alhálózatok kezelését ismertető cikkekben olvashat.

Ha több virtuális hálózat is van a fiókjában, érdemes lehet kapcsolatot létesíteni közöttük, hogy az erőforrások kommunikálhassanak egymással. Annak megismeréséhez, hogyan kapcsolhatók össze virtuális hálózatok, folytassa a következő oktatóanyaggal.