Migrálás az Azure Virtual WAN-ba

Az Azure Virtual WAN lehetővé teszi a vállalatok számára a globális kapcsolat egyszerűsítését, hogy kihasználhassák a Microsoft globális hálózatának előnyeit. Ez a cikk a Microsoft által felügyelt Virtual WAN hubokat használó kialakításra áttelepíteni kívánt vállalatok műszaki adatait ismerteti.

Az Azure Virtual WAN által a felhőközpontú modern vállalati globális hálózatot használó vállalatok számára nyújtott előnyökről a Globális átviteli hálózati architektúra és Virtual WAN című témakörben olvashat bővebben.

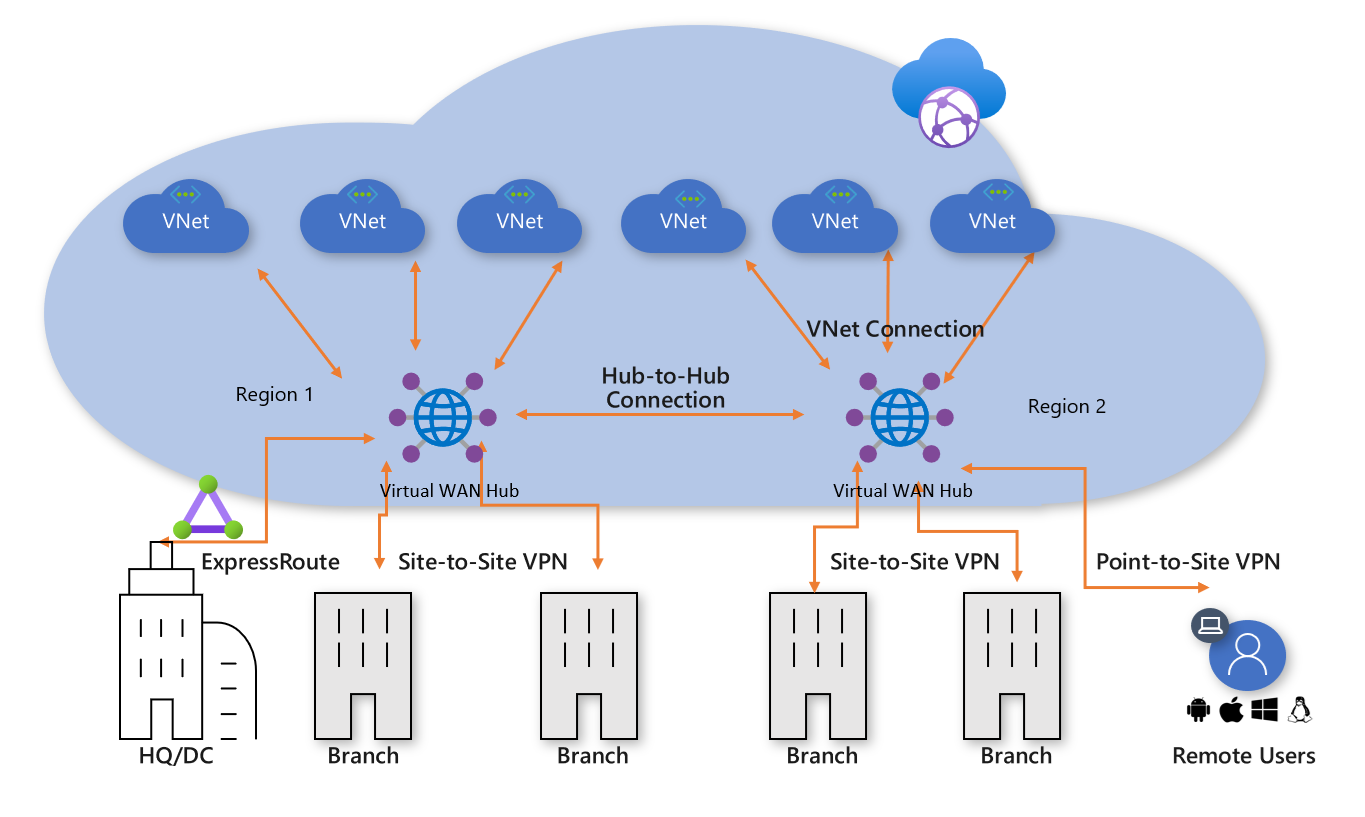

: Azure Virtual WAN

: Azure Virtual WAN

Az Azure küllős kapcsolati modelljét több ezer ügyfelünk fogadta el az Azure Networking alapértelmezett tranzitív útválasztási viselkedésének kihasználására egyszerű és méretezhető felhőhálózatok létrehozása érdekében. Az Azure Virtual WAN ezekre a fogalmakra épít, és olyan új képességeket vezet be, amelyek lehetővé teszik a globális kapcsolati topológiákat, nem csak a helyszíni helyek és az Azure között, hanem lehetővé teszi az ügyfelek számára, hogy a Microsoft-hálózat skáláját kihasználva bővítsék meglévő globális hálózataikat.

Ez a cikk bemutatja, hogyan migrálhat egy meglévő, ügyfél által felügyelt küllős környezetet egy Azure-Virtual WAN alapuló topológiába.

Eset

A Contoso egy globális pénzügyi szervezet, amelynek irodái Európában és Ázsiában is megtalálhatóak. Azt tervezik, hogy meglévő alkalmazásaikat egy helyszíni adatközpontból az Azure-ba helyezik át, és az ügyfél által felügyelt küllős architektúrán alapuló alaptervet dolgoztak ki, beleértve a hibrid kapcsolatokhoz használt regionális központi virtuális hálózatokat is. A felhőalapú technológiákra való áttérés részeként a hálózati csapat feladata annak biztosítása, hogy a kapcsolatuk optimalizálva legyen az üzletmenet előrehaladtával.

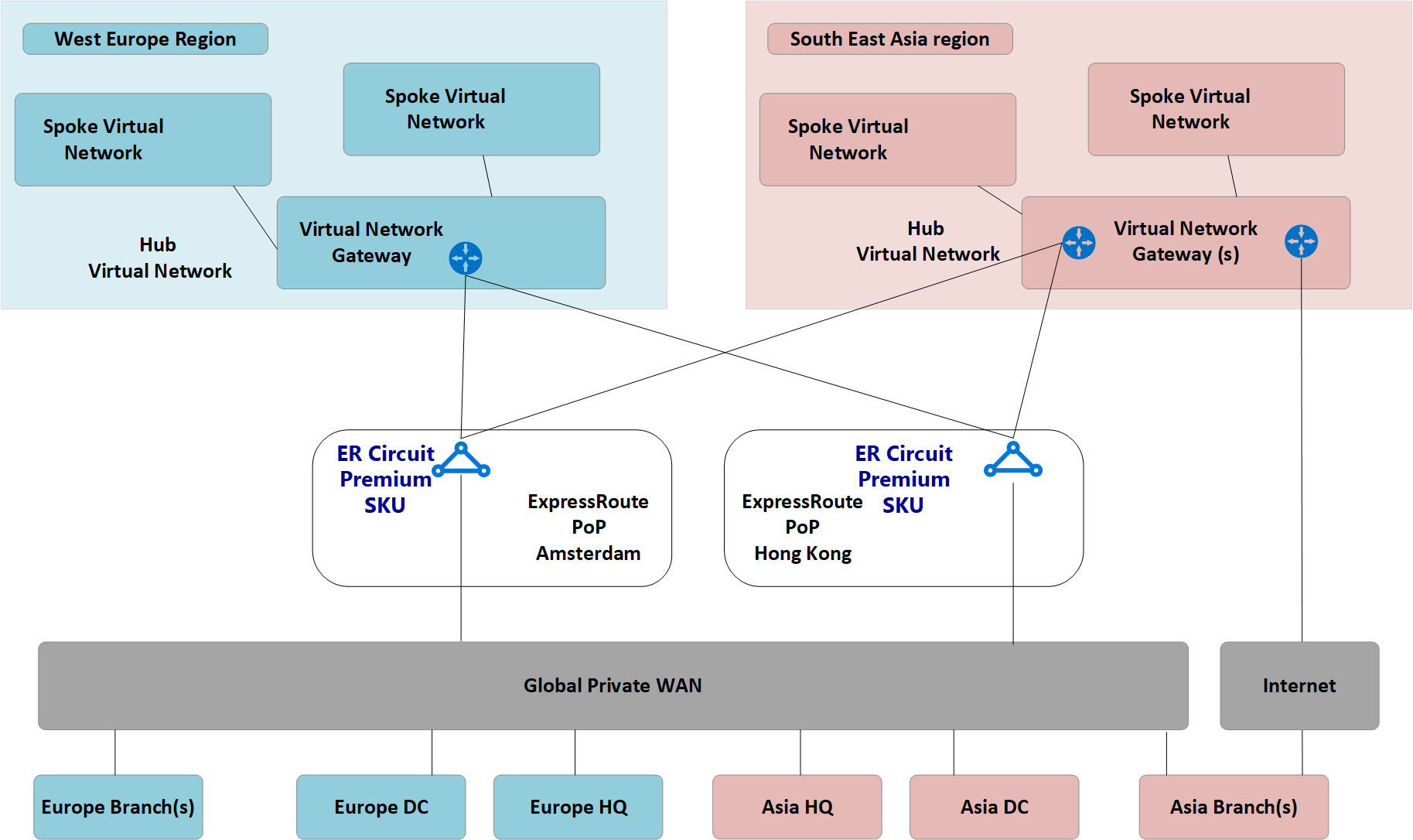

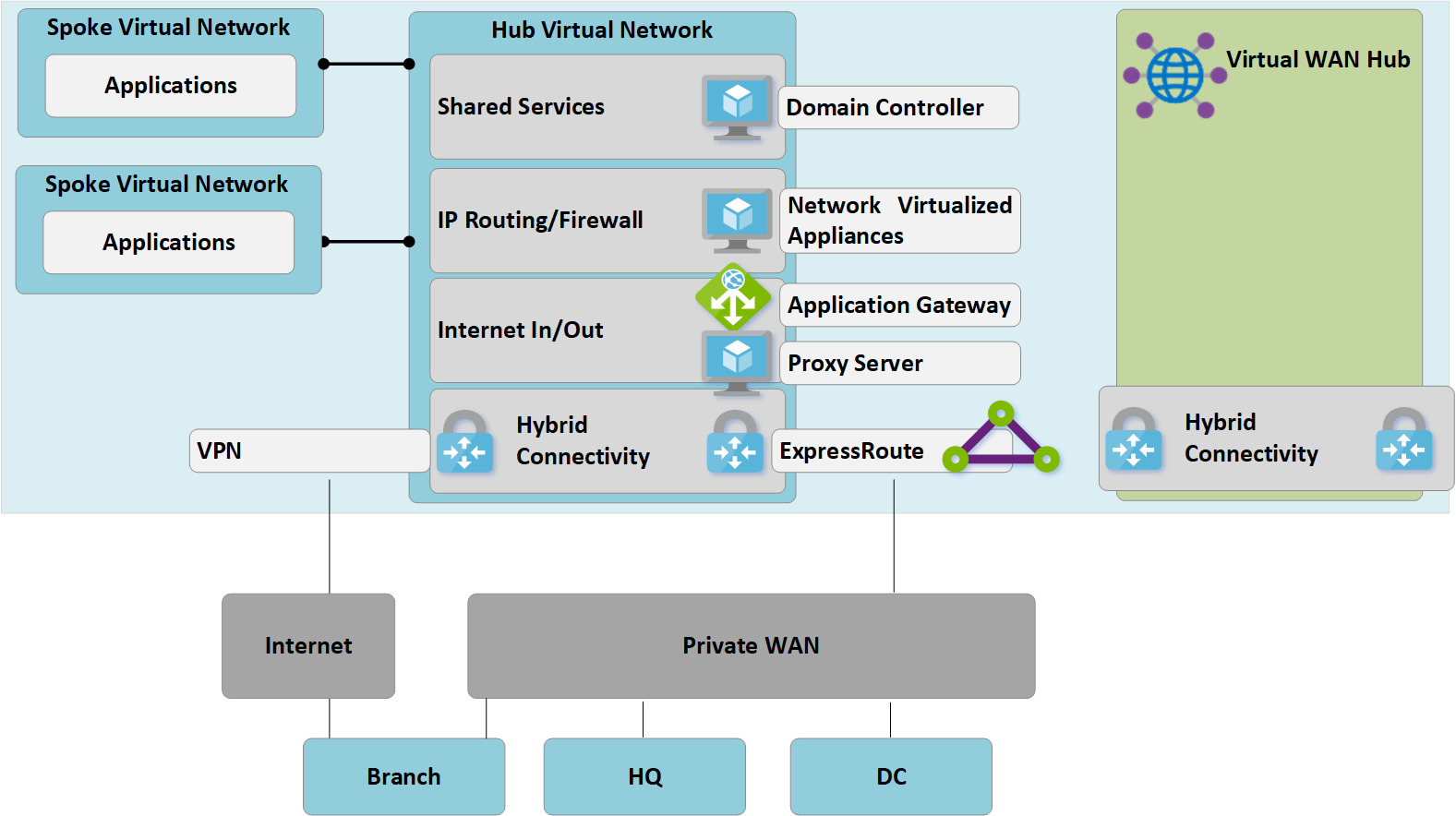

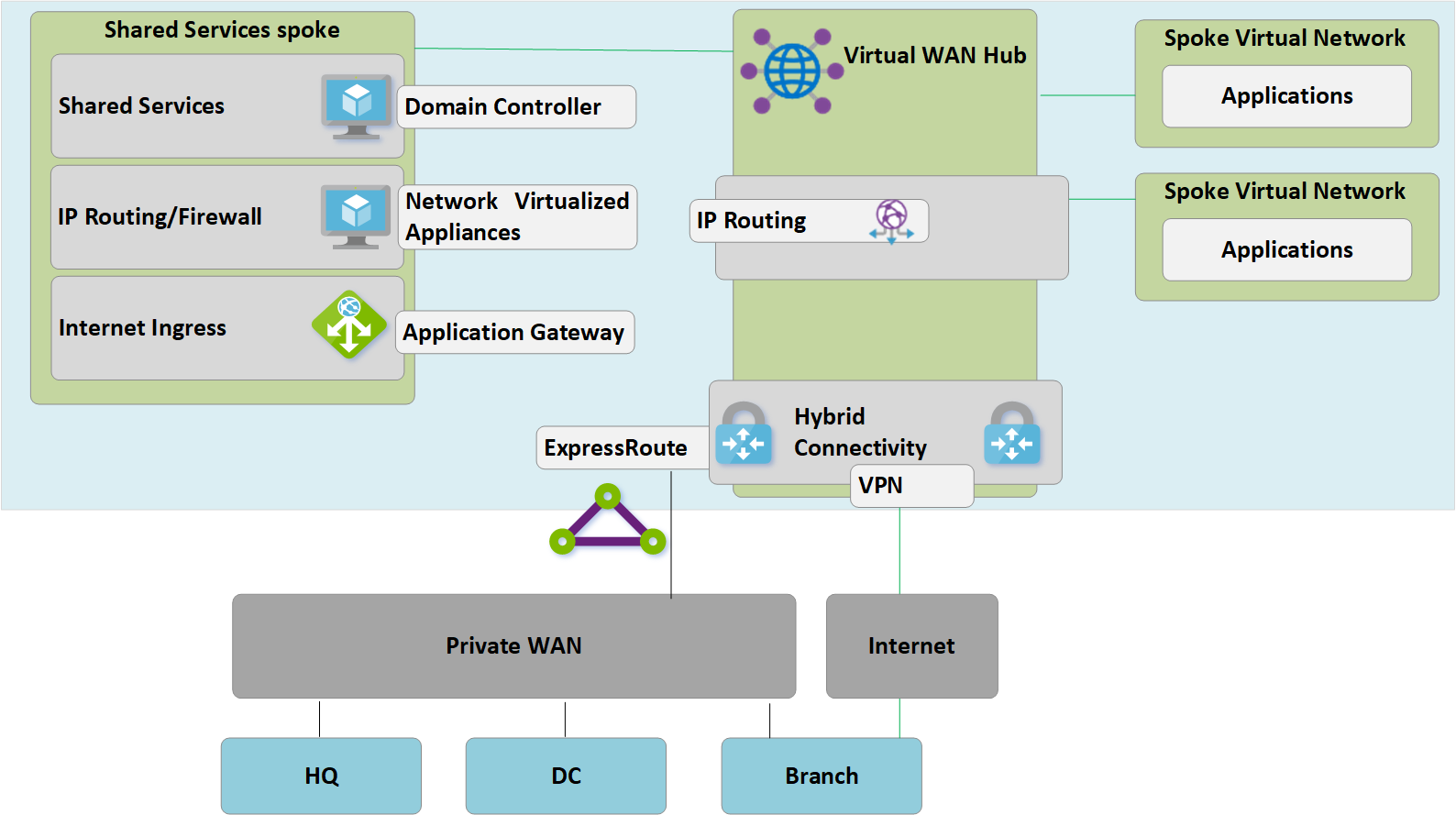

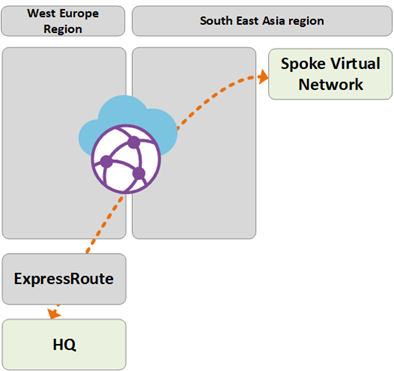

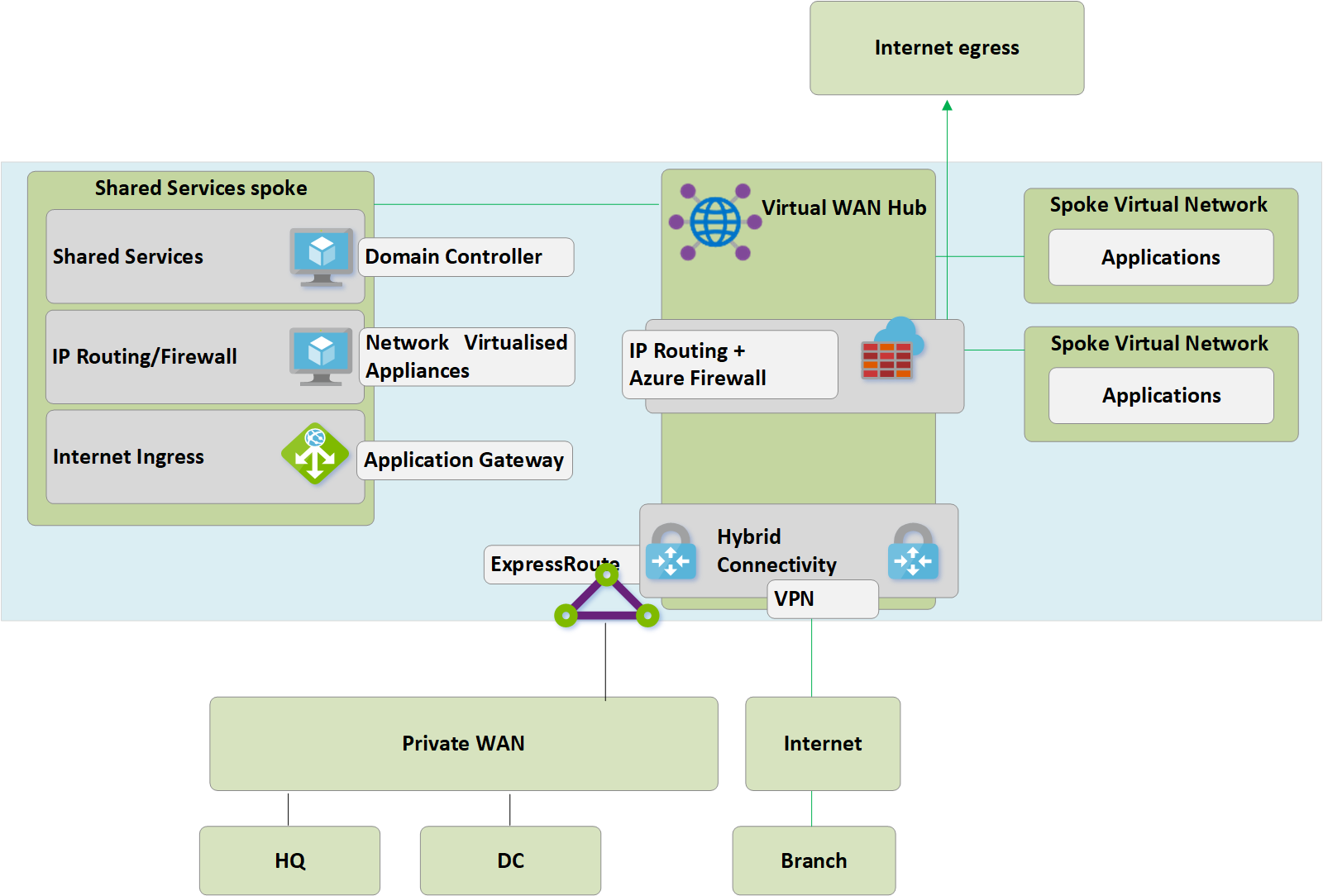

Az alábbi ábra a meglévő globális hálózat magas szintű nézetét mutatja, beleértve a több Azure-régióhoz való kapcsolódást is.

Ábra: Contoso meglévő hálózati topológia

Ábra: Contoso meglévő hálózati topológia

A meglévő hálózati topológiából a következő pontok értelmezhetők:

A küllős topológiát több régióban is használják, beleértve az ExpressRoute-kapcsolatcsoportokat a közös, nagy kiterjedésű hálózathoz (WAN) való csatlakozáshoz.

Ezen helyek némelyike vpn-alagutakat is használ közvetlenül az Azure-ba, hogy elérhesse a felhőben üzemeltetett alkalmazásokat.

Követelmények

A hálózatkezelési csapat feladata egy olyan globális hálózati modell biztosítása, amely támogatja a Contoso felhőbe való migrálását, és optimalizálnia kell a költségek, a skálázás és a teljesítmény területén. Összefoglalva a következő követelményeknek kell teljesülniük:

- A központi negyedet (HQ) és a fiókirodát egyaránt biztosíthatja a felhőalapú alkalmazásokhoz vezető optimalizált útvonallal.

- Távolítsa el a meglévő helyszíni adatközpontokra (DC) való támaszkodást a VPN-megszakításhoz, miközben megőrzi a következő kapcsolati útvonalakat:

- Ág–VNet: A VPN-hez csatlakoztatott irodáknak képesnek kell lenniük a helyi Azure-régióban a felhőbe migrált alkalmazások elérésére.

- Elágazás a hubról a központi hálózatra: A VPN-hez csatlakoztatott irodáknak hozzá kell tudniuk férni a felhőbe migrált alkalmazásokhoz a távoli Azure-régióban.

- Ágról ágra: A regionális VPN-hez csatlakoztatott irodáknak képesnek kell lenniük kommunikálni egymással és az ExpressRoute-hoz csatlakoztatott HQ/DC-helyekhez.

- Elágazás a központtól a központig: A globálisan elkülönített VPN-hez csatlakoztatott irodáknak képesnek kell lenniük kommunikálni egymással és az ExpressRoute-hoz csatlakoztatott HQ/DC-helyeken.

- Ág-internet: A csatlakoztatott webhelyeknek képesnek kell lenniük az internettel való kommunikációra. Ezt a forgalmat szűrni és naplózni kell.

- Virtuális hálózatok közötti kapcsolat: Az ugyanabban a régióban lévő küllős virtuális hálózatoknak képesnek kell lenniük kommunikálni egymással.

- VNet-to-Hub-to-VNet: A különböző régiókban lévő küllős virtuális hálózatoknak képesnek kell lenniük kommunikálni egymással.

- Lehetővé teszi, hogy a Contoso roaming-felhasználói (laptop és telefon) hozzáférjenek a vállalati erőforrásokhoz, miközben nem a vállalati hálózaton.

Azure Virtual WAN architektúrája

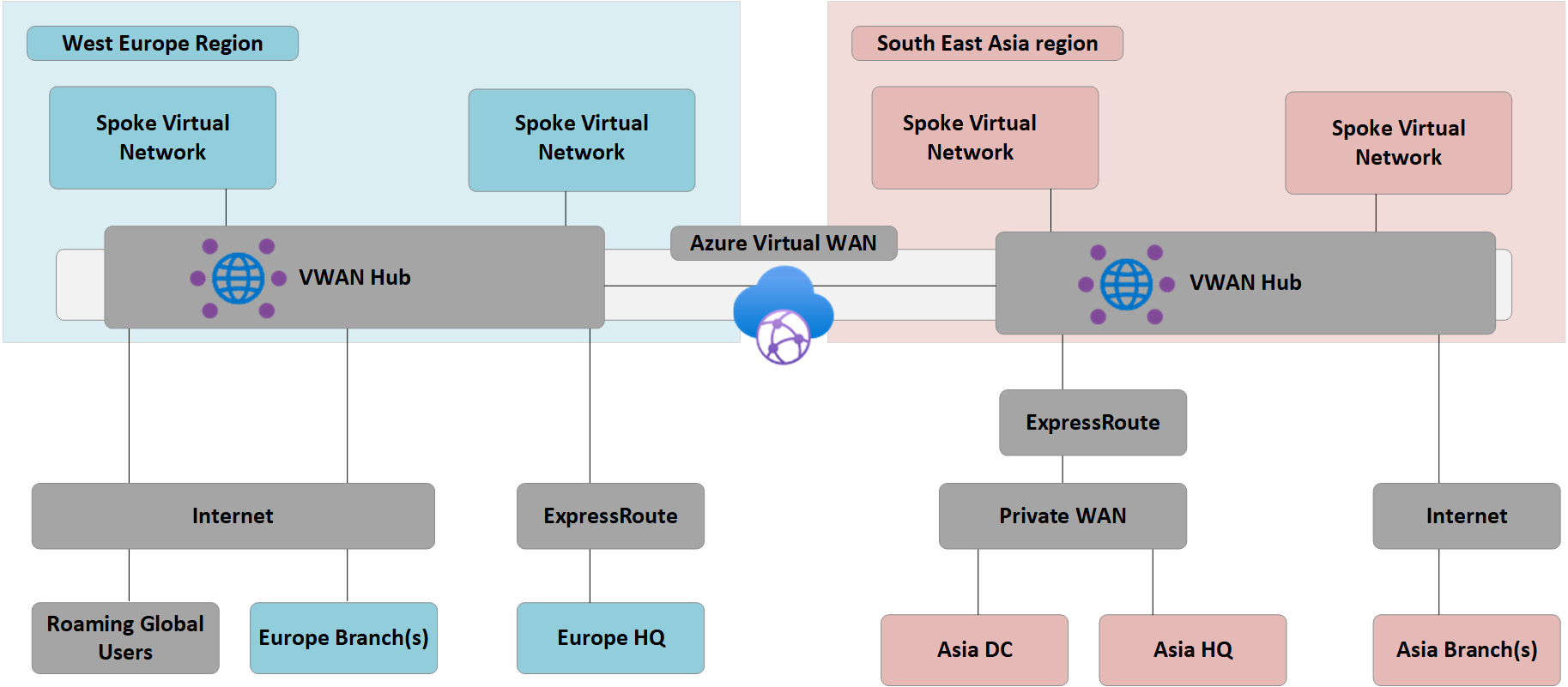

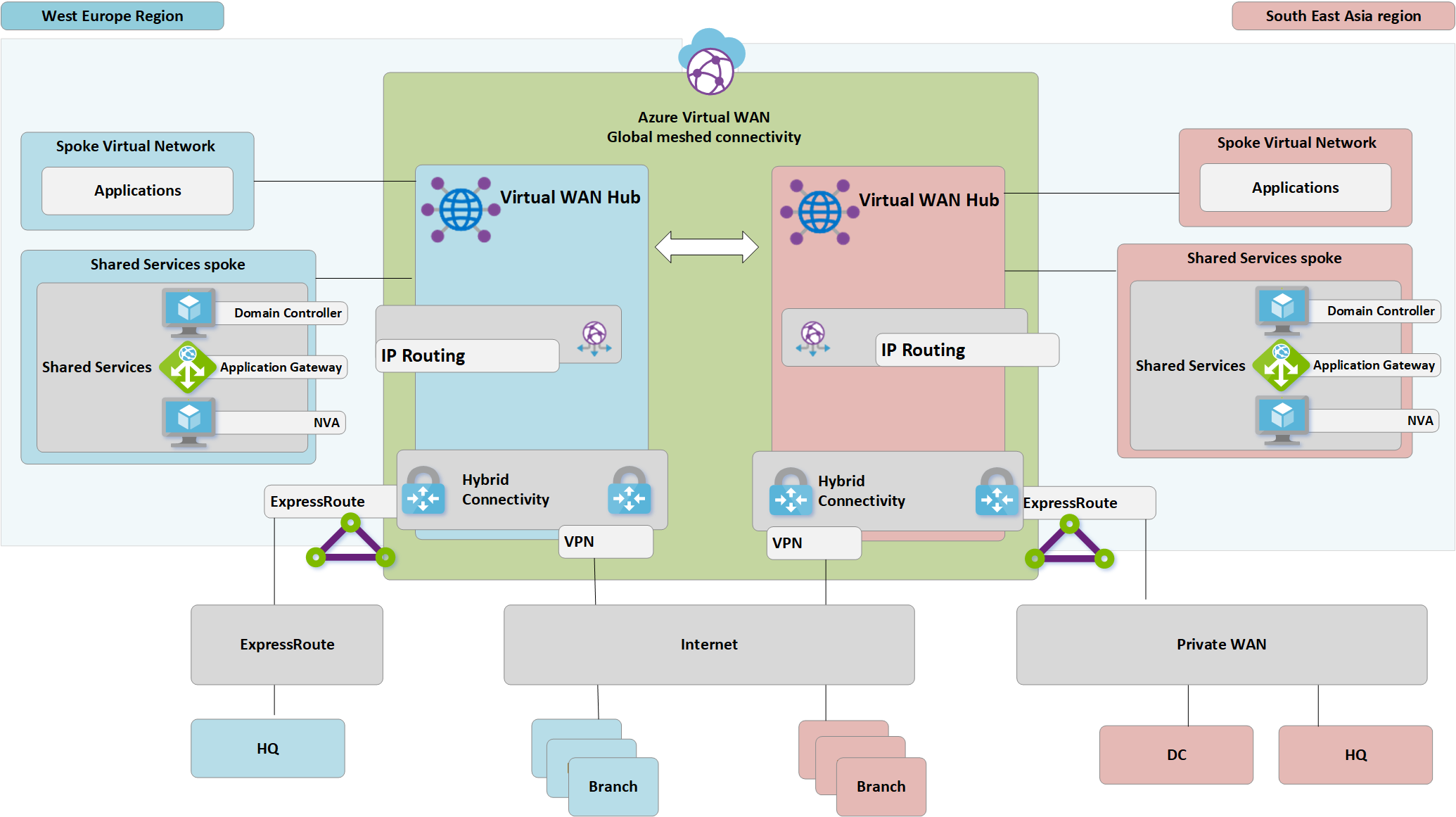

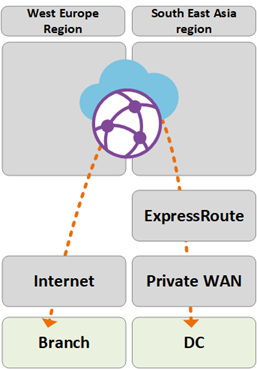

Az alábbi ábra a frissített céltopológia magas szintű nézetét mutatja be az Azure Virtual WAN használatával az előző szakaszban ismertetett követelmények teljesítéséhez.

ábra: Azure Virtual WAN architektúra

ábra: Azure Virtual WAN architektúra

Összegzés:

- Az európai HQ továbbra is expressRoute-tal van csatlakoztatva, a helyszíni Európai tartományvezérlő teljes mértékben át lesz migrálva az Azure-ba, és most leszerelve.

- Az Asia DC és a HQ továbbra is csatlakozik a Private WAN-hoz. Az Azure Virtual WAN mostantól a helyi szolgáltatói hálózat bővítésére és a globális kapcsolat biztosítására szolgál.

- Az Azure Virtual WAN-központokat nyugat-európai és délkelet-ázsiai Azure-régiókban is üzembe helyezik, hogy kapcsolati központot biztosítsanak az ExpressRoute-hoz és a VPN-hez csatlakoztatott eszközökhöz.

- A hubok vpn-lezárásokat is biztosítanak a barangolást végző felhasználók számára több ügyféltípuson keresztül, openVPN-kapcsolattal a globális hálós hálózathoz, így nem csak az Azure-ba migrált alkalmazásokhoz, hanem a helyszínen fennmaradó erőforrásokhoz is hozzáférést biztosítanak.

- Az Azure Virtual WAN által biztosított virtuális hálózaton belüli erőforrások internetkapcsolata.

Az Azure Virtual WAN által is biztosított távoli webhelyek internetkapcsolata. A partnerintegrációval támogatott helyi internetes kitörés az SaaS-szolgáltatásokhoz, például a Microsoft 365-höz való optimalizált hozzáférés érdekében.

Migrálás virtuális WAN-ba

Ez a szakasz az Azure Virtual WAN való migrálás különböző lépéseit mutatja be.

1. lépés: Egyrégiós, ügyfél által felügyelt küllős központ

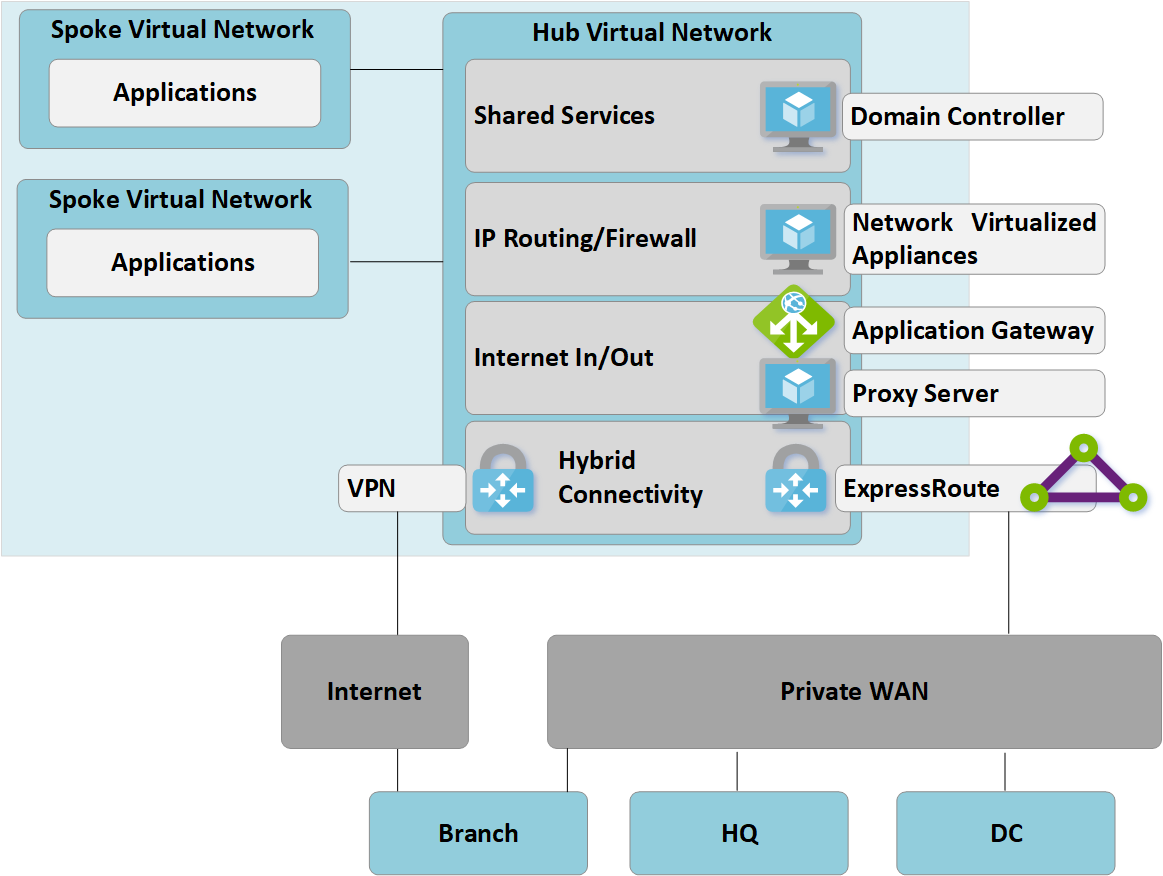

Az alábbi ábra egyetlen régiótopológiát mutat be a Contoso számára az Azure Virtual WAN bevezetése előtt:

1. ábra: Egyrégiós manuális küllős

1. ábra: Egyrégiós manuális küllős

A küllős megközelítésnek megfelelően az ügyfél által felügyelt központi virtuális hálózat számos függvényblokkot tartalmaz:

- Megosztott szolgáltatások (a küllők által megkövetelt közös függvények). Példa: A Contoso Windows Server-tartományvezérlőket használ iaaS-alapú virtuális gépeken.

- Az IP-/útválasztási tűzfalszolgáltatásokat egy külső hálózati virtuális berendezés biztosítja, amely lehetővé teszi a küllők közötti 3. rétegbeli IP-útválasztást.

- Internetes bejövő/kimenő szolgáltatások, beleértve a bejövő HTTPS-kérések Azure Application Gateway és a virtuális gépeken futó külső proxyszolgáltatások esetében az internetes erőforrásokhoz való szűrt kimenő hozzáférést.

- ExpressRoute- és VPN-alapú virtuális hálózati átjáró a helyszíni hálózatokhoz való csatlakozáshoz.

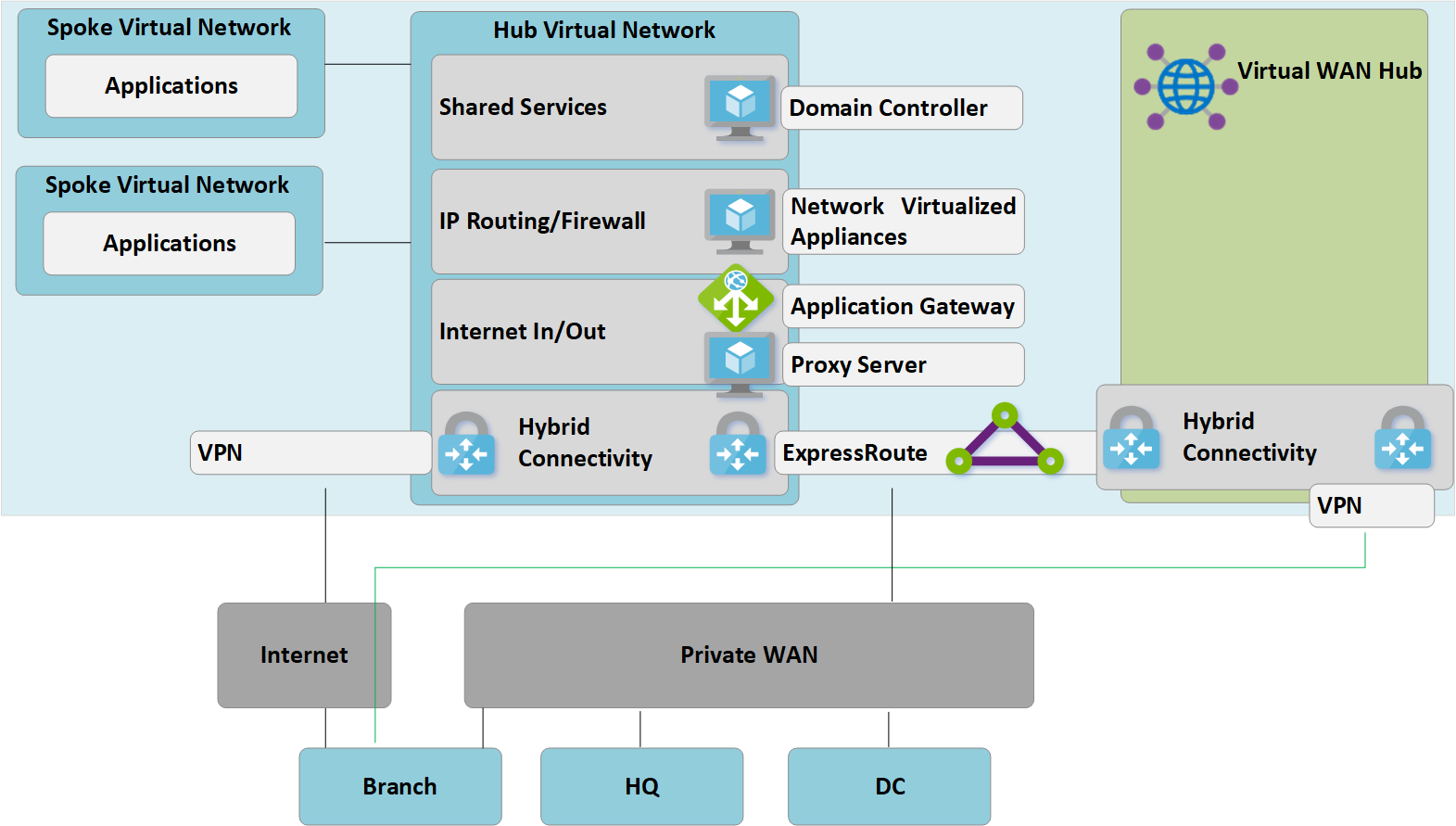

2. lépés: Virtual WAN hubok üzembe helyezése

Helyezzen üzembe egy Virtual WAN központot minden régióban. Állítsa be a Virtual WAN központot VPN- és ExpressRoute-funkciókkal az alábbi cikkekben leírtak szerint:

- Oktatóanyag: Helyek közötti kapcsolat létrehozása az Azure Virtual WAN használatával

- Oktatóanyag: ExpressRoute-társítás létrehozása az Azure Virtual WAN használatával

Megjegyzés

Az Azure Virtual WAN a standard termékváltozatot kell használnia a cikkben látható egyes forgalmi útvonalak engedélyezéséhez.

2. ábra: Ügyfél által felügyelt küllős központ Virtual WAN migráláshoz

2. ábra: Ügyfél által felügyelt küllős központ Virtual WAN migráláshoz

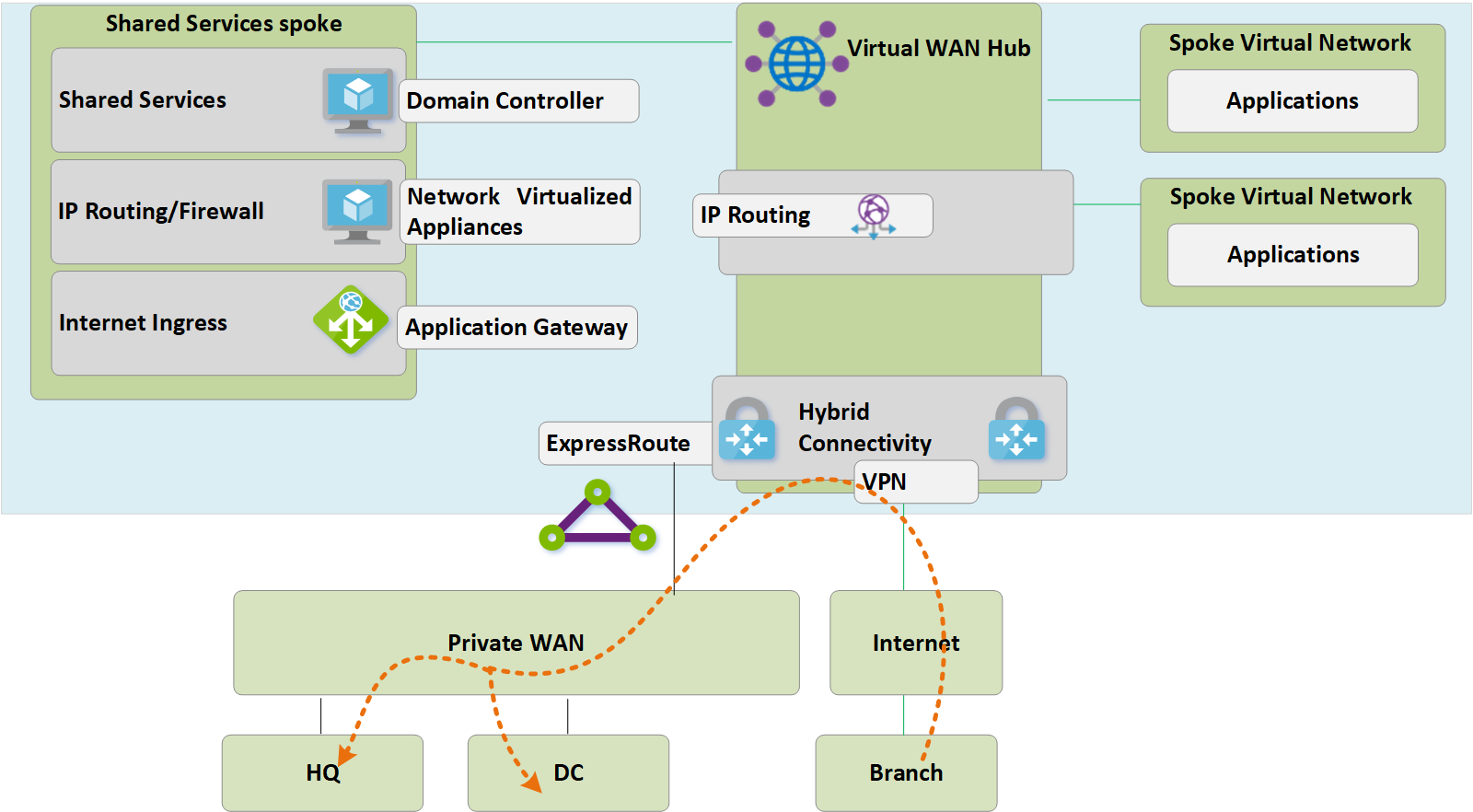

3. lépés: Távoli helyek (ExpressRoute és VPN) csatlakoztatása Virtual WAN

Csatlakoztassa a Virtual WAN hubot a meglévő ExpressRoute-kapcsolatcsoportokhoz, és állítson be helyek közötti VPN-eket az interneten keresztül bármely távoli ághoz.

Figure 3: Ügyfél által felügyelt küllős központtal Virtual WAN migráláshoz

Figure 3: Ügyfél által felügyelt küllős központtal Virtual WAN migráláshoz

Ezen a ponton a helyszíni hálózati berendezések a Virtual WAN felügyelt központi virtuális hálózathoz rendelt IP-címteret tükröző útvonalakat kapnak. A távoli VPN-hez csatlakoztatott ágak ebben a szakaszban két elérési utat fognak látni a küllős virtuális hálózatokban lévő meglévő alkalmazásokhoz. Ezeket az eszközöket úgy kell konfigurálni, hogy továbbra is az alagutat használják az ügyfél által felügyelt központhoz, hogy biztosítsák a szimmetrikus útválasztást az áttűnési fázis során.

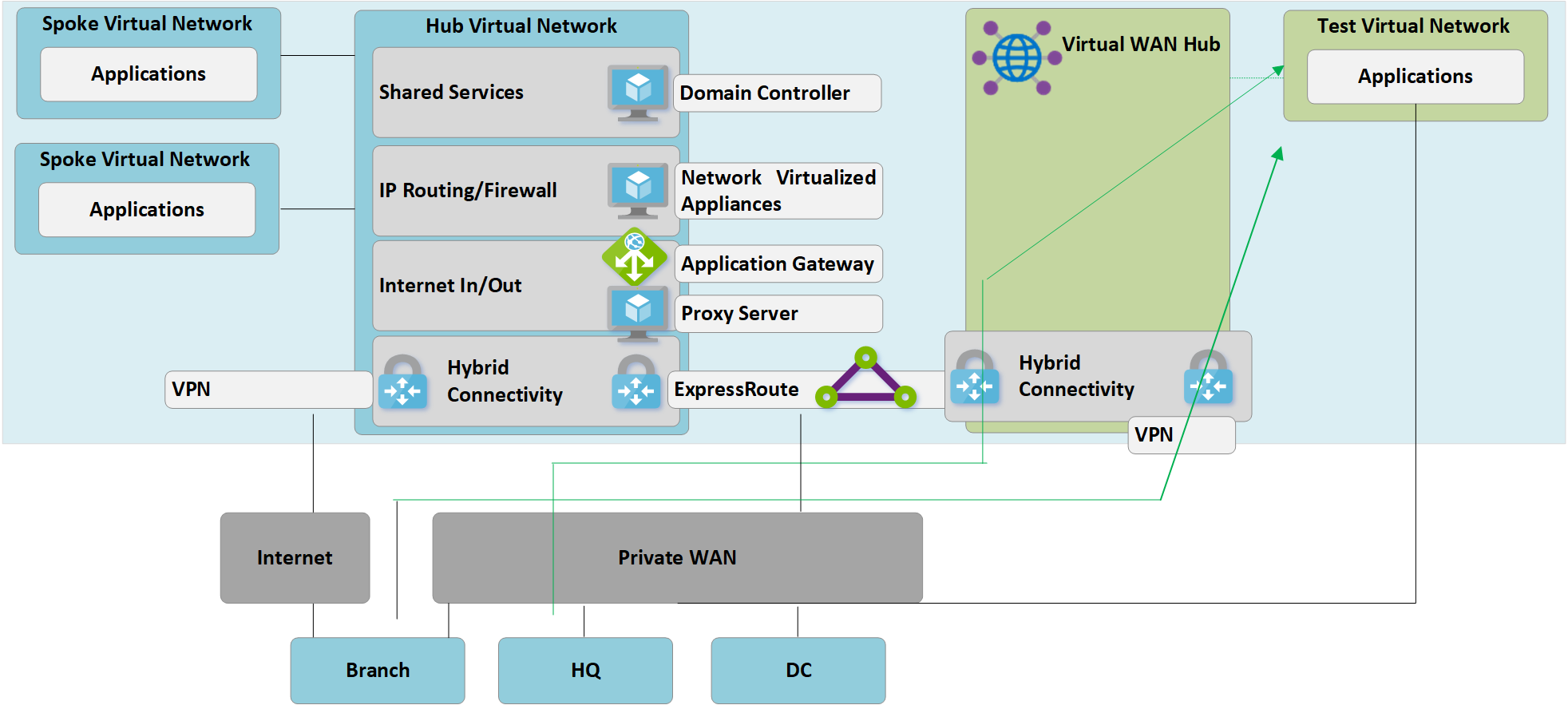

4. lépés: Hibrid kapcsolat tesztelése Virtual WAN

Mielőtt a felügyelt Virtual WAN központot éles kapcsolatra használnánk, javasoljuk, hogy állítson be egy teszt küllős virtuális hálózatot és Virtual WAN virtuális hálózati kapcsolatot. A következő lépések elvégzése előtt ellenőrizze, hogy a tesztkörnyezettel létesített kapcsolatok az ExpressRoute-on és a helyek közötti VPN-en keresztül működnek-e.

Figure 4 használatával: Ügyfél által felügyelt küllős központtal Virtual WAN migráláshoz

Figure 4 használatával: Ügyfél által felügyelt küllős központtal Virtual WAN migráláshoz

Ebben a szakaszban fontos felismerni, hogy az eredeti, ügyfél által felügyelt központi virtuális hálózat és az új Virtual WAN Hub is ugyanahhoz az ExpressRoute-kapcsolatcsoporthoz csatlakozik. Emiatt van egy forgalmi útvonalunk, amellyel mindkét környezetben engedélyezhető a küllők kommunikációja. Az ügyfél által felügyelt központ virtuális hálózatához csatlakoztatott küllőkről érkező forgalom például az ExpressRoute-kapcsolatcsoporthoz használt MSEE-eszközöket nyitja meg az új Virtual WAN hub virtuális hálózati kapcsolatán keresztül csatlakoztatott küllők eléréséhez. Ez lehetővé teszi a küllők szakaszos migrálását az 5. lépésben.

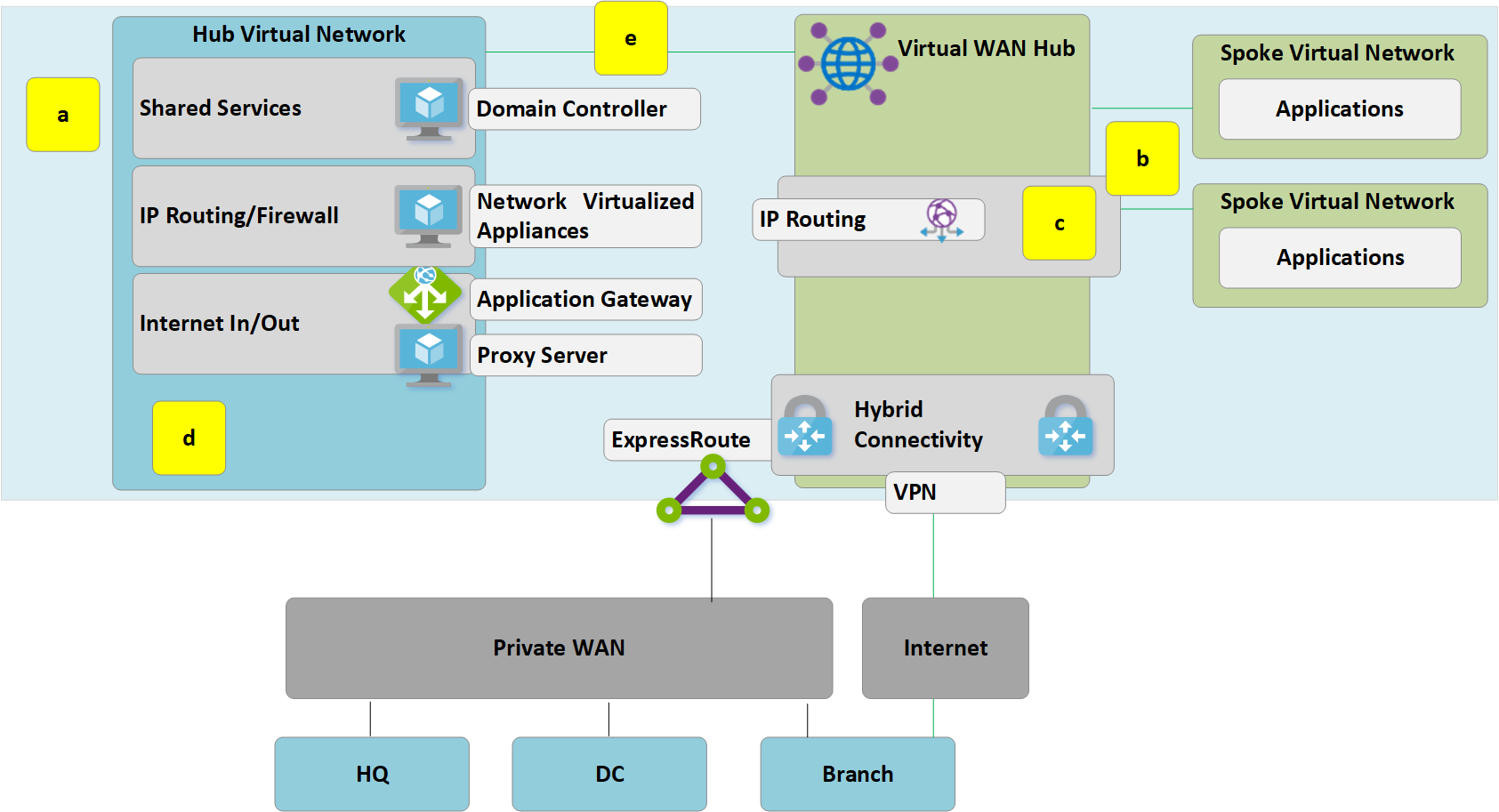

5. lépés: Kapcsolatváltás virtuális WAN-központra

5. ábra: Ügyfél által felügyelt küllős központ és Virtual WAN migrálás

5. ábra: Ügyfél által felügyelt küllős központ és Virtual WAN migrálás

a. Törölje a meglévő társviszony-létesítési kapcsolatokat küllős virtuális hálózatokról a régi, ügyfél által felügyelt központba. A küllős virtuális hálózatok alkalmazásaihoz való hozzáférés nem érhető el, amíg az a-c lépések be nem fejeződnek.

b. Csatlakoztassa a küllős virtuális hálózatokat a Virtual WAN központhoz virtuális hálózati kapcsolatokon keresztül.

c. Távolítsa el a küllős virtuális hálózatokban korábban használt, a küllők közötti kommunikációhoz használt felhasználói útvonalakat (UDR). Ezt az útvonalat mostantól a Virtual WAN hubon elérhető dinamikus útválasztás teszi lehetővé.

d. Az ügyfél által felügyelt központ meglévő ExpressRoute- és VPN-átjárói most már leszerelve vannak, hogy lehetővé tegyék a következő lépést (e).

e. Csatlakoztassa a régi, ügyfél által felügyelt központot (központi virtuális hálózatot) a Virtual WAN központhoz egy új virtuális hálózati kapcsolaton keresztül.

6. lépés: A régi központ küllőssé válik a megosztott szolgáltatások között

Most átalakítottuk az Azure-hálózatunkat, hogy az Virtual WAN központ legyen az új topológia központi pontja.

: 6. ábra: Ügyfél által felügyelt küllős központ Virtual WAN migráláshoz

: 6. ábra: Ügyfél által felügyelt küllős központ Virtual WAN migráláshoz

Mivel a Virtual WAN központ egy felügyelt entitás, és nem teszi lehetővé az egyéni erőforrások, például a virtuális gépek üzembe helyezését, a megosztott szolgáltatások blokkja mostantól küllős virtuális hálózatként létezik, és olyan gazdagépeket üzemeltet, mint az internetes bejövő forgalom Azure Application Gateway vagy hálózati virtualizált berendezésen keresztül. A megosztott szolgáltatások környezete és a háttérbeli virtuális gépek közötti forgalom mostantól áthalad a Virtual WAN felügyelt központon.

7. lépés: A helyszíni kapcsolat optimalizálása a Virtual WAN teljes kihasználásához

Ebben a szakaszban a Contoso nagyrészt befejezte az üzleti alkalmazások Migrálását a Microsoft Cloudba, és csak néhány örökölt alkalmazás maradt a helyszíni tartományvezérlőn belül.

A 7. szakasz teljes körű használatához: Ügyfél által felügyelt küllős központ és küllő Virtual WAN migráláshoz

A 7. szakasz teljes körű használatához: Ügyfél által felügyelt küllős központ és küllő Virtual WAN migráláshoz

Az Azure Virtual WAN teljes funkcionalitásának kihasználásához a Contoso úgy dönt, hogy leszereli a régi helyszíni VPN-kapcsolatait. A HQ- vagy DC-hálózatokhoz továbbra is hozzáférő ágak az Azure Virtual WAN beépített átviteles útválasztásával át tudják haladni a Microsoft globális hálózatát.

Megjegyzés

Az ExpressRoute Global Reachre azoknak az ügyfeleknek van szükség, akik a Microsoft gerinchálózatát szeretnék használni az ExpressRoute expressRoute-ról ExpressRoute-átvitelre való biztosításához (ez nem jelenik meg a 7. ábrán).

Végponti architektúra és forgalmi útvonalak

ábra: Kettős régiós Virtual WAN

ábra: Kettős régiós Virtual WAN

Ez a szakasz néhány példa forgalmi folyamat áttekintésével összefoglalja, hogyan felel meg ez a topológia az eredeti követelményeknek.

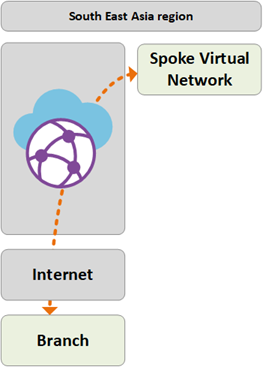

1. elérési út

Az 1. útvonal az ázsiai S2S VPN-hez csatlakoztatott ág és a délkelet-ázsiai régióban található Azure-beli virtuális hálózat közötti forgalmat mutatja.

A forgalom az alábbiak szerint lesz irányítva:

Az ázsiai ág rugalmas S2S BGP-kompatibilis alagutakon keresztül csatlakozik Délkelet-Ázsia Virtual WAN hubhoz.

Ázsia Virtual WAN központ helyileg irányítja a forgalmat a csatlakoztatott virtuális hálózathoz.

2. elérési út

A 2. útvonal az ExpressRoute-hoz csatlakoztatott európai tartományból egy Azure-beli virtuális hálózatra érkező forgalmat mutatja a délkelet-ázsiai régióban.

A forgalom az alábbiak szerint lesz irányítva:

Az európai HQ expressroute-kapcsolatcsoporton keresztül csatlakozik Nyugat-Európa Virtual WAN központhoz.

Virtual WAN központ–központ közötti globális kapcsolat lehetővé teszi a távoli régióban csatlakoztatott virtuális hálózatra történő adattovábbítást.

3. elérési út

A 3. útvonal a privát WAN-hoz csatlakoztatott ázsiai helyszíni tartományvezérlő és egy európai S2S-hez csatlakoztatott ág közötti forgalmat mutatja.

A forgalom az alábbiak szerint lesz irányítva:

Az Asia DC a helyi Private WAN-szolgáltatóhoz csatlakozik.

Az ExpressRoute-kapcsolatcsoport helyileg leáll a Private WAN-ban, és csatlakozik a délkelet-ázsiai Virtual WAN központhoz.

Virtual WAN központ–központ közötti globális kapcsolat lehetővé teszi a forgalom átvitelét.

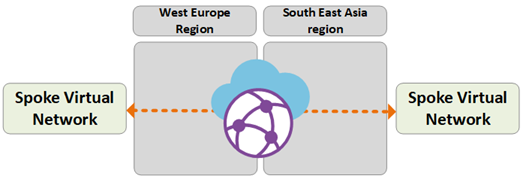

4. elérési út

A 4. útvonal egy délkelet-ázsiai régióban lévő Azure-beli virtuális hálózat és egy nyugat-európai régióban található Azure-beli virtuális hálózat közötti forgalmat mutatja.

A forgalom az alábbiak szerint lesz irányítva:

- Virtual WAN központ–központ globális kapcsolat lehetővé teszi az összes csatlakoztatott Azure-beli virtuális hálózat natív átvitelét további felhasználói konfiguráció nélkül.

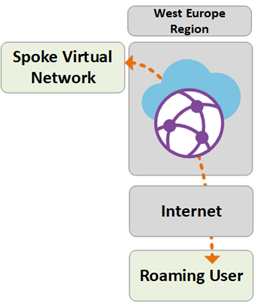

5. elérési út

Az 5. útvonal a roaming VPN-felhasználók (P2S) és egy Azure-beli virtuális hálózat közötti forgalmat jeleníti meg a nyugat-európai régióban.

A forgalom az alábbiak szerint lesz irányítva:

A laptop- és mobileszköz-felhasználók az OpenVPN-ügyfelet használják a P2S VPN-átjáróhoz való transzparens csatlakozáshoz Nyugat-Európában.

Nyugat-Európa Virtual WAN központ helyileg irányítja a forgalmat a csatlakoztatott virtuális hálózathoz.

Biztonság és szabályzatvezérlés Azure Firewall

A Contoso mostantól az összes ág és virtuális hálózat közötti kapcsolatot ellenőrizte a cikk korábbi részében ismertetett követelményeknek megfelelően. A biztonsági ellenőrzésre és a hálózatelkülönítésre vonatkozó követelmények teljesítéséhez továbbra is el kell különíteniük és naplózniuk kell a forgalmat a központi hálózaton keresztül. Ezt a függvényt korábban egy hálózati virtuális berendezés (NVA) hajtotta végre. A Contoso emellett le szeretné szerelni meglévő proxyszolgáltatásait, és natív Azure-szolgáltatásokat szeretne használni a kimenő internetes szűréshez.

Figure használatával: Azure Firewall Virtual WAN (biztonságos virtuális központ)

Figure használatával: Azure Firewall Virtual WAN (biztonságos virtuális központ)

Az alábbi magas szintű lépések szükségesek ahhoz, hogy Azure Firewall a Virtual WAN központokba, hogy egységes szabályzatvezérlési pontot lehessen lehetővé tenni. Erről a folyamatról és a Biztonságos virtuális központok fogalmáról a Azure Firewall Manager című témakörben talál további információt.

- Hozzon létre Azure Firewall szabályzatot.

- Tűzfalszabályzat csatolása az Azure Virtual WAN hubhoz. Ez a lépés lehetővé teszi, hogy a meglévő Virtual WAN központ biztonságos virtuális központként működjön, és üzembe helyezi a szükséges Azure Firewall erőforrásokat.

Megjegyzés

A biztonságos virtuális központok használatára korlátozások vonatkoznak, beleértve a régiók közötti forgalmat is. További információ: Firewall Manager – ismert problémák.

Az alábbi útvonalak az Azure által védett virtuális központok használatával engedélyezett kapcsolati útvonalakat mutatják be:

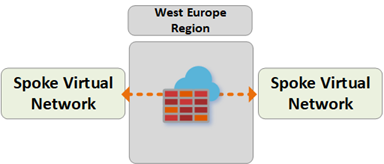

6. elérési út

A 6. elérési út az azonos régióban lévő virtuális hálózatok közötti biztonságos forgalmat mutatja.

A forgalom az alábbiak szerint lesz irányítva:

Az ugyanahhoz a biztonságos virtuális központhoz csatlakoztatott virtuális hálózatok mostantól a Azure Firewall keresztül irányítják a forgalmat.

Azure Firewall alkalmazhat szabályzatot ezekre a folyamatokra.

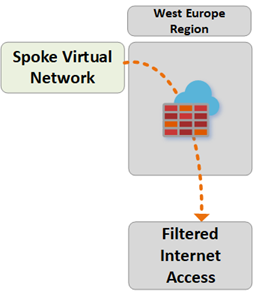

7. elérési út

A 7. elérési út az Azure-beli virtuális hálózatról az internetre vagy külső biztonsági szolgáltatásra érkező forgalmat jeleníti meg.

A forgalom az alábbiak szerint lesz irányítva:

A biztonságos virtuális központhoz csatlakoztatott virtuális hálózatok képesek forgalmat küldeni nyilvános helyekre az interneten, a Biztonságos központot használva az internet-hozzáférés központi pontjaként.

Ez a forgalom helyileg szűrhető Azure Firewall FQDN-szabályokkal, vagy elküldhető egy külső biztonsági szolgáltatásnak ellenőrzés céljából.

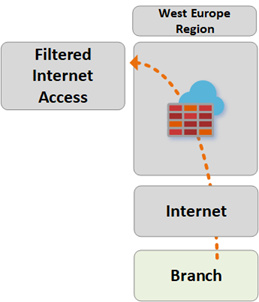

8. elérési út

A 8. elérési út az ágról az internetre vagy harmadik féltől származó biztonsági szolgáltatásból érkező forgalmat jeleníti meg.

A forgalom az alábbiak szerint lesz irányítva:

A biztonságos virtuális központhoz csatlakoztatott ágak a biztonságos központot használva az internet-hozzáférés központi pontjaként küldhetnek forgalmat nyilvános helyekre az interneten.

Ez a forgalom helyileg szűrhető Azure Firewall FQDN-szabályokkal, vagy elküldhető egy külső biztonsági szolgáltatásnak ellenőrzés céljából.

Következő lépések

- További információ az Azure Virtual WAN.

- Virtual WAN konfigurálása Azure NetApp Files