A P2S konfigurálása felhasználók és csoportok alapján történő hozzáféréshez – Microsoft Entra-hitelesítés

Ha a P2S hitelesítési módszereként a Microsoft Entra ID-t használja, a P2S-t úgy konfigurálhatja, hogy különböző felhasználók és csoportok számára engedélyezze a hozzáférést. Ha azt szeretné, hogy a különböző felhasználók különböző VPN-átjárókhoz kapcsolódhassanak, regisztrálhat több alkalmazást az AD-ben, és összekapcsolhatja őket különböző VPN-átjárókkal. Ez a cikk segít beállítani egy Microsoft Entra-bérlőt a P2S Microsoft Entra-hitelesítéshez, és több alkalmazást hozhat létre és regisztrálhat a Microsoft Entra-azonosítóban a különböző felhasználók és csoportok eltérő hozzáférésének engedélyezéséhez. A pont–hely protokollokról és a hitelesítésről további információt a pont–hely VPN ismertetése című témakörben talál.

Feljegyzés

A Microsoft Entra-hitelesítés csak OpenVPN® protokollkapcsolatok esetén támogatott, és az Azure VPN-ügyfélre van szükség.

Microsoft Entra-bérlő

A cikkben ismertetett lépésekhez Microsoft Entra-bérlőre van szükség. Ha nem rendelkezik Microsoft Entra-bérlővel, létrehozhat egyet az Új bérlő létrehozása című cikk lépéseivel. Jegyezze fel a következő mezőket a címtár létrehozásakor:

- Szervezeti név

- Kezdeti tartománynév

Microsoft Entra-bérlői felhasználók létrehozása

Hozzon létre két fiókot az újonnan létrehozott Microsoft Entra-bérlőben. A lépésekért lásd : Új felhasználó hozzáadása vagy törlése.

- Globális rendszergazdai fiók

- Felhasználói fiók

A globális rendszergazdai fiók az Azure VPN-alkalmazásregisztrációhoz való hozzájárulás megadására szolgál. A felhasználói fiók az OpenVPN-hitelesítés tesztelésére használható.

Rendelje hozzá az egyik fiókhoz a globális rendszergazdai szerepkört. A lépésekért lásd : Rendszergazdai és nem rendszergazdai szerepkörök hozzárendelése Microsoft Entra-azonosítóval rendelkező felhasználókhoz.

Az Azure VPN-alkalmazás engedélyezése

Jelentkezzen be az Azure Portalra globális rendszergazdai szerepkörrel rendelkező felhasználóként.

Ezután adjon rendszergazdai hozzájárulást a szervezetnek. Így az Azure VPN-alkalmazás bejelentkezhet és elolvashatja a felhasználói profilokat. Másolja és illessze be az üzembehelyezési helyhez tartozó URL-címet a böngésző címsorában:

Nyilvános

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Germany

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentA 21Vianet által üzemeltetett Microsoft Azure

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentFeljegyzés

Ha olyan globális rendszergazdai fiókot használ, amely nem natív a Microsoft Entra-bérlőn hozzájárulás megadásához, cserélje le a "common" kifejezést a Microsoft Entra-bérlő azonosítójára az URL-címben. Előfordulhat, hogy bizonyos más esetekben is le kell cserélnie a "common" kifejezést a bérlőazonosítóra. Ha segítségre van szüksége a bérlőazonosító megkereséséhez, olvassa el a Microsoft Entra-bérlőazonosító megkeresése című témakört.

Válassza ki azt a fiókot, amelynek globális rendszergazdai szerepköre van, ha a rendszer kéri.

A Kért engedélyek lapon válassza az Elfogadás lehetőséget.

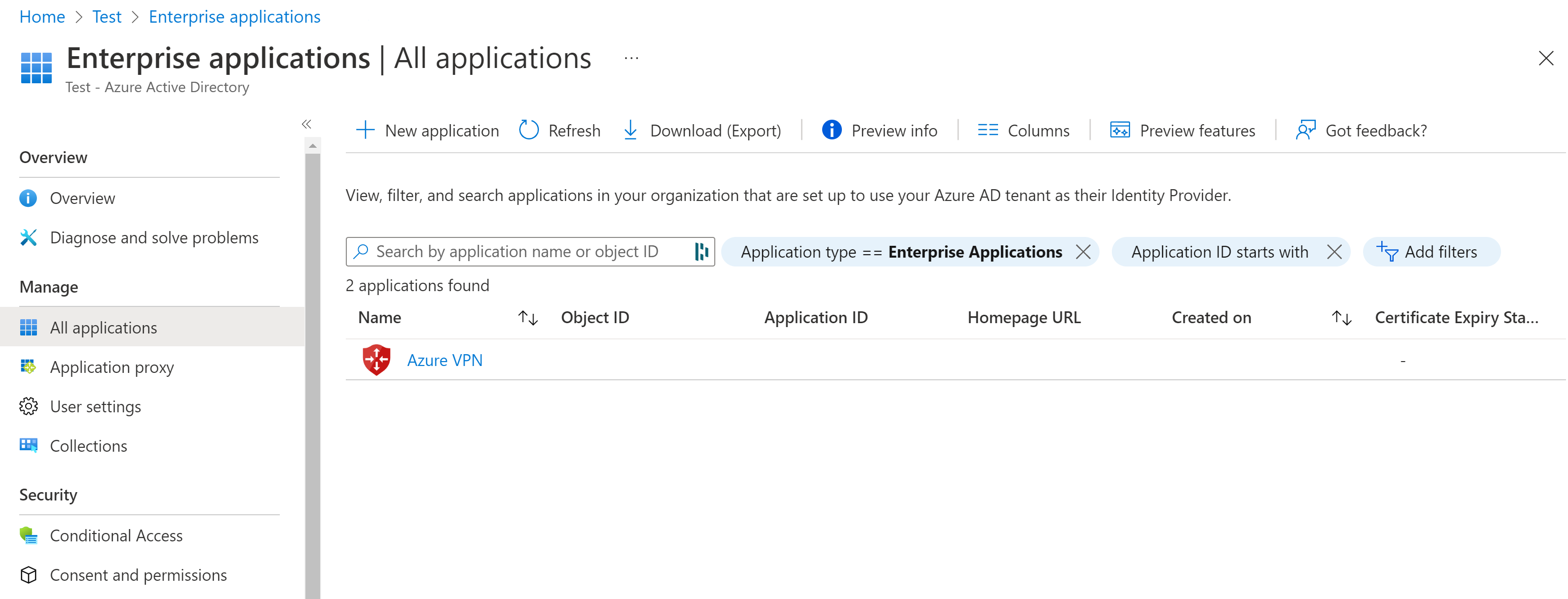

Nyissa meg a Microsoft Entra-azonosítót. A bal oldali panelen kattintson a Vállalati alkalmazások elemre. A listában megjelenik az Azure VPN .

További alkalmazások regisztrálása

Ebben a szakaszban további alkalmazásokat regisztrálhat különböző felhasználókhoz és csoportokhoz. Ismételje meg a lépéseket a biztonsági követelményekhez szükséges számú alkalmazás létrehozásához. Minden alkalmazás egy VPN-átjáróhoz lesz társítva, és különböző felhasználói csoportokkal rendelkezhet. Átjáróhoz csak egy alkalmazás társítható.

Hatókör hozzáadása

Az Azure Portalon válassza a Microsoft Entra-azonosítót.

A bal oldali panelen válassza a Alkalmazásregisztrációk.

A Alkalmazásregisztrációk lap tetején válassza az + Új regisztráció lehetőséget.

Az alkalmazás regisztrálása lapon adja meg a nevet. Például: MarketingVPN. Később bármikor módosíthatja a nevet.

- Válassza ki a kívánt támogatott fióktípusokat.

- A lap alján kattintson a Regisztráció gombra.

Az új alkalmazás regisztrálása után a bal oldali panelen kattintson az API közzététele elemre. Ezután kattintson a + Hatókör hozzáadása elemre.

- A Hatókör hozzáadása lapon hagyja meg az alapértelmezett alkalmazásazonosító URI-ját.

- Kattintson a Mentés és a Folytatás gombra.

A lap visszakerül a Hatókör hozzáadása lapra. Töltse ki a szükséges mezőket, és győződjön meg arról, hogy az állapot engedélyezve van.

Ha végzett a mezők kitöltésével, kattintson a Hatókör hozzáadása elemre.

Ügyfélalkalmazás hozzáadása

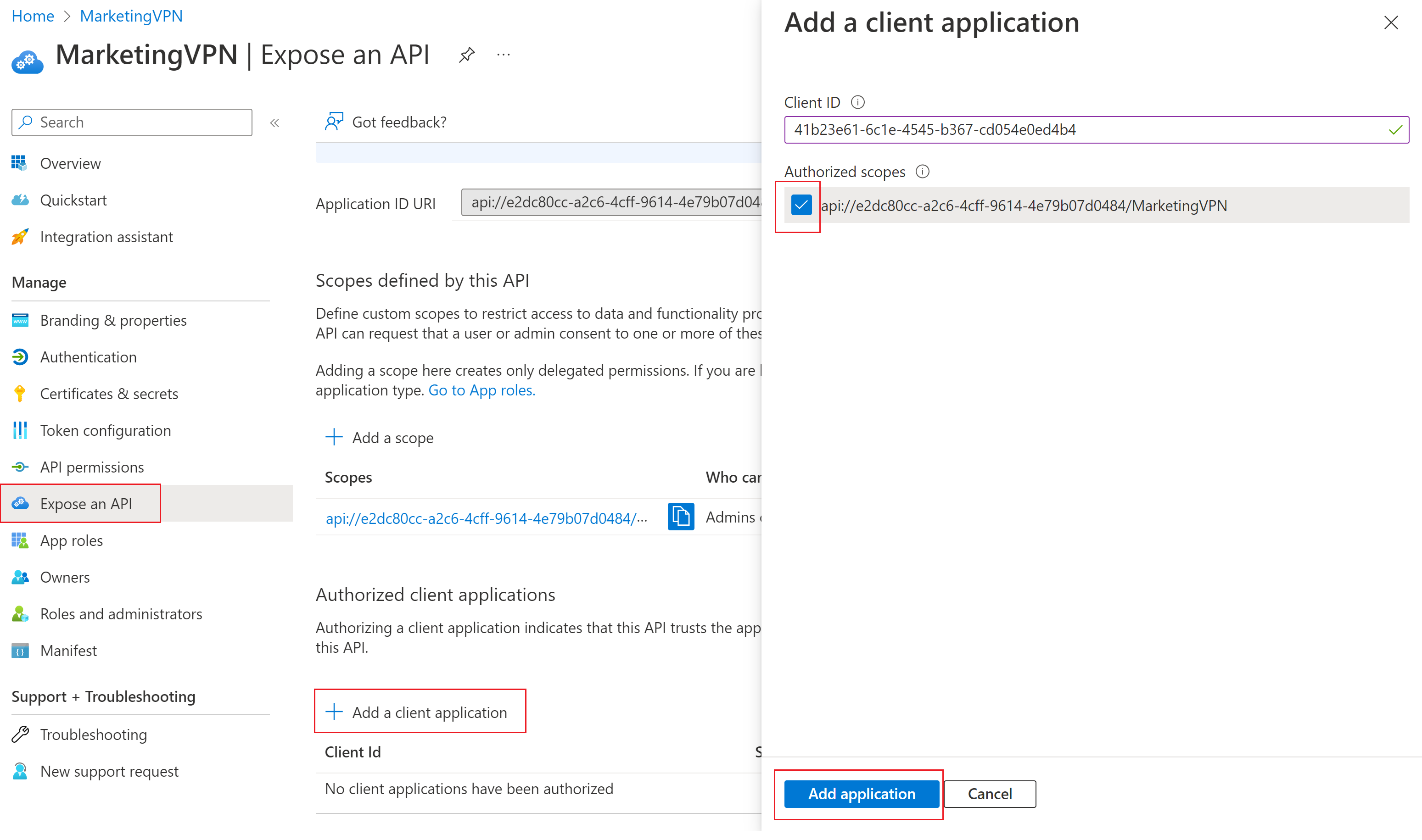

Az API-k felfedése lapon kattintson az + Ügyfélalkalmazás hozzáadása elemre.

Az Ügyfélalkalmazás hozzáadása lapon adja meg az ügyfélazonosítóhoz tartozó alábbi értékeket a felhőtől függően:

- Nyilvános Azure:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure Government:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure Germany:

538ee9e6-310a-468d-afef-ea97365856a9 - A 21Vianet által üzemeltetett Microsoft Azure:

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Nyilvános Azure:

Jelölje be a megfelelő engedélyezett hatókörök jelölőnégyzetét. Ezután kattintson az Alkalmazás hozzáadása elemre.

Kattintson az Alkalmazás hozzáadása elemre.

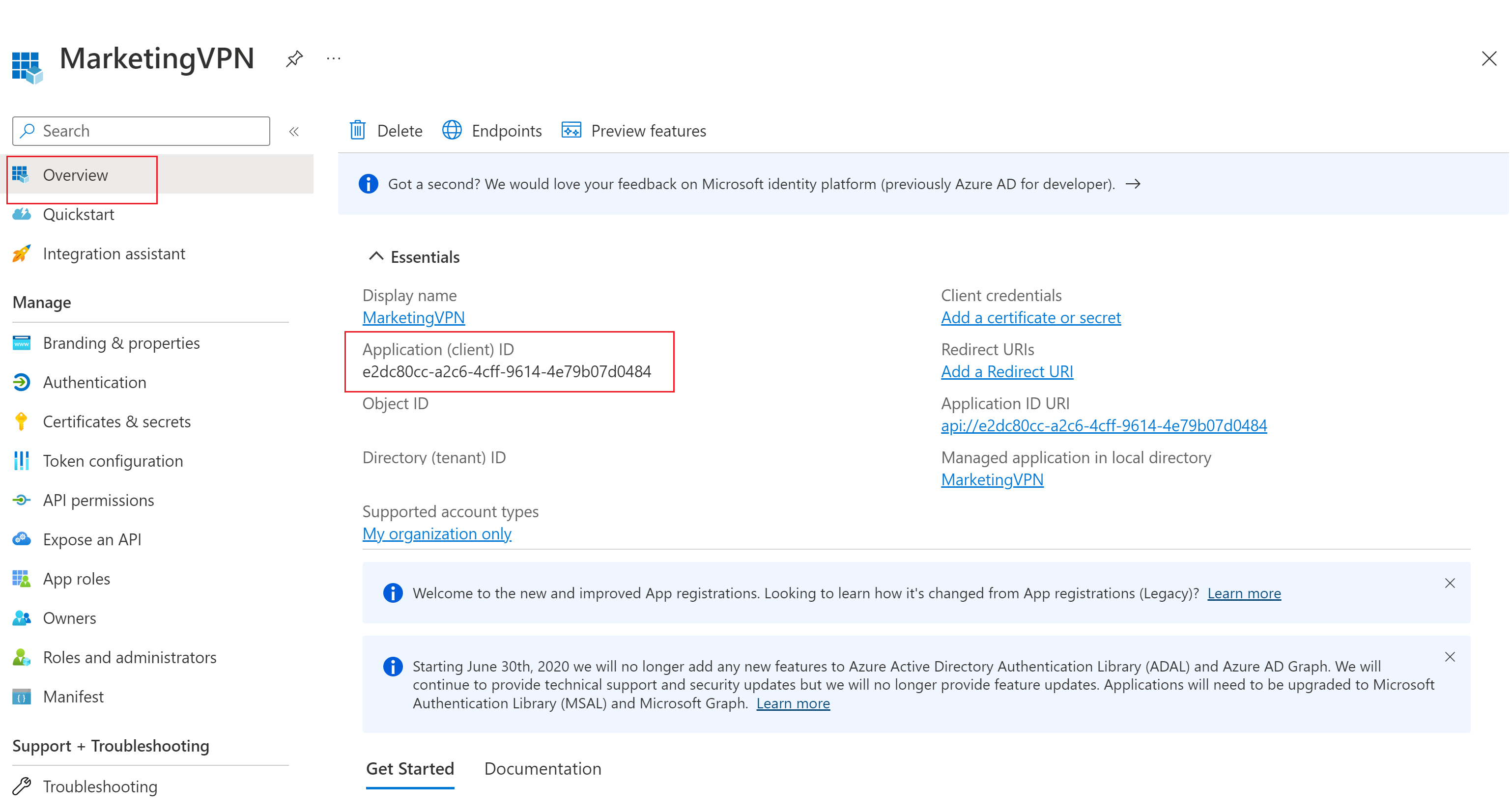

Alkalmazás (ügyfél) azonosító másolása

Ha engedélyezi a HITELESÍTÉSt a VPN-átjárón, szüksége lesz az alkalmazás (ügyfél) azonosítójára a pont–hely konfiguráció célközönségértékének kitöltéséhez.

Nyissa meg az Áttekintés lapot.

Másolja ki az alkalmazás (ügyfél) azonosítóját az Áttekintés lapról, és mentse, hogy később hozzáférhessen az értékhez. Erre az információra szüksége lesz a VPN-átjáró(k) konfigurálásához.

Felhasználók hozzárendelése alkalmazásokhoz

Rendelje hozzá a felhasználókat az alkalmazásokhoz. Ha csoportot ad meg, a felhasználónak a csoport közvetlen tagjának kell lennie. A beágyazott csoportok nem támogatottak.

- Lépjen a Microsoft Entra-azonosítóra, és válassza a Nagyvállalati alkalmazások lehetőséget.

- A listában keresse meg az imént regisztrált alkalmazást, és kattintson rá a megnyitásához.

- Kattintson a Tulajdonságok elemre. A Tulajdonságok lapon ellenőrizze, hogy a felhasználók számára engedélyezve van-e a bejelentkezés. Ha nem, módosítsa az értéket Igen értékre.

- Ha a hozzárendelés szükséges, módosítsa az értéket Igen értékre. Erről a beállításról további információt az Alkalmazás tulajdonságai című témakörben talál.

- Ha módosításokat végzett, a Beállítások mentéséhez kattintson a Mentés gombra.

- A bal oldali panelen kattintson a Felhasználók és csoportok elemre. A Felhasználók és csoportok lapon kattintson a + Felhasználó/csoport hozzáadása elemre a Hozzárendelés hozzáadása lap megnyitásához.

- A Felhasználók és csoportok lap megnyitásához kattintson a Felhasználók és csoportok csoportban található hivatkozásra. Jelölje ki a hozzárendelni kívánt felhasználókat és csoportokat, majd kattintson a Kiválasztás gombra.

- Miután befejezte a felhasználók és csoportok kijelölését, kattintson a Hozzárendelés gombra.

Hitelesítés konfigurálása az átjáróhoz

Fontos

Az Azure Portal jelenleg az Azure Active Directory-mezők Entra-ra való frissítésén dolgozik. Ha megjelenik a hivatkozott Microsoft Entra-azonosító, és még nem látja ezeket az értékeket a portálon, kiválaszthatja az Azure Active Directory-értékeket.

Ebben a lépésben a P2S Microsoft Entra-hitelesítést konfigurálja a virtuális hálózati átjáróhoz.

Lépjen a virtuális hálózati átjáróra. A bal oldali panelen kattintson a Pont–hely konfiguráció elemre.

Konfigurálja a következő értékeket:

- Címkészlet: ügyfélcímkészlet

- Alagút típusa: OpenVPN (SSL)

- Hitelesítési típus: Microsoft Entra-azonosító

A Microsoft Entra-azonosítók értékeihez használja a bérlői, közönség- és kiállítói értékekre vonatkozó alábbi irányelveket.

- Bérlő:

https://login.microsoftonline.com/{TenantID} - Célközönség azonosítója: Használja az előző szakaszban létrehozott, az alkalmazás (ügyfél) azonosítójának megfelelő értéket. Ne használja az "Azure VPN" Microsoft Entra Enterprise App alkalmazásazonosítóját – használja a létrehozott és regisztrált alkalmazásazonosítót. Ha ehelyett az "Azure VPN" Microsoft Entra Enterprise Alkalmazáshoz használja az alkalmazásazonosítót, az az összes felhasználó számára hozzáférést biztosít a VPN-átjáróhoz (ez lenne az alapértelmezett módja a hozzáférés beállításának), ahelyett, hogy csak a létrehozott és regisztrált alkalmazáshoz hozzárendelt felhasználókat adná meg.

- Kiállító:

https://sts.windows.net/{TenantID}A Kiállító értékénél ügyeljen arra, hogy a végén egy záró érték / legyen.

Miután befejezte a beállítások konfigurálását, kattintson a Lap tetején található Mentés gombra.

Az Azure VPN-ügyfélprofil konfigurációs csomagjának letöltése

Ebben a szakaszban létrehozza és letölti az Azure VPN-ügyfélprofil konfigurációs csomagját. Ez a csomag tartalmazza azokat a beállításokat, amelyekkel konfigurálhatja az Azure VPN-ügyfélprofilt az ügyfélszámítógépeken.

A pont–hely konfigurációs oldal tetején kattintson a VPN-ügyfél letöltése elemre. Az ügyfélkonfigurációs csomag létrehozása néhány percet vesz igénybe.

A böngésző azt jelzi, hogy elérhető egy ügyfélkonfigurációs zip-fájl. A név megegyezik az átjáró nevével.

Bontsa ki a letöltött zip-fájlt.

Keresse meg a kibontott "AzureVPN" mappát.

Jegyezze fel a "azurevpnconfig.xml" fájl helyét. A azurevpnconfig.xml tartalmazza a VPN-kapcsolat beállítását. Ezt a fájlt az összes olyan felhasználónak is eloszthatja, akihez e-mailben vagy más módon kell csatlakoznia. A sikeres csatlakozáshoz a felhasználónak érvényes Microsoft Entra-hitelesítő adatokra lesz szüksége. További információ: Azure VPN-ügyfélprofil konfigurációs fájljai a Microsoft Entra-hitelesítéshez.

Következő lépések

- A virtuális hálózathoz való csatlakozáshoz konfigurálnia kell az Azure VPN-ügyfelet az ügyfélszámítógépeken. Lásd: VPN-ügyfél konfigurálása P2S VPN-kapcsolatokhoz.

- A gyakori kérdésekért tekintse meg a VPN Gateway gyik pont–hely szakaszát.