Aktív-aktív S2S VPN-kapcsolatok konfigurálása Azure VPN-átjárókkal

Ez a cikk végigvezeti a Resource Manager üzembehelyezési modell és a PowerShell használatával az aktív-aktív helyszíni és virtuális hálózatok közötti kapcsolatok létrehozásának lépésein. Az aktív-aktív átjárót a Azure Portal is konfigurálhatja.

A magas rendelkezésre állású létesítmények közötti kapcsolatok ismertetése

A helyek közötti és a virtuális hálózatok közötti kapcsolatok magas rendelkezésre állásának eléréséhez több VPN-átjárót kell üzembe helyeznie, és több párhuzamos kapcsolatot kell létesítenie a hálózatok és az Azure között. A kapcsolati lehetőségek és a topológia áttekintését lásd: Magas rendelkezésre állású helyek közötti és virtuális hálózatok közötti kapcsolatok .

Ez a cikk egy aktív-aktív helyszíni VPN-kapcsolat és két virtuális hálózat közötti aktív-aktív kapcsolat beállítására vonatkozó utasításokat tartalmaz.

- 1. rész – Az Azure VPN Gateway létrehozása és konfigurálása aktív-aktív módban

- 2. rész – Aktív-aktív létesítmények közötti kapcsolatok létrehozása

- 3. rész – Aktív-aktív virtuális hálózatok közötti kapcsolatok létrehozása

Ha már rendelkezik VPN-átjáróval, a következőket teheti:

Ezeket kombinálva összetettebb, magas rendelkezésre állású hálózati topológiát hozhat létre, amely megfelel az igényeinek.

Fontos

Az aktív-aktív mód az Alapszintű vagy a Standard kivételével minden termékváltozathoz elérhető. További információ: Konfigurációs beállítások.

1. rész – Aktív-aktív VPN-átjárók létrehozása és konfigurálása

Az alábbi lépések aktív-aktív módban konfigurálják az Azure VPN Gatewayt. Az aktív-aktív és az aktív-készenléti átjárók közötti fő különbségek:

- Két átjáró IP-konfigurációját kell létrehoznia két nyilvános IP-címmel.

- Be kell állítania az EnableActiveActiveFeature jelzőt.

- Az átjáró termékváltozata nem lehet Alapszintű vagy Standard.

A többi tulajdonság megegyezik a nem aktív-aktív átjárókkal.

Előkészületek

- Győződjön meg arról, hogy rendelkezik Azure-előfizetéssel. Ha még nincs Azure-előfizetése, aktiválhatja MSDN-előfizetői előnyeit, vagy regisztrálhat egy ingyenes fiókot.

- Ha nem szeretné Cloud Shell használni a böngészőben, telepítenie kell az Azure Resource Manager PowerShell-parancsmagokat. A PowerShell-parancsmagok telepítéséről további információt a Azure PowerShell áttekintése című témakörben talál.

1. lépés: VNet1 létrehozása és konfigurálása

1. A változók deklarálása

Ebben a gyakorlatban a változók deklarálásával kezdjük. Ha a "Try It" Cloud Shell használja, automatikusan csatlakozik a fiókjához. Ha helyileg használja a PowerShellt, használja az alábbi példát a csatlakozáshoz:

Connect-AzAccount

Select-AzSubscription -SubscriptionName $Sub1

Az alábbi példa a gyakorlat értékeit használó változókat deklarálja. Az éles konfigurációhoz ne felejtse el ezeket az értékeket a saját értékeire cserélni. Ezeket a változókat akkor használhatja, ha a lépéseket végigfuttatva megismerkedik az ilyen típusú konfigurációkkal. Módosítsa a változókat, majd másolja és illessze be őket a PowerShell-konzolra.

$Sub1 = "Ross"

$RG1 = "TestAARG1"

$Location1 = "West US"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.11.0.0/16"

$VNetPrefix12 = "10.12.0.0/16"

$FESubPrefix1 = "10.11.0.0/24"

$BESubPrefix1 = "10.12.0.0/24"

$GWSubPrefix1 = "10.12.255.0/27"

$VNet1ASN = 65010

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPName2 = "VNet1GWIP2"

$GW1IPconf1 = "gw1ipconf1"

$GW1IPconf2 = "gw1ipconf2"

$Connection12 = "VNet1toVNet2"

$Connection151 = "VNet1toSite5_1"

$Connection152 = "VNet1toSite5_2"

2. Új erőforráscsoport létrehozása

Az alábbi példában hozzon létre egy új erőforráscsoportot:

New-AzResourceGroup -Name $RG1 -Location $Location1

3. TestVNet1 létrehozása

Az alábbi példában létrehozunk egy TestVNet1 nevű virtuális hálózatot és három alhálózatot, egyet GatewaySubnetnek, egy FrontEndnek és egy Backendnek. Az értékek behelyettesítésekor fontos, hogy az átjáróalhálózat neve mindenképp GatewaySubnet legyen. Ha ezt másként nevezi el, az átjáró létrehozása meghiúsul.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1

2. lépés: A TestVNet1 VPN-átjárójának létrehozása aktív-aktív móddal

1. A nyilvános IP-címek és az átjáró IP-konfigurációinak létrehozása

Kérje meg, hogy két nyilvános IP-címet foglaljon le a virtuális hálózathoz létrehozandó átjáróhoz. Meg fogja határozni a szükséges alhálózati és IP-konfigurációkat is.

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$gw1pip2 = New-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

$gw1ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf2 -Subnet $subnet1 -PublicIpAddress $gw1pip2

2. A VPN-átjáró létrehozása aktív-aktív konfigurációval

Hozza létre a TestVNet1 virtuális hálózati átjáróját. Két GatewayIpConfig-bejegyzés van beállítva, és be van állítva az EnableActiveActiveFeature jelző. Az átjáró létrehozása eltarthat egy ideig (a kiválasztott termékváltozattól függően akár 45 percet is igénybe vehet).

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1,$gw1ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet1ASN -EnableActiveActiveFeature -Debug

3. Szerezze be az átjáró nyilvános IP-címeit és a BGP-társ IP-címét

Az átjáró létrehozása után be kell szereznie a BGP-társ IP-címét az Azure VPN Gateway. Ez a cím szükséges ahhoz, hogy az Azure VPN Gateway BGP-társként konfigurálja a helyszíni VPN-eszközökhöz.

$gw1pip1 = Get-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1

$gw1pip2 = Get-AzPublicIpAddress -Name $GW1IPName2 -ResourceGroupName $RG1

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

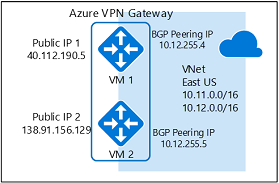

Az alábbi parancsmagokkal megjelenítheti a VPN-átjáróhoz lefoglalt két nyilvános IP-címet, valamint az egyes átjárópéldányokhoz tartozó BGP-társ IP-címeket:

PS D:\> $gw1pip1.IpAddress

40.112.190.5

PS D:\> $gw1pip2.IpAddress

138.91.156.129

PS D:\> $vnet1gw.BgpSettingsText

{

"Asn": 65010,

"BgpPeeringAddress": "10.12.255.4,10.12.255.5",

"PeerWeight": 0

}

Az átjárópéldányok nyilvános IP-címeinek sorrendje és a megfelelő BGP társviszony-létesítési címek sorrendje megegyezik. Ebben a példában a 40.112.190.5 nyilvános IP-címmel rendelkező átjáró virtuális gép a 10.12.255.4-et használja BGP társviszony-létesítési címként, a 138.91.156.129-zel rendelkező átjáró pedig a 10.12.255.5-öt használja. Erre az információra akkor van szükség, ha beállítja az aktív-aktív átjáróhoz csatlakozó helyszíni VPN-eszközöket. Az átjáró az alábbi ábrán látható az összes címmel:

Az átjáró létrehozása után ezzel az átjáróval létesíthet aktív-aktív létesítmények közötti vagy virtuális hálózatok közötti kapcsolatot. Az alábbi szakaszok végigvezetik a gyakorlat végrehajtásának lépésein.

2. rész – Aktív-aktív helyszíni kapcsolat létrehozása

A létesítmények közötti kapcsolat létrehozásához létre kell hoznia egy helyi hálózati átjárót, amely a helyszíni VPN-eszközt, valamint egy kapcsolatot hoz létre az Azure VPN-átjáró és a helyi hálózati átjáró összekapcsolásához. Ebben a példában az Azure VPN Gateway aktív-aktív módban van. Ennek eredményeképpen annak ellenére, hogy csak egy helyszíni VPN-eszköz (helyi hálózati átjáró) és egy kapcsolati erőforrás létezik, mindkét Azure VPN Gateway-példány S2S VPN-alagutakat hoz létre a helyszíni eszközzel.

Mielőtt továbblép, győződjön meg arról, hogy elvégezte a gyakorlat 1. részét .

1. lépés: A helyi hálózati átjáró létrehozása és konfigurálása

1. A változók deklarálása

Ez a gyakorlat továbbra is létrehozza a diagramon látható konfigurációt. Ne felejtse el az értékeket olyanokra cserélni, amelyeket a saját konfigurációjához kíván használni.

$RG5 = "TestAARG5"

$Location5 = "West US"

$LNGName51 = "Site5_1"

$LNGPrefix51 = "10.52.255.253/32"

$LNGIP51 = "131.107.72.22"

$LNGASN5 = 65050

$BGPPeerIP51 = "10.52.255.253"

Néhány megjegyzés a helyi hálózati átjáró paramétereivel kapcsolatban:

- A helyi hálózati átjáró a VPN-átjáróval azonos vagy eltérő helyen és erőforráscsoportban lehet. Ez a példa különböző erőforráscsoportokban, de ugyanazon az Azure-helyen mutatja be őket.

- Ha csak egy helyszíni VPN-eszköz van (ahogy az a példában látható), az aktív-aktív kapcsolat BGP protokollal vagy anélkül is működhet. Ez a példa a BGP-t használja a létesítmények közötti kapcsolathoz.

- Ha a BGP engedélyezve van, a helyi hálózati átjáróhoz deklarálandó előtag a BGP-társ IP-címének állomáscíme a VPN-eszközön. Ebben az esetben a "10.52.255.253/32" /32 előtagja.

- Emlékeztetőül, különböző BGP ASN-eket kell használnia a helyszíni hálózatok és az Azure-beli virtuális hálózat között. Ha megegyeznek, módosítania kell a virtuális hálózat ASN-ét, ha a helyszíni VPN-eszköz már használja az ASN-t más BGP-szomszédokkal való társviszony létesítéséhez.

2. Hozza létre a helyi hálózati átjárót a Site5-höz

A folytatás előtt győződjön meg arról, hogy továbbra is csatlakozik az 1. előfizetéshez. Hozza létre az erőforráscsoportot, ha még nincs létrehozva.

New-AzResourceGroup -Name $RG5 -Location $Location5

New-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP51 -AddressPrefix $LNGPrefix51 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP51

2. lépés: A virtuális hálózati átjáró és a helyi hálózati átjáró csatlakoztatása

1. A két átjáró lekérése

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng5gw1 = Get-AzLocalNetworkGateway -Name $LNGName51 -ResourceGroupName $RG5

2. A TestVNet1 és a Site5 közötti kapcsolat létrehozása

Ebben a lépésben létrehozza a kapcsolatot a TestVNet1-ről a Site5_1 az "EnableBGP" beállítással $True.

New-AzVirtualNetworkGatewayConnection -Name $Connection151 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw1 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. A helyszíni VPN-eszköz VPN- és BGP-paraméterei

Az alábbi példa a gyakorlathoz a helyszíni VPN-eszköz BGP-konfigurációs szakaszába beírt paramétereket sorolja fel:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.253

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 40.112.190.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 138.91.156.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 40.112.190.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 138.91.156.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

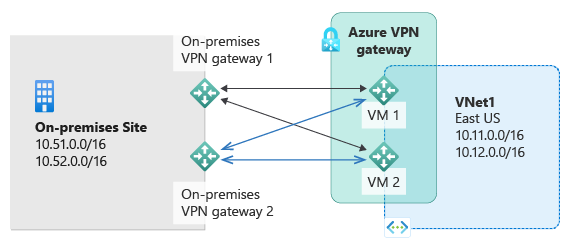

A kapcsolatot néhány perc múlva létre kell hozni, és a BGP társviszony-létesítési munkamenet az IPsec-kapcsolat létrehozása után indul el. Ez a példa eddig csak egy helyszíni VPN-eszközt konfigurált, ami a következő diagramot eredményezte:

3. lépés: Két helyszíni VPN-eszköz csatlakoztatása az aktív-aktív VPN-átjáróhoz

Ha két VPN-eszköz van ugyanazon a helyszíni hálózaton, kettős redundanciát érhet el, ha csatlakoztatja az Azure VPN Gatewayt a második VPN-eszközhöz.

1. Hozza létre a második helyi hálózati átjárót a Site5-höz

A második helyi hálózati átjáró átjáróJÁNAK IP-címe, címelőtagja és BGP-társviszony-létesítési címe nem lehet átfedésben ugyanazon helyszíni hálózat előző helyi hálózati átjárójával.

$LNGName52 = "Site5_2"

$LNGPrefix52 = "10.52.255.254/32"

$LNGIP52 = "131.107.72.23"

$BGPPeerIP52 = "10.52.255.254"

New-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5 -Location $Location5 -GatewayIpAddress $LNGIP52 -AddressPrefix $LNGPrefix52 -Asn $LNGASN5 -BgpPeeringAddress $BGPPeerIP52

2. Csatlakoztassa a virtuális hálózati átjárót és a második helyi hálózati átjárót

Hozza létre a kapcsolatot a TestVNet1 és a Site5_2 között az "EnableBGP" beállítással $True

$lng5gw2 = Get-AzLocalNetworkGateway -Name $LNGName52 -ResourceGroupName $RG5

New-AzVirtualNetworkGatewayConnection -Name $Connection152 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng5gw2 -Location $Location1 -ConnectionType IPsec -SharedKey 'AzureA1b2C3' -EnableBGP $True

3. A második helyszíni VPN-eszköz VPN- és BGP-paraméterei

A következő példa a második VPN-eszközbe beírt paramétereket sorolja fel:

- Site5 ASN : 65050

- Site5 BGP IP : 10.52.255.254

- Prefixes to announce : (for example) 10.51.0.0/16 and 10.52.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP 1 : 10.12.255.4 for tunnel to 40.112.190.5

- Azure VNet BGP IP 2 : 10.12.255.5 for tunnel to 138.91.156.129

- Static routes : Destination 10.12.255.4/32, nexthop the VPN tunnel interface to 40.112.190.5

Destination 10.12.255.5/32, nexthop the VPN tunnel interface to 138.91.156.129

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

A kapcsolat (alagutak) létrehozása után kettős redundáns VPN-eszközök és -alagutak fogják csatlakoztatni a helyszíni hálózatot és az Azure-t:

3. rész – Aktív-aktív virtuális hálózatok közötti kapcsolat létrehozása

Ez a szakasz egy aktív-aktív VNet-vNet kapcsolatot hoz létre a BGP-vel. Az alábbi utasítások az előző lépésektől folytatódnak. A TestVNet1 és a VPN Gateway BGP-vel való létrehozásához és konfigurálásához el kell végeznie az 1. részt.

1. lépés: TestVNet2 és a VPN-átjáró létrehozása

Fontos meggyőződni arról, hogy az új virtuális hálózat( TestVNet2) IP-címtartománya nem fedi át egyik virtuális hálózat tartományát sem.

Ebben a példában a virtuális hálózatok ugyanahhoz az előfizetéshez tartoznak. Virtuális hálózatok közötti kapcsolatokat állíthat be a különböző előfizetések között; További részletekért lásd: Virtuális hálózatok közötti kapcsolat konfigurálása . A BGP engedélyezéséhez a kapcsolatok létrehozásakor mindenképpen adja hozzá a "-EnableBgp $True" értéket.

1. A változók deklarálása

Ne felejtse el az értékeket olyanokra cserélni, amelyeket a saját konfigurációjához kíván használni.

$RG2 = "TestAARG2"

$Location2 = "East US"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$VNet2ASN = 65020

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$GW2IPName2 = "VNet2GWIP2"

$GW2IPconf2 = "gw2ipconf2"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. TestVNet2 létrehozása az új erőforráscsoportban

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

3. Az aktív-aktív VPN-átjáró létrehozása a TestVNet2-hez

Kérje meg, hogy két nyilvános IP-címet foglaljon le a virtuális hálózathoz létrehozandó átjáróhoz. Meg fogja határozni a szükséges alhálózati és IP-konfigurációkat is.

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$gw2pip2 = New-AzPublicIpAddress -Name $GW2IPName2 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

$gw2ipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf2 -Subnet $subnet2 -PublicIpAddress $gw2pip2

Hozza létre a VPN-átjárót as számmal és az "EnableActiveActiveFeature" jelzővel. Felül kell bírálnia az alapértelmezett ASN-t az Azure VPN-átjárókon. A csatlakoztatott virtuális hálózatok ASN-jeinek eltérőnek kell lenniük a BGP és az átvitel útválasztásának engedélyezéséhez.

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1,$gw2ipconf2 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 -Asn $VNet2ASN -EnableActiveActiveFeature

2. lépés: A TestVNet1 és a TestVNet2 átjárók csatlakoztatása

Ebben a példában mindkét átjáró ugyanabban az előfizetésben található. Ezt a lépést ugyanabban a PowerShell-munkamenetben hajthatja végre.

1. Mindkét átjáró lekérése

Győződjön meg arról, hogy bejelentkezik, és csatlakozik az 1. előfizetéshez.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

2. Mindkét kapcsolat létrehozása

Ebben a lépésben létrehozza a kapcsolatot a TestVNet1 és a TestVNet2, valamint a TestVNet2 és a TestVNet1 közötti kapcsolatot.

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3' -EnableBgp $True

Fontos

Mindenképpen engedélyezze a BGP-t mindkét kapcsolathoz.

A lépések elvégzése után a kapcsolat néhány perc múlva létrejön, és a BGP társviszony-létesítési munkamenete a virtuális hálózatok közötti kapcsolat kettős redundanciával való befejezése után lesz felállítva:

Meglévő VPN-átjáró frissítése

Amikor egy aktív-készenléti átjárót aktív-aktívra módosít, létre kell hoznia egy másik nyilvános IP-címet, majd hozzá kell adnia egy második átjáró IP-konfigurációját. Ez a szakasz segítséget nyújt egy meglévő Azure VPN-átjáró aktív-készenléti üzemmódról aktív-aktív módra történő módosításához, vagy fordítva a PowerShell használatával. Az átjárót a virtuális hálózati átjáró Konfiguráció lapján lévő Azure Portal is módosíthatja.

Aktív-készenléti átjáró módosítása aktív-aktív átjáróra

Az alábbi példa egy aktív-készenléti átjárót alakít át aktív-aktív átjáróvá.

1. A változók deklarálása

Cserélje le a példákhoz használt alábbi paramétereket a saját konfigurációjához szükséges beállításokra, majd deklarálja ezeket a változókat.

$GWName = "TestVNetAA1GW"

$VNetName = "TestVNetAA1"

$RG = "TestVPNActiveActive01"

$GWIPName2 = "gwpip2"

$GWIPconf2 = "gw1ipconf2"

A változók deklarálása után másolhatja és beillesztheti ezt a példát a PowerShell-konzolba.

$vnet = Get-AzVirtualNetwork -Name $VNetName -ResourceGroupName $RG

$subnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$location = $gw.Location

2. Hozza létre a nyilvános IP-címet, majd adja hozzá a második átjáró IP-konfigurációját

$gwpip2 = New-AzPublicIpAddress -Name $GWIPName2 -ResourceGroupName $RG -Location $location -AllocationMethod Dynamic

Add-AzVirtualNetworkGatewayIpConfig -VirtualNetworkGateway $gw -Name $GWIPconf2 -Subnet $subnet -PublicIpAddress $gwpip2

3. Engedélyezze az aktív-aktív módot, és frissítse az átjárót

Ebben a lépésben engedélyezi az aktív-aktív módot, és frissíti az átjárót. A példában a VPN-átjáró jelenleg egy régi standard termékváltozatot használ. Az active-active azonban nem támogatja a Standard termékváltozatot. Ha az örökölt termékváltozatot egy támogatott termékváltozatra (ebben az esetben a HighPerformance-ra) szeretné átméretezni, egyszerűen meg kell adnia a használni kívánt örökölt termékváltozatot.

Ezzel a lépéssel nem módosíthatja az örökölt termékváltozatot az új termékváltozatok egyikére. Az örökölt termékváltozatokat csak egy másik támogatott örökölt termékváltozatra méretezheti át. Például nem módosíthatja a termékváltozatot Standardról VpnGw1-re (annak ellenére, hogy a VpnGw1 aktív-aktív), mert a Standard örökölt termékváltozat, a VpnGw1 pedig egy aktuális termékváltozat. A termékváltozatok átméretezésével és migrálásával kapcsolatos további információkért lásd: Átjáró-termékváltozatok.

Ha egy aktuális termékváltozatot (például VpnGw1-et VpnGw3-ra) szeretne átméretezni, ezt a lépést megteheti, mert a termékváltozatok ugyanabban a termékváltozat-családban találhatók. Ehhez a következő értéket kell használnia:

-GatewaySku VpnGw3

Ha ezt a környezetet használja, ha nem kell átméreteznie az átjárót, nem kell megadnia a -GatewaySku értéket. Figyelje meg, hogy ebben a lépésben be kell állítania az átjáróobjektumot a PowerShellben a tényleges frissítés aktiválásához. Ez a frissítés 30–45 percet is igénybe vehet, még akkor is, ha nem átméretezi az átjárót.

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -EnableActiveActiveFeature -GatewaySku HighPerformance

Aktív-aktív átjáró módosítása aktív-készenléti átjáróra

1. A változók deklarálása

Cserélje le a példákhoz használt alábbi paramétereket a saját konfigurációjához szükséges beállításokra, majd deklarálja ezeket a változókat.

$GWName = "TestVNetAA1GW"

$RG = "TestVPNActiveActive01"

A változók deklarálása után kérje le az eltávolítani kívánt IP-konfiguráció nevét.

$gw = Get-AzVirtualNetworkGateway -Name $GWName -ResourceGroupName $RG

$ipconfname = $gw.IpConfigurations[1].Name

2. Távolítsa el az átjáró IP-konfigurációját, és tiltsa le az aktív-aktív módot

Ebben a példában eltávolíthatja az átjáró IP-konfigurációját, és letilthatja az aktív-aktív módot. Figyelje meg, hogy a tényleges frissítés aktiválásához be kell állítania az átjáróobjektumot a PowerShellben.

Remove-AzVirtualNetworkGatewayIpConfig -Name $ipconfname -VirtualNetworkGateway $gw

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw -DisableActiveActiveFeature

Ez a frissítés akár 30–45 percet is igénybe vehet.

Következő lépések

Miután a kapcsolat létrejött, hozzáadhat virtuális gépeket a virtuális hálózataihoz. A lépésekért lásd: Virtuális gép létrehozása.