A kockázatos OAuth-alkalmazások vizsgálata és kezelése

Az OAuth egy nyílt szabvány a jogkivonatalapú hitelesítéshez és engedélyezéshez. Az OAuth lehetővé teszi, hogy a felhasználó fiókadatait harmadik féltől származó szolgáltatások használják anélkül, hogy felfedik a felhasználó jelszavát. Az OAuth közvetítőként működik a felhasználó nevében, és egy hozzáférési jogkivonatot biztosít a szolgáltatásnak, amely engedélyezi bizonyos fiókadatok megosztását.

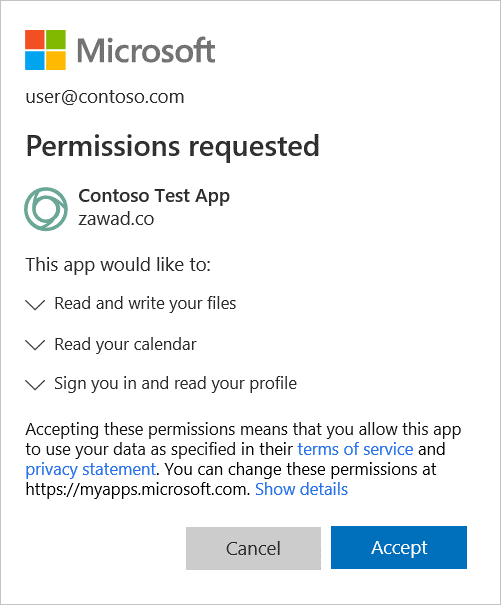

Például egy alkalmazásnak, amely elemzi a felhasználó naptárát, és tanácsot ad a hatékonyabb munkavégzéshez, hozzá kell férnie a felhasználó naptárához. A felhasználó hitelesítő adatainak megadása helyett az OAuth lehetővé teszi az alkalmazás számára, hogy csak egy jogkivonat alapján férhessen hozzá az adatokhoz, amely akkor jön létre, amikor a felhasználó hozzájárulást ad egy laphoz, ahogyan az az alábbi képen látható.

Számos külső alkalmazás, amelyeket a szervezet üzleti felhasználói telepítenek, engedélyt kérnek a felhasználói adatokhoz és adatokhoz való hozzáféréshez, és a felhasználó nevében bejelentkeznek más felhőalkalmazásokban. Amikor a felhasználók telepítik ezeket az alkalmazásokat, gyakran az Elfogadás gombra kattintanak anélkül, hogy alaposan áttekintenék a kérdés részleteit, beleértve az alkalmazás engedélyeinek megadását is. A külső alkalmazásengedélyek elfogadása potenciális biztonsági kockázatot jelenthet a szervezet számára.

Előfordulhat például, hogy a következő OAuth-alkalmazás-hozzájárulási oldal jogosnak tűnik az átlagos felhasználó számára, azonban a "Google API-k kezelőjének" nem kell engedélyt kérnie magától a Google-tól. Ez azt jelzi, hogy az alkalmazás adathalászati kísérlet lehet, és egyáltalán nem kapcsolódik a Google-hoz.

Biztonsági rendszergazdaként láthatóságra és vezérlésre van szüksége a környezetében lévő alkalmazások felett, és ez magában foglalja az engedélyekkel rendelkező alkalmazásokat. Meg kell akadályoznia az olyan alkalmazások használatát, amelyek engedélyt igényelnek a visszavonni kívánt erőforrásokhoz. Ezért a Felhőhöz készült Microsoft Defender Apps lehetővé teszi a felhasználók által megadott alkalmazásengedélyek kivizsgálását és monitorozását. Ez a cikk a szervezet OAuth-alkalmazásainak vizsgálatához nyújt segítséget, és a gyanúsabbnak vélt alkalmazásokra összpontosít.

Javasoljuk, hogy vizsgálja meg az alkalmazásokat az Felhőhöz készült Defender Alkalmazások portálon megadott képességekkel és információkkal, hogy kiszűrje az alacsony kockázatú alkalmazásokat, és a gyanús alkalmazásokra összpontosítson.

Az oktatóanyag segítségével megtanulhatja a következőket:

Feljegyzés

Ez a cikk az OAuth-alkalmazások oldalának mintáit és képernyőképeit használja, amelyek akkor használatosak, ha nincs bekapcsolva az alkalmazásszabályozás.

Ha előzetes verziójú funkciókat használ, és az alkalmazásszabályozás be van kapcsolva, ugyanaz a funkció érhető el az alkalmazásszabályozási oldalon.

További információ: Alkalmazásszabályozás a Felhőhöz készült Microsoft Defender-alkalmazásokban.

Kockázatos OAuth-alkalmazások észlelése

Kockázatos OAuth-alkalmazás észlelése a következő használatával végezhető el:

- Riasztások: Reagáljon egy meglévő szabályzat által aktivált riasztásra.

- Keresés: Kockázatos alkalmazás keresése az összes elérhető alkalmazás között, kockázat konkrét gyanúja nélkül.

Kockázatos alkalmazások észlelése riasztásokkal

Beállíthatja, hogy a szabályzatok automatikusan értesítést küldjenek Önnek, ha egy OAuth-alkalmazás megfelel bizonyos feltételeknek. Beállíthat például egy szabályzatot, amely automatikusan értesíti Önt, ha egy olyan alkalmazást észlel, amely magas engedélyekkel rendelkezik, és több mint 50 felhasználó engedélyezte. További információ az OAuth-szabályzatok létrehozásáról: OAuth-alkalmazásszabályzatok.

Kockázatos alkalmazások észlelése vadászattal

A Microsoft Defender Portál Cloud Apps területén nyissa meg az OAuth-alkalmazásokat. A szűrőkkel és lekérdezésekkel áttekintheti, hogy mi történik a környezetben:

Állítsa be a szűrőt jogosultsági szintű magas súlyosságúra, és a közösségi használat nem gyakori. Ezzel a szűrővel a potenciálisan nagyon kockázatos alkalmazásokra összpontosíthat, ahol a felhasználók alábecsülhették a kockázatot.

Az Engedélyek területen válassza ki azokat a beállításokat, amelyek különösen kockázatosak egy adott környezetben. Kiválaszthatja például az összes olyan szűrőt, amely engedélyt ad az e-mail-hozzáférésre, például az összes postaládához való teljes hozzáférést, majd áttekintheti az alkalmazások listáját, így meggyőződhet arról, hogy mindegyiknek valóban szüksége van levelezéshez kapcsolódó hozzáférésre. Ez segíthet egy adott környezetben történő vizsgálatban, és megkeresheti azokat az alkalmazásokat, amelyek jogosnak tűnnek, de szükségtelen engedélyeket tartalmaznak. Ezek az alkalmazások nagyobb valószínűséggel kockázatosak.

Válassza ki a külső felhasználók által engedélyezett mentett lekérdezési alkalmazásokat. Ezzel a szűrővel olyan alkalmazásokat találhat, amelyek esetleg nem összhangban vannak a vállalat biztonsági szabványaival.

Az alkalmazások áttekintése után a megbízhatónak tűnő, de valójában kockázatosnak tűnő lekérdezésekben lévő alkalmazásokra összpontosíthat. Keresse meg a szűrőket:

- Szűrjön a kis számú felhasználó által engedélyezett alkalmazásokra. Ha ezekre az alkalmazásokra összpontosít, olyan kockázatos alkalmazásokat kereshet, amelyeket egy feltört felhasználó engedélyezett.

- Az alkalmazás céljának nem megfelelő engedélyekkel rendelkező alkalmazások, például egy olyan óraalkalmazás, amely teljes hozzáféréssel rendelkezik az összes postaládához.

Jelölje ki az egyes alkalmazásokat az alkalmazásfiók megnyitásához, és ellenőrizze, hogy az alkalmazásnak van-e gyanús neve, közzétevője vagy webhelye.

Tekintse meg azoknak az alkalmazásoknak és célalkalmazásoknak a listáját, amelyek legutóbbi engedélyezett dátummal rendelkeznek. Előfordulhat, hogy ezekre az alkalmazásokra már nincs szükség.

Gyanús OAuth-alkalmazások vizsgálata

Miután megállapította, hogy egy alkalmazás gyanús, és meg szeretné vizsgálni, a hatékony vizsgálathoz az alábbi fő alapelveket javasoljuk:

- Minél gyakoribb és használt egy alkalmazás, akár a szervezete, akár az online, annál valószínűbb, hogy biztonságos.

- Az alkalmazások csak az alkalmazás céljához kapcsolódó engedélyeket igényelnek. Ha ez nem így van, az alkalmazás kockázatos lehet.

- A nagy jogosultságot vagy rendszergazdai hozzájárulást igénylő alkalmazások nagyobb valószínűséggel kockázatosak.

- Válassza ki az alkalmazást az alkalmazásfiók megnyitásához, és válassza a Kapcsolódó tevékenységek csoportban található hivatkozást. Ekkor megnyílik az alkalmazás által végzett tevékenységekre szűrt Tevékenységnapló lap. Ne feledje, hogy egyes alkalmazások olyan tevékenységeket végeznek, amelyeket a felhasználó végzettként regisztrált. Ezek a tevékenységek automatikusan ki lesznek szűrve az eredményekből a Tevékenységnaplóban. A tevékenységnaplóval kapcsolatos további vizsgálatért tekintse meg a Tevékenységnaplót.

- A fiókban válassza a Hozzájárulási tevékenységeket az alkalmazáshoz adott felhasználói hozzájárulások vizsgálatához a tevékenységnaplóban.

- Ha egy alkalmazás gyanúsnak tűnik, javasoljuk, hogy vizsgálja meg az alkalmazás nevét és közzétevőjét különböző alkalmazástárolókban. Koncentráljon a következő alkalmazásokra, amelyek gyanút kelthetnek:

- Kevés letöltést tartalmazó alkalmazások.

- Alacsony értékeléssel, pontszámmal vagy rossz megjegyzésekkel rendelkező alkalmazások.

- Gyanús közzétevőt vagy webhelyet tartalmazó alkalmazások.

- Azok az alkalmazások, amelyek legutóbbi frissítése nem friss. Ez olyan alkalmazást jelezhet, amely már nem támogatott.

- Irreleváns engedélyekkel rendelkező alkalmazások. Ez azt jelezheti, hogy egy alkalmazás kockázatos.

- Ha az alkalmazás továbbra is gyanús, online is megvizsgálhatja az alkalmazás nevét, közzétevője és URL-címét.

- Exportálhatja az OAuth-alkalmazás auditját az alkalmazás engedélyezését engedélyező felhasználók további elemzéséhez. További információ: OAuth-alkalmazások naplózása.

Gyanús OAuth-alkalmazások szervizelése

Miután megállapította, hogy egy OAuth-alkalmazás kockázatos, Felhőhöz készült Defender Apps a következő szervizelési lehetőségeket kínálja:

Manuális szervizelés: Egyszerűen letilthat egy alkalmazást az OAuth-alkalmazások oldaláról

Automatikus szervizelés: Létrehozhat egy szabályzatot, amely automatikusan visszavon egy alkalmazást, vagy visszavon egy adott felhasználót egy alkalmazásból.

Következő lépések

Ha bármilyen problémába ütközik, azért vagyunk itt, hogy segítsünk. A termékproblémával kapcsolatos segítségért vagy támogatásért nyisson meg egy támogatási jegyet.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: