Feltételes hozzáférésű alkalmazásvezérlés üzembe helyezése bármely webalkalmazáshoz Active Directory összevonási szolgáltatások (AD FS) (AD FS) identitásszolgáltatóként (IdP)

A munkamenet-vezérlőket a Microsoft Defender for Cloud Apps konfigurálhatja úgy, hogy bármely webalkalmazással és nem Microsoft-identitásszolgáltatóval működjenek. Ez a cikk azt ismerteti, hogyan irányíthatja az alkalmazás-munkameneteket az AD FS-ből a Defender for Cloud Apps valós idejű munkamenet-vezérlőkhöz.

Ebben a cikkben a Salesforce alkalmazást fogjuk használni példaként egy olyan webalkalmazásra, amely Defender for Cloud Apps munkamenet-vezérlők használatára van konfigurálva.

Előfeltételek

A szervezetnek a következő licencekkel kell rendelkeznie a feltételes hozzáférésű alkalmazásvezérlés használatához:

- Előre konfigurált AD FS-környezet

- Microsoft Defender for Cloud Apps

Egy meglévő AD FS egyszeri bejelentkezési konfiguráció az alkalmazáshoz az SAML 2.0 hitelesítési protokoll használatával

Megjegyzés:

Az itt ismertetett lépések az AD FS minden olyan verziójára vonatkoznak, amely a Windows Server támogatott verzióján fut.

Az alkalmazás munkamenet-vezérlőinek konfigurálása az AD FS-sel identitásszolgáltatóként

Az alábbi lépésekkel irányíthatja a webalkalmazás-munkameneteket az AD FS-ből a Defender for Cloud Apps.

Megjegyzés:

Az alkalmazás SAML egyszeri bejelentkezési adatait az AD FS az alábbi módszerek egyikével konfigurálhatja:

- 1. lehetőség: Az alkalmazás SAML-metaadatfájljának feltöltése.

- 2. lehetőség: Az alkalmazás SAML-adatainak manuális megadása.

A következő lépésekben a 2. lehetőséget fogjuk használni.

1. lépés: Az alkalmazás SAML egyszeri bejelentkezési beállításainak lekérése

2. lépés: A Defender for Cloud Apps konfigurálása az alkalmazás SAML-adataival

4. lépés: A Defender for Cloud Apps konfigurálása az AD FS-alkalmazás adataival

5. lépés: Az AD FS függő entitás megbízhatóságának konfigurálása

6. lépés: Az alkalmazás módosításainak lekérése a Defender for Cloud Apps

7. lépés: Az alkalmazás módosításainak végrehajtása

8. lépés: A konfiguráció befejezése a Defender for Cloud Apps

1. lépés: Az alkalmazás SAML egyszeri bejelentkezési beállításainak lekérése

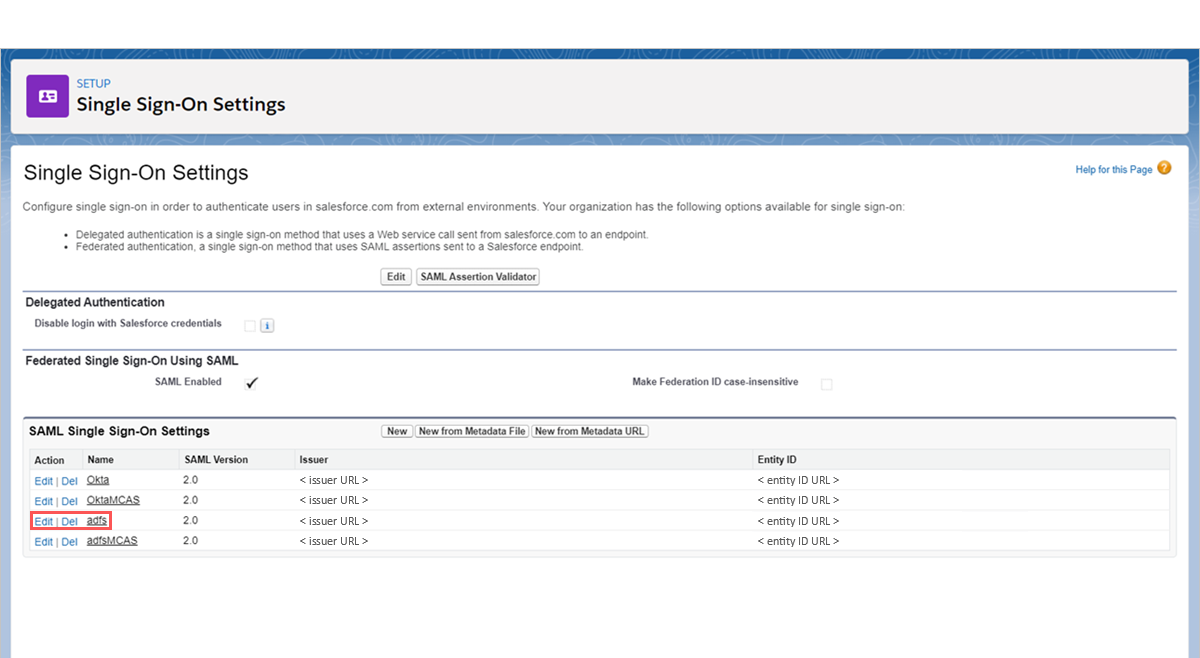

A Salesforce-ban keresse meg a Beállítási>beállítások>Identitás>– Önálló Sign-On beállítások lehetőséget.

Az Egy Sign-On beállítások területen kattintson a meglévő AD FS-konfiguráció nevére.

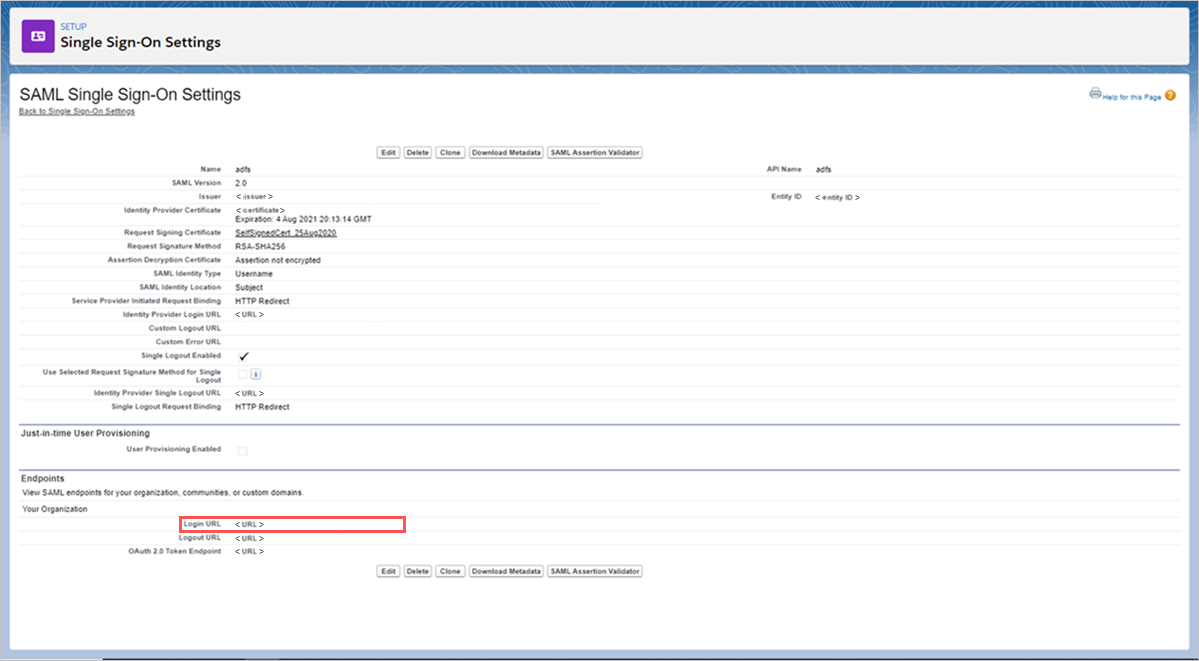

Az SAML Single Sign-On Setting (SamL single Sign-On Setting ) lapon jegyezze fel a Salesforce bejelentkezési URL-címét. Erre később szüksége lesz a Defender for Cloud Apps konfigurálásakor.

Megjegyzés:

Ha az alkalmazás SAML-tanúsítványt biztosít, töltse le a tanúsítványfájlt.

2. lépés: A Defender for Cloud Apps konfigurálása az alkalmazás SAML-adataival

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget.

A Csatlakoztatott alkalmazások területen válassza a Feltételes hozzáférés alkalmazásvezérlő alkalmazásai lehetőséget.

Válassza a +Hozzáadás lehetőséget, majd az előugró ablakban válassza ki a telepíteni kívánt alkalmazást, majd válassza a Varázsló indítása lehetőséget.

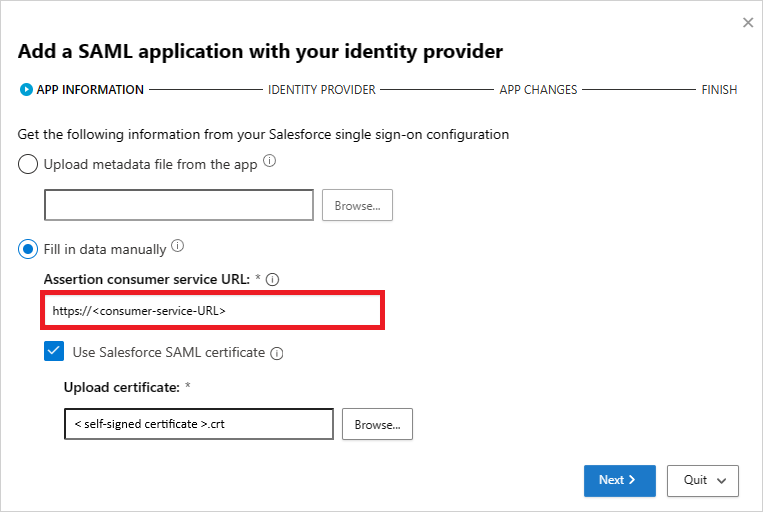

Az APP INFORMATION (ALKALMAZÁS ADATAI ) lapon válassza a Fill in data manually (Adatok manuális kitöltése) lehetőséget, az Assertion consumer service URL (Helyességi feltétel fogyasztói szolgáltatás URL-címe ) mezőbe írja be a Salesforce korábban feljegyzett bejelentkezési URL-címét , majd kattintson a Next (Tovább) gombra.

Megjegyzés:

Ha az alkalmazás SAML-tanúsítványt biztosít, válassza app_name> SAML-tanúsítvány használata < lehetőséget, és töltse fel a tanúsítványfájlt.

3. lépés: Új AD FS függő entitás megbízhatósági és alkalmazás-Sign-On konfigurációjának létrehozása

Megjegyzés:

A végfelhasználói állásidő korlátozásához és a meglévő jól ismert konfiguráció megőrzéséhez javasoljuk, hogy hozzon létre egy új megbízható függő entitást és egy Sign-On konfigurációt. Ha ez nem lehetséges, hagyja ki a megfelelő lépéseket. Ha például a konfigurálni kívánt alkalmazás nem támogatja több egyszeri Sign-On-konfiguráció létrehozását, hagyja ki az új egyszeri bejelentkezés létrehozását.

Az AD FS felügyeleti konzol függő entitás megbízhatóságai területén tekintse meg az alkalmazáshoz tartozó meglévő függő entitás megbízhatóságának tulajdonságait, és jegyezze fel a beállításokat.

A Műveletek területen kattintson a Függő entitás megbízhatóságának hozzáadása elemre. Az egyedi névnek kötelező azonosító értéken kívül konfigurálja az új megbízhatósági kapcsolatot a korábban feljegyzett beállításokkal. Erre a megbízhatóságra később szüksége lesz a Defender for Cloud Apps konfigurálásakor.

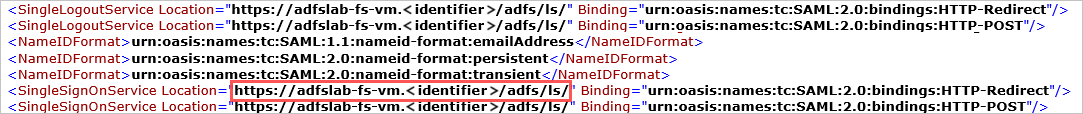

Nyissa meg az összevonási metaadatfájlt, és jegyezze fel az AD FS SingleSignOnService helyét. Erre a későbbiekben még szüksége lesz.

Megjegyzés:

Az összevonási metaadatok fájljához a következő végpontot használhatja:

https://<Your_Domain>/federationmetadata/2007-06/federationmetadata.xml

Töltse le az identitásszolgáltató aláíró tanúsítványát. Erre a későbbiekben még szüksége lesz.

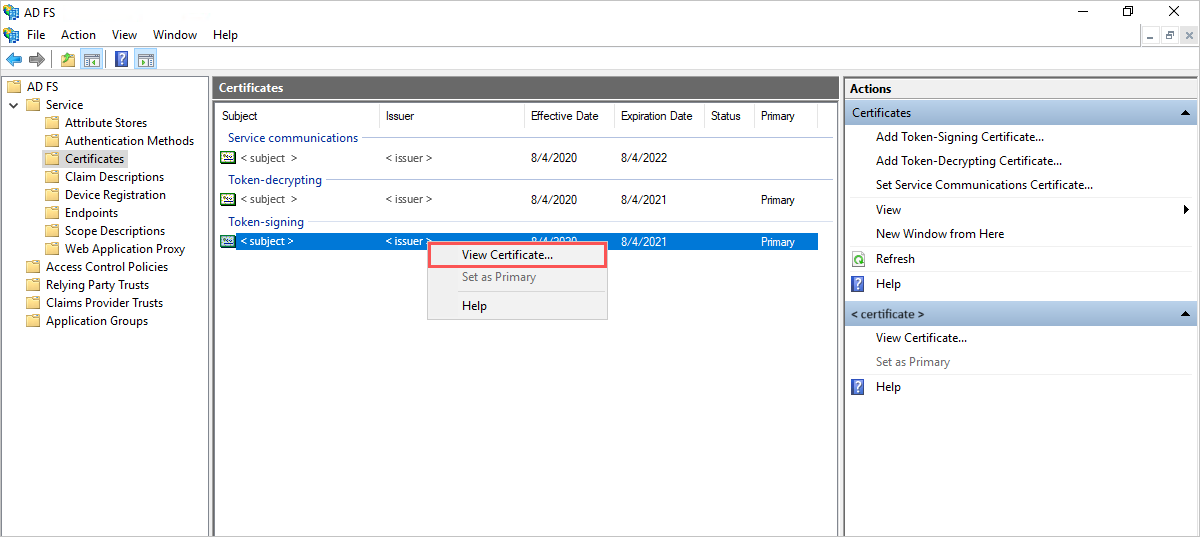

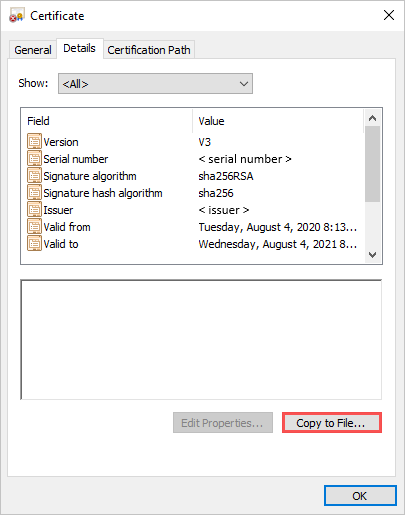

ASzolgáltatástanúsítványok> területen kattintson a jobb gombbal az AD FS aláíró tanúsítványára, majd válassza a Tanúsítvány megtekintése lehetőséget.

A tanúsítvány részleteinek lapján kattintson a Másolás fájlba elemre, és a Tanúsítványexportáló varázsló lépéseit követve exportálja a tanúsítványt Base-64 kódolású X.509 -ként (. CER) fájlt.

A Salesforce-ban a meglévő AD FS egyszeri bejelentkezési beállítások lapján jegyezze fel az összes beállítást.

Hozzon létre egy új SAML egyszeri bejelentkezési konfigurációt. A függő entitás megbízhatósági azonosítójának megfelelő entitásazonosítón kívül konfigurálja az egyszeri bejelentkezést a korábban feljegyzett beállításokkal. Erre később szüksége lesz a Defender for Cloud Apps konfigurálásakor.

4. lépés: A Defender for Cloud Apps konfigurálása az AD FS-alkalmazás adataival

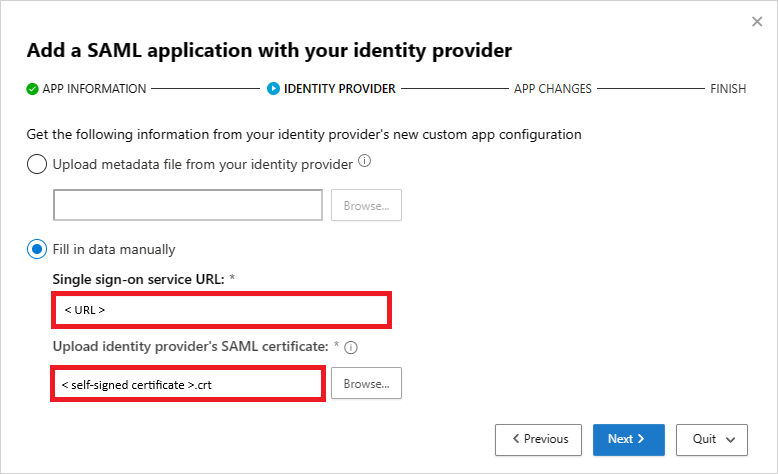

A folytatáshoz kattintson az Defender for Cloud Apps IDENTITY PROVIDER (IDENTITÁSSZOLGÁLTATÓ) lap Tovább gombjára.

A következő lapon válassza az Adatok manuális kitöltése lehetőséget, tegye a következőket, majd kattintson a Tovább gombra.

- Az Egyszeri bejelentkezési szolgáltatás URL-címe mezőben adja meg a Salesforce korábban feljegyzett bejelentkezési URL-címét .

- Válassza az Identitásszolgáltató SAML-tanúsítványának feltöltése lehetőséget, és töltse fel a korábban letöltött tanúsítványfájlt.

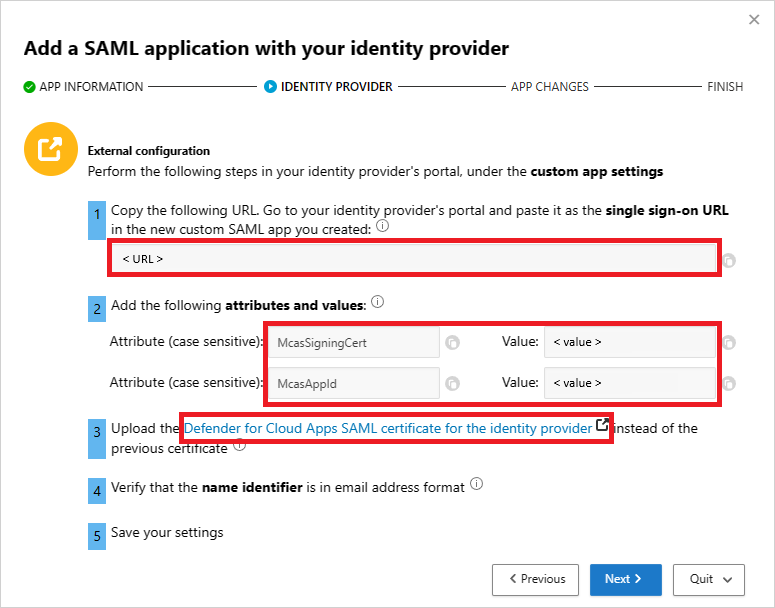

A következő lapon jegyezze fel az alábbi információkat, majd kattintson a Tovább gombra. Később szüksége lesz az adatokra.

- Defender for Cloud Apps egyszeri bejelentkezési URL-cím

- attribútumok és értékek Defender for Cloud Apps

Megjegyzés:

Ha megjelenik egy lehetőség az identitásszolgáltató Defender for Cloud Apps SAML-tanúsítványának feltöltésére, kattintson a hivatkozásra a tanúsítványfájl letöltéséhez. Erre a későbbiekben még szüksége lesz.

5. lépés: Az AD FS függő entitás megbízhatóságának konfigurálása

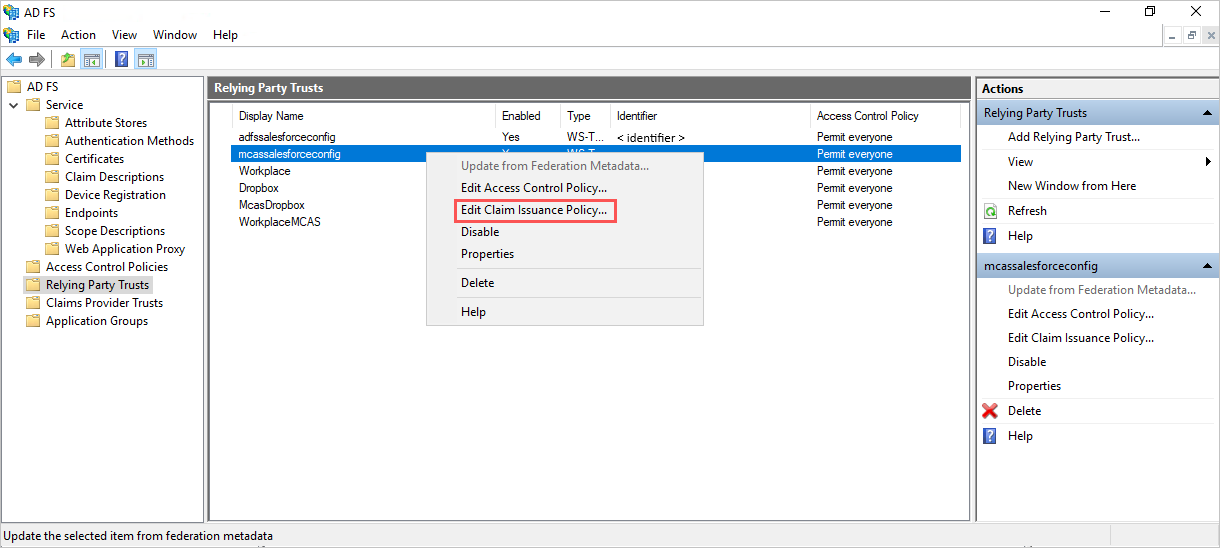

Az AD FS felügyeleti konzolján kattintson a jobb gombbal a korábban létrehozott függő entitás megbízhatóságára, majd válassza a Jogcímkiadási házirend szerkesztése lehetőséget.

A Jogcím-kiállítási házirend szerkesztése párbeszédpanel Kiállítási átalakítási szabályok csoportjában az alábbi táblázatban szereplő információk segítségével végezze el az egyéni szabályok létrehozásának lépéseit.

Jogcímszabály neve Egyéni szabály McasSigningCert => issue(type="McasSigningCert", value="<value>");where<value>is the McasSigningCert value from the Defender for Cloud Apps wizard you noted earlierMcasAppId => issue(type="McasAppId", value="<value>");A a korábban feljegyzett Defender for Cloud Apps varázsló McasAppId értéke- Kattintson a Szabály hozzáadása elemre, a Jogcímszabály sablonja területen válassza a Jogcímek küldése egyéni szabály használatával lehetőséget, majd kattintson a Tovább gombra.

- A Szabály konfigurálása lapon adja meg a megfelelő jogcímszabály nevét és az egyéni szabályt .

Megjegyzés:

Ezek a szabályok a konfigurálni kívánt alkalmazás által megkövetelt jogcímszabályokon vagy attribútumokon kívül találhatók.

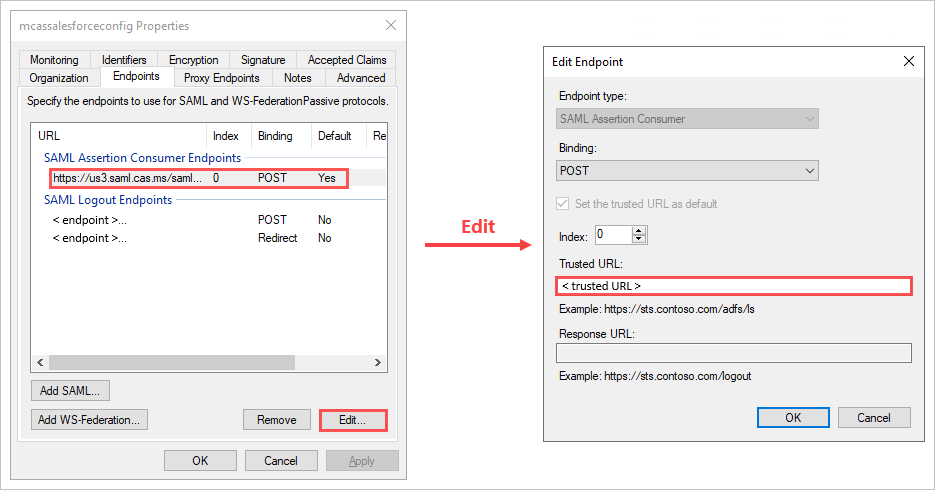

A Függő entitás megbízhatósága lapra visszatérve kattintson a jobb gombbal a korábban létrehozott függő entitás megbízhatóságára, majd válassza a Tulajdonságok lehetőséget.

A Végpontok lapon válassza az SAML Assertion Consumer Endpoint (SAML helyességi feltétel fogyasztói végpontja) lehetőséget, kattintson a Szerkesztés elemre, és cserélje le a Megbízható URL-címet a korábban feljegyzett Defender for Cloud Apps egyszeri bejelentkezési URL-címre, majd kattintson az OK gombra.

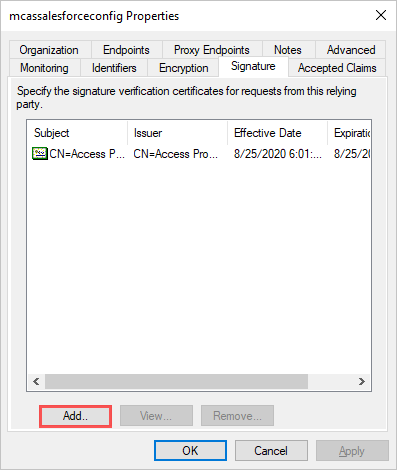

Ha letöltött egy Defender for Cloud Apps SAML-tanúsítványt az identitásszolgáltatóhoz, az Aláírás lapon kattintson a Tanúsítványfájl hozzáadása és feltöltése elemre, majd kattintson az OK gombra.

Mentse a beállításokat.

6. lépés: Az alkalmazás módosításainak lekérése Defender for Cloud Apps

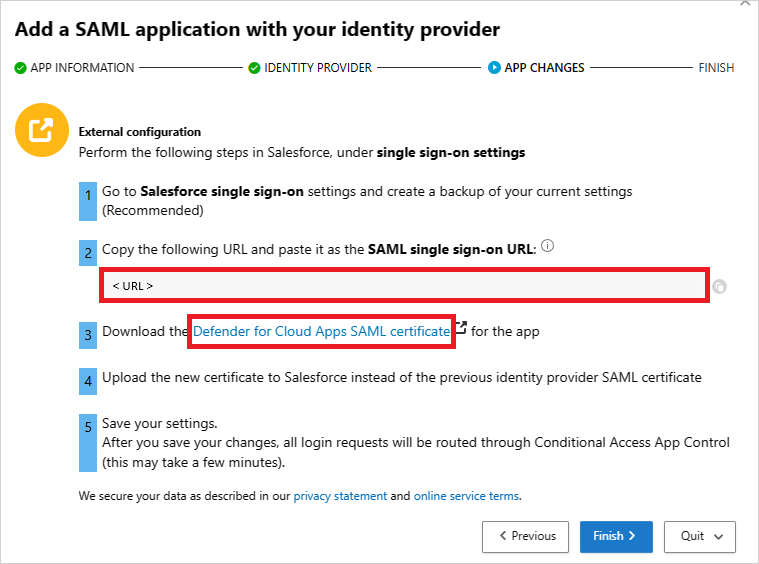

Térjen vissza a Defender for Cloud Apps APP CHANGES (ALKALMAZÁSVÁLTOZÁSOK) lapra, tegye a következőket, de ne kattintson a Finish (Befejezés) gombra. Később szüksége lesz az adatokra.

- A Defender for Cloud Apps SAML egyszeri bejelentkezési URL-címének másolása

- A Defender for Cloud Apps SAML-tanúsítvány letöltése

7. lépés: Az alkalmazás módosításainak végrehajtása

A Salesforce-ban keresse meg a Beállítási>beállítások>Identitás>önálló Sign-On beállítások lehetőséget, és tegye a következőket:

Ajánlott: Készítsen biztonsági másolatot az aktuális beállításokról.

Cserélje le az Identitásszolgáltató bejelentkezési URL-címe mező értékét a korábban feljegyzett Defender for Cloud Apps SAML egyszeri bejelentkezési URL-címre.

Töltse fel a korábban letöltött DEFENDER FOR CLOUD APPS SAML-tanúsítványt.

Kattintson a Mentés gombra.

Megjegyzés:

A Defender for Cloud Apps SAML-tanúsítvány egy évig érvényes. A lejárata után létre kell hozni egy új tanúsítványt.

8. lépés: A konfiguráció befejezése a Defender for Cloud Apps

- Az Defender for Cloud Apps APP CHANGES (ALKALMAZÁSVÁLTOZÁSOK) lapra visszatérve kattintson a Finish (Befejezés) gombra. A varázsló befejezése után az alkalmazáshoz társított összes bejelentkezési kérést a rendszer a feltételes hozzáférésű alkalmazásvezérlőn keresztül irányítja át.

Kapcsolódó tartalom

Ha bármilyen problémába ütközik, segítünk. Ha segítséget vagy támogatást szeretne kapni a termék problémájához, nyisson egy támogatási jegyet.