Eszközvezérlési útmutatók

Érintett szolgáltatás:

- Végponthoz készült Microsoft Defender 1. csomag

- Végponthoz készült Microsoft Defender 2. csomag

- Microsoft Defender Vállalati verzió

Ez a cikk az eszközvezérlés működésének különböző módjait ismerteti. Az alapértelmezett beállításokkal kezdve minden szakasz azt ismerteti, hogyan konfigurálható az eszközvezérlés bizonyos célok elérése érdekében.

Az eszközvezérlés alapértelmezett állapotának megismerése

Alapértelmezés szerint az eszközvezérlés le van tiltva, és nincs korlátozás arra, hogy mely eszközök adhatók hozzá. Az alapvető eszközvezérlési események naplózása engedélyezve van a Végponthoz készült Defenderbe előkészített eszközökön. Ez a tevékenység az eszközvezérlési jelentésben látható. A beépített PnP-naplózási szabályzatra való szűrés megjeleníti a környezet végpontjaihoz csatlakozó eszközöket.

A Végponthoz készült Defender eszközvezérlése a tulajdonságai alapján azonosítja az eszközt. Az eszköztulajdonságok a jelentés egyik bejegyzésének kiválasztásával láthatók.

Az eszközazonosító, a szállítóazonosító (VID), a sorozatszám és a busztípus mind használható az eszközök azonosítására (lásd: [Eszközvezérlési szabályzatok a Végponthoz készült Microsoft Defender](az eszközvezérlő-házirendek.mddata speciális veszélyforrás-keresésben is elérhető a (PnPDeviceConnected) kifejezésre Plug and Play Device Connected action való kereséssel, ahogyan az az alábbi példa lekérdezésben látható:

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

Az eszközvezérlés állapota (engedélyezve/letiltva, alapértelmezett kényszerítés és utolsó szabályzatfrissítés) a Get-MpComputerStatus használatával érhető el az eszközön, ahogy az alábbi kódrészlet is mutatja:

DeviceControlDefaultEnforcement :

DeviceControlPoliciesLastUpdated : 1/3/2024 12:51:56 PM

DeviceControlState : Disabled

Módosítsa az eszközvezérlési állapotot úgy, hogy engedélyezve legyen* egy teszteszközön. Győződjön meg arról, hogy a szabályzat alkalmazva van a Get-MpComputerStatus ellenőrzésével, az alábbi kódrészletben látható módon:

DeviceControlDefaultEnforcement : DefaultAllow

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

Helyezzen be egy USB-meghajtót a teszteszközbe. Nincsenek korlátozások; minden típusú hozzáférés (olvasás, írás, végrehajtás és nyomtatás) engedélyezett. Létrejön egy rekord, amely azt mutatja, hogy egy USB-eszköz csatlakoztatva van. A következő speciális veszélyforrás-keresési lekérdezést a következő példában tekintheti meg:

DeviceEvents

| where ActionType == "PnpDeviceConnected"

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| where MediaClass == "USB"

| project Timestamp, DeviceId, DeviceName, AccountName, AccountDomain, MediaClass, MediaDeviceId, MediaDescription, MediaSerialNumber, parsed

| order by Timestamp desc

Ez a példa lekérdezés szűri az eseményeket a alapján MediaClass. Az alapértelmezett viselkedés módosítható úgy, hogy letiltsa az összes eszközt, vagy kizárja az eszközcsaládokat az eszközvezérlésből. Módosítsa az alapértelmezett viselkedést elutasításra, majd állítsa be az eszközvezérlést úgy, hogy csak a cserélhető tárolókra vonatkozzon.

A Intune az alábbiak szerint állíthatja be az eszközvezérlési beállításokat egy egyéni profillal:

- Beállítás:

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabled1 - Beállítás:

./Vendor/MSFT/Defender/Configuration/DefaultEnforcement2 - Beállítás:

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfigurationRemovableMediaDevices

Telepítse a szabályzatot a teszteszközre. A Get-MpComputerStatus paranccsal győződjön meg arról, hogy az alapértelmezett kényszerítés Megtagadás értékre van állítva, ahogy az a következő kódrészletben látható:

DeviceControlDefaultEnforcement : DefaultDeny

DeviceControlPoliciesLastUpdated : 1/4/2024 10:27:06 AM

DeviceControlState : Enabled

Távolítsa el, majd állítsa be újra az USB-eszközt a tesztgépre. Próbálja meg megnyitni a meghajtót. A meghajtó nem érhető el, és megjelenik egy üzenet, amely azt jelzi, hogy a hozzáférés megtagadva.

Megjegyzés:

Minták, utasítások és példák itt érhetők el.

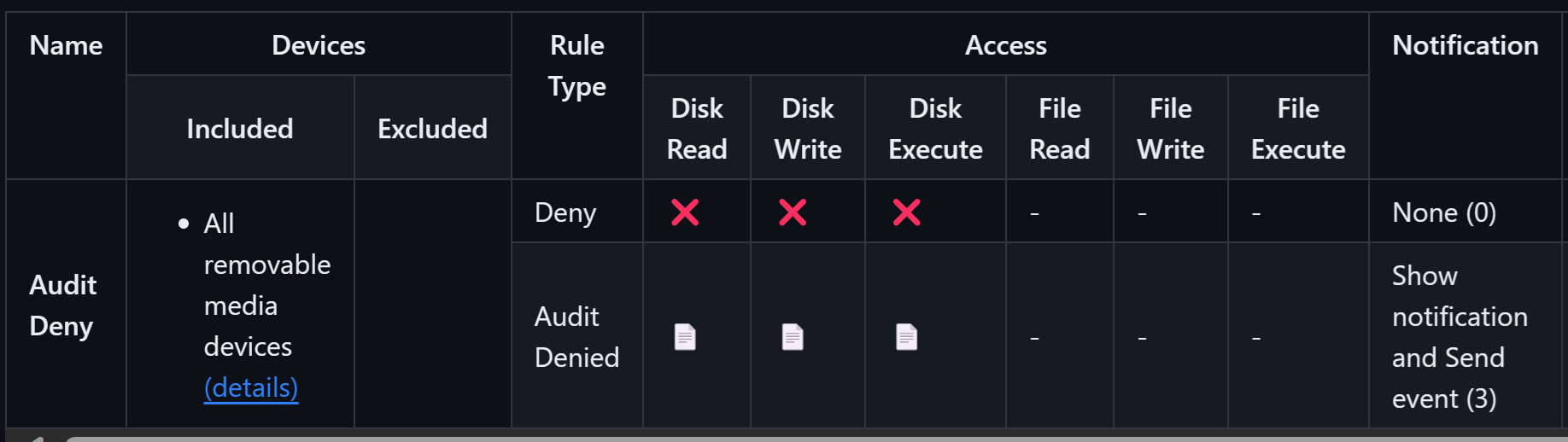

1. lépés: Az összes cserélhető adathordozó megtagadása

A viselkedés testreszabásához az eszközvezérlés csoportok és szabályok kombinációját használó szabályzatokat használ. Első lépésként helyezzen üzembe egy szabályzatot, amely letiltja az összes cserélhető tárolóeszközhöz való hozzáférést, és az esemény naplózásához küldjön egy értesítést a portálnak és a felhasználónak. Az alábbi kép összefoglalja ezeket a beállításokat:

A hozzáférés szabályozása érdekében az eszközök csoportokba vannak rendezve. Ez a szabályzat egy nevű All removable media devicescsoportot használ. Miután telepítette ezt a szabályzatot a teszteszközre, csatlakoztassa újra az USB-t. Megjelenik egy értesítés, amely azt jelzi, hogy az eszköz hozzáférése korlátozott.

Az esemény speciális veszélyforrás-keresés esetén is 15 percen belül megjelenik. Az eredmények megtekintéséhez használhatja az alábbi példa lekérdezést:

DeviceEvents

| where ActionType == "RemovableStoragePolicyTriggered"

| extend parsed=parse_json(AdditionalFields)

| extend RemovableStorageAccess = tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend MediaBusType = tostring(parsed.BusType)

| extend MediaClassGuid = tostring(parsed.ClassGuid)

| extend MediaClassName = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaName = tostring(parsed.MediaName)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend MediaProductId = tostring(parsed.ProductId)

| extend MediaVendorId = tostring(parsed.VendorId)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

|project Timestamp, DeviceId, DeviceName, InitiatingProcessAccountName, ActionType, RemovableStorageAccess, RemovableStoragePolicyVerdict, MediaBusType, MediaClassGuid, MediaClassName, MediaDeviceId, MediaInstanceId, MediaName, RemovableStoragePolicy, MediaProductId, MediaVendorId, MediaSerialNumber, FolderPath, FileSize

| order by Timestamp desc

Megjegyzés:

Speciális veszélyforrás-kereséssel eszközönként akár 300 eseményt is megtekinthet naponta.

Az esemény kiválasztásával megtekintheti a szabályzattal és az eszközzel kapcsolatos információkat.

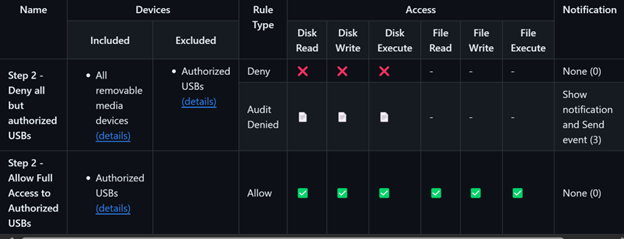

2. lépés: Hozzáférés engedélyezése engedélyezett USB-eszközökhöz

Ha hozzáférést szeretne biztosítani az engedélyezett USBs-eszközökhöz, állítson be egy csoportot az eszközök azonosításához. Meghívjuk a csoportot Authorized USBs, és a következő képen látható beállításokat használtuk:

A példánkban az engedélyezett USB-csoport egyetlen eszközt tartalmaz, amelyet a InstancePathIdneve azonosít. A minta üzembe helyezése előtt módosíthatja a értékét egy InstancePathId teszteszköz értékére. A helyes érték megkereséséről a Windows Eszközkezelő használata az eszköztulajdonságok meghatározásához és a Jelentések és speciális veszélyforrás-keresés használata az eszközök tulajdonságainak meghatározásához című témakörben olvashat.

Figyelje meg, hogy az engedélyezett USB-csoport ki van zárva a letiltási szabályzatból. Ez biztosítja, hogy a rendszer kiértékelje ezeket az eszközöket a többi szabályzat alapján. A szabályzatok kiértékelése nem sorrendben történik, ezért minden szabályzatnak helyesnek kell lennie, ha azokat egymástól függetlenül értékeli ki. A szabályzat üzembe helyezése után újra be kell állítania a jóváhagyott USB-eszközt. Látnia kell, hogy teljes hozzáféréssel rendelkezik az eszközhöz. Szúrjon be egy másik USB-t, és győződjön meg arról, hogy az adott eszköz hozzáférése le van tiltva.

Az eszközvezérlésnek számos módja van az eszközök tulajdonságok alapján történő csoportosítására. További információ: Eszközvezérlési szabályzatok Végponthoz készült Microsoft Defender.

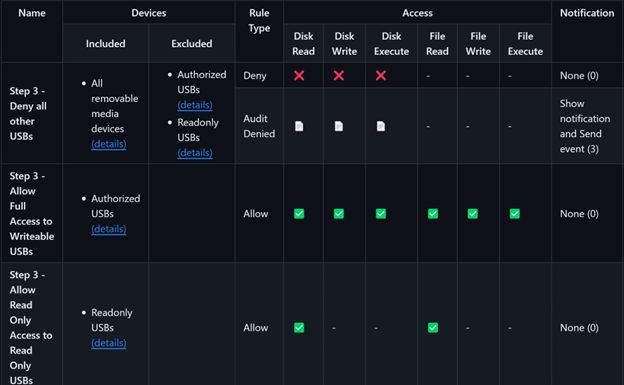

3. lépés: Különböző típusú eszközök különböző hozzáférési szintjeinek engedélyezése

Ha különböző viselkedéseket szeretne létrehozni a különböző eszközökhöz, helyezze őket külön csoportokba. A példánkban egy nevű Read Only USBscsoportot használunk. Az alábbi képen a használt beállítások láthatók:

A példánkban a Csak olvasható USB-csoport egyetlen, a által VID_PIDazonosított eszközt tartalmaz. A minta üzembe helyezése előtt módosíthatja VID_PID a értékét egy második teszteszköz értékére.

A szabályzat üzembe helyezése után helyezzen be egy engedélyezett USB-t. Látnia kell, hogy a teljes hozzáférés engedélyezve van. Most helyezze be a második teszteszközt (csak olvasható USB). Az eszköz csak olvasható engedélyekkel érhető el. Próbáljon meg új fájlt létrehozni, vagy módosítani egy fájlt, és látnia kell, hogy az eszközvezérlő letiltja azt.

Ha más USB-eszközt is beszúr, a "Minden más USB elutasítása" szabályzat miatt le kell tiltani.

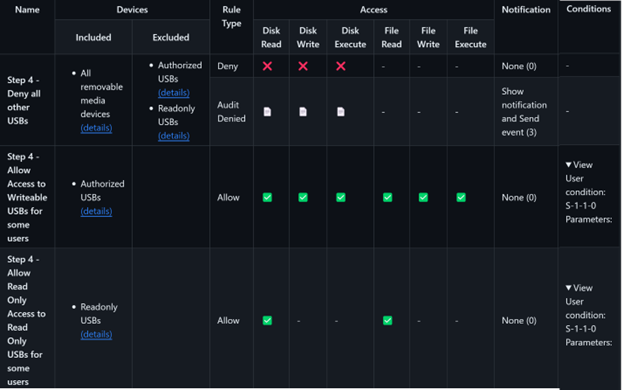

4. lépés: Az eszközök különböző szintű hozzáférésének engedélyezése adott felhasználók vagy csoportok számára

Az eszközvezérlés lehetővé teszi a hozzáférés további korlátozását feltételek használatával. A legegyszerűbb feltétel a felhasználói feltétel. Az eszközvezérlésben a felhasználókat és csoportokat a biztonsági azonosítójuk (SID) azonosítja.

Az alábbi képernyőképen a példában használt beállítások láthatók:

A minta alapértelmezés szerint a globális biztonsági azonosítóját S-1-1-0használja. A szabályzat üzembe helyezése előtt módosíthatja az engedélyezett USB-ekhez (írható USB-khez) társított SID-t a következőre User1 : , és a csak olvasható USB-kkel társított SID-t a következőre User2: .

A szabályzat üzembe helyezése után csak az 1. felhasználó rendelkezik írási hozzáféréssel az engedélyezett USB-khez, és csak a 2. felhasználó rendelkezik olvasási hozzáféréssel a ReadOnly USB-khez.

Az eszközvezérlés a csoportazonosítókat is támogatja. Módosítsa az írásvédett házirend biztonsági azonosítóját egy olyan csoportra, amely tartalmazza a következőt User2: . A szabályzat ismételt üzembe helyezése után a szabályok megegyeznek a 2. felhasználóra vagy a csoport bármely más felhasználójára vonatkozóan.

Megjegyzés:

A Microsoft Entra-ben tárolt csoportok esetében a sid helyett használja az objektumazonosítót a felhasználói csoportok azonosításához.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: