Válaszműveletek végrehajtása egy eszközön

Érintett szolgáltatás:

Fontos

A cikkben található információk egy része egy előzetesen kiadott termékre vonatkozik, amely a kereskedelmi forgalomba kerülés előtt lényegesen módosulhat. A Microsoft nem vállal kifejezett vagy hallgatólagos szavatosságot az itt megadott információkra vonatkozóan.

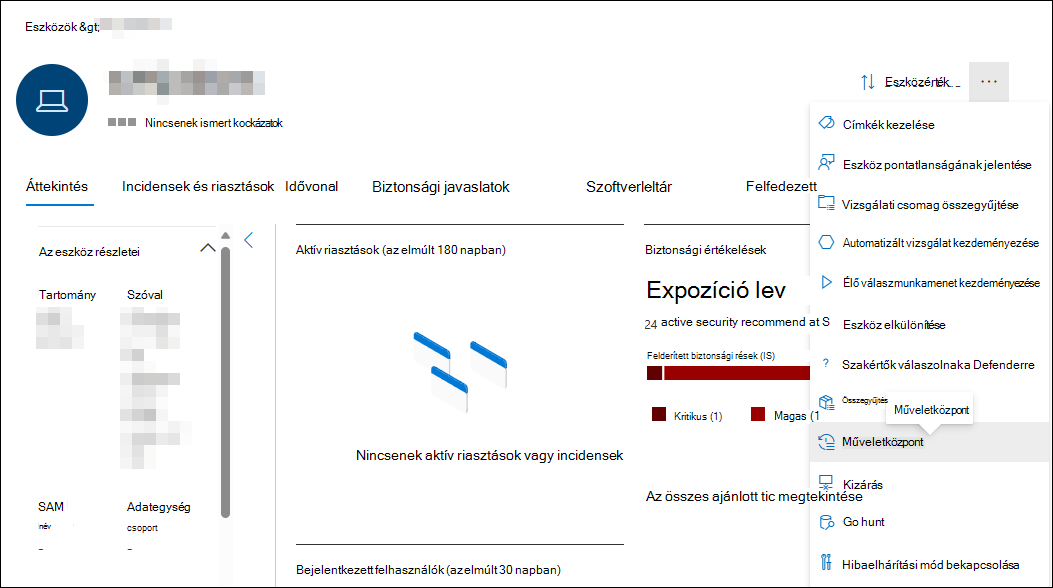

Gyorsan reagálhat az észlelt támadásokra az eszközök elkülönítésével vagy egy vizsgálati csomag gyűjtésével. Az eszközökön végzett műveletek után a Műveletközpontban ellenőrizheti a tevékenység részleteit.

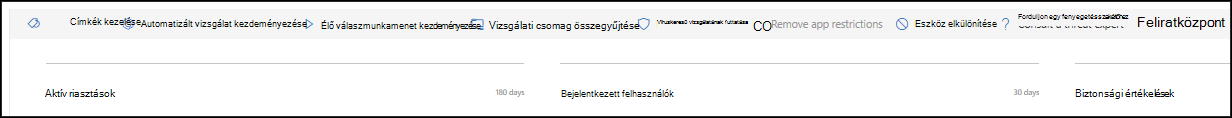

A válaszműveletek egy adott eszközoldal tetején futnak, és a következőket tartalmazzák:

- Címkék kezelése

- Automatizált vizsgálat kezdeményezése

- Élő válaszmunkamenet kezdeményezése

- Vizsgálati csomag összegyűjtése

- Víruskereső futtatása

- Alkalmazásvégrehajtás korlátozása

- Eszköz elkülönítése

- Eszköz tartalma

- Egy kiberfenyegetés-szakértő felkeresése

- Műveletközpont

Fontos

A Végponthoz készült Defender 1. csomagja csak a következő manuális válaszműveleteket tartalmazza:

- Víruskereső futtatása

- Eszköz elkülönítése

- Fájl leállítása és karanténba helyezése

- Adjon hozzá egy jelzőt egy fájl letiltásához vagy engedélyezéséhez.

Microsoft Defender Vállalati verzió jelenleg nem tartalmazza a "Fájl leállítása és karanténba helyezése" műveletet.

Az előfizetésnek tartalmaznia kell a Végponthoz készült Defender 2. csomagját, hogy az ebben a cikkben ismertetett összes válaszművelet le legyen írva.

Az eszközoldalakat az alábbi nézetek bármelyikében megtalálhatja:

- Riasztási üzenetsor – Válassza ki az eszköz nevét az eszköz ikonja mellett a riasztási üzenetsorból.

- Eszközök listája – Válassza ki az eszköznév fejlécét az eszközök listájából.

- Keresőmező – Válassza az Eszköz lehetőséget a legördülő menüből, és adja meg az eszköz nevét.

Fontos

Az egyes válaszműveletekkel kapcsolatos rendelkezésre állással és támogatással kapcsolatos információkért tekintse meg az egyes funkciókban található támogatott/minimális operációsrendszer-követelményeket.

Címkék kezelése

Címkék hozzáadásával vagy kezelésével logikaicsoport-kapcsolatot hozhat létre. Az eszközcímkék támogatják a hálózat megfelelő leképezését, így különböző címkéket csatolhat a környezet rögzítéséhez, és lehetővé teszi a dinamikus listák létrehozását egy incidens részeként.

További információ az eszközcímkékről: Eszközcímkék létrehozása és kezelése.

Automatizált vizsgálat kezdeményezése

Szükség esetén elindíthat egy új, általános célú automatizált vizsgálatot az eszközön. Amíg egy vizsgálat fut, az eszközről generált összes többi riasztás hozzá lesz adva egy folyamatban lévő automatizált vizsgálathoz, amíg a vizsgálat be nem fejeződik. Emellett ha ugyanezt a fenyegetést más eszközökön is észlelik, a rendszer hozzáadja ezeket az eszközöket a vizsgálathoz.

Az automatizált vizsgálatokkal kapcsolatos további információkért lásd: Az automatizált vizsgálatok áttekintése.

Élő válaszmunkamenet kezdeményezése

Az élő válasz egy olyan képesség, amely azonnali hozzáférést biztosít egy eszközhöz egy távoli rendszerhéj-kapcsolat használatával. Ez lehetővé teszi, hogy mélyreható vizsgálati munkát végezzenek, és azonnali válaszlépéseket hajtsanak végre az azonosított fenyegetések valós idejű azonnali megfékezése érdekében.

Az élő válasz úgy lett kialakítva, hogy fokozza a vizsgálatokat azáltal, hogy lehetővé teszi a törvényszéki adatok gyűjtését, szkriptek futtatását, gyanús entitások küldését elemzésre, fenyegetések elhárítását és a felmerülő fenyegetések proaktív keresését.

Az élő válaszokkal kapcsolatos további információkért lásd: Entitások vizsgálata az eszközökön élő választ használó eszközökön.

Vizsgálati csomag gyűjtése az eszközökről

A vizsgálati vagy válaszfolyamat részeként vizsgálati csomagot gyűjthet egy eszközről. A vizsgálati csomag begyűjtésével azonosíthatja az eszköz aktuális állapotát, és jobban megismerheti a támadó által használt eszközöket és technikákat.

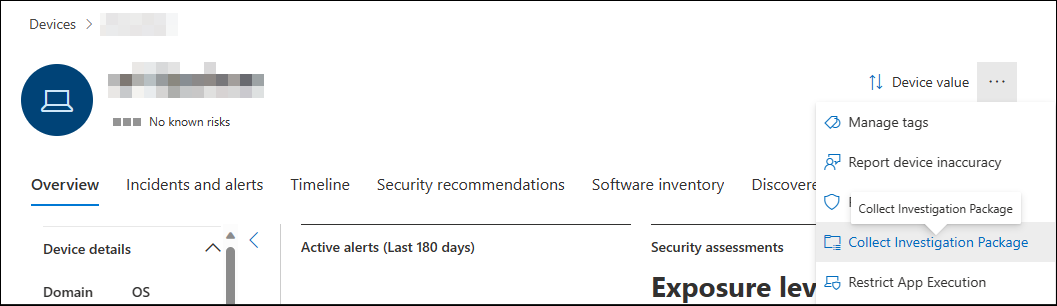

A csomag (Zip-fájl) letöltése és az eszközön történt események vizsgálata:

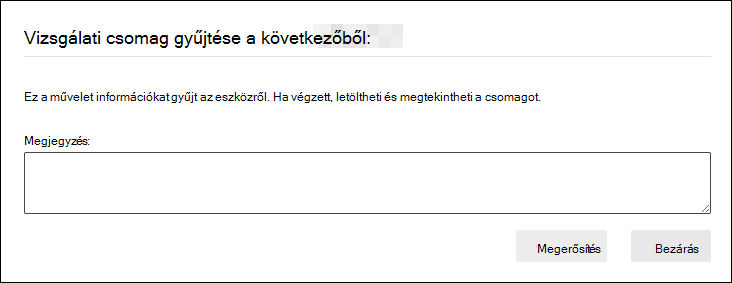

Válassza a Vizsgálati csomag összegyűjtése lehetőséget az eszközoldal tetején található válaszműveletek sorából.

Adja meg a szövegmezőben, hogy miért szeretné végrehajtani ezt a műveletet. Válassza a Megerősítés lehetőséget.

A zip-fájl letöltődött.

Alternatív lépések:

Válassza a Vizsgálati csomag összegyűjtése lehetőséget az eszközoldal válaszműveletek szakaszában.

Adjon hozzá megjegyzéseket, és válassza a Megerősítés lehetőséget.

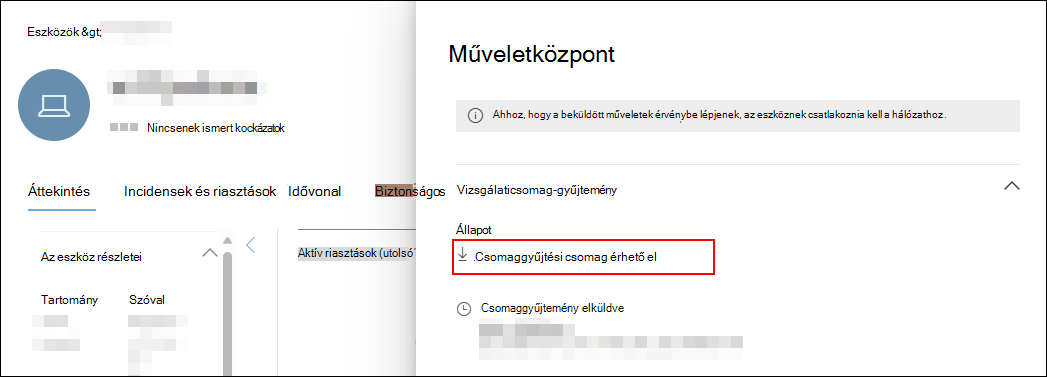

Válassza a Műveletközpont lehetőséget az eszközoldal válaszműveletek szakaszában.

A gyűjteménycsomag letöltéséhez kattintson az Elérhető csomag gyűjteménycsomagra .

Windows-eszközök esetén a csomag a következő mappákat tartalmazza:

Mappa Leírás Automatikus futtatások Olyan fájlok készletét tartalmazza, amelyek mindegyike egy ismert automatikus indítási belépési pont (ASEP) beállításjegyzékének tartalmát képviseli, hogy segítsen azonosítani a támadók állandóségét az eszközön. JEGYZET: Ha a beállításkulcs nem található, a fájl a következő üzenetet fogja tartalmazni: "HIBA: A rendszer nem találta a megadott beállításkulcsot vagy értéket."Telepített programok Ez a .CSV fájl tartalmazza azoknak a telepített programoknak a listáját, amelyek segíthetnek azonosítani az eszközön jelenleg telepített programokat. További információ: Win32_Product osztály. Hálózati kapcsolatok Ez a mappa a kapcsolati adatokhoz kapcsolódó adatpontokat tartalmaz, amelyek segíthetnek azonosítani a gyanús URL-címekhez, a támadó parancs- és vezérlési (C&C) infrastruktúrájához, az oldalirányú mozgáshoz vagy a távoli kapcsolatokhoz való kapcsolódást. - ActiveNetConnections.txt: Megjeleníti a protokollstatisztikákat és az aktuális TCP/IP hálózati kapcsolatokat. Lehetővé teszi a folyamat által létrehozott gyanús kapcsolatok keresését.

- Arp.txt: Megjeleníti az összes adapter aktuális címfeloldási protokolljának (ARP) gyorsítótártábláit. Az ARP-gyorsítótár felfedhet más gazdagépeket a hálózaton, amelyeket feltörtek vagy gyanús rendszereket futtattak a hálózaton, amelyeket belső támadás futtatására használtak.

- DnsCache.txt: Megjeleníti a DNS-ügyfélfeloldó gyorsítótár tartalmát, amely tartalmazza a helyi Gazdagépek fájlból előre betöltött bejegyzéseket és a számítógép által feloldott név lekérdezésekhez legutóbb beszerzett erőforrásrekordokat. Ez segíthet a gyanús kapcsolatok azonosításában.

- IpConfig.txt: Megjeleníti az összes adapter teljes TCP/IP-konfigurációját. Az adapterek fizikai adaptereket, például telepített hálózati adaptereket vagy logikai adaptereket, például telefonos kapcsolatokat jelölhetnek.

- FirewallExecutionLog.txt és pfirewall.log

JEGYZET: A pfirewall.log fájlnak a %windir%\system32\logfiles\firewall\pfirewall.log fájlban kell lennie, így az szerepelni fog a vizsgálati csomagban. A tűzfal naplófájljának létrehozásával kapcsolatos további információkért lásd : A Windows Defender tűzfal konfigurálása speciális biztonsági naplóvalFájlok előbetöltése A Windows Prefetch-fájlok célja az alkalmazás indítási folyamatának felgyorsítása. Segítségével nyomon követheti a rendszerben legutóbb használt összes fájlt, és nyomon követheti azokat az alkalmazásokat, amelyek esetleg törölve lettek, de továbbra is megtalálhatók az előbetöltési fájlok listájában. - Prefetch mappa: A fájl előfetch fájljainak másolatát

%SystemRoot%\Prefetchtartalmazza. MEGJEGYZÉS: Javasoljuk, hogy töltsön le egy előzetes fájlmegjelenítőt az előletöltési fájlok megtekintéséhez. - PrefetchFilesList.txt: Azon másolt fájlok listáját tartalmazza, amelyek nyomon követhetők, ha másolási hibák történtek az előbetöltési mappában.

Folyamatok Egy .CSV fájlt tartalmaz, amely felsorolja a futó folyamatokat, és lehetővé teszi az eszközön futó aktuális folyamatok azonosítását. Ez hasznos lehet egy gyanús folyamat és állapotának azonosításakor. Ütemezett tevékenységek Az ütemezett feladatokat felsoroló .CSV fájlt tartalmaz, amely a kiválasztott eszközön automatikusan végrehajtott rutinok azonosítására használható az automatikus futtatásra beállított gyanús kód kereséséhez. Biztonsági eseménynapló Tartalmazza a biztonsági eseménynaplót, amely tartalmazza a bejelentkezési vagy kijelentkezési tevékenység rekordjait, illetve a rendszer naplózási szabályzata által meghatározott egyéb, biztonsággal kapcsolatos eseményeket. JEGYZET: Nyissa meg az eseménynaplófájlt az Eseménynapló használatával.Szolgáltatások Egy .CSV fájlt tartalmaz, amely felsorolja a szolgáltatásokat és azok állapotát. Windows Server message Block (SMB) munkamenetek Listák fájlokhoz, nyomtatókhoz és soros portokhoz való megosztott hozzáférést, valamint a hálózati csomópontok közötti egyéb kommunikációt. Ez segíthet azonosítani az adatkiszivárgást vagy az oldalirányú mozgást. Az SMBInboundSessions és az SMBOutboundSession fájljait tartalmazza.

JEGYZET: Ha nincsenek munkamenetek (bejövő vagy kimenő), egy szöveges fájl jelzi, hogy nem találhatók SMB-munkamenetek.Rendszerinformáció Egy SystemInformation.txt fájlt tartalmaz, amely felsorolja a rendszerinformációkat, például az operációs rendszer verzióját és a hálózati kártyákat. Ideiglenes könyvtárak Olyan szövegfájlokat tartalmaz, amelyek a rendszer minden felhasználójának %Temp% mappájában található fájlokat sorolják fel. Ez segíthet nyomon követni azokat a gyanús fájlokat, amelyeket egy támadó elvethetett a rendszeren.

JEGYZET: Ha a fájl a következő üzenetet tartalmazza: "A rendszer nem találja a megadott elérési utat", az azt jelenti, hogy ehhez a felhasználóhoz nincs ideiglenes könyvtár, és ennek az lehet az oka, hogy a felhasználó nem jelentkezik be a rendszerbe.Felhasználók és Csoportok Felsorolja azokat a fájlokat, amelyek egy csoportot és annak tagjait jelölik. WdSupportLogs A MpCmdRunLog.txt és a MPSupportFiles.cab JEGYZET: Ez a mappa csak a 2020. februári kumulatív frissítéssel vagy újabb kumulatív frissítéssel rendelkező Windows 10 1709-es vagy újabb verziójában jön létre:CollectionSummaryReport.xls Ez a fájl a vizsgálati csomag gyűjteményének összegzése, amely tartalmazza az adatpontok listáját, az adatok kinyeréséhez használt parancsot, a végrehajtási állapotot és a hibakódot, ha hiba történik. A jelentés segítségével nyomon követheti, hogy a csomag tartalmazza-e az összes várt adatot, és azonosíthatja, hogy történt-e hiba. A macOS- és Linux-eszközök gyűjteménycsomagjai a következőket tartalmazzák:

Tárgy macOS Linux Alkalmazások Az összes telepített alkalmazás listája Nem releváns Lemezkötet - Szabad terület mennyisége

- Az összes csatlakoztatott lemezkötet listája

- Az összes partíció listája

- Szabad terület mennyisége

- Az összes csatlakoztatott lemezkötet listája

- Az összes partíció listája

Fájl A fájlokat használó összes megnyitott fájl listája a megfelelő folyamatokkal A fájlokat használó összes megnyitott fájl listája a megfelelő folyamatokkal Előzmények Rendszerhéj előzményei Nem releváns Kernelmodulok Minden betöltött modul Nem releváns Hálózati kapcsolatok - Aktív kapcsolatok

- Aktív figyelési kapcsolatok

- ARP-tábla

- Tűzfalszabályok

- Interfész konfigurálása

- Proxybeállítások

- VPN-beállítások

- Aktív kapcsolatok

- Aktív figyelési kapcsolatok

- ARP-tábla

- Tűzfalszabályok

- IP-címlista

- Proxybeállítások

Folyamatok Az összes futó folyamat listája Az összes futó folyamat listája Szolgáltatások és ütemezett tevékenységek - Tanúsítványok

- Konfigurációs profilok

- Hardverinformációk

- CPU részletei

- Hardverinformációk

- Operációs rendszer adatai

Rendszerbiztonsági információk - Extensible Firmware Interface (EFI) integritási információk

- Tűzfal állapota

- A kártevő-eltávolító eszköz (MRT) információi

- A rendszerintegritási védelem (SIP) állapota

Nem releváns Felhasználók és csoportok - Bejelentkezési előzmények

- Sudoers

- Bejelentkezési előzmények

- Sudoers

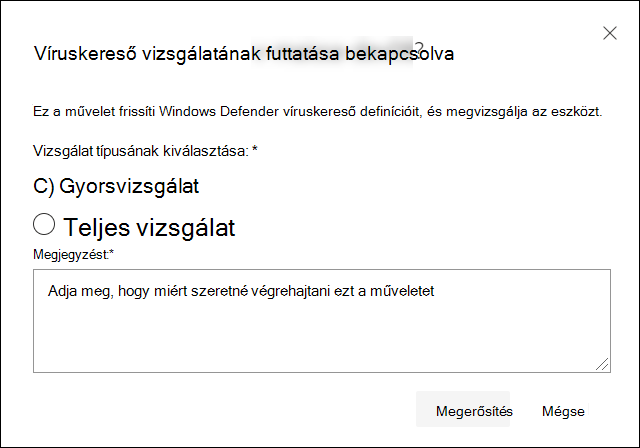

Microsoft Defender víruskereső vizsgálatának futtatása eszközökön

A vizsgálati vagy válaszfolyamat részeként távolról is kezdeményezhet víruskereső vizsgálatot, amely segít azonosítani és kijavítani a feltört eszközön esetlegesen előforduló kártevőket.

Fontos

- Ez a művelet macOS és Linux rendszeren a 101.98.84-es vagy újabb ügyfélverzióhoz támogatott. A művelet futtatásához élő választ is használhat. További információ az élő válaszról: Entitások vizsgálata élő választ használó eszközökön

- A Microsoft Defender víruskereső más víruskereső megoldásokkal együtt is futtatható, függetlenül attól, hogy Microsoft Defender víruskereső az aktív víruskereső megoldás vagy sem. Microsoft Defender víruskereső lehet passzív módban. További információ: Microsoft Defender víruskereső kompatibilitása.

A víruskereső vizsgálat futtatása lehetőséget választva válassza ki a futtatni kívánt vizsgálati típust (gyors vagy teljes), és a vizsgálat megerősítése előtt adjon hozzá egy megjegyzést.

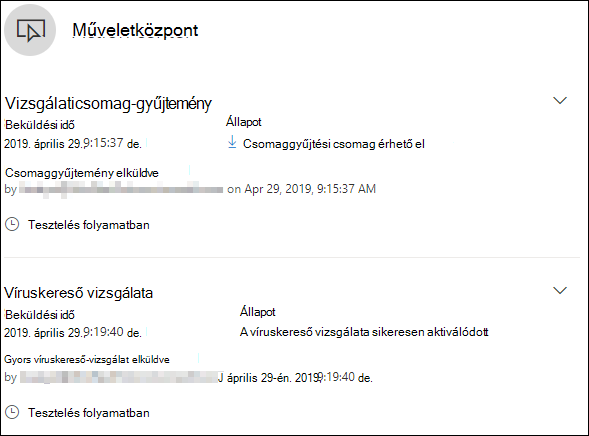

A Műveletközpont megjeleníti a vizsgálati információkat, az eszköz idővonala pedig egy új eseményt tartalmaz, amely azt tükrözi, hogy a vizsgálati művelet elküldve lett az eszközön. Microsoft Defender víruskereső riasztásai a vizsgálat során észlelt észleléseket tükrözik.

Megjegyzés:

Amikor a Végponthoz készült Defender válaszműveletével aktivál egy vizsgálatot, Microsoft Defender "ScanAvgCPULoadFactor" víruskereső értéke továbbra is érvényes marad, és korlátozza a vizsgálat processzorra gyakorolt hatását. Ha a ScanAvgCPULoadFactor nincs konfigurálva, az alapértelmezett érték a maximális processzorterhelés 50%-os korlátja a vizsgálat során. További információ: configure-advanced-scan-types-microsoft-defender-antivirus.

Alkalmazásvégrehajtás korlátozása

Amellett, hogy a rosszindulatú folyamatok leállításával támadást tartalmaz, zárolhat egy eszközt, és megakadályozhatja, hogy a potenciálisan rosszindulatú programok későbbi kísérletei fussanak.

Fontos

- Ez a művelet Windows 10, 1709-es vagy újabb, Windows 11 és Windows Server 2019-es vagy újabb verziójú eszközökön érhető el.

- Ez a funkció akkor érhető el, ha szervezete Microsoft Defender víruskeresőt használ.

- Ennek a műveletnek meg kell felelnie a Windows Defender alkalmazásvezérlés kódintegritási szabályzatformátumainak és aláírási követelményeinek. További információ: Kódintegritási szabályzatformátumok és aláírás).

Az alkalmazások futtatásának korlátozásához a rendszer egy kódintegritási szabályzatot alkalmaz, amely csak akkor engedélyezi a fájlok futtatását, ha azokat egy Microsoft által kiállított tanúsítvány írta alá. Ez a korlátozási módszer segíthet megakadályozni, hogy a támadók szabályozzák a feltört eszközöket, és további rosszindulatú tevékenységeket végezzenek.

Megjegyzés:

Bármikor visszavonhatja az alkalmazások futtatásának korlátozását. Az eszközoldalon lévő gomb az Alkalmazáskorlátozások eltávolítása kifejezésre változik, majd ugyanazokat a lépéseket kell tennie, mint az alkalmazás végrehajtásának korlátozása.

Miután kiválasztotta az Alkalmazás végrehajtásának korlátozása lehetőséget az eszközoldalon, írjon be egy megjegyzést, és válassza a Megerősítés lehetőséget. A Műveletközpont megjeleníti a vizsgálati információkat, az eszköz idővonala pedig egy új eseményt fog tartalmazni.

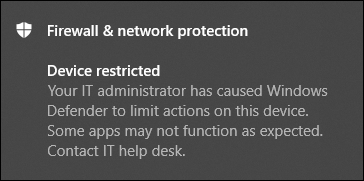

Értesítés az eszközfelhasználóról

Ha egy alkalmazás korlátozva van, a következő értesítés jelenik meg, amely tájékoztatja a felhasználót arról, hogy egy alkalmazás futtatása korlátozva van:

Megjegyzés:

Az értesítés nem érhető el Windows Server 2016 és Windows Server 2012 R2-n.

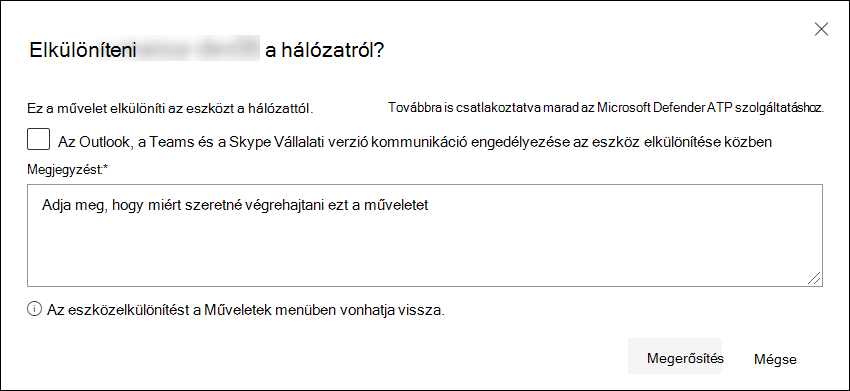

Eszközök elkülönítése a hálózattól

A támadás súlyosságától és az eszköz érzékenységétől függően érdemes lehet elkülöníteni az eszközt a hálózattól. Ez a művelet megakadályozhatja, hogy a támadó irányítsa a feltört eszközt, és további tevékenységeket hajthat végre, például adatkiszivárgást és oldalirányú mozgást.

Fontos

- A 101.98.84-es és újabb ügyfélverziók esetében a macOS támogatja az eszközök hálózatról való elkülönítését. A művelet futtatásához élő választ is használhat. További információ az élő válaszról: Entitások vizsgálata élő választ használó eszközökön

- A teljes elkülönítés a Windows 11, Windows 10, 1703-es vagy újabb, Windows Server 2022, Windows Server 2019, Windows Server 2016 és Windows Server 2012 R2 rendszerű eszközök esetében érhető el.

- Az eszközelkülönítési képességet a Rendszerkövetelmények szakaszban felsorolt linuxos összes támogatott Végponthoz készült Microsoft Defender használhatja. Győződjön meg arról, hogy a következő előfeltételek engedélyezve vannak: iptables, ip6tables és Linux kernel CONFIG_NETFILTER, CONFID_IP_NF_IPTABLES és CONFIG_IP_NF_MATCH_OWNER.

- A szelektív elkülönítés a Windows 10, 1709-es vagy újabb verziójú és Windows 11 rendszerű eszközök esetében érhető el.

- Az eszközök elkülönítésekor csak bizonyos folyamatok és célhelyek engedélyezettek. Ezért a teljes VPN-alagút mögött található eszközök nem fogják tudni elérni a Végponthoz készült Microsoft Defender felhőszolgáltatást az eszköz elkülönítése után. Javasoljuk, hogy használjon osztott bújtatású VPN-t Végponthoz készült Microsoft Defender és Microsoft Defender víruskereső felhőalapú védelemmel kapcsolatos forgalmához.

- A szolgáltatás támogatja a VPN-kapcsolatot.

- Legalább egy szerepköri engedéllyel rendelkeznie kell: "Aktív szervizelési műveletek". További információ: Szerepkörök létrehozása és kezelése.

- Az eszközcsoport beállításai alapján hozzáféréssel kell rendelkeznie az eszközhöz. További információ: Eszközcsoportok létrehozása és kezelése.

- A macOS- és Linux-elkülönítés kizárása nem támogatott.

- Az elkülönített eszközök akkor lesznek eltávolítva az elkülönítésből, ha egy rendszergazda módosít vagy új iptable-szabályt ad hozzá az izolált eszközhöz.

- A Microsoft Hyper-V futó kiszolgáló elkülönítése blokkolja a kiszolgáló összes gyermek virtuális gépének hálózati forgalmát.

Ez az eszközelkülönítési funkció leválasztja a feltört eszközt a hálózatról, miközben megőrzi a végponthoz készült Defender szolgáltatással való kapcsolatot, amely továbbra is figyeli az eszközt.

A Windows 10 1709-es vagy újabb verziójában jobban szabályozhatja a hálózatelkülönítési szintet. Engedélyezheti az Outlookot, a Microsoft Teamst és Skype Vállalati verzió kapcsolatot is (más néven "Szelektív elkülönítés").

Megjegyzés:

Az eszközt bármikor újra csatlakoztathatja a hálózathoz. Az eszközoldal gombja az Elkülönítés feloldása értékre változik, majd ugyanazokat a lépéseket kell elvégeznie, mint az eszköz elkülönítése.

Miután kiválasztotta az Eszköz elkülönítése lehetőséget az eszközoldalon, írjon be egy megjegyzést, és válassza a Megerősítés lehetőséget. A Műveletközpont megjeleníti a vizsgálati információkat, az eszköz idővonala pedig egy új eseményt fog tartalmazni.

Megjegyzés:

Az eszköz akkor is csatlakozik a Végponthoz készült Defender szolgáltatáshoz, ha el van különítve a hálózattól. Ha úgy döntött, hogy engedélyezi az Outlookot és Skype Vállalati verzió kommunikációt, akkor az eszköz elkülönítése közben kommunikálhat a felhasználóval. A szelektív elkülönítés csak az Outlook és a Microsoft Teams klasszikus verzióiban működik.

Eszköz kényszerített feloldása az elkülönítés alól

Az eszközelkülönítési funkció felbecsülhetetlen értékű eszköz az eszközök külső fenyegetésekkel szembeni védelmére. Vannak azonban olyan esetek, amikor az elkülönített eszközök nem válaszolnak.

Ezekhez a példányokhoz van egy letölthető szkript, amelyet futtatva kényszerítheti az eszközök elkülönítését. A szkript a felhasználói felületen található hivatkozáson keresztül érhető el.

Megjegyzés:

- A Rendszergazdák és a Security Center engedélyeinek biztonsági beállításainak kezelése kényszerítheti az eszközök elkülönítését.

- A szkript csak az adott eszközre érvényes.

- A szkript három nap múlva lejár.

Az eszköz kényszerített feloldása az elkülönítés alól:

- Az eszközoldalon válassza a Szkript letöltése lehetőséget, hogy kényszerítse az eszköz elkülönítését a műveletmenüből .

- A jobb oldali varázslóban válassza a Szkript letöltése lehetőséget.

Minimális követelmények

Az "eszköz kényszerített felszabadítása az elkülönítéstől" funkció minimális követelményei a következők:

- Csak Windows rendszeren. A következő verziók támogatottak:

- Windows 10 21H2 és 22H2 KB KB5023773.

- Windows 11 21H2-es verzió, az összes kiadás KB5023774.

- Windows 11 22H2-es verzió, minden kiadás KB5023778.

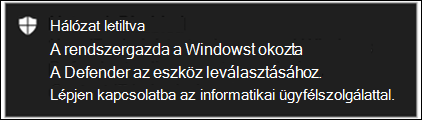

Értesítés az eszközfelhasználóról

Amikor egy eszköz el van különítve, a következő értesítés jelenik meg, amely tájékoztatja a felhasználót arról, hogy az eszköz el van különítve a hálózattól:

Megjegyzés:

Az értesítés nem érhető el a nem Windows-platformokon.

Eszközök elhatárolása a hálózattól

Ha olyan nem felügyelt eszközt azonosított, amely sérült vagy potenciálisan sérült, érdemes lehet az adott eszközt a hálózatról visszafoglalni, hogy a potenciális támadás ne haladjon oldalirányban a hálózaton. Ha egy eszközt tartalmaz, bármely Végponthoz készült Microsoft Defender előkészített eszköz blokkolja az eszközzel folytatott bejövő és kimenő kommunikációt. Ez a művelet megakadályozhatja, hogy a szomszédos eszközök sérülhessenek, miközben a biztonsági műveleti elemző megkeresi, azonosítja és elhárítja a fenyegetést a feltört eszközön.

Megjegyzés:

A beépített Végponthoz készült Microsoft Defender Windows 10 és Windows Server 2019+ rendszerű eszközökön támogatott a bejövő és kimenő kommunikáció blokkolása egy "tartalmazott" eszközzel.

Miután az eszközöket tartalmazta, javasoljuk, hogy a lehető leghamarabb vizsgálja meg és javítsa ki a fenyegetést a tartalmazott eszközökön. A szervizelés után el kell távolítania az eszközöket az elszigetelésből.

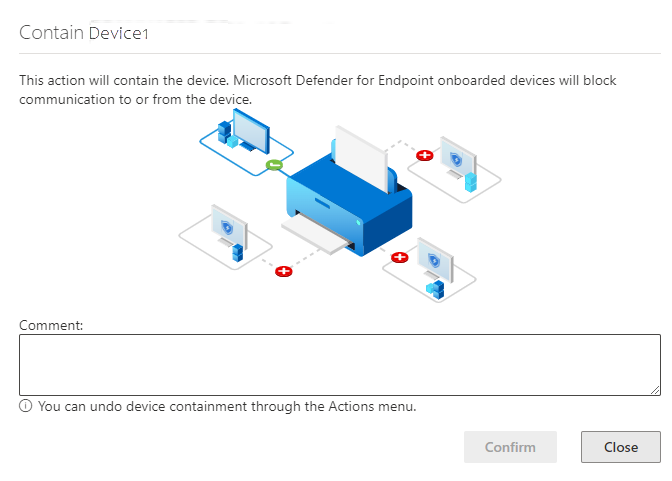

Eszköz tartalma

Lépjen az Eszközleltár oldalra, és válassza ki a tartalmazni kívánt eszközt.

Válassza az eszköz úszó paneljének Műveletek menüjében az Eszköz tartalmazása lehetőséget.

A tartalmazott eszköz előugró ablakban írjon be egy megjegyzést, és válassza a Megerősítés lehetőséget.

Fontos

Ha sok eszközt tartalmaz, az teljesítményproblémákat okozhat a Végponthoz készült Defenderrel előkészített eszközökön. A problémák megelőzése érdekében a Microsoft azt javasolja, hogy egy adott időpontban legfeljebb 100 eszközt tartalmazzon.

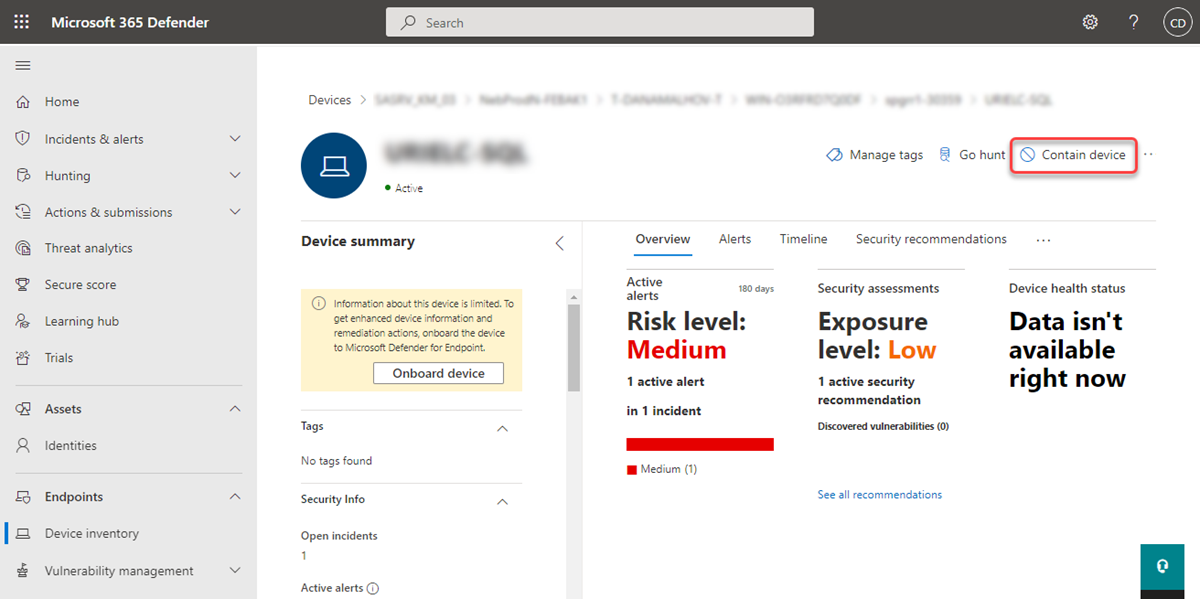

Eszköz tartalma az eszközoldalról

Az eszköz az eszközoldalról is tartalmazható, ha a műveletsávon az Eszköz tartalma lehetőséget választja:

Megjegyzés:

Akár 5 percet is igénybe vehet, amíg az újonnan tartalmazott eszközök részletei el nem jutnak Végponthoz készült Microsoft Defender előkészített eszközökhöz.

Fontos

- Ha egy tartalmazott eszköz módosítja az IP-címét, akkor minden Végponthoz készült Microsoft Defender előkészített eszköz felismeri ezt, és blokkolja az új IP-címmel folytatott kommunikációt. Az eredeti IP-cím már nem lesz blokkolva (a módosítások megtekintése akár 5 percet is igénybe vehet).

- Azokban az esetekben, amikor a tartalmazott eszköz IP-címét egy másik eszköz használja a hálózaton, figyelmeztetés jelenik meg az eszköz tartalma közben, a speciális veszélyforrás-keresésre mutató hivatkozással (előre kitöltött lekérdezéssel). Ez láthatóságot biztosít az azonos IP-címet használó többi eszköz számára, hogy öntudatos döntést hozzon, ha folytatni szeretné az eszköz elhelyezését.

- Azokban az esetekben, amikor a tartalmazott eszköz egy hálózati eszköz, figyelmeztetés jelenik meg, amely arra figyelmeztet, hogy ez hálózati kapcsolati problémákat okozhat (például egy alapértelmezett átjáróként működő útválasztót). Ezen a ponton eldöntheti, hogy tartalmazza-e az eszközt.

Ha már tartalmaz egy eszközt, és a viselkedés nem a várt módon működik, ellenőrizze, hogy az Alapszűrési motor (BFE) szolgáltatás engedélyezve van-e a Végponthoz készült Defender előkészített eszközein.

Eszköz elszigetelésének leállítása

Bármikor leállíthatja az eszköz elhelyezését.

Válassza ki az eszközt az Eszközleltárból , vagy nyissa meg az eszközoldalt.

Válassza a Feloldás az elszigetelésből lehetőséget a műveletmenüben. Ez a művelet visszaállítja az eszköz hálózati kapcsolatát.

Felhasználót tartalmaz a hálózatról

Ha a hálózatban egy identitás biztonsága sérülhet, meg kell akadályoznia, hogy az identitás hozzáférjen a hálózathoz és a különböző végpontokhoz. A Végponthoz készült Defender képes "tartalmazni" egy identitást, blokkolni a hozzáférést, és megelőzni a támadásokat – különösen a zsarolóprogramokat. Ha egy identitást tartalmaz, minden támogatott Végponthoz készült Microsoft Defender előkészített eszköz blokkolja a bejövő forgalmat a támadásokhoz kapcsolódó meghatározott protokollokban (hálózati bejelentkezések, RPC, SMB, RDP), leállítja a folyamatban lévő távoli munkameneteket, és kijelentkezteti a meglévő RDP-kapcsolatokat (magát a munkamenetet, beleértve az összes kapcsolódó folyamatot is), miközben engedélyezi a jogszerű forgalmat. Ez a művelet jelentősen segíthet a támadások hatásának csökkentésében. Ha egy identitást tartalmaz, a biztonsági műveleti elemzőknek több idejük van a feltört identitással kapcsolatos fenyegetés megkeresésére, azonosítására és elhárítására.

Megjegyzés:

Az előkészített Végponthoz készült Microsoft Defender Windows 10 és 11 eszközön (a Sense 8740-es vagy újabb verzióján), a Windows Server 2019+ eszközökön, valamint a Windows Server 2012R2 és 2016 rendszereken a modern ügynökkel támogatott a bejövő kommunikáció blokkolása.

Fontos

Ha egy tartományvezérlőn kényszerítve van a Tartalmaz felhasználói művelet, az elindítja a csoportházirend-objektum frissítését az alapértelmezett tartományvezérlő házirendjén. A csoportházirend-objektum módosítása elindítja a szinkronizálást a környezet tartományvezérlői között. Ez a várt viselkedés, és ha figyeli a környezetet az AD csoportházirend-objektum változásaival kapcsolatban, előfordulhat, hogy értesítést kap az ilyen változásokról. A Felhasználói tartalmú művelet visszavonása visszaállítja a csoportházirend-objektum módosításait a korábbi állapotukra, amely ezután elindít egy másik AD GPO-szinkronizálást a környezetben. További információ a tartományvezérlők biztonsági szabályzatainak egyesítéséről.

Felhasználó szerepeltetése

A felhasználókat jelenleg csak automatikus támadási megszakítással lehet automatikusan elérhetővé helyezni. Ha a Microsoft azt észleli, hogy egy felhasználó biztonsága sérül, a rendszer automatikusan beállít egy "Felhasználót tartalmaz" szabályzatot.

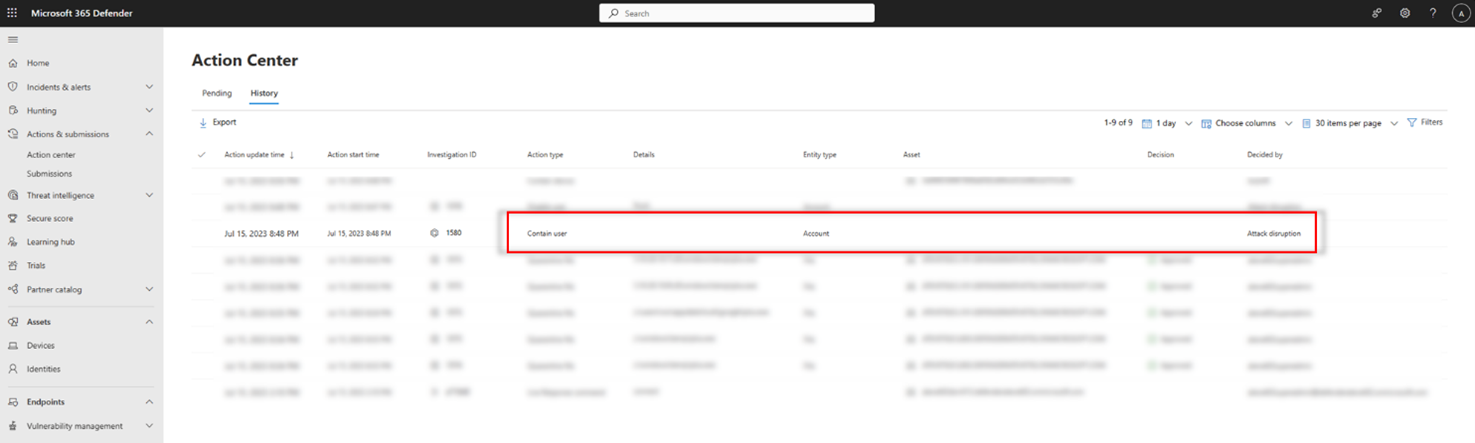

A tartalmazott felhasználói műveletek megtekintése

Miután egy felhasználót tartalmazott, a művelet a Műveletközpont Ezen előzmények nézetében tekinthető meg. Itt láthatja, hogy mikor történt a művelet, és hogy a szervezet mely felhasználóit tartalmazta:

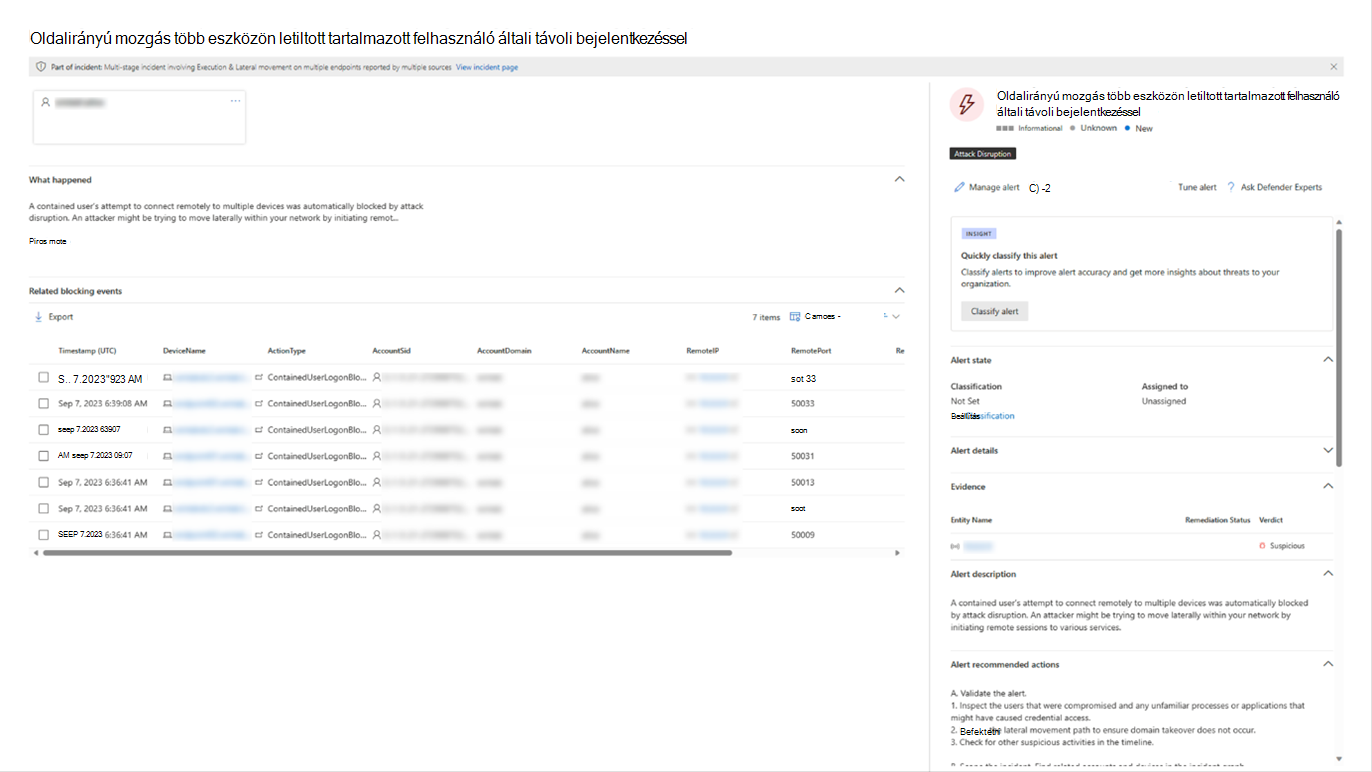

Továbbá, miután egy identitás "tartalmazottnak" minősül, a végponthoz készült Defender blokkolja a felhasználót, és nem hajthat végre rosszindulatú oldalirányú mozgást vagy távoli titkosítást a Végponthoz készült Defender által előkészített eszközökön vagy eszközökön. Ezek a blokkok riasztásként jelennek meg, hogy gyorsan láthassa a feltört felhasználó által megkísérelt eszközöket és a lehetséges támadási technikákat:

Visszavonás: felhasználói műveletek

A blokkokat és az elszigetelést bármikor feloldhatja egy felhasználón:

- Válassza a Felhasználót tartalmazó műveletet a Műveletközpontban. Az oldalsó panelen válassza a Visszavonás lehetőséget

- Válassza ki a felhasználót a felhasználói leltárból, az Incidens oldaloldali panelről vagy a riasztási oldal panelről, és válassza a Visszavonás lehetőséget

Ez a művelet visszaállítja a felhasználó hálózati kapcsolatát.

Vizsgálati képességek a Felhasználót tartalmazó funkcióval

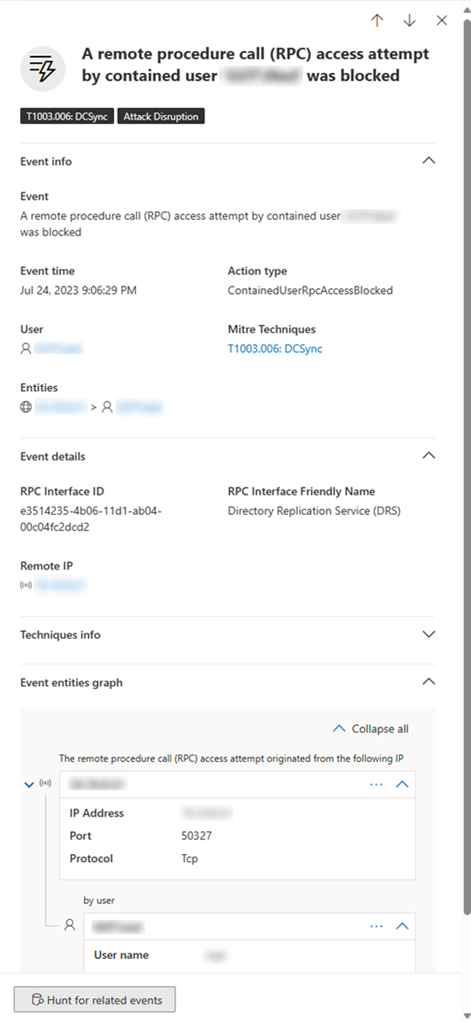

Miután egy felhasználót tartalmazott, megvizsgálhatja a potenciális fenyegetést, ha megtekinti a feltört felhasználó letiltott műveleteit. Az Eszköz idővonala nézetben megtekintheti az adott eseményekre vonatkozó információkat, beleértve a protokoll és az interfész részletességét, valamint a kapcsolódó MITRE-technikát.

Emellett a speciális veszélyforrás-kereséssel is bővítheti a vizsgálatot. Keresse meg a DeviceEvents táblában az "Contain" kezdetű "Művelettípust". Ezután megtekintheti a bérlőben lévő Felhasználót tartalmazó felhasználóval kapcsolatos összes különböző egyedi blokkolási eseményt, részletesebben megismerheti az egyes blokkok kontextusát, és kinyerheti az eseményekhez kapcsolódó különböző entitásokat és technikákat.

Egy kiberfenyegetés-szakértő felkeresése

A Potenciálisan feltört vagy már feltört eszközökkel kapcsolatos további információkért forduljon a Microsoft fenyegetésszakértőihez. Microsoft Veszélyforrás-szakértők közvetlenül a Microsoft Defender XDR belülről lehet kapcsolatba lépni az időben és a pontos válasz érdekében. A szakértők nem csupán a potenciálisan feltört eszközökkel kapcsolatos megállapításokat nyújtanak, hanem az összetett fenyegetések, a célzott támadási értesítések és a riasztásokkal kapcsolatos további információk vagy a portál irányítópultján megjelenő fenyegetésfelderítési környezet jobb megértéséhez is.

Részletekért lásd: Végponti támadási értesítések konfigurálása és kezelése .

Tevékenység részleteinek ellenőrzése a Műveletközpontban

A Műveletközpont információt nyújt az eszközön vagy fájlon végrehajtott műveletekről. A következő részleteket tekintheti meg:

- Vizsgálaticsomag-gyűjtemény

- Víruskereső vizsgálata

- Alkalmazáskorlátozás

- Eszközelkülönítés

Az összes többi kapcsolódó részlet is megjelenik, például a beküldés dátuma/időpontja, a felhasználó elküldése, valamint a művelet sikeres vagy sikertelen volt-e.

Lásd még

- Válaszműveletek végrehajtása egy fájlon

- Manuális válaszműveletek Végponthoz készült Microsoft Defender 1. csomagban

- Jelentés pontatlansága

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.