Támadásifelület-csökkentési szabályok üzembe helyezésének áttekintése

Érintett szolgáltatás:

A támadási felületek azok a helyek, ahol a szervezet sebezhető a kibertámadásokkal és támadásokkal szemben. A támadási felület csökkentése a szervezet eszközeinek és hálózatának védelmét jelenti, így a támadók kevesebb támadási módot használhatnak. A Végponthoz készült Microsoft Defender támadásifelület-csökkentési szabályok konfigurálása segíthet.

A támadásifelület-csökkentési szabályok bizonyos szoftveres viselkedéseket céloznak meg, például:

- Fájlok letöltését vagy futtatását megkísérlő végrehajtható fájlok és parancsfájlok indítása

- Rejtjelezett vagy egyéb gyanús szkriptek futtatása

- Olyan viselkedések, amelyeket az alkalmazások általában nem fordulnak elő a normál napi munka során

A különböző támadási felületek csökkentésével megakadályozhatja a támadásokat.

Ez az üzembe helyezési gyűjtemény a támadásifelület-csökkentési szabályok következő aspektusairól nyújt információt:

- támadásifelület-csökkentési szabályok követelményei

- támadásifelület-csökkentési szabályok üzembe helyezésének megtervezése

- támadásifelület-csökkentési szabályok tesztelése

- támadásifelület-csökkentési szabályok konfigurálása és engedélyezése

- támadásifelület-csökkentési szabályok ajánlott eljárásai

- támadásifelület-csökkentési szabályok speciális veszélyforrás-keresés

- támadásifelület-csökkentési szabályok eseménynaplója

Támadásifelület-csökkentési szabályok üzembehelyezési lépései

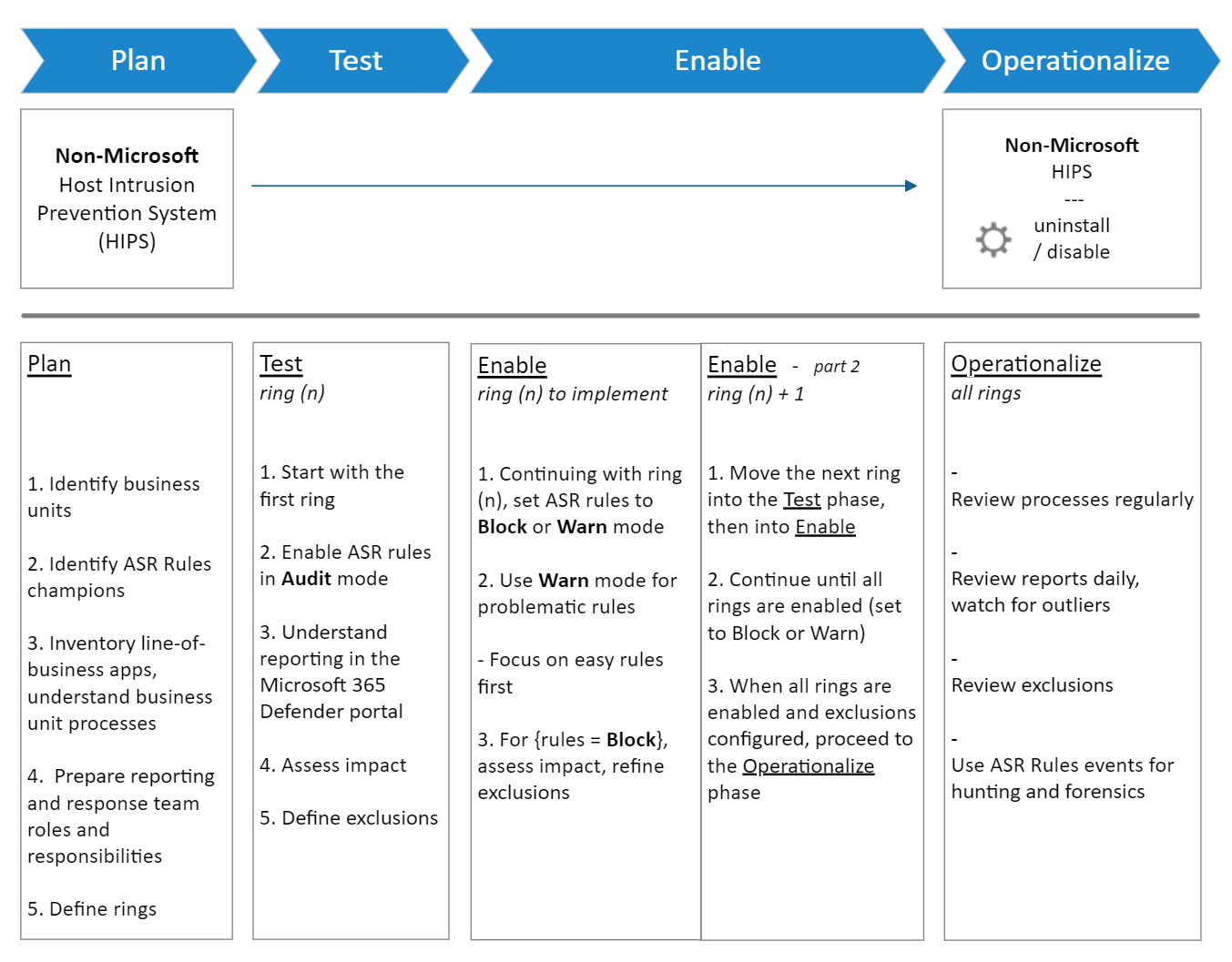

Mint minden új, széles körű implementáció esetében, amely hatással lehet az üzletági műveletekre, fontos, hogy módszeres legyen a tervezésben és a megvalósításban. A támadásifelület-csökkentési szabályok gondos tervezésére és üzembe helyezésére azért van szükség, hogy azok a legjobban működjenek az ön egyedi ügyfél-munkafolyamataihoz. Ahhoz, hogy a környezetben dolgozhassa, körültekintően kell megterveznie, tesztelnie, implementálnia és üzembe helyeznie a támadásifelület-csökkentési szabályokat.

Fontos előzetes üzembe helyezési kikötés

Javasoljuk, hogy engedélyezze az alábbi három szabványos védelmi szabályt. A támadásifelület-csökkentési szabályok két típusával kapcsolatos fontos részletekért lásd: Támadásifelület-csökkentési szabályok típus szerint.

- A Windows helyi biztonsági hatóság alrendszeréből (lsass.exe) származó hitelesítő adatok ellopásának letiltása

- A kizsákmányolt, sebezhető aláírt illesztőprogramokkal való visszaélés letiltása

- Adatmegőrzés letiltása a Windows Management Instrumentation (WMI) esemény-előfizetésen keresztül

A szabványos védelmi szabályokat általában úgy engedélyezheti, hogy a végfelhasználó számára minimálisan észrevehető hatást gyakoroljon. A szabványos védelmi szabályok egyszerű engedélyezésének módja: Egyszerűsített szabványos védelmi lehetőség.

Megjegyzés:

Azoknak az ügyfeleknek, akik nem Microsoft HIPS-t használnak, és Végponthoz készült Microsoft Defender támadásifelület-csökkentési szabályokra váltanak, a Microsoft azt javasolja, hogy futtassa a HIPS-megoldást a támadásifelület-csökkentési szabályok üzembe helyezése mellett egészen addig a pillanatig, amíg a naplózási módról a blokkolási módra vált. Vegye figyelembe, hogy kizárási javaslatokért forduljon a nem Microsoft-alapú víruskereső szolgáltatójához.

A támadásifelület-csökkentési szabályok tesztelésének vagy engedélyezésének megkezdése előtt

A kezdeti előkészítés során elengedhetetlen, hogy tisztában legyen az ön által üzembe helyezett rendszerek képességeivel. A képességek megismerése segít meghatározni, hogy mely támadásifelület-csökkentési szabályok a legfontosabbak a szervezet védelméhez. Emellett több előfeltételt is meg kell tennie a támadásifelület-csökkentés üzembe helyezésének előkészítése során.

Fontos

Ez az útmutató képeket és példákat tartalmaz, amelyek segítenek eldönteni, hogyan kell konfigurálni a támadásifelület-csökkentési szabályokat; ezek a képek és példák nem feltétlenül tükrözik a környezetének legmegfelelőbb konfigurációs beállításokat.

Mielőtt hozzákezd, tekintse át a támadási felület csökkentésének áttekintését és a támadási felület csökkentésére vonatkozó szabályok demystifying szabályait – 1. rész az alapvető információkért. A lefedettség és a lehetséges hatások megértéséhez ismerkedjen meg a támadásifelület-csökkentési szabályok jelenlegi készletével; lásd: Támadásifelület-csökkentési szabályok referenciája. Miközben megismerkedik a támadásifelület-csökkentési szabályokkal, jegyezze fel a szabályonkénti GUID-leképezéseket; lásd: Támadásifelület-csökkentési szabály GUID-mátrixba.

A támadásifelület-csökkentési szabályok a támadásifelület-csökkentési képességek egyetlen képessége a Végponthoz készült Microsoft Defender. Ez a dokumentum részletesebben ismerteti a támadásifelület-csökkentési szabályok hatékony üzembe helyezését olyan speciális fenyegetések megállítása érdekében, mint az ember által működtetett zsarolóprogramok és más fenyegetések.

Támadásifelület-csökkentési szabályok listája kategória szerint

Az alábbi táblázat a támadásifelület-csökkentési szabályokat mutatja kategóriák szerint:

| Polimorf fenyegetések | Oldalirányú mozgás & hitelesítő adatok ellopása | Hatékonyságnövelő alkalmazások szabályai | Email szabályok | Szkriptszabályok | Egyéb szabályok |

|---|---|---|---|---|---|

| A végrehajtható fájlok futásának letiltása, kivéve, ha megfelelnek az előfordulási gyakoriságnak (1000 gép), kornak vagy megbízható listának | PSExec- és WMI-parancsokból származó folyamatlétrehozások blokkolása | Az Office-appok végrehajtható tartalmak létrehozásának letiltása | Végrehajtható tartalom letiltása az e-mail ügyfélprogramból és a webpostából | Rejtjelezett JS/VBS/PS/makrókód blokkolása | A kizsákmányolt, sebezhető aláírt illesztőprogramokkal való visszaélés megakadályozása [1] |

| USB-ről futtatott nem megbízható és aláíratlan folyamatok letiltása | A Windows helyi biztonsági hatóság alrendszeréből (lsass.exe)[2] származó hitelesítő adatok ellopása letiltása | Gyermekfolyamatok létrehozásának letiltása az Office-alkalmazásokban | Csak az Office kommunikációs alkalmazások gyermekfolyamatok létrehozásának letiltása | A JS/VBS letiltása a letöltött végrehajtható tartalom elindításában | |

| Speciális védelem használata zsarolóprogramok ellen | Adatmegőrzés letiltása WMI-esemény-előfizetésen keresztül | Az Office-alkalmazások nem adhatnak be kódot más folyamatokba | Az Office kommunikációs alkalmazások gyermekfolyamatok létrehozásának letiltása | ||

| Gyermekfolyamatok létrehozásának letiltása az Adobe Readerben |

(1) A kihasznált sebezhető aláírt illesztőprogramokkal való visszaélés letiltása mostantól elérhető az Endpoint SecurityAttack Surface Reduction (Végpontbiztonság >támadási felületének csökkentése) területen.

(2) Egyes támadásifelület-csökkentési szabályok jelentős zajt okoznak, de nem blokkolják a funkciókat. Ha például a Chrome-ot frissíti, a Chrome lsass.exefér hozzá; A jelszavakat az eszközön lsass tárolja. A Chrome-nak azonban nem szabad hozzáférnie a helyi eszközhözlsass.exe. Ha engedélyezi a szabályt az lsass-hozzáférés letiltásához, számos esemény jelenik meg. Ezek az események azért jó események, mert a szoftverfrissítési folyamatnak nem szabad hozzáférnie lsass.exe. Ez a szabály megakadályozza, hogy a Chrome-frissítések hozzáférjenek az lsass-hez, de nem akadályozza meg a Chrome frissítését. Ez a többi olyan alkalmazásra is igaz, amelyek szükségtelen hívásokat intéznek lsass.exe. Az lsass-szabályhoz való hozzáférés letiltása letiltja az lsass felé irányuló szükségtelen hívásokat, de nem akadályozza meg az alkalmazás futtatását.

Támadásifelület-csökkentési infrastruktúra követelményei

Bár a támadásifelület-csökkentési szabályok implementálásának több módszere is lehetséges, ez az útmutató egy olyan infrastruktúrán alapul, amely

- Microsoft Entra ID

- Microsoft Intune

- Windows 10 és Windows 11 eszközök

- E5 vagy Windows E5 licencek Végponthoz készült Microsoft Defender

A támadásifelület-csökkentési szabályok és a jelentéskészítés teljes körű kihasználásához javasoljuk, hogy használjon Microsoft Defender XDR E5 vagy Windows E5 licencet és A5-öt. További információ: A Végponthoz készült Microsoft Defender minimális követelményei.

Megjegyzés:

A támadásifelület-csökkentési szabályok konfigurálására több módszer is létezik. A támadásifelület-csökkentési szabályok a következő használatával konfigurálhatók: Microsoft Intune, PowerShell, Csoportházirend, Microsoft Configuration Manager (ConfigMgr), Intune OMA-URI. Ha az infrastruktúra-követelményeknél felsoroltaktól eltérő infrastruktúra-konfigurációt használ, a támadásifelület-csökkentési szabályok más konfigurációkkal történő telepítéséről itt tudhat meg többet: Támadásifelület-csökkentési szabályok engedélyezése.

Támadásifelület-csökkentési szabályok függőségei

Microsoft Defender víruskeresőt elsődleges víruskereső megoldásként kell engedélyezni és konfigurálni, és a következő módban kell lennie:

- Elsődleges víruskereső/kártevőirtó megoldás

- Állapot: Aktív mód

Microsoft Defender víruskereső nem lehet az alábbi módok egyikében sem:

- Passzív

- Passzív mód végpontészlelés és -válasz (EDR) blokkmódban

- Korlátozott rendszeres vizsgálat (LPS)

- Ki

További információ: Felhőben biztosított védelem és Microsoft Defender víruskereső.

A támadásifelület-csökkentési szabályok engedélyezéséhez engedélyezni kell a Cloud Protectiont (MAPS)

Microsoft Defender víruskereső zökkenőmentesen együttműködik a Microsoft felhőszolgáltatásaival. Ezek a felhővédelmi szolgáltatások, más néven a Microsoft Advanced Protection Service (MAPS) javítják a szabványos valós idejű védelmet, és vitathatatlanul a legjobb víruskereső védelmet nyújtják. A felhővédelem kritikus fontosságú a kártevőkkel és a támadásifelület-csökkentési szabályok kritikus összetevőjének megelőzésével kapcsolatban. Kapcsolja be a felhőben biztosított védelmet Microsoft Defender víruskeresőben.

Microsoft Defender víruskereső összetevőknek a támadásifelület-csökkentési szabályok aktuális verzióinak kell lenniük

A víruskereső összetevő alábbi Microsoft Defender verziói nem lehetnek több, mint két, a jelenleg elérhető verziónál régebbi verzió:

- Microsoft Defender víruskereső platform frissítési verziója – Microsoft Defender víruskereső platform havonta frissül.

- Microsoft Defender víruskereső motor verziója – Microsoft Defender víruskereső motor havonta frissül.

- Microsoft Defender víruskereső biztonsági intelligenciája – A Microsoft folyamatosan frissíti Microsoft Defender biztonsági intelligenciát (más néven definíciót és aláírást) a legújabb fenyegetések kezelése és az észlelési logika finomítása érdekében.

A Microsoft Defender víruskereső verzióinak naprakészen tartása segít csökkenteni a támadásifelület-csökkentési szabályok téves pozitív eredményeit, és javítja Microsoft Defender víruskereső észlelési képességeit. Az aktuális verziókkal és a különböző Microsoft Defender víruskereső összetevők frissítésével kapcsolatos további részletekért lásd: Microsoft Defender Víruskereső platform támogatása.

Kikötés

Egyes szabályok nem működnek jól, ha az aláíratlan, belsőleg fejlesztett alkalmazások és szkriptek magas kihasználtságban vannak. Nehezebb támadásifelület-csökkentési szabályokat üzembe helyezni, ha a kódaláírás nincs kényszerítve.

Az üzembe helyezési gyűjtemény további cikkei

Támadásifelület-csökkentési szabályok tesztelése

Támadásifelület-csökkentési szabályok engedélyezése

Támadásifelület-csökkentési szabályok üzembe helyezése

Támadásifelület-csökkentési szabályok referenciája

Hivatkozás

Blogjainak

Támadásifelület-csökkentési szabályok demystifying – 1. rész

Támadásifelület-csökkentési szabályok demystifying – 2. rész

Támadásifelület-csökkentési szabályok demystifying – 3. rész

Támadásifelület-csökkentési szabályok demystifying – 4. rész

Támadásifelület-csökkentési szabályok gyűjteménye

A támadási felület csökkentésének áttekintése

Támadásifelület-csökkentési szabályok használata a kártevők fertőzésének megelőzéséhez

Támadásifelület-csökkentési szabályok engedélyezése – alternatív konfigurációk

Támadásifelület-csökkentési szabályok referenciája

Támadásifelület-csökkentés GYIK

Microsoft Defender

A végponthoz készült Microsoft Defenderben észlelt téves pozitív/negatív eredmények kezelése

Felhőben biztosított védelem és Microsoft Defender víruskereső

A felhőalapú védelem bekapcsolása Microsoft Defender víruskeresőben

Kizárások konfigurálása és ellenőrzése bővítmény, név vagy hely alapján

Microsoft Defender víruskereső platform támogatása

A leltár áttekintése a Microsoft 365-alkalmazások Felügyeleti központban

Központi telepítési terv Létrehozás Windowshoz

Eszközprofilok hozzárendelése Microsoft Intune

Felügyeleti helyek

Microsoft Intune Felügyeleti központ

Támadásifelület-csökkentési szabályok konfigurációi

Támadásifelület-csökkentési szabályok kizárásai

Tipp

Szeretne többet megtudni? Engage a Microsoft biztonsági közösségével a technikai közösségünkben: Végponthoz készült Microsoft Defender Tech Community.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: