Speciális veszélyforrás-keresési lekérdezések migrálása Végponthoz készült Microsoft Defender

Érintett szolgáltatás:

- Microsoft Defender XDR

A speciális veszélyforrás-keresési munkafolyamatokat áthelyezheti a Végponthoz készült Microsoft Defender-ről a fenyegetések proaktív keresésére szélesebb adatkészlet használatával. A Microsoft Defender XDR más Microsoft 365 biztonsági megoldásokból származó adatokhoz férhet hozzá, beleértve a következőket:

- Végponthoz készült Microsoft Defender

- Office 365-höz készült Microsoft Defender

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

Megjegyzés:

A legtöbb Végponthoz készült Microsoft Defender ügyfél további licencek nélkül használhatja a Microsoft Defender XDR. A speciális veszélyforrás-keresési munkafolyamatok végponthoz készült Defenderből való átváltásához kapcsolja be a Microsoft Defender XDR.

A végponthoz készült Defender meglévő munkafolyamatainak befolyásolása nélkül is áttérhet. A mentett lekérdezések érintetlenek maradnak, és az egyéni észlelési szabályok továbbra is futnak, és riasztásokat hoznak létre. A Microsoft Defender XDR azonban láthatóak lesznek.

Sématáblák csak Microsoft Defender XDR

A Microsoft Defender XDR speciális veszélyforrás-keresési séma további táblákat biztosít, amelyek a Microsoft 365 különböző biztonsági megoldásainak adatait tartalmazzák. A következő táblázatok csak Microsoft Defender XDR érhetők el:

| Táblanév | Leírás |

|---|---|

| AlertEvidence | A riasztásokhoz társított fájlok, IP-címek, URL-címek, felhasználók vagy eszközök |

| AlertInfo | Riasztások Végponthoz készült Microsoft Defender, Office 365-höz készült Microsoft Defender, Microsoft Defender for Cloud Apps és Microsoft Defender for Identity, beleértve a súlyossági információkat és a fenyegetéskategóriákat |

| EmailAttachmentInfo | Információk az e-mailekhez csatolt fájlokról |

| EmailEvents | Microsoft 365-ös e-mail-események, beleértve az e-mailek kézbesítését és blokkolását |

| EmailPostDeliveryEvents | Kézbesítés utáni biztonsági események, miután a Microsoft 365 kézbesítette az e-maileket a címzett postaládájába |

| EmailUrlInfo | Információk az e-mailek URL-címeiről |

| IdentityDirectoryEvents | Az Active Directoryt (AD) futtató helyszíni tartományvezérlőt érintő események. Ez a táblázat a tartományvezérlő identitással kapcsolatos eseményeit és rendszereseményeit ismerteti. |

| IdentityInfo | Különböző forrásokból származó fiókadatok, beleértve a Microsoft Entra ID |

| IdentityLogonEvents | Hitelesítési események az Active Directoryban és a Microsoft online szolgáltatások |

| IdentityQueryEvents | Active Directory-objektumok, például felhasználók, csoportok, eszközök és tartományok lekérdezései |

Fontos

A csak Microsoft Defender XDR elérhető sématáblákat használó lekérdezések és egyéni észlelések csak Microsoft Defender XDR tekinthetők meg.

DeviceAlertEvents tábla leképezése

A AlertInfo és AlertEvidence a tábla helyettesíti a táblát DeviceAlertEvents a Végponthoz készült Microsoft Defender sémában. Az eszközriasztásokra vonatkozó adatok mellett ez a két tábla az identitásokkal, alkalmazásokkal és e-mailekkel kapcsolatos riasztásokkal kapcsolatos adatokat is tartalmaz.

Az alábbi táblázat segítségével ellenőrizheti, hogy az oszlopok hogyan DeviceAlertEvents képeznek le oszlopokat a és AlertEvidence a AlertInfo táblában.

Tipp

Az alábbi táblázat oszlopai mellett a AlertEvidence táblázat számos más oszlopot is tartalmaz, amelyek holisztikus képet nyújtanak a különböző forrásokból származó riasztásokról. Az összes AlertEvidence oszlop megtekintése

| DeviceAlertEvents oszlop | Hol találhatók ugyanazok az adatok a Microsoft Defender XDR |

|---|---|

AlertId |

AlertInfo és AlertEvidence táblák |

Timestamp |

AlertInfo és AlertEvidence táblák |

DeviceId |

AlertEvidence Táblázat |

DeviceName |

AlertEvidence Táblázat |

Severity |

AlertInfo Táblázat |

Category |

AlertInfo Táblázat |

Title |

AlertInfo Táblázat |

FileName |

AlertEvidence Táblázat |

SHA1 |

AlertEvidence Táblázat |

RemoteUrl |

AlertEvidence Táblázat |

RemoteIP |

AlertEvidence Táblázat |

AttackTechniques |

AlertInfo Táblázat |

ReportId |

Ezt az oszlopot általában a Végponthoz készült Microsoft Defender használják más táblák kapcsolódó rekordjainak megkeresésére. A Microsoft Defender XDR a kapcsolódó adatokat közvetlenül a táblából szerezheti AlertEvidence be. |

Table |

Ezt az oszlopot általában Végponthoz készült Microsoft Defender más táblák további eseményinformációihoz használják. A Microsoft Defender XDR a kapcsolódó adatokat közvetlenül a táblából szerezheti AlertEvidence be. |

Meglévő Végponthoz készült Microsoft Defender lekérdezések módosítása

Végponthoz készült Microsoft Defender lekérdezések csak akkor működnek, ha a DeviceAlertEvents táblára hivatkoznak. A lekérdezések Microsoft Defender XDR való használatához alkalmazza az alábbi módosításokat:

- Cserélje le a elemet

DeviceAlertEventsa kifejezésreAlertInfo. - A és a

AlertInfoAlertEvidencetáblaAlertIdösszekapcsolása az egyenértékű adatok lekéréséhez.

Eredeti lekérdezés

A következő lekérdezés a Végponthoz készült Microsoft Defender-ben használja DeviceAlertEvents a powershell.exekapcsolatos riasztások lekéréséhez:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

Módosított lekérdezés

A következő lekérdezés Microsoft Defender XDR való használatra lett módosítva. Ahelyett, hogy közvetlenül a fájlnevet ellenőrizne a táblából DeviceAlertEvents, összekapcsolja AlertEvidence és ellenőrzi a fájlnevet a táblában.

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

Egyéni észlelési szabályok migrálása

Ha Végponthoz készült Microsoft Defender szabályokat szerkesztenek Microsoft Defender XDR, továbbra is ugyanúgy működnek, mint korábban, ha az eredményként kapott lekérdezés csak az eszköztáblákat vizsgálja.

Például az egyéni észlelési szabályok által létrehozott, csak eszköztáblákat lekérdező riasztások továbbra is megjelennek az SIEM-be, és e-mailes értesítéseket hoznak létre attól függően, hogy hogyan konfigurálta ezeket a Végponthoz készült Microsoft Defender. A Végponthoz készült Defenderben meglévő letiltási szabályok is érvényben maradnak.

Miután szerkesztett egy Végponthoz készült Defender-szabályt, hogy lekérdezhesse az identitás- és e-mail-táblákat, amelyek csak Microsoft Defender XDR érhetők el, a szabály automatikusan átkerül Microsoft Defender XDR.

A migrált szabály által létrehozott riasztások:

- Már nem láthatók a Végponthoz készült Defender portálon (Microsoft Defender biztonsági központ)

- Állítsa le a kézbesítést a SIEM-be, vagy hozzon létre e-mail-értesítéseket. A módosítás megkerüléséhez konfigurálja az értesítéseket Microsoft Defender XDR a riasztások lekéréséhez. Az Microsoft Defender XDR API-val értesítéseket kaphat az ügyfélészlelési riasztásokról vagy a kapcsolódó incidensekről.

- A Végponthoz készült Microsoft Defender mellőzési szabályok nem tiltják le. Ha meg szeretné akadályozni bizonyos felhasználók, eszközök vagy postaládák riasztásainak generálását, módosítsa a megfelelő lekérdezéseket, hogy explicit módon kizárja ezeket az entitásokat.

Ha így szerkeszt egy szabályt, a rendszer megerősítést kér a módosítások alkalmazása előtt.

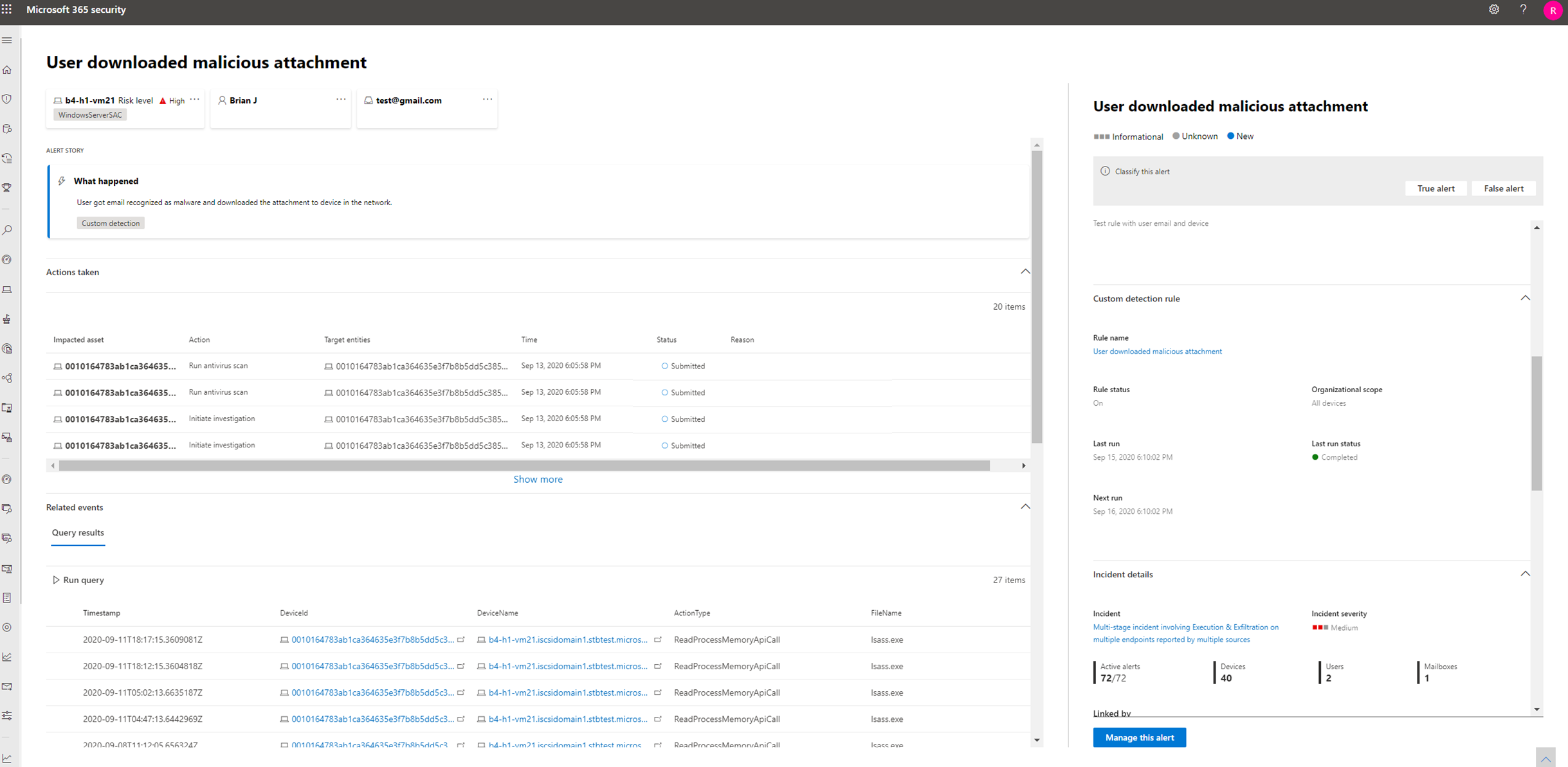

A Microsoft Defender XDR egyéni észlelési szabályai által létrehozott új riasztások egy riasztási oldalon jelennek meg, amely a következő információkat tartalmazza:

- Riasztás címe és leírása

- Érintett eszközök

- A riasztásra adott válaszként végrehajtott műveletek

- A riasztást kiváltó lekérdezési eredmények

- Információk az egyéni észlelési szabályról

Lekérdezések írása DeviceAlertEvents nélkül

A Microsoft Defender XDR sémában a és AlertEvidence a AlertInfo tábla a különböző forrásokból származó riasztásokat kísérő különféle információk tárolására szolgál.

Ha ugyanazokat a riasztási információkat szeretné lekérni, amelyeket a DeviceAlertEvents Végponthoz készült Microsoft Defender sémában lévő táblából kapott, szűrje a AlertInfo táblát a alapjánServiceSource, majd kapcsolja össze az egyes egyedi azonosítókat a AlertEvidence táblával, amely részletes esemény- és entitásadatokat biztosít.

Tekintse meg az alábbi mintalekérdezéseket:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

Ez a lekérdezés sokkal több oszlopot eredményez, mint DeviceAlertEvents a Végponthoz készült Microsoft Defender sémában. Az eredmények kezelhetőségéhez a használatával project csak a kívánt oszlopokat kapja meg. Az alábbi példa olyan oszlopokat mutat be, amelyekre kíváncsi lehet, amikor a vizsgálat PowerShell-tevékenységet észlelt:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

Ha a riasztásokban érintett adott entitásokra szeretne szűrni, ezt az entitás típusának EntityType és a szűrni kívánt értéknek a megadásával teheti meg. Az alábbi példa egy adott IP-címet keres:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

Lásd még

- A Microsoft Defender XDR bekapcsolása

- Speciális veszélyforrás-keresés áttekintése

- A séma értelmezése

- Speciális veszélyforrás-keresés Végponthoz készült Microsoft Defender

Tipp

Szeretne többet megtudni? Lépjen kapcsolatba a Microsoft biztonsági közösségével a technikai közösségünkben: Microsoft Defender XDR Tech Community.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: