Az ATA telepítése – 8. lépés

A következőkre vonatkozik: Advanced Threat Analytics 1.9-es verzió

8. lépés IP-címkizárások és Honeytoken-felhasználó konfigurálása

Az ATA lehetővé teszi bizonyos IP-címek vagy felhasználók kizárását számos észlelésből.

A DNS felderítési kizárása lehet például egy biztonsági szkenner, amely a DNS-t használja vizsgálati mechanizmusként. A kizárás segít az ATA-nak figyelmen kívül hagyni az ilyen képolvasókat. A Pass-the-Ticket kizárására példa egy NAT-eszköz.

Az ATA lehetővé teszi egy Honeytoken-felhasználó konfigurálását is, amelyet a rosszindulatú szereplők csapdaként használnak – az ehhez a (általában alvó) fiókhoz társított hitelesítés riasztást aktivál.

Ennek konfigurálásához kövesse az alábbi lépéseket:

Az ATA-konzolon kattintson a beállítások ikonra, és válassza a Konfiguráció lehetőséget.

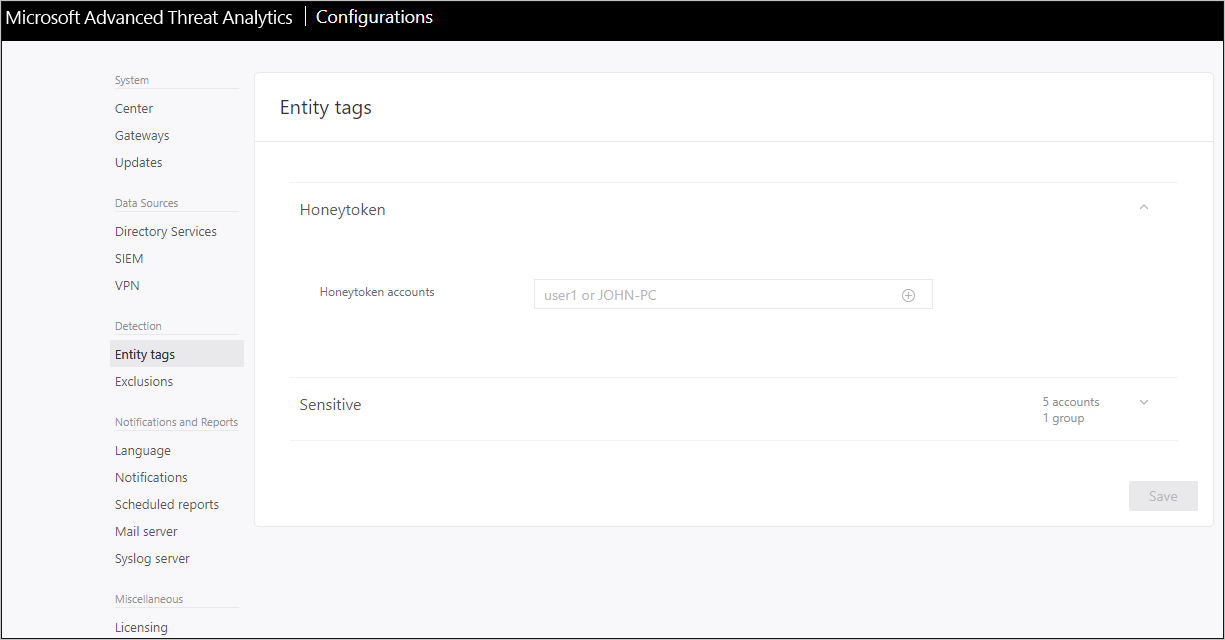

Az Észlelés csoportban kattintson az Entitáscímkék elemre.

A Honeytoken-fiókok területen adja meg a Honeytoken-fiók nevét. A Honeytoken-fiókok mező kereshető, és automatikusan megjeleníti a hálózat entitásait.

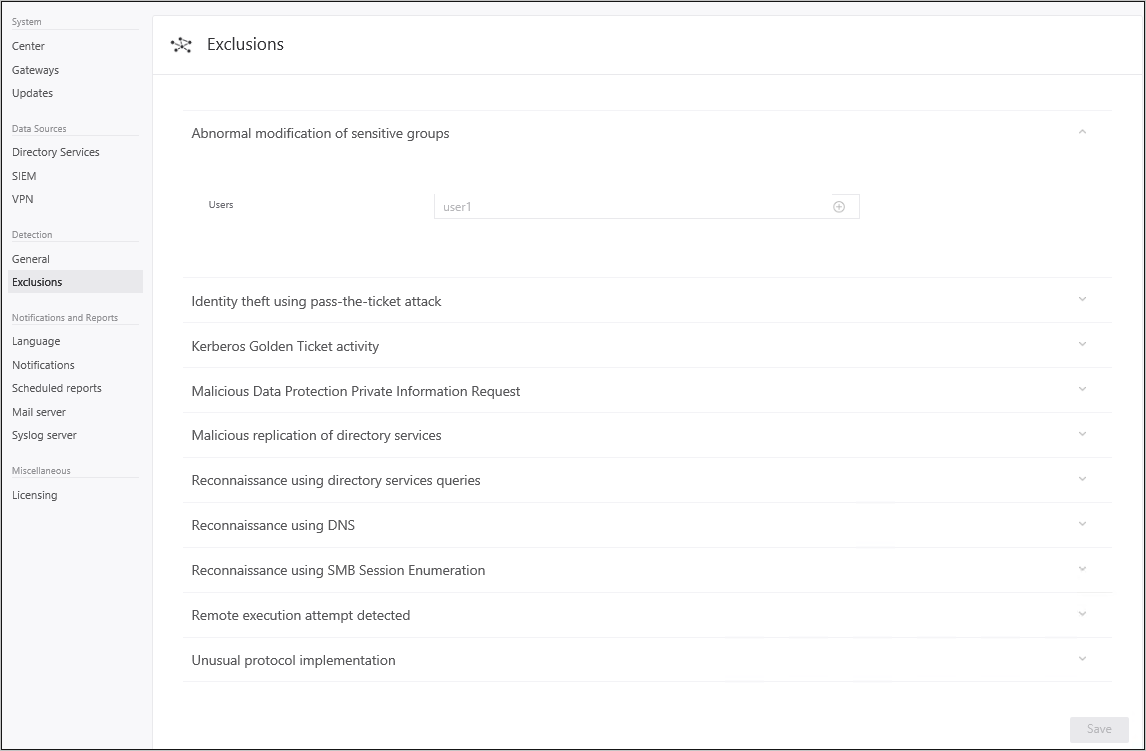

Kattintson a Kizárások elemre. Minden fenyegetéstípushoz adjon meg egy felhasználói fiókot vagy IP-címet, amelyet ki szeretne zárni a fenyegetések észleléséből, és kattintson a pluszjelre . Az Entitás hozzáadása (felhasználó vagy számítógép) mező kereshető, és automatikusan kitölti a hálózat entitásait. További információ: Entitások kizárása az észlelésekből

Kattintson a Mentés gombra.

Gratulálunk, sikeresen üzembe helyezte a Microsoft Advanced Threat Analyticset!

Ellenőrizze a támadási idősort az észlelt gyanús tevékenységek megtekintéséhez, a felhasználók vagy számítógépek kereséséhez és a profiljaik megtekintéséhez.

Az ATA azonnal megkezdi a gyanús tevékenységek keresését. Egyes tevékenységek, például a gyanús viselkedési tevékenységek egy része nem érhető el, amíg az ATA-nak nem volt ideje viselkedési profilok létrehozására (legalább három hét).

Ha ellenőrizni szeretné, hogy az ATA működik-e, és észleli-e a hálózatban a biztonsági réseket, tekintse meg az ATA támadásszimulációs forgatókönyvét.