Tekintse át az Azure Stack HCI kétcsomópontos, nem konvergens üzembehelyezési hálózati referenciamintáját

A következőkre vonatkozik: Azure Stack HCI, 23H2 és 22H2 verzió

Ebben a cikkben megismerheti a kétcsomópontos, nem konvergens, két TOR-kapcsolós hálózati referenciamintát, amellyel üzembe helyezheti az Azure Stack HCI-megoldást. A cikkben található információk azt is segítenek meghatározni, hogy ez a konfiguráció megvalósítható-e az üzembehelyezési tervezési igényekhez. Ez a cikk azoknak az informatikai rendszergazdáknak szól, akik az Azure Stack HCI-t az adatközpontjaikban helyezik üzembe és kezelik.

További információ az egyéb hálózati mintákkal kapcsolatban: Azure Stack HCI hálózati üzembehelyezési minták.

Forgatókönyvek

Ennek a hálózati mintának a forgatókönyvei közé tartoznak a laboratóriumok, a gyárak, a fiókirodák és az adatközpontok.

Helyezze üzembe ezt a mintát a rendszer jobb hálózati teljesítménye érdekében, és ha további csomópontokat szeretne hozzáadni. East-West tárolási forgalom replikációja nem zavarja meg a felügyeletet és a számítást szolgáló észak-déli forgalmat, és nem versenyez. A logikai hálózati konfiguráció további csomópontok hozzáadásakor a számítási feladatok állásideje vagy a fizikai kapcsolat módosítása nélkül is készen áll. Az SDN L3-szolgáltatások teljes mértékben támogatottak ebben a mintában.

Az útválasztási szolgáltatások, például a BGP közvetlenül konfigurálhatók a TOR-kapcsolókon, ha támogatják az L3-szolgáltatásokat. Az olyan hálózati biztonsági funkciók, mint a mikroszegmentáció és a QoS, nem igényelnek további konfigurációt a tűzfaleszközön, mivel a virtuális hálózati adapter rétegében vannak implementálva.

Fizikai kapcsolati összetevők

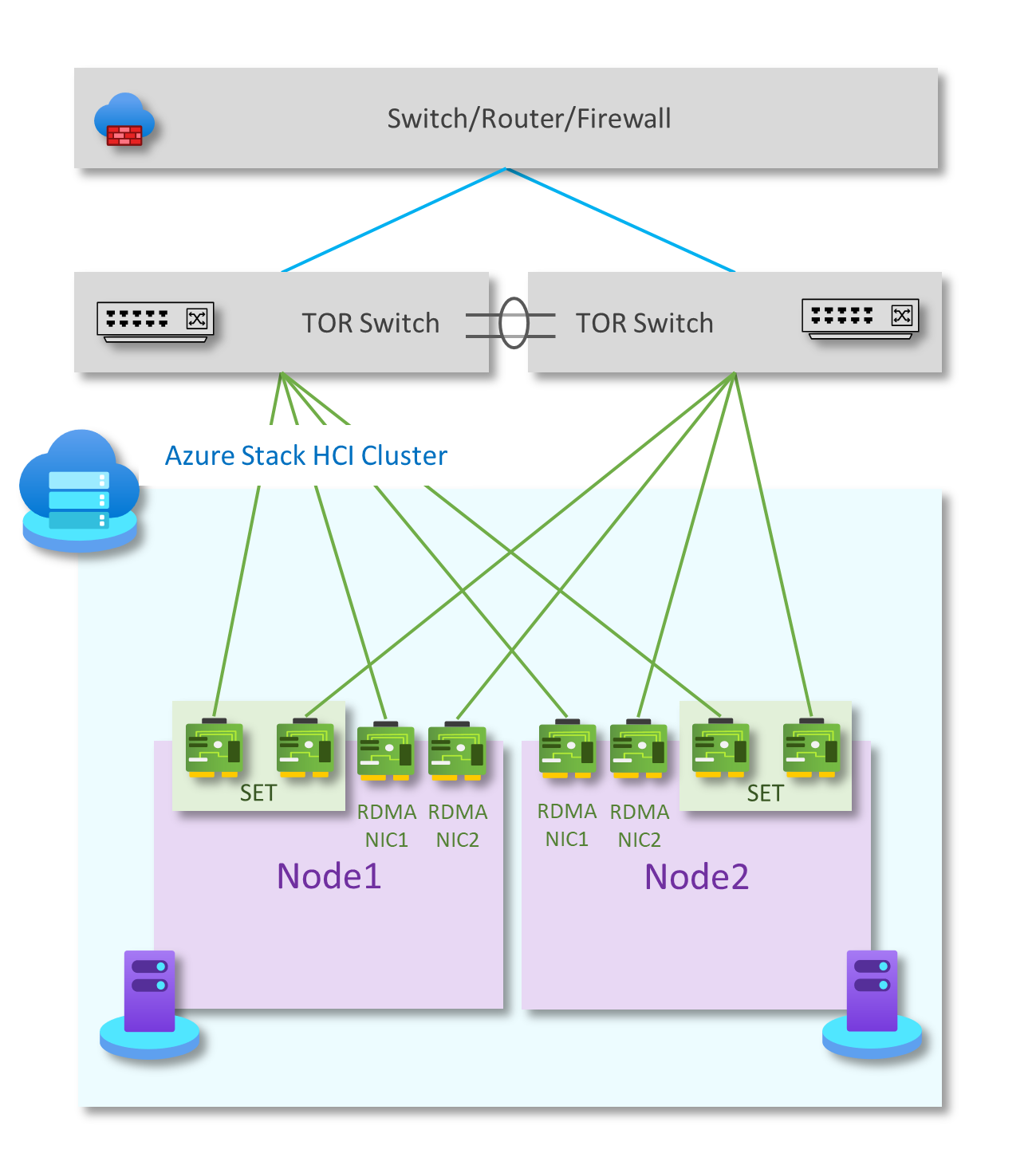

Az alábbi ábrán leírtak szerint ez a minta a következő fizikai hálózati összetevőket tartalmazza:

Az északi/déli forgalom esetében az ebben a mintában szereplő fürt két TOR-kapcsolóval van implementálva az MLAG-konfigurációban.

Két összevonásos hálózati kártya a két TOR-kapcsolóhoz kapcsolódó felügyeleti és számítási forgalom kezelésére. Minden hálózati adapter egy másik TOR-kapcsolóhoz csatlakozik.

Két RDMA hálózati adapter önálló konfigurációban. Minden hálózati adapter egy másik TOR-kapcsolóhoz csatlakozik. A többcsatornás SMB-képesség útvonal-összesítést és hibatűrést biztosít.

Az üzemelő példányok egy BMC-kártyát is tartalmazhatnak a környezet távoli felügyeletének engedélyezéséhez. Egyes megoldások biztonsági okokból BMC-kártya nélküli fej nélküli konfigurációt használhatnak.

| Hálózatok | Felügyelet és számítás | Tárolás | BMC |

|---|---|---|---|

| Kapcsolat sebessége | Legalább 1 Gbit/s. 10 Gb/s ajánlott | Legalább 10 Gb/s | Kérdezze meg a hardver gyártójától |

| Interfész típusa | RJ45, SFP+ vagy SFP28 | SFP+ vagy SFP28 | RJ45 |

| Portok és összesítés | Két összevonási port | Két különálló port | Egy port |

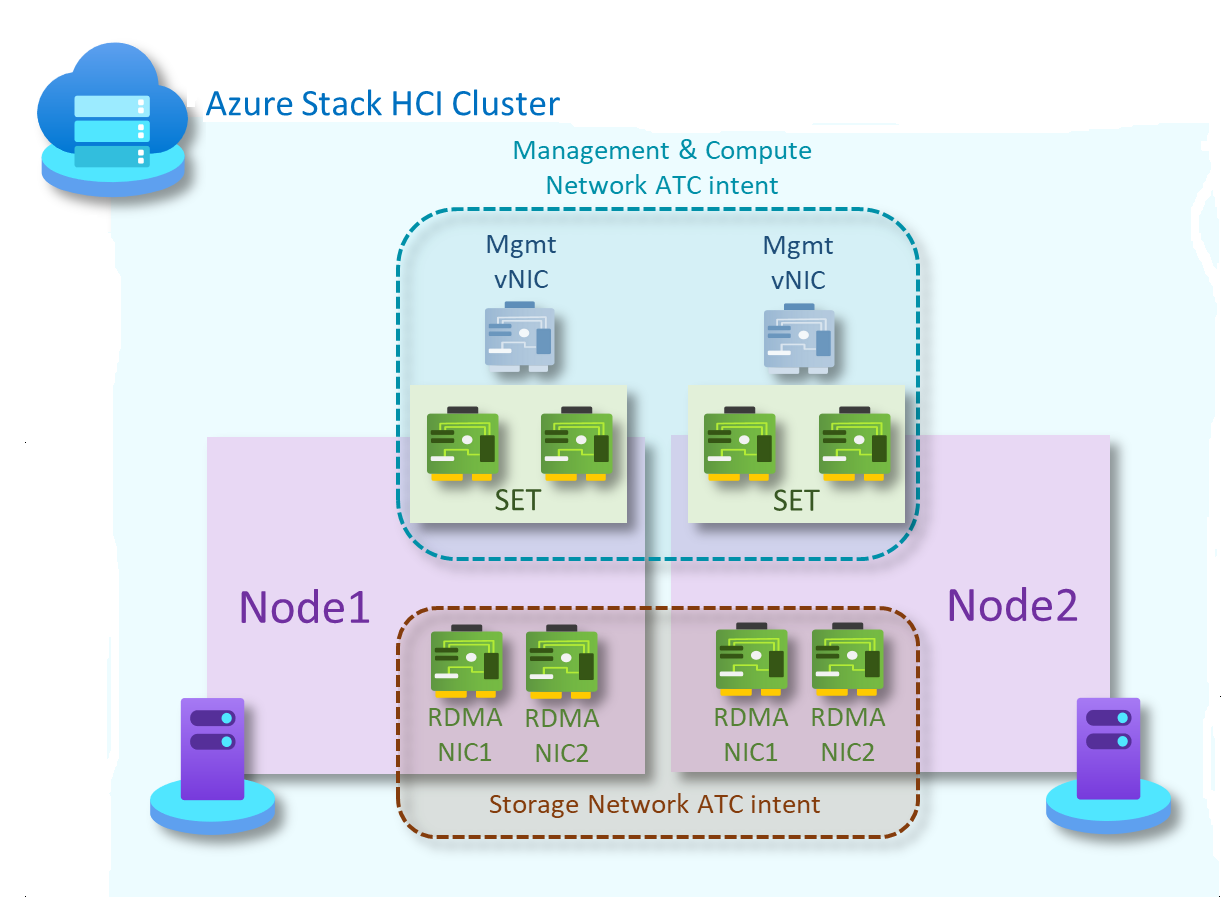

Hálózati ATC-szándékok

Felügyeleti és számítási szándék

- Szándék típusa: Felügyelet és számítás

- Szándék mód: Fürt mód

- Összevonás: Igen. A pNIC01 és a pNIC02 össze van vonásban

- Alapértelmezett felügyeleti VLAN: A felügyeleti adapterekhez konfigurált VLAN nincs módosítva

- PA & számítási VLAN-okat és virtuális hálózati adaptereket: A hálózati ATC transzparens a pa vNI-k és vLAN-k vagy számítási virtuális gépek virtuális hálózati adapterei és VLAN-jai számára

Tárolási szándék

- Szándék típusa: Storage

- Szándék mód: Fürt mód

- Összevonás: a pNIC03 és a pNIC04 többcsatornás SMB használatával biztosítja a rugalmasságot és a sávszélesség-összesítést

- Alapértelmezett VLAN-k:

- 711 tárolóhálózat 1

- 712 a 2. tárolóhálózathoz

- Alapértelmezett alhálózatok:

- 10.71.1.0/24 az 1. tárolóhálózathoz

- 10.71.2.0/24 a 2. tárolóhálózathoz

Az alábbi lépéseket követve hozzon létre hálózati szándékokat ehhez a referenciamintához:

Futtassa a PowerShellt rendszergazdaként.

Futtassa az alábbi parancsot:

Add-NetIntent -Name <Management_Compute> -Management -Compute -ClusterName <HCI01> -AdapterName <pNIC01, pNIC02> Add-NetIntent -Name <Storage> -Storage -ClusterName <HCI01> -AdapterName <pNIC03, pNIC04>

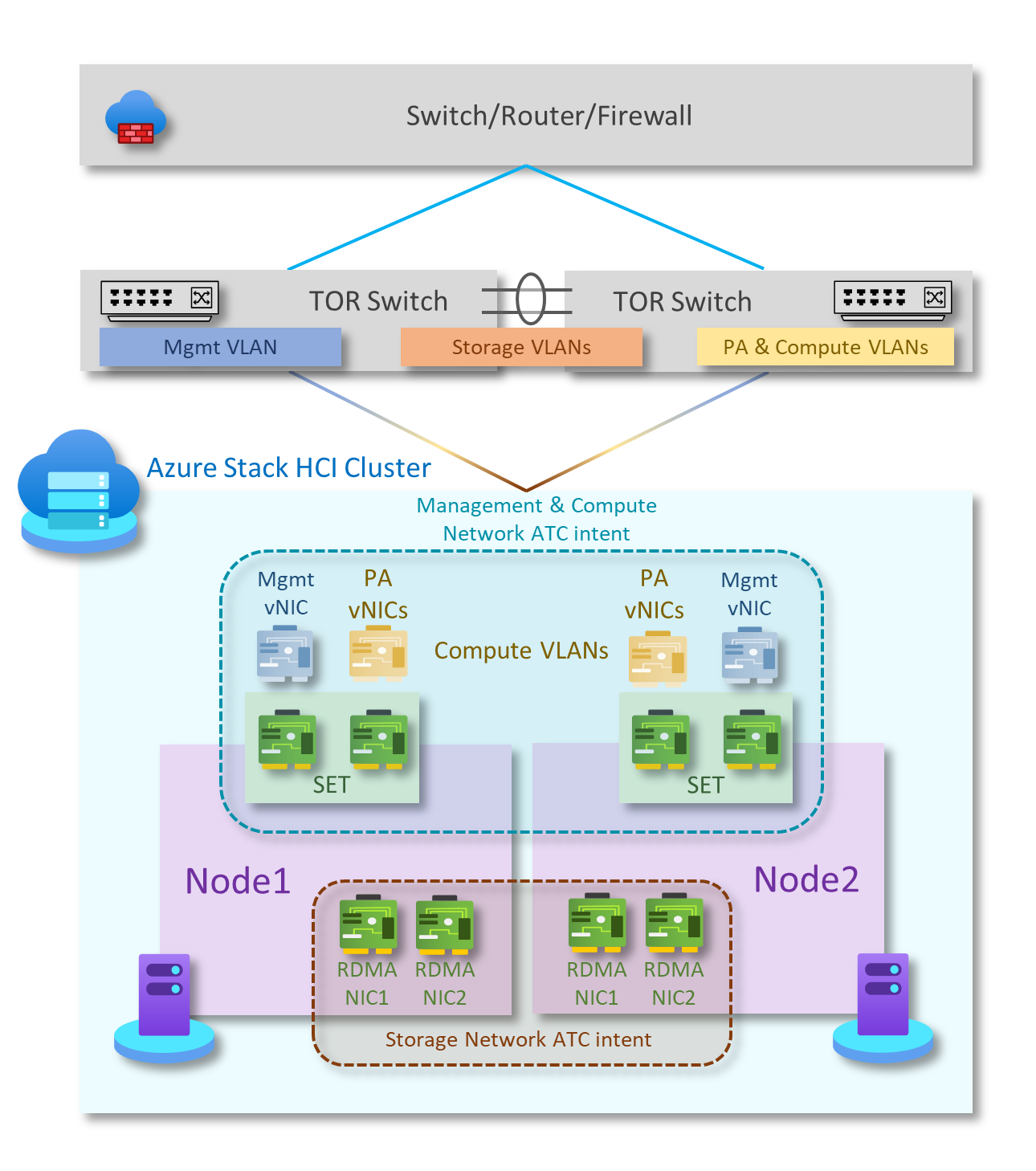

Logikai kapcsolat összetevői

Az alábbi ábrán látható módon ez a minta a következő logikai hálózati összetevőket tartalmazza:

Tárolóhálózati VLAN-k

A tároló szándékalapú forgalma két különálló hálózatból áll, amelyek támogatják az RDMA-forgalmat. Minden interfész külön tárolóhálózathoz van dedikáltan, és mindkettő ugyanazt a VLAN-címkét használhatja.

A tárolóadapterek különböző IP-alhálózatokon működnek. Minden tárolóhálózat alapértelmezés szerint az ATC előre definiált VLAN-okat használja (711 és 712). Ezek a VLAN-k azonban szükség esetén testre szabhatók. Emellett ha az ATC által definiált alapértelmezett alhálózat nem használható, ön felelős a fürtben található összes tárolási IP-cím hozzárendeléséért.

További információ: A hálózati ATC áttekintése.

OOB-hálózat

A sávon kívüli (OOB) hálózat a "lights-out" kiszolgálófelügyeleti felület, más néven az alaplapi felügyeleti vezérlő (BMC) támogatására szolgál. Minden BMC-felület egy ügyfél által biztosított kapcsolóhoz csatlakozik. A BMC a PXE rendszerindítási forgatókönyveinek automatizálására szolgál.

A felügyeleti hálózatnak hozzá kell férnie a BMC-felülethez az Intelligent Platform Management Interface (IPMI) User Datagram Protocol (UDP) 623-at használó portján keresztül.

Az OOB-hálózat el van különítve a számítási feladatoktól, és nem megoldásalapú üzemelő példányok esetén nem kötelező.

Felügyeleti VLAN

Minden fizikai számítási gazdagépnek hozzá kell férnie a felügyeleti logikai hálózathoz. Az IP-címek tervezéséhez minden fizikai számítási gazdagépnek rendelkeznie kell legalább egy, a felügyeleti logikai hálózatból hozzárendelt IP-címmel.

A DHCP-kiszolgáló automatikusan hozzárendelhet IP-címeket a felügyeleti hálózathoz, vagy manuálisan is hozzárendelhet statikus IP-címeket. Ha a DHCP az előnyben részesített IP-hozzárendelési módszer, javasoljuk, hogy lejárat nélküli DHCP-foglalásokat használjon.

A felügyeleti hálózat a következő VLAN-konfigurációkat támogatja:

Natív VLAN – nem szükséges VLAN-azonosítókat megadnia. Ez a megoldásalapú telepítések esetében szükséges.

Címkézett VLAN – A VLAN-azonosítókat az üzembe helyezés időpontjában adja meg.

A felügyeleti hálózat támogatja a fürt felügyeletéhez használt összes forgalmat, beleértve a távoli asztalt, a Windows Admin Center és az Active Directoryt.

További információ: SDN-infrastruktúra megtervezése: Felügyelet és HNV-szolgáltató.

Számítási VLAN-k

Bizonyos esetekben nem kell SDN virtuális hálózatokat használnia virtuális bővíthető LAN (VXLAN) beágyazással. Ehelyett hagyományos VLAN-okkal elkülönítheti a bérlői számítási feladatokat. Ezek a VLAN-ok a TOR-kapcsoló portján vannak konfigurálva törzs módban. Amikor új virtuális gépeket csatlakoztat ezekhez a VLAN-okhoz, a megfelelő VLAN-címke van definiálva a virtuális hálózati adapteren.

HNV-szolgáltatói cím (PA) hálózat

A Hyper-V hálózatvirtualizálási (HNV) szolgáltatói cím (PA) hálózat a kelet-nyugati (belső-belső) bérlői forgalom, az észak-déli (külső-belső) bérlői forgalom mögöttes fizikai hálózata, valamint a BGP-társviszony-létesítési adatok fizikai hálózattal való cseréje. Ez a hálózat csak akkor szükséges, ha virtuális hálózatokat kell üzembe helyezni VXLAN-beágyazással egy másik elkülönítési réteghez és a hálózati több-bérlősséghez.

További információ: SDN-infrastruktúra megtervezése: Felügyelet és HNV-szolgáltató.

Hálózatelkülönítési lehetőségek

A következő hálózatelkülönítési lehetőségek támogatottak:

VLAN-ok (IEEE 802.1Q)

A VLAN-ok lehetővé teszik azokat az eszközöket, amelyeket külön kell tartani egy fizikai hálózat kábelezésének megosztásához, és mégsem lehet közvetlenül kommunikálni egymással. Ez a felügyelt megosztás egyszerűséget, biztonságot, forgalomkezelést és gazdaságosságot eredményez. A VLAN használatával például elkülönítheti a forgalmat egy vállalaton belül az egyes felhasználók vagy felhasználói csoportok vagy szerepköreik alapján, vagy a forgalom jellemzői alapján. Számos internetes üzemeltetési szolgáltatás VLAN-okat használ a privát zónák egymástól való elkülönítéséhez, így az egyes ügyfelek kiszolgálói egyetlen hálózati szegmensbe csoportosíthatók, függetlenül attól, hogy az egyes kiszolgálók hol találhatók az adatközpontban. Bizonyos óvintézkedésekre van szükség ahhoz, hogy a forgalom "elmeneküljön" egy adott VLAN-ból, amely egy VLAN-nak nevezett biztonsági rés kiaknázása.

További információ: A virtuális hálózatok és virtuális hálózatok használatának ismertetése.

Alapértelmezett hálózati hozzáférési szabályzatok és mikrosegmentáció

Az alapértelmezett hálózati hozzáférési szabályzatok biztosítják, hogy az Azure Stack HCI-fürt összes virtuális gépe (VM) alapértelmezés szerint biztonságban legyen a külső fenyegetésektől. Ezekkel a szabályzatokkal alapértelmezés szerint letiltjuk a virtuális gép bejövő hozzáférését, miközben lehetővé tesszük a szelektív bejövő portok engedélyezését, és ezáltal a virtuális gépek védelmét a külső támadásoktól. Ez a kényszerítés olyan felügyeleti eszközökkel érhető el, mint a Windows Admin Center.

A mikrosegmentáció magában foglalja a részletes hálózati szabályzatok létrehozását az alkalmazások és szolgáltatások között. Ez lényegében az egyes alkalmazások vagy virtuális gépek körüli kerítésre csökkenti a biztonsági szegélyt. Ez a kerítés csak az alkalmazásszintek vagy más logikai határok közötti szükséges kommunikációt teszi lehetővé, ami rendkívül megnehezíti a kibertámadások számára az egyik rendszerről a másikra történő oldalirányú terjesztést. A mikrosegmentáció biztonságosan elkülöníti a hálózatokat egymástól, és csökkenti a hálózati biztonsági incidensek teljes támadási felületét.

Az alapértelmezett hálózati hozzáférési szabályzatok és mikrosegmentáció ötszintű állapotalapú (forráscímelőtag, forrásport, célcímelőtag, célport és protokoll) tűzfalszabályokként valósul meg az Azure Stack HCI-fürtökön. A tűzfalszabályokat hálózati biztonsági csoportoknak (NSG-k) is nevezik. Ezek a szabályzatok az egyes virtuális gépek vSwitch portján lesznek kikényszeríthetők. A szabályzatok leküldése a felügyeleti rétegen keresztül történik, és az SDN hálózati vezérlő az összes alkalmazható gazdagépre osztja őket. Ezek a szabályzatok a hagyományos VLAN-hálózatokon és az SDN-átfedéses hálózatokon futó virtuális gépekhez érhetők el.

További információ: Mi az az adatközponti tűzfal?.

QoS virtuálisgép-hálózati adapterekhez

Konfigurálhatja a szolgáltatásminőséget (QoS) egy virtuálisgép-hálózati adapterhez úgy, hogy korlátozza a sávszélességet egy virtuális adapteren, hogy megakadályozza, hogy a nagy forgalmú virtuális gépek más virtuálisgép-hálózati forgalommal versengjenek. A QoS-t úgy is konfigurálhatja, hogy egy adott sávszélességet lefoglaljon egy virtuális gép számára, így biztosítható, hogy a virtuális gép a hálózat többi forgalmától függetlenül képes legyen forgalmat küldeni. Ez alkalmazható a hagyományos VLAN-hálózatokhoz csatlakoztatott virtuális gépekre, valamint az SDN-átfedési hálózatokhoz csatlakoztatott virtuális gépekre.

További információ: QoS konfigurálása virtuálisgép-hálózati adapterhez.

Virtuális hálózatok

A hálózatvirtualizálás virtuális hálózatokat biztosít a virtuális gépek számára, hasonlóan ahhoz, ahogyan a kiszolgálóvirtualizálás (hipervizor) biztosítja a virtuális gépeket az operációs rendszer számára. A hálózatvirtualizálás leválasztja a virtuális hálózatokat a fizikai hálózati infrastruktúráról, és eltávolítja a VLAN és a hierarchikus IP-cím hozzárendelésének korlátozásait a virtuális gépek kiépítéséből. Ez a rugalmasság megkönnyíti a (szolgáltatásként nyújtott infrastruktúra) IaaS-felhőkre való áttérést, és hatékony a gazdagépek és adatközpont-rendszergazdák számára az infrastruktúra kezeléséhez, valamint a szükséges több-bérlős elkülönítés, a biztonsági követelmények és az átfedésben lévő virtuálisgép-IP-címek fenntartásához.

További információ: Hyper-V hálózatvirtualizálás.

L3 hálózatkezelési szolgáltatások beállításai

A következő L3 hálózati szolgáltatási lehetőségek érhetők el:

Társviszony létesítése virtuális hálózatok között

A virtuális hálózatok közötti társviszony-létesítés lehetővé teszi két virtuális hálózat zökkenőmentes csatlakoztatását. A társviszony létesítése után kapcsolati célokból a virtuális hálózatok egyként jelennek meg. A virtuális társhálózatok használatának előnyei:

- A társviszonyban lévő virtuális hálózatok virtuális gépei közötti forgalmat a rendszer csak magánhálózati IP-címeken keresztül irányítja át a gerincinfrastruktúrán. A virtuális hálózatok közötti kommunikációhoz nincs szükség nyilvános internetre vagy átjárókra.

- Kis késésű, nagy sávszélességű kapcsolat jön létre eltérő virtuális hálózatokba tartozó erőforrások között.

- Az egyik virtuális hálózat erőforrásainak képessége egy másik virtuális hálózat erőforrásaival való kommunikációra.

- A társviszony létrehozásakor nincs állásidő egyik virtuális hálózaton lévő erőforrásoknál sem.

További információ: Virtuális hálózatok közötti társviszony-létesítés.

SDN szoftveres terheléselosztó

A felhőszolgáltatók (CSP-k) és a szoftveralapú hálózatkezelést (SDN) üzembe helyező vállalatok a szoftveres Load Balancer (SLB) használatával egyenletesen eloszthatják az ügyfél hálózati forgalmát a virtuális hálózati erőforrások között. Az SLB lehetővé teszi, hogy több kiszolgáló is üzemeltethesse ugyanazt a számítási feladatot, magas rendelkezésre állást és méretezhetőséget biztosítva. Emellett bejövő hálózati címfordítási (NAT) szolgáltatásokat is biztosít a virtuális gépekhez való bejövő hozzáféréshez, valamint a kimenő nat-szolgáltatásokat a kimenő kapcsolatokhoz.

Az SLB használatával skálázhatja a terheléselosztási képességeket ugyanazon Hyper-V számítási kiszolgálókon található SLB virtuális gépek használatával, amelyeket a többi virtuálisgép-számítási feladathoz használ. Az SLB támogatja a terheléselosztási végpontok gyors létrehozását és törlését a CSP-műveletekhez szükséges módon. Az SLB emellett fürtönként több tíz gigabájtot is támogat, egyszerű kiépítési modellt biztosít, és könnyen méretezhető. Az SLB a Border Gateway Protocol használatával hirdeti meg a virtuális IP-címeket a fizikai hálózaton.

További információ: Mi az SLB az SDN-hez?

SDN VPN-átjárók

Az SDN Gateway egy szoftveralapú Border Gateway Protocol (BGP) képes útválasztó, amelyet olyan CSP-k és nagyvállalatok számára terveztek, amelyek hyper-V hálózatvirtualizálással (HNV) üzemeltetnek több-bérlős virtuális hálózatokat. A RAS-átjáróval irányíthatja a hálózati forgalmat egy virtuális hálózat és egy másik, helyi vagy távoli hálózat között.

Az SDN-átjáró a következőre használható:

Biztonságos helyek közötti IPsec-kapcsolatokat hozhat létre az SDN virtuális hálózatok és az interneten keresztüli külső ügyfélhálózatok között.

Hozzon létre általános útválasztási beágyazási (GRE) kapcsolatokat az SDN-alapú virtuális hálózatok és a külső hálózatok között. A helyek közötti kapcsolatok és a GRE-kapcsolatok közötti különbség az, hogy az utóbbi nem titkosított kapcsolat.

A GRE-kapcsolati forgatókönyvekről további információt a GRE Tunneling in Windows Server (GRE-bújtatás Windows Serveren) című témakörben talál.

3. rétegbeli (L3) kapcsolatok létrehozása SDN virtuális hálózatok és külső hálózatok között. Ebben az esetben az SDN-átjáró egyszerűen útválasztóként működik a virtuális hálózat és a külső hálózat között.

Az SDN-átjáróhoz SDN hálózati vezérlő szükséges. A hálózati vezérlő elvégzi az átjárókészletek üzembe helyezését, konfigurálja a bérlői kapcsolatokat az egyes átjárókon, és ha egy átjáró meghibásodik, a hálózati forgalom egy készenléti átjáróra vált.

Az átjárók a Border Gateway Protocol használatával hirdetik a GRE-végpontokat, és pont–pont kapcsolatokat hoznak létre. Az SDN üzembe helyezése létrehoz egy alapértelmezett átjárókészletet, amely minden kapcsolattípust támogat. Ebben a készletben megadhatja, hogy hány átjáró van készenléti állapotban, ha egy aktív átjáró meghibásodik.

További információ: Mi az a RAS-átjáró az SDN-hez?

Következő lépések

Ismerje meg a kétcsomópontos, teljesen konvergens hálózati mintát.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: