Az alkalmazás hozzáférésének biztosítása az Azure Stack Hub-erőforrásokhoz

Az Azure Resource Manageren keresztül erőforrásokat üzembe helyező vagy konfigurálni kívánt alkalmazásokat saját identitásának kell képviselnie, más néven egy biztonsági tagnak. Ahogyan a felhasználót egy egyszerű felhasználó képviseli, az alkalmazásokat egy szolgáltatásnév képviseli.

Az identitás arra is használható, hogy csak a szükséges engedélyeket delegálja a felhasználónak vagy alkalmazásnak. Egy konfigurációkezelő alkalmazás például az Azure Resource Manager használatával leltározza az Azure-erőforrásokat. Az alkalmazás regisztrálva lesz a címtárban, majd hozzá lesz adva az "olvasó" szerepkörhöz a megfelelő hatókörben, így az alkalmazás írásvédett hozzáférésre lesz korlátozva.

Áttekintés

A felhasználóhoz hasonlóan az alkalmazásnak is meg kell adnia hitelesítő adatait a hitelesítés során, amelyhez két elem szükséges:

- Egy alkalmazásazonosító, más néven ügyfél-azonosító. Ez az azonosító egy GUID, amely egyedileg azonosítja az alkalmazás regisztrációját az Active Directory-bérlőben.

- Egy titkos kód. Létrehozhat egy ügyfél titkos sztringet (a jelszóhoz hasonlóan), vagy megadhat egy X509-tanúsítvány ujjlenyomatát (amely a nyilvános kulcsát használja).

Az alkalmazás saját identitás alatt való futtatása előnyösebb, ha a felhasználó identitása alatt futtatja az alábbi okokból:

- Erősebb hitelesítő adatok – az alkalmazások egy szöveges megosztott titkos kód/jelszó helyett X509-tanúsítvánnyal jelentkezhetnek be.

- Szigorúbb engedélyeket rendelhet egy alkalmazáshoz. Ezek az engedélyek általában csak arra korlátozódnak, amit az alkalmazásnak el kell végeznie, más néven a minimális jogosultság elve.

- Az alkalmazások hitelesítő adatai és engedélyei nem változnak olyan gyakran, mint a felhasználói hitelesítő adatok. Ha például a felhasználó felelőssége megváltozik, a jelszókövetelmények módosítást diktálnak, vagy amikor egy felhasználó elhagyja a vállalatot.

Először hozzon létre egy új alkalmazásregisztrációt a címtárban, amely létrehoz egy társított szolgáltatásnév-objektumot , amely az alkalmazás identitását jelöli a címtárban. A regisztrációs folyamat az Azure Stack Hub-példányhoz választott címtártól függően változik:

- Microsoft Entra ID: A Microsoft Entra ID egy több-bérlős, felhőalapú, címtár- és identitáskezelési szolgáltatás. A Microsoft Entra ID-t egy csatlakoztatott Azure Stack Hub-példánysal használhatja. A cikkben szereplő példák az Azure Portalt használják a Microsoft Entra alkalmazásregisztrációhoz.

- Active Directory összevonási szolgáltatások (AD FS) (AD FS): Az AD FS egyszerűsített, biztonságos identitás-összevonást és webes egyszeri bejelentkezést (SSO) biztosít. Az AD FS-t a csatlakoztatott és a leválasztott Azure Stack Hub-példányokkal is használhatja. A cikkben szereplő példák az Azure Stack Hub PowerShellt használják az AD FS-alkalmazásregisztrációhoz.

Az alkalmazás regisztrálása után megtanulhatja, hogyan rendelheti hozzá egy szerepkörhöz, és hogyan korlátozhatja az erőforrás-hozzáférését.

Microsoft Entra-alkalmazás kezelése

Ha az Azure Stack Hubot a Microsoft Entra ID azonosítóval telepítette identitáskezelési szolgáltatásként, ugyanúgy hozhat létre és kezelhet identitásokat az alkalmazásokhoz, mint az Azure-ban. Ez a szakasz bemutatja, hogyan hajthatja végre a lépéseket az Azure Portal használatával. Mielőtt elkezdené az alkalmazás regisztrálását, tekintse át az alkalmazás regisztrálásához szükséges engedélyeket, és győződjön meg arról, hogy rendelkezik az alkalmazás regisztrálásához szükséges engedélyekkel.

Ügyfél titkos hitelesítő adatait használó alkalmazásregisztráció létrehozása

Ebben a szakaszban az alkalmazást a Microsoft Entra-bérlőben regisztrálja az Azure Portal használatával. A következő példában egy titkos ügyféladat-hitelesítő adatot ad meg, de a portál az X509-tanúsítványalapú hitelesítő adatokat is támogatja.

Jelentkezzen be az Azure Portalra Azure-fiókjával.

Válassza a Microsoft Entra ID>> New regisztrációt.

Adja meg az alkalmazás nevét.

Válassza ki a megfelelő támogatott fióktípusokat.

Az Átirányítási URI területen válassza a Web lehetőséget az alkalmazás típusaként, és (opcionálisan) adjon meg átirányítási URI-t, ha az alkalmazás megköveteli.

Az értékek beállítása után válassza a Regisztráció lehetőséget. Létrejön az alkalmazásregisztráció, és megjelenik az Áttekintés lap.

Másolja ki az alkalmazásazonosítót az alkalmazáskódban való használatra. Ezt az értéket ügyfélazonosítónak is nevezik.

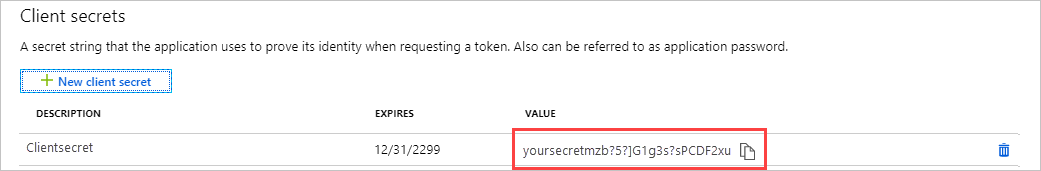

Ügyfélkód létrehozásához válassza a Tanúsítványok > titkos kulcsok lapot. Válassza az Új titkos ügyfélkód lehetőséget.

Adja meg a titkos kód leírását, és adja meg a lejárati időtartamot.

Ha elkészült, válassza a Hozzáadás lehetőséget.

Megjelenik a titkos kód értéke. Másolja és mentse ezt az értéket egy másik helyre, mert később nem tudja lekérni. Megadja a titkos kulcsot az ügyfélalkalmazás alkalmazásazonosítójával a bejelentkezéshez.

A szerepkör hozzárendelésével megtudhatja, hogyan hozhat létre szerepköralapú hozzáférés-vezérlést az alkalmazás identitásához.

További Microsoft Entra-alkalmazáskezelési cikkek

A Microsoft Entra-alkalmazások kezelésével kapcsolatos további részletekért tekintse meg az alábbi Azure-cikkeket:

- További részletek a Microsoft Entra-alkalmazások regisztrálásáról, beleértve a tanúsítvány-hitelesítő adatokat használó alkalmazásregisztráció létrehozását is.

- Alkalmazásregisztráció eltávolítása.

- Nemrég törölt alkalmazásregisztráció visszaállítása vagy eltávolítása.

AD FS-alkalmazás kezelése

Ha az Azure Stack Hubot az AD FS szolgáltatással telepítette identitáskezelési szolgáltatásként, a PowerShell használatával kell kezelnie az alkalmazás identitását. Az alábbi példák az X509-tanúsítványt és az ügyfél titkos hitelesítő adatait is bemutatják.

A szkripteket rendszergazdai jogosultságú PowerShell-konzolon kell futtatni, amely egy másik munkamenetet nyit meg egy olyan virtuális gép számára, amely az Azure Stack Hub-példány kiemelt végpontját üzemelteti. A kiemelt végpont munkamenetének létrehozása után a rendszer további parancsmagokat használ az alkalmazásregisztráció létrehozásához és kezeléséhez. További információ a kiemelt végpontról: A kiemelt végpont használata az Azure Stack Hubban.

Tanúsítvány hitelesítő adatait használó alkalmazásregisztráció létrehozása

Tanúsítvány hitelesítő adatainak létrehozásakor a következő követelményeknek kell teljesülniük:

- Éles környezetben a tanúsítványt belső hitelesítésszolgáltatótól vagy nyilvános hitelesítésszolgáltatótól kell kiállítani. Hatóság használata esetén a Microsoft megbízható legfelső szintű szolgáltató programjának részeként fel kell vennie a szolgáltatót az operációs rendszer alaprendszerképére. A teljes listát a Résztvevők listája – Microsoft Megbízható gyökérprogram című témakörben találja. Az "önaláírt" teszttanúsítvány létrehozására szolgáló példa a tanúsítvány hitelesítő adatainak frissítése során később is megjelenik.

- A titkosítási szolgáltatót microsoftos örökölt titkosítási szolgáltatóként (CSP) kell megadni.

- A tanúsítvány formátumának PFX-fájlban kell lennie, mivel a nyilvános és a titkos kulcsok is szükségesek. A Windows-kiszolgálók a nyilvános kulcsfájlt (TLS/SSL-tanúsítványfájlt) és a társított titkos kulcsfájlt tartalmazó .pfx fájlokat használják.

- Az Azure Stack Hub-infrastruktúrának hálózati hozzáféréssel kell rendelkeznie a tanúsítványban közzétett tanúsítvány-visszavonási lista (CRL) helyéhez. Ennek a CRL-nek HTTP-végpontnak kell lennie.

Ha már rendelkezik tanúsítvánnyal, az alábbi PowerShell-szkripttel regisztrálhatja az alkalmazást, és bejelentkezhet az alkalmazás identitásával. Cserélje le a saját értékeit a következő helyőrzőkre:

| Helyőrző | Leírás | Példa |

|---|---|---|

| <PepVM> | A kiemelt végpont virtuális gépének neve az Azure Stack Hub-példányon. | "AzS-ERCS01" |

| <YourCertificateLocation> | Az X509-tanúsítvány helye a helyi tanúsítványtárolóban. | "Tanúsítvány:\CurrentUser\My\AB5A8A3533CC7AA2025BF05120117E06DE407B34" |

| <YourAppName> | Az új alkalmazásregisztráció leíró neve. | "Saját felügyeleti eszköz" |

Nyisson meg egy emelt szintű Windows PowerShell-munkamenetet, és futtassa a következő szkriptet.

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin) $Creds = Get-Credential # Create a PSSession to the Privileged Endpoint VM $Session = New-PSSession -ComputerName "<PepVm>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # To use a managed certificate from the certificate store, use the Get-Item cmdlet. # To use a certificate file, use Get-Certificate for a .cer file, or Get-PfxCertificate for a .pfx file. # To use a test certificate, use the New-SelfSignedCertificate cmdlet # See https://learn.microsoft.com/powershell/module/pki/new-selfsignedcertificate for usage details, including using the -Provider parameter # $Cert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -Subject "CN=<YourAppName>" -KeySpec KeyExchange $Cert = Get-Item "<YourCertificateLocation>" # Use the privileged endpoint to create the new app registration $SpObject = Invoke-Command -Session $Session -ScriptBlock {New-GraphApplication -Name "<YourAppName>" -ClientCertificates $using:cert} $AzureStackInfo = Invoke-Command -Session $Session -ScriptBlock {Get-AzureStackStampInformation} $Session | Remove-PSSession # Using the stamp info for your Azure Stack Hub instance, populate the following variables: # - Az endpoint used for Azure Resource Manager operations # - Audience for acquiring an OAuth token used to access Graph API # - GUID of the directory tenant $ArmEndpoint = $AzureStackInfo.TenantExternalEndpoints.TenantResourceManager $GraphAudience = "https://graph." + $AzureStackInfo.ExternalDomainFQDN + "/" $TenantID = $AzureStackInfo.AADTenantID # Register and set an Az environment that targets your Azure Stack Hub instance Add-AzEnvironment -Name "AzureStackUser" -ArmEndpoint $ArmEndpoint # Sign in using the new service principal $SpSignin = Connect-AzAccount -Environment "AzureStackUser" ` -ServicePrincipal ` -CertificateThumbprint $SpObject.Thumbprint ` -ApplicationId $SpObject.ClientId ` -TenantId $TenantID # Output the service principal details $SpObjectA szkript befejezése után megjeleníti az alkalmazásregisztrációs adatokat.

ClientIDAzThumbprintAzure Resource Manager által felügyelt erőforrásokhoz való hozzáféréshez szükséges hitelesítés és hitelesítés később engedélyezett.ApplicationIdentifier : S-1-5-21-1512385356-3796245103-1243299919-1356 ClientId : 00001111-aaaa-2222-bbbb-3333cccc4444 Thumbprint : 30202C11BE6864437B64CE36C8D988442082A0F1 ApplicationName : Azurestack-MyApp-c30febe7-1311-4fd8-9077-3d869db28342 ClientSecret : PSComputerName : azs-ercs01 RunspaceId : a78c76bb-8cae-4db4-a45a-c1420613e01b

Tartsa nyitva a PowerShell-konzol munkamenetét, miközben a ApplicationIdentifier következő szakaszban szereplő értékkel használja.

Tanúsítvány hitelesítő adatainak frissítése

Most, hogy regisztrálta az alkalmazást, ez a szakasz a következő lépéseket mutatja be:

- Hozzon létre egy új, önaláírt X509-tanúsítványt a teszteléshez.

- Frissítse az alkalmazás hitelesítő adatait úgy, hogy frissíti az Ujjlenyomat tulajdonságát az új tanúsítványnak megfelelően.

Frissítse a tanúsítvány hitelesítő adatait a PowerShell használatával, és helyettesítse a saját értékeit a következő helyőrzőkhöz:

| Helyőrző | Leírás | Példa |

|---|---|---|

| <PepVM> | A kiemelt végpont virtuális gépének neve az Azure Stack Hub-példányon. | "AzS-ERCS01" |

| <YourAppName> | Az új alkalmazásregisztráció leíró neve. | "Saját felügyeleti eszköz" |

| <YourCertificateLocation> | Az X509-tanúsítvány helye a helyi tanúsítványtárolóban. | "Tanúsítvány:\CurrentUser\My\AB5A8A3533CC7AA2025BF05120117E06DE407B34" |

| <AppIdentifier> | Az alkalmazásregisztrációhoz rendelt azonosító. | "S-1-5-21-1512385356-3796245103-1243299919-1356" |

Az emelt szintű Windows PowerShell-munkamenet használatával futtassa a következő parancsmagokat:

# Create a PSSession to the PrivilegedEndpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Create a self-signed certificate for testing purposes, using the New-SelfSignedCertificate cmdlet # See https://learn.microsoft.com/powershell/module/pki/new-selfsignedcertificate for usage details, including using the -Provider parameter $NewCert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -Subject "CN=<YourAppName>" -KeySpec KeyExchange # In production, use Get-Item to retrieve a managed certificate from the certificate store. # Alteratively, use Get-Certificate for a .cer file, or Get-PfxCertificate for a .pfx file. # $Cert = Get-Item "<YourCertificateLocation>" # Use the privileged endpoint to update the certificate thumbprint, used by <AppIdentifier> $SpObject = Invoke-Command -Session $Session -ScriptBlock {Set-GraphApplication -ApplicationIdentifier "<AppIdentifier>" -ClientCertificates $using:NewCert} $Session | Remove-PSSession # Output the updated service principal details $SpObjectA szkript befejezése után megjeleníti a frissített alkalmazásregisztrációs adatokat, beleértve az új önaláírt tanúsítvány ujjlenyomat-értékét is.

ApplicationIdentifier : S-1-5-21-1512385356-3796245103-1243299919-1356 ClientId : Thumbprint : AF22EE716909041055A01FE6C6F5C5CDE78948E9 ApplicationName : Azurestack-MyApp-c30febe7-1311-4fd8-9077-3d869db28342 ClientSecret : PSComputerName : azs-ercs01 RunspaceId : a580f894-8f9b-40ee-aa10-77d4d142b4e5

Ügyfél titkos hitelesítő adatait használó alkalmazásregisztráció létrehozása

Figyelmeztetés

Az ügyfélkód használata kevésbé biztonságos, mint az X509-tanúsítvány hitelesítő adatainak használata. A hitelesítési mechanizmus nem csak kevésbé biztonságos, de általában a titkos kód beágyazását is igényli az ügyfélalkalmazás forráskódjába. Az éles alkalmazások esetében ezért határozottan javasoljuk, hogy használjon tanúsítvány-hitelesítő adatokat.

Most hozzon létre egy másik alkalmazásregisztrációt, de ezúttal adja meg az ügyfél titkos hitelesítő adatait. A tanúsítvány hitelesítő adataitól eltérően a címtár képes titkos ügyféladat-hitelesítő adatokat létrehozni. Az ügyfél titkos kódjának megadása helyett a -GenerateClientSecret kapcsolóval kérheti a létrehozást. Cserélje le a saját értékeit a következő helyőrzőkre:

| Helyőrző | Leírás | Példa |

|---|---|---|

| <PepVM> | A kiemelt végpont virtuális gépének neve az Azure Stack Hub-példányon. | "AzS-ERCS01" |

| <YourAppName> | Az új alkalmazásregisztráció leíró neve. | "Saját felügyeleti eszköz" |

Nyisson meg egy emelt szintű Windows PowerShell-munkamenetet, és futtassa a következő parancsmagokat:

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin) $Creds = Get-Credential # Create a PSSession to the Privileged Endpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Use the privileged endpoint to create the new app registration $SpObject = Invoke-Command -Session $Session -ScriptBlock {New-GraphApplication -Name "<YourAppName>" -GenerateClientSecret} $AzureStackInfo = Invoke-Command -Session $Session -ScriptBlock {Get-AzureStackStampInformation} $Session | Remove-PSSession # Using the stamp info for your Azure Stack Hub instance, populate the following variables: # - Az endpoint used for Azure Resource Manager operations # - Audience for acquiring an OAuth token used to access Graph API # - GUID of the directory tenant $ArmEndpoint = $AzureStackInfo.TenantExternalEndpoints.TenantResourceManager $GraphAudience = "https://graph." + $AzureStackInfo.ExternalDomainFQDN + "/" $TenantID = $AzureStackInfo.AADTenantID # Register and set an Az environment that targets your Azure Stack Hub instance Add-AzEnvironment -Name "AzureStackUser" -ArmEndpoint $ArmEndpoint # Sign in using the new service principal $securePassword = $SpObject.ClientSecret | ConvertTo-SecureString -AsPlainText -Force $credential = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $SpObject.ClientId, $securePassword $SpSignin = Connect-AzAccount -Environment "AzureStackUser" -ServicePrincipal -Credential $credential -TenantId $TenantID # Output the service principal details $SpObjectA szkript befejezése után megjeleníti az alkalmazásregisztrációs adatokat.

ClientIDAzClientSecretAzure Resource Manager által felügyelt erőforrásokhoz való hozzáféréshez szükséges hitelesítés és hitelesítés később engedélyezett.ApplicationIdentifier : S-1-5-21-1634563105-1224503876-2692824315-2623 ClientId : 11112222-bbbb-3333-cccc-4444dddd5555 Thumbprint : ApplicationName : Azurestack-YourApp-6967581b-497e-4f5a-87b5-0c8d01a9f146 ClientSecret : 6RUWLRoBw3EebBLgaWGiowCkoko5_j_ujIPjA8dS PSComputerName : azs-ercs01 RunspaceId : 286daaa1-c9a6-4176-a1a8-03f543f90998

Tartsa nyitva a PowerShell-konzol munkamenetét, miközben a ApplicationIdentifier következő szakaszban szereplő értékkel használja.

Ügyfél titkos hitelesítő adatainak frissítése

Frissítse az ügyfél titkos kódjának hitelesítő adatait a PowerShell használatával a ResetClientSecret paraméterrel, amely azonnal módosítja az ügyfél titkos kulcsát. Cserélje le a saját értékeit a következő helyőrzőkre:

| Helyőrző | Leírás | Példa |

|---|---|---|

| <PepVM> | A kiemelt végpont virtuális gépének neve az Azure Stack Hub-példányon. | "AzS-ERCS01" |

| <AppIdentifier> | Az alkalmazásregisztrációhoz rendelt azonosító. | "S-1-5-21-1634563105-1224503876-2692824315-2623" |

Az emelt szintű Windows PowerShell-munkamenet használatával futtassa a következő parancsmagokat:

# Create a PSSession to the PrivilegedEndpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Use the privileged endpoint to update the client secret, used by <AppIdentifier> $SpObject = Invoke-Command -Session $Session -ScriptBlock {Set-GraphApplication -ApplicationIdentifier "<AppIdentifier>" -ResetClientSecret} $Session | Remove-PSSession # Output the updated service principal details $SpObjectA szkript befejezése után megjeleníti a frissített alkalmazásregisztrációs adatokat, beleértve az újonnan létrehozott ügyfélkulcsot is.

ApplicationIdentifier : S-1-5-21-1634563105-1224503876-2692824315-2623 ClientId : 11112222-bbbb-3333-cccc-4444dddd5555 Thumbprint : ApplicationName : Azurestack-YourApp-6967581b-497e-4f5a-87b5-0c8d01a9f146 ClientSecret : MKUNzeL6PwmlhWdHB59c25WDDZlJ1A6IWzwgv_Kn PSComputerName : azs-ercs01 RunspaceId : 6ed9f903-f1be-44e3-9fef-e7e0e3f48564

Alkalmazás regisztrációjának eltávolítása

Ez a szakasz bemutatja, hogyan távolíthat el alkalmazásregisztrációt a címtárból a PowerShell használatával.

Cserélje le a saját értékeit a következő helyőrzőkre:

| Helyőrző | Leírás | Példa |

|---|---|---|

| <PepVM> | A kiemelt végpont virtuális gépének neve az Azure Stack Hub-példányon. | "AzS-ERCS01" |

| <AppIdentifier> | Az alkalmazásregisztrációhoz rendelt azonosító. | "S-1-5-21-1634563105-1224503876-2692824315-2623" |

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin)

$Creds = Get-Credential

# Create a PSSession to the PrivilegedEndpoint VM

$Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US)

# OPTIONAL: Use the privileged endpoint to get a list of applications registered in AD FS

$AppList = Invoke-Command -Session $Session -ScriptBlock {Get-GraphApplication}

# Use the privileged endpoint to remove application <AppIdentifier>

Invoke-Command -Session $Session -ScriptBlock {Remove-GraphApplication -ApplicationIdentifier "<AppIdentifier>"}

A rendszer nem ad vissza kimenetet a Remove-GraphApplication parancsmag meghívásából a kiemelt végponton, de a parancsmag végrehajtása során a konzolra érkező, szó szerinti megerősítést kérő kimenet jelenik meg:

VERBOSE: Deleting graph application with identifier S-1-5-21-1634563105-1224503876-2692824315-2623.

VERBOSE: Remove-GraphApplication : BEGIN on AZS-ADFS01 on ADFSGraphEndpoint

VERBOSE: Application with identifier S-1-5-21-1634563105-1224503876-2692824315-2623 was deleted.

VERBOSE: Remove-GraphApplication : END on AZS-ADFS01 under ADFSGraphEndpoint configuration

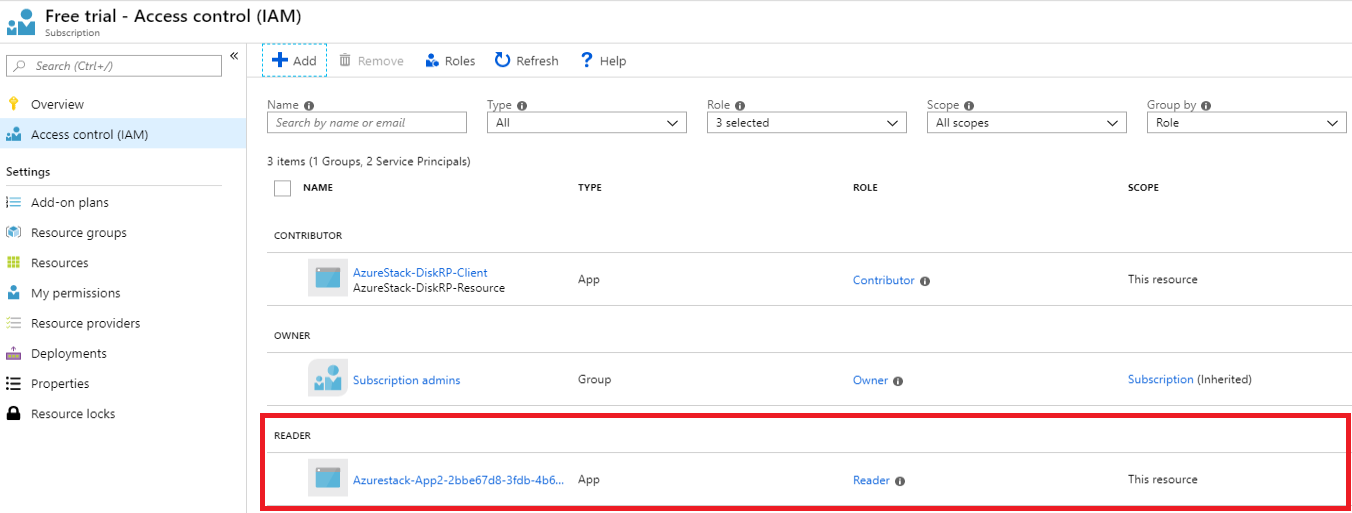

Szerepkör hozzárendelése

Az Azure-erőforrások felhasználók és alkalmazások általi elérése szerepköralapú hozzáférés-vezérléssel (RBAC) engedélyezett. Ahhoz, hogy egy alkalmazás hozzáférhessen az előfizetés erőforrásaihoz, hozzá kell rendelnie a szolgáltatásnevét egy adott erőforrás szerepköréhez. Először döntse el, hogy melyik szerepkör felel meg az alkalmazáshoz megfelelő engedélyeknek. Az elérhető szerepkörökről szóló információkért lásd a Azure-erőforrások beépített szerepköreirészt.

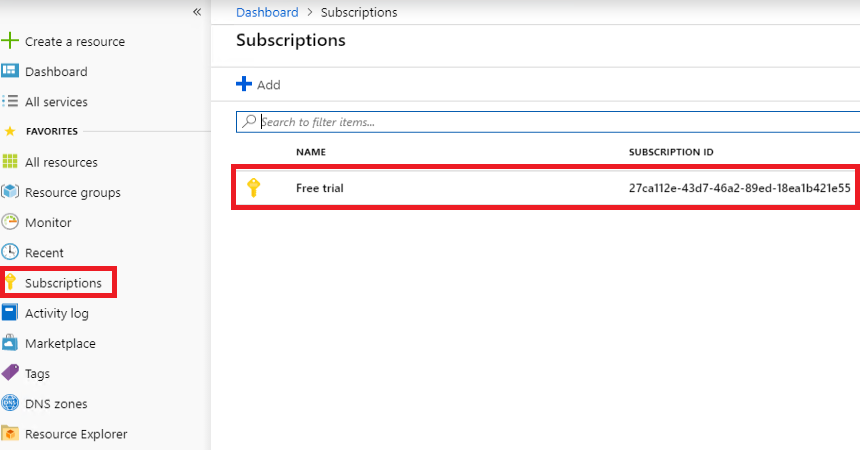

A választott erőforrástípus az alkalmazás hozzáférési hatókörét is meghatározza. A hozzáférési hatókört az előfizetés, az erőforráscsoport vagy az erőforrás szintjén állíthatja be. Az engedélyek a hatókör alacsonyabb szintjeire öröklődnek. Ha például hozzáad egy alkalmazást egy erőforráscsoport "Olvasó" szerepköréhez, az azt jelenti, hogy beolvassa az erőforráscsoportot és a benne lévő erőforrásokat.

Jelentkezzen be a megfelelő portálra az Azure Stack Hub telepítése során megadott címtár alapján (például a Microsoft Entra-azonosítóhoz készült Azure Portalon vagy az AD FS-hez készült Azure Stack Hub felhasználói portálon). Ebben a példában egy, az Azure Stack Hub felhasználói portálra bejelentkezett felhasználót mutatunk be.

Feljegyzés

Ha szerepkör-hozzárendeléseket szeretne hozzáadni egy adott erőforráshoz, a felhasználói fióknak egy olyan szerepkörhöz kell tartoznia, amely deklarálja az

Microsoft.Authorization/roleAssignments/writeengedélyt. Például a Tulajdonos vagy a Felhasználói hozzáférés rendszergazdája beépített szerepkörök.Keresse meg azt az erőforrást, amelyhez engedélyezni szeretné az alkalmazás elérését. Ebben a példában rendelje hozzá az alkalmazást egy szerepkörhöz az előfizetés hatókörében az Előfizetések, majd egy adott előfizetés kiválasztásával. Ehelyett kijelölhet egy erőforráscsoportot vagy egy adott erőforrást, például egy virtuális gépet.

Válassza a Hozzáférés-vezérlés (IAM) lapot, amely az RBAC-t támogató összes erőforrás esetében univerzális.

Válassza a + Hozzáadás lehetőséget

A Szerepkör csoportban válassza ki az alkalmazáshoz hozzárendelni kívánt szerepkört.

A Selectterületen keresse meg az alkalmazását egy teljes vagy részleges alkalmazásnév használatával. A regisztráció során az alkalmazás neve Azurestack-<YourAppName>-<GUID>néven jön létre. Ha például App2alkalmazásnevet használt, és egy GUID 2bbe67d8-3fdb-4b62-87cf-cc41ddd4344ff lett hozzárendelve a létrehozás során, a teljes név Azurestack-App2-2bbe67d8-3fdb-4b62-87cf-cc41ddd4344ff. Megkeresheti a pontos karaktersort vagy egy részt, például Azurestack vagy Azurestack-App2.

Miután megtalálta az alkalmazást, jelölje ki, és a Kijelölt tagok területen jelenik meg.

Válassza a Mentés lehetőséget a szerepkör hozzárendelésének befejezéséhez.

Ha elkészült, az alkalmazás megjelenik az aktuális hatókörhöz hozzárendelt tagok listájában az adott szerepkörhöz.

Most, hogy identitást adott az alkalmazásnak, és engedélyezte azt az erőforrás-hozzáféréshez, engedélyezheti a szkriptet vagy a kódot, hogy bejelentkezhessen, és biztonságosan hozzáférhessen az Azure Stack Hub erőforrásaihoz.