Jegyzet

Az oldalhoz való hozzáférés engedélyezést igényel. Próbálhatod be jelentkezni vagy könyvtárat váltani.

Az oldalhoz való hozzáférés engedélyezést igényel. Megpróbálhatod a könyvtár váltását.

Az Azure Container Apps a saját virtuális hálózatát futtató környezet kontextusában működik. A környezet létrehozásakor néhány fontos szempont figyelembe veszi a tárolóalkalmazások hálózati képességeit:

Környezet kiválasztása

A Container Apps két különböző környezettípussal rendelkezik, amelyek számos különböző hálózatkezelési jellemzővel rendelkeznek, néhány fő különbséggel.

| Környezet típusa | Támogatott csomagtípusok | Leírás |

|---|---|---|

| Terhelési profilok (alapértelmezett) | Használat, kizárólagos | Támogatja a felhasználó által definiált útvonalakat (UDR), a NAT-átjárón keresztüli kimenő forgalmat, és privát végpontokat hoz létre a tárolóalkalmazás-környezetben. A minimálisan szükséges alhálózatméret a ./27 |

| Csak használat (örökölt) | Fogyasztás | Nem támogatja a felhasználó által meghatározott útvonalakat (UDR), a kimenő forgalom NAT-átjárón való átvezetését, a távoli átjárón keresztüli peeringet vagy más egyéni kimeneti megoldást. A minimálisan szükséges alhálózatméret a ./23 |

További információ: Környezettípusok.

Virtuális hálózat típusa

Alapértelmezés szerint a Container Apps integrálva van az Azure-hálózattal, amely nyilvánosan elérhető az interneten keresztül, és csak internetes elérhető végpontokkal tud kommunikálni. A környezet létrehozásakor lehetősége van meglévő virtuális hálózatot is biztosítani. Miután létrehozott egy környezetet az alapértelmezett Azure-hálózattal vagy egy meglévő virtuális hálózattal, a hálózat típusa nem módosítható.

Használjon meglévő virtuális hálózatot, ha azure-beli hálózati funkciókra van szüksége, például:

- Network Security Groups (Hálózati biztonsági csoportok)

- Az Application Gateway integrálása

- Azure Firewall-integráció

- A tárolóalkalmazás kimenő forgalmának szabályozása

- Hozzáférés a virtuális hálózat privát végpontjai mögötti erőforrásokhoz

Meglévő virtuális hálózat használata esetén olyan alhálózatot kell biztosítania, amely kizárólag az üzembe helyezett Container App-környezetnek van dedikáltan. Ez az alhálózat más szolgáltatások számára nem érhető el. További információ: Virtuális hálózat konfigurációja.

Akadálymentességi szint

Beállíthatja, hogy a konténeralkalmazás engedélyezi-e a nyilvános bejövő forgalmat, vagy csak a virtuális hálózaton belüli bejövő forgalmat a környezet szintjén.

| Akadálymentességi szint | Leírás |

|---|---|

| Külső | Lehetővé teszi a tárolóalkalmazás számára a nyilvános kérések fogadását. A külső környezetek virtuális IP-címmel vannak üzembe helyezve egy külső, nyilvános IP-címen. |

| Belső | A belső környezetek nem rendelkeznek nyilvános végpontokkal, és egy belső IP-címre leképezett virtuális IP-címmel (VIP) vannak üzembe helyezve. A belső végpont egy Azure-beli belső terheléselosztó (ILB), és az IP-címek a meglévő virtuális hálózat magánhálózati IP-címlistájából vannak kiállítva. |

Nyilvános hálózati hozzáférés

A nyilvános hálózati hozzáférési beállítás határozza meg, hogy a tárolóalkalmazások környezete elérhető-e a nyilvános internetről. Attól függ, hogy a környezet létrehozása után módosíthatja-e ezt a beállítást, a környezet virtuális IP-konfigurációjától függ. Az alábbi táblázat a nyilvános hálózati hozzáférés érvényes értékeit mutatja be a környezet virtuális IP-konfigurációjától függően.

| Virtuális IP-cím | Támogatott nyilvános hálózati hozzáférés | Leírás |

|---|---|---|

| Külső |

Enabled, Disabled |

A tárolóalkalmazások környezete egy internethez elérhető végponttal lett létrehozva. A nyilvános hálózati hozzáférési beállítás határozza meg, hogy a forgalom a nyilvános végponton keresztül vagy csak magánvégpontokon keresztül van-e elfogadva, és a nyilvános hálózati hozzáférési beállítás a környezet létrehozása után módosítható. |

| Belső | Disabled |

A tárolóalkalmazások környezete internet-akadálymentes végpont nélkül lett létrehozva. A nyilvános hálózati hozzáférési beállítás nem módosítható úgy, hogy fogadja az internetről érkező forgalmat. |

Ahhoz, hogy privát végpontokat hozzon létre az Azure Container App-környezetben, a nyilvános hálózati hozzáférést be kell állítani Disabled.

Az Azure hálózati szabályzatai a nyilvános hálózati hozzáférési jelzővel támogatottak.

Bejövő forgalom konfigurálása

A bejövő forgalom szakaszban a következő beállításokat konfigurálhatja:

Bejövő forgalom: Engedélyezheti vagy letilthatja a tárolóalkalmazás bejövő forgalmát.

Bejövő forgalom: Bárhonnan elfogadhatja a tárolóalkalmazás felé érkező forgalmat, vagy korlátozhatja azt az ugyanazon a Container Apps-környezeten belüli forgalomra.

Forgalomfelosztási szabályok: Az alkalmazás különböző változatai közötti forgalomeloszlási szabályokat definiálhatja. További információ: Forgalom felosztása.

A különböző hálózati forgatókönyvekről további információkért lásd az Azure Container Apps Ingress részt.

Bejövő szolgáltatások

| Tulajdonság | Tanulja meg, hogyan lehet |

|---|---|

|

Belépés Ingress konfigurálása |

A külső és belső forgalom irányítása a tárolóalkalmazás számára. |

| Prémium hozzáférés | Konfiguráljon speciális bejövő beállításokat, például a számítási feladatprofil támogatását a bejövő forgalomhoz és az inaktív időtúllépéshez. |

| IP-korlátozások | Korlátozza a tárolóalkalmazásba irányuló bejövő forgalmat IP-cím alapján. |

| Ügyféltanúsítvány-hitelesítés | Konfigurálja az ügyféltanúsítvány-hitelesítést (más néven kölcsönös TLS-t vagy mTLS-t) a tárolóalkalmazáshoz. |

|

Forgalom felosztása Kék/zöld üzembe helyezés |

A bejövő forgalom felosztása a konténeralkalmazás aktív revíziói között. |

| Munkamenet-affinitás | Az ügyféltől érkező összes kérés átirányítása a tárolóalkalmazás ugyanazon replikájához. |

| Forrásközi erőforrásmegosztás (CORS) | Engedélyezze a CORS-t a tárolóalkalmazáshoz, amely lehetővé teszi, hogy a böngészőn keresztül érkező kérések olyan tartományba legyenek küldve, amely nem felel meg az oldal forrásának. |

| Útvonalalapú útválasztás | Szabályokkal irányíthatja a kéréseket a környezet különböző tárolóalkalmazásaihoz az egyes kérések elérési útjától függően. |

| Virtuális hálózatok | Konfigurálja a virtuális hálózatot a tárolóalkalmazás-környezethez. |

| DNS | Konfigurálja a DNS-t a tárolóalkalmazás-környezet virtuális hálózatához. |

| Privát végpont | Privát végpont használatával biztonságosan elérheti az Azure Container Appot anélkül, hogy közzétenned a nyilvános interneten. |

| Integrálás az Azure Front Doorral | Csatlakozzon közvetlenül az Azure Front Doorról az Azure Container Appshez a nyilvános internet helyett egy privát hivatkozással. |

Kimenő szolgáltatások

| Tulajdonság | Tanulja meg, hogyan lehet |

|---|---|

| Az Azure Firewall használata | Az Azure Firewall használatával szabályozhatja a tárolóalkalmazás kimenő forgalmát. |

| Virtuális hálózatok | Konfigurálja a virtuális hálózatot a tárolóalkalmazás-környezethez. |

| Meglévő virtuális hálózat védelme NSG-vel | Biztonságossá teheti a tárolóalkalmazás-környezet virtuális hálózatát egy hálózati biztonsági csoporttal (NSG). |

| NAT-átjáró integrációja | A NAT Gateway használatával egyszerűsítheti a kimenő internetkapcsolatot a virtuális hálózaton egy számítási feladatprofil-környezetben. |

Oktatóanyagok

| Útmutató | Tanulja meg, hogyan lehet |

|---|---|

| Virtuális hálózat használata | Használjon virtuális hálózatot. |

| WAF Application Gateway konfigurálása | Egy WAF alkalmazásátjáró konfigurálása. |

| Felhasználó által megadott útvonalak engedélyezése (UDR) | Felhasználó által megadott útvonalak (UDR) engedélyezése. |

| Kölcsönös átviteli réteg biztonságának (mTLS) használata | MTLS-alkalmazás létrehozása az Azure Container Appsben. |

| Privát végpont használata | Privát végpont használatával biztonságosan elérheti az Azure Container Appot anélkül, hogy közzétenned a nyilvános interneten. |

| Integrálás az Azure Front Doorral | Csatlakozzon közvetlenül az Azure Front Doorról az Azure Container Appshez a nyilvános internet helyett egy privát hivatkozással. |

Környezetbiztonság

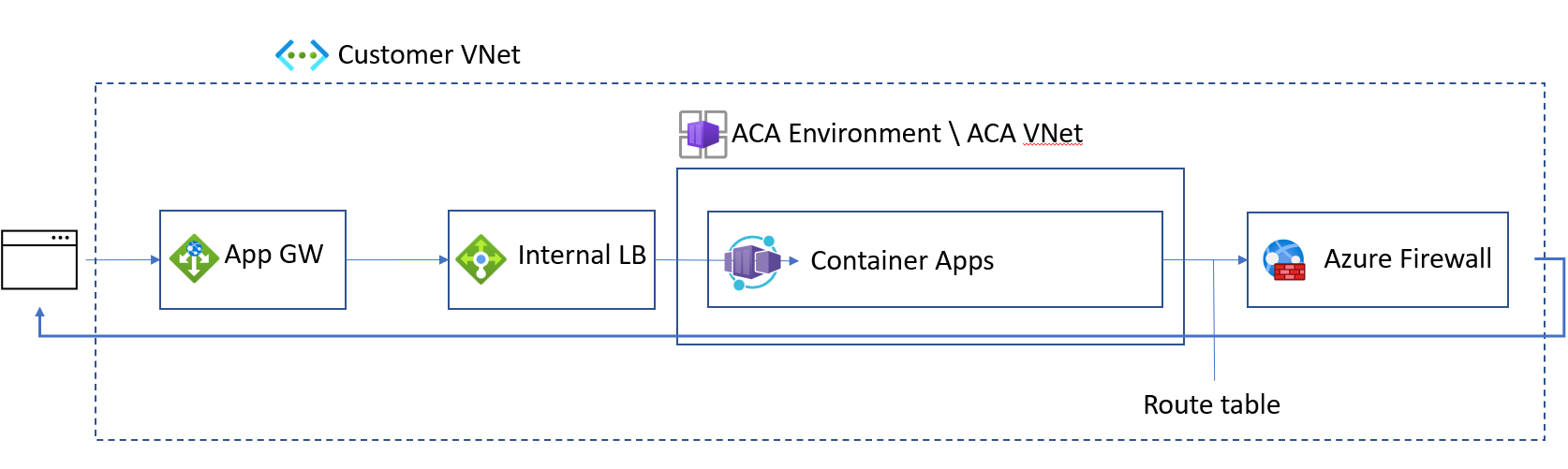

Az alábbi műveletek végrehajtásával teljes mértékben biztonságossá teheti a bejövő és kimenő hálózati adatforgalmi tevékenységprofilok környezetét:

Hozza létre a belső tárolóalkalmazás-környezetet egy számítási feladatprofil-környezetben. A lépésekért tekintse meg a számítási feladatok profiljainak kezelését az Azure CLI-vel.

Integrálja a konténeralkalmazásokat egy alkalmazási átjáróval.

Konfigurálja az UDR-t, hogy az összes forgalmat az Azure Firewallon keresztül irányíthassa.

HTTP-peremhálózati proxy viselkedése

Az Azure Container Apps egy peremhálózati HTTP-proxyt használ, amely leállítja a Transport Layer Security (TLS) protokollt, és átirányítja a kérelmeket az egyes alkalmazásokhoz.

A HTTP-alkalmazások skálázása a HTTP-kérések és kapcsolatok száma alapján. Az Envoy irányítja a fürtök belső forgalmát.

Az alsóbb rétegbeli kapcsolatok támogatják a HTTP1.1-et és a HTTP2-t, és az envoy automatikusan észleli és frissíti a kapcsolatokat, ha az ügyfélkapcsolat frissítést igényel.

A felsőbb rétegbeli kapcsolatok a bemeneti objektum tulajdonságának transportbeállításával vannak definiálva.

Portálfüggőségek

Az Azure Container Apps minden alkalmazásához két URL-cím található.

A Container Apps-futtatókörnyezet kezdetben létrehoz egy teljes tartománynevet (FQDN) az alkalmazás eléréséhez. A Container alkalmazás URL-címét az Azure portálon a tárolóalkalmazás Áttekintés ablakában tekintheti meg a tárolóalkalmazás teljes tartománynevéhez.

A rendszer létrehoz egy második URL-címet is. Ez a hely hozzáférést biztosít a naplóstreamelési szolgáltatáshoz és a konzolhoz. Szükség esetén előfordulhat, hogy hozzá kell adnia https://azurecontainerapps.dev/ a tűzfal vagy proxy engedélyezési listájához.

Portok és IP-címek

Az alábbi portok nyitottak bejövő kapcsolatok számára.

| Protokoll | Portok |

|---|---|

| HTTP/HTTPS | 80, 443 |

Az IP-címek a következő típusokra vannak lebontva:

| Típus | Leírás |

|---|---|

| Nyilvános bejövő IP-cím | Külső üzemelő példányok alkalmazásforgalmához, valamint belső és külső üzemelő példányok felügyeleti forgalmához használható. |

| Kimenő nyilvános IP-cím | A virtuális hálózatot elhagyó kimenő kapcsolatok forrás IP-címeként használatos. Ezek a kapcsolatok nincsenek VPN-en át irányítva. A kimenő IP-címek idővel változhatnak. A Container Apps-környezetből kimenő forgalom NAT-átjáró vagy más proxy használata csak számítási feladatprofil-környezetben támogatott. |

| Belső terheléselosztó IP-címe | Ez a cím csak belső környezetben létezik. |