Jelszómódosítás beállítása egyéni szabályzatok használatával az Azure Active Directory B2C-ben

Mielőtt hozzákezdene, a Szabályzattípus kiválasztása választóval válassza ki a beállított szabályzat típusát. Az Azure Active Directory B2C két módszert kínál annak meghatározására, hogy a felhasználók hogyan használják az alkalmazásokat: előre definiált felhasználói folyamatokon vagy teljesen konfigurálható egyéni szabályzatokon keresztül. A cikkben szereplő lépések különbözőek az egyes metódusok esetében.

Konfigurálhatja az Azure Active Directory B2C-t (Azure AD B2C), hogy a helyi fiókkal bejelentkezett felhasználók e-mail-ellenőrzés nélkül módosíthassák a jelszavukat személyazonosságuk igazolásához.

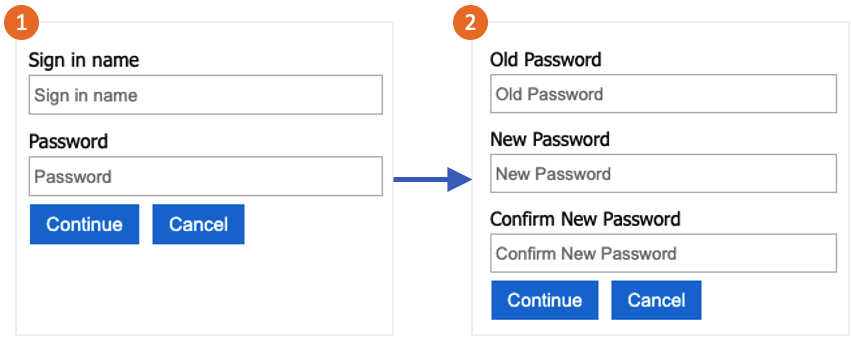

A jelszóváltoztatási folyamat a következő lépéseket foglalja magában:

A felhasználó bejelentkezik a helyi fiókjába. Ha a munkamenet továbbra is aktív, az Azure AD B2C engedélyezi a felhasználót, és a következő lépésre ugrik.

A régi jelszóban a felhasználó ellenőrzi a régi jelszavát. Az Új jelszóban létrehozzák és megerősítik az új jelszavukat.

Tipp.

A felhasználók csak akkor használhatják a cikkben ismertetett jelszómódosítási folyamatot, ha ismerik a jelszavukat, és meg szeretnék változtatni a jelszavukat. Azt javasoljuk, hogy engedélyezze az önkiszolgáló jelszó-visszaállítást is olyan esetekben, amikor a felhasználó elfelejti a jelszavát.

Ez a funkció csak egyéni szabályzatokhoz érhető el. A beállítási lépésekhez válassza az egyéni szabályzatot az előző választóban.

Előfeltételek

- Végezze el az Egyéni szabályzatok használatának első lépéseit az Active Directory B2C-ben.

- Webalkalmazás regisztrációja az Azure Active Directory B2C-ben.

Az elemek hozzáadása

Nyissa meg a TrustFrameworkExtensions.xml fájlt. Adja hozzá a következő ClaimType elemet a ClaimsSchema elemhez a következő

oldPasswordazonosítóval:<BuildingBlocks> <ClaimsSchema> <ClaimType Id="oldPassword"> <DisplayName>Old Password</DisplayName> <DataType>string</DataType> <UserHelpText>Enter your old password</UserHelpText> <UserInputType>Password</UserInputType> </ClaimType> </ClaimsSchema> </BuildingBlocks>A ClaimsProvider elem tartalmazza a felhasználót hitelesítő műszaki profilt. Adja hozzá a következő jogcímszolgáltatókat a ClaimsProviders elemhez :

<ClaimsProviders> <ClaimsProvider> <DisplayName>Local Account SignIn</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="login-NonInteractive-PasswordChange"> <DisplayName>Local Account SignIn</DisplayName> <InputClaims> <InputClaim ClaimTypeReferenceId="oldPassword" PartnerClaimType="password" Required="true" /> </InputClaims> <IncludeTechnicalProfile ReferenceId="login-NonInteractive" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> <ClaimsProvider> <DisplayName>Local Account Password Change</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="LocalAccountWritePasswordChangeUsingObjectId"> <DisplayName>Change password (username)</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.SelfAssertedAttributeProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <Metadata> <Item Key="ContentDefinitionReferenceId">api.selfasserted</Item> </Metadata> <InputClaims> <InputClaim ClaimTypeReferenceId="objectId" /> </InputClaims> <OutputClaims> <OutputClaim ClaimTypeReferenceId="oldPassword" Required="true" /> <OutputClaim ClaimTypeReferenceId="newPassword" Required="true" /> <OutputClaim ClaimTypeReferenceId="reenterPassword" Required="true" /> </OutputClaims> <ValidationTechnicalProfiles> <ValidationTechnicalProfile ReferenceId="login-NonInteractive-PasswordChange" /> <ValidationTechnicalProfile ReferenceId="AAD-UserWritePasswordUsingObjectId" /> </ValidationTechnicalProfiles> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> </ClaimsProviders>A UserJourneys elem határozza meg, hogy a felhasználó milyen elérési utat használ az alkalmazással való interakció során. Ha nem létezik, adja hozzá a UserJourneys elemet a következő UserJourney azonosítójával

PasswordChange:<UserJourneys> <UserJourney Id="PasswordChange"> <OrchestrationSteps> <OrchestrationStep Order="1" Type="ClaimsProviderSelection" ContentDefinitionReferenceId="api.signuporsignin"> <ClaimsProviderSelections> <ClaimsProviderSelection TargetClaimsExchangeId="LocalAccountSigninEmailExchange" /> </ClaimsProviderSelections> </OrchestrationStep> <OrchestrationStep Order="2" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="LocalAccountSigninEmailExchange" TechnicalProfileReferenceId="SelfAsserted-LocalAccountSignin-Email" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="3" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="NewCredentials" TechnicalProfileReferenceId="LocalAccountWritePasswordChangeUsingObjectId" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="4" Type="ClaimsExchange"> <ClaimsExchanges> <ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" /> </ClaimsExchanges> </OrchestrationStep> <OrchestrationStep Order="5" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" /> </OrchestrationSteps> <ClientDefinition ReferenceId="DefaultWeb" /> </UserJourney> </UserJourneys>Mentse az TrustFrameworkExtensions.xml házirendfájlt.

Másolja ki a letöltött ProfileEdit.xml fájlt a kezdőcsomaggal, és nevezze el ProfileEditPasswordChange.xml néven.

Nyissa meg az új fájlt, és frissítse a PolicyId attribútumot egy egyedi értékkel. Ez az érték a szabályzat neve. Például B2C_1A_profile_edit_password_change.

Módosítsa a DefaultUserJourney ReferenceId attribútumát úgy, hogy az megfeleljen a létrehozott új felhasználói folyamat azonosítójának. Például: PasswordChange.

Módosítások mentése.

A szabályzat feltöltése és tesztelése

- Jelentkezzen be az Azure Portalra.

- Ha több bérlőhöz is hozzáfér, a felső menüben válassza a Gépház ikont az Azure AD B2C-bérlőre való váltáshoz a Címtárak + előfizetések menüből.

- Válassza az Összes szolgáltatást az Azure Portal bal felső sarkában, majd keresse meg és válassza az Azure AD B2C-t.

- Válassza az Identity Experience Framework lehetőséget.

- Az egyéni szabályzatokban válassza a Szabályzat feltöltése lehetőséget.

- Válassza a Szabályzat felülírása, ha létezik, majd keresse meg és válassza ki az TrustFrameworkExtensions.xml fájlt.

- Válassza a Feltöltés lehetőséget.

- Ismételje meg az 5–7. lépést a függő entitásfájlhoz, például a ProfileEditPasswordChange.xml fájlhoz.

A szabályzat futtatása

- Nyissa meg a módosított szabályzatot. Például B2C_1A_profile_edit_password_change.

- Alkalmazás esetén válassza ki a korábban regisztrált alkalmazást. A jogkivonat megtekintéséhez a Válasz URL-címnek kell megjelennie

https://jwt.ms. - Válassza a Futtatás most lehetőséget. A megnyíló új lapon távolítsa el a "&prompt=login" kifejezést az URL-címről, és frissítse a lapot. Ezután jelentkezzen be a korábban létrehozott fiókkal. A jelszóváltoztatási párbeszédpanelen módosíthatja a jelszót.

Következő lépések

- Keresse meg a mintaszabályzatot a GitHubon.

- Megtudhatja, hogyan konfigurálhatja a jelszó összetettségét az Azure AD B2C-ben.

- Jelszó-visszaállítási folyamat beállítása.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: