Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A Microsoft Entra Domain Services által felügyelt tartománnyal való kommunikációhoz a rendszer az Lightweight Directory Access Protocol (LDAP) protokollt használja. Alapértelmezés szerint az LDAP-forgalom nincs titkosítva, ami számos környezet esetében biztonsági problémát jelent.

A Microsoft Entra Domain Services esetén konfigurálhatja a felügyelt tartományt a biztonságos Lightweight Directory Access Protocol (LDAPS) használatára. Biztonságos LDAP használata esetén a forgalom titkosítva lesz. A biztonságos LDAP-t LDAP-nak is nevezik a Secure Sockets Layer (SSL) / Transport Layer Security (TLS) protokollon keresztül.

Ez az oktatóanyag bemutatja, hogyan konfigurálhatja az LDAPS-t a Domain Services által felügyelt tartományokhoz.

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Digitális tanúsítvány létrehozása a Microsoft Entra Domain Services szolgáltatással való használatra

- Biztonságos LDAP engedélyezése a Microsoft Entra Domain Serviceshez

- Biztonságos LDAP konfigurálása nyilvános interneten keresztül történő használatra

- Biztonságos LDAP kötése és tesztelése felügyelt tartományhoz

Ha nem rendelkezik Azure-előfizetéssel, a kezdés előtt hozzon létre egy fiókot .

Előfeltételek

Az oktatóanyag elvégzéséhez a következő erőforrásokra és jogosultságokra van szüksége:

- Aktív Azure-előfizetés.

- Ha nem rendelkezik Azure-előfizetéssel, hozzon létre egy fiókot.

- Az előfizetéséhez társított Microsoft Entra-bérlő, amely egy helyszíni vagy egy csak felhőalapú címtárral van szinkronizálva.

- Szükség esetén hozzon létre egy Microsoft Entra-bérlőt, vagy rendelje hozzá az Azure-előfizetést a fiókjához.

- A Microsoft Entra Domain Services által felügyelt tartomány engedélyezve és konfigurálva van a Microsoft Entra-bérlőben.

- A számítógépre telepített LDP.exe eszköz.

- Szükség esetén telepítse a távoli kiszolgálófelügyeleti eszközöket (RSAT) a Active Directory tartományi szolgáltatások és az LDAP számára.

- A biztonságos LDAP engedélyezéséhez alkalmazásadminisztrátori és csoportadminisztrátori Microsoft Entra-szerepkörökre van szükség a bérlőben.

Jelentkezzen be a Microsoft Entra felügyeleti központba

Ebben az oktatóanyagban biztonságos LDAP-t konfigurál a felügyelt tartományhoz a Microsoft Entra felügyeleti központ használatával. Első lépésként jelentkezzen be a Microsoft Entra felügyeleti központjába.

Tanúsítvány létrehozása biztonságos LDAP-hoz

A biztonságos LDAP használatához a rendszer digitális tanúsítványt használ a kommunikáció titkosításához. Ez a digitális tanúsítvány a felügyelt tartományra van alkalmazva, és lehetővé teszi, hogy az olyan eszközök, mint LDP.exe biztonságos titkosított kommunikációt használjanak az adatok lekérdezésekor. A felügyelt tartományhoz való biztonságos LDAP-hozzáféréshez kétféleképpen hozhat létre tanúsítványt:

- Egy nyilvános hitelesítésszolgáltatótól (CA) vagy egy vállalati hitelesítésszolgáltatótól származó tanúsítvány.

- Ha a szervezet tanúsítványokat kap egy nyilvános hitelesítésszolgáltatótól, kérje le a biztonságos LDAP-tanúsítványt a nyilvános hitelesítésszolgáltatótól. Ha vállalati hitelesítésszolgáltatót használ a szervezetében, kérje le a vállalati hitelesítésszolgáltatótól a biztonságos LDAP-tanúsítványt.

- A nyilvános hitelesítésszolgáltató csak akkor működik, ha testreszabott DNS-nevet használ a felügyelt tartománnyal. Ha a felügyelt tartomány DNS-tartományneve .onmicrosoft.com végződik, nem hozhat létre digitális tanúsítványt az alapértelmezett tartománnyal való kapcsolat biztonságossá tételéhez. A Microsoft a .onmicrosoft.com tartomány tulajdonosa, így egy nyilvános hitelesítésszolgáltató nem állít ki tanúsítványt. Ebben a forgatókönyvben hozzon létre egy önaláírt tanúsítványt, és ezzel konfigurálja a biztonságos LDAP-t.

- Saját maga által létrehozott önaláírt tanúsítvány.

- Ez a megközelítés tesztelési célokra jó, és ezt mutatja ez az oktatóanyag.

A kért vagy létrehozott tanúsítványnak meg kell felelnie az alábbi követelményeknek. A felügyelt tartomány problémákba ütközik, ha érvénytelen tanúsítvánnyal engedélyezi a biztonságos LDAP-t:

- Megbízható kiállító – A tanúsítványt olyan szolgáltatónak kell kiállítania, aki megbízható a felügyelt tartományhoz biztonságos LDAP használatával csatlakozó számítógépek számára. Ez a szolgáltató lehet nyilvános hitelesítésszolgáltató vagy a számítógépek által megbízhatónak minősülő vállalati hitelesítésszolgáltató.

- Élettartam – A tanúsítványnak legalább a következő 3-6 hónapig érvényesnek kell lennie. A felügyelt tartomány biztonságos LDAP-hozzáférése megszakad a tanúsítvány lejáratakor.

-

Tárgy neve – A tanúsítvány tárgynevének a felügyelt tartománynak kell lennie. Ha például a tartomány neve aaddscontoso.com, akkor a tanúsítvány alanyának neve a *.aaddscontoso.com kell legyen.

- A tanúsítvány DNS-nevének vagy tárgy alternatív nevének wildcard tanúsítványnak kell lennie ahhoz, hogy a biztonságos LDAP megfelelően működjön a Domain Services-szel. A tartományvezérlők véletlenszerű neveket használnak, és eltávolíthatók vagy hozzáadhatók, hogy a szolgáltatás elérhető maradjon.

- Kulcshasználat – A tanúsítványt digitális aláírásokhoz és kulcsok titkosításához kell konfigurálni.

- Tanúsítvány célja – A tanúsítványnak érvényesnek kell lennie a TLS-kiszolgáló hitelesítéséhez.

Számos eszköz áll rendelkezésre önaláírt tanúsítvány létrehozásához, például OpenSSL, Keytool, MakeCert, New-SelfSignedCertificate parancsmag stb.

Ebben az oktatóanyagban hozzunk létre egy önaláírt tanúsítványt a biztonságos LDAP-hoz a New-SelfSignedCertificate parancsmaggal.

Nyisson meg egy PowerShell-ablakot rendszergazdaként, és futtassa a következő parancsokat. Cserélje le a $dnsName változót a saját felügyelt tartománya által használt DNS-névre, például aaddscontoso.com:

# Define your own DNS name used by your managed domain

$dnsName="aaddscontoso.com"

# Get the current date to set a one-year expiration

$lifetime=Get-Date

# Create a self-signed certificate for use with Azure AD DS

New-SelfSignedCertificate -Subject *.$dnsName `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName

Az alábbi példakimenet azt mutatja, hogy a tanúsítvány sikeresen létrejött, és a helyi tanúsítványtárolóban (LocalMachine\MY) van tárolva:

PS C:\WINDOWS\system32> New-SelfSignedCertificate -Subject *.$dnsName `

>> -NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

>> -Type SSLServerAuthentication -DnsName *.$dnsName, $dnsName.com

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\MY

Thumbprint Subject

---------- -------

959BD1531A1E674EB09E13BD8534B2C76A45B3E6 CN=aaddscontoso.com

A szükséges tanúsítványok ismertetése és exportálása

A biztonságos LDAP használatához a hálózati forgalom nyilvános kulcsú infrastruktúrával (PKI) van titkosítva.

- A rendszer egy titkos kulcsot alkalmaz a felügyelt tartományra.

- Ez a titkos kulcs a biztonságos LDAP-forgalom visszafejtésére szolgál. A titkos kulcs csak a felügyelt tartományra alkalmazható, és nem terjeszthető széles körben az ügyfélszámítógépekre.

- A titkos kulcsot tartalmazó tanúsítvány a . PFX fájlformátum.

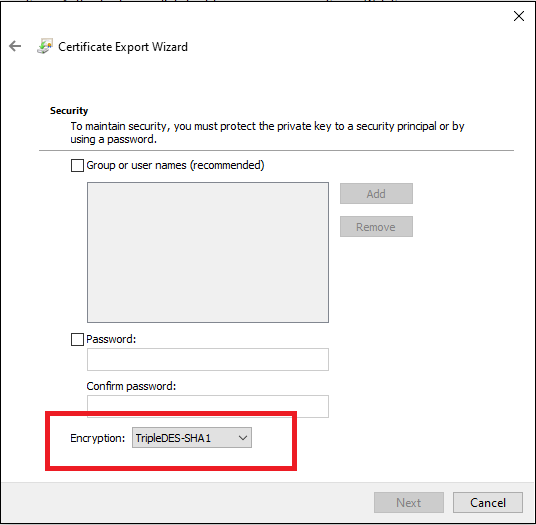

- A tanúsítvány exportálásakor meg kell adnia a TripleDES-SHA1 titkosítási algoritmust. Ez csak a .pfx fájlra vonatkozik, és nem befolyásolja a tanúsítvány által használt algoritmust. Vegye figyelembe, hogy a TripleDES-SHA1 lehetőség csak a Windows Server 2016-tól érhető el.

- A rendszer nyilvános kulcsot alkalmaz az ügyfélszámítógépekre.

- Ez a nyilvános kulcs a biztonságos LDAP-forgalom titkosítására szolgál. A nyilvános kulcs ügyfélszámítógépeken terjeszthető.

- Titkos kulcs nélküli tanúsítvány a .CER fájlformátumot használja.

Ez a két kulcs, a privát és a nyilvános kulcs, győződjön meg arról, hogy csak a megfelelő számítógépek tudnak sikeresen kommunikálni egymással. Ha nyilvános hitelesítésszolgáltatót vagy vállalati hitelesítésszolgáltatót használ, a rendszer egy tanúsítványt állít ki, amely tartalmazza a titkos kulcsot, és alkalmazható egy felügyelt tartományra. A nyilvános kulcsnak már ismertnek és megbízhatónak kell lennie az ügyfélszámítógépek számára.

Ebben az oktatóanyagban létrehozott egy önaláírt tanúsítványt a titkos kulccsal, ezért exportálnia kell a megfelelő privát és nyilvános összetevőket.

Tanúsítvány exportálása a Microsoft Entra Domain Services szolgáltatáshoz

Mielőtt használhatja az előző lépésben létrehozott digitális tanúsítványt a felügyelt tartománnyal, exportálja a tanúsítványt egy PFX-tanúsítványfájlba, amely tartalmazza a titkos kulcsot.

A Futtatás párbeszédpanel megnyitásához válassza ki a Windows + R-kulcsokat.

Nyissa meg a Microsoft Felügyeleti konzolt (MMC) a Futtatás párbeszédpanelben az mmc beírásával, majd válassza az OK gombot.

A Felhasználói fiókok felügyelete párbeszédpanelen válassza az Igen lehetőséget az MMC rendszergazdaként való elindításához.

A Fájl menüben válassza a Beépülő modul hozzáadása/eltávolítása... opciót.

A Tanúsítványok beépülő modul varázslóban válassza a Számítógépfiók lehetőséget, majd kattintson a Tovább gombra.

A Számítógép kiválasztása lapon válassza a Helyi számítógép: (azon a számítógépen, amelyen a konzol fut), majd válassza a Befejezés lehetőséget.

A Beépülő modulok hozzáadása vagy eltávolítása párbeszédpanelen kattintson az OK gombra a tanúsítványok beépülő modulja MMC-hez való hozzáadásához.

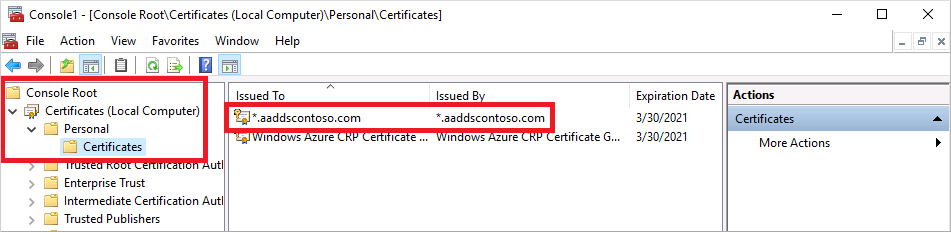

Az MMC ablakban bontsa ki a Konzolgyökér elemet. Válassza a Tanúsítványok (Helyi számítógép) lehetőséget, majd bontsa ki a Személyes csomópontot, majd a Tanúsítványok csomópontot.

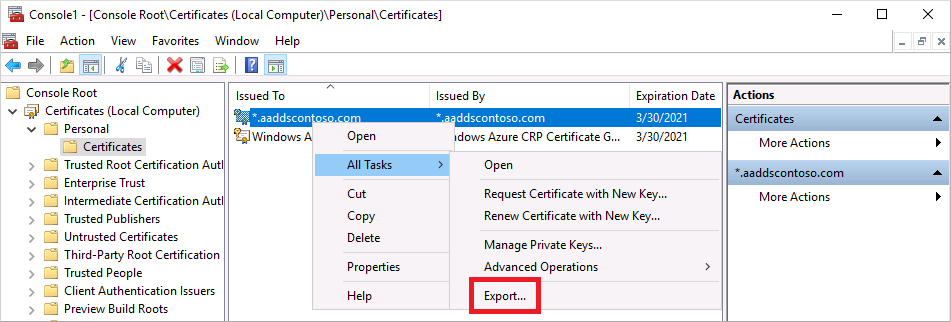

Megjelenik az előző lépésben létrehozott önaláírt tanúsítvány, például aaddscontoso.com. Válassza a jobb gombbal ezt a tanúsítványt, majd válassza az Összes tevékenység > exportálása...

A Tanúsítvány exportálása varázslóban válassza a Tovább gombot.

A tanúsítvány titkos kulcsát exportálni kell. Ha a titkos kulcs nem szerepel az exportált tanúsítványban, a felügyelt tartomány biztonságos LDAP-jának engedélyezésére irányuló művelet meghiúsul.

A Titkos kulcs exportálása lapon válassza az Igen lehetőséget, exportálja a titkos kulcsot, majd válassza a Tovább gombot.

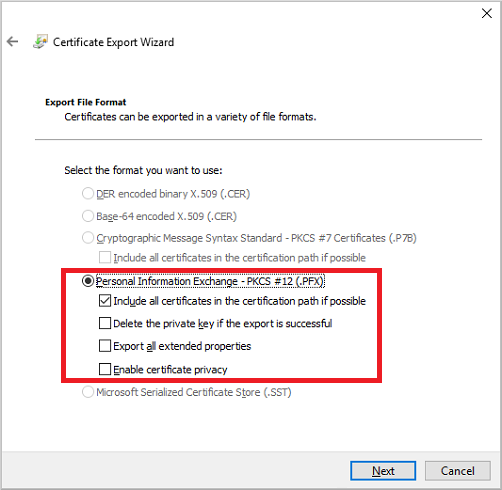

A felügyelt tartományok csak a titkos kulcsot tartalmazó .PFX tanúsítványfájl formátumát támogatják. Ne exportálja a tanúsítványt . CER-tanúsítvány fájlformátuma a titkos kulcs nélkül.

A Fájlformátum exportálása lapon válassza a Személyes adatcsere – PKCS #12 () lehetőséget. PFX) fájlformátumként az exportált tanúsítványhoz. Ha lehetséges, jelölje be az Összes tanúsítvány belefoglalása a minősítési útvonalba jelölőnégyzetet:

Mivel ezt a tanúsítványt használják az adatok visszafejtéséhez, gondosan szabályoznia kell a hozzáférést. A tanúsítvány használatának védelméhez jelszó használható. A megfelelő jelszó nélkül a tanúsítvány nem alkalmazható egy szolgáltatásra.

A Biztonság lapon válassza a Jelszó lehetőséget a .PFX tanúsítványfájl védelméhez. A titkosítási algoritmusnak TripleDES-SHA1-nek kell lennie. Adja meg és erősítse meg a jelszót, majd válassza a Tovább gombot. Ezt a jelszót a következő szakaszban használjuk a felügyelt tartomány biztonságos LDAP-jának engedélyezéséhez.

Ha a PowerShell export-pfxcertificate parancsmaggal exportál, a -CryptoAlgorithmOption jelzőt kell átadnia a TripleDES_SHA1 használatával.

Az Exportálandó fájl lapon adja meg a fájl nevét és helyét, ahol exportálni szeretné a tanúsítványt, például

C:\Users\<account-name>\azure-ad-ds.pfx. Jegyezze fel a jelszót és a .PFX fájl helyét, mivel ezekre az információkra szükség lesz a következő lépésekben.A felülvizsgálati lapon válassza a Befejezés lehetőséget a tanúsítvány exportálásához egy .PFX tanúsítványfájlba. A tanúsítvány sikeres exportálása után megjelenik egy megerősítést kérő párbeszédpanel.

Hagyja nyitva az MMC-t a következő szakaszban való használatra.

Tanúsítvány exportálása ügyfélszámítógépekhez

Az ügyfélszámítógépeknek megbízhatónak kell lenniük a biztonságos LDAP-tanúsítvány kiállítójának, hogy sikeresen kapcsolódhassanak a felügyelt tartományhoz az LDAPS használatával. Az ügyfélszámítógépek tanúsítványt igényelnek a Domain Services által visszafejtett adatok sikeres titkosításához. Ha nyilvános hitelesítésszolgáltatót használ, a számítógépnek automatikusan meg kell bíznia ezekben a tanúsítványkibocsátókban, és rendelkeznie kell egy megfelelő tanúsítvánnyal.

Ebben az oktatóanyagban önaláírt tanúsítványt használ, és létrehozott egy tanúsítványt, amely tartalmazza az előző lépés titkos kulcsát. Most exportáljuk, majd telepítsük az önaláírt tanúsítványt az ügyfélszámítógép megbízható tanúsítványtárolójába:

Lépjen vissza az MMC „Tanúsítványok (Helyi számítógép)" tároló „Személyes" tanúsítványok részéhez. Megjelenik az előző lépésben létrehozott önaláírt tanúsítvány, például aaddscontoso.com. Válassza a jobb gombbal ezt a tanúsítványt, majd válassza az Összes tevékenység > exportálása...

A Tanúsítvány exportálása varázslóban válassza a Tovább gombot.

Mivel nincs szüksége az ügyfelek titkos kulcsára, a Titkos kulcs exportálása lapon válassza a Nem lehetőséget, ne exportálja a titkos kulcsot, majd válassza a Tovább gombot.

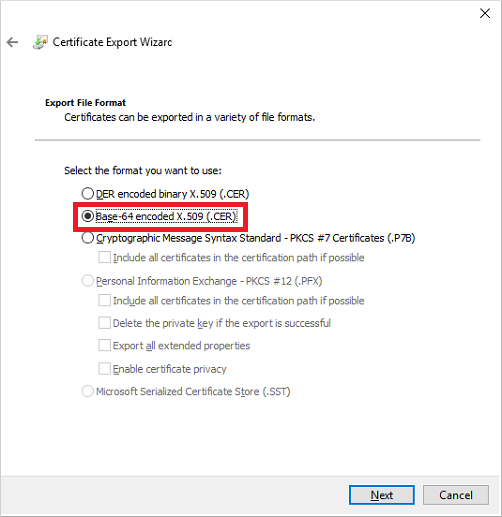

A Fájlformátum exportálása lapon válassza a Base-64 kódolású X.509 (. CER) mint az exportált tanúsítvány fájlformátuma:

Az Exportálandó fájl lapon adja meg a fájl nevét és helyét, ahol exportálni szeretné a tanúsítványt, például

C:\Users\<account-name>\azure-ad-ds-client.cer.A felülvizsgálati lapon válassza a Befejezés lehetőséget a tanúsítvány exportálásához. CER-tanúsítványfájl. A tanúsítvány sikeres exportálása után megjelenik egy megerősítést kérő párbeszédpanel.

A . A CER-tanúsítványfájl mostantól terjeszthető olyan ügyfélszámítógépeken, amelyeknek megbízhatónak kell lenniük a felügyelt tartomány biztonságos LDAP-kapcsolatában. Telepítsük a tanúsítványt a helyi számítógépre.

Nyissa meg a Fájlkezelőt, és keresse meg azt a helyet, ahová elmentette a .CER tanúsítvány fájlt, például

C:\Users\<account-name>\azure-ad-ds-client.cer.Kattintson a jobb gombbal a gombra . CER-tanúsítványfájl , majd válassza a Tanúsítvány telepítése lehetőséget.

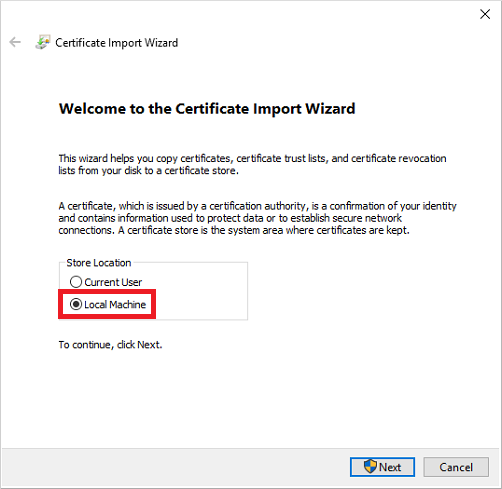

A Tanúsítványimportálás varázslóban válassza a tanúsítvány helyi gépen való tárolását, majd válassza a Tovább elemet:

Amikor a rendszer kéri, válassza az Igen lehetőséget, hogy a számítógép módosításokat hajthasson végre.

Válassza ki a tanúsítványtípus alapján automatikusan a tanúsítványtárolót, majd válassza a Tovább gombot.

A véleményezés lapon kattintson a Befejezés gombra a .CER-tanúsítvány importálásához. fájl A tanúsítvány sikeres importálása után megjelenik egy megerősítést kérő párbeszédpanel.

Biztonságos LDAP engedélyezése a Microsoft Entra Domain Serviceshez

Miután létrehoztak és exportáltak egy digitális tanúsítványt, amely tartalmazza a titkos kulcsot, és az ügyfélszámítógép beállítva a kapcsolat megbízhatóságára, most engedélyezze a biztonságos LDAP-t a felügyelt tartományban. A biztonságos LDAP felügyelt tartományon való engedélyezéséhez hajtsa végre a következő konfigurációs lépéseket:

A Microsoft Entra Felügyeleti központban, írja be a tartományi szolgáltatásokat az Erőforrások keresése mezőbe. Válassza ki a Microsoft Entra Domain Servicest a keresési eredményből.

Válassza ki a felügyelt tartományt, például aaddscontoso.com.

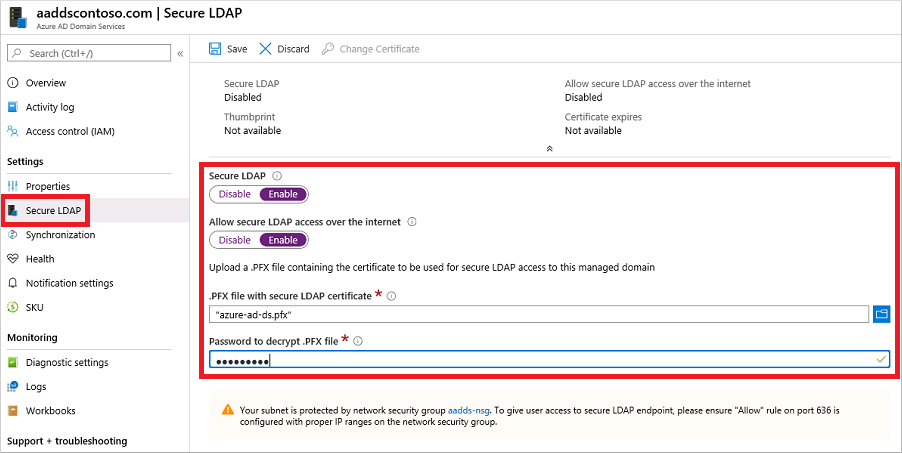

A Microsoft Entra Domain Services ablak bal oldalán válassza a Biztonságos LDAP lehetőséget.

Alapértelmezés szerint a felügyelt tartomány biztonságos LDAP-hozzáférése le van tiltva. Kapcsolja be a Biztonságos LDAP opciót Engedélyezett állásba.

Alapértelmezés szerint a felügyelt tartomány biztonságos LDAP-hozzáférése az interneten keresztül le van tiltva. Ha engedélyezi a nyilvános biztonságos LDAP-hozzáférést, a tartománya érzékeny a jelszóval kapcsolatos találgatásos támadásokra az interneten keresztül. A következő lépésben egy hálózati biztonsági csoport úgy van konfigurálva, hogy csak a szükséges forrás IP-címtartományokhoz való hozzáférést zárolja.

Kapcsolja át az Biztonságos LDAP-hozzáférés engedélyezése az interneten opciót Engedélyezés állásra.

Válassza ki a .PFX fájl biztonságos LDAP-tanúsítvánnyal melletti mappa ikont. Tallózással keresse fel a .PFX fájl elérési útját, majd válassza ki az előző lépésben létrehozott tanúsítványt, amely tartalmazza a titkos kulcsot.

Fontos

A tanúsítványkövetelmények előző szakaszában leírtak szerint nem használhat nyilvános hitelesítésszolgáltatótól származó tanúsítványt az alapértelmezett .onmicrosoft.com tartománnyal. A Microsoft a .onmicrosoft.com tartomány tulajdonosa, így egy nyilvános hitelesítésszolgáltató nem állít ki tanúsítványt.

Győződjön meg arról, hogy a tanúsítvány a megfelelő formátumban van. Ha nem, az Azure-platform tanúsítványérvényesítési hibákat generál a biztonságos LDAP engedélyezésekor.

Adja meg a .PFX fájl visszafejtéséhez szükséges jelszót, amelyet egy korábbi lépésben állítottak be, amikor a tanúsítványt exportálták egy .PFX-fájlba.

A biztonságos LDAP engedélyezéséhez válassza a Mentés lehetőséget.

Megjelenik egy értesítés arról, hogy a biztonságos LDAP konfigurálva van a felügyelt tartományhoz. A művelet befejezéséig nem módosíthatja a felügyelt tartomány egyéb beállításait.

A felügyelt tartomány biztonságos LDAP-jának engedélyezése néhány percet vesz igénybe. Ha a megadott biztonságos LDAP-tanúsítvány nem felel meg a szükséges feltételeknek, a felügyelt tartomány biztonságos LDAP-jának engedélyezésére irányuló művelet meghiúsul.

A hiba néhány gyakori oka az, ha a tartománynév helytelen, a tanúsítvány titkosítási algoritmusa nem TripleDES-SHA1, vagy a tanúsítvány hamarosan lejár vagy már lejárt. A tanúsítványt újra létrehozhatja érvényes paraméterekkel, majd ezzel a frissített tanúsítvánnyal engedélyezheti a biztonságos LDAP-t.

Lejáró tanúsítvány módosítása

- Hozzon létre egy helyettesítő biztonságos LDAP-tanúsítványt a biztonságos LDAP-tanúsítvány létrehozásához szükséges lépések végrehajtásával.

- Ha a helyettesítő tanúsítványt a Domain Services szolgáltatásra szeretné alkalmazni, a Microsoft Entra Felügyeleti központ Microsoft Entra Domain Services bal oldali menüjében válassza a Biztonságos LDAP, majd a Tanúsítvány módosítása lehetőséget.

- Ossza el a tanúsítványt minden olyan ügyfél számára, amely biztonságos LDAP használatával csatlakozik.

Biztonságos LDAP-hozzáférés zárolása az interneten keresztül

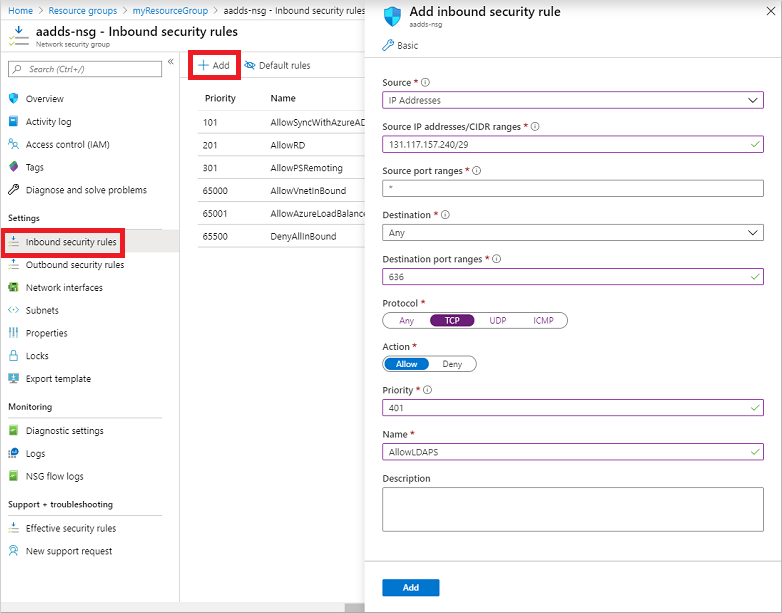

Ha engedélyezi a biztonságos LDAP-hozzáférést az interneten keresztül a felügyelt tartományhoz, az biztonsági fenyegetést okoz. A felügyelt tartomány elérhető az internetről a 636-os TCP-porton. Javasoljuk, hogy a felügyelt tartományhoz való hozzáférést a környezet meghatározott ismert IP-címére korlátozza. Egy Azure-beli hálózati biztonsági csoportszabály használható a biztonságos LDAP-hozzáférés korlátozására.

Hozzunk létre egy szabályt, amely engedélyezi a bejövő biztonságos LDAP-hozzáférést a 636-os TCP-porton keresztül egy megadott IP-címkészletből. Egy alacsonyabb prioritású alapértelmezett DenyAll-szabály az internetről érkező összes bejövő forgalomra vonatkozik, így csak a megadott címek érhetik el a felügyelt tartományt biztonságos LDAP használatával.

A Microsoft Entra Felügyeleti központban keresse meg és válassza ki az erőforráscsoportokat.

Válassza ki az erőforráscsoportot (például myResourceGroup), majd válassza ki a hálózati biztonsági csoportot( például aaads-nsg).

Megjelenik a meglévő bejövő és kimenő biztonsági szabályok listája. A hálózati biztonsági csoport ablakának bal oldalán válassza > beállításai lehetőséget.

Válassza a Hozzáadás lehetőséget, majd hozzon létre egy szabályt a 636-os TCP-portengedélyezéséhez. A nagyobb biztonság érdekében válassza ki a forrást IP-címként, majd adja meg saját érvényes IP-címét vagy tartományát a szervezet számára.

Beállítás Érték Forrás IP-címek Forrás IP-címei/ CIDR-tartományai A környezet érvényes IP-címe vagy tartománya Forrásporttartományok * Cél Bármely Célporttartományok 636 Protokoll TCP Művelet Engedélyezés Prioritás 401 Név AllowLDAPS Ha elkészült, kattintson a Hozzáadás gombra a szabály mentéséhez és alkalmazásához.

DNS-zóna konfigurálása külső hozzáféréshez

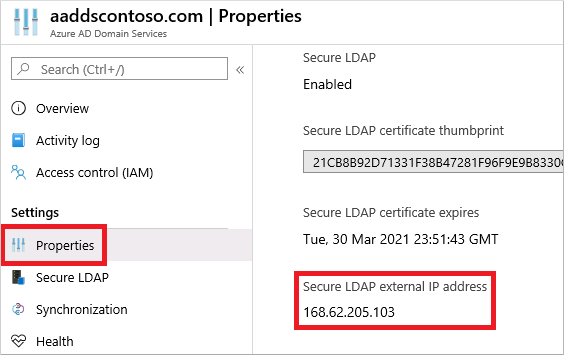

Ha az interneten keresztül engedélyezve van a biztonságos LDAP-hozzáférés, frissítse a DNS-zónát, hogy az ügyfélszámítógépek megtalálják ezt a felügyelt tartományt. A biztonságos LDAP külső IP-cím a felügyelt tartomány Tulajdonságok lapján jelenik meg:

Konfigurálja a külső DNS-szolgáltatót úgy, hogy hozzon létre egy gazdagéprekordot (például ldaps), amely erre a külső IP-címre mutat. Ha először a gépen szeretne helyileg tesztelni, létrehozhat egy bejegyzést a Windows hosts fájlban. A helyi számítógépen található hosts fájl sikeres szerkesztéséhez nyissa meg a Jegyzettömbet rendszergazdaként, majd nyissa meg C:\Windows\System32\drivers\etc\hosts.

Az alábbi példa DNS-bejegyzés, amely a külső DNS-szolgáltatódnál vagy a helyi gazdagépfájlban található, a forgalmat a ldaps.aaddscontoso.com címről a 168.62.205.103 külső IP-címre irányítja.

168.62.205.103 ldaps.aaddscontoso.com

Lekérdezések tesztelése a felügyelt tartományra

A felügyelt tartományhoz való csatlakozáshoz és kötéshez, valamint az LDAP-alapú kereséshez használja a LDP.exe eszközt. Ez az eszköz szerepel a Távoli kiszolgálófelügyeleti eszközök (RSAT) csomagban. További információ: Távoli kiszolgálófelügyeleti eszközök telepítése.

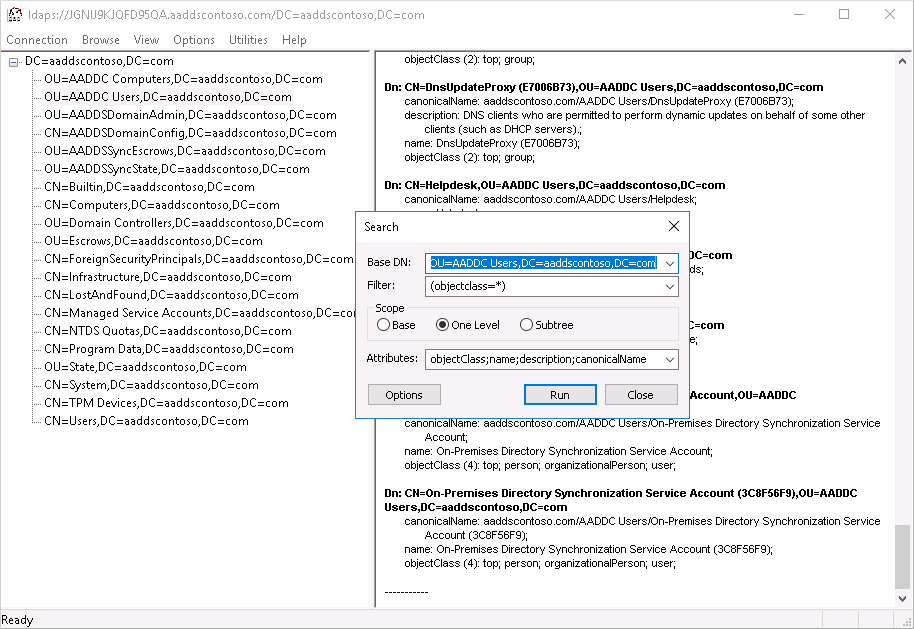

- Nyissa meg LDP.exe , és csatlakozzon a felügyelt tartományhoz. Válassza a Kapcsolat lehetőséget, majd a Csatlakozás lehetőséget.

- Adja meg az előző lépésben létrehozott felügyelt tartomány biztonságos LDAP DNS-tartománynevét, például ldaps.aaddscontoso.com. A biztonságos LDAP használatához állítsa a portot 636-ra, majd jelölje be az SSL jelölőnégyzetét.

- Kattintson az OK gombra a felügyelt tartományhoz való csatlakozáshoz.

Ezután csatlakozzon a felügyelt tartományhoz. A felhasználók (és szolgáltatásfiókok) nem tudnak egyszerű LDAP-kötéseket végrehajtani, ha letiltotta az NTLM jelszókivonat-szinkronizálását a felügyelt tartományon. Az NTLM-jelszókivonat-szinkronizálás letiltásával kapcsolatos további információkért tekintse meg a felügyelt tartomány biztonságossá tételét ismertető témakört.

- Válassza a Kapcsolat menüt, majd válassza a Kötés... lehetőséget.

- Adja meg a felügyelt tartományhoz tartozó felhasználói fiók hitelesítő adatait. Adja meg a felhasználói fiók jelszavát, majd adja meg a tartományát, például aaddscontoso.com.

- A Kötés típusa lehetőségnél válassza a Hitelesítő adatokkal kötés opciót.

- Válassza az OK gombot a felügyelt tartományhoz való kötéshez.

A felügyelt tartományban tárolt objektumok megtekintése:

Válassza a Nézet menüt, majd a Fa lehetőséget.

Hagyja üresen a BaseDN mezőt, majd kattintson az OK gombra.

Válasszon ki egy tárolót, például az AADDC-felhasználókat, majd válassza a jobb gombbal a tárolót, és válassza a Keresés lehetőséget.

Hagyja meg az előre kitöltött mezőket, majd válassza a Futtatás lehetőséget. A lekérdezés eredményei a jobb oldali ablakban jelennek meg, ahogyan az alábbi példakimenetben is látható:

Egy adott tároló közvetlen lekérdezéséhez a > menüben megadhat egy AlapDN-t, például OU=AADDC Users,DC=AADDSCONTOSO,DC=COM vagy OU=AADDC Computers,DC=AADDSCONTOSO,DC=COM. A lekérdezések formázásával és létrehozásával kapcsolatos további információkért tekintse meg az LDAP-lekérdezés alapjait.

Feljegyzés

Ha önaláírt tanúsítványt használ, győződjön meg arról, hogy az önaláírt tanúsítvány hozzá van adva az LDAPS megbízható legfelső szintű hitelesítésszolgáltatói közé, hogy az LDAPS az LDP.exe-vel történő használatához szükséges legyen.

Az erőforrások tisztítása

Ha DNS-bejegyzést adott hozzá a számítógép hosts fájljához az oktatóanyaghoz való kapcsolódás teszteléséhez, távolítsa el ezt a bejegyzést, és adjon hozzá egy hivatalos bejegyzést a DNS-zónában. Ha el szeretné távolítani a bejegyzést a helyi gazdagépfájlból, hajtsa végre a következő lépéseket:

- A helyi gépen nyissa meg a Jegyzettömbet rendszergazdaként

- Keresse meg és nyissa meg a fájlt

C:\Windows\System32\drivers\etc\hosts. - Törölje a hozzáadott rekord sorát, például

168.62.205.103 ldaps.aaddscontoso.com

Hibaelhárítás

Ha hibaüzenet jelenik meg, amely szerint LDAP.exe nem tud csatlakozni, próbálkozzon a kapcsolat lekérésének különböző szempontjaival:

- A tartományvezérlő konfigurálása

- Az ügyfél konfigurálása

- hálózat

- A TLS-munkamenet létrehozása

Ha a tanúsítvány tárgynevének egyezése fennáll, a tartományvezérlő a Domain Services tartománynevét használja (nem a Microsoft Entra tartománynevet) a tanúsítvány kereséséhez a tanúsítványtárban. Helyesírási hibák esetén például a tartományvezérlő nem választhatja ki a megfelelő tanúsítványt.

Az ügyfél megkísérli létrehozni a TLS-kapcsolatot a megadott név alapján. A forgalomnak végig kell haladnia. A tartományvezérlő elküldi a kiszolgáló hitelesítési tanúsítványának nyilvános kulcsát. A tanúsítványnak a megfelelő használati céllal kell rendelkeznie, a tárgynév mezőben aláírt névnek kompatibilisnek kell lennie ahhoz, hogy az ügyfél megbízzon abban, hogy a kiszolgáló az a DNS-név, amelyhez csatlakozik (azaz egy helyettesítő karakter működik, helyesírási hibák nélkül), és az ügyfélnek megbíznia kell a tanúsítvány kiállítójában. Ellenőrizheti az adott lánc bármelyik problémáját az eseménynaplóban a Rendszernaplóban, és szűrheti azokat az eseményeket, amelyek forrása megegyezik az Schannel-lel. Miután ezek a darabok a helyükre kerültek, létrehoznak egy munkamenetkulcsot.

További információ: TLS Handshake.

Következő lépések

Ez az oktatóanyag bemutatta, hogyan végezheti el az alábbi műveleteket:

- Digitális tanúsítvány létrehozása a Microsoft Entra Domain Services szolgáltatással való használatra

- Biztonságos LDAP engedélyezése a Microsoft Entra Domain Serviceshez

- Biztonságos LDAP konfigurálása nyilvános interneten keresztül történő használatra

- Biztonságos LDAP kötése és tesztelése felügyelt tartományhoz