Oktatóanyag: SCIM-mintavégpont fejlesztése a Microsoft Entra ID-ban

Ez az oktatóanyag bemutatja, hogyan helyezheti üzembe az SCIM referenciakódot Azure-alkalmazás Szolgáltatással. Ezután tesztelje a kódot a Postman használatával vagy a Microsoft Entra kiépítési szolgáltatással való integrációval. Az oktatóanyag olyan fejlesztőknek szól, akik szeretnék megkezdeni az SCIM használatát, vagy bárkinek, aki szeretne tesztelni egy SCIM-végpontot.

Ebben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Az SCIM-végpont üzembe helyezése az Azure-ban.

- Tesztelje az SCIM-végpontot.

SCIM-végpont üzembe helyezése az Azure-ban

Az alábbi lépések az SCIM-végpont szolgáltatásban való üzembe helyezését a Visual Studio 2019 és a Visual Studio Code és Azure-alkalmazás Service használatával végzik. Az SCIM referenciakód helyileg futtatható, helyszíni kiszolgáló által üzemeltetett vagy egy másik külső szolgáltatásban üzembe helyezhető. Az SCIM-végpontok kiépítésével kapcsolatos információkért tekintse meg az SCIM-végpontok kiépítésének fejlesztését és tervezését ismertető oktatóanyagot.

A mintaalkalmazás lekérése és üzembe helyezése

Lépjen a GitHub referenciakódjához, és válassza a Klónozás vagy letöltés lehetőséget. Válassza a Megnyitás az asztalon lehetőséget, vagy másolja a hivatkozást, nyissa meg a Visual Studiót, majd válassza a Klónozás vagy a Kód kivétele lehetőséget a másolt hivatkozás beírásához és helyi másolat készítéséhez. Mentse a fájlokat egy olyan mappába, ahol az elérési út teljes hossza 260 vagy kevesebb karakter.

A Visual Studióban mindenképpen jelentkezzen be arra a fiókra, amely hozzáfér az üzemeltetési erőforrásokhoz.

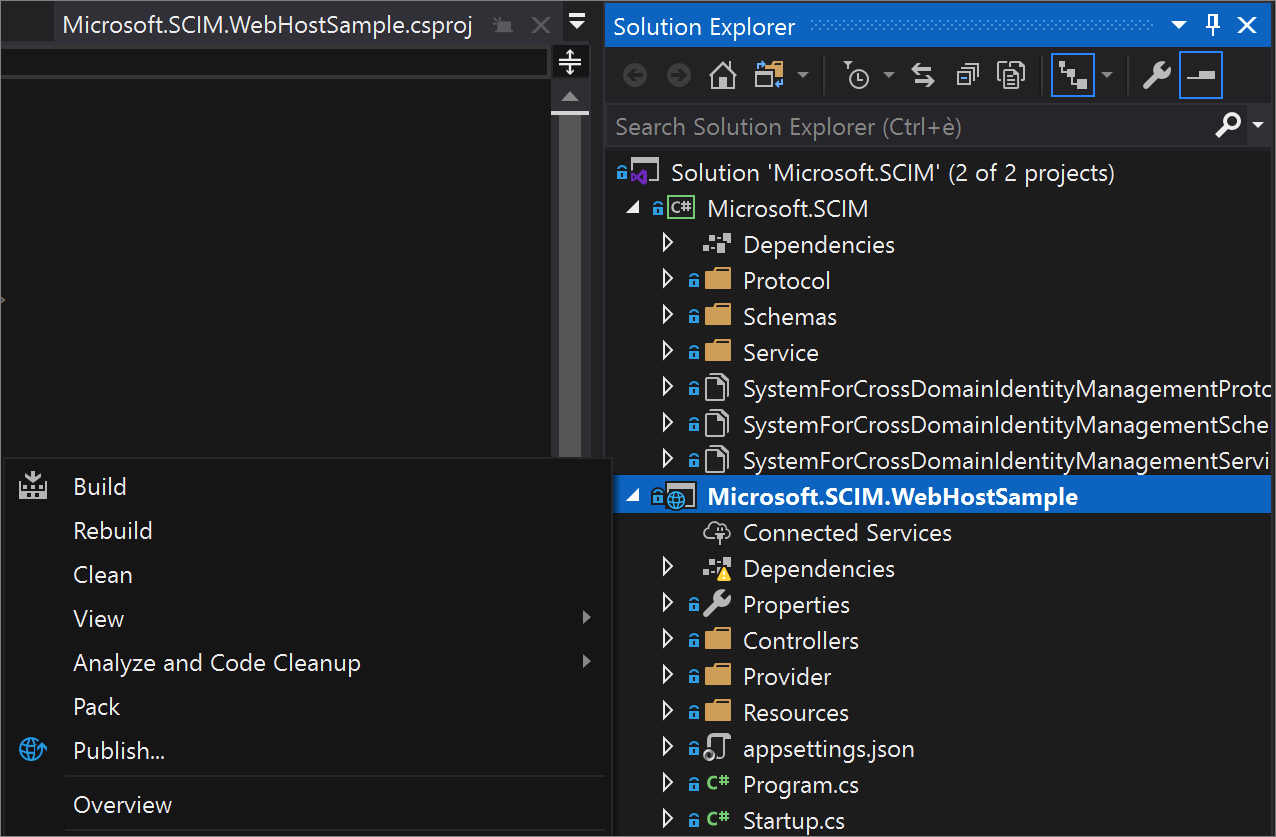

Nyissa meg Megoldáskezelő Microsoft.SCIM.sln, és kattintson a jobb gombbal a Microsoft.SCIM.WebHostSample fájlra. Válassza a Közzététel lehetőséget.

Feljegyzés

A megoldás helyi futtatásához kattintson duplán a projektre, és válassza az IIS Expresst a projekt helyi gazdagép URL-címmel rendelkező weblapként való elindításához. További információt az IIS Express áttekintésében talál.

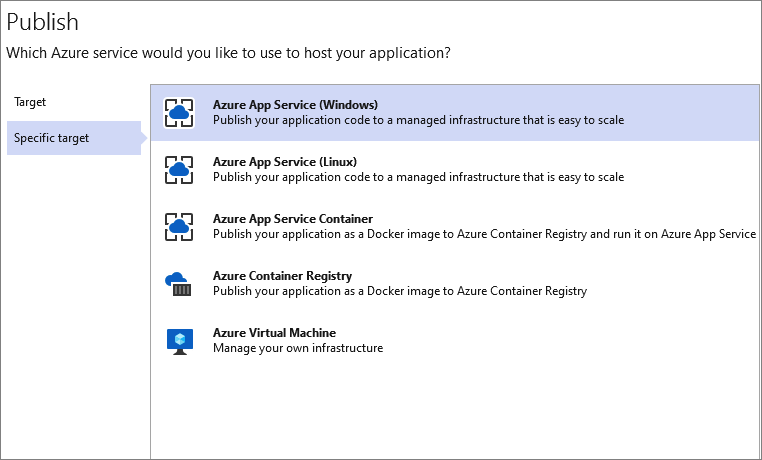

Válassza a Profil létrehozása lehetőséget, és győződjön meg arról, hogy az App Service és az Új létrehozása lehetőség van kiválasztva.

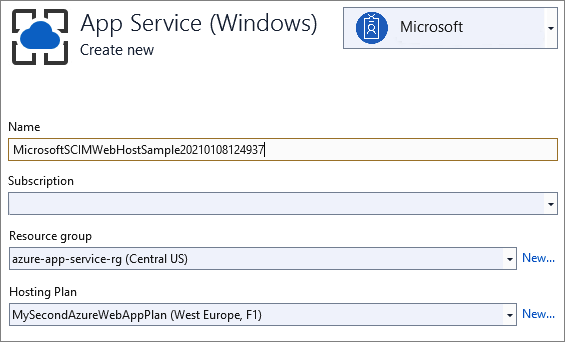

Lépjen végig a párbeszédpanel beállításain, és nevezze át az alkalmazást egy tetszőleges névre. Ez a név az alkalmazásban és az SCIM-végpont URL-címében is használatos.

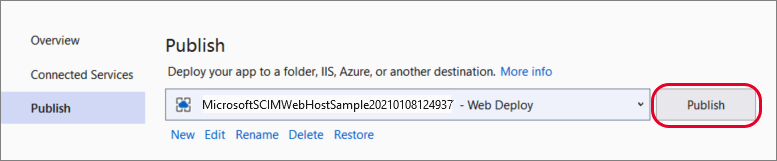

Válassza ki a használni kívánt erőforráscsoportot, és válassza a Közzététel lehetőséget.

Az App Service konfigurálása

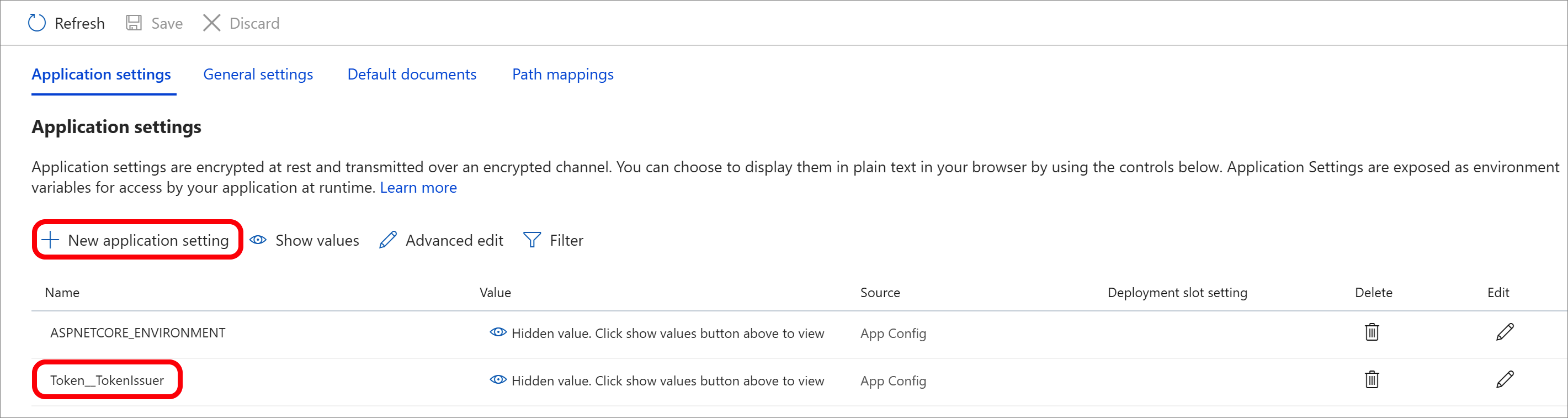

Lépjen az alkalmazásra a Azure-alkalmazás Szolgáltatáskonfigurációban>, és válassza az Új alkalmazásbeállítás lehetőséget a Token__TokenIssuer értékhez https://sts.windows.net/<tenant_id>/való hozzáadásához. Cserélje le <tenant_id> a Microsoft Entra-bérlő azonosítóját. Ha a Postman használatával szeretné tesztelni az SCIM-végpontot, adjon hozzá egy ASPNETCORE_ENVIRONMENT beállítást az értékkelDevelopment.

Ha egy vállalati alkalmazással teszteli a végpontot a Microsoft Entra felügyeleti központban, két lehetősége van. Megtarthatja a környezetet Development , és megadhatja a tesztelési jogkivonatot a /scim/token végpontról, vagy módosíthatja a környezetet Production üresre, és üresen hagyhatja a tokenmezőt.

Ennyi az egész! Az SCIM-végpont közzététele megtörtént, és a Azure-alkalmazás szolgáltatás URL-címével tesztelheti az SCIM-végpontot.

AZ SCIM-végpont tesztelése

Az SCIM-végpontra irányuló kérelmek hitelesítést igényelnek. Az SCIM szabványnak több lehetősége is van. A kérések használhatnak cookie-kat, alapszintű hitelesítést, TLS-ügyfélhitelesítést vagy az RFC 7644-ben felsorolt módszerek bármelyikét.

Ügyeljen arra, hogy kerülje a nem biztonságos metódusokat, például a felhasználónevet és a jelszót egy biztonságosabb módszer, például az OAuth javára. A Microsoft Entra ID támogatja a hosszú élettartamú tulajdonosi jogkivonatokat (katalógus- és nem katalógusalkalmazásokhoz) és az OAuth engedélyezési engedélyt (katalógusalkalmazásokhoz).

Feljegyzés

Az adattárban megadott engedélyezési módszerek csak tesztelésre szolgálnak. Ha integrálódik a Microsoft Entra-azonosítóval, tekintse át az engedélyezési útmutatót. Lásd: SCIM-végpont kiépítésének megtervezése.

A fejlesztői környezet lehetővé teszi az éles környezetben nem biztonságos funkciókat, például referenciakódot a biztonsági jogkivonat érvényesítésének szabályozásához. A jogkivonat érvényesítési kódja önaláírt biztonsági jogkivonatot használ, és az aláíró kulcsot a konfigurációs fájl tárolja. Tekintse meg a Token:IssuerSigningKey paramétert az appsettingsban. Development.json fájl.

"Token": {

"TokenAudience": "Microsoft.Security.Bearer",

"TokenIssuer": "Microsoft.Security.Bearer",

"IssuerSigningKey": "A1B2C3D4E5F6A1B2C3D4E5F6",

"TokenLifetimeInMins": "120"

}

Feljegyzés

Amikor GET kérést küld a /scim/token végpontnak, a rendszer a konfigurált kulccsal állít ki egy jogkivonatot. Ez a jogkivonat használható tulajdonosi jogkivonatként a későbbi engedélyezéshez.

Az alapértelmezett jogkivonat-érvényesítési kód a Microsoft Entra-jogkivonat használatára van konfigurálva, és megköveteli a kiállító bérlő konfigurálását a Token:TokenIssuer paraméterrel a appsettings.json fájlban.

"Token": {

"TokenAudience": "8adf8e6e-67b2-4cf2-a259-e3dc5476c621",

"TokenIssuer": "https://sts.windows.net/<tenant_id>/"

}