Távoli hozzáférés engedélyezése a SharePointhoz a Microsoft Entra-alkalmazásproxy segítségével

Ez a részletes útmutató bemutatja, hogyan integrálható helyszíni SharePoint-farm a Microsoft Entra alkalmazásproxyval.

Előfeltételek

A konfiguráció végrehajtásához a következő erőforrásokra van szüksége:

- SharePoint 2013-farm vagy újabb. A SharePoint-farmnak integrálva kell lennie a Microsoft Entra-azonosítóval.

- Egy Microsoft Entra-bérlő alkalmazásproxyt tartalmazó csomaggal. További információ a Microsoft Entra id csomagjairól és díjszabásáról.

- Egy Microsoft Office Web Apps Server-farm, amely megfelelően indítja el az Office-fájlokat a helyszíni SharePoint-farmból.

- Egyéni , ellenőrzött tartomány a Microsoft Entra-bérlőben.

- A helyszíni Active Directory szinkronizálva van a Microsoft Entra Csatlakozás, amelyen keresztül a felhasználók bejelentkezhetnek az Azure-ba.

- a vállalati tartományon belüli számítógépen telepített és futó magánhálózati összekötő.

A SharePoint alkalmazásproxyval való konfigurálásához két URL-cím szükséges:

- A végfelhasználók számára látható és a Microsoft Entra-azonosítóban meghatározott külső URL-cím. Ez az URL-cím egyéni tartományt is használhat. További információ az egyéni tartományok Microsoft Entra-alkalmazásproxyban való használatával kapcsolatban.

- Belső URL-cím, amely csak a vállalati tartományon belül ismert, és soha nem használt közvetlenül.

Fontos

A hivatkozások megfelelő megfeleltetéséhez kövesse az alábbi ajánlásokat a belső URL-címhez:

- HASZNÁLJON HTTPS-t.

- Ne használjon egyéni portokat.

- A vállalati tartománynévrendszerben (DNS) hozzon létre egy gazdagépet (A), amely a SharePoint WFE-re (vagy terheléselosztóra) mutat, nem pedig aliasra (CName).

Ez a cikk a következő értékeket használja:

- Belső URL-cím:

https://sharepoint. - Külső URL-cím:

https://spsites-demo1984.msappproxy.net/. - A SharePoint-webalkalmazás alkalmazáskészlet-fiókja:

Contoso\spapppool.

1. lépés: Alkalmazásproxyt használó alkalmazás konfigurálása a Microsoft Entra-azonosítóban

Ebben a lépésben egy alkalmazást hoz létre a Microsoft Entra-bérlőben, amely alkalmazásproxyt használ. Beállíthatja a külső URL-címet, és megadhatja a belső URL-címet, amelyek a SharePoint későbbi verzióiban lesznek használatban.

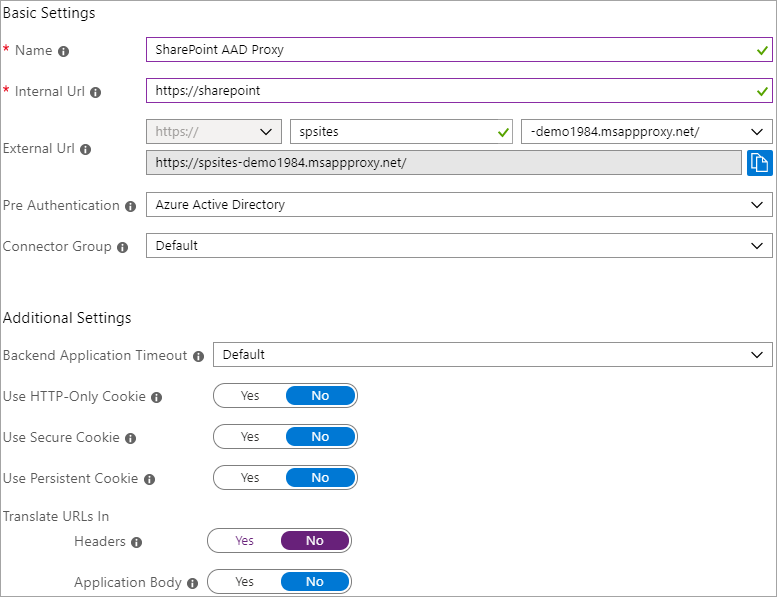

Hozza létre az alkalmazást az alábbi beállítások szerint. Részletes útmutatásért tekintse meg az alkalmazások Microsoft Entra-alkalmazásproxyval történő közzétételét ismertető cikket.

- Belső URL-cím: A SharePoint későbbi verzióiban beállított belső SharePoint-URL-cím, például

https://sharepoint. - Előzetes hitelesítés:

Microsoft Entra ID. - URL-címek fordítása fejlécekben:

No. - URL-címek fordítása az alkalmazás törzsében:

No.

- Belső URL-cím: A SharePoint későbbi verzióiban beállított belső SharePoint-URL-cím, például

Az alkalmazás közzététele után kövesse az alábbi lépéseket az egyszeri bejelentkezési beállítások konfigurálásához.

- A portál alkalmazásoldalán válassza az Egyszeri bejelentkezés lehetőséget.

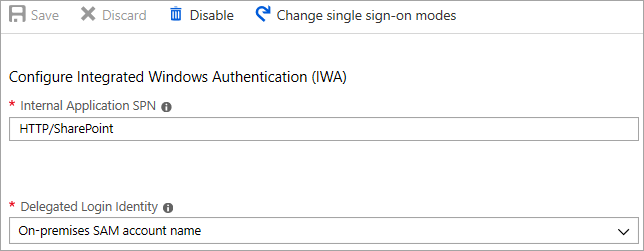

- Egyszeri bejelentkezési mód esetén válassza az Integrált Windows-hitelesítés lehetőséget.

- Állítsa be a belső alkalmazásszolgáltatás egyszerű nevét (SPN) a korábban beállított értékre. Ebben a példában az érték a következő

HTTP/sharepoint: . - A Delegált bejelentkezési identitás csoportban válassza ki az Active Directory erdőkonfigurációjának legmegfelelőbb lehetőséget. Ha például egyetlen Active Directory-tartomány van az erdőben, válassza a helyszíni SAM-fiók nevét (az alábbi képernyőképen látható módon). Ha azonban a felhasználók nem ugyanabban a tartományban találhatók, mint a SharePoint és a magánhálózati összekötő kiszolgálói, válassza a helyszíni egyszerű felhasználónevet (a képernyőképen nem látható).

Fejezze be az alkalmazás beállítását, lépjen a Felhasználók és csoportok szakaszra, és rendeljen hozzá felhasználókat az alkalmazáshoz való hozzáféréshez.

2. lépés: A SharePoint-webalkalmazás konfigurálása

A SharePoint-webalkalmazást kerberossal és a megfelelő alternatív hozzáférési leképezésekkel kell konfigurálni, hogy megfelelően működjön a Microsoft Entra alkalmazásproxyval. Két lehetőség közül választhat:

- Hozzon létre egy új webalkalmazást, és csak az alapértelmezett zónát használja. Az alapértelmezett zóna használata az előnyben részesített beállítás, amely a legjobb élményt nyújtja a SharePointhoz. A SharePoint által létrehozott e-mail-riasztások hivatkozásai például az alapértelmezett zónára mutatnak.

- Meglévő webalkalmazás kiterjesztése a Kerberos nem alapértelmezett zónában való konfigurálásához.

Fontos

A használt zónától függetlenül a SharePoint-webalkalmazás alkalmazáskészlet-fiókjának a Kerberos megfelelő működéséhez tartományi fióknak kell lennie.

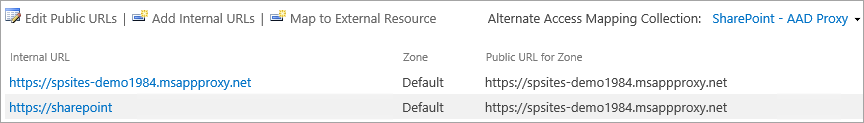

A SharePoint-webalkalmazás létrehozása

A szkript egy példát mutat be egy új webalkalmazás alapértelmezett zóna használatával történő létrehozására. az alapértelmezett zóna használata az előnyben részesített beállítás.

Indítsa el a SharePoint Management Shellt , és futtassa a szkriptet.

# This script creates a web application and configures the Default zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment. Note that the managed account must exist and it must be a domain account $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $applicationPoolManagedAccount = "Contoso\spapppool" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = New-SPWebApplication -Name "SharePoint - AAD Proxy" -Port 443 -SecureSocketsLayer -URL $externalUrl -ApplicationPool "SharePoint - AAD Proxy" -ApplicationPoolAccount (Get-SPManagedAccount $applicationPoolManagedAccount) -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Default -InternalNyissa meg a SharePoint Central Rendszergazda istration webhelyet.

A Rendszer Gépház területen válassza az Alternatív hozzáférés-leképezések konfigurálása lehetőséget. Megnyílik az Alternatív hozzáférés-leképezési gyűjtemény mező.

Szűrje a megjelenítést az új webalkalmazással.

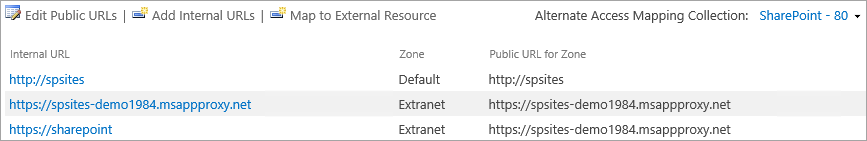

Ha egy meglévő webalkalmazást egy új zónára terjeszt ki.

Indítsa el a SharePoint Management Shellt, és futtassa a következő szkriptet.

# This script extends an existing web application to Internet zone with the internal/external URL needed to work with Azure AD application proxy # Edit variables below to fit your environment $webAppUrl = "http://spsites/" $internalUrl = "https://sharepoint" $externalUrl = "https://spsites-demo1984.msappproxy.net/" $winAp = New-SPAuthenticationProvider -UseWindowsIntegratedAuthentication -DisableKerberos:$false $wa = Get-SPWebApplication $webAppUrl New-SPWebApplicationExtension -Name "SharePoint - AAD Proxy" -Identity $wa -SecureSocketsLayer -Zone Extranet -Url $externalUrl -AuthenticationProvider $winAp New-SPAlternateURL -Url $internalUrl -WebApplication $wa -Zone Extranet -Internal

'. Nyissa meg a SharePoint Central Rendszergazda istration webhelyet.

A Rendszer Gépház területen válassza az Alternatív hozzáférés-leképezések konfigurálása lehetőséget. Megnyílik az Alternatív hozzáférés-leképezési gyűjtemény mező.

Szűrje a kijelzőt a kiterjesztett webalkalmazással.

Győződjön meg arról, hogy a SharePoint-webalkalmazás tartományfiók alatt fut

A SharePoint-webalkalmazás alkalmazáskészletét futtató fiók azonosításához és tartományi fiókként való azonosításához kövesse az alábbi lépéseket:

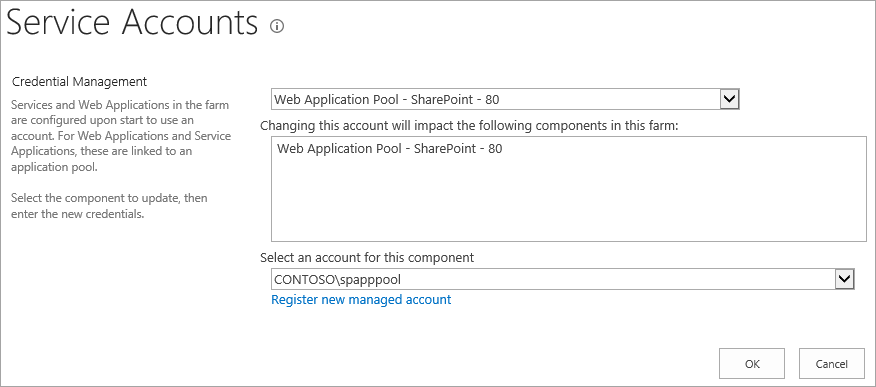

Nyissa meg a SharePoint Central Rendszergazda istration webhelyet.

Nyissa meg a Biztonság lehetőséget, és válassza a Szolgáltatásfiókok konfigurálása lehetőséget.

Válassza a webalkalmazás-készlet – YourWebApplicationName lehetőséget.

Győződjön meg arról, hogy az összetevőhöz tartozó fiók kiválasztása tartományi fiókot ad vissza, és ne feledje, mivel a következő lépésben használja.

Győződjön meg arról, hogy egy HTTPS-tanúsítvány konfigurálva van az extranet zóna IIS-helyéhez

Mivel a belső URL-cím HTTPS protokollt használ (https://SharePoint/), a tanúsítványt be kell állítani az Internet Information Services (IIS) webhelyén.

Nyissa meg a Windows PowerShell-konzolt.

Futtassa a következő szkriptet egy önaláírt tanúsítvány létrehozásához és a számítógéphez

MY storevaló hozzáadásához.# Replace "SharePoint" with the actual hostname of the Internal URL of your Azure AD proxy application New-SelfSignedCertificate -DnsName "SharePoint" -CertStoreLocation "cert:\LocalMachine\My"Fontos

Az önaláírt tanúsítványok csak tesztelési célokra alkalmasak. Éles környezetekben javasoljuk, hogy inkább egy hitelesítésszolgáltató által kiadott tanúsítványokat használjon.

Nyissa meg az Internet Information Services Manager konzolt.

Bontsa ki a kiszolgálót fanézetben, bontsa ki a Webhelyek elemet, válassza ki a SharePoint – Microsoft Entra ID proxywebhelyet , és válassza a Kötések lehetőséget.

Válassza a https-kötést, majd a Szerkesztés lehetőséget.

A TLS/SSL tanúsítványmezőben válassza a SharePoint-tanúsítványt , majd kattintson az OK gombra.

Mostantól külsőleg is elérheti a SharePoint-webhelyet a Microsoft Entra alkalmazásproxyn keresztül.

3. lépés: A Kerberos korlátozott delegálásának konfigurálása

A felhasználók először a Microsoft Entra-azonosítóban, majd a SharePointban hitelesítik magukat a Kerberos használatával a Microsoft Entra privát hálózati összekötőn keresztül. Ahhoz, hogy az összekötő kerberos jogkivonatot szerezzen be a Microsoft Entra-felhasználó nevében, a Kerberos Korlátozott delegálást (KCD) protokollváltással kell konfigurálnia. A KCD-vel kapcsolatos további információkért tekintse meg a Kerberos korlátozott delegálásának áttekintését.

A SharePoint szolgáltatásfiók egyszerű szolgáltatásnevének (SPN) beállítása

Ebben a cikkben a belső URL-cím az https://sharepoint, és így a szolgáltatásnév neve (SPN) is.HTTP/sharepoint Ezeket az értékeket a környezetnek megfelelő értékekre kell cserélnie.

Ha spN-t HTTP/sharepoint szeretne regisztrálni a SharePoint-alkalmazáskészlet-fiókhoz Contoso\spapppool, futtassa a következő parancsot egy parancssorból, a tartomány rendszergazdájaként:

setspn -S HTTP/sharepoint Contoso\spapppool

A Setspn parancs a hozzáadás előtt megkeresi az egyszerű szolgáltatásneveket. Ha az egyszerű szolgáltatásnév már létezik, ismétlődő SPN-érték hibaüzenet jelenik meg. Távolítsa el a meglévő egyszerű szolgáltatásneveket. A parancs beállítással történő futtatásával Setspn-L ellenőrizze, hogy az egyszerű szolgáltatásnév sikeresen lett-e hozzáadva. A parancsról további információt a Setspn című témakörben talál.

Győződjön meg arról, hogy az összekötő megbízható a SharePoint-alkalmazáskészlet-fiókhoz hozzáadott egyszerű szolgáltatásnév delegálásához

Konfigurálja a KCD-t, hogy a Microsoft Entra alkalmazásproxy szolgáltatás felhasználói identitásokat delegáljon a SharePoint-alkalmazáskészlet-fiókba. Konfigurálja a KCD-t úgy, hogy engedélyezi a magánhálózati összekötőnek a Kerberos-jegyek lekérését a Microsoft Entra-azonosítóban hitelesített felhasználók számára. Ezután a kiszolgáló átadja a környezetet a célalkalmazásnak (ebben az esetben a SharePointnak).

A KCD konfigurálásához kövesse az alábbi lépéseket az egyes összekötő gépeken:

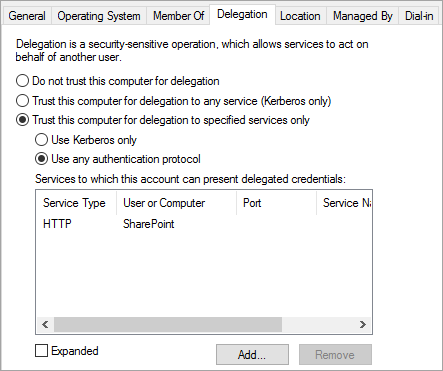

Jelentkezzen be egy tartományvezérlőbe tartományi rendszergazdaként, majd nyissa meg a Active Directory - felhasználók és számítógépek.

Keresse meg a Microsoft Entra magánhálózati összekötőt futtató számítógépet. Ebben a példában a SharePoint Servert futtató számítógépről van szó.

Kattintson duplán a számítógépre, majd válassza a Delegálás lapot.

Győződjön meg arról, hogy a delegálási beállítások csak a megadott szolgáltatásokra való delegáláshoz a számítógép megbízhatósága beállításra vannak beállítva. Ezután válassza a Bármely hitelesítési protokoll használata lehetőséget.

Válassza a Hozzáadás gombot, válassza a Felhasználók vagy számítógépek lehetőséget, és keresse meg a SharePoint-alkalmazáskészlet-fiókot. Például:

Contoso\spapppoolAz EGYSZERŰ SZOLGÁLTATÁSNÉV listában válassza ki azt, amelyet korábban a szolgáltatásfiókhoz hozott létre.

Kattintson az OK gombra , majd ismét az OK gombra a módosítások mentéséhez.

Most már készen áll arra, hogy a külső URL-cím használatával és az Azure-ral való hitelesítéssel jelentkezzen be a SharePointba.

Bejelentkezési hibák elhárítása

Ha a webhelyre való bejelentkezés nem működik, a Csatlakozás or-naplókban további információt kaphat a problémáról: Az összekötőt futtató gépről nyissa meg az eseménynaplót, nyissa meg az eseménynaplót, nyissa meg a Microsoft>Microsoft Entra magánhálózati> alkalmazás- és szolgáltatási naplóit>Csatlakozás or, és vizsgálja meg a Rendszergazda naplót.