Jelszó nélküli hitelesítési lehetőségek a Microsoft Entra-azonosítóhoz

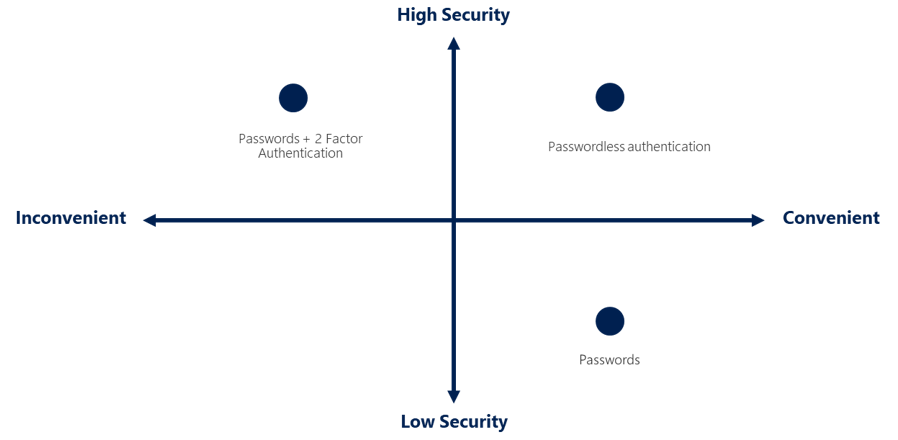

Az olyan funkciók, mint a többtényezős hitelesítés (MFA) nagyszerű módot jelentenek a szervezet védelmére, de a felhasználókat gyakran frusztrálja a plusz biztonsági réteg a jelszavak megjegyzése mellett. A jelszó nélküli hitelesítési módszerek kényelmesebbek, mert a rendszer eltávolítja és lecseréli a jelszót valamire, amit ön vagy tud.

| Hitelesítés | Valami, ami az Öné | Valami, amit ismer vagy ismer |

|---|---|---|

| Jelszó nélküli | Windows 10 Eszköz, telefon vagy biztonsági kulcs | Biometrikus vagy PIN-kód |

A hitelesítéshez minden szervezetnek más-más igényei vannak. A Microsoft Entra ID és az Azure Government a következő jelszó nélküli hitelesítési lehetőségeket integrálja:

- Vállalati Windows Hello

- Platform hitelesítő adatai macOS-hez

- Platformos egyszeri bejelentkezés (PSSO) macOS-hez intelligenskártya-hitelesítéssel

- Microsoft Authenticator

- Hozzáférési kulcsok (FIDO2)

- Tanúsítványalapú hitelesítés

Vállalati Windows Hello

Vállalati Windows Hello ideális azoknak az információs dolgozóknak, akik saját windowsos számítógéppel rendelkeznek. A biometrikus és PIN-kód hitelesítő adatai közvetlenül a felhasználó számítógépéhez vannak kötve, ami megakadályozza a hozzáférést a tulajdonoson kívül bárkitől. A nyilvános kulcsú infrastruktúra (PKI) integrációjával és az egyszeri bejelentkezés (SSO) beépített támogatásával a Vállalati Windows Hello kényelmes módszert kínál a helyszíni és a felhőbeli vállalati erőforrások zökkenőmentes eléréséhez.

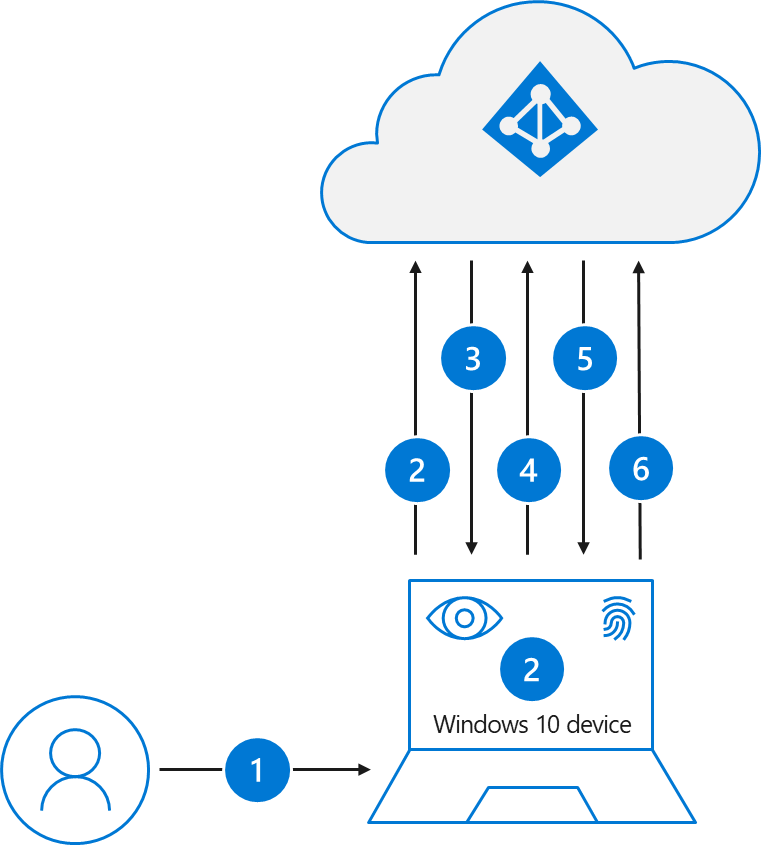

Az alábbi lépések bemutatják, hogyan működik a bejelentkezési folyamat a Microsoft Entra-azonosítóval:

- A felhasználó biometrikus vagy PIN-kód kézmozdulattal jelentkezik be a Windowsba. A kézmozdulat feloldja a Vállalati Windows Hello titkos kulcsot, és a rendszer elküldi a Cloud Authentication biztonsági támogatási szolgáltatójának, az úgynevezett Cloud Authentication Providernek (CloudAP). További információ a CloudAP-ról: Mi az elsődleges frissítési jogkivonat?

- A CloudAP a Microsoft Entra ID azonosítójából kér egy nem szándékos számot (egy véletlenszerű tetszőleges számot, amely egyszer használható).

- A Microsoft Entra-azonosító egy 5 percig érvényes érvénytelen értéket ad vissza.

- A CloudAP aláírja a nem elemet a felhasználó titkos kulcsával, és visszaadja az aláírt nem elemet a Microsoft Entra-azonosítónak.

- A Microsoft Entra ID a felhasználó biztonságosan regisztrált nyilvános kulcsával ellenőrzi az aláírt nem kódot a nem hitelesített aláírással szemben. A Microsoft Entra ID ellenőrzi az aláírást, majd ellenőrzi a visszaadott aláírt nem kódot. A nonce érvényesítésekor a Microsoft Entra ID létrehoz egy elsődleges frissítési jogkivonatot (PRT) az eszköz átviteli kulcsára titkosított munkamenet-kulccsal, és visszaadja azt a CloudAP-nak.

- A CloudAP munkamenet-kulccsal fogadja a titkosított PRT-t. A CloudAP az eszköz privát átviteli kulcsával fejti vissza a munkamenetkulcsot, és az eszköz megbízható platformmoduljával (TPM) védi a munkamenetkulcsot.

- A CloudAP sikeres hitelesítési választ ad vissza a Windowsnak. A felhasználó ezután zökkenőmentes bejelentkezéssel (SSO) hozzáférhet Windows- és felhőbeli és helyszíni alkalmazásokhoz.

A Vállalati Windows Hello tervezési útmutatója segítséget nyújt a Vállalati Windows Hello üzembe helyezés típusával és a megfontolandó lehetőségekkel kapcsolatos döntések meghozatalában.

Platform hitelesítő adatai macOS-hez

A macOS platform hitelesítő adatai egy új képesség macOS rendszeren, amely a Microsoft Enterprise egyszeri bejelentkezési bővítmény (SSOe) használatával engedélyezett. Egy biztonságos, hardverhez kötött titkosítási kulcsot helyez üzembe, amelyet az egyszeri bejelentkezéshez használnak az olyan alkalmazásokban, amelyek a Hitelesítéshez Microsoft Entra-azonosítót használnak. A felhasználó helyi fiókjelszóját nem érinti a rendszer, ezért be kell jelentkeznie a Mac gépre.

A macOS platform hitelesítő adatai lehetővé teszik a felhasználók számára, hogy jelszó nélkül menjenek az eszköz zárolásának feloldásához a Touch ID konfigurálásával, és Vállalati Windows Hello technológián alapuló, adathalászatnak ellenálló hitelesítő adatokat használnak. Ez pénzt takarít meg az ügyfélszervezetek számára azáltal, hogy megszünteti a biztonsági kulcsok szükségességét, és Teljes felügyelet célkitűzéseket fejleszt a Biztonságos Enklávéval való integrációval.

A macOS platform hitelesítő adatai adathalászatnak ellenálló hitelesítő adatokként is használhatók a WebAuthn-kihívásokhoz, beleértve a böngésző újrahitelesítési forgatókönyveit is. A hitelesítési házirend rendszergazdáinak engedélyeznie kell a Passkey (FIDO2) hitelesítési módszert a macOS platform hitelesítő adatainak adathalászatnak ellenálló hitelesítő adatként való támogatásához. Ha a FIDO-házirendben kulcskorlátozási szabályzatokat használ, a macOS platform hitelesítő adataihoz tartozó AAGUID-t hozzá kell adnia az engedélyezett AAGUID-k listájához: 7FD635B3-2EF9-4542-8D9D-164F2C771EFC.

- A felhasználó ujjlenyomat vagy jelszó kézmozdulattal oldja fel a macOS zárolását, amely feloldja a kulcstartót a UserSecureEnclaveKey eléréséhez.

- A macOS a Microsoft Entra-azonosítóból kér egy nem szándékos számot (egy véletlenszerű tetszőleges számot, amelyet csak egyszer lehet használni).

- A Microsoft Entra-azonosító egy 5 percig érvényes érvénytelen értéket ad vissza.

- Az operációs rendszer (OS) egy bejelentkezési kérést küld a Microsoft Entra-azonosítónak a Biztonságos enklávéban található UserSecureEnclaveKey-lel aláírt beágyazott állítással.

- A Microsoft Entra ID a UserSecureEnclave kulcs biztonságosan regisztrált nyilvános kulcsával ellenőrzi az aláírt állítást. A Microsoft Entra ID ellenőrzi az aláírást és a nem érvényesítést. Az állítás érvényesítése után a Microsoft Entra ID létrehoz egy elsődleges frissítési jogkivonatot (PRT), amely a UserDeviceEncryptionKey nyilvános kulccsal van titkosítva, amelyet a regisztráció során cserélnek le, és visszaküldi a választ az operációs rendszernek.

- Az operációs rendszer visszafejti és ellenőrzi a választ, lekéri az SSO-jogkivonatokat, tárolja és megosztja az SSO-bővítménysel az egyszeri bejelentkezés biztosításához. A felhasználó SSO használatával hozzáférhet a macOS-, a felhő- és a helyszíni alkalmazásokhoz.

A macOS platform egyszeri bejelentkezésével kapcsolatos további információkért tekintse meg a macOS platform hitelesítő adatainak konfigurálását és üzembe helyezését.

Platform egyszeri bejelentkezés macOS-hez SmartCard-tal

A macOS platform egyszeri bejelentkezése (PSSO) lehetővé teszi a felhasználók számára, hogy jelszó nélkül lépjenek a SmartCard hitelesítési módszer használatával. A felhasználó külső intelligens kártya vagy intelligenskártya-kompatibilis hard token (például Yubikey) használatával jelentkezik be a gépre. Az eszköz zárolásának feloldása után az intelligens kártyát a Microsoft Entra-azonosítóval használja a rendszer az egyszeri bejelentkezés engedélyezésére a Microsoft Entra ID-t tanúsítványalapú hitelesítést (CBA) használó alkalmazásokban. A CBA-t konfigurálni és engedélyezni kell ahhoz, hogy a felhasználók működjenek. A CBA konfigurálásához tekintse meg a Microsoft Entra tanúsítványalapú hitelesítésének konfigurálását ismertető témakört.

Az engedélyezéshez a rendszergazdának konfigurálnia kell a PSSO-t a Microsoft Intune vagy más támogatott Mobil Eszközkezelés (MDM) megoldással.

- A felhasználó az intelligens kártya pin-kódjával oldja fel a macOS zárolását, amely feloldja az intelligens kártyát és a kulcstartót, hogy hozzáférést biztosítson a Secure Enklávéban található eszközregisztrációs kulcsokhoz.

- A macOS a Microsoft Entra ID azonosítójából kér egy nem engedélyezett számot (egy véletlenszerű tetszőleges számot, amely csak egyszer használható).

- A Microsoft Entra-azonosító egy 5 percig érvényes érvénytelen értéket ad vissza.

- Az operációs rendszer (OS) egy bejelentkezési kérést küld a Microsoft Entra-azonosítónak az intelligens kártyáról a felhasználó Microsoft Entra-tanúsítványával aláírt beágyazott állítással.

- A Microsoft Entra ID ellenőrzi az aláírt állítást, az aláírást és a nem érvényesítést. Az állítás érvényesítése után a Microsoft Entra ID létrehoz egy elsődleges frissítési jogkivonatot (PRT), amely a UserDeviceEncryptionKey nyilvános kulccsal van titkosítva, amelyet a regisztráció során cserélnek le, és visszaküldi a választ az operációs rendszernek.

- Az operációs rendszer visszafejti és ellenőrzi a választ, lekéri az SSO-jogkivonatokat, tárolja és megosztja az SSO-bővítménysel az egyszeri bejelentkezés biztosításához. A felhasználó SSO használatával hozzáférhet a macOS-, a felhő- és a helyszíni alkalmazásokhoz.

Microsoft Authenticator

Azt is engedélyezheti, hogy az alkalmazott telefonja jelszó nélküli hitelesítési módszer legyen. Az Authenticator alkalmazást már használhatja kényelmes többtényezős hitelesítési lehetőségként a jelszó mellett. Az Authenticator alkalmazást jelszó nélküli beállításként is használhatja.

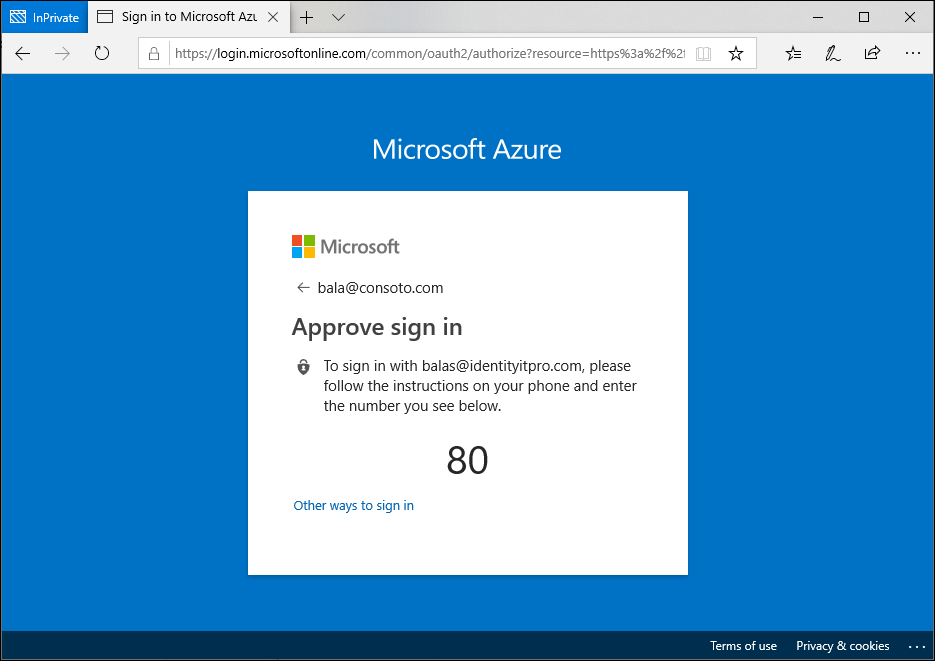

Az Authenticator alkalmazás minden iOS- vagy Android-telefont erős, jelszó nélküli hitelesítő adatokká alakít. A felhasználók bármilyen platformra vagy böngészőbe bejelentkezhetnek úgy, hogy értesítést kapnak a telefonjukra, amely megfelel a képernyőn megjelenő számnak a telefonjukon lévő számnak. Ezután a biometrikus (érintéses vagy arcos) vagy PIN-kóddal ellenőrizhetik. A telepítés részleteiért tekintse meg a Microsoft Authenticator letöltését és telepítését ismertető cikket.

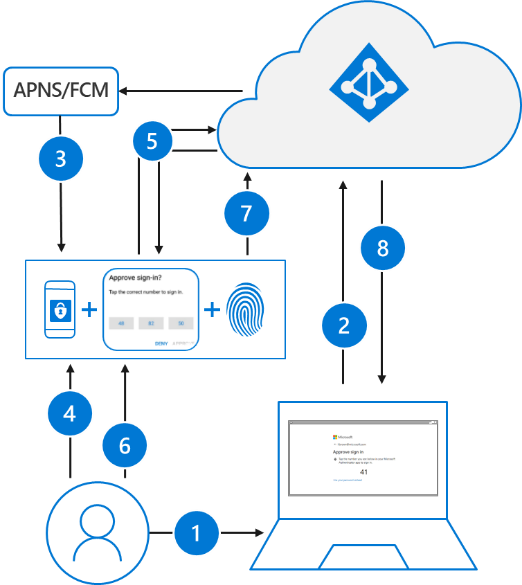

A Microsoft Authenticator használatával történő jelszó nélküli hitelesítés ugyanazt az alapszintű mintát követi, mint Vállalati Windows Hello. Ez egy kicsit bonyolultabb, mivel a felhasználót azonosítani kell, hogy a Microsoft Entra-azonosító megtalálja a használt Authenticator alkalmazásverziót:

- A felhasználó megadja a felhasználónevét.

- A Microsoft Entra ID észleli, hogy a felhasználó erős hitelesítő adatokkal rendelkezik, és elindítja az erős hitelesítőadat-folyamatot.

- A rendszer értesítést küld az alkalmazásnak iOS-eszközökön az Apple Push Notification Service (APNS) vagy a Firebase Cloud Messaging (FCM) szolgáltatáson keresztül Android-eszközökön.

- A felhasználó megkapja a leküldéses értesítést, és megnyitja az alkalmazást.

- Az alkalmazás meghívja a Microsoft Entra-azonosítót, és jelenléti igazolási kihívást kap, és nem érkezik meg.

- A felhasználó a személyes kulcs zárolásának feloldásához meg kell adnia a biometrikus vagy PIN-kódját.

- A nonce a titkos kulccsal van aláírva, és vissza lesz küldve a Microsoft Entra-azonosítóra.

- A Microsoft Entra ID nyilvános/titkos kulcsok érvényesítését hajtja végre, és egy jogkivonatot ad vissza.

A jelszó nélküli bejelentkezés megkezdéséhez végezze el az alábbi útmutatót:

Hozzáférési kulcsok (FIDO2)

A felhasználók regisztrálhatnak egy hozzáférési kulcsot (FIDO2), és kiválaszthatják azt elsődleges bejelentkezési módszerként. A hitelesítést kezelő hardvereszközökkel a fiók biztonsága megnő, mivel nincs olyan jelszó, amely közzétehető vagy kitalálható lenne. Jelenleg előzetes verzióban a hitelesítési rendszergazda fido2-biztonságot is kiépítheti egy felhasználó nevében a Microsoft Graph API és egy egyéni ügyfél használatával. A felhasználók nevében történő kiépítés jelenleg a biztonsági kulcsokra korlátozódik.

A FIDO (Fast IDentity Online) Alliance segít előléptetni a nyílt hitelesítési szabványokat, és csökkenteni a jelszavak hitelesítés formájában való használatát. A FIDO2 a legújabb szabvány, amely magában foglalja a webes hitelesítés (WebAuthn) szabványt. A FIDO lehetővé teszi a szervezetek számára, hogy a WebAuthn szabványt egy külső biztonsági kulccsal vagy egy eszközbe beépített platformkulcsmal alkalmazzák, hogy felhasználónév vagy jelszó nélkül jelentkezzenek be.

A FIDO2 biztonsági kulcsok a szabványokon alapuló, jelszó nélküli hitelesítési módszerek, amelyek bármilyen formában felhasználhatók. Ezek általában USB-eszközök, de Bluetooth- vagy közelmezős kommunikációt (NFC) is használhatnak. A hozzáférési kulcsok (FIDO2) ugyanazon WebAuthn szabványon alapulnak, és menthetők az Authenticatorban, illetve mobileszközökön, táblagépeken vagy számítógépeken.

A FIDO2 biztonsági kulcsokkal bejelentkezhet a Microsoft Entra-azonosítójukra vagy a Microsoft Entra hibrid csatlakoztatott Windows 10-eszközökre, és egyszeri bejelentkezést kaphatnak a felhőbeli és helyszíni erőforrásaikra. A felhasználók a támogatott böngészőkbe is bejelentkezhetnek. A FIDO2 biztonsági kulcsok nagyszerű lehetőséget jelentenek az olyan vállalatok számára, amelyek nagyon biztonsági szempontból érzékenyek, vagy olyan forgatókönyvekkel vagy alkalmazottakkal rendelkeznek, akik nem hajlandók vagy nem tudják használni a telefonjukat második tényezőként.

A hozzáférési kulcs (FIDO2) támogatásáról további információt a Microsoft Entra-azonosítóval történő jelszó-hitelesítés (FIDO2) támogatásával kapcsolatban talál. A fejlesztői ajánlott eljárásokért tekintse meg a FIDO2 hitelesítésének támogatását az általuk fejlesztett alkalmazásokban.

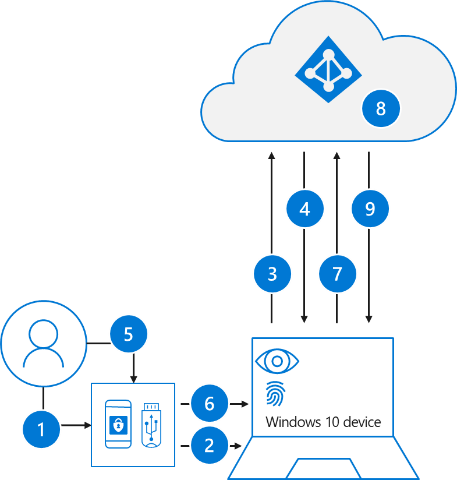

A rendszer a következő folyamatot használja, amikor egy felhasználó FIDO2 biztonsági kulccsal jelentkezik be:

- A felhasználó csatlakoztatja a FIDO2 biztonsági kulcsot a számítógépéhez.

- A Windows észleli a FIDO2 biztonsági kulcsot.

- A Windows hitelesítési kérelmet küld.

- A Microsoft Entra ID nem ikszet küld vissza.

- A felhasználó végrehajtja a kézmozdulatot a FIDO2 biztonsági kulcs biztonságos enklávéjában tárolt titkos kulcs feloldásához.

- A FIDO2 biztonsági kulcs a titkos kulccsal aláírja a nonce-t.

- Az elsődleges frissítési jogkivonatra (PRT) vonatkozó, aláírt nem aláírt jogkivonat-kérést a Rendszer elküldi a Microsoft Entra-azonosítónak.

- A Microsoft Entra ID a FIDO2 nyilvános kulccsal ellenőrzi az aláírt nem elemet.

- A Microsoft Entra ID prT-t ad vissza a helyszíni erőforrásokhoz való hozzáférés engedélyezéséhez.

A FIDO2 biztonságikulcs-szolgáltatók listájáért lásd: Microsoft-kompatibilis FIDO2 biztonságikulcs-szállító.

A FIDO2 biztonsági kulcsok használatának megkezdéséhez végezze el az alábbi útmutatót:

Tanúsítványalapú hitelesítés

A Microsoft Entra tanúsítványalapú hitelesítés (CBA) lehetővé teszi az ügyfelek számára, hogy közvetlenül X.509-tanúsítványokkal hitelesítsék magukat a Microsoft Entra-azonosítójukon az alkalmazásokhoz és a böngészőbe való bejelentkezéshez. A CBA lehetővé teszi az ügyfelek számára, hogy adathalászatnak ellenálló hitelesítést alkalmazzanak, és X.509-tanúsítvánnyal jelentkezzenek be a nyilvános kulcsú infrastruktúrájuk (PKI) ellen.

A Microsoft Entra CBA használatának főbb előnyei

| Előnyök | Leírás |

|---|---|

| Nagyszerű felhasználói élmény | – A tanúsítványalapú hitelesítést igénylő felhasználók mostantól közvetlenül hitelesíthetik magukat a Microsoft Entra-azonosítón, és nem kell az összevonásba fektetniük. – A portál felhasználói felülete lehetővé teszi a felhasználók számára, hogy egyszerűen konfigurálják, hogyan képezhetik le a tanúsítványmezőket egy felhasználói objektumattribútumra, hogy megkeresse a felhasználót a bérlőben (tanúsítványnév-kötések) – A portál felhasználói felülete hitelesítési szabályzatok konfigurálásához, amelyek segítenek meghatározni, hogy mely tanúsítványok egytényezősek és többtényezősek. |

| Egyszerűen üzembe helyezhető és felügyelhető | – A Microsoft Entra CBA egy ingyenes funkció, és a használatához nincs szükség a Microsoft Entra ID fizetős kiadásaira. - Nincs szükség összetett helyszíni üzembe helyezésre vagy hálózati konfigurációra. – Közvetlen hitelesítés a Microsoft Entra-azonosítón. |

| Biztonságossá tétel | – A helyszíni jelszavakat semmilyen formában nem kell a felhőben tárolni. – A Felhasználói fiókok védelme a Microsoft Entra feltételes hozzáférési szabályzataival való zökkenőmentes munkával, beleértve az adathalászatnak ellenálló többtényezős hitelesítést (az MFA licenccel rendelkező kiadást igényel), és blokkolja az örökölt hitelesítést. - Erős hitelesítési támogatás, ahol a felhasználók hitelesítési szabályzatokat határozhatnak meg a tanúsítványmezőkön keresztül, például a kiállító vagy a szabályzat OID (objektumazonosítók) segítségével annak meghatározásához, hogy mely tanúsítványok minősülnek egytényezősnek a többtényezős helyett. – A funkció zökkenőmentesen működik a feltételes hozzáférési funkciókkal és a hitelesítés erősségével, hogy kényszerítse az MFA-t a felhasználók védelme érdekében. |

Támogatott esetek

A következő forgatókönyvek támogatottak:

- A felhasználók minden platformon bejelentkeznek böngészőalapú alkalmazásokba.

- A felhasználók bejelentkeznek az Office-mobilalkalmazásokba iOS-/Android-platformokon és natív Office-alkalmazásokban a Windowsban, beleértve az Outlookot, a OneDrive-ot stb.

- Felhasználói bejelentkezések mobil natív böngészőkben.

- A többtényezős hitelesítés részletes hitelesítési szabályainak támogatása a tanúsítványkibocsátó tulajdonosának és szabályzatazonosítóinak használatával.

- Tanúsítvány-felhasználói fiók kötéseinek konfigurálása a tanúsítványmezők bármelyikével:

- Tulajdonos alternatív neve (SAN) PrincipalName és SAN RFC822Nare

- Tárgykulcs-azonosító (SKI) és SHA1PublicKey

- Tanúsítvány-felhasználó fiók kötéseinek konfigurálása a felhasználói objektum bármely attribútumának használatával:

- Felhasználó egyszerű neve

- onPremisesUserPrincipalName

- CertificateUserIds

Támogatott esetek

A következő szempontokat kell figyelembe venni:

- A rendszergazdák engedélyezhetik a jelszó nélküli hitelesítési módszereket a bérlőjük számára.

- A rendszergazdák minden felhasználót megcélzhatnak, vagy kiválaszthatnak felhasználókat/biztonsági csoportokat a bérlőjükön belül az egyes metódusokhoz.

- A felhasználók regisztrálhatják és kezelhetik ezeket a jelszó nélküli hitelesítési módszereket a fiókportáljukon.

- A felhasználók a következő jelszó nélküli hitelesítési módszerekkel jelentkezhetnek be:

- Authenticator alkalmazás: Olyan helyzetekben működik, ahol a Microsoft Entra-hitelesítést használják, beleértve az összes böngészőt, a Windows 10 telepítése során, valamint az integrált mobilalkalmazásokat bármely operációs rendszeren.

- Biztonsági kulcsok: A Windows 10 és az internet zárolási képernyőjén dolgozhat olyan támogatott böngészőkben, mint a Microsoft Edge (örökölt és új Edge).

- A felhasználók jelszó nélküli hitelesítő adatokkal férhetnek hozzá az erőforrásokhoz azon bérlőkben, ahol vendégként vannak, de továbbra is szükség lehet az MFA végrehajtására az adott erőforrás-bérlőben. További információ: Lehetséges kettős többtényezős hitelesítés.

- A felhasználók nem regisztrálhatnak jelszó nélküli hitelesítő adatokat egy olyan bérlőn belül, ahol vendégként vannak, ugyanúgy, mintha nem rendelkeznének jelszóval az adott bérlőben.

Nem támogatott forgatókönyvek

Javasoljuk, hogy egy felhasználói fiókhoz ne több mint 20 kulcskészletet használjon minden jelszó nélküli metódushoz. A további kulcsok hozzáadásakor a felhasználói objektum mérete nő, és egyes műveleteknél romlást tapasztalhat. Ebben az esetben távolítsa el a szükségtelen kulcsokat. További információkért és a kulcsok lekérdezéséhez és eltávolításához használt PowerShell-parancsmagokkal kapcsolatban lásd: WHfBTools PowerShell-modul az árva Vállalati Windows Hello kulcsok eltávolításához. A /UserPrincipalName opcionális paraméterrel csak egy adott felhasználó kulcsait kérdezheti le. A szükséges engedélyek rendszergazdaként vagy a megadott felhasználóként futnak.

Ha a PowerShell használatával hoz létre egy CSV-fájlt az összes meglévő kulcssal, gondosan azonosítsa a megtartani kívánt kulcsokat, és távolítsa el ezeket a sorokat a CSV-ből. Ezután a módosított CSV és a PowerShell használatával törölje a fennmaradó kulcsokat, hogy a fiókkulcsok száma a korlát alá kerüljön.

A CSV-ben az "Árva"="True" néven jelentett kulcsok biztonságosan törölhetők. Az árva kulcs olyan eszközökhöz használható, amelyek már nincsenek regisztrálva a Microsoft Entra-azonosítóban. Ha az összes árva eltávolítása még mindig nem éri el a felhasználói fiókot a korlát alatt, meg kell vizsgálnia a DeviceId és a CreationTime oszlopokat, hogy megállapíthassa, mely kulcsokat szeretné törölni. Ügyeljen arra, hogy távolítsa el a CSV-ben a megtartani kívánt kulcsok sorait. A felhasználó által aktívan használt eszközöknek megfelelő DeviceID-kulcsokat a törlési lépés előtt el kell távolítani a CSV-ből.

Jelszó nélküli metódus kiválasztása

A három jelszó nélküli beállítás közötti választás a vállalat biztonsági, platform- és alkalmazáskövetelményeitől függ.

Az alábbiakban néhány tényezőt érdemes figyelembe venni a Microsoft jelszó nélküli technológiájának kiválasztásakor:

| Vállalati Windows Hello | Jelszó nélküli bejelentkezés az Authenticator alkalmazással | FIDO2 biztonsági kulcsok | |

|---|---|---|---|

| Előfeltétel | Windows 10, 1809-es vagy újabb verzió Microsoft Entra ID |

Hitelesítő alkalmazás Telefon (iOS- és Android-eszközök) |

Windows 10, 1903-es vagy újabb verzió Microsoft Entra ID |

| Üzemmód | Platform | Szoftver | Hardver |

| Rendszerek és eszközök | Számítógép beépített megbízható platformmodullal (TPM) PIN-kód és biometrikus adatok felismerése |

PIN-kód és biometrikus adatok felismerése telefonon | Microsoft-kompatibilis FIDO2 biztonsági eszközök |

| Felhasználó felület | Jelentkezzen be PIN-kóddal vagy biometrikus felismeréssel (arc, írisz vagy ujjlenyomat) Windows-eszközökkel. A Windows Hello-hitelesítés az eszközhöz van kötve; a felhasználónak szüksége van az eszközre és egy bejelentkezési összetevőre is, például PIN-kódra vagy biometrikus tényezőre a vállalati erőforrások eléréséhez. |

Jelentkezzen be mobiltelefonnal ujjlenyomat-vizsgálattal, arc- vagy íriszfelismeréssel vagy PIN-kóddal. A felhasználók pc-ről vagy mobiltelefonról jelentkeznek be munkahelyi vagy személyes fiókba. |

Bejelentkezés FIDO2 biztonsági eszközzel (biometrikus adatok, PIN-kód és NFC) A felhasználó hozzáférhet az eszközhöz a szervezeti vezérlők alapján, és PIN-kód, biometrikus adatok, például USB biztonsági kulcsok és NFC-kompatibilis intelligens kártyák, kulcsok vagy hordható eszközök alapján végezhet hitelesítést. |

| Engedélyezett forgatókönyvek | Jelszó nélküli felhasználói élmény a Windows-eszközökkel. Dedikált munkahelyi pc-hez használható, amely képes egyszeri bejelentkezést végezni az eszközre és az alkalmazásokra. |

Jelszó nélküli megoldás mobiltelefonnal. Munkahelyi vagy személyes alkalmazások webes elérésére használható bármilyen eszközről. |

Jelszó nélküli felhasználói élmény a biometrikus adatokat, PIN-kódot és NFC-t használó dolgozók számára. A megosztott számítógépekre alkalmazható, és ha a mobiltelefon nem járható út (például ügyfélszolgálati személyzet, nyilvános kioszk vagy kórházi csapat) |

Az alábbi táblázat segítségével kiválaszthatja, hogy melyik metódus támogatja a követelményeket és a felhasználókat.

| Persona | Eset | Környezet | Jelszó nélküli technológia |

|---|---|---|---|

| Admin | Biztonságos hozzáférés egy eszközhöz felügyeleti feladatokhoz | Hozzárendelt Windows 10-eszköz | Vállalati Windows Hello és/vagy FIDO2 biztonsági kulcs |

| Admin | Felügyeleti feladatok nem Windows rendszerű eszközökön | Mobil vagy nem Windows rendszerű eszköz | Jelszó nélküli bejelentkezés az Authenticator alkalmazással |

| Információs feldolgozó | Termelékenységi munka | Hozzárendelt Windows 10-eszköz | Vállalati Windows Hello és/vagy FIDO2 biztonsági kulcs |

| Információs feldolgozó | Termelékenységi munka | Mobil vagy nem Windows rendszerű eszköz | Jelszó nélküli bejelentkezés az Authenticator alkalmazással |

| Frontline worker | Kioszkok egy gyárban, üzemben, kiskereskedelemben vagy adatbevitelben | Megosztott Windows 10-eszközök | FIDO2 biztonsági kulcsok |

Következő lépések

A jelszó nélküli Microsoft Entra-azonosító használatának megkezdéséhez végezze el az alábbi útmutatók egyikét:

- A FIDO2 biztonsági kulcs jelszó nélküli bejelentkezésének engedélyezése

- A telefonalapú jelszó nélküli bejelentkezés engedélyezése az Authenticator alkalmazással