LDAP-hitelesítés és Azure Multi-Factor Authentication-kiszolgáló

Alapértelmezés szerint az Azure Multi-Factor Authentication-kiszolgáló úgy van konfigurálva, hogy a felhasználókat az Active Directoryból importálja vagy szinkronizálja. Azonban konfigurálható úgy különböző LDAP-címtárakhoz való kötésre is, például ADAM-címtárhoz vagy adott Active Directory-tartományvezérlőkhöz. Ha LDAP-en keresztül csatlakozik egy könyvtárhoz, az Azure Multi-Factor Authentication-kiszolgáló LDAP-proxyként is működhet a hitelesítések végrehajtásához. Az Azure Multi-Factor Authentication-kiszolgáló az LDAP-kötést RADIUS-célként is használhatja az IIS-felhasználók előzetes hitelesítéséhez, vagy elsődleges hitelesítéshez az Azure Multi-Factor Authentication felhasználói portálján.

Az Azure Multi-Factor Authentication LDAP-proxyként való használatához szúrja be az Azure Multi-Factor Authentication-kiszolgálót az LDAP-ügyfél (például VPN-berendezés, alkalmazás) és az LDAP-címtárkiszolgáló között. Az Azure Multi-Factor Authentication-kiszolgálót úgy kell konfigurálni, hogy az ügyfélkiszolgálókkal és az LDAP-címtárral is kommunikáljon. Ebben a konfigurációban az Azure Multi-Factor Authentication-kiszolgáló fogadja az ügyfélkiszolgálóktól és alkalmazásoktól érkező LDAP-kéréseket, majd továbbítja őket a cél LDAP-címtárkiszolgálónak az elsődleges hitelesítő adatok ellenőrzéséhez. Ha az LDAP-címtár ellenőrzi az elsődleges hitelesítő adatokat, az Azure Multi-Factor Authentication végrehajt egy második identitásellenőrzést, és választ küld vissza az LDAP-ügyfélnek. A teljes hitelesítés csak akkor lesz sikeres, ha az LDAP-kiszolgálón való hitelesítés és a kétlépéses hitelesítés is sikeres.

Fontos

2022 szeptemberében a Microsoft bejelentette az Azure Multi-Factor Authentication-kiszolgáló elavulását. 2024. szeptember 30-tól az Azure Multi-Factor Authentication Server üzemelő példányai már nem fognak többtényezős hitelesítési (MFA) kéréseket kiszolgálni, ami a szervezet számára sikertelen hitelesítést okozhat. A zavartalan hitelesítési szolgáltatások biztosítása és a támogatott állapot megőrzése érdekében a szervezeteknek át kell telepíteniük felhasználóik hitelesítési adatait a felhőalapú Azure Multi-Factor Authentication szolgáltatásba az Azure Multi-Factor Authentication legújabb frissítésében szereplő legújabb Migration Segédprogram használatával. További információ: Azure Multi-Factor Authentication Server Migration.

A felhőalapú MFA használatának megkezdéséhez tekintse meg a következő oktatóanyagot: Biztonságos felhasználói bejelentkezési események az Azure Multi-Factor Authentication használatával.

LDAP-hitelesítés konfigurálása

Az LDAP-hitelesítés konfigurálásához telepítse az Azure Multi-Factor Authentication-kiszolgálót egy Windows-kiszolgálón. Kövesse az alábbi eljárást:

LDAP-ügyfél hozzáadása

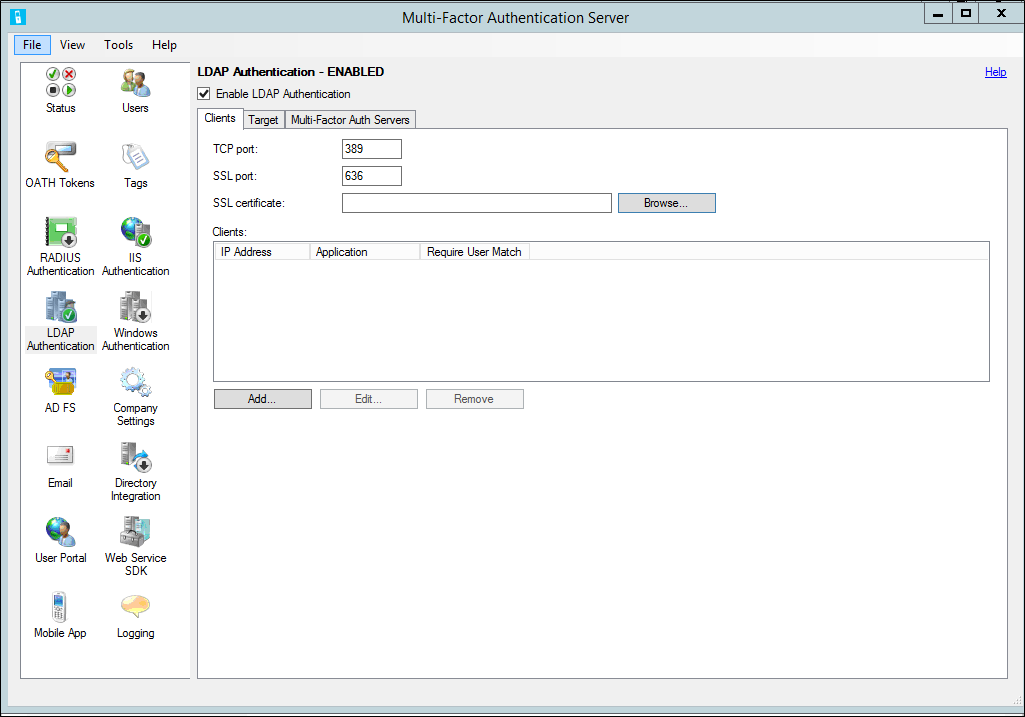

Az Azure Multi-Factor Authentication-kiszolgálón válassza az LDAP-hitelesítés ikont a bal oldali menüben.

Jelölje be az LDAP-hitelesítés engedélyezése jelölőnégyzetet.

Az Ügyfelek lapon módosítsa a TCP-portot és az SSL-portot (TLS), ha az Azure Multi-Factor Authentication LDAP szolgáltatásnak nem szabványos portokhoz kell kapcsolódnia az LDAP-kérések figyeléséhez.

Ha ldAPS-t szeretne használni az ügyféltől az Azure Multi-Factor Authentication-kiszolgálóig, egy TLS/SSL-tanúsítványt kell telepíteni az MFA-kiszolgálóval azonos kiszolgálón. Kattintson a Tallózás gombra az SSL (TLS) tanúsítványmező mellett, és válassza ki a biztonságos kapcsolathoz használni kívánt tanúsítványt.

Kattintson a Hozzáadás gombra.

Az LDAP-ügyfél hozzáadása párbeszédpanelen adja meg annak a berendezésnek, kiszolgálónak vagy alkalmazásnak az IP-címét, amely hitelesíti a kiszolgálót, és adja meg az alkalmazás nevét (nem kötelező). Az alkalmazásnév az Azure Multi-Factor Authentication-jelentésekben jelenik meg, illetve megjelenhet az SMS-es vagy mobilalkalmazásos hitelesítési üzenetekben.

Jelölje be a Require Azure Multi-Factor Authentication user match (Azure Multi-Factor Authentication felhasználói egyezés megkövetelése) jelölőnégyzetet, ha az összes felhasználót importálta vagy importálni fogja a kiszolgálóra, és kétlépéses hitelesítést alkalmaz rajtuk. Ha jelentős számú felhasználó még nem lett importálva a kiszolgálóra, és/vagy mentesül a kétlépéses ellenőrzés alól, hagyja bejelölve a jelölőnégyzetet. A funkcióval kapcsolatos további információkért tekintse meg az MFA-kiszolgáló súgófájlját.

Ismételje meg ezeket a lépéseket további LDAP-ügyfelek hozzáadásához.

Az LDAP-címtár kapcsolatának konfigurálása

Ha az Azure Multi-Factor Authentication LDAP-hitelesítések fogadására van konfigurálva, a hitelesítéseket az LDAP-címtárnak kell proxykapcsolaton keresztül átadnia. Ezért a Cél lapon csak egyetlen, szürkén megjelenő lehetőség látható LDAP-cél használatához.

Megjegyzés:

A címtárintegráció nem garantált, hogy a Active Directory tartományi szolgáltatások kívül más könyvtárakkal is együttműködik.

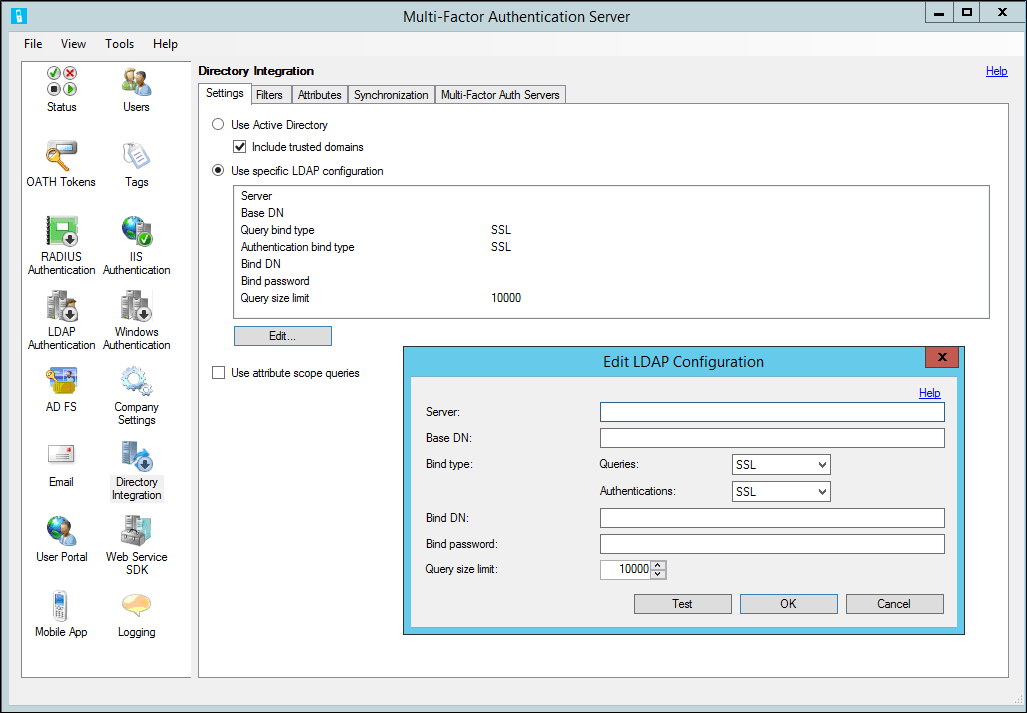

Az LDAP-címtár kapcsolatának konfigurálásához kattintson a Címtár-integráció ikonra.

A Beállítások lapon jelölje be a Megadott LDAP-konfiguráció használata választógombot.

Válassza a Szerkesztés elemet

Az LDAP-konfiguráció szerkesztése párbeszédpanelen adja meg az LDAP-címtárhoz való kapcsolódáshoz szükséges adatokat a mezőkben. A mezők leírását az Azure Multi-Factor Authentication-kiszolgáló súgófájljában találja.

Tesztelje az LDAP-kapcsolatot a Tesztelés gombra kattintva.

Ha az LDAP-kapcsolat tesztelése sikeres volt, kattintson az OK gombra.

Kattintson a Szűrők fülre . A kiszolgáló előre konfigurálva van tárolók, biztonsági csoportok és felhasználók Active Directoryból való betöltésére. Másik LDAP-címtárhoz való kötés esetén valószínűleg szerkesztenie kell a megjelenített szűrőket. A szűrőkkel kapcsolatos további információért kattintson a Súgó hivatkozásra.

Kattintson az Attribútumok fülre. A kiszolgáló előre konfigurálva van az Active Directory attribútumainak leképezésére.

Másik LDAP-címtárhoz való kötéshez vagy az előre konfigurált attribútumleképezések módosításához kattintson a Szerkesztés… elemre

Az Attribútumok szerkesztése párbeszédpanelen módosítsa az LDAP-attribútumleképezéseket a címtárra vonatkozóan. Az attribútumnevek beírhatók vagy kijelölhetők az egyes mezők melletti ... gombra kattintva. Az attribútumokkal kapcsolatos további információért kattintson a Súgó hivatkozásra.

Kattintson az OK gombra.

Kattintson a Vállalati beállítások ikonra, és válassza a Felhasználónév feloldása fület.

Ha az Active Directoryhoz egy tartományhoz csatlakoztatott kiszolgálóról csatlakozik, hagyja bejelölve a Windows biztonsági azonosítók (SID-k) használata a felhasználónevek egyeztetéséhez választógombot. Egyéb esetben jelölje be az Egyedi LDAP azonosító attribútum használata a felhasználónevek egyeztetéséhez választógombot.

Ha az Egyedi LDAP azonosító attribútum használata a felhasználónevek egyeztetéséhez lehetőséget bejelöli, az Azure Multi-Factor Authentication-kiszolgáló a felhasználóneveket megkísérli egy egyedi azonosítóvá feloldani az LDAP-címtárban. LDAP-keresés történik a Címtárintegrációs > attribútumok lapon meghatározott Felhasználónév attribútumokon. Amikor egy felhasználó hitelesít, a rendszer feloldja a felhasználónevet az LDAP-címtár egyedi azonosítójának. Az egyedi azonosító a felhasználónak az Azure Multi-Factor Authentication adatfájlban való egyeztetésére szolgál. Ez lehetővé teszi a kis- és nagybetűk érzéketlen összehasonlítását, valamint a hosszú és rövid felhasználónév-formátumokat.

A lépések elvégzése után az MFA-kiszolgáló figyeli a konfigurált ügyfelek LDAP-hozzáférési kérelmeinek konfigurált portjait, és proxyként szolgál a kérésekhez az LDAP-címtárhoz hitelesítés céljából.

LDAP-ügyfél konfigurálása

Az LDAP-ügyfél konfigurálásához kövesse az alábbi útmutatást:

- Konfigurálja a készüléket, kiszolgálót vagy alkalmazást, hogy úgy végezzen hitelesítést LDAP-n keresztül az Azure Multi-Factor Authentication-kiszolgálón, mintha az az Ön LDAP-címtára lenne. Használja ugyanazokat a beállításokat, amelyeket általában közvetlenül az LDAP-címtárhoz való csatlakozáshoz használ, de használja az Azure Multi-Factor Authentication-kiszolgálót a kiszolgáló nevére vagy IP-címére.

- Konfigurálja az LDAP-időtúllépést 30–60 másodpercre, hogy elegendő időt biztosítson a felhasználó hitelesítő adatainak az LDAP-címtárban való érvényesítéséhez, a második lépésben végzett ellenőrzés végrehajtásához, a válasz fogadásához és az LDAP hozzáférési kérésének megválaszolásához.

- LDAPS használata esetén az LDAP-lekérdezéseket készítő berendezésnek vagy kiszolgálónak megbízhatónak kell lennie az Azure Multi-Factor Authentication-kiszolgálón telepített TLS/SSL-tanúsítványban.