Webes API-kat hívó asztali alkalmazás: Alkalmazásregisztráció

Ez a cikk az asztali alkalmazások alkalmazásregisztrációs sajátosságait ismerteti.

Támogatott fióktípusok

Az asztali alkalmazásokban támogatott fióktípusok a kivilágítani kívánt felülettől függenek. A kapcsolat miatt a támogatott fióktípusok a használni kívánt folyamatoktól függnek.

Interaktív jogkivonat-beszerzés célközönsége

Ha az asztali alkalmazás interaktív hitelesítést használ, bármilyen fióktípusból bejelentkezhet a felhasználókba.

Az asztali alkalmazások hallgatott folyamatainak célközönsége

- Az integrált Windows-hitelesítés vagy felhasználónév és jelszó használatához az alkalmazásnak be kell jelentkeznie a felhasználókba a saját bérlőjében, például ha Ön üzletági (LOB) fejlesztő. Vagy a Microsoft Entra-szervezeteknél az alkalmazásnak saját bérlőjében kell bejelentkeznie a felhasználókba, ha az ISV-forgatókönyvről van szó. A Microsoft személyes fiókjai nem támogatják ezeket a hitelesítési folyamatokat.

- Ha olyan közösségi identitással rendelkező felhasználókat jelentkezik be, amelyek üzleti célú (B2C) jogosultságot és szabályzatot adnak át, csak az interaktív és a felhasználónév-jelszó hitelesítést használhatja.

Átirányítási URI azonosítók

Az asztali alkalmazásokban használandó átirányítási URI-k a használni kívánt folyamattól függenek.

Adja meg az alkalmazás átirányítási URI-ját az alkalmazás platformbeállításainak konfigurálásával a Microsoft Entra Felügyeleti központban Alkalmazásregisztrációk.

A Web Authentication Managert (WAM) használó alkalmazások esetében az átirányítási URI-kat nem kell az MSAL-ben konfigurálni, de ezeket az alkalmazásregisztrációban kell konfigurálni.

Interaktív hitelesítést használó alkalmazások esetén:

- Beágyazott böngészőket használó alkalmazások:

https://login.microsoftonline.com/common/oauth2/nativeclient(Megjegyzés: Ha az alkalmazás előugrik egy ablakba, amely általában nem tartalmaz címsort, akkor a "beágyazott böngészőt" használja.) - Rendszerböngészőt használó alkalmazások:

http://localhost(Megjegyzés: Ha az alkalmazás a rendszer alapértelmezett böngészőjét (például Az Edge, a Chrome, a Firefox stb.) a Microsoft bejelentkezési portáljának felkereséséhez használja, akkor a "rendszerböngészőt" használja.)

Fontos

Ajánlott biztonsági megoldásként javasoljuk, hogy explicit módon vagy

http://localhostátirányítási URI-ként állítsa be a beállításokathttps://login.microsoftonline.com/common/oauth2/nativeclient. Egyes hitelesítési kódtárak, például MSAL.NET alapértelmezett értéket használnak, amikor nincs megadva más átirányításiurn:ietf:wg:oauth:2.0:oobURI, ami nem ajánlott. Ez az alapértelmezett frissítés kompatibilitástörő változásként jelenik meg a következő fő kiadásban.- Beágyazott böngészőket használó alkalmazások:

Ha natív Objective-C vagy Swift alkalmazást hoz létre macOS-hez, regisztrálja az átirányítási URI-t az alkalmazás csomagazonosítója alapján a következő formátumban:

msauth.<your.app.bundle.id>://auth. Cserélje le<your.app.bundle.id>az alkalmazás csomagazonosítójára.Ha Node.js Electron-alkalmazást hoz létre, használjon egyéni sztringprotokollt a normál webes (https://) átirányítási URI helyett az engedélyezési folyamat átirányítási lépésének kezeléséhez, például

msal{Your_Application/Client_Id}://auth(például msal000011111-aaaa-2222-bbbb-3333cccc4444://auth). Az egyéni sztringprotokoll neve nem lehet egyértelmű, és a natív alkalmazások OAuth2.0 specifikációjában szereplő javaslatokat kell követnie.Ha az alkalmazás csak integrált Windows-hitelesítést vagy felhasználónevet és jelszót használ, nem kell átirányítási URI-t regisztrálnia az alkalmazáshoz. Ezek a folyamatok a Microsoft Identitásplatform 2.0-s verziójú végpontra utaznak. Az alkalmazás nem lesz visszahívva egy adott URI-n.

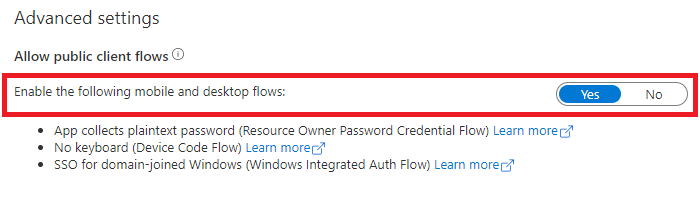

Az eszközkód-folyamat, az integrált Windows-hitelesítés, valamint a felhasználónév és a jelszó megkülönböztetése egy bizalmas ügyfélalkalmazástól a démonalkalmazásokban használt ügyfél-hitelesítőadat-folyamat használatával, amelynek egyik sem igényel átirányítási URI-t, konfigurálja nyilvános ügyfélalkalmazásként. A konfiguráció elérése:

A Microsoft Entra Felügyeleti központban válassza ki az alkalmazást a Alkalmazásregisztrációk, majd válassza a Hitelesítés lehetőséget.

A Speciális beállításokban>A nyilvános ügyfélfolyamatok>engedélyezése Az alábbi mobil- és asztali folyamatok engedélyezése: válassza az Igen lehetőséget.

API-engedélyek

Az asztali alkalmazások api-kat hívnak meg a bejelentkezett felhasználó számára. Delegált engedélyeket kell kérniük. Nem kérhetnek alkalmazásengedélyeket, amelyeket csak démonalkalmazásokban kezelnek.

Következő lépések

Lépjen tovább ebben a forgatókönyvben a következő cikkre, az App Code konfigurációjára.