Alkalmazás konfigurálása külső identitásszolgáltató megbízhatóságához

Ez a cikk azt ismerteti, hogyan kezelheti az összevont identitás hitelesítő adatait egy alkalmazáson a Microsoft Entra ID-ban. Az összevont identitás hitelesítő adatai megbízhatósági kapcsolatot hoznak létre egy alkalmazás és egy külső identitásszolgáltató (IDP) között.

Ezután konfigurálhat egy külső szoftveres számítási feladatot, hogy a külső identitásszolgáltatótól származó jogkivonatot cserélje le egy hozzáférési jogkivonatra Microsoft Identitásplatform. A külső számítási feladatok titkos kulcsok kezelése nélkül férhetnek hozzá a Microsoft Entra által védett erőforrásokhoz (támogatott forgatókönyvekben). A tokencsere munkafolyamatával kapcsolatos további információkért olvassa el a számítási feladatok identitásának összevonását.

Ebből a cikkből megtudhatja, hogyan hozhat létre, listázhat és törölhet összevont identitás hitelesítő adatokat egy alkalmazáson a Microsoft Entra-azonosítóban.

Fontos szempontok és korlátozások

Összevont identitás hitelesítő adatainak létrehozásához, frissítéséhez vagy törléséhez a műveletet végrehajtó fióknak application Rendszergazda istrator, Application Developer, Cloud Application Rendszergazda istrator vagy Application Owner szerepkörrel kell rendelkeznie. Az összevont identitás hitelesítő adatainak frissítéséhez a microsoft.directory/applications/hitelesítő adatok/frissítési engedély szükséges.

Egy alkalmazáshoz vagy felhasználó által hozzárendelt felügyelt identitáshoz legfeljebb 20 összevont identitási hitelesítő adat adható hozzá.

Összevont identitás hitelesítő adatainak konfigurálásakor számos fontos információt kell megadnia:

a kiállító és a tulajdonos a megbízhatósági kapcsolat beállításához szükséges legfontosabb információk. Az alkalmazás kombinációjának

issueréssubjectegyedinek kell lennie. Amikor a külső szoftveres számítási feladat arra kéri Microsoft Identitásplatform, hogy cserélje le a külső jogkivonatot egy hozzáférési jogkivonatra, a rendszer ellenőrzi az összevont identitás hitelesítő adatainak kiállítóját és tárgyértékeit aissuerkülső jogkivonatban megadott jogcímekkel éssubjectjogcímekkel. Ha az ellenőrzés sikeres, Microsoft Identitásplatform a külső szoftveres számítási feladathoz hozzáférési jogkivonatot ad ki.a kiállító a külső identitásszolgáltató URL-címe, és meg kell egyeznie a

issuerkicserélt külső jogkivonat igénylésével. Szükséges. Ha aissuerjogcím kezdő vagy záró szóközt használ az értékben, a jogkivonat cseréje le lesz tiltva. A mező karakterkorlátja 600 karakter.a tárgy a külső szoftveres számítási feladat azonosítója, és meg kell egyeznie a

subkicserélt külső jogkivonat (subject) jogcímével. a tárgynak nincs rögzített formátuma, mivel minden idP a sajátját használja – néha GUID-t, néha kettőspontokkal tagolt azonosítót, néha tetszőleges sztringeket. A mező karakterkorlátja 600 karakter.Fontos

A tárgybeállítási értékeknek pontosan meg kell egyeznie a GitHub munkafolyamat-konfigurációjának konfigurációival. Ellenkező esetben Microsoft Identitásplatform megtekinti a bejövő külső jogkivonatot, és elutasítja a hozzáférési jogkivonat cseréjét. Nem fog hibaüzenetet kapni, az exchange hiba nélkül meghiúsul.

Fontos

Ha véletlenül hozzáadja a helytelen külső számítási feladat adatait a tárgybeállításhoz , az összevont identitás hitelesítő adatai hiba nélkül sikeresen létrejönnek. A hiba csak akkor válik nyilvánvalóvá, ha a jogkivonat cseréje meghiúsul.

A célközönségek a külső jogkivonatban megjeleníthető célközönségeket sorolják fel. Szükséges. Egyetlen célközönségértéket kell hozzáadnia, amely legfeljebb 600 karakter hosszúságú lehet. A javasolt érték a "api://AzureADTokenExchange". Azt jelzi, hogy Microsoft Identitásplatform mit kell elfogadnia a

audjogcímben a bejövő jogkivonatban.A név az összevont identitás hitelesítő adatainak egyedi azonosítója. Szükséges. Ez a mező karakterkorlátja 3–120 karakter lehet, és URL-címbarátnak kell lennie. Az alfanumerikus, kötőjeles vagy aláhúzásjeles karakterek támogatottak, az első karakter csak alfanumerikus lehet. A létrehozás után nem módosítható.

a leírás az összevont identitás hitelesítő adatainak felhasználó által megadott leírása. Opcionális. A leírást a Microsoft Entra-azonosító nem ellenőrzi vagy ellenőrzi. Ez a mező legfeljebb 600 karakter hosszúságú lehet.

A helyettesítő karakterek nem támogatottak egyetlen összevont identitás hitelesítőadat-tulajdonságértékében sem.

Ha többet szeretne megtudni a támogatott régiókról, az összevont hitelesítő adatok frissítésének propagálására, a támogatott kiállítókra és egyebekre, olvassa el az összevont identitás hitelesítő adataival kapcsolatos fontos szempontokat és korlátozásokat.

Előfeltételek

Alkalmazásregisztráció létrehozása a Microsoft Entra-azonosítóban. Adjon hozzáférést az alkalmazásnak a külső szoftverterhelés által megcélzott Azure-erőforrásokhoz.

Keresse meg az alkalmazás objektumazonosítóját (nem az alkalmazás (ügyfél) azonosítóját), amelyre az alábbi lépésekben szüksége van. Az alkalmazás objektumazonosítóját a Microsoft Entra Felügyeleti központban találja. Lépjen az alkalmazásregisztrációk listájára, és válassza ki az alkalmazásregisztrációt. Az Overview-Essentialsban> keresse meg az objektumazonosítót.

Szerezze be a külső identitásszolgáltatóhoz és a szoftveres számítási feladathoz tartozó tulajdonosi és kiállítói adatokat, amelyekre az alábbi lépésekben van szüksége.

Összevont identitás hitelesítő adatainak konfigurálása egy alkalmazásban

GitHub Actions

Ha összevont identitást szeretne hozzáadni a GitHub-műveletekhez, kövesse az alábbi lépéseket:

Keresse meg az alkalmazásregisztrációt a Microsoft Entra felügyeleti központ alkalmazásregisztrációs felületén. Válassza a Tanúsítványok > titkos kulcsok lehetőséget a bal oldali navigációs panelen, válassza az Összevont hitelesítő adatok lapot, és válassza a Hitelesítő adatok hozzáadása lehetőséget.

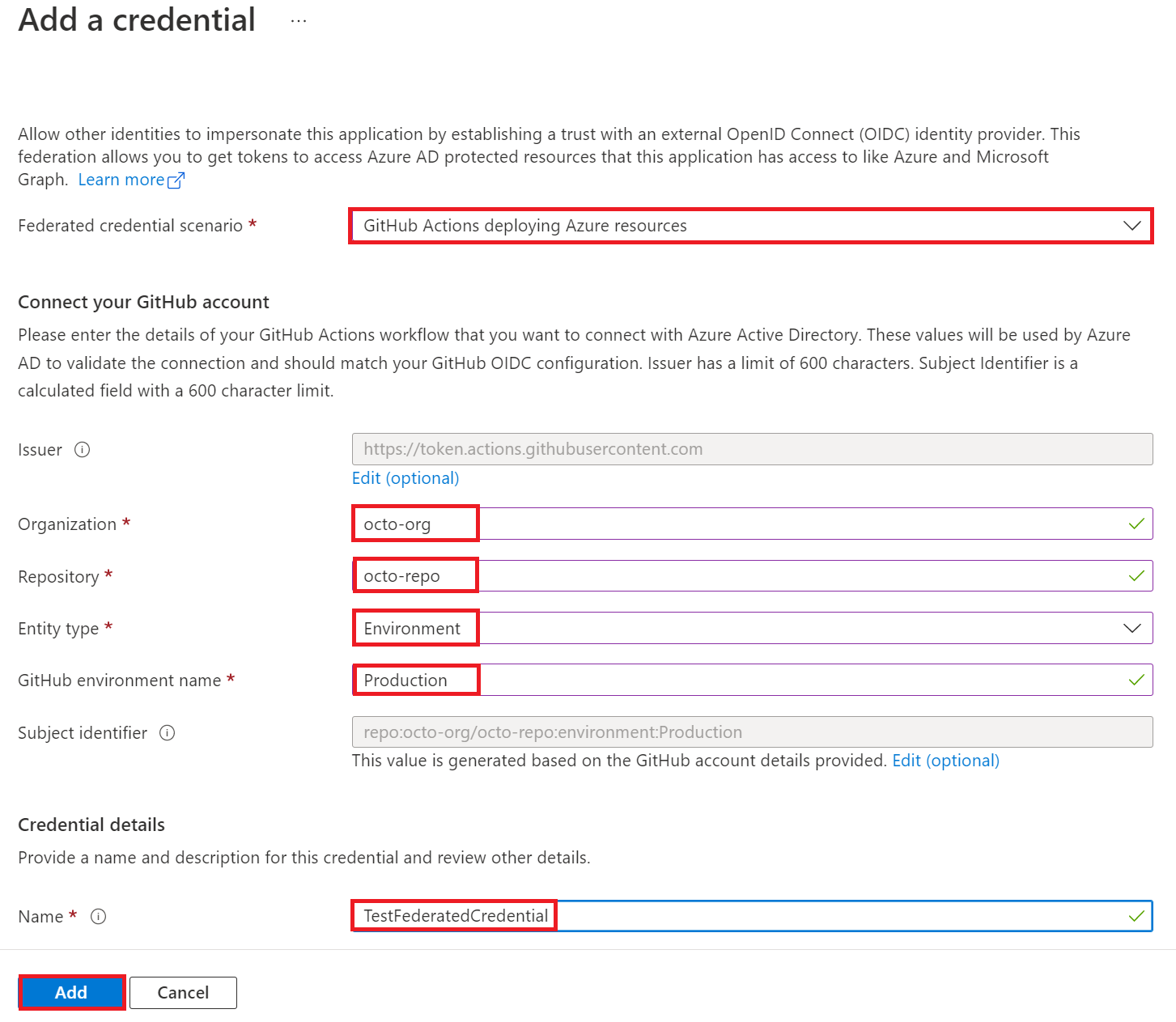

Az Összevont hitelesítőadat-forgatókönyv legördülő listában válassza az Azure-erőforrásokat üzembe helyező GitHub-műveleteket.

Adja meg a GitHub Actions-munkafolyamat szervezeti és adattárát.

Entitástípus esetén válassza a Környezet, az Ág, a Lekéréses kérelem vagy a Címke lehetőséget, és adja meg az értéket. Az értékeknek pontosan meg kell felelnie a GitHub-munkafolyamat konfigurációjának. Az ágak és címkék nem támogatják a mintaegyezést. Adjon meg egy környezetet, ha a leküldéses munkafolyamat számos ágon vagy címkén fut. További információkért olvassa el a példákat.

Adjon hozzá egy nevet az összevont hitelesítő adatokhoz.

A Kiállító, a Célközönség és a Tárgy azonosító mező automatikusan fel van töltve a megadott értékek alapján.

Válassza a Hozzáadás lehetőséget az összevont hitelesítő adatok konfigurálásához.

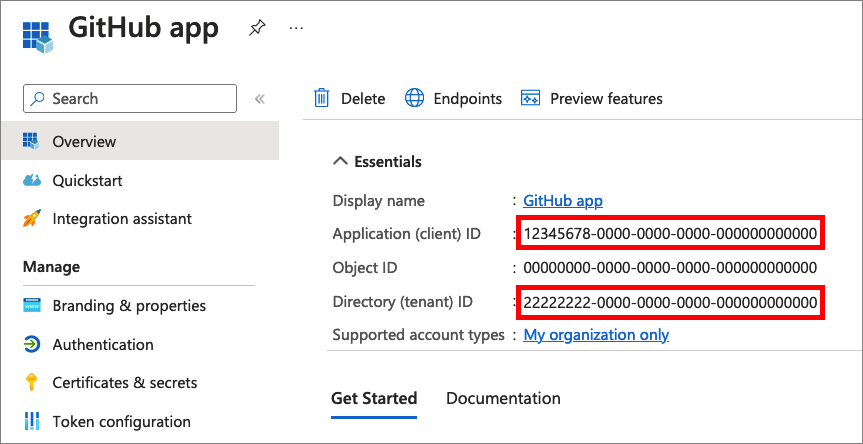

A GitHub-munkafolyamathoz használja a Microsoft Entra-alkalmazásregisztráció alábbi értékeit:

AZURE_CLIENT_IDaz alkalmazás (ügyfél) azonosítójaAZURE_TENANT_IDa címtár (bérlő) azonosítójaAz alábbi képernyőkép bemutatja, hogyan másolhatja az alkalmazásazonosítót és a bérlőazonosítót.

AZURE_SUBSCRIPTION_IDaz előfizetés azonosítóját. Az előfizetés azonosítójának lekéréséhez nyissa meg az Előfizetéseket az Azure Portalon , és keresse meg az előfizetését. Ezután másolja ki az előfizetés azonosítóját.

Entitástípus-példák

Példa ágra

Leküldéses vagy lekéréses kérelem esemény által aktivált munkafolyamat esetén a fő ágon:

on:

push:

branches: [ main ]

pull_request:

branches: [ main ]

Adja meg az ág entitástípusát és a "main" GitHub-ág nevét.

Környezeti példa

"production" nevű környezethez kapcsolódó feladatok esetén:

on:

push:

branches:

- main

jobs:

deployment:

runs-on: ubuntu-latest

environment: production

steps:

- name: deploy

# ...deployment-specific steps

Adja meg a környezet entitástípusát és az "éles" GitHub-környezet nevét.

Példa címkézése

Például a "v2" nevű címkére irányuló leküldés által aktivált munkafolyamat esetében:

on:

push:

# Sequence of patterns matched against refs/heads

branches:

- main

- 'mona/octocat'

- 'releases/**'

# Sequence of patterns matched against refs/tags

tags:

- v2

- v1.*

Adja meg a címke entitástípusát és a "v2" GitHub-címke nevét.

Példa lekéréses kérelemre

Lekéréses kérelem eseménye által aktivált munkafolyamat esetén adja meg a lekéréses kérelem entitástípusát

Kubernetes

Keresse meg az alkalmazásregisztrációt a Microsoft Entra felügyeleti központ alkalmazásregisztrációs felületén. Válassza a Tanúsítványok > titkos kulcsok lehetőséget a bal oldali navigációs panelen, válassza az Összevont hitelesítő adatok lapot, és válassza a Hitelesítő adatok hozzáadása lehetőséget.

Válassza ki az Azure-erőforrásokhoz hozzáférő Kubernetes-forgatókönyvet a legördülő menüből.

Töltse ki a fürtkibocsátó URL-címét, a névteret, a szolgáltatásfiók nevét és a Név mezőt:

- A fürtkibocsátó URL-címe a felügyelt fürt OIDC-kiállítójának URL-címe , vagy egy ön által felügyelt fürt OIDC-kiállítójának URL-címe .

- A szolgáltatásfiók neve a Kubernetes szolgáltatásfiók neve, amely identitást biztosít a podban futó folyamatokhoz.

- A névtér a szolgáltatásfiók névtere.

- A név az összevont hitelesítő adatok neve, amelyet később nem lehet módosítani.

Egyéb identitásszolgáltatók

Keresse meg az alkalmazásregisztrációt a Microsoft Entra felügyeleti központ alkalmazásregisztrációs felületén. Válassza a Tanúsítványok > titkos kulcsok lehetőséget a bal oldali navigációs panelen, válassza az Összevont hitelesítő adatok lapot, és válassza a Hitelesítő adatok hozzáadása lehetőséget.

Válassza ki az Egyéb kiállítói forgatókönyvet a legördülő menüből.

Adja meg a következő mezőket (példaként a Google Cloudban futó szoftveres számítási feladatokat):

- A név az összevont hitelesítő adatok neve, amelyet később nem lehet módosítani.

- Tulajdonosazonosító: meg kell egyeznie a

subkülső identitásszolgáltató által kibocsátott jogkivonat jogcímével. Ebben a Példában a Google Cloud használatával a tárgy a használni kívánt szolgáltatásfiók egyedi azonosítója. - Kiállító: a

isskülső identitásszolgáltató által kibocsátott jogkivonatban szereplő jogcímnek egyeznie kell. Az OIDC Discovery specifikációjának megfelelő URL-cím. A Microsoft Entra ID ezzel a kiállítói URL-címmel kéri le a jogkivonat érvényesítéséhez szükséges kulcsokat. A Google Cloud esetében a kiállító a következő: "https://accounts.google.com".

Összevont identitás hitelesítő adatainak listázása egy alkalmazásban

Keresse meg az alkalmazásregisztrációt a Microsoft Entra felügyeleti központ alkalmazásregisztrációs felületén. Válassza a Tanúsítványok > titkos kulcsok lehetőséget a bal oldali navigációs panelen, és válassza az Összevont hitelesítő adatok lapot. Az alkalmazáson konfigurált összevont hitelesítő adatok listája megjelenik.

Összevont identitás hitelesítő adatainak törlése egy alkalmazásból

Keresse meg az alkalmazásregisztrációt a Microsoft Entra felügyeleti központ alkalmazásregisztrációs felületén. Válassza a Tanúsítványok > titkos kulcsok lehetőséget a bal oldali navigációs panelen, és válassza az Összevont hitelesítő adatok lapot. Az alkalmazáson konfigurált összevont hitelesítő adatok listája megjelenik.

Összevont identitás hitelesítő adatainak törléséhez válassza a hitelesítő adatok Törlés ikont.

Előfeltételek

- Ha még nem rendelkezik Azure-fiókkal, a folytatás előtt regisztráljon egy ingyenes fiókra .

Használja a Bash-környezetet az Azure Cloud Shellben. További információ: A Bash rövid útmutatója az Azure Cloud Shellben.

Ha inkább helyi cli-referenciaparancsokat szeretne futtatni, telepítse az Azure CLI-t. Ha Windows vagy macOS rendszert használ, fontolja meg az Azure CLI Docker-tárolóban való futtatását. További információ: Az Azure CLI futtatása Docker-tárolóban.

Ha helyi telepítést használ, jelentkezzen be az Azure CLI-be az az login parancs futtatásával. A hitelesítési folyamat befejezéséhez kövesse a terminálon megjelenő lépéseket. További bejelentkezési lehetőségekért lásd : Bejelentkezés az Azure CLI-vel.

Amikor a rendszer kéri, először telepítse az Azure CLI-bővítményt. További információ a bővítményekről: Bővítmények használata az Azure CLI-vel.

Futtassa az az version parancsot a telepített verzió és a függő kódtárak megkereséséhez. A legújabb verzióra az az upgrade paranccsal frissíthet.

- Alkalmazásregisztráció létrehozása a Microsoft Entra-azonosítóban. Adjon hozzáférést az alkalmazásnak a külső szoftverterhelés által megcélzott Azure-erőforrásokhoz.

- Keresse meg az alkalmazás objektumazonosítóját, alkalmazás-(ügyfél-) azonosítóját vagy azonosító URI-ját, amelyre az alábbi lépésekben van szüksége. Ezeket az értékeket a Microsoft Entra Felügyeleti központban találja. Lépjen a regisztrált alkalmazások listájára, és válassza ki az alkalmazásregisztrációt. Az Overview-Essentialsban> kérje le az objektumazonosítót, az alkalmazás (ügyfél) azonosítóját vagy az alkalmazásazonosító URI-értékét, amelyre az alábbi lépésekben van szüksége.

- Szerezze be a külső identitásszolgáltatóhoz és a szoftveres számítási feladathoz tartozó tulajdonosi és kiállítói adatokat, amelyekre az alábbi lépésekben van szüksége.

Összevont identitás hitelesítő adatainak konfigurálása egy alkalmazásban

Futtassa az az ad app federated-credential create parancsot egy új összevont identitás hitelesítő adatainak létrehozásához az alkalmazásban.

A id paraméter megadja az alkalmazás azonosítójának URI-ját, alkalmazásazonosítóját vagy objektumazonosítóját. A parameters paraméter JSON formátumban adja meg az összevont identitás hitelesítő adatainak létrehozásához szükséges paramétereket.

Példa a GitHub Actionsre

A név megadja az összevont identitás hitelesítő adatait.

A kiállító azonosítja a GitHub OIDC-szolgáltató elérési útját: https://token.actions.githubusercontent.com/. Ezt a kiállítót az Azure-alkalmazás fogja megbízhatóvá válni.

a tárgy azonosítja a GitHub Actions-munkafolyamat GitHub-szervezetét, adattárát és környezetét. Amikor a GitHub Actions munkafolyamat egy GitHub-jogkivonat cseréjét kéri Microsoft Identitásplatform, a rendszer ellenőrzi az összevont identitás hitelesítő adatainak értékeit a megadott GitHub-jogkivonattal. Mielőtt az Azure hozzáférési jogkivonatot ad, a kérésnek meg kell felelnie az itt meghatározott feltételeknek.

- Környezethez kötött feladatok esetén:

repo:< Organization/Repository >:environment:< Name > - A környezethez nem kapcsolódó feladatok esetében adja meg az ág/címke hiv elérési útját a munkafolyamat aktiválásához használt hiv elérési út alapján:

repo:< Organization/Repository >:ref:< ref path>. Például,repo:n-username/ node_express:ref:refs/heads/my-branchvagyrepo:n-username/ node_express:ref:refs/tags/my-tag. - Lekéréses kérelem esemény által aktivált munkafolyamatok esetén:

repo:< Organization/Repository >:pull-request.

az ad app federated-credential create --id 00001111-aaaa-2222-bbbb-3333cccc4444 --parameters credential.json

("credential.json" contains the following content)

{

"name": "Testing",

"issuer": "https://token.actions.githubusercontent.com",

"subject": "repo:octo-org/octo-repo:environment:Production",

"description": "Testing",

"audiences": [

"api://AzureADTokenExchange"

]

}

Kubernetes-példa

a kiállító a szolgáltatásfiók kiállítójának URL-címe (a felügyelt fürt OIDC-kiállítójának URL-címe vagy egy ön által felügyelt fürt OIDC-kiállítójának URL-címe ).

a tulajdonos a szolgáltatásfióknak kibocsátott jogkivonatokban szereplő tulajdonosnév. A Kubernetes a következő formátumot használja a tulajdonosnevekhez: system:serviceaccount:<SERVICE_ACCOUNT_NAMESPACE>:<SERVICE_ACCOUNT_NAME>.

A név az összevont hitelesítő adatok neve, amelyet később nem lehet módosítani.

A célközönségek a külső jogkivonatban megjeleníthető célközönségeket sorolják fel. Ez a mező kötelező. A javasolt érték a "api://AzureADTokenExchange".

az ad app federated-credential create --id 00001111-aaaa-2222-bbbb-3333cccc4444 --parameters credential.json

("credential.json" contains the following content)

{

"name": "Kubernetes-federated-credential",

"issuer": "https://aksoicwesteurope.blob.core.windows.net/aaaabbbb-0000-cccc-1111-dddd2222eeee/",

"subject": "system:serviceaccount:erp8asle:pod-identity-sa",

"description": "Kubernetes service account federated credential",

"audiences": [

"api://AzureADTokenExchange"

]

}

Példa más identitásszolgáltatókra

Az összevont identitás hitelesítő adatait konfigurálhatja egy alkalmazásban, és megbízhatósági kapcsolatot hozhat létre más külső identitásszolgáltatókkal. Az alábbi példa a Google Cloudban futó szoftveres számítási feladatokat használja példaként:

A név az összevont hitelesítő adatok neve, amelyet később nem lehet módosítani.

id: az alkalmazás objektumazonosítója, alkalmazás-(ügyfél-) azonosítója vagy azonosító URI-ja.

tárgy: meg kell egyeznie a sub külső identitásszolgáltató által kibocsátott jogkivonatban szereplő jogcímnek. Ebben a Példában a Google Cloud használatával a tárgy a használni kívánt szolgáltatásfiók egyedi azonosítója.

kiállító: meg kell egyeznie a iss külső identitásszolgáltató által kibocsátott jogkivonatban szereplő jogcímnek. Az OIDC Discovery specifikációjának megfelelő URL-cím. A Microsoft Entra ID ezzel a kiállítói URL-címmel kéri le a jogkivonat érvényesítéséhez szükséges kulcsokat. A Google Cloud esetében a kiállító a következő: "https://accounts.google.com".

célközönségek: a külső jogkivonatban megjeleníthető célközönségek listája. Ez a mező kötelező. A javasolt érték a "api://AzureADTokenExchange".

az ad app federated-credential create --id 00001111-aaaa-2222-bbbb-3333cccc4444 --parameters credential.json

("credential.json" contains the following content)

{

"name": "GcpFederation",

"issuer": "https://accounts.google.com",

"subject": "112633961854638529490",

"description": "Test GCP federation",

"audiences": [

"api://AzureADTokenExchange"

]

}

Összevont identitás hitelesítő adatainak listázása egy alkalmazásban

Futtassa az az ad app federated-credential list parancsot az összevont identitás hitelesítő adatainak listázásához az alkalmazásban.

Az azonosító paraméter az alkalmazás azonosító URI-ját, alkalmazásazonosítóját vagy objektumazonosítóját adja meg.

az ad app federated-credential list --id 00001111-aaaa-2222-bbbb-3333cccc4444

Összevont identitás hitelesítő adatainak lekérése egy alkalmazásban

Futtassa az az ad app federated-credential show parancsot az összevont identitás hitelesítő adatainak lekéréséhez az alkalmazásban.

Az azonosító paraméter az alkalmazás azonosító URI-ját, alkalmazásazonosítóját vagy objektumazonosítóját adja meg.

Az összevont hitelesítő azonosító megadja az összevont identitás hitelesítő adatait vagy nevét.

az ad app federated-credential show --id 00001111-aaaa-2222-bbbb-3333cccc4444 --federated-credential-id c79f8feb-a9db-4090-85f9-90d820caa0eb

Összevont identitás hitelesítő adatainak törlése egy alkalmazásból

Futtassa az az ad app federated-credential delete parancsot az összevont identitás hitelesítő adatainak az alkalmazásból való eltávolításához.

Az azonosító paraméter az alkalmazás azonosító URI-ját, alkalmazásazonosítóját vagy objektumazonosítóját adja meg.

Az összevont hitelesítő azonosító megadja az összevont identitás hitelesítő adatait vagy nevét.

az ad app federated-credential delete --id 00001111-aaaa-2222-bbbb-3333cccc4444 --federated-credential-id c79f8feb-a9db-4090-85f9-90d820caa0eb

Előfeltételek

- A példaszkriptek futtatásához két lehetősége van:

- Használja az Azure Cloud Shellt, amelyet a kódblokkok jobb felső sarkában található Kipróbálás gombbal nyithat meg.

- Futtassa helyileg a szkripteket az Azure PowerShell használatával, a következő szakaszban leírtak szerint.

- Alkalmazásregisztráció létrehozása a Microsoft Entra-azonosítóban. Adjon hozzáférést az alkalmazásnak a külső szoftverterhelés által megcélzott Azure-erőforrásokhoz.

- Keresse meg az alkalmazás objektumazonosítóját (nem az alkalmazás (ügyfél) azonosítóját), amelyre az alábbi lépésekben szüksége van. Az alkalmazás objektumazonosítóját a Microsoft Entra Felügyeleti központban találja. Lépjen a regisztrált alkalmazások listájára, és válassza ki az alkalmazásregisztrációt. Az Overview-Essentialsban> keresse meg az objektumazonosítót.

- Szerezze be a külső identitásszolgáltatóhoz és a szoftveres számítási feladathoz tartozó tulajdonosi és kiállítói adatokat, amelyekre az alábbi lépésekben van szüksége.

Az Azure PowerShell helyi konfigurálása

Az Azure PowerShell helyi használata ehhez a cikkhez a Cloud Shell használata helyett:

Ha még nem tette meg, telepítse az Azure PowerShell legújabb verzióját.

Sign in to Azure.

Connect-AzAccountTelepítse a PowerShellGet legújabb verzióját.

Install-Module -Name PowerShellGet -AllowPrereleaseElőfordulhat, hogy a következő lépéshez

Exita parancs futtatása után ki kell lépnie az aktuális PowerShell-munkamenetből.Telepítse a modul előzetes verzióját az

Az.Resourcesösszevont identitás hitelesítő adatainak végrehajtásához ebben a cikkben.Install-Module -Name Az.Resources -AllowPrerelease

Összevont identitás hitelesítő adatainak konfigurálása egy alkalmazásban

Futtassa a New-AzADAppFederatedCredential parancsmagot egy új összevont identitás hitelesítő adatainak létrehozásához egy alkalmazásban.

Példa a GitHub Actionsre

- ApplicationObjectId: a Korábban a Microsoft Entra ID-ban regisztrált alkalmazás (nem az alkalmazás (ügyfél) azonosítója) objektumazonosítója.

- A kiállító külső tokenkibocsátóként azonosítja a GitHubot.

- A tárgy azonosítja a GitHub-munkafolyamat GitHub-szervezetét, adattárát és környezetét. Amikor a GitHub Actions munkafolyamat egy GitHub-jogkivonat cseréjét kéri Microsoft Identitásplatform, a rendszer ellenőrzi az összevont identitás hitelesítő adatainak értékeit a megadott GitHub-jogkivonattal.

- Környezethez kötött feladatok esetén:

repo:< Organization/Repository >:environment:< Name > - A környezethez nem kapcsolódó feladatok esetében adja meg az ág/címke hiv elérési útját a munkafolyamat aktiválásához használt hiv elérési út alapján:

repo:< Organization/Repository >:ref:< ref path>. Például,repo:n-username/ node_express:ref:refs/heads/my-branchvagyrepo:n-username/ node_express:ref:refs/tags/my-tag. - Lekéréses kérelem esemény által aktivált munkafolyamatok esetén:

repo:< Organization/Repository >:pull-request.

- Környezethez kötött feladatok esetén:

- A név az összevont hitelesítő adatok neve, amelyet később nem lehet módosítani.

- A célközönség a külső jogkivonatban megjeleníthető célközönségeket sorolja fel. Ez a mező kötelező. A javasolt érték a "api://AzureADTokenExchange".

New-AzADAppFederatedCredential -ApplicationObjectId $appObjectId -Audience api://AzureADTokenExchange -Issuer 'https://token.actions.githubusercontent.com/' -Name 'GitHub-Actions-Test' -Subject 'repo:octo-org/octo-repo:environment:Production'

Kubernetes-példa

- ApplicationObjectId: a Korábban a Microsoft Entra ID-ban regisztrált alkalmazás (nem az alkalmazás (ügyfél) azonosítója) objektumazonosítója.

- A kiállító a szolgáltatásfiók kiállítójának URL-címe (a felügyelt fürt OIDC-kiállítójának URL-címe vagy egy ön által felügyelt fürt OIDC-kiállítójának URL-címe ).

- A tulajdonos a szolgáltatásfiókhoz kibocsátott jogkivonatok tulajdonosának neve. A Kubernetes a következő formátumot használja a tulajdonosnevekhez:

system:serviceaccount:<SERVICE_ACCOUNT_NAMESPACE>:<SERVICE_ACCOUNT_NAME>. - A név az összevont hitelesítő adatok neve, amelyet később nem lehet módosítani.

- A célközönség felsorolja azokat a célközönségeket, amelyek megjelenhetnek a

audkülső jogkivonat jogcímében.

New-AzADAppFederatedCredential -ApplicationObjectId $appObjectId -Audience api://AzureADTokenExchange -Issuer 'https://aksoicwesteurope.blob.core.windows.net/aaaabbbb-0000-cccc-1111-dddd2222eeee/' -Name 'Kubernetes-federated-credential' -Subject 'system:serviceaccount:erp8asle:pod-identity-sa'

Példa más identitásszolgáltatókra

Adja meg a következő paramétereket (példaként a Google Cloudban futó szoftveres számítási feladatokat):

- ObjectID: a Korábban a Microsoft Entra ID-ban regisztrált alkalmazás (nem az alkalmazás (ügyfél) azonosítója) objektumazonosítója.

- A név az összevont hitelesítő adatok neve, amelyet később nem lehet módosítani.

- Tárgy: a

subkülső identitásszolgáltató által kibocsátott jogkivonatban szereplő jogcímnek egyeznie kell. Ebben a Példában a Google Cloud használatával a tárgy a használni kívánt szolgáltatásfiók egyedi azonosítója. - Kiállító: a

isskülső identitásszolgáltató által kibocsátott jogkivonatban szereplő jogcímnek egyeznie kell. Az OIDC Discovery specifikációjának megfelelő URL-cím. A Microsoft Entra ID ezzel a kiállítói URL-címmel kéri le a jogkivonat érvényesítéséhez szükséges kulcsokat. A Google Cloud esetében a kiállító a következő: "https://accounts.google.com". - Célközönségek: a

audkülső jogkivonatban szereplő jogcímnek egyeznie kell. Biztonsági okokból olyan értéket kell választania, amely egyedi a Microsoft Entra ID-hoz készült jogkivonatokhoz. A javasolt érték a "api://AzureADTokenExchange".

New-AzADAppFederatedCredential -ApplicationObjectId $appObjectId -Audience api://AzureADTokenExchange -Issuer 'https://accounts.google.com' -Name 'GcpFederation' -Subject '112633961854638529490'

Összevont identitás hitelesítő adatainak listázása egy alkalmazásban

Futtassa a Get-AzADAppFederatedCredential parancsmagot az alkalmazások összevont identitási hitelesítő adatainak listázásához.

Get-AzADApplication -ObjectId $app | Get-AzADAppFederatedCredential

Összevont identitás hitelesítő adatainak lekérése egy alkalmazásban

Futtassa a Get-AzADAppFederatedCredential parancsmagot az összevont identitás hitelesítő adatainak egy alkalmazásból való lekéréséhez.

Get-AzADAppFederatedCredential -ApplicationObjectId $appObjectId -FederatedCredentialId $credentialId

Összevont identitás hitelesítő adatainak törlése egy alkalmazásból

Futtassa a Remove-AzADAppFederatedCredential parancsmagot az összevont identitás hitelesítő adatainak törléséhez egy alkalmazásból.

Remove-AzADAppFederatedCredential -ApplicationObjectId $appObjectId -FederatedCredentialId $credentialId

Előfeltételek

Alkalmazásregisztráció létrehozása a Microsoft Entra-azonosítóban. Adjon hozzáférést az alkalmazásnak a külső szoftverterhelés által megcélzott Azure-erőforrásokhoz.

Keresse meg az alkalmazás objektumazonosítóját (nem az alkalmazás (ügyfél) azonosítóját), amelyre az alábbi lépésekben szüksége van. Az alkalmazás objektumazonosítóját a Microsoft Entra Felügyeleti központban találja. Lépjen a regisztrált alkalmazások listájára, és válassza ki az alkalmazásregisztrációt. Az Overview-Essentialsban> keresse meg az objektumazonosítót.

Szerezze be a külső identitásszolgáltatóhoz és a szoftveres számítási feladathoz tartozó tulajdonosi és kiállítói adatokat, amelyekre az alábbi lépésekben van szüksége.

A Microsoft Graph-végpont (https://graph.microsoft.com) REST API-kat tesz elérhetővé az alkalmazások összevontIdentitási hitelesítő adatainak létrehozásához, frissítéséhez és törléséhez. Indítsa el az Azure Cloud Shellt , és jelentkezzen be a bérlőbe, hogy Microsoft Graph-parancsokat futtasson az AZ CLI-ből.

Összevont identitás hitelesítő adatainak konfigurálása egy alkalmazásban

GitHub Actions

Futtassa a következő metódust egy új összevont identitás hitelesítő adatainak létrehozásához az alkalmazásban (amelyet az alkalmazás objektumazonosítója határoz meg). A kiállító külső jogkivonat-kiállítóként azonosítja a GitHubot. a tárgy azonosítja a GitHub Actions-munkafolyamat GitHub-szervezetét, adattárát és környezetét. Amikor a GitHub Actions munkafolyamat egy GitHub-jogkivonat cseréjét kéri Microsoft Identitásplatform, a rendszer ellenőrzi az összevont identitás hitelesítő adatainak értékeit a megadott GitHub-jogkivonattal.

az rest --method POST --uri 'https://graph.microsoft.com/applications/00001111-aaaa-2222-bbbb-3333cccc4444/federatedIdentityCredentials' --body '{"name":"Testing","issuer":"https://token.actions.githubusercontent.com","subject":"repo:octo-org/octo-repo:environment:Production","description":"Testing","audiences":["api://AzureADTokenExchange"]}'

És a következő választ kapja:

{

"@odata.context": "https://graph.microsoft.com/$metadata#applications('00001111-aaaa-2222-bbbb-3333cccc4444')/federatedIdentityCredentials/$entity",

"audiences": [

"api://AzureADTokenExchange"

],

"description": "Testing",

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"issuer": "https://token.actions.githubusercontent.com",

"name": "Testing",

"subject": "repo:octo-org/octo-repo:environment:Production"

}

név: Az Azure-alkalmazás neve.

kiállító: A GitHub OIDC-szolgáltató elérési útja: https://token.actions.githubusercontent.com. Ezt a kiállítót az Azure-alkalmazás fogja megbízhatóvá válni.

tárgy: Mielőtt az Azure hozzáférési jogkivonatot ad, a kérésnek meg kell felelnie az itt meghatározott feltételeknek.

- Környezethez kötött feladatok esetén:

repo:< Organization/Repository >:environment:< Name > - A környezethez nem kapcsolódó feladatok esetében adja meg az ág/címke hiv elérési útját a munkafolyamat aktiválásához használt hiv elérési út alapján:

repo:< Organization/Repository >:ref:< ref path>. Például,repo:n-username/ node_express:ref:refs/heads/my-branchvagyrepo:n-username/ node_express:ref:refs/tags/my-tag. - Lekéréses kérelem esemény által aktivált munkafolyamatok esetén:

repo:< Organization/Repository >:pull-request.

A célközönségek a külső jogkivonatban megjeleníthető célközönségeket sorolják fel. Ez a mező kötelező. A javasolt érték a "api://AzureADTokenExchange".

Kubernetes-példa

Futtassa az alábbi módszert egy összevont identitás hitelesítő adatainak konfigurálásához egy alkalmazásban, és hozzon létre megbízhatósági kapcsolatot egy Kubernetes-szolgáltatásfiókkal. Adja meg a következő paramétereket:

- a kiállító a szolgáltatásfiók kiállítójának URL-címe (a felügyelt fürt OIDC-kiállítójának URL-címe vagy egy ön által felügyelt fürt OIDC-kiállítójának URL-címe ).

- a tulajdonos a szolgáltatásfióknak kibocsátott jogkivonatokban szereplő tulajdonosnév. A Kubernetes a következő formátumot használja a tulajdonosnevekhez:

system:serviceaccount:<SERVICE_ACCOUNT_NAMESPACE>:<SERVICE_ACCOUNT_NAME>. - A név az összevont hitelesítő adatok neve, amelyet később nem lehet módosítani.

- A célközönségek a külső jogkivonatban megjeleníthető célközönségeket sorolják fel. Ez a mező kötelező. A javasolt érték a "api://AzureADTokenExchange".

az rest --method POST --uri 'https://graph.microsoft.com/applications/00001111-aaaa-2222-bbbb-3333cccc4444/federatedIdentityCredentials' --body '{"name":"Kubernetes-federated-credential","issuer":"https://aksoicwesteurope.blob.core.windows.net/aaaabbbb-0000-cccc-1111-dddd2222eeee/","subject":"system:serviceaccount:erp8asle:pod-identity-sa","description":"Kubernetes service account federated credential","audiences":["api://AzureADTokenExchange"]}'

És a következő választ kapja:

{

"@odata.context": "https://graph.microsoft.com/$metadata#applications('00001111-aaaa-2222-bbbb-3333cccc4444')/federatedIdentityCredentials/$entity",

"audiences": [

"api://AzureADTokenExchange"

],

"description": "Kubernetes service account federated credential",

"id": "51ecf9c3-35fc-4519-a28a-8c27c6178bca",

"issuer": "https://aksoicwesteurope.blob.core.windows.net/aaaabbbb-0000-cccc-1111-dddd2222eeee/",

"name": "Kubernetes-federated-credential",

"subject": "system:serviceaccount:erp8asle:pod-identity-sa"

}

Példa más identitásszolgáltatókra

Futtassa az alábbi módszert egy összevont identitás hitelesítő adatainak konfigurálásához egy alkalmazáson, és hozzon létre egy megbízhatósági kapcsolatot egy külső identitásszolgáltatóval. Adja meg a következő paramétereket (példaként a Google Cloudban futó szoftveres számítási feladatokat):

- A név az összevont hitelesítő adatok neve, amelyet később nem lehet módosítani.

- ObjectID: a Korábban a Microsoft Entra ID-ban regisztrált alkalmazás (nem az alkalmazás (ügyfél) azonosítója) objektumazonosítója.

- tárgy: meg kell egyeznie a

subkülső identitásszolgáltató által kibocsátott jogkivonatban szereplő jogcímnek. Ebben a Példában a Google Cloud használatával a tárgy a használni kívánt szolgáltatásfiók egyedi azonosítója. - kiállító: meg kell egyeznie a

isskülső identitásszolgáltató által kibocsátott jogkivonatban szereplő jogcímnek. Az OIDC Discovery specifikációjának megfelelő URL-cím. A Microsoft Entra ID ezzel a kiállítói URL-címmel kéri le a jogkivonat érvényesítéséhez szükséges kulcsokat. A Google Cloud esetében a kiállító a következő: "https://accounts.google.com". - A célközönségek a külső jogkivonatban megjeleníthető célközönségeket sorolják fel. Ez a mező kötelező. A javasolt érték a "api://AzureADTokenExchange".

az rest --method POST --uri 'https://graph.microsoft.com/applications/<ObjectID>/federatedIdentityCredentials' --body '{"name":"GcpFederation","issuer":"https://accounts.google.com","subject":"112633961854638529490","description":"Testing","audiences":["api://AzureADTokenExchange"]}'

És a következő választ kapja:

{

"@odata.context": "https://graph.microsoft.com/$metadata#applications('00001111-aaaa-2222-bbbb-3333cccc4444')/federatedIdentityCredentials/$entity",

"audiences": [

"api://AzureADTokenExchange"

],

"description": "Testing",

"id": "51ecf9c3-35fc-4519-a28a-8c27c6178bca",

"issuer": "https://accounts.google.com"",

"name": "GcpFederation",

"subject": "112633961854638529490"

}

Összevont identitás hitelesítő adatainak listázása egy alkalmazásban

Futtassa a következő metódust egy alkalmazás összevont identitás-hitelesítő adatainak listázásához (az alkalmazás objektumazonosítója határozza meg):

az rest -m GET -u 'https://graph.microsoft.com/applications/00001111-aaaa-2222-bbbb-3333cccc4444/federatedIdentityCredentials'

A következőhöz hasonló választ kap:

{

"@odata.context": "https://graph.microsoft.com/$metadata#applications('00001111-aaaa-2222-bbbb-3333cccc4444')/federatedIdentityCredentials",

"value": [

{

"audiences": [

"api://AzureADTokenExchange"

],

"description": "Testing",

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"issuer": "https://token.actions.githubusercontent.com/",

"name": "Testing",

"subject": "repo:octo-org/octo-repo:environment:Production"

}

]

}

Összevont identitás hitelesítő adatainak lekérése egy alkalmazásban

Futtassa a következő metódust egy alkalmazás összevont identitás-hitelesítő adatainak lekéréséhez (amelyet az alkalmazás objektumazonosítója határoz meg):

az rest -m GET -u 'https://graph.microsoft.com/applications/00001111-aaaa-2222-bbbb-3333cccc4444//federatedIdentityCredentials/00aa00aa-bb11-cc22-dd33-44ee44ee44ee'

A következőhöz hasonló választ kap:

{

"@odata.context": "https://graph.microsoft.com/$metadata#applications('00001111-aaaa-2222-bbbb-3333cccc4444')/federatedIdentityCredentials",

"value": {

"@odata.context": "https://graph.microsoft.com/$metadata#applications('00001111-aaaa-2222-bbbb-3333cccc4444')/federatedIdentityCredentials/$entity",

"@odata.id": "https://graph.microsoft.com/v2/3d1e2be9-a10a-4a0c-8380-7ce190f98ed9/directoryObjects/$/Microsoft.DirectoryServices.Application('00001111-aaaa-2222-bbbb-3333cccc4444')/federatedIdentityCredentials('00001111-aaaa-2222-bbbb-3333cccc4444')/00001111-aaaa-2222-bbbb-3333cccc4444",

"audiences": [

"api://AzureADTokenExchange"

],

"description": "Testing",

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"issuer": "https://token.actions.githubusercontent.com/",

"name": "Testing",

"subject": "repo:octo-org/octo-repo:environment:Production"

}

}

Összevont identitás hitelesítő adatainak törlése egy alkalmazásból

Futtassa a következő metódust egy összevont identitás hitelesítő adatainak egy alkalmazásból való törléséhez (az alkalmazás objektumazonosítója határozza meg):

az rest -m DELETE -u 'https://graph.microsoft.com/applications/00001111-aaaa-2222-bbbb-3333cccc4444/federatedIdentityCredentials/00aa00aa-bb11-cc22-dd33-44ee44ee44ee'

További lépések

- A számítási feladatok identitás-összevonásának Kuberneteshez való használatáról a Kubernetes nyílt forráskód projekt Microsoft Entra Számítási feladat ID című témakörben olvashat.

- A számítási feladatok identitás-összevonásának GitHub Actionshez való használatáról a GitHub Actions-munkafolyamat konfigurálása hozzáférési jogkivonat beszerzéséhez című témakörben olvashat.

- A GitHub Actions dokumentációjában további információt talál a GitHub Actions-munkafolyamat konfigurálásáról, hogy hozzáférési jogkivonatot kapjon a Microsoft identitásszolgáltatójától, és hozzáférjen az Azure-erőforrásokhoz.

- További információkért olvassa el, hogyan használja a Microsoft Entra ID az OAuth 2.0 ügyfél hitelesítő adatainak megadását , valamint egy másik identitásszolgáltató által kiadott ügyféljogkivonatot egy jogkivonat lekéréséhez.

- A külső identitásszolgáltatók által létrehozott JWT-k kötelező formátumával kapcsolatos információkért olvassa el a helyességi formátumot.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: