Microsoft Entra áthaladó hitelesítés: Gyorsindítás

A Microsoft Entra átmenő hitelesítésének üzembe helyezése

A Microsoft Entra átmenő hitelesítése lehetővé teszi a felhasználók számára, hogy ugyanazokkal a jelszavakkal jelentkezzenek be a helyszíni és a felhőalapú alkalmazásokba is. Az átmenő hitelesítés úgy jelentkezik be, hogy közvetlenül a helyi Active Directory érvényesíti a jelszavait.

Fontos

Ha az AD FS-ről (vagy más összevonási technológiákról) átmenő hitelesítésre migrál, tekintse meg az alkalmazások Microsoft Entra-azonosítóba való migrálásához szükséges erőforrásokat.

Feljegyzés

Ha a Pass Through Authenticationt az Azure Government-felhővel helyezi üzembe, tekintse meg az Azure Government hibrid identitással kapcsolatos szempontjait.

Kövesse az alábbi utasításokat az átmenő hitelesítés bérlőn való üzembe helyezéséhez:

1. lépés: Az előfeltételek ellenőrzése

Győződjön meg arról, hogy a következő előfeltételek teljesülnek.

Fontos

Biztonsági szempontból a rendszergazdáknak úgy kell kezelnie a PTA-ügynököt futtató kiszolgálót, mintha tartományvezérlő lenne. A PTA-ügynökkiszolgálókat a támadás elleni tartományvezérlők biztonságossá tételében leírtak szerint kell megkötni

A Microsoft Entra Felügyeleti központban

- Hozzon létre egy kizárólag felhőalapú hibrid identitáskezelő fiókot vagy hibrid identitás-rendszergazdai fiókot a Microsoft Entra-bérlőn. Így kezelheti a bérlő konfigurációját, ha a helyszíni szolgáltatások meghibásodnak vagy elérhetetlenné válnak. Megtudhatja, hogyan adhat hozzá csak felhőalapú hibrid identitáskezelési rendszergazdai fiókot. A lépés végrehajtása kritikus fontosságú annak biztosításához, hogy ne zárják ki a bérlőből.

- Adjon hozzá egy vagy több egyéni tartománynevet a Microsoft Entra-bérlőhöz. A felhasználók ezen tartománynevek egyikével jelentkezhetnek be.

A helyszíni környezetben

Azonosítsa a Windows Server 2016 vagy újabb rendszert futtató kiszolgálót a Microsoft Entra Connect futtatásához. Ha még nincs engedélyezve, engedélyezze a TLS 1.2-t a kiszolgálón. Adja hozzá a kiszolgálót ugyanahhoz az Active Directory-erdőhöz, mint azok a felhasználók, akiknek a jelszavát ellenőriznie kell. Meg kell jegyezni, hogy az átmenő hitelesítési ügynök telepítése a Windows Server Core-verziókon nem támogatott.

Telepítse a Microsoft Entra Connect legújabb verzióját az előző lépésben azonosított kiszolgálón. Ha már fut a Microsoft Entra Connect, győződjön meg arról, hogy a verzió támogatott.

Feljegyzés

A Microsoft Entra Connect 1.1.557.0-s, 1.1.558.0-s, 1.1.561.0-s és 1.1.614.0-s verziói a jelszókivonat-szinkronizálással kapcsolatos problémákat tapasztalnak. Ha nem kíván jelszókivonat-szinkronizálást használni az átmenő hitelesítéssel együtt, olvassa el a Microsoft Entra Connect kibocsátási megjegyzéseit.

Azonosítsa egy vagy több további kiszolgálót (Windows Server 2016 vagy újabb verzió, TLS 1.2-vel engedélyezve), ahol önálló hitelesítési ügynököket futtathat. Ezekre a további kiszolgálókra szükség van a bejelentkezésre irányuló kérések magas rendelkezésre állásának biztosításához. Adja hozzá a kiszolgálókat ugyanahhoz az Active Directory-erdőhöz, mint azok a felhasználók, akiknek a jelszavát ellenőriznie kell.

Fontos

Éles környezetekben azt javasoljuk, hogy legalább 3 hitelesítési ügynökkel rendelkezzen, amelyek a bérlőn futnak. Bérlőnként 40 hitelesítési ügynök van rendszerkorlátozással. Ajánlott eljárásként a hitelesítési ügynököket futtató összes kiszolgálót 0. rétegbeli rendszerként kezelje (lásd a hivatkozást).

Ha tűzfal van a kiszolgálók és a Microsoft Entra-azonosító között, konfigurálja a következő elemeket:

Győződjön meg arról, hogy a hitelesítési ügynökök kimenő kéréseket intézhetnek a Microsoft Entra-azonosítóhoz a következő portokon keresztül:

Portszám Használat célja 80 Letölti a visszavont tanúsítványok listáját (CRLs) a TLS/SSL-tanúsítvány érvényesítése közben 443 Kezeli a szolgáltatással folytatott összes kimenő kommunikációt 8080 (nem kötelező) A hitelesítési ügynökök tíz percenként jelentik az állapotukat a 8080-es porton keresztül, ha a 443-as port nem érhető el. Ez az állapot a Microsoft Entra felügyeleti központban jelenik meg. A 8080-as port nem használható a felhasználói bejelentkezésekhez. Ha a tűzfal a felhasználók helye szerint érvényesíti a szabályokat, nyissa meg ezeket a portokat a hálózati szolgáltatásként futó Windows-szolgáltatások adatforgalma számára.

Ha a tűzfal vagy a proxy lehetővé teszi DNS-bejegyzések hozzáadását egy engedélyezési listához, adjon hozzá kapcsolatokat a *.msappproxy.net és a *.servicebus.windows.net. Ha nem, engedélyezze a hozzáférést az Azure adatközpont hetente frissített IP-tartományaihoz.

Kerülje az Azure Passthrough Agent és az Azure Endpoint közötti kimenő TLS-kommunikáció beágyazott ellenőrzésének és leállításának minden formáját.

Ha kimenő HTTP-proxyval rendelkezik, győződjön meg arról, hogy ez az URL-cím (autologon.microsoftazuread-sso.com) szerepel az engedélyezett listában. Ezt az URL-címet kifejezetten meg kell adnia, mivel lehetséges, hogy a helyettesítő karakterek nem fogadhatók el.

A hitelesítési ügynököknek hozzáférésre van szükségük a kezdeti regisztrációhoz login.windows.net és login.microsoftonline.com. Nyissa meg a tűzfalat ezekre az URL-ekre vonatkozóan is.

A tanúsítványérvényesítéshez oldja fel a következő URL-címek letiltását: crl3.digicert.com:80, crl4.digicert.com:80, ocsp.digicert.com:80, www.d-trust.net:80, root-c3-ca2-2009.ocsp.d-trust.net:80, crl.microsoft.com:80, oneocsp.microsoft.com:80 és ocsp.msocsp.com:80. Mivel ezeket az URL-címeket más Microsoft-termékekkel való tanúsítványérvényesítéshez használják, előfordulhat, hogy már feloldotta ezeket az URL-címeket.

Az Azure Government-felhő előfeltétele

Mielőtt engedélyezi az átmenő hitelesítést a Microsoft Entra Connecten keresztül a 2. lépéssel, töltse le a PTA-ügynök legújabb kiadását a Microsoft Entra felügyeleti központból. Győződjön meg arról, hogy az ügynök 1.5.1742.0-s vagy újabb verziójú. Az ügynök ellenőrzéséhez tekintse meg a hitelesítési ügynökök frissítését

Az ügynök legújabb kiadásának letöltése után kövesse az alábbi utasításokat az átmenő hitelesítés Microsoft Entra Connecten keresztüli konfigurálásához.

2. lépés: A funkció engedélyezése

Átmenő hitelesítés engedélyezése a Microsoft Entra Connecten keresztül.

Fontos

Engedélyezheti az átmenő hitelesítést a Microsoft Entra Connect elsődleges vagy átmeneti kiszolgálón. Erősen ajánlott engedélyezni az elsődleges kiszolgálóról. Ha a jövőben beállít egy Microsoft Entra Connect-átmeneti kiszolgálót, akkor továbbra is az átmenő hitelesítést kell választania bejelentkezési lehetőségként; egy másik lehetőség választásával letilthatja az átmenő hitelesítést a bérlőn, és felül kell bírálnia a beállítást az elsődleges kiszolgálón.

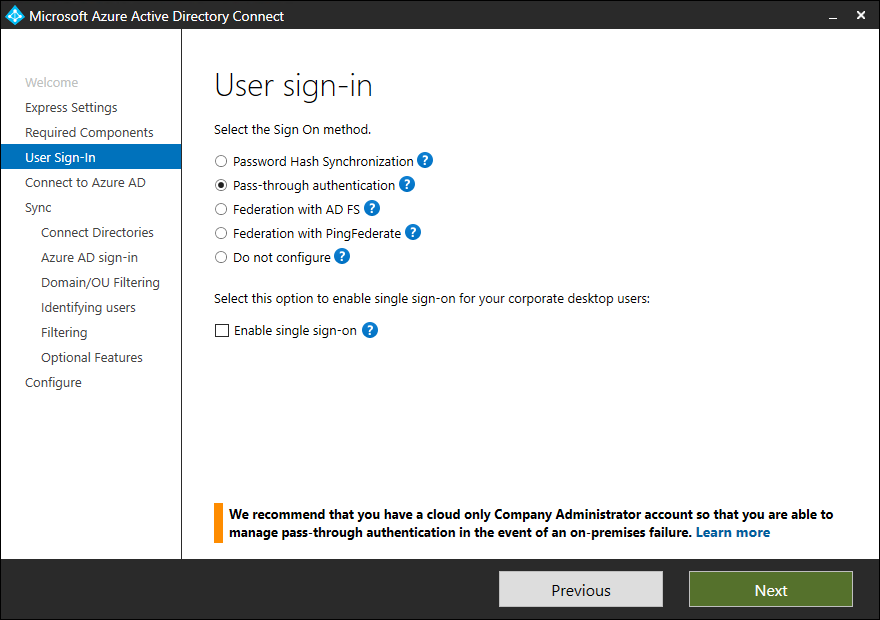

Ha először telepíti a Microsoft Entra Connectet, válassza ki az egyéni telepítési útvonalat. A Felhasználói bejelentkezési lapon válassza az Átmenő hitelesítés lehetőséget bejelentkezési módszerként. A sikeres befejezés után egy átmenő hitelesítési ügynök van telepítve a Microsoft Entra Connecttel azonos kiszolgálón. Emellett az átmenő hitelesítés funkció engedélyezve van a bérlőn.

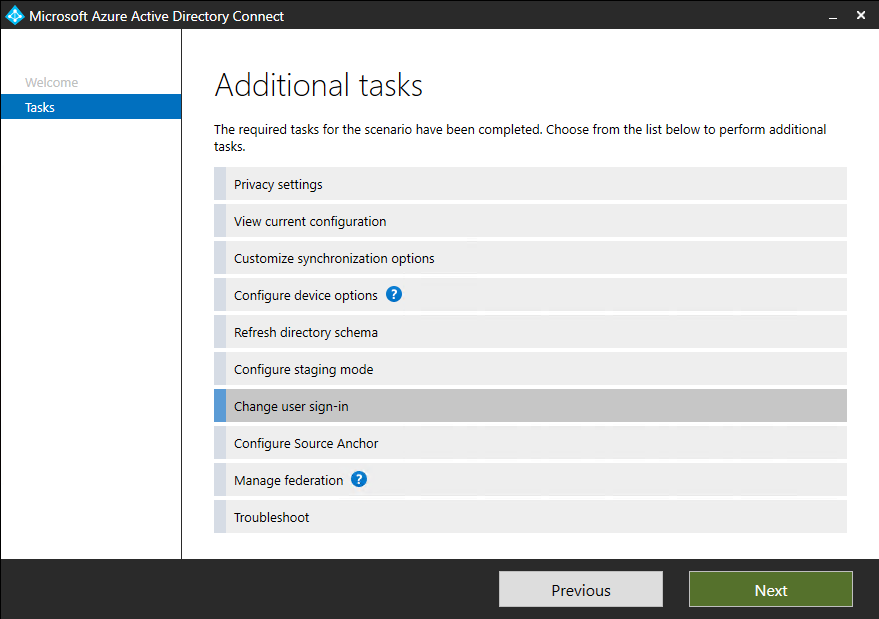

Ha már telepítette a Microsoft Entra Connectet az expressz telepítéssel vagy az egyéni telepítési útvonallal, válassza a Felhasználói bejelentkezési feladat módosítása a Microsoft Entra Connecten, majd válassza a Tovább lehetőséget. Ezután válassza az átmenő hitelesítést bejelentkezési módszerként. A sikeres befejezés után egy átmenő hitelesítési ügynök van telepítve a Microsoft Entra Connecttel azonos kiszolgálón, és a szolgáltatás engedélyezve van a bérlőn.

Fontos

Az átmenő hitelesítés bérlőszintű szolgáltatás. A bekapcsolása hatással van a felhasználók bejelentkezésére a bérlő összes felügyelt tartományában. Ha Active Directory összevonási szolgáltatások (AD FS) (AD FS) szolgáltatásról átmenő hitelesítésre vált, legalább 12 órát kell várnia az AD FS-infrastruktúra leállítása előtt. Ez a várakozási idő annak biztosítása, hogy a felhasználók továbbra is bejelentkezhessenek Exchange ActiveSync protokoll az átmenet során. Az AD FS-ről az átmenő hitelesítésre való migrálással kapcsolatos további segítségért tekintse meg az itt közzétett üzembehelyezési terveket.

3. lépés: A funkció tesztelése

Kövesse az alábbi utasításokat annak ellenőrzéséhez, hogy helyesen engedélyezte-e az átmenő hitelesítést:

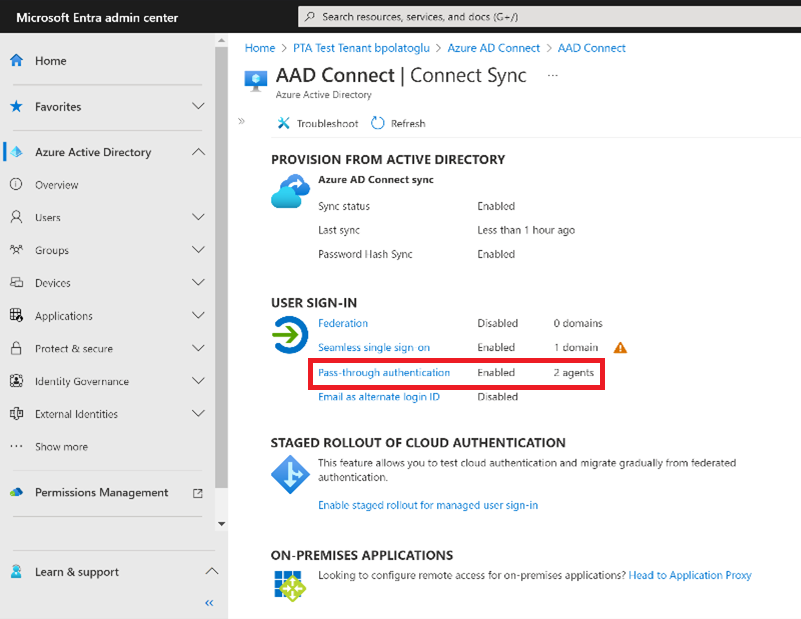

Jelentkezzen be a Microsoft Entra felügyeleti központba a bérlő hibrid identitásadminisztrátori hitelesítő adataival.

Válassza ki a Microsoft Entra ID.

Válassza a Microsoft Entra Connect lehetőséget.

Ellenőrizze, hogy az átmenő hitelesítési funkció engedélyezve van-e.

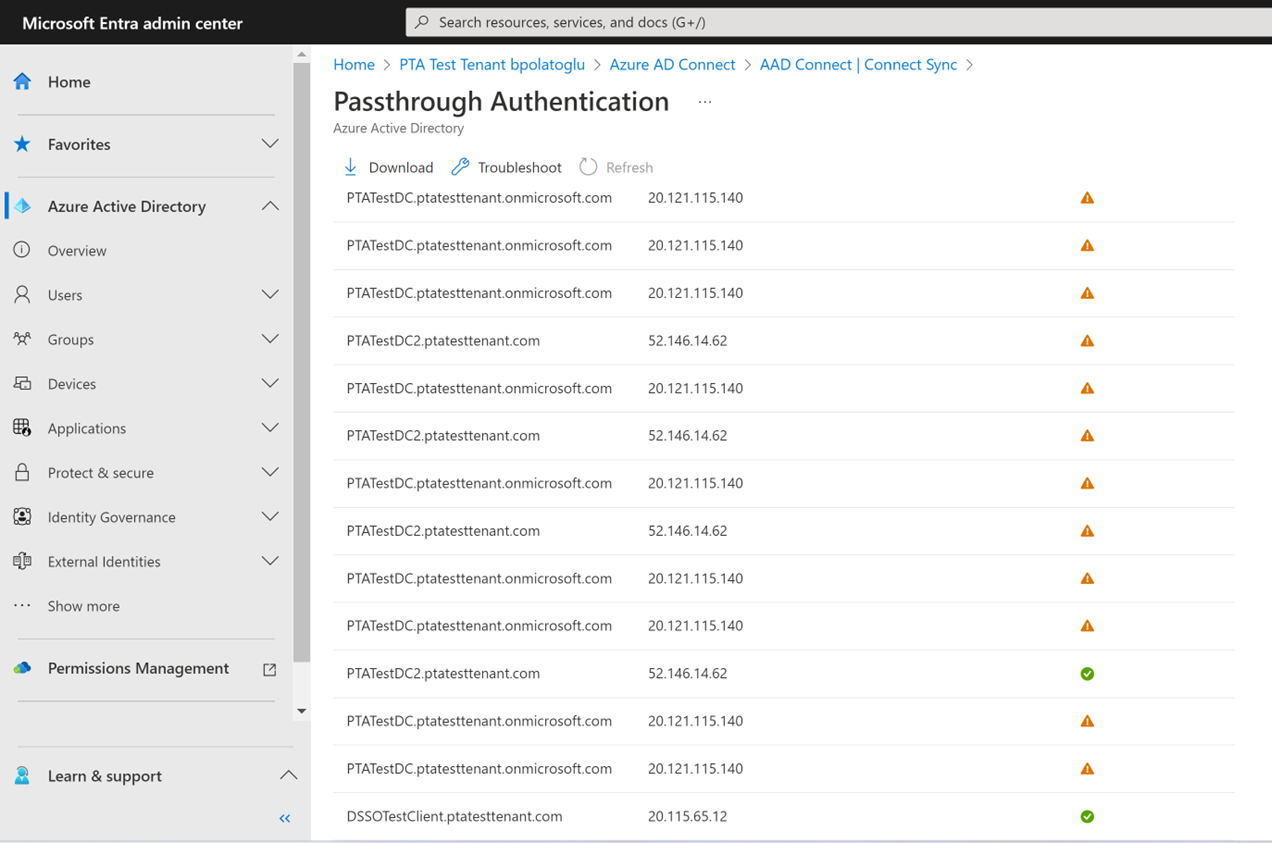

Válassza az Átmenő hitelesítés lehetőséget. Az átmenő hitelesítés panel felsorolja azokat a kiszolgálókat, amelyeken a hitelesítési ügynökök telepítve vannak.

Ebben a szakaszban a bérlő összes felügyelt tartományának felhasználói átmenő hitelesítéssel jelentkezhetnek be. Az összevont tartományok felhasználói azonban továbbra is bejelentkeznek az AD FS vagy más, korábban konfigurált összevonási szolgáltató használatával. Ha egy tartományt összevontról felügyeltre konvertál, a tartomány összes felhasználója automatikusan elkezd bejelentkezni az átmenő hitelesítés használatával. Az átmenő hitelesítés funkció nem érinti a csak felhőalapú felhasználókat.

4. lépés: Magas rendelkezésre állás biztosítása

Ha éles környezetben szeretné üzembe helyezni az átmenő hitelesítést, további különálló hitelesítési ügynököket kell telepítenie. Telepítse ezeket a hitelesítési ügynök(ek)et a Microsoft Entra Connectet futtató kiszolgálótól eltérő kiszolgáló(ok)ra. Ez a beállítás magas rendelkezésre állást biztosít a felhasználói bejelentkezési kérelmekhez.

Fontos

Éles környezetekben azt javasoljuk, hogy legalább 3 hitelesítési ügynökkel rendelkezzen, amelyek a bérlőn futnak. Bérlőnként 40 hitelesítési ügynök van rendszerkorlátozással. Ajánlott eljárásként a hitelesítési ügynököket futtató összes kiszolgálót 0. rétegbeli rendszerként kezelje (lásd a hivatkozást).

Több átmenő hitelesítési ügynök telepítése biztosítja a magas rendelkezésre állást, de nem determinisztikus terheléselosztást a hitelesítési ügynökök között. Annak megállapításához, hogy hány hitelesítési ügynökre van szüksége a bérlőhöz, vegye figyelembe a bejelentkezési kérelmek várható maximális és átlagos terhelését a bérlőn. Teljesítménytesztként egyetlen hitelesítési ügynök másodpercenként 300–400 hitelesítést képes kezelni egy szabványos 4 magos CPU-n, 16 GB RAM-kiszolgálón.

A hálózati forgalom becsléséhez használja az alábbi méretezési útmutatót:

- Minden kérelem hasznos adatmérete (0,5K + 1K * num_of_agents) bájt, azaz a Microsoft Entra-azonosító és a hitelesítési ügynök adatai. Itt a "num_of_agents" a bérlőn regisztrált hitelesítési ügynökök számát jelzi.

- Minden válasz hasznos adatmérete 1K bájt, azaz a hitelesítési ügynöktől a Microsoft Entra-azonosítóig.

A legtöbb ügyfél esetében összesen három hitelesítési ügynök elegendő a magas rendelkezésre álláshoz és a kapacitáshoz. A bejelentkezési késés javítása érdekében telepítse a tartományvezérlőkhöz közeli hitelesítési ügynököket.

Első lépésként kövesse az alábbi utasításokat a hitelesítési ügynök szoftverének letöltéséhez:

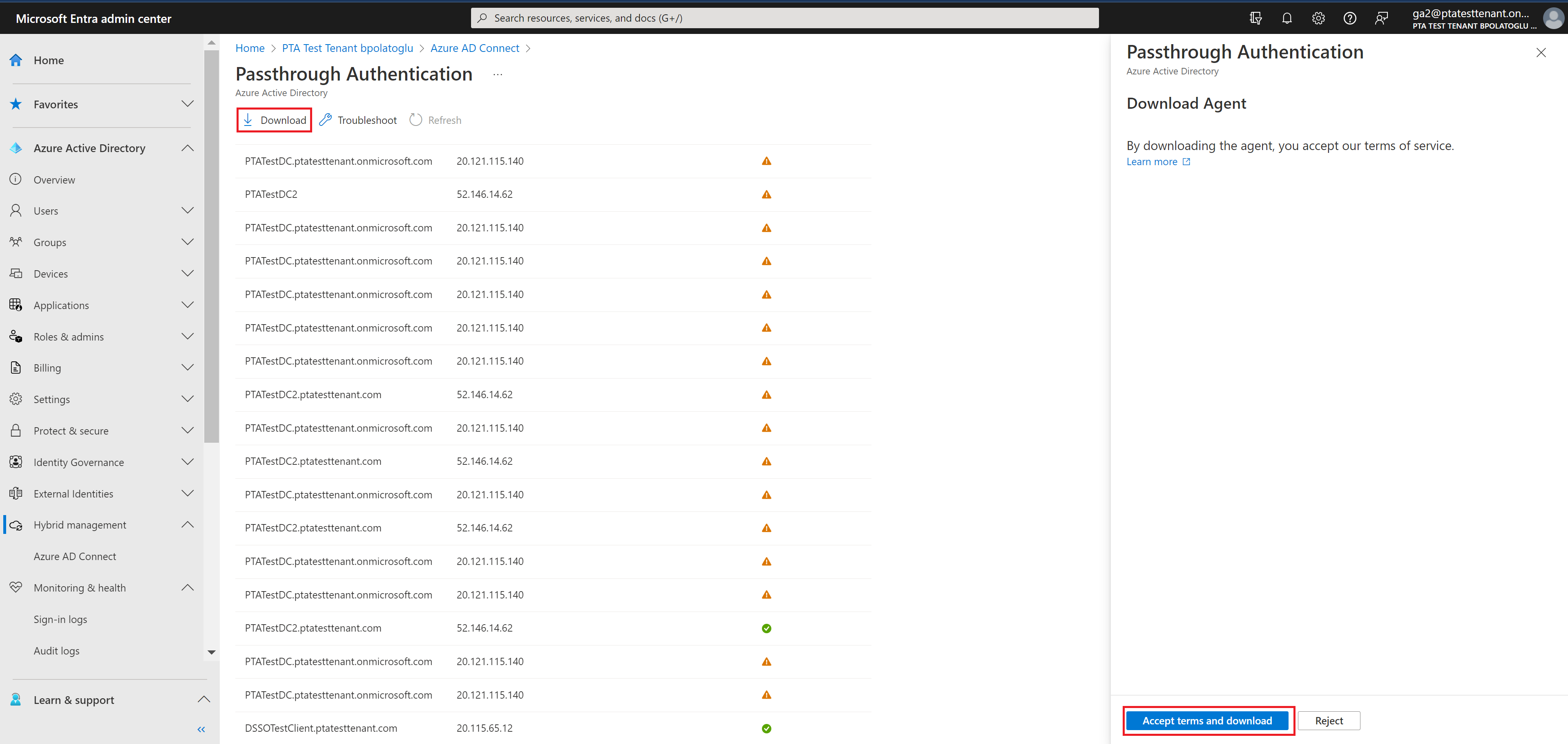

A hitelesítési ügynök legújabb verziójának letöltéséhez (1.5.193.0-s vagy újabb verzió) jelentkezzen be a Microsoft Entra felügyeleti központba a bérlő hibrid identitásadminisztrátori hitelesítő adataival.

Válassza ki a Microsoft Entra ID.

Válassza a Microsoft Entra Connect lehetőséget, válassza az Átmenő hitelesítés lehetőséget, majd az Ügynök letöltése lehetőséget.

Válassza a Feltételek elfogadása > letöltés gombot.

Feljegyzés

A hitelesítési ügynök szoftverét közvetlenül is letöltheti. A telepítés előtt tekintse át és fogadja el a hitelesítési ügynök szolgáltatási feltételeit.

Az önálló hitelesítési ügynök üzembe helyezésének két módja van:

Először is interaktív módon teheti meg, ha egyszerűen futtatja a letöltött hitelesítési ügynök végrehajtható fájlját, és amikor a rendszer kéri, adja meg a bérlő globális rendszergazdai hitelesítő adatait.

Másodszor létrehozhat és futtathat felügyelet nélküli üzembehelyezési szkriptet. Ez akkor hasznos, ha egyszerre több hitelesítési ügynököt szeretne üzembe helyezni, vagy olyan Windows-kiszolgálókra telepíti a hitelesítési ügynököket, amelyeken nincs engedélyezve a felhasználói felület, vagy ha nem fér hozzá a távoli asztalhoz. A következő útmutatást követve használhatja ezt a megközelítést:

- A hitelesítési ügynök telepítéséhez futtassa a következő parancsot:

AADConnectAuthAgentSetup.exe REGISTERCONNECTOR="false" /q. - A hitelesítési ügynököt a PowerShell-lel regisztrálhatja szolgáltatásunkban. Hozzon létre egy PowerShell hitelesítő adatokat tartalmazó objektumot

$cred, amely globális rendszergazdai felhasználónevet és jelszót tartalmaz a bérlő számára. Futtassa a következő parancsot, cserélje le<username>és<password>:

$User = "<username>"

$PlainPassword = '<password>'

$SecurePassword = $PlainPassword | ConvertTo-SecureString -AsPlainText -Force

$cred = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $User, $SecurePassword

- Nyissa meg a C:\Program Files\Microsoft Azure AD Connect hitelesítési ügynököt , és futtassa a következő szkriptet a

$credlétrehozott objektummal:

RegisterConnector.ps1 -modulePath "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\" -moduleName "PassthroughAuthPSModule" -Authenticationmode Credentials -Usercredentials $cred -Feature PassthroughAuthentication

Fontos

Ha egy hitelesítési ügynök telepítve van egy virtuális gépen, nem klónozhat egy másik hitelesítési ügynököt a virtuális gép klónozásához. Ez a módszer nem támogatott.

5. lépés: Intelligens zárolási képesség konfigurálása

Az intelligens zárolás segít kizárni a rossz szereplőket, akik megpróbálják kitalálni a felhasználók jelszavát, vagy találgatásos módszerekkel próbálnak bejutni. Az intelligens zárolási beállítások Microsoft Entra-azonosítóban való konfigurálásával és /vagy a helyi Active Directory megfelelő zárolási beállításaival a támadások kiszűrhetők, mielőtt elérnék az Active Directoryt. Ebből a cikkből megtudhatja, hogyan konfigurálhat intelligens zárolási beállításokat a bérlőn a felhasználói fiókok védelme érdekében.

Következő lépések

- Alkalmazások migrálása a Microsoft Entra-azonosítóba: Erőforrások az alkalmazáshozzáférés és a hitelesítés Microsoft Entra-azonosítóba való migrálásához.

- Intelligens zárolás: Megtudhatja, hogyan konfigurálhatja az intelligens zárolási képességet a bérlőn a felhasználói fiókok védelme érdekében.

- Jelenlegi korlátozások: Megtudhatja, hogy mely forgatókönyvek támogatottak az átmenő hitelesítéssel, és melyek nem.

- Technikai mélybe merülés: Az átmenő hitelesítés funkció működésének ismertetése.

- Gyakori kérdések: Gyakori kérdésekre adott válaszok.

- Hibaelhárítás: Megtudhatja, hogyan háríthatja el az átmenő hitelesítés funkcióval kapcsolatos gyakori problémákat.

- Biztonsági részletes útmutató: Technikai információk lekérése az átmenő hitelesítés funkcióról.

- Microsoft Entra hibrid illesztés: Konfigurálja a Microsoft Entra hibrid csatlakoztatási képességét a bérlőn az egyszeri bejelentkezéshez a felhőben és a helyszíni erőforrásokban.

- Microsoft Entra közvetlen egyszeri bejelentkezés: További információ erről a kiegészítő funkcióról.

- UserVoice: A Microsoft Entra fórumával új funkciókéréseket küldhet.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: