Oktatóanyag: A Datawiza konfigurálása Microsoft Entra többtényezős hitelesítés és az Oracle JD Edwards egyszeri bejelentkezésének engedélyezéséhez

Ebben az oktatóanyagban megtudhatja, hogyan engedélyezheti Microsoft Entra egyszeri bejelentkezést (SSO) és Microsoft Entra többtényezős hitelesítést egy Oracle JD Edwards -alkalmazáshoz a Datawiza Access Proxy (DAP) használatával.

További információ Datawiza Access-proxy

Az alkalmazások Microsoft Entra azonosítóval való integrálásának előnyei a DAP használatával:

- Proaktív biztonság Teljes felügyelet használata – egy olyan biztonsági modell, amely alkalmazkodik a modern környezetekhez, és magában foglalja a hibrid munkahelyet, miközben védelmet nyújt a felhasználóknak, az eszközöknek, az alkalmazásoknak és az adatoknak.

- Microsoft Entra egyszeri bejelentkezés – biztonságos és zökkenőmentes hozzáférés a felhasználók és alkalmazások számára bármely helyről, eszköz használatával

- A működés módja: Microsoft Entra többtényezős hitelesítés – a rendszer a bejelentkezéskor kéri a felhasználóktól az azonosítási formákat, például a mobiltelefonjukon lévő kódot vagy az ujjlenyomat-vizsgálatot

- Mi az a feltételes hozzáférés? – a szabályzatok if-then utasítások, ha egy felhasználó hozzá szeretne férni egy erőforráshoz, akkor végre kell hajtania egy műveletet

- Egyszerű hitelesítés és engedélyezés Microsoft Entra azonosítóban kód nélküli Datawiza használatával – olyan webalkalmazásokat használjon, mint az Oracle JDE, az Oracle E-Business Suite, az Oracle Sibel és a saját használatú alkalmazások

- A Datawiza Cloud Management Console (DCMC) használata – a nyilvános felhőkben és a helyszíni alkalmazásokhoz való hozzáférés kezelése

Forgatókönyv leírása

Ez a forgatókönyv az Oracle JDE-alkalmazások http-engedélyezési fejlécekkel történő integrálásával foglalkozik a védett tartalmakhoz való hozzáférés kezeléséhez.

Az örökölt alkalmazásokban a modern protokolltámogatás hiánya miatt nehéz közvetlen integrációt létrehozni Microsoft Entra SSO-val. A DAP protokollváltással áthidalhatja a régi alkalmazás és a modern id vezérlősík közötti szakadékot. A DAP csökkenti az integrációs többletterhelést, időt takarít meg a mérnöki munkában, és javítja az alkalmazások biztonságát.

Forgatókönyv-architektúra

A forgatókönyv-megoldás a következő összetevőket tartalmazza:

- Microsoft Entra azonosító – identitás- és hozzáférés-kezelési szolgáltatás, amely segít a felhasználóknak bejelentkezni és hozzáférni a külső és belső erőforrásokhoz

- Oracle JDE-alkalmazás – örökölt, Microsoft Entra azonosítóval védett alkalmazás

- Datawiza Access Proxy (DAP) – tárolóalapú fordított proxy, amely az OpenID Connect (OIDC), az OAuth vagy a Security Assertion Markup Language (SAML) metódust implementálja a felhasználói bejelentkezési folyamathoz. Transzparensen továbbítja az identitást az alkalmazásoknak HTTP-fejléceken keresztül.

- Datawiza Cloud Management Console (DCMC) – A DAP kezelésére szolgáló konzol. A rendszergazdák felhasználói felületi és RESTful API-kat használnak a DAP- és hozzáférés-vezérlési szabályzatok konfigurálásához.

További információ: Datawiza és Microsoft Entra hitelesítési architektúra

Előfeltételek

Győződjön meg arról, hogy a következő előfeltételek teljesülnek.

- Azure-előfizetés.

- Ha nem rendelkezik ilyen fiókkal, ingyenes Azure-fiókot kaphat

- Azure-előfizetéshez társított Microsoft Entra-bérlő

- A Docker és a Docker Compose

- Lépjen a docs.docker.com a Docker lekéréséhez és a Docker Compose telepítéséhez

- A helyszíni címtárból a Microsoft Entra azonosítóba szinkronizált vagy Microsoft Entra azonosítóban létrehozott felhasználói identitások visszafolytak egy helyszíni könyvtárba

- Egy Microsoft Entra azonosítóval és globális rendszergazdai szerepkörrel rendelkező fiók. Lásd: Microsoft Entra beépített szerepkörök, minden szerepkör

- Oracle JDE-környezet

- (Nem kötelező) SSL-webtanúsítvány a szolgáltatások HTTPS-en keresztüli közzétételéhez. Az alapértelmezett Datawiza önaláírt tanúsítványokat is használhat a teszteléshez

A DAB használatának első lépései

Az Oracle JDE integrálása Microsoft Entra azonosítóval:

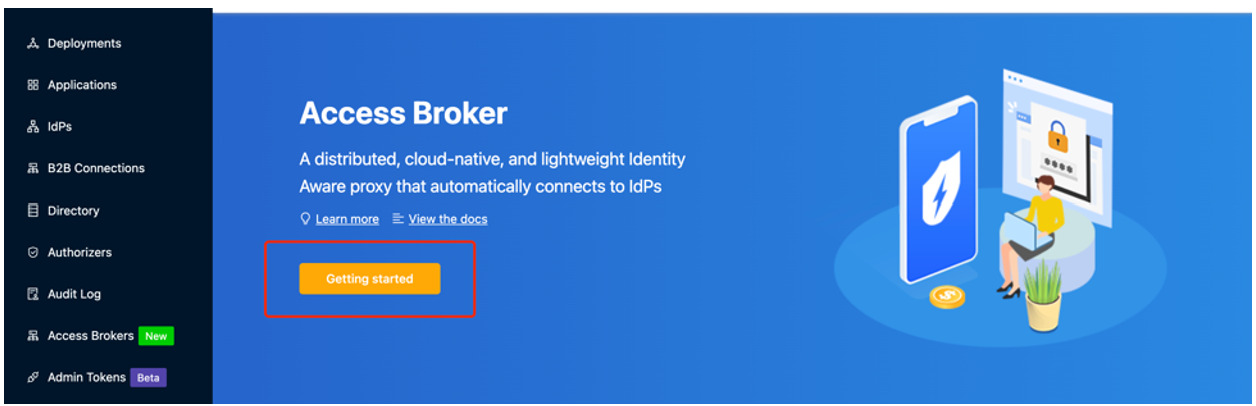

Jelentkezzen be a Datawiza Cloud Management Console szolgáltatásba.

Megjelenik az Üdvözlőlap.

Válassza a narancssárga Első lépések gombot.

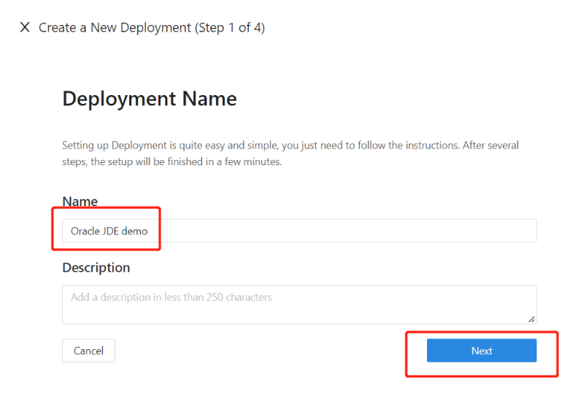

A Név és a Leírás mezőben adja meg az adatokat.

Kattintson a Tovább gombra.

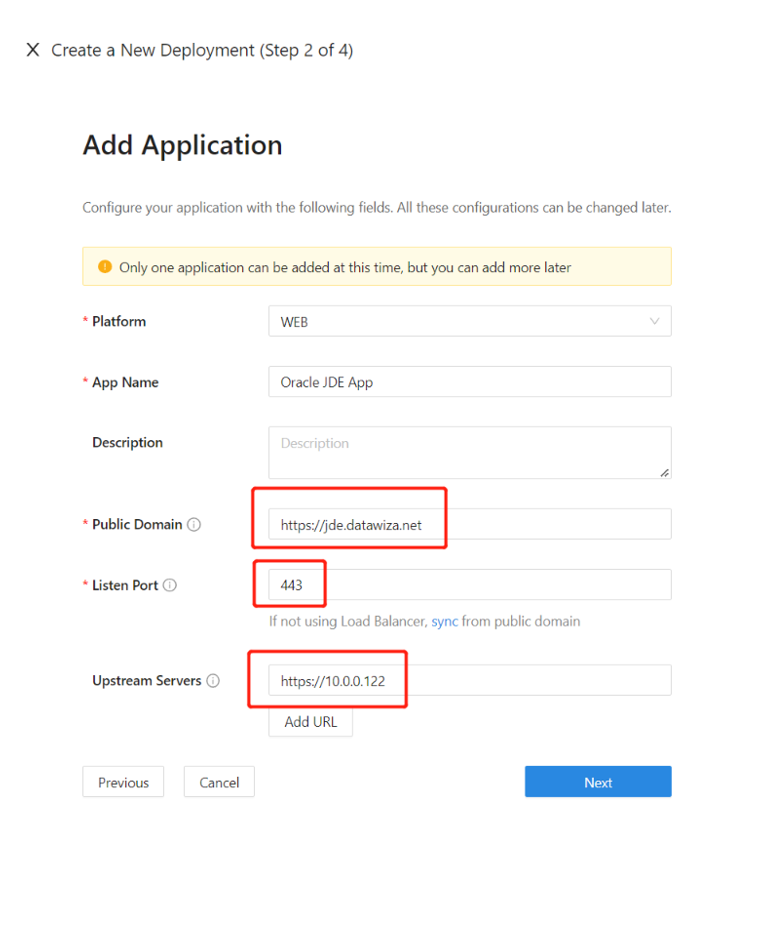

Az Alkalmazás hozzáadása párbeszédpanel Platform eleméhez válassza a Web lehetőséget.

Az Alkalmazásnév mezőben adjon meg egy egyedi alkalmazásnevet.

A Nyilvános tartomány mezőbe írja be például a következőt

https://jde-external.example.com: . A konfiguráció teszteléséhez használhatja a localhost DNS-t. Ha nem terheléselosztó mögött helyezi üzembe a DAP-t, használja a nyilvános tartomány portját.A Port figyelése beállításnál válassza ki azt a portot, amelyen a DAP figyel.

Felsőbb rétegbeli kiszolgálók esetén válassza ki a védeni kívánt Oracle JDE-implementációs URL-címet és portot.

Kattintson a Tovább gombra.

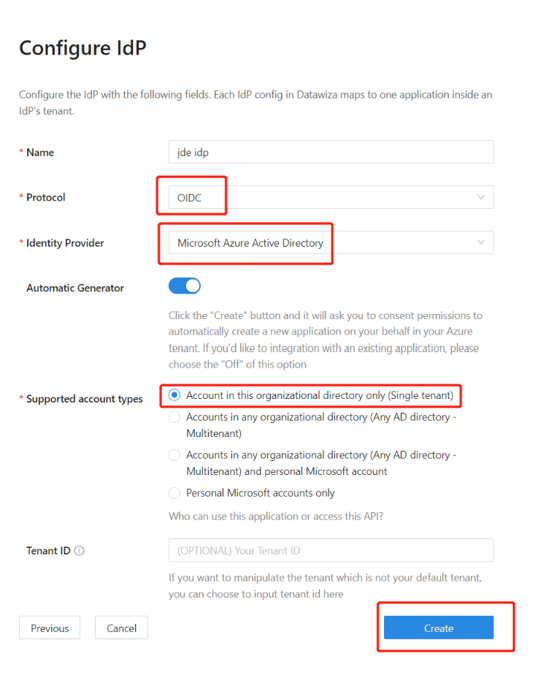

- Az IdP konfigurálása párbeszédpanelen adja meg az adatokat.

Megjegyzés

A DCMC egy kattintással integrálása Microsoft Entra konfigurálás befejezéséhez. A DCMC meghívja a Graph API, hogy hozzon létre egy alkalmazásregisztrációt az Ön nevében a Microsoft Entra bérlőben. Nyissa meg a docs.datawiza.com egy kattintásos integráció Microsoft Entra azonosítóval című témakört.

- Válassza a Létrehozás lehetőséget.

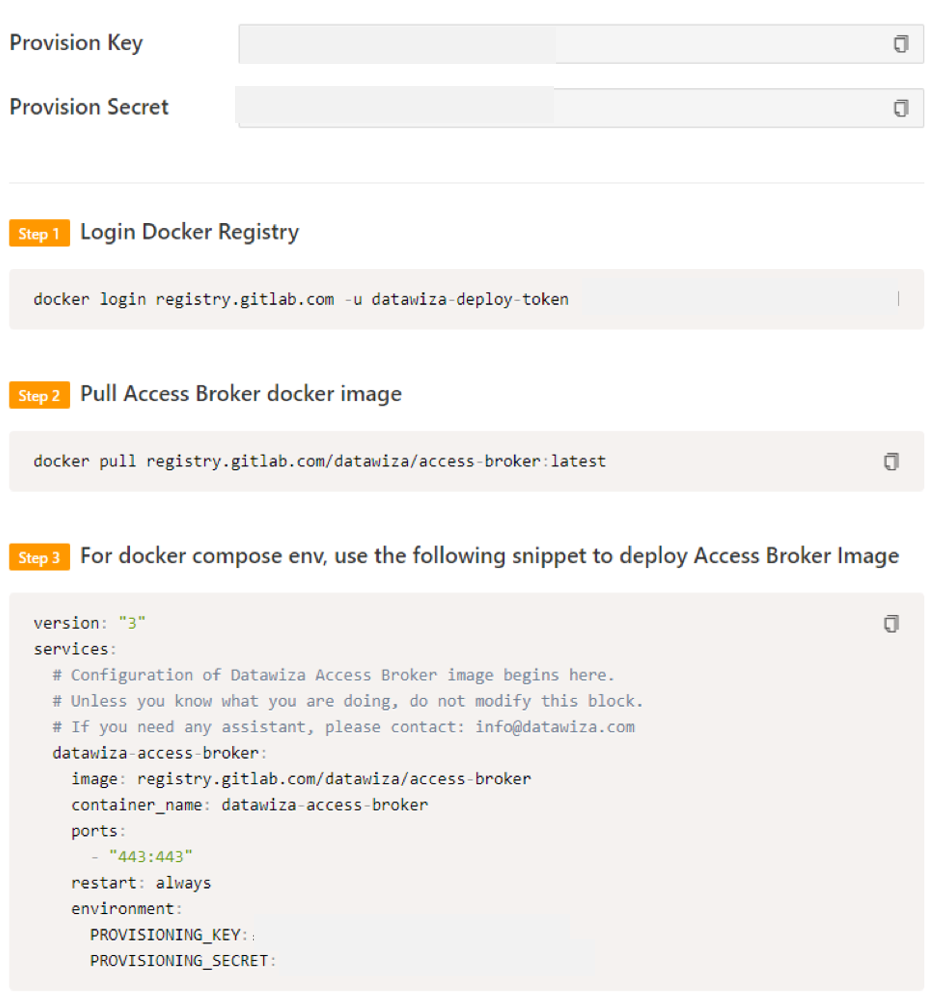

Megjelenik a DAP üzembe helyezési lapja.

Jegyezze fel az üzembe helyezési Docker Compose-fájlt. A fájl tartalmazza a DAP-lemezképet, a kiépítési kulcsot és a titkos kulcs kiosztását, amely lekéri a DCMC legújabb konfigurációját és szabályzatait.

SSO- és HTTP-fejlécek

A DAP lekéri a felhasználói attribútumokat az idP-ből, és egy fejléc vagy cookie használatával továbbítja őket a felsőbb rétegbeli alkalmazásnak.

Az Oracle JDE alkalmazásnak fel kell ismernie a felhasználót: egy név használatával az alkalmazás utasítja a DAP-t, hogy adja át az idP-ből származó értékeket az alkalmazásnak a HTTP-fejlécen keresztül.

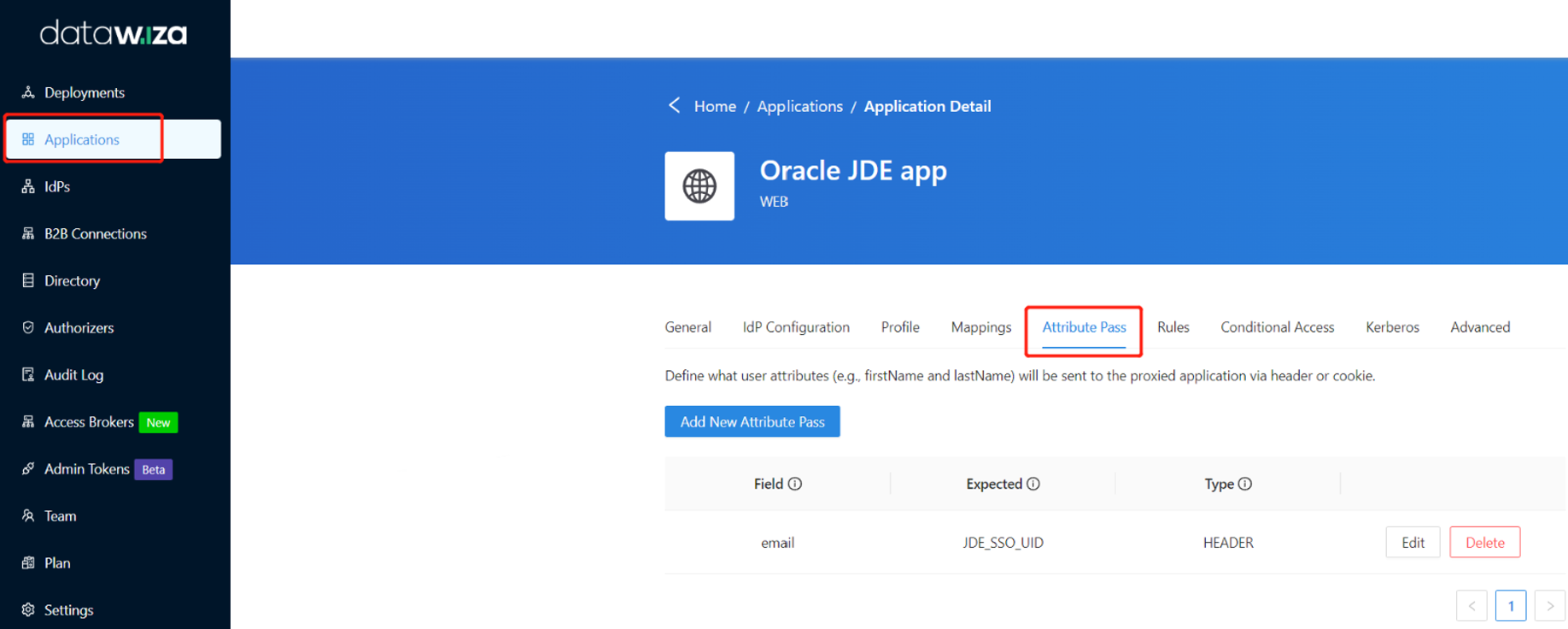

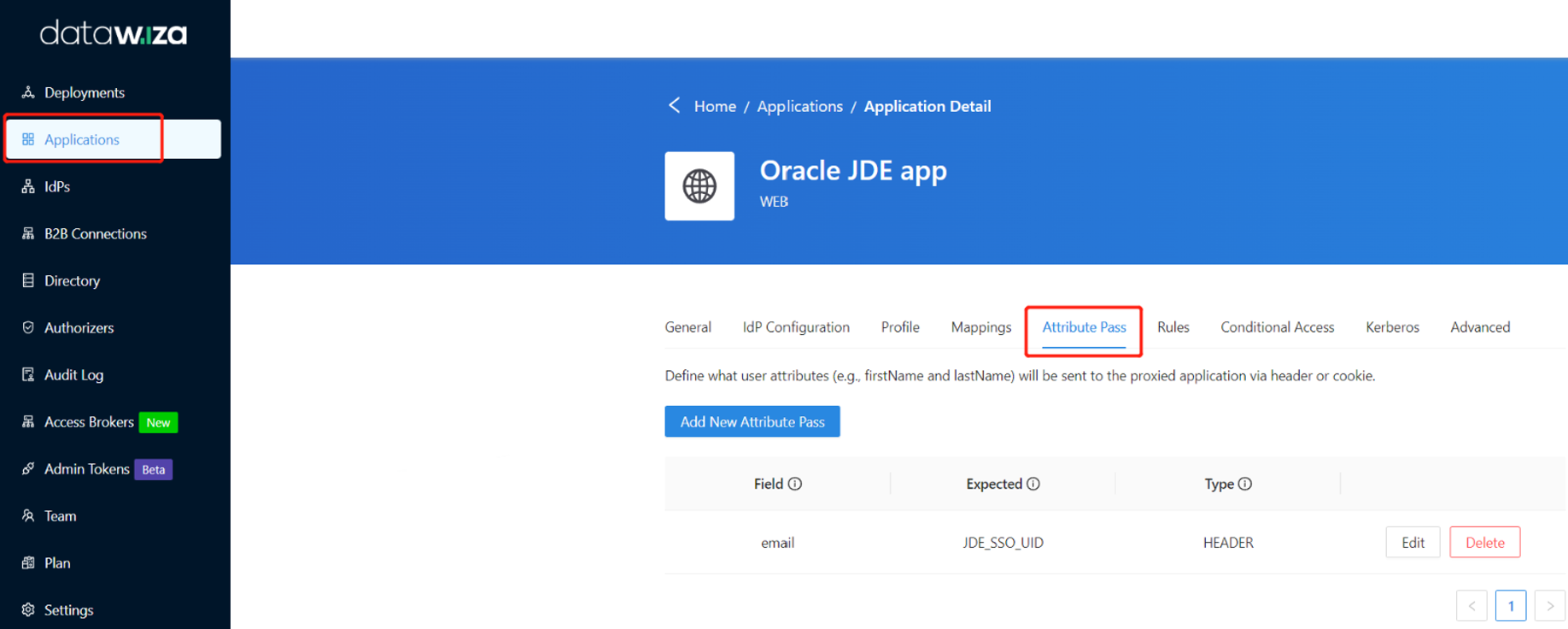

Az Oracle JDE bal oldali navigációs sávjában válassza az Alkalmazások lehetőséget.

Válassza ki az Attribute Pass altáblát.

A Mező mezőben válassza a Email lehetőséget.

A Várt beállításnál válassza a JDE_SSO_UID lehetőséget.

A Típus mezőben válassza az Élőfej lehetőséget.

Megjegyzés

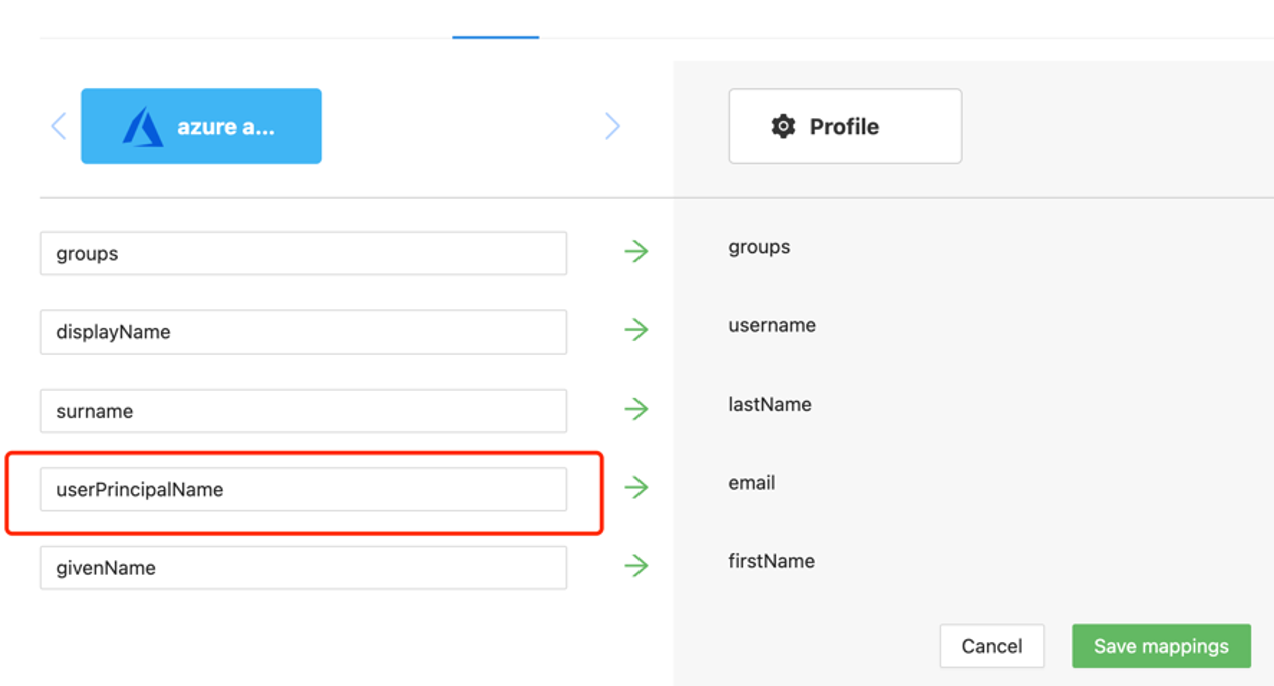

Ez a konfiguráció az Oracle JDE által használt bejelentkezési felhasználónévként a Microsoft Entra felhasználónevet használja. Egy másik felhasználói identitás használatához lépjen a Leképezések lapra.

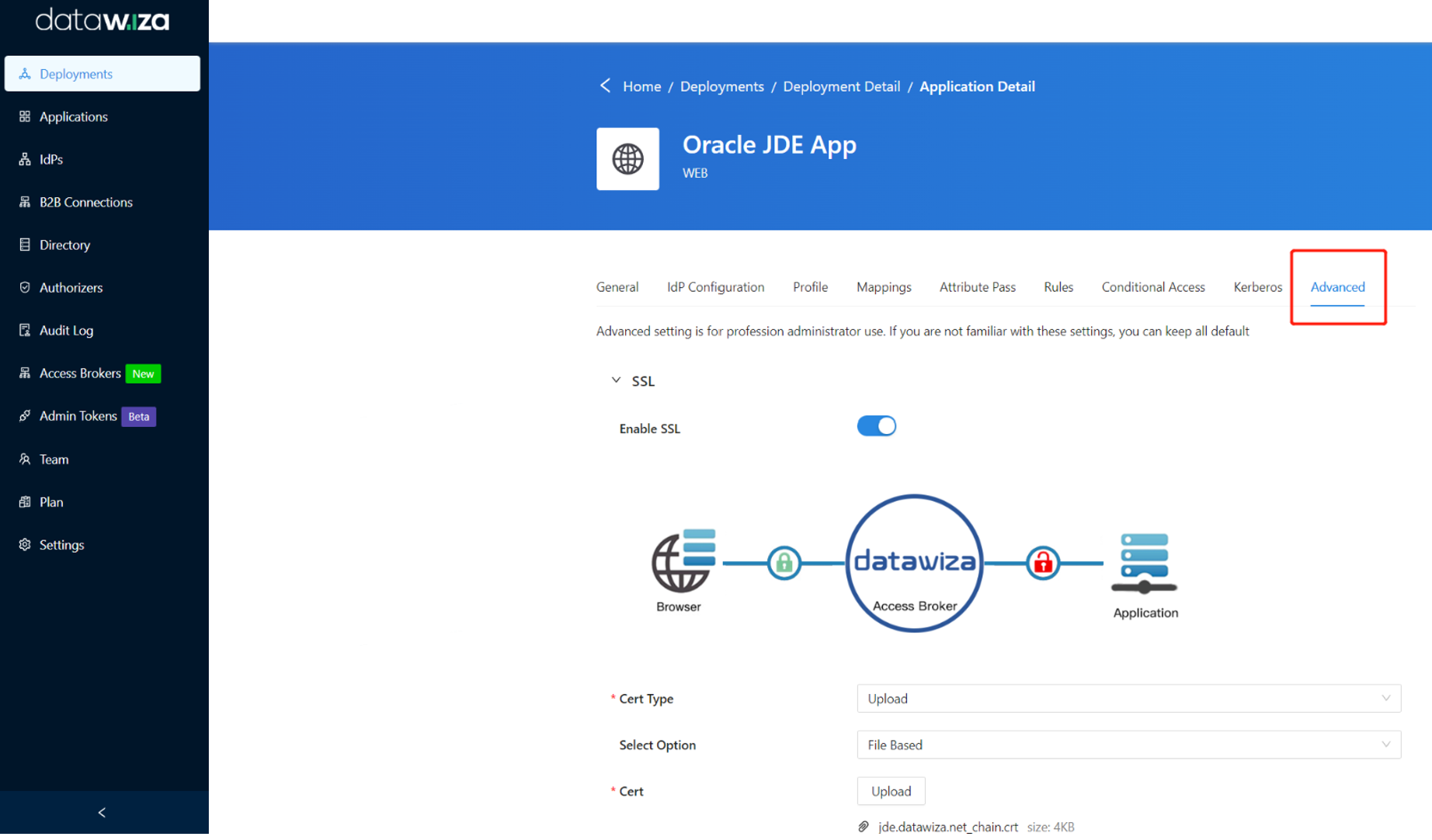

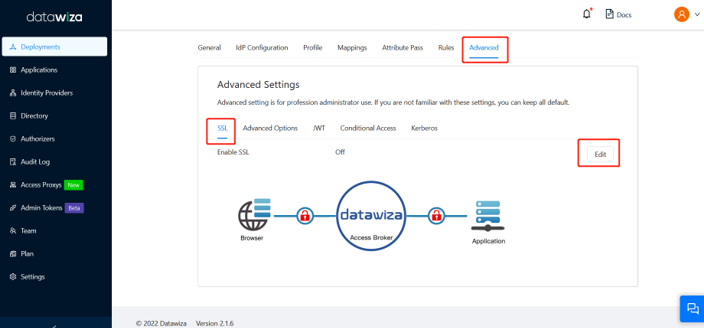

Lépjen a Speciális lapra.

Válassza az SSL engedélyezése lehetőséget.

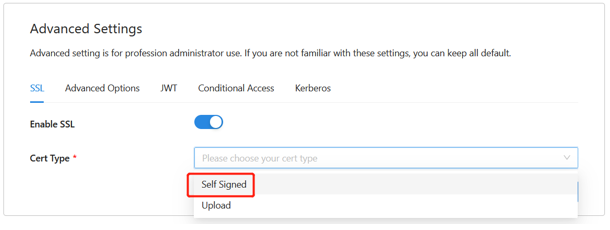

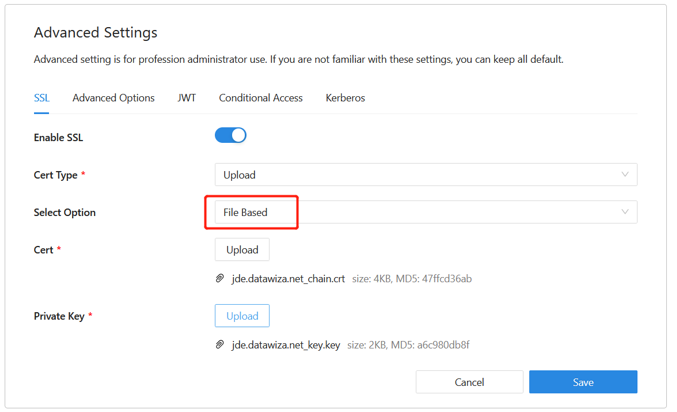

A Tanúsítványtípus legördülő listában válasszon egy típust .

Tesztelési célokból önaláírt tanúsítványt fogunk biztosítani.

Megjegyzés

Feltölthet egy tanúsítványt egy fájlból.

Kattintson a Mentés gombra.

Többtényezős hitelesítés engedélyezése Microsoft Entra

Tipp

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Ha nagyobb biztonságot szeretne biztosítani a bejelentkezésekhez, kényszerítheti az MFA-t a felhasználói bejelentkezéshez.

- Jelentkezzen be a Microsoft Entra felügyeleti központbaglobális rendszergazdaként.

- Keresse meg az Identitás>áttekintése>tulajdonságok lapot.

- A Biztonsági alapértelmezett beállítások területen válassza a Biztonsági alapértelmezett beállítások kezelése lehetőséget.

- Az Alapértelmezett biztonság panelen váltson a legördülő menüre az Engedélyezve lehetőség kiválasztásához.

- Kattintson a Mentés gombra.

Egyszeri bejelentkezés engedélyezése az Oracle JDE EnterpriseOne konzolon

Az egyszeri bejelentkezés engedélyezése Oracle JDE-környezetben:

Jelentkezzen be rendszergazdaként az Oracle JDE EnterpriseOne Kiszolgálókezelő felügyeleti konzolra.

A Példány kiválasztása területen válassza az EnterpriseOne HTML Server fölötti lehetőséget.

A Konfiguráció csempén válassza a Nézet speciálisként lehetőséget.

Válassza a Biztonság elemet.

Jelölje be az Oracle Access Manager engedélyezése jelölőnégyzetet.

Az Oracle Access Manager Sign-Off URL-cím mezőjébe írja be a datawiza/ab-logout kifejezést.

A Biztonsági kiszolgáló konfigurációja szakaszban válassza az Alkalmaz lehetőséget.

Válassza a Leállítás lehetőséget.

Megjegyzés

Ha egy üzenet szerint a webkiszolgáló konfigurációja (jas.ini) elavult, válassza a Konfiguráció szinkronizálása lehetőséget.

Válassza az Indítás elemet.

Oracle JDE-alapú alkalmazás tesztelése

Oracle JDE-alkalmazás teszteléséhez ellenőrizze az alkalmazásfejléceket, a szabályzatokat és az általános tesztelést. Szükség esetén fejléc- és szabályzatszimulációval ellenőrizheti a fejlécmezőket és a szabályzat végrehajtását.

Az Oracle JDE-alkalmazás hozzáférésének megerősítéséhez megjelenik egy üzenet, amely egy Microsoft Entra fiókot használ a bejelentkezéshez. A rendszer ellenőrzi a hitelesítő adatokat, és megjelenik az Oracle JDE.

Következő lépések

- Videó– SSO és MFA engedélyezése Oracle JDE-hez) Microsoft Entra azonosítóval a Datawizán keresztül

- Oktatóanyag: Biztonságos hibrid hozzáférés konfigurálása Microsoft Entra azonosítóval és Datawizával

- Oktatóanyag: A Azure AD B2C konfigurálása a Datawizával a biztonságos hibrid hozzáférés biztosításához

- A Datawiza felhasználói útmutatóinak docs.datawiza.com