F5 BIG-IP Virtual Edition virtuális gép üzembe helyezése az Azure-ban

Ebben az oktatóanyagban megismerheti a BIG-IP Vitural Edition (VE) üzembe helyezését az Azure-infrastruktúrában szolgáltatásként (IaaS). Az oktatóanyag végén a következőkre lesz szüksége:

- Előkészített BIG-IP virtuális gép (VM) a biztonságos hibrid hozzáférés (SHA) megvalósíthatósági igazolásának modellezéséhez

- Átmeneti példány az új BIG-IP-rendszerfrissítések és gyorsjavítások teszteléséhez

További információ: SHA: Örökölt alkalmazások védelme a Microsoft Entra-azonosítóval

Előfeltételek

Előzetes F5 BIG-IP-tapasztalat vagy tudás nem szükséges. Javasoljuk azonban, hogy tekintse át az F5 Szószedet iparági szabvány terminológiát.

A BIG-IP üzembe helyezéséhez az Azure for SHA-ban a következőre van szükség:

- Fizetős Azure-előfizetés

- Ha nincs ilyenje, ingyenes Azure-próbaverziót kaphat

- A következő F5 BIG-IP-licenc termékváltozatok bármelyike:

- F5 BIG-IP® legjobb csomag

- F5 BIG-IP Access Policy Manager™ (APM) önálló licenc

- F5 BIG-IP Access Policy Manager™ (APM) bővítménylicence BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90 napos BIG-IP teljes funkciós próbaverziós licenc

- Helyettesítő vagy tulajdonos alternatív neve (SAN) tanúsítvány, amely webes alkalmazásokat tesz közzé a Secure Socket Layer (SSL) használatával

- Az ajánlatok megtekintéséhez lépjen letsencrypt.org. Válassza az Első lépések lehetőséget.

- SSL-tanúsítvány a BIG-IP felügyeleti felület védelméhez. A tanúsítványokkal webalkalmazásokat tehet közzé, ha annak tárgya megfelel a BIG-IP teljes tartománynévnek (FQDN). Használhat például helyettesítő tanúsítványt egy tulajdonossal

*.contoso.comhttps://big-ip-vm.contoso.com:8443.

A virtuális gépek üzembe helyezése és az alaprendszer-konfigurációk körülbelül 30 percet vesznek igénybe, majd a BIG-IP az SHA-forgatókönyvek implementálása az F5 BIG-IP és a Microsoft Entra ID integrálása során.

Tesztelési forgatókönyvek

A forgatókönyvek tesztelése során az oktatóanyag a következőket feltételezi:

- A BIG-IP egy Active Directory(AD) környezettel rendelkező Azure-erőforráscsoportba van üzembe helyezve

- A környezet egy tartományvezérlőből (DC) és az Internet Information Servicesből (IIS) álló webgazda virtuális gépekből áll

- A BIG-IP virtuális géppel nem azonos helyeken lévő kiszolgálók elfogadhatók, ha a BIG-IP egy forgatókönyv támogatásához szükséges szerepköröket lát

- Egy másik környezethez csatlakoztatott BIG-IP virtuális gép VPN-kapcsolaton keresztül támogatott

Ha nem rendelkezik a teszteléshez szükséges korábbi elemekkel, üzembe helyezhet egy AD-tartományi környezetet az Azure-ban a Cloud Identity Lab szkriptjének használatával. Mintatesztelési alkalmazásokat programozott módon helyezhet üzembe egy IIS-webgazda számára a Demo Suite szkriptelt automatizálásával.

Megjegyzés:

Az oktatóanyag néhány lépése eltérhet a Microsoft Entra Felügyeleti központ elrendezésétől.

Azure-telepítés

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Big-IP-címeket különböző topológiákban helyezhet üzembe. Ez az útmutató a hálózati adapter (NIC) üzembe helyezésére összpontosít. Ha azonban a BIG-IP-környezet több hálózati adaptert igényel a magas rendelkezésre álláshoz, a hálózati szegregációhoz vagy az 1 GB-nál nagyobb átviteli sebességhez, fontolja meg az F5 előre lefordított Azure Resource Manager-sablonok használatát.

BIG-IP VE üzembe helyezése az Azure Marketplace-ről.

Jelentkezzen be a Microsoft Entra felügyeleti központba egy olyan fiókkal, amely rendelkezik virtuális gépek létrehozására vonatkozó engedélyekkel, például globális Rendszergazda istratorral.

A felső menüszalag keresőmezőjében írja be a Marketplace kifejezést

Nyomja le az Enter billentyűt.

Írja be az F5 értéket a Marketplace szűrőbe.

Nyomja le az Enter billentyűt.

A felső menüszalagon válassza a + Hozzáadás lehetőséget.

A marketplace-szűrőhöz írja be az F5 értéket.

Nyomja le az Enter billentyűt.

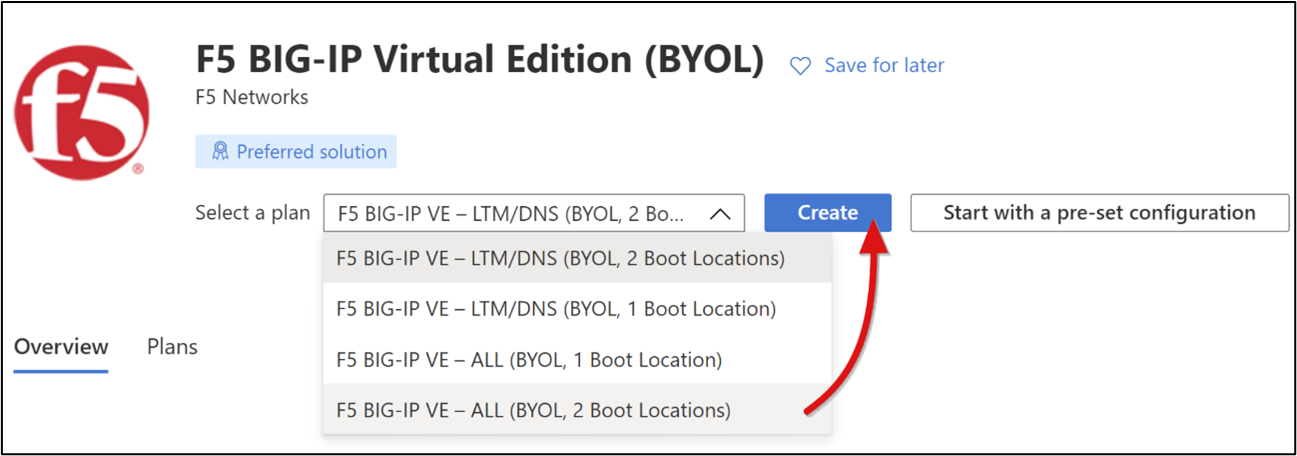

Válassza az F5 BIG-IP Virtual Edition (BYOL)>Válasszon egy szoftvercsomagot>F5 BIG-IP VE - ALL (BYOL, 2 rendszerindítási hely).

Select Create.

Alapismeretek:

- Előfizetés: Célelőfizetés a BIG-IP virtuális gép üzembe helyezéséhez

- Erőforráscsoport: Az Azure RG, amelybe a BIG-IP virtuális gép lesz üzembe helyezve, vagy létrehoz egyet. Ez a DC és az IIS virtuális gépek erőforráscsoportja

- Például a részletek:

- Virtuális gép neve – példa BIG-IP-VM

- Régió: Az Azure geo célhelye BIG-IP-alapú virtuális géphez

- Rendelkezésre állási beállítások Engedélyezve, ha a virtuális gépet éles környezetben használja

- Kép: F5 BIG-IP VE – ALL (BYOL, 2 rendszerindítási hely)

- Azure Spot-példány: Nem, de szükség esetén engedélyezze

- Méret: A minimális specifikációk 2 virtuális processzor és 8 GB memória

- Rendszergazda istrator-fiók esetén:

- Hitelesítési típus: Egyelőre válasszon jelszót, és váltson később kulcspárra

- Felhasználónév: A big-IP-alapú helyi fiókként létrehozandó identitás a felügyeleti felületek eléréséhez. A felhasználónév hitelesítésszolgáltató Standard kiadás bizalmas.

- Jelszó: Biztonságos rendszergazdai hozzáférés erős jelszóval

- Bejövő portszabályok: Nyilvános bejövő portok, Nincs.

- Válassza a Tovább: Lemezek lehetőséget. Hagyja meg az alapértelmezett értékeket.

- Válassza a Tovább: Hálózatkezelés lehetőséget.

- Hálózatkezeléshez:

- Virtuális hálózat: A DC- és IIS-virtuális gépek által használt Azure-beli virtuális hálózat, vagy hozzon létre egyet

- Alhálózat: Ugyanaz az Azure belső alhálózata, mint a DC- és IIS-virtuális gépeknek, vagy hozzon létre egyet

- Nyilvános IP-cím: Nincs

- Hálózati hálózati biztonsági csoport: Válassza a Nincs lehetőséget, ha a kiválasztott Azure-alhálózat hálózati biztonsági csoporthoz (NSG) van társítva; ellenkező esetben válassza az Alapszintű lehetőséget

- Hálózatkezelés felgyorsítása: Kikapcsolva

- Terheléselosztáshoz: Virtuális gép terheléselosztása, nem.

- Válassza a Következő: Kezelés lehetőséget, és végezze el a beállításokat:

- Részletes figyelés: Kikapcsolva

- Rendszerindítási diagnosztika engedélyezése egyéni tárfiókkal. Ez a funkció lehetővé teszi a BIG-IP biztonságos rendszerhéj (SSH) felülethez való kapcsolódást a Microsoft Entra felügyeleti központ Soros konzol lehetőségével. Válasszon ki egy elérhető Azure Storage-fiókot.

- Identitás esetén:

- Rendszer által hozzárendelt felügyelt identitás: Kikapcsolva

- Microsoft Entra ID: A BIG-IP nem támogatja ezt a lehetőséget

- Automatikus leállítás esetén: Engedélyezve vagy tesztelés esetén beállíthatja, hogy a BIG-IP-virtuális gép naponta leálljon

- Válassza a Tovább: Speciális lehetőséget; hagyja meg az alapértelmezett értékeket.

- Válassza a Következő: Címkék lehetőséget.

- A BIG-IP-virtuális gép konfigurációjának áttekintéséhez válassza a Tovább: Áttekintés + létrehozás lehetőséget.

- Select Create. A BIG-IP-alapú virtuális gépek üzembe helyezésének ideje általában 5 perc.

- Ha elkészült, bontsa ki a Microsoft Entra felügyeleti központ bal oldali menüjét.

- Válassza ki az Erőforráscsoportokat , és lépjen a BIG-IP-VM-hez.

Megjegyzés:

Ha a virtuális gép létrehozása sikertelen, válassza a Vissza és a Tovább lehetőséget.

Network configuration

A BIG-IP virtuális gép indításakor a hálózati adapter egy elsődleges privát IP-címmel lesz kiépítve, amelyet a csatlakoztatott Azure-alhálózat DHCP-szolgáltatása állít ki. A BIG-IP Traffic Management operációs rendszer (TMOS) az IP-címet használja a következőkkel való kommunikációhoz:

- Gazdagépek és szolgáltatások

- Kimenő hozzáférés a nyilvános internethez

- Bejövő hozzáférés a BIG-IP webkonfigurációhoz és az SSH felügyeleti felületéhez

A felügyeleti felületek internetes felfedése növeli a BIG-IP támadási felületet. Ez a kockázat az oka annak, hogy a BIG-IP elsődleges IP-cím nem lett kiépítve nyilvános IP-címmel az üzembe helyezés során. Ehelyett egy másodlagos belső IP-cím és a hozzá tartozó nyilvános IP-cím van kiépítve a közzétételhez. Ez a virtuális gép nyilvános IP-címe és privát IP-címe közötti egy-az-egyhez leképezés lehetővé teszi, hogy a külső forgalom elérje a virtuális gépet. A tűzfalhoz hasonlóan azonban egy Azure NSG-szabály szükséges a forgalom engedélyezéséhez.

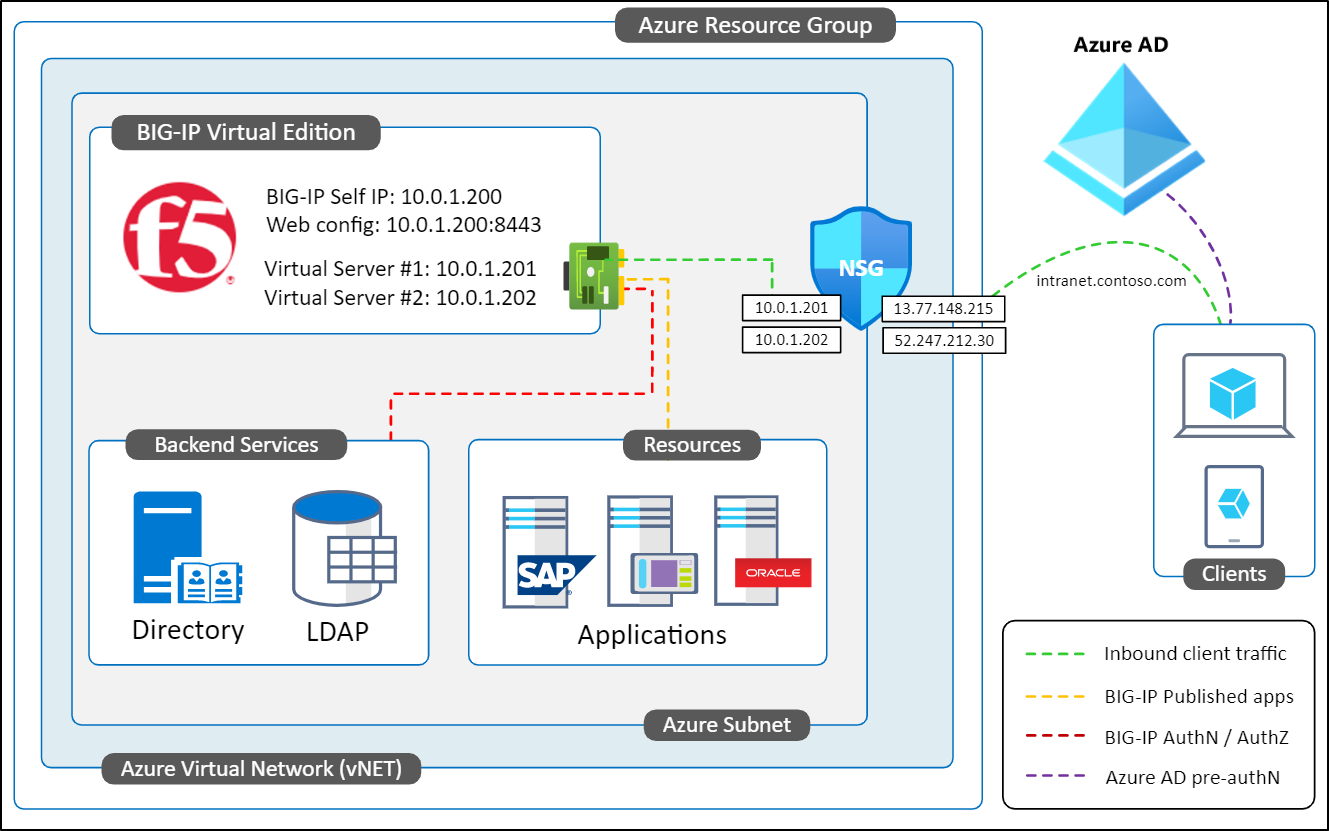

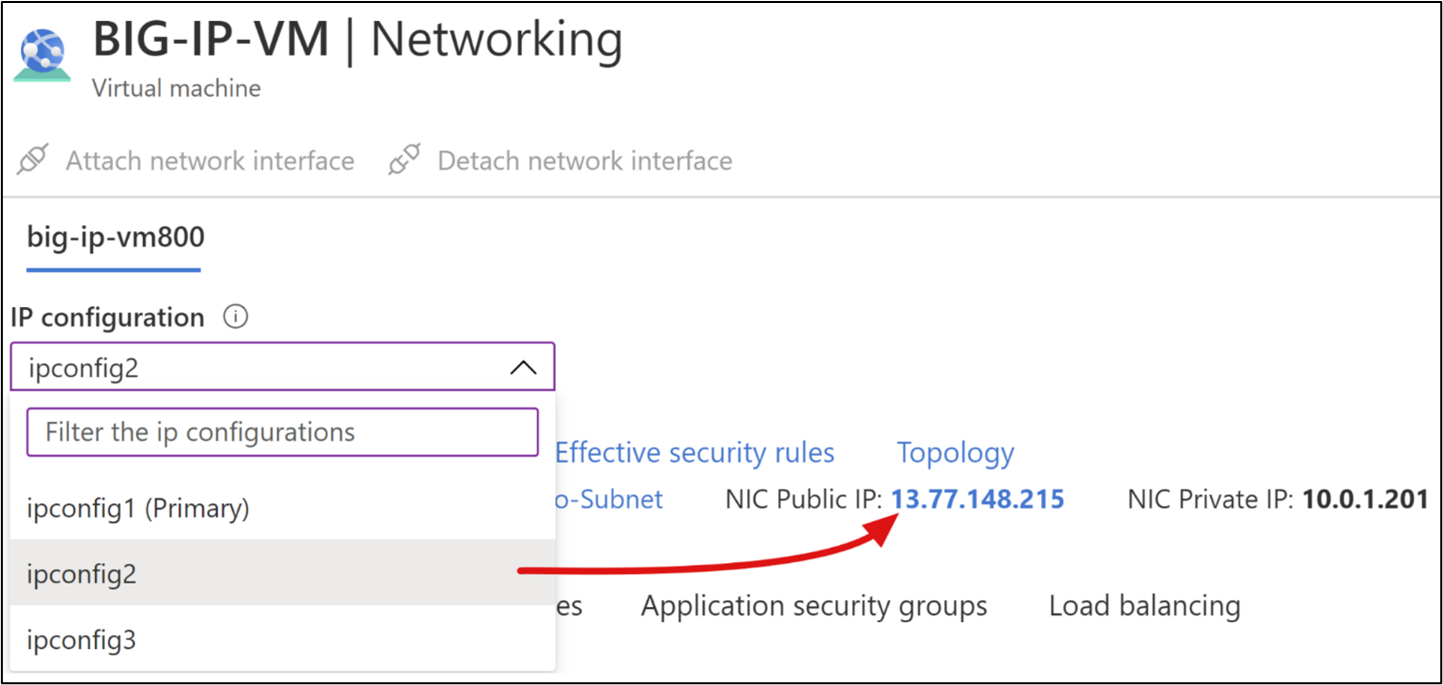

Az alábbi ábra egy BIG-IP VE hálózati adapter üzembe helyezését mutatja be az Azure-ban, amely egy elsődleges IP-címmel van konfigurálva az általános műveletekhez és felügyelethez. A közzétételi szolgáltatásokhoz külön virtuális kiszolgáló IP-címe van. Az NSG-szabály lehetővé teszi a közzétett szolgáltatás nyilvános IP-címére intranet.contoso.com irányuló távoli forgalmat, mielőtt továbbítanák a BIG-IP virtuális kiszolgálóra.

Alapértelmezés szerint az Azure-beli virtuális gépekre kibocsátott privát és nyilvános IP-címek dinamikusak, így a virtuális gépek újraindításakor változhat. A BIG-IP felügyeleti IP statikusra való módosításával elkerülheti a csatlakozási problémákat. Végezze el ugyanezt a műveletet a másodlagos IP-címeken a közzétételi szolgáltatások esetében.

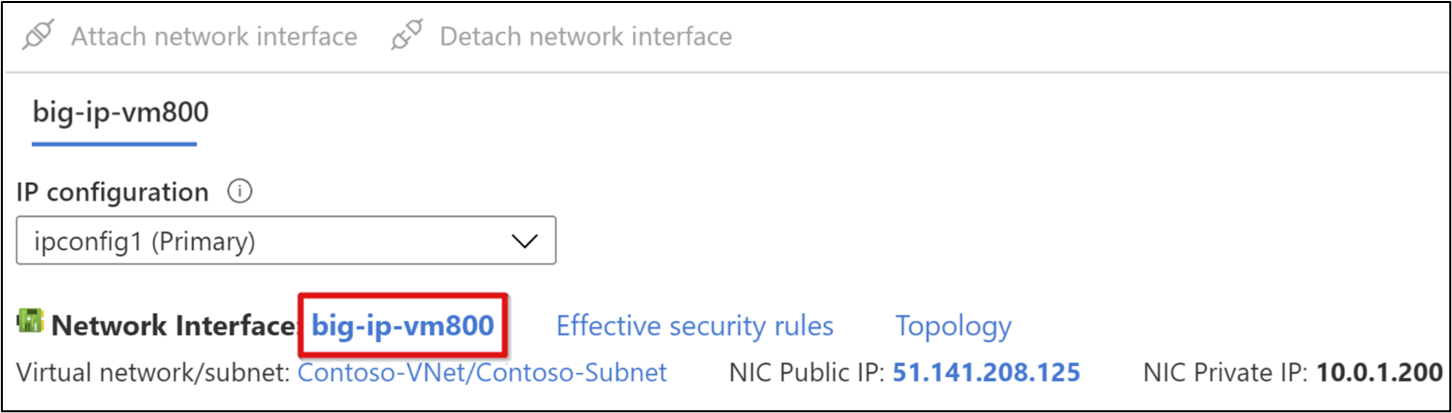

A BIG-IP virtuális gép menüjében nyissa meg a Gépház> Networking lehetőséget.

A hálózati nézetben válassza a hálózati adapter jobb oldalán található hivatkozást.

Megjegyzés:

A virtuális gépek nevei véletlenszerűen jönnek létre az üzembe helyezés során.

- A bal oldali panelen válassza ki az IP-konfigurációkat.

- Válassza ki az ipconfig1 sort.

- Állítsa az IP-hozzárendelés beállítását statikusra. Szükség esetén módosítsa a BIG-IP virtuális gép elsődleges IP-címét.

- Válassza a Mentés parancsot.

- Zárja be az ipconfig1 menüt.

Megjegyzés:

Az elsődleges IP-cím használatával csatlakozzon és kezelje a BIG-IP-VM-et.

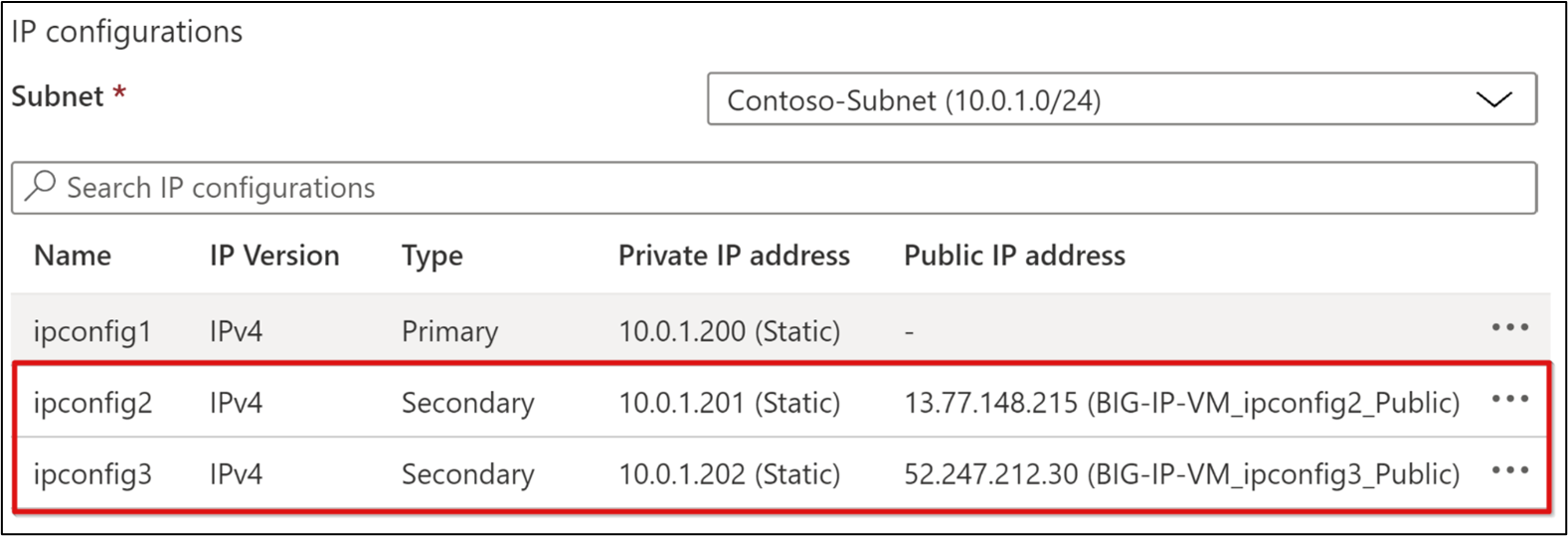

- A felső menüszalagon válassza a + Hozzáadás lehetőséget.

- Adjon meg egy másodlagos magánhálózati IP-nevet, például ipconfig2.

- A privát IP-cím beállításához állítsa a Foglalás beállítást statikusra. A következő-magasabb vagy -alacsonyabb IP-cím megadása segít megőrizni a rendezésvonalakat.

- Állítsa a nyilvános IP-címet Társítás értékre.

- Select Create.

- Az új nyilvános IP-címhez adjon meg egy nevet, például BIG-IP-VM_ipconfig2_Public.

- Ha a rendszer kéri, állítsa az SKU-t Standard értékre.

- Ha a rendszer kéri, állítsa a szintet globálisra.

- Állítsa a Hozzárendelés beállítást statikusra.

- Kattintson kétszer az OK gombra .

A BIG-IP-alapú virtuális gép készen áll a következőre:

- Elsődleges privát IP-cím: A BIG-IP-VM webkonfigurációs segédprogramon és SSH-on keresztüli kezelésére dedikált. A BIG-IP rendszer ön IP-címként használja a közzétett háttérszolgáltatásokhoz való csatlakozáshoz. Külső szolgáltatásokhoz csatlakozik:

- Network Time Protocol (NTP)

- Active Directory (AD)

- Lightweight Directory Access Protocol (LDAP)

- Másodlagos privát IP-cím: BIG-IP-alapú APM virtuális kiszolgáló létrehozásával figyelheti a közzétett szolgáltatás(ok) bejövő kéréseit

- Nyilvános IP-cím: A másodlagos privát IP-címhez van társítva; lehetővé teszi, hogy a nyilvános internetről érkező ügyfélforgalom elérje a BIG-IP virtuális kiszolgálót a közzétett szolgáltatás(ok) számára

A példa a virtuális gépek nyilvános és privát IP-címeinek egy-az-egyhez kapcsolatát szemlélteti. Az Azure-beli virtuális gépek hálózati adapterének egy elsődleges IP-címe van, a többi IP-cím pedig másodlagos.

Megjegyzés:

A BIG-IP-szolgáltatások közzétételéhez másodlagos IP-leképezésekre van szükség.

Az SHA BIG-IP-hozzáférésű interaktív konfigurációval való implementálásához ismételje meg a lépéseket, hogy privátabb és nyilvánosabb IP-párokat hozzon létre a BIG-IP APM-en keresztül közzétett szolgáltatásokhoz. Ugyanezt a megközelítést használja a szolgáltatások big-IP speciális konfigurációval történő közzétételéhez. Kerülje azonban a nyilvános IP-címterhelést a kiszolgálónévmutató (SNI) konfigurációjával: a BIG-IP virtuális kiszolgáló fogadja a fogadott ügyfélforgalmat, és elküldi azt a célhelyre.

DNS configuration

Ha a közzétett SHA-szolgáltatásokat a BIG-IP-VM nyilvános IP-címére szeretné feloldani, konfigurálja a DNS-t az ügyfelek számára. Az alábbi lépések feltételezik, hogy az SHA-szolgáltatások nyilvános tartomány DNS-zónája az Azure-ban van kezelve. Alkalmazza a dns-alapelveket a lokátor létrehozására, függetlenül attól, hogy hol kezeli a DNS-zónát.

Bontsa ki a portál bal oldali menüjét.

Az Erőforráscsoportok lehetőséggel lépjen a BIG-IP-alapú virtuális géphez.

A BIG-IP virtuális gép menüben nyissa meg a Gépház> Networking lehetőséget.

A BIG-IP-virtuális gépek hálózati nézetében a legördülő IP-konfigurációs listából válassza ki az első másodlagos IP-címet.

Válassza ki a hálózati adapter nyilvános IP-címét .

A bal oldali panelen, a Gépház szakasz alatt válassza a Konfiguráció lehetőséget.

Megjelenik a nyilvános IP- és DNS-tulajdonságok menü.

Jelölje ki és hozza létre az aliasrekordot.

A legördülő menüben válassza ki a DNS-zónát. Ha nincs DNS-zóna, akkor az Azure-on kívül is felügyelhető, vagy létrehozhat egyet a tartomány utótagjának a Microsoft Entra-azonosítóban való ellenőrzéséhez.

Az első DNS-aliasrekord létrehozása:

- Előfizetés: Ugyanaz az előfizetés, mint a BIG-IP-VM

- DNS-zóna: A közzétett webhelyek által használt ellenőrzött tartomány utótagjához tartozó DNS-zóna mérvadó, például www.contoso.com

- Név: A megadott állomásnév a kiválasztott másodlagos IP-címhez társított nyilvános IP-címre lesz feloldva. DNS–IP-leképezések definiálása. Például intranet.contoso.com: 13.77.148.215

- TTL: 1

- TTL-egységek: Óra

Select Create.

Hagyja meg a DNS-név címkéjét (nem kötelező).

Válassza a Mentés parancsot.

Zárja be a nyilvános IP-címet tartalmazó menüt.

Megjegyzés:

Ha további DNS-rekordokat szeretne létrehozni a BIG-IP-alapú irányított konfigurációval közzétett szolgáltatásokhoz, ismételje meg az 1–6. lépést.

Ha a DNS-rekordok rendelkezésre állnak, az olyan eszközökkel, mint a DNS-ellenőrző , ellenőrizheti a globális nyilvános DNS-kiszolgálókon propagált létrehozott rekordokat. Ha a DNS-tartománynévteret egy külső szolgáltató, például a GoDaddy használatával kezeli, hozzon létre rekordokat a DNS-felügyeleti eszközükkel.

Megjegyzés:

A DNS-rekordok tesztelése és gyakori váltása esetén használhat egy helyi SZÁMÍTÓGÉP-gazdagépfájlt: Válassza a Win + R lehetőséget. A Futtatás mezőbe írja be az illesztőprogramokat. A helyi gazdagéprekordok DNS-feloldást biztosítanak a helyi pc-hez, nem pedig más ügyfelekhez.

Ügyfélforgalom

Alapértelmezés szerint az Azure-beli virtuális hálózatok (VNetek) és a társított alhálózatok olyan magánhálózatok, amelyek nem tudják fogadni az internetes forgalmat. Csatlakoztassa a BIG-IP-VM hálózati adaptert az üzembe helyezés során megadott NSG-hez. Ahhoz, hogy a külső webes forgalom elérje a BIG-IP-VM-et, adjon meg egy bejövő NSG-szabályt, amely engedélyezi a nyilvános internetről a 443-at (HTTPS) és a 80-at (HTTP).

- A BIG-IP virtuális gép fő áttekintési menüjében válassza a Hálózatkezelés lehetőséget.

- Válassza a Bejövő szabály hozzáadása lehetőséget.

- Adja meg az NSG-szabály tulajdonságait:

- Forrás: Bármely

- Forrásporttartományok: *|

- Cél IP-címek: BIG-IP-VM másodlagos magánhálózati IP-címek vesszővel tagolt listája

- Célportok: 80, 443

- Protokoll: TCP

- Művelet: Engedélyezés

- Prioritás: Legalacsonyabb elérhető érték 100 és 4096 között

- Név: Leíró név, például:

BIG-IP-VM_Web_Services_80_443

- Válassza a Hozzáadás lehetőséget.

- Zárja be a Hálózatkezelés menüt.

A HTTP- és HTTPS-forgalom elérheti a BIG-IP-virtuális gépek másodlagos interfészeit. A 80-os port engedélyezése lehetővé teszi, hogy a BIG-IP APM automatikusan átirányítsa a felhasználókat a HTTP-ről a HTTPS-ra. Szerkessze ezt a szabályt a cél IP-címek hozzáadásához vagy eltávolításához.

BIG-IP kezelése

A BIG-IP-rendszer a webes konfigurációs felhasználói felületével van felügyelve. A felhasználói felület elérése a következő forrásból:

- Egy gép a BIG-IP belső hálózatban

- A BIG-IP-VM belső hálózatához csatlakoztatott VPN-ügyfél

- Közzétéve a Microsoft Entra alkalmazásproxyjával

Megjegyzés:

A fennmaradó konfigurációk végrehajtása előtt válasszon egyet az előző három módszer közül. Ha szükséges, csatlakozzon közvetlenül a webes konfigurációhoz az internetről a BIG-IP elsődleges IP-cím nyilvános IP-címmel való konfigurálásával. Ezután adjon hozzá egy NSG-szabályt, amely engedélyezi a 8443-at az elsődleges IP-címre. Korlátozza a forrást a saját megbízható IP-címére, különben bárki csatlakozhat.

Kapcsolat megerősítése

Győződjön meg arról, hogy csatlakozhat a BIG-IP virtuális gép webes konfigurációjához, és bejelentkezhet a virtuális gép üzembe helyezése során megadott hitelesítő adatokkal:

- Ha a belső hálózaton vagy VPN-en keresztül csatlakozik egy virtuális gépről, csatlakozzon a BIG-IP elsődleges IP-címhez és a webes konfigurációs porthoz. For example,

https://<BIG-IP-VM_Primary_IP:8443. Előfordulhat, hogy a böngésző kéri, hogy a kapcsolat nem biztonságos. Hagyja figyelmen kívül a kérést, amíg a BIG-IP nincs konfigurálva. Ha a böngésző letiltja a hozzáférést, törölje a gyorsítótárát, és próbálkozzon újra. - Ha a webes konfigurációt alkalmazásproxy keresztül tette közzé, a megadott URL-cím használatával külsőleg érheti el a webes konfigurációt. Ne fűzze hozzá például a portot

https://big-ip-vm.contoso.com. Adja meg a belső URL-címet a webes konfigurációs port használatával, példáulhttps://big-ip-vm.contoso.com:8443.

Megjegyzés:

A BIG-IP-rendszert az SSH-környezettel kezelheti, amely általában parancssori (CLI-) feladatokhoz és gyökérszintű hozzáféréshez használható.

Csatlakozás a parancssori felülethez:

- Azure Bastion szolgáltatás: Csatlakozás virtuális hálózaton lévő virtuális gépekre, bármely helyről

- SSH-ügyfél, például a PowerShell az igény szerinti (JIT) megközelítéssel

- Soros konzol: A portálon, a virtuális gép menü támogatási és hibaelhárítási szakaszában. Nem támogatja a fájlátvitelt.

- Az internetről: Konfigurálja a BIG-IP elsődleges IP-címet nyilvános IP-címmel. Adjon hozzá egy NSG-szabályt az SSH-forgalom engedélyezéséhez. Korlátozza a megbízható IP-forrást.

BIG-IP-licenc

Mielőtt konfigurálható lenne a közzétételi szolgáltatásokhoz és az SHA-hoz, aktiváljon és építsen ki egy BIG-IP-rendszert az APM modullal.

- Jelentkezzen be a webes konfigurációba.

- Az Általános tulajdonságok lapon válassza az Aktiválás lehetőséget.

- Az Alapregisztrációs kulcs mezőben adja meg az F5 által biztosított kis- és nagybetűkre érzékeny kulcsot.

- Hagyja az aktiválási metódust Automatikus értékre állítani.

- Válassza a Következő lehetőséget.

- A BIG-IP ellenőrzi a licencet, és megjeleníti a végfelhasználói licencszerződést (EULA).

- Válassza az Elfogadás lehetőséget, és várja meg, amíg befejeződik az aktiválás.

- Válassza a Folytatás lehetőséget.

- A Licencösszegző oldal alján jelentkezzen be.

- Válassza a Következő lehetőséget.

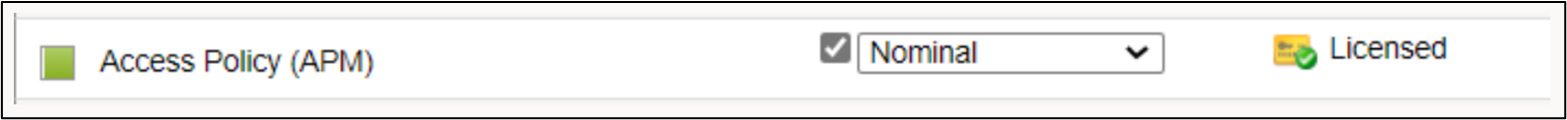

- Megjelenik az SHA-hoz szükséges modulok listája.

Megjegyzés:

Ha a lista nem jelenik meg, a fő lapon lépjen a System Resource Provisioning (Rendszererőforrás-létesítés>) elemre. Ellenőrizze az Access Policy (APM) kiépítési oszlopát

- Válassza a Küldés lehetőséget.

- Fogadja el a figyelmeztetést.

- Várja meg, amíg az inicializálás befejeződik.

- Válassza a Folytatás lehetőséget.

- A Névjegy lapon válassza a Beállítási segédprogram futtatása lehetőséget.

Fontos

Az F5-licencek egy BIG-IP VE-példányhoz valók. A licencek egyik példányból a másikba való migrálásához tekintse meg az AskF5 cikkét, K41458656: BIG-IP VE-licenc újrafelhasználása egy másik BIG-IP VE-rendszeren. A leszerelés előtt vonja vissza a próbaverziós licencet az aktív példányon, ellenkező esetben a licenc végleg elveszik.

BIG-IP kiépítése

Fontos, hogy biztonságossá tegye a BIG-IP webkonfiguráció felé és onnan érkező felügyeleti forgalmat. A webkonfigurációs csatorna biztonsága érdekében konfiguráljon egy eszközfelügyeleti tanúsítványt.

A bal oldali navigációs sávon nyissa meg a System>Certificate Management>Traffic Certificate Management>SSL-tanúsítványlista>importálását.

Az Importálás típusa legördülő listában válassza a PKCS 12(IIS) és a Fájl kiválasztása lehetőséget.

Keresse meg az FQDN-t lefedő tulajdonosnévvel vagy SAN-val rendelkező SSL-webtanúsítványt, amelyet később a BIG-IP-VM-hez rendel.

Adja meg a tanúsítvány jelszavát.

Válassza az Importálás lehetőséget.

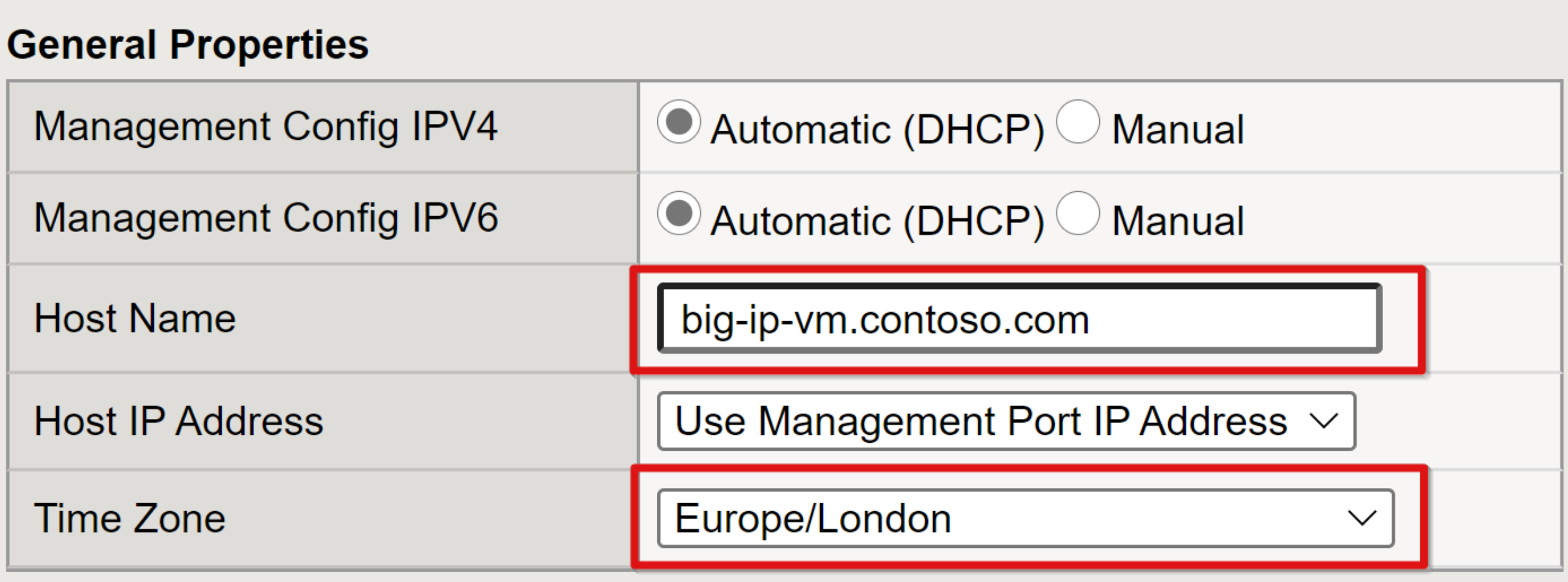

A bal oldali navigációs sávon lépjen a System>Platformra.

Az Általános tulajdonságok területen adjon meg egy minősített állomásnevet és környezeti időzónát.

Válassza a Frissítés lehetőséget.

A bal oldali navigációs sávon nyissa meg a System>Configuration>Device>NTP-t.

Adjon meg egy NTP-forrást.

Válassza a Hozzáadás lehetőséget.

Válassza a Frissítés lehetőséget. Például:

time.windows.com

A BIG-IP-címek teljes tartománynevének az előző lépésekben megadott elsődleges privát IP-címére való feloldásához DNS-rekordra van szükség. Adjon hozzá egy rekordot a környezet belső DNS-éhez, vagy egy PC localhost-fájlhoz a BIG-IP webkonfigurációhoz való csatlakozáshoz. Amikor a webes konfigurációhoz csatlakozik, a böngésző figyelmeztetése már nem jelenik meg, nem alkalmazásproxy vagy bármely más fordított proxyval.

SSL-profil

Fordított proxyként a BIG-IP-rendszer egy továbbítási szolgáltatás, más néven transzparens proxy, vagy teljes proxy, amely részt vesz az ügyfelek és kiszolgálók közötti cserékben. A teljes proxy két kapcsolatot hoz létre: egy előtérbeli TCP-ügyfélkapcsolatot és egy háttérbeli TCP-kiszolgálókapcsolatot, amelynek közepén egy kis rés van. Az ügyfelek az egyik végén csatlakoznak a proxyfigyelőhöz, egy virtuális kiszolgálóhoz, és a proxy külön, független kapcsolatot létesít a háttérkiszolgálóval. Ez a konfiguráció kétirányú mindkét oldalon. Ebben a teljes proxymódban az F5 BIG-IP-rendszer képes a forgalom vizsgálatára, valamint a kérések és válaszok kezelésére. Az olyan funkciók, mint a terheléselosztás és a webes teljesítményoptimalizálás, valamint a fejlett forgalomkezelési szolgáltatások (alkalmazásréteg-biztonság, webes gyorsítás, lapalapú útválasztás és biztonságos távelérés) erre a funkcióra támaszkodnak. SSL-alapú szolgáltatások közzétételekor a BIG-IP SSL-profilok visszafejtik és titkosítják az ügyfelek és a háttérszolgáltatások közötti forgalmat.

Két profiltípus létezik:

- Ügyfél SSL: Ennek a profilnak a létrehozása a leggyakoribb módja egy BIG-IP-rendszer beállításának a belső szolgáltatások SSL-lel való közzétételéhez. Az ügyfél SSL-profilja esetén a BIG-IP-rendszer visszafejti a bejövő ügyfélkéréseket, mielőtt elküldené őket egy le streamelt szolgáltatásnak. Titkosítja a kimenő háttérbeli válaszokat, majd elküldi őket az ügyfeleknek.

- Kiszolgálói SSL: A HTTPS-hez konfigurált háttérszolgáltatások esetében a BIG-IP-t kiszolgálói SSL-profil használatára konfigurálhatja. Ezzel a profillal a BIG-IP újra titkosítja az ügyfélkérést, majd elküldi azt a cél háttérszolgáltatásnak. Amikor a kiszolgáló titkosított választ ad vissza, a BIG-IP rendszer visszafejti és újra titkosítja a választ, majd elküldi az ügyfélnek a konfigurált ügyfél SSL-profilon keresztül.

Ahhoz, hogy a BIG-IP előre konfigurálva legyen, és készen álljon az SHA-forgatókönyvekre, hozzon létre ügyfél- és kiszolgálói SSL-profilokat.

A bal oldali navigációs sávon lépjen a Rendszertanúsítvány-kezelési>forgalomtanúsítvány-kezelési>>SSL-tanúsítványlista>importálására.

Az Importálás típusa legördülő listában válassza a PKCS 12 (IIS) lehetőséget.

Az importált tanúsítványhoz adjon meg egy nevet, például

ContosoWildcardCert.Válassza a Fájl kiválasztása lehetőséget.

Keresse meg a közzétett szolgáltatások tartomány utótagjának megfelelő tulajdonosnévvel rendelkező SSL-webtanúsítványt.

Az importált tanúsítványhoz adja meg a jelszót.

Válassza az Importálás lehetőséget.

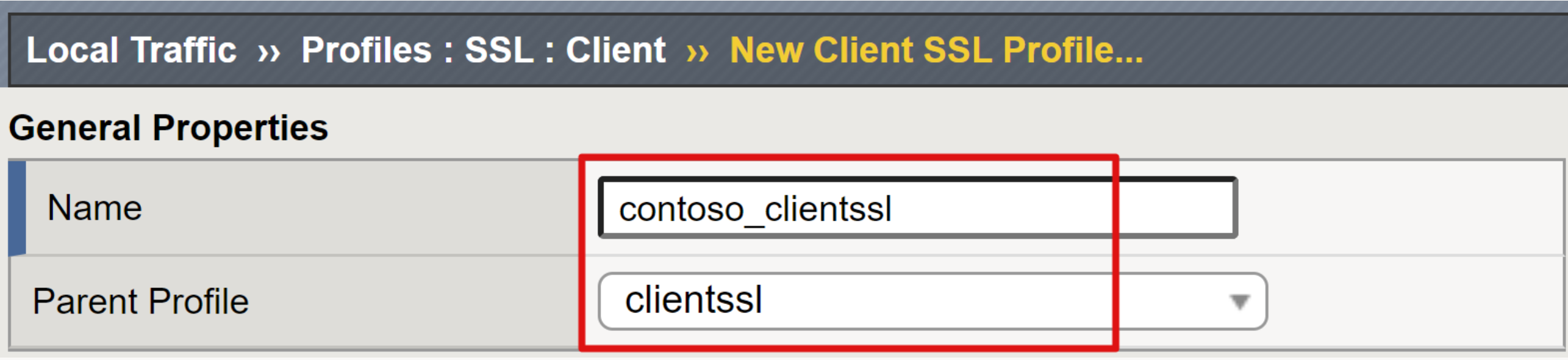

A bal oldali navigációs sávon lépjen a Helyi forgalmi>profilok>SSL-ügyfélre.>

Select Create.

Az Új ügyfél SSL-profil lapján adjon meg egy egyedi, rövid nevet.

Győződjön meg arról, hogy a szülőprofil ügyfélprofilra van állítva.

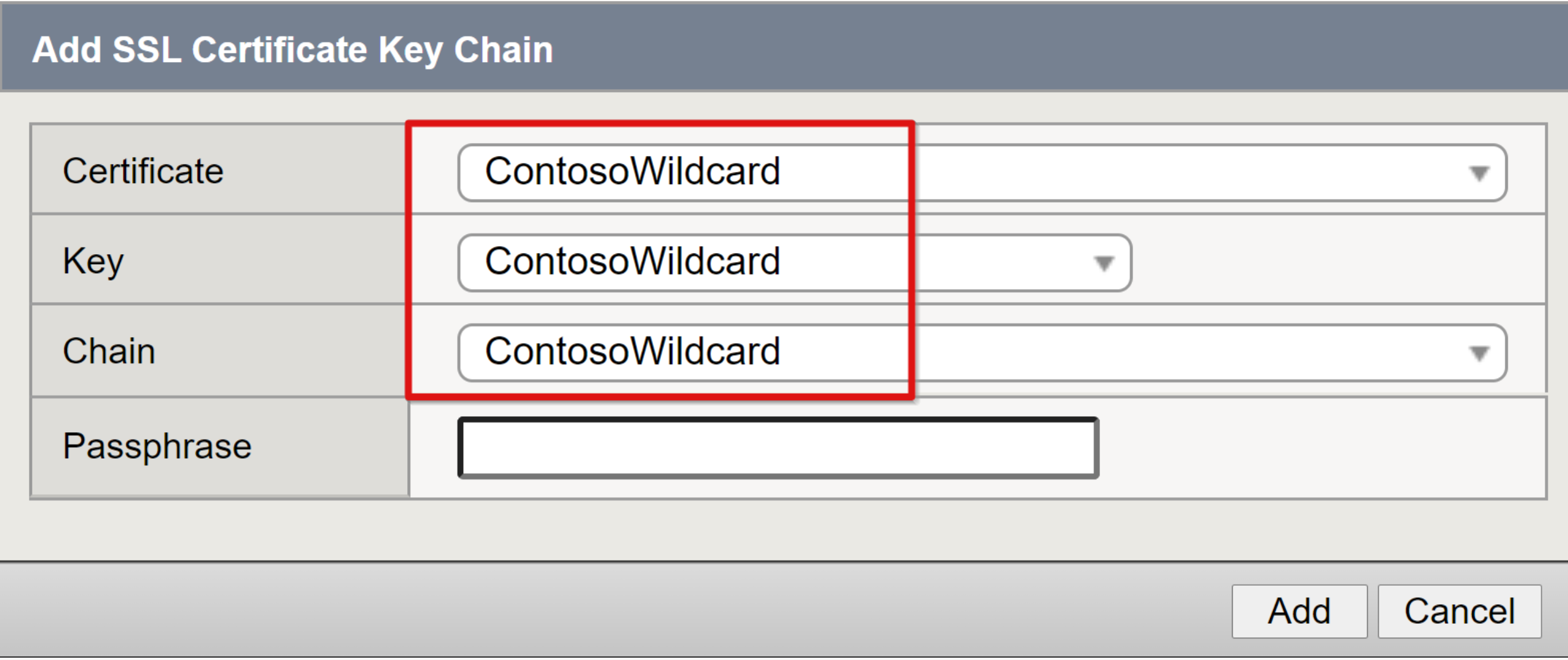

A Tanúsítványkulcslánc sorban jelölje be a jobb szélső jelölőnégyzetet.

Válassza a Hozzáadás lehetőséget.

A Tanúsítvány, a Kulcs és a Lánc legördülő listából válassza ki a jelszó nélkül importált helyettesítő tanúsítványt.

Válassza a Hozzáadás lehetőséget.

Válassza a Kész elemet.

Ismételje meg a lépéseket egy SSL-kiszolgáló tanúsítványprofil létrehozásához.

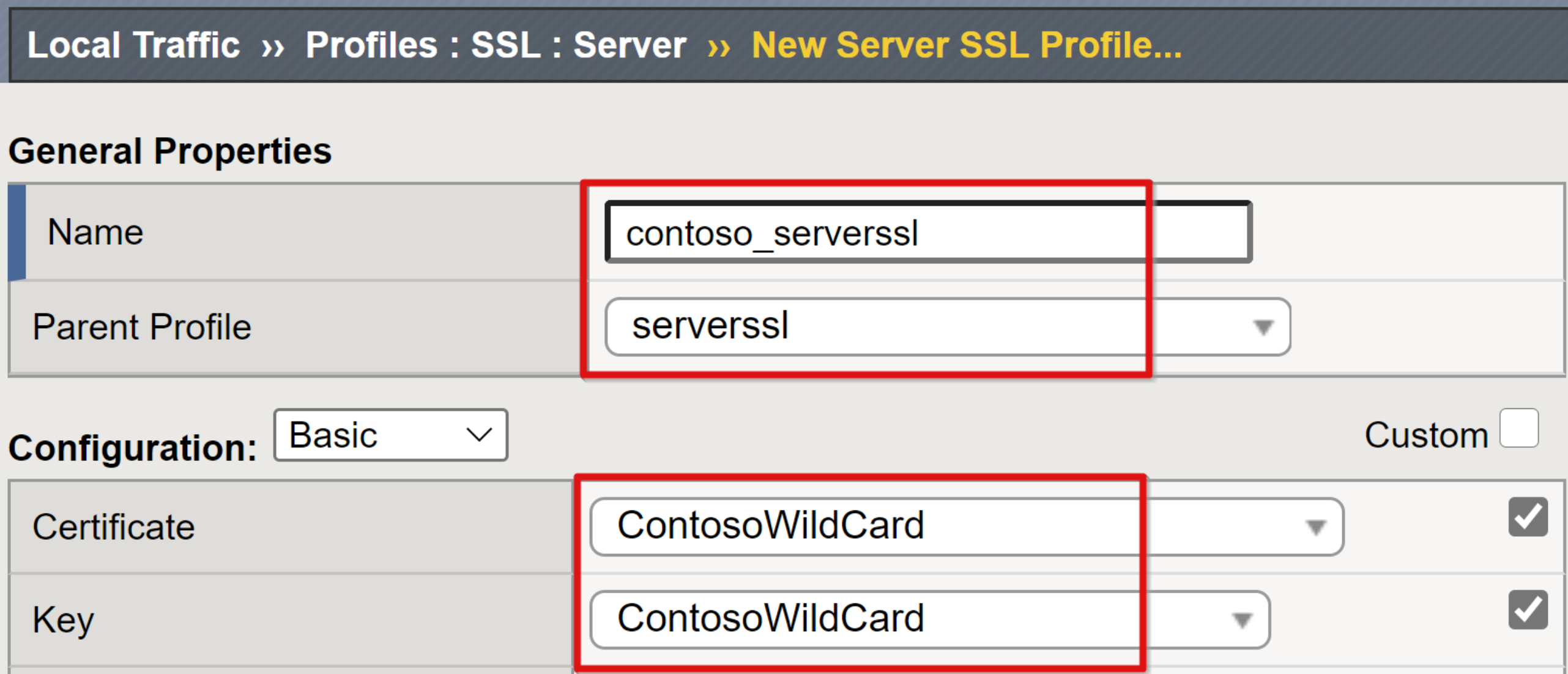

A felső menüszalagon válassza az SSL-kiszolgáló>>létrehozása lehetőséget.

Az Új kiszolgáló SSL-profil lapján adjon meg egy egyedi, felhasználóbarát nevet.

Győződjön meg arról, hogy a szülőprofil kiszolgálókra van állítva.

Jelölje be a tanúsítvány- és kulcssorok jobb szélső jelölőnégyzetét

A Tanúsítvány és kulcs legördülő listából válassza ki az importált tanúsítványt.

Válassza a Kész elemet.

Megjegyzés:

Ha nem tud SSL-tanúsítványt beszerezni, használja az integrált, önaláírt BIG-IP-kiszolgálót és ügyfél SSL-tanúsítványokat. Tanúsítványhiba jelenik meg a böngészőben.

Az erőforrás megkeresése

A BIG-IP sha-hoz való előkészítéséhez keresse meg a közzétételi erőforrásait és az SSO-hoz használt címtárszolgáltatást. A BIG-IP két névfeloldási forrással rendelkezik, kezdve a helyi/.../gazdagépfájllal. Ha nem található rekord, a BIG-IP-rendszer azt a DNS-szolgáltatást használja, amellyel konfigurálva volt. A gazdagépek fájlmetódusa nem vonatkozik az FQDN-t használó APM-csomópontokra és készletekre.

- A webes konfigurációban nyissa meg a Rendszerkonfigurációs>>eszköz DNS-ét.>

- A DNS-keresőkiszolgálók listájában adja meg a környezeti DNS-kiszolgáló IP-címét.

- Válassza a Hozzáadás lehetőséget.

- Válassza a Frissítés lehetőséget.

Választható lépés egy LDAP-konfiguráció , amely a BIG-IP-sysadminok Active Directoryval való hitelesítésére szolgál a helyi BIG-IP-fiókok kezelése helyett.

BIG-IP frissítése

A frissítéssel kapcsolatos útmutatásért tekintse meg az alábbi listát. Kövesse a frissítési utasításokat.

- A forgalomkezelési operációs rendszer (TMOS) verziójának ellenőrzése:

- A főoldal bal felső részén vigye a kurzort a BIG-IP-gazdagépnév fölé

- Futtassa a 15.x vagy újabb verziót. Lásd: F5 letöltés. Bejelentkezés szükséges.

- A fő TMOS frissítéséhez lásd az F5 cikket, K34745165: Szoftverképek kezelése a BIG-IP-rendszeren

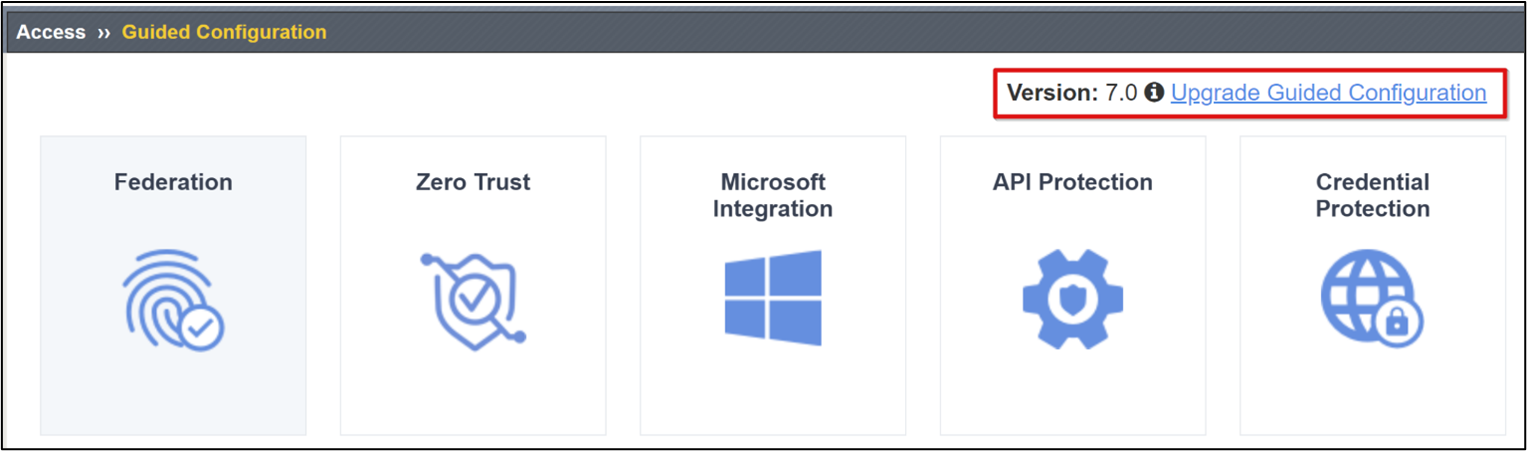

- Ha nem tudja frissíteni a fő TMOS-t, frissítheti az irányított konfigurációt. Ehhez a következő lépések szükségesek.

- Lásd még: forgatókönyvalapú útmutató

A BIG-IP webkonfiguráció fő lapján nyissa meg az Irányított konfiguráció elérése>lehetőséget.

Az Irányított konfiguráció lapon válassza az Irányított konfiguráció frissítése lehetőséget.

Az Irányított konfiguráció frissítése párbeszédpanelen válassza a Fájl kiválasztása lehetőséget.

Válassza a Feltöltés és telepítés lehetőséget.

Várja meg, amíg a frissítés befejeződik.

Válassza a Folytatás lehetőséget.

BIG-IP biztonsági mentése

A BIG-IP-rendszer kiépítésekor javasoljuk a teljes konfigurációs biztonsági mentést.

- Nyissa meg a Rendszerarchívumok>>létrehozása elemet.

- Adjon meg egy egyedi fájlnevet.

- Titkosítás engedélyezése jelszóval.

- Állítsa a Titkos kulcsok beállítást a Belefoglalás értékre az eszköz- és SSL-tanúsítványok biztonsági mentéséhez.

- Válassza a Kész elemet.

- Várja meg, amíg a folyamat befejeződik.

- Megjelenik egy üzenet az eredményekkel.

- Kattintson az OK gombra.

- Válassza ki a biztonsági mentési hivatkozást.

- Mentse a felhasználói konfigurációs csoport (UCS) archívumát helyileg.

- Select Download.

Az Azure-pillanatképek használatával biztonsági másolatot készíthet a teljes rendszerlemezről. Ez az eszköz vészhelyzetet biztosít a TMOS-verziók közötti teszteléshez vagy egy friss rendszerbe való visszagördüléshez.

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

BIG-IP visszaállítása

A BIG-IP visszaállítása hasonló a biztonsági mentési folyamathoz, és a konfigurációk BIG-IP-alapú virtuális gépek közötti migrálásához használható. A biztonsági mentés importálása előtt erősítse meg a támogatott frissítési útvonalakat.

- Nyissa meg a Rendszerarchívumot>.

- Válasszon biztonsági mentési hivatkozást, vagy

- Válassza a Feltöltés lehetőséget, és keresse meg a listában nem szereplő mentett UCS-archívumot

- Adja meg a biztonsági mentési jelszót.

- válassza a Visszaállítás lehetőséget

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

Megjegyzés:

Az AzVmSnapshot parancsmag jelenleg dátum alapján visszaállíthatja a legfrissebb pillanatképet. A pillanatképek a virtuális gép erőforráscsoportjának gyökerében vannak tárolva. A pillanatképek visszaállítása újraindít egy Azure-beli virtuális gépet, így biztosítja a feladat optimális időzítését.

Források

- BIG-IP VE-jelszó alaphelyzetbe állítása az Azure-ban

- Jelszó alaphelyzetbe állítása a portál használata nélkül

- A BIG-IP VE felügyeletéhez használt hálózati adapter módosítása

- Az útvonalak ismertetése egyetlen hálózati adapter konfigurációjában

- Microsoft Azure: Waagent

További lépések

Válasszon ki egy üzembe helyezési forgatókönyvet, és indítsa el a megvalósítást.