Útmutató: Különböző adatforrások csatlakoztatása

Fontos

2023. szeptember 20-tól nem hozhat létre új Metrics Advisor-erőforrásokat. A Metrics Advisor szolgáltatás 2026. október 1-jén megszűnik.

Fontos

A Microsoft azt javasolja, hogy a legbiztonságosabb hitelesítési folyamatot használja. A cikkben ismertetett hitelesítési folyamatok egy része nagyon nagy megbízhatóságot igényel az alkalmazásban, és olyan kockázatokat hordoz, amelyek más biztonságosabb folyamatokban nem jelennek meg. Ezt a folyamatot csak akkor érdemes használni, ha más biztonságosabb folyamatok, például a felügyelt identitások nem életképesek.

Ez a cikk a különböző típusú adatforrások Azure AI Metrics Advisorhoz való csatlakoztatásának beállításait és követelményeit ismerteti. Az adatokNak a Metrics Advisornal való használatáról további információt az adatok előkészítése című témakörben talál.

Támogatott hitelesítési típusok

| A hitelesítés típusai | Leírás |

|---|---|

| Basic | Alapvető paramétereket kell megadnia az adatforrásokhoz való hozzáféréshez. Használhat például kapcsolati sztring vagy jelszót. Az adatcsatorna rendszergazdái megtekinthetik ezeket a hitelesítő adatokat. |

| Felügyelt Azure-identitás | Az Azure-erőforrások felügyelt identitásai a Microsoft Entra ID egyik funkciója. Automatikusan felügyelt identitást biztosít az Azure-szolgáltatások számára a Microsoft Entra-azonosítóban. Az identitással hitelesítést végezhet bármely olyan szolgáltatásban, amely támogatja a Microsoft Entra-hitelesítést. |

| Azure SQL-kapcsolati sztring | Tárolja az Azure SQL-kapcsolati sztring hitelesítő entitásként a Metrics Advisorban, és használja közvetlenül minden alkalommal, amikor metrikák adatait importálja. Ezeket a hitelesítő adatokat csak a hitelesítő entitás rendszergazdái tekinthetik meg, az arra jogosult megtekintők azonban anélkül hozhatnak létre adatcsatornákat, hogy a hitelesítő adatok részleteit kellene ismerniük. |

| Azure Data Lake Storage Gen2 megosztott kulcs | A Data Lake-fiókkulcsot hitelesítő entitásként tárolhatja a Metrics Advisorban, és minden egyes metrikaadat-importáláskor közvetlenül használhatja. Ezeket a hitelesítő adatokat csak a hitelesítő entitás rendszergazdái tekinthetik meg, az arra jogosult megtekintők azonban anélkül hozhatnak létre adatcsatornákat, hogy a hitelesítő adatok részleteit kellene ismerniük. |

| Egyszerű szolgáltatás | Tárolja a szolgáltatásnevet hitelesítő entitásként a Metrics Advisorban, és használja közvetlenül minden egyes metrikák adatainak importálásakor. A hitelesítő adatokat csak a hitelesítő entitás rendszergazdái tekinthetik meg, az arra jogosult megtekintők azonban anélkül hozhatnak létre adatcsatornákat, hogy a hitelesítő adatok részleteiről kellene tudniuk. |

| Szolgáltatásnév a Key Vaultból | Tárolja a szolgáltatásnevet egy kulcstartóban hitelesítő entitásként a Metrics Advisorban, és használja azt közvetlenül minden alkalommal, amikor metrikák adatait importálja. A hitelesítő adatokat csak a hitelesítő entitás rendszergazdái tekinthetik meg, a megtekintők azonban anélkül hozhatnak létre adatcsatornákat, hogy a hitelesítő adatok részleteiről kellene tudniuk. |

Adatforrások és a megfelelő hitelesítési típusok

| Adatforrások | A hitelesítés típusai |

|---|---|

| Application Insights | Alap |

| Azure Blob Storage (JSON) | Alap Felügyelt identitás |

| Azure Cosmos DB (SQL) | Alap |

| Azure Data Explorer (Kusto) | Alap Felügyelt identitás Szolgáltatásnév Szolgáltatásnév a Key Vaultból |

| Azure Data Lake Storage Gen2 | Alap Data Lake Storage Gen2 megosztott kulcs Szolgáltatásnév Szolgáltatásnév a Key Vaultból |

| Azure-eseményközpontok | Alap |

| Azure Monitor-naplók | Alap Szolgáltatásnév Szolgáltatásnév a Key Vaultból |

| Azure SQL Database/ SQL Server | Alap Felügyelt identitás Szolgáltatásnév Szolgáltatásnév a Key Vaultból Azure SQL-kapcsolati sztring |

| Azure Table Storage | Alap |

| InfluxDB (InfluxQL) | Alap |

| MongoDB | Alap |

| MySQL | Alap |

| PostgreSQL | Alap |

A következő szakaszokban a különböző adatforrás-forgatókönyvek összes hitelesítési típusához szükséges paramétereket adhatja meg.

Application Insights

Alkalmazásazonosító: Ez az alkalmazás azonosítására szolgál az Application Insights API használatakor. Az alkalmazásazonosító lekéréséhez kövesse az alábbi lépéseket:

Az Application Insights-erőforrásban válassza az API Access lehetőséget.

Másolja a létrehozott alkalmazásazonosítót a Metrics Advisor Alkalmazásazonosító mezőjébe.

API-kulcs: Az API-kulcsokat a böngészőn kívüli alkalmazások használják az erőforrás eléréséhez. Az API-kulcs lekéréséhez kövesse az alábbi lépéseket:

Az Application Insights-erőforrásban válassza az API Access lehetőséget.

Válassza az API-kulcs létrehozása lehetőséget.

Adjon meg egy rövid leírást, válassza a Telemetriai adatok olvasása lehetőséget, és válassza a Kulcs létrehozása lehetőséget.

Fontos

Másolja és mentse ezt az API-kulcsot. Soha többé nem jelenik meg. Ha elveszíti ezt a kulcsot, létre kell hoznia egy újat.

Másolja az API-kulcsot a Metrics Advisor API-kulcs mezőjébe.

Lekérdezés: Az Application Insights-naplók az Azure Data Explorerre épülnek, és az Azure Monitor napló lekérdezései ugyanazt a Kusto-lekérdezési nyelvet használják. A Kusto lekérdezési nyelvi dokumentációjának kell elsődleges erőforrásnak lennie ahhoz, hogy lekérdezést írjon az Application Insightsban.

Mintalekérdezés:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);További példákért tekintse meg az oktatóanyagot: Érvényes lekérdezés írása.

Azure Blob Storage (JSON)

Kapcsolati sztring: Az Azure Blob Storage (JSON) két hitelesítési típussal rendelkezik:

Alapszintű: A sztring beolvasásával kapcsolatos információkért tekintse meg az Azure Storage-kapcsolati sztring konfigurálását. Emellett felkeresheti az Azure Portalt az Azure Blob Storage-erőforráshoz, és közvetlenül a Beállítások>hozzáférési kulcsaiban megtalálhatja a kapcsolati sztring.

Felügyelt identitás: Az Azure-erőforrások felügyelt identitásai engedélyezhetik a blob- és üzenetsoradatokhoz való hozzáférést. A szolgáltatás Microsoft Entra hitelesítő adatokat használ az Azure-beli virtuális gépeken futó alkalmazásokból, függvényalkalmazásokból, virtuálisgép-méretezési csoportokból és egyéb szolgáltatásokból.

Felügyelt identitást az Azure Portalon hozhat létre az Azure Blob Storage-erőforráshoz. A Hozzáférés-vezérlés (IAM) területen válassza a Szerepkör-hozzárendelések, majd a Hozzáadás lehetőséget. Javasolt szerepkörtípus: Storage Blob Data Reader. További részletekért lásd: Felügyelt identitás használata az Azure Storage eléréséhez.

Tároló: A Metrics Advisor elvárja, hogy az idősor adatai blobfájlokként (időbélyegenként egy blobként) legyenek tárolva egyetlen tárolóban. Ez a tárolónév mező.

Blobsablon: A Metrics Advisor egy elérési utat használ a JSON-fájl megkereséséhez a Blob Storage-ban. Ez egy példa egy blobfájlsablonra, amely a JSON-fájl megkeresésére szolgál a Blob Storage-ban:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%maz elérési út, és ha az elérési úton van%d, felveheti a következő után%m: . Ha a JSON-fájl neve dátum szerint van elnevezve, használhatja%Y-%m-%d-%h-%M.jsonazt is.A következő paraméterek támogatottak:

%Yaz év, formátuma:yyyy.%maz a hónap, amely a következő formátumban van formázvaMM: .%daz a nap, amely a következőképpen van formázvadd: .%haz az óra, amely a következőképpen van formázvaHH: .%Maz a perc, amely a következő formátumban van formázvamm: .

Az alábbi adatkészletben például a blobsablonnak kell lennie

%Y/%m/%d/00/JsonFormatV2.json.

JSON formátum verziója: Meghatározza az adatsémát a JSON-fájlokban. A Metrics Advisor a következő verziókat támogatja. Választhat egyet a mező kitöltéséhez:

v1

A rendszer csak a név és az érték metrikákat fogadja el. Példa:

{"count":11, "revenue":1.23}v2

A dimenziók és az időbélyegek metrikákat is elfogadják. Példa:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

JSON-fájlonként csak egy időbélyeg engedélyezett.

Azure Cosmos DB (SQL)

Kapcsolati sztring: Az Azure Cosmos DB-példány eléréséhez szükséges kapcsolati sztring. Ez az Azure Cosmos DB-erőforrásban található az Azure Portalon, a Keysben. További információért lásd: Biztonságos hozzáférés az adatokhoz az Azure Cosmos DB-ben.

Adatbázis: A lekérdezendő adatbázis. Az Azure Portal Tárolók területén keresse meg az adatbázist a Tallózás gombra.

Gyűjteményazonosító: A lekérdezendő gyűjteményazonosító. Az Azure Portal Tárolók területén keresse meg a gyűjtemény azonosítóját a Tallózás gombra.

SQL-lekérdezés: EGY SQL-lekérdezés, amely többdimenziós idősoradatokba szeretné beolvasását és megfogalmazását. A lekérdezésben használhatja a változókat és

@IntervalEnda@IntervalStartváltozókat. Ezeket a következőképpen kell formázni:yyyy-MM-ddTHH:mm:ssZ.Mintalekérdezés:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndTovábbi információkért tekintse meg az érvényes lekérdezések írásáról szóló oktatóanyagot.

Azure Data Explorer (Kusto)

Kapcsolati sztring: Az Azure Data Explorer (Kusto) négy hitelesítési típusból áll: alapszintű, szolgáltatásnév, kulcstartóból származó szolgáltatásnév és felügyelt identitás. A kapcsolati sztring adatforrásának URI formátumban kell lennie (a "https"-vel kezdődik). Az URI az Azure Portalon található.

Alapszintű: A Metrics Advisor a Microsoft Entra alkalmazáshitelesítésével támogatja az Azure Data Explorer (Kusto) elérését. Létre kell hoznia és regisztrálnia kell egy Microsoft Entra-alkalmazást, majd engedélyeznie kell, hogy hozzáférjen egy Azure Data Explorer-adatbázishoz. További információ: Microsoft Entra-alkalmazásregisztráció létrehozása az Azure Data Explorerben. Íme egy példa a kapcsolati sztring:

Data Source=<URI Server>;Initial Catalog=<Database>;AAD Federated Security=True;Application Client ID=<Application Client ID>;Application Key=<Application Key>;Authority ID=<Tenant ID>Szolgáltatásnév: A szolgáltatásnév az alkalmazásobjektumból létrehozott konkrét példány. A szolgáltatásnév örököl bizonyos tulajdonságokat az adott alkalmazásobjektumtól. A szolgáltatásnév objektum határozza meg, hogy az alkalmazás valójában mit tehet az adott bérlőben, ki férhet hozzá az alkalmazáshoz, és milyen erőforrásokhoz férhet hozzá az alkalmazás. Szolgáltatásnév használata a Metrics Advisorban:

Hozza létre a Microsoft Entra alkalmazásregisztrációt. További információ: Microsoft Entra-alkalmazásregisztráció létrehozása az Azure Data Explorerben.

Az Azure Data Explorer adatbázis-engedélyeinek kezelése. További információ: Azure Data Explorer-adatbázisengedélyek kezelése.

Hozzon létre egy hitelesítő entitást a Metrics Advisorban. Megtudhatja, hogyan hozhat létre hitelesítő entitást a Metrics Advisorban, így kiválaszthatja azt az entitást, amikor adatcsatornát ad hozzá a szolgáltatásnév-hitelesítési típushoz.

Íme egy példa a kapcsolati sztring:

Data Source=<URI Server>;Initial Catalog=<Database>Szolgáltatásnév a Key Vaultból: Az Azure Key Vault segít megvédeni a titkosítási kulcsokat és a felhőalkalmazások és -szolgáltatások által használt titkos értékeket. A Key Vault használatával titkosíthatja a kulcsokat és a titkos értékeket. Először létre kell hoznia egy szolgáltatásnevet, majd tárolnia kell a szolgáltatásnevet a Key Vaultban. További információ: Hitelesítőadat-entitás létrehozása szolgáltatásnévhez a Key Vaultból a szolgáltatásnév kulcstartóból való beállításához szükséges részletes eljárás követéséhez. Íme egy példa a kapcsolati sztring:

Data Source=<URI Server>;Initial Catalog=<Database>Felügyelt identitás: Az Azure-erőforrások felügyelt identitása engedélyezheti a blob- és üzenetsoradatokhoz való hozzáférést. A felügyelt identitás Microsoft Entra-hitelesítő adatokat használ az Azure-beli virtuális gépeken, függvényalkalmazásokban, virtuálisgép-méretezési csoportokban és egyéb szolgáltatásokban futó alkalmazásokból. Az Azure-erőforrások felügyelt identitásának és a Microsoft Entra-hitelesítésnek a használatával elkerülheti a hitelesítő adatok tárolását a felhőben futó alkalmazásokkal. Megtudhatja, hogyan engedélyezheti a felügyelt identitásokat.

Felügyelt identitást az Azure Portalon hozhat létre az Azure Data Explorer (Kusto) számára. Válassza az Engedélyek>hozzáadása lehetőséget. A javasolt szerepkörtípus: rendszergazda/ megtekintő.

Íme egy példa a kapcsolati sztring:

Data Source=<URI Server>;Initial Catalog=<Database>

Lekérdezés: Az adatok többdimenziós idősoros adatokba való beolvasásához és megfogalmazásához lásd: Kusto lekérdezésnyelv. A lekérdezésben használhatja a változókat és

@IntervalEnda@IntervalStartváltozókat. Ezeket a következőképpen kell formázni:yyyy-MM-ddTHH:mm:ssZ.Mintalekérdezés:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);További információkért tekintse meg az érvényes lekérdezések írásáról szóló oktatóanyagot.

Azure Data Lake Storage Gen2

Fióknév: Az Azure Data Lake Storage Gen2 hitelesítési típusai alapszintűek, az Azure Data Lake Storage Gen2 megosztott kulcs, a szolgáltatásnév és a Key Vault szolgáltatásnév.

Alapszintű: Az Azure Data Lake Storage Gen2 fiókneve . Ezt az Azure Storage-fiók (Azure Data Lake Storage Gen2) erőforrásában találja az Access-kulcsokban.

Azure Data Lake Storage Gen2 megosztott kulcs: Először meg kell adnia a fiókkulcsot az Azure Data Lake Storage Gen2 eléréséhez (ez megegyezik az alapszintű hitelesítési típus fiókkulcsával. Ezt az Azure Storage-fiók (Azure Data Lake Storage Gen2) erőforrásában találja az Access-kulcsokban. Ezután létrehoz egy hitelesítő entitást az Azure Data Lake Storage Gen2 megosztott kulcstípusához, és kitölti a fiókkulcsot.

A fiók neve megegyezik az alapszintű hitelesítési típussal.

Szolgáltatásnév: A szolgáltatásnév az alkalmazásobjektumból létrehozott konkrét példány, amely az adott alkalmazásobjektum bizonyos tulajdonságait örökli. Minden bérlőben létrejön egy szolgáltatásnév, ahol az alkalmazást használják, és a globálisan egyedi alkalmazásobjektumra hivatkozik. A szolgáltatásnév objektum határozza meg, hogy az alkalmazás valójában mit tehet az adott bérlőben, ki férhet hozzá az alkalmazáshoz, és milyen erőforrásokhoz férhet hozzá az alkalmazás.

A fiók neve megegyezik az alapszintű hitelesítési típussal.

1. lépés: Hozzon létre és regisztráljon egy Microsoft Entra-alkalmazást, majd engedélyezze az adatbázis elérését. További információ: Microsoft Entra-alkalmazásregisztráció létrehozása.

2. lépés: Szerepkörök hozzárendelése.

Az Azure Portalon nyissa meg a Storage-fiókok szolgáltatást.

Válassza ki az alkalmazásregisztrációhoz használni kívánt Azure Data Lake Storage Gen2-fiókot.

Válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

Válassza a + Hozzáadás lehetőséget, majd a menüben válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget.

Állítsa a Kiválasztás mezőt a Microsoft Entra alkalmazás nevére, és állítsa be a szerepkört a Storage Blob Data Contributor értékre. Ezután válassza a Mentés lehetőséget.

3. lépés: Hozzon létre egy hitelesítő entitást a Metrics Advisorban, hogy ezt az entitást kiválaszthatja, amikor adatcsatornát ad hozzá a szolgáltatásnév-hitelesítési típushoz.

Szolgáltatásnév a Key Vaultból: A Key Vault segít megvédeni a felhőalkalmazások és -szolgáltatások által használt titkosítási kulcsokat és titkos értékeket. A Key Vault használatával titkosíthatja a kulcsokat és a titkos értékeket. Először hozzon létre egy szolgáltatásnevet, majd tárolja a szolgáltatásnevet egy kulcstartóban. További részletekért lásd : Hitelesítő entitás létrehozása szolgáltatásnévhez a Key Vaultból. A fiók neve megegyezik az alapszintű hitelesítési típussal.

Fiókkulcs (csak az alapszintű hitelesítési típushoz szükséges): Adja meg az Azure Data Lake Storage Gen2 eléréséhez szükséges fiókkulcsot. Ezt az Azure Storage-fiók (Azure Data Lake Storage Gen2) erőforrásában találja az Access-kulcsokban.

Fájlrendszer neve (tároló):: A Metrics Advisor esetében az idősoradatokat blobfájlokként (időbélyegenként egy blob) tárolja egyetlen tároló alatt. Ez a tárolónév mező. Ezt az Azure Storage-fiók (Azure Data Lake Storage Gen2) példányában találja. A Data Lake Storage-ban válassza a Tárolók lehetőséget, majd megjelenik a tároló neve.

Címtársablon: Ez a blobfájl címtársablonja. A következő paraméterek támogatottak:

%Yaz év, formátuma:yyyy.%maz a hónap, amely a következő formátumban van formázvaMM: .%daz a nap, amely a következőképpen van formázvadd: .%haz az óra, amely a következőképpen van formázvaHH: .%Maz a perc, amely a következő formátumban van formázvamm: .

Egy napi metrika lekérdezési mintája:

%Y/%m/%d.Egy óránkénti metrika lekérdezési mintája:

%Y/%m/%d/%h.Fájlsablon: A Metrics Advisor egy elérési utat használ a JSON-fájl megkereséséhez a Blob Storage-ban. Az alábbiakban egy blobfájlsablont mutatunk be, amely a JSON-fájl megkeresésére szolgál a Blob Storage-ban:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%maz elérési út, és ha az elérési úton van%d, felveheti a következő után%m: .A következő paraméterek támogatottak:

%Yaz év, formátuma:yyyy.%maz a hónap, amely a következő formátumban van formázvaMM: .%daz a nap, amely a következőképpen van formázvadd: .%haz az óra, amely a következőképpen van formázvaHH: .%Maz a perc, amely a következő formátumban van formázvamm: .

A Metrics Advisor támogatja az adatsémát a JSON-fájlokban, ahogyan az alábbi példában is látható:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

Azure-eseményközpontok

Korlátozások: Vegye figyelembe az integrációval kapcsolatos alábbi korlátozásokat.

A Metrics Advisor és az Event Hubs integrációja jelenleg nem támogat háromnál több aktív adatcsatornát egy nyilvános előzetes verziójú Metrics Advisor-példányban.

A Metrics Advisor mindig a legújabb eltolásból kezd üzeneteket használni, beleértve a szüneteltetett adatcsatornák újraaktiválását is.

- Az adatcsatorna szüneteltetési időszakában lévő üzenetek elvesznek.

- Az adatcsatorna betöltési kezdési ideje automatikusan az aktuális koordinált univerzális időbélyegre van állítva az adatcsatorna létrehozásakor. Ez az idő csak referencia célokra szolgál.

Fogyasztói csoportonként csak egy adatcsatorna használható. Ha egy fogyasztói csoportot egy másik törölt adatcsatornából szeretne újból felhasználni, legalább tíz percet kell várnia a törlés után.

A kapcsolati sztring és a fogyasztói csoport nem módosítható az adatcsatorna létrehozása után.

Event Hubs-üzenetek esetén csak a JSON támogatott, és a JSON-értékek nem lehetnek beágyazott JSON-objektumok. A legfelső szintű elem lehet JSON-objektum vagy JSON-tömb.

Az érvényes üzenetek a következők:

Egy JSON-objektum:

{ "metric_1": 234, "metric_2": 344, "dimension_1": "name_1", "dimension_2": "name_2" }JSON-tömb:

[ { "timestamp": "2020-12-12T12:00:00", "temperature": 12.4, "location": "outdoor" }, { "timestamp": "2020-12-12T12:00:00", "temperature": 24.8, "location": "indoor" } ]

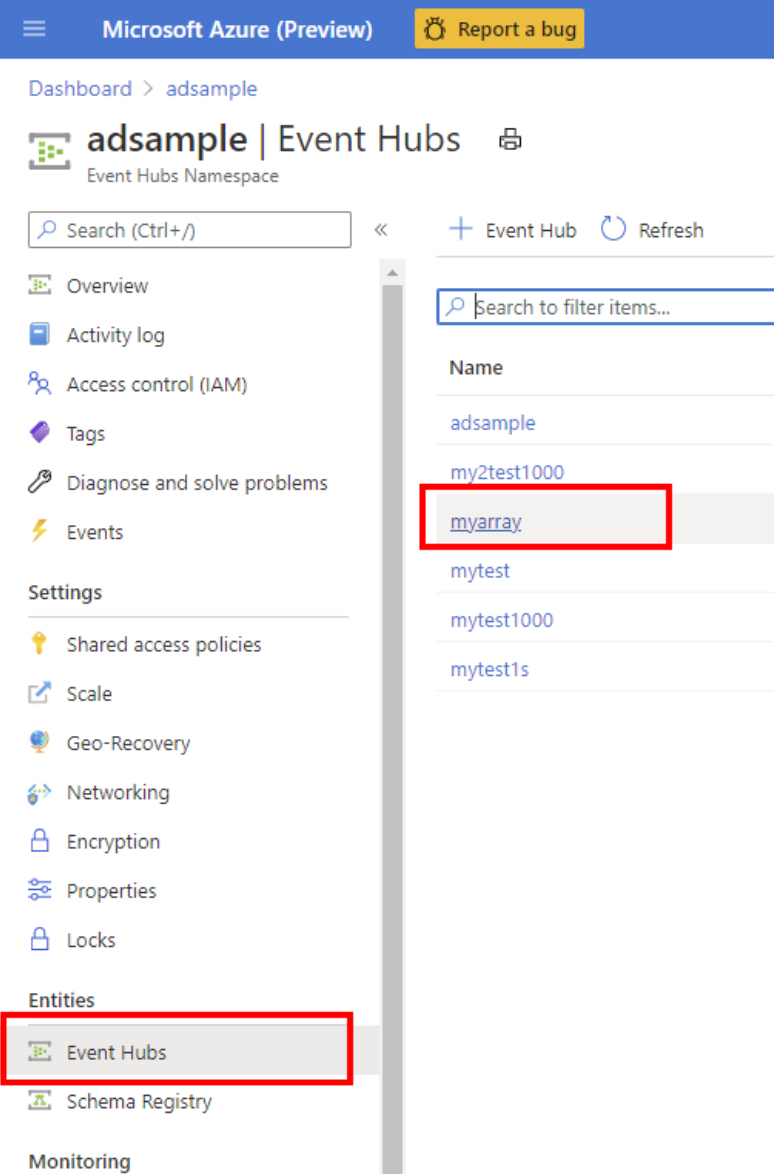

Kapcsolati sztring: Nyissa meg az Event Hubs-példányt. Ezután vegyen fel egy új szabályzatot, vagy válasszon egy meglévő megosztott hozzáférési szabályzatot. Másolja ki a kapcsolati sztring az előugró panelen.

Íme egy példa egy kapcsolati sztring:

Endpoint=<Server>;SharedAccessKeyName=<SharedAccessKeyName>;SharedAccessKey=<SharedAccess Key>;EntityPath=<EntityPath>Fogyasztói csoport: A fogyasztói csoport egy teljes eseményközpont nézete (állapota, pozíciója vagy eltolása). Ezt az Azure Event Hubs egy példányának Fogyasztói csoportok menüjében találja. Egy fogyasztói csoport csak egy adatcsatornát képes kiszolgálni. Hozzon létre egy új fogyasztói csoportot az egyes adatcsatornákhoz.

Időbélyeg (nem kötelező): A Metrics Advisor az Event Hubs időbélyeget használja eseményidőbélyegként, ha a felhasználói adatforrás nem tartalmaz időbélyegmezőt. Az időbélyegmező megadása nem kötelező. Ha nincs időbélyegoszlop kiválasztva, a szolgáltatás a lekérdezett időt használja időbélyegként.

Az időbélyegmezőnek meg kell egyeznie az alábbi két formátum egyikével:

YYYY-MM-DDTHH:MM:SSZ- A másodpercek vagy ezredmásodpercek száma a következő korszakból

1970-01-01T00:00:00Z: .

Az időbélyeg balról a részletességhez igazodik. Ha például az időbélyeg

2019-01-01T00:03:00Z5 perc, akkor a Metrics Advisor ehhez igazítja az időbélyeget2019-01-01T00:00:00Z. Ha az esemény időbélyege az2019-01-01T00:10:00Z, a Metrics Advisor közvetlenül, igazítás nélkül használja az időbélyeget.

Azure Monitor-naplók

Az Azure Monitor-naplók a következő hitelesítési típusok: alapszintű, szolgáltatásnév és szolgáltatásnév a Key Vaultból.

Alapszintű: Meg kell adnia a bérlőazonosítót, az ügyfél-azonosítót, az ügyfél titkos kódját és a munkaterület-azonosítót. A bérlőazonosító, az ügyfélazonosító és az ügyfélkód lekéréséhez tekintse meg az alkalmazás vagy a webes API regisztrálása című témakört. A munkaterület-azonosítót az Azure Portalon találja.

Szolgáltatásnév: A szolgáltatásnév az alkalmazásobjektumból létrehozott konkrét példány, amely az adott alkalmazásobjektum bizonyos tulajdonságait örökli. Minden bérlőben létrejön egy szolgáltatásnév, ahol az alkalmazást használják, és a globálisan egyedi alkalmazásobjektumra hivatkozik. A szolgáltatásnév objektum határozza meg, hogy az alkalmazás valójában mit tehet az adott bérlőben, ki férhet hozzá az alkalmazáshoz, és milyen erőforrásokhoz férhet hozzá az alkalmazás.

1. lépés: Hozzon létre és regisztráljon egy Microsoft Entra-alkalmazást, majd engedélyezze az adatbázis elérését. További információ: Microsoft Entra-alkalmazásregisztráció létrehozása.

2. lépés: Szerepkörök hozzárendelése.

Az Azure Portalon nyissa meg a Storage-fiókok szolgáltatást.

Válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

Válassza a + Hozzáadás lehetőséget, majd a menüben válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget.

Állítsa a Kiválasztás mezőt a Microsoft Entra alkalmazás nevére, és állítsa be a szerepkört a Storage Blob Data Contributor értékre. Ezután válassza a Mentés lehetőséget.

3. lépés: Hozzon létre egy hitelesítő entitást a Metrics Advisorban, hogy ezt az entitást kiválaszthatja, amikor adatcsatornát ad hozzá a szolgáltatásnév-hitelesítési típushoz.

Szolgáltatásnév a Key Vaultból: A Key Vault segít megvédeni a felhőalkalmazások és -szolgáltatások által használt titkosítási kulcsokat és titkos értékeket. A Key Vault használatával titkosíthatja a kulcsokat és a titkos értékeket. Először hozzon létre egy szolgáltatásnevet, majd tárolja a szolgáltatásnevet egy kulcstartóban. További részletekért lásd : Hitelesítő entitás létrehozása szolgáltatásnévhez a Key Vaultból.

Lekérdezés: Adja meg a lekérdezést. További információ: Napló lekérdezések az Azure Monitorban.

Mintalekérdezés:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd) | summarize [count_per_dimension]=count() by [Dimension]További információkért tekintse meg az érvényes lekérdezések írásáról szóló oktatóanyagot.

Azure SQL Database | SQL Server

Kapcsolati sztring: Az Azure SQL Database és az SQL Server hitelesítési típusai alapszintű, felügyelt identitások, Azure SQL kapcsolati sztring, szolgáltatásnév és szolgáltatásnév a Key Vaultból.

Alapszintű: A Metrics Advisor ADO.NET stílusú kapcsolati sztring fogad el egy SQL Server-adatforráshoz. Íme egy példa a kapcsolati sztring:

Data Source=<Server>;Initial Catalog=<db-name>;User ID=<user-name>;Password=<password>Felügyelt identitás: Az Azure-erőforrások felügyelt identitása engedélyezheti a blob- és üzenetsoradatokhoz való hozzáférést. Ehhez használja a Microsoft Entra hitelesítő adatait az Azure-beli virtuális gépeken, függvényalkalmazásokban, virtuálisgép-méretezési csoportokban és egyéb szolgáltatásokban futó alkalmazásokból. Az Azure-erőforrások felügyelt identitásának és a Microsoft Entra-hitelesítésnek a használatával elkerülheti a hitelesítő adatok tárolását a felhőben futó alkalmazásokkal. A felügyelt entitás engedélyezéséhez kövesse az alábbi lépéseket:

A rendszer által hozzárendelt felügyelt identitás engedélyezése egy kattintásos felület. Az Azure PortalOn a Metrics Advisor-munkaterülethez nyissa meg a Hozzárendelt Beállítások>identitásrendszert.> Ezután állítsa be az állapotot.

Engedélyezze a Microsoft Entra-hitelesítést. Az Azure Portalon az adatforráshoz lépjen az Active Directory beállításainak>rendszergazdájához. Válassza a Rendszergazda beállítása lehetőséget, és válasszon ki egy Microsoft Entra-felhasználói fiókot, amely a kiszolgáló rendszergazdája lesz. Ezután válassza a Kiválasztás lehetőséget.

Felügyelt identitás engedélyezése a Metrics Advisorban. A lekérdezéseket az adatbázis-kezelő eszközben vagy az Azure Portalon szerkesztheti.

Felügyeleti eszköz: Az adatbázis-kezelő eszközben válassza az Active Directory – Univerzális, MFA-támogatással rendelkező hitelesítést a hitelesítési mezőben. A Felhasználónév mezőbe írja be annak a Microsoft Entra-fióknak a nevét, amelyet a 2. lépésben kiszolgálóadminisztrátorként állított be. Ez lehet például a következő

test@contoso.com: .

Azure Portal: Az SQL-adatbázisban válassza a Lekérdezésszerkesztőt, és jelentkezzen be a rendszergazdai fiókba.

Ezután a lekérdezési ablakban futtassa a következőt (vegye figyelembe, hogy ez ugyanaz a felügyeleti eszköz metódusa esetében):

CREATE USER [MI Name] FROM EXTERNAL PROVIDER ALTER ROLE db_datareader ADD MEMBER [MI Name]Feljegyzés

Ez

MI Namea Metrics Advisor felügyelt identitásneve (szolgáltatásnév esetén a szolgáltatásnév nevére kell cserélni). További információ: Engedélyezés felügyelt identitással.Íme egy példa egy kapcsolati sztring:

Data Source=<Server>;Initial Catalog=<Database>

Azure SQL kapcsolati sztring:

Íme egy példa egy kapcsolati sztring:

Data Source=<Server>;Initial Catalog=<Database>;User ID=<user-name>;Password=<password>Szolgáltatásnév: A szolgáltatásnév az alkalmazásobjektumból létrehozott konkrét példány, amely az adott alkalmazásobjektum bizonyos tulajdonságait örökli. Minden bérlőben létrejön egy szolgáltatásnév, ahol az alkalmazást használják, és a globálisan egyedi alkalmazásobjektumra hivatkozik. A szolgáltatásnév objektum határozza meg, hogy az alkalmazás valójában mit tehet az adott bérlőben, ki férhet hozzá az alkalmazáshoz, és milyen erőforrásokhoz férhet hozzá az alkalmazás.

1. lépés: Hozzon létre és regisztráljon egy Microsoft Entra-alkalmazást, majd engedélyezze az adatbázis elérését. További információ: Microsoft Entra-alkalmazásregisztráció létrehozása.

2. lépés: Kövesse a korábban dokumentált lépéseket az SQL Server felügyelt identitásában.

3. lépés: Hozzon létre egy hitelesítő entitást a Metrics Advisorban, hogy ezt az entitást kiválaszthatja, amikor adatcsatornát ad hozzá a szolgáltatásnév-hitelesítési típushoz.

Íme egy példa egy kapcsolati sztring:

Data Source=<Server>;Initial Catalog=<Database>Szolgáltatásnév a Key Vaultból: A Key Vault segít megvédeni a felhőalkalmazások és -szolgáltatások által használt titkosítási kulcsokat és titkos értékeket. A Key Vault használatával titkosíthatja a kulcsokat és a titkos értékeket. Először hozzon létre egy szolgáltatásnevet, majd tárolja a szolgáltatásnevet egy kulcstartóban. További részletekért lásd : Hitelesítő entitás létrehozása szolgáltatásnévhez a Key Vaultból. A kapcsolati sztring az Azure SQL Server-erőforrásban, a Beállítások>kapcsolati sztringekben is megtalálhatja.

Íme egy példa a kapcsolati sztring:

Data Source=<Server>;Initial Catalog=<Database>

Lekérdezés: SQL-lekérdezéssel többdimenziós idősor-adatokhoz juthat és alakíthat ki adatokat.

@IntervalStartA lekérdezésben és@IntervalEnda lekérdezésben is segíthet a várt metrikák értékének intervallumban történő lekérésében. Ezeket a következőképpen kell formázni:yyyy-MM-ddTHH:mm:ssZ.Mintalekérdezés:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Azure Table Storage

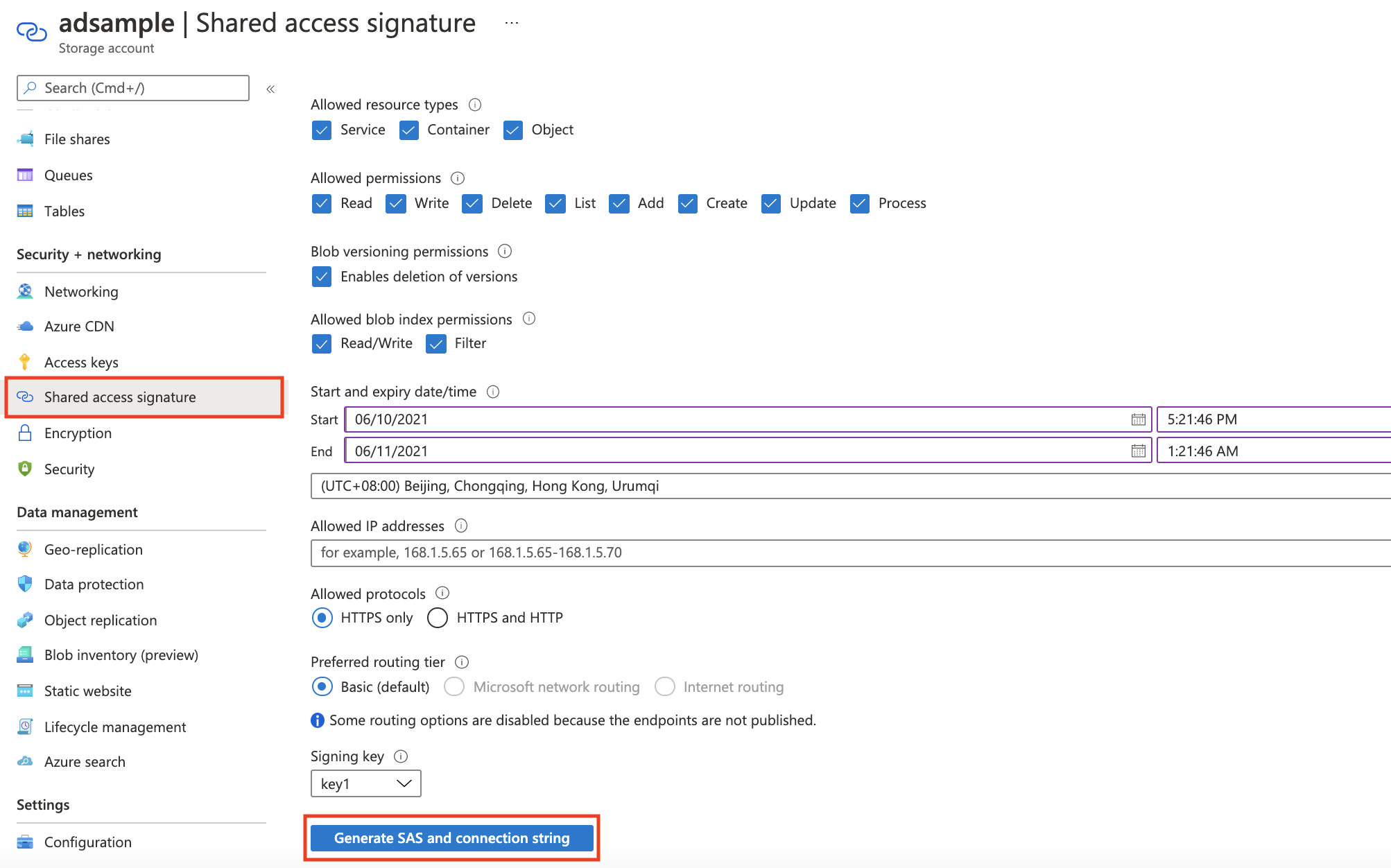

Kapcsolati sztring: Hozzon létre egy közös hozzáférésű jogosultságkód (SAS) URL-címet, és töltse ki itt. Az SAS URL-cím létrehozásának legegyszerűbb módja az Azure Portal használata. Először a Beállítások területen lépjen a elérni kívánt tárfiókra. Ezután válassza a Közös hozzáférésű jogosultságkód lehetőséget. Jelölje be a Tábla és objektum jelölőnégyzetet, majd válassza az SAS és kapcsolati sztring létrehozása lehetőséget. A Metrics Advisor munkaterületen másolja és illessze be a Table service SAS URL-címét a szövegmezőbe.

Tábla neve: Adjon meg egy táblát, amely alapján lekérdezhet. Ezt az Azure Storage-fiókpéldányban találja. A Táblaszolgáltatás szakaszban válassza a Táblák lehetőséget.

Lekérdezés: A

@IntervalStartlekérdezésben és@IntervalEnda lekérdezésben is segíthet a várt metrikák értékének intervallumban való lekérésében. Ezeket a következőképpen kell formázni:yyyy-MM-ddTHH:mm:ssZ.Mintalekérdezés:

PartitionKey ge '@IntervalStart' and PartitionKey lt '@IntervalEnd'További információkért tekintse meg az érvényes lekérdezések írásáról szóló oktatóanyagot.

InfluxDB (InfluxQL)

Kapcsolati sztring: Az InfluxDB eléréséhez szükséges kapcsolati sztring.

Adatbázis: A lekérdezendő adatbázis.

Lekérdezés: Az adatok többdimenziós idősoros adatokba való beolvasására és megfogalmazására szolgáló lekérdezés a betöltéshez.

Mintalekérdezés:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

További információkért tekintse meg az érvényes lekérdezések írásáról szóló oktatóanyagot.

- Felhasználónév: Ez nem kötelező a hitelesítéshez.

- Jelszó: Ez nem kötelező a hitelesítéshez.

MongoDB

Kapcsolati sztring: A MongoDB eléréséhez szükséges kapcsolati sztring.

Adatbázis: A lekérdezendő adatbázis.

Lekérdezés: Az adatok többdimenziós idősoros adatokba való beolvasására és megfogalmazására szolgáló parancs a betöltéshez. Ellenőrizze a db.runCommand() parancsot.

Mintalekérdezés:

{"find": "[TableName]","filter": { [Timestamp]: { $gte: ISODate(@IntervalStart) , $lt: ISODate(@IntervalEnd) }},"singleBatch": true}

MySQL

Kapcsolati sztring: A MySQL DB eléréséhez szükséges kapcsolati sztring.

Lekérdezés: Az adatok többdimenziós idősoros adatokba való beolvasására és megfogalmazására szolgáló lekérdezés a betöltéshez.

Mintalekérdezés:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn]< @IntervalEndTovábbi információkért tekintse meg az érvényes lekérdezések írásáról szóló oktatóanyagot.

PostgreSQL

Kapcsolati sztring: A PostgreSQL DB eléréséhez szükséges kapcsolati sztring.

Lekérdezés: Az adatok többdimenziós idősoros adatokba való beolvasására és megfogalmazására szolgáló lekérdezés a betöltéshez.

Mintalekérdezés:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndTovábbi információkért tekintse meg az érvényes lekérdezések írásáról szóló oktatóanyagot.

Következő lépések

- Miközben arra vár, hogy a metrikaadatok bekerüljenek a rendszerbe, olvassa el , hogyan kezelheti az adatcsatornák konfigurációit.

- A metrikaadatok betöltésekor konfigurálhatja a metrikákat, és finomhangolhatja az észlelési konfigurációt.