Inaktív adatok translator-titkosítása

A Translator automatikusan titkosítja a feltöltött adatokat, ha azok megmaradnak a felhőben, így segít megfelelni a szervezeti biztonsági és megfelelőségi céloknak.

Tudnivalók az Azure AI-szolgáltatások titkosításáról

Az adatok titkosítása és visszafejtése a FIPS 140-2 szabványnak megfelelő 256 bites AES-titkosítással történik. A titkosítás és a visszafejtés transzparens, vagyis a titkosítás és a hozzáférés kezelése az Ön számára. Az adatok alapértelmezés szerint védettek, a titkosítás használatához pedig sem a kódot, sem az alkalmazást nem kell módosítania.

Tudnivalók a titkosítási kulcsok kezeléséről

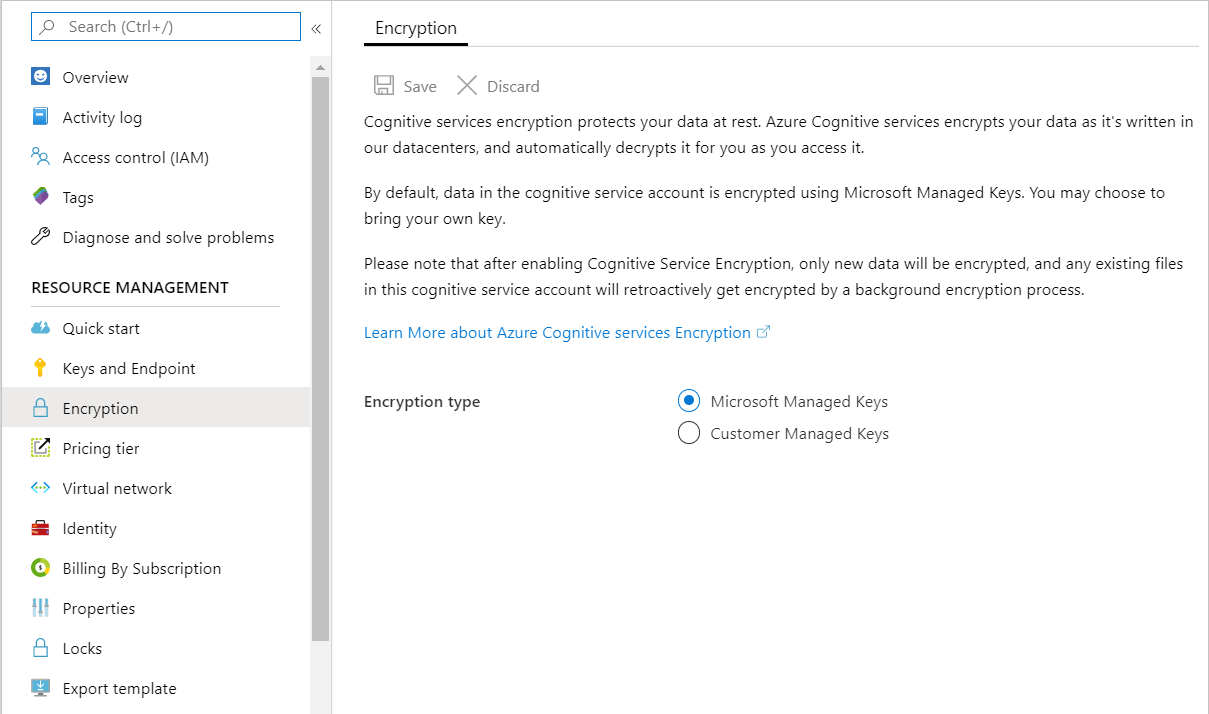

Alapértelmezés szerint az előfizetés a Microsoft által felügyelt titkosítási kulcsokat használja. Ha olyan tarifacsomagot használ, amely támogatja az ügyfél által felügyelt kulcsokat, az erőforrás titkosítási beállításait az Azure Portal Titkosítás szakaszában tekintheti meg, ahogyan az alábbi képen is látható.

Az olyan előfizetések esetében, amelyek csak a Microsoft által felügyelt titkosítási kulcsokat támogatják, nem lesz titkosítási szakasza.

Felhasználó által kezelt kulcsok az Azure Key Vaulttal

Alapértelmezés szerint az előfizetés a Microsoft által felügyelt titkosítási kulcsokat használja. Az előfizetést saját, ügyfél által felügyelt kulcsokkal (CMK) is kezelheti. A CMK használata nagyobb rugalmasságot biztosít a hozzáférés-vezérlők létrehozása, rotálása, letiltása és visszavonása terén. Továbbá az adatok védelméhez használt titkosítási kulcsok naplózására is lehetősége van. Ha a CMK az előfizetéshez van konfigurálva, dupla titkosítást biztosít, amely egy második védelmi réteget biztosít, miközben lehetővé teszi a titkosítási kulcs vezérlését az Azure Key Vaulton keresztül.

A Translator ügyfél által felügyelt kulcsainak engedélyezéséhez kövesse az alábbi lépéseket:

- Hozza létre az új regionális Translator- vagy regionális Azure AI-szolgáltatási erőforrást. Az ügyfél által felügyelt kulcsok nem működnek globális erőforrással.

- Engedélyezett felügyelt identitás az Azure Portalon, és adja hozzá az ügyfél által kezelt kulcsadatokat.

- Hozzon létre egy új munkaterületet a Custom Translatorben, és társítsa ezeket az előfizetési adatokat.

Ügyfél által kezelt kulcsok engedélyezése

A felhasználó által kezelt kulcsok tárolásához az Azure Key Vaultot kell használnia. Létrehozhat saját kulcsokat, és tárolhatja őket egy kulcstartóban, vagy az Azure Key Vault API-kkal kulcsokat hozhat létre. Az Azure AI-szolgáltatások erőforrásának és a kulcstartónak ugyanabban a régióban és ugyanabban a Microsoft Entra-bérlőben kell lennie, de különböző előfizetésekben lehetnek. További információ az Azure Key Vaultról: Mi az Az Azure Key Vault?.

Egy új Azure AI-szolgáltatási erőforrás mindig a Microsoft által felügyelt kulcsokkal van titkosítva. Az erőforrás létrehozásakor nem lehet engedélyezni az ügyfél által kezelt kulcsokat. Az ügyfél által felügyelt kulcsok az Azure Key Vaultban vannak tárolva. A kulcstartót olyan hozzáférési szabályzatokkal kell kiépíteni, amelyek kulcsengedélyeket biztosítanak az Azure AI-szolgáltatások erőforrásához társított felügyelt identitáshoz. A felügyelt identitás az erőforrás létrehozása után azonnal elérhető.

Az azure AI-szolgáltatások titkosításához használt Azure Key Vault ügyfél által felügyelt kulcsainak használatáról a következő témakörben olvashat:

Az ügyfél által felügyelt kulcsok engedélyezése lehetővé teszi a rendszer által hozzárendelt felügyelt identitást is, amely a Microsoft Entra ID egyik funkciója. A rendszer által hozzárendelt felügyelt identitás engedélyezése után az erőforrás regisztrálva lesz a Microsoft Entra-azonosítóban. A regisztrációt követően a felügyelt identitás hozzáférést kap az ügyfél által felügyelt kulcs beállítása során kiválasztott Key Vaulthoz. További információ a felügyelt identitásokról.

Fontos

Ha letiltja a rendszer által hozzárendelt felügyelt identitásokat, a rendszer eltávolítja a kulcstartóhoz való hozzáférést, és az ügyfélkulcsokkal titkosított adatok többé nem lesznek elérhetők. Az adatoktól függő funkciók működése leáll. Az üzembe helyezett modellek szintén üzembe lesznek helyezve. Az összes feltöltött adat törlődik a Custom Translatorből. Ha a felügyelt identitásokat újra engedélyezi, nem fogjuk automatikusan újból üzembe helyezni a modellt.

Fontos

A felügyelt identitások jelenleg nem támogatják a címtárközi forgatókönyveket. Ha ügyfél által felügyelt kulcsokat konfigurál az Azure Portalon, a rendszer automatikusan hozzárendel egy felügyelt identitást a fedőlapok alatt. Ha ezt követően áthelyezi az előfizetést, az erőforráscsoportot vagy az erőforrást egy Microsoft Entra-címtárból egy másikba, az erőforráshoz társított felügyelt identitás nem lesz átadva az új bérlőnek, így előfordulhat, hogy az ügyfél által felügyelt kulcsok már nem működnek. További információ: Előfizetés átadása a Microsoft Entra-címtárak között gyakori kérdések és az Azure-erőforrások felügyelt identitásaival kapcsolatos ismert problémák.

Ügyfél által felügyelt kulcsok tárolása az Azure Key Vaultban

Az ügyfél által felügyelt kulcsok engedélyezéséhez egy Azure Key Vaultot kell használnia a kulcsok tárolásához. Engedélyeznie kell a Helyreállítható törlés és a Törlés tiltása tulajdonságot is a kulcstartón.

Az Azure AI-szolgáltatások titkosítása csak a 2048-es méretű RSA-kulcsokat támogatja. További információ a kulcsokról: Key Vault-kulcsok az Azure Key Vault-kulcsokról, titkos kulcsokról és tanúsítványokról.

Feljegyzés

Ha a teljes kulcstartó törlődik, az adatok többé nem jelennek meg, és az összes modell üzembe helyezése nem történik meg. Az összes feltöltött adat törlődik a Custom Translatorből.

Az ügyfél által felügyelt kulcsokhoz való hozzáférés visszavonása

Az ügyfél által felügyelt kulcsokhoz való hozzáférés visszavonásához használja a PowerShellt vagy az Azure CLI-t. További információ: Azure Key Vault PowerShell vagy Azure Key Vault CLI. A hozzáférés visszavonása hatékonyan blokkolja az Azure AI-szolgáltatások erőforrásában lévő összes adathoz való hozzáférést, és a modellek üzembe helyezése nem történik meg, mivel az Azure AI-szolgáltatások nem férnek hozzá a titkosítási kulcshoz. Az összes feltöltött adat is törlődik a Custom Translatorből.