Azure AI-szolgáltatási alkalmazások fejlesztése az Azure Key Vaulttal

Megtudhatja, hogyan fejleszthet biztonságosan Azure AI-szolgáltatási alkalmazásokat az Azure Key Vault használatával.

A Key Vault csökkenti annak kockázatát, hogy a titkos kulcsok véletlenül kiszivárognak, mivel elkerülheti a biztonsági adatok tárolását az alkalmazásban.

Előfeltételek

- Érvényes Azure-előfizetés – Ingyenes létrehozás

- Visual Studio IDE

- Azure Key Vault

- Azure AI-szolgáltatások erőforrása

- Érvényes Azure-előfizetés – Hozzon létre egyet ingyenesen.

- Python 3.7 vagy újabb

- Azure CLI vagy Azure PowerShell

- Azure Key Vault

- Azure AI-szolgáltatások erőforrása

- Érvényes Azure-előfizetés – Hozzon létre egyet ingyenesen.

- Java Development Kit (JDK) 8- vagy újabb verzió

- Azure CLI vagy Azure PowerShell

- Azure Key Vault

- Azure AI-szolgáltatások erőforrása

- Érvényes Azure-előfizetés – Hozzon létre egyet ingyenesen.

- Aktuális Node.js 14 LTS vagy újabb verzió

- Azure CLI vagy Azure PowerShell

- Azure Key Vault

- Azure AI-szolgáltatások erőforrása

Feljegyzés

Tekintse át a használt Azure AI-szolgáltatás dokumentációját és rövid útmutatóját, hogy megismerje az alábbiakat:

- Az API-hívások küldéséhez szükséges hitelesítő adatok és egyéb információk.

- Az alkalmazás futtatásához szükséges csomagok és kód.

Hitelesítő adatok lekérése az Azure AI-szolgáltatások erőforrásából

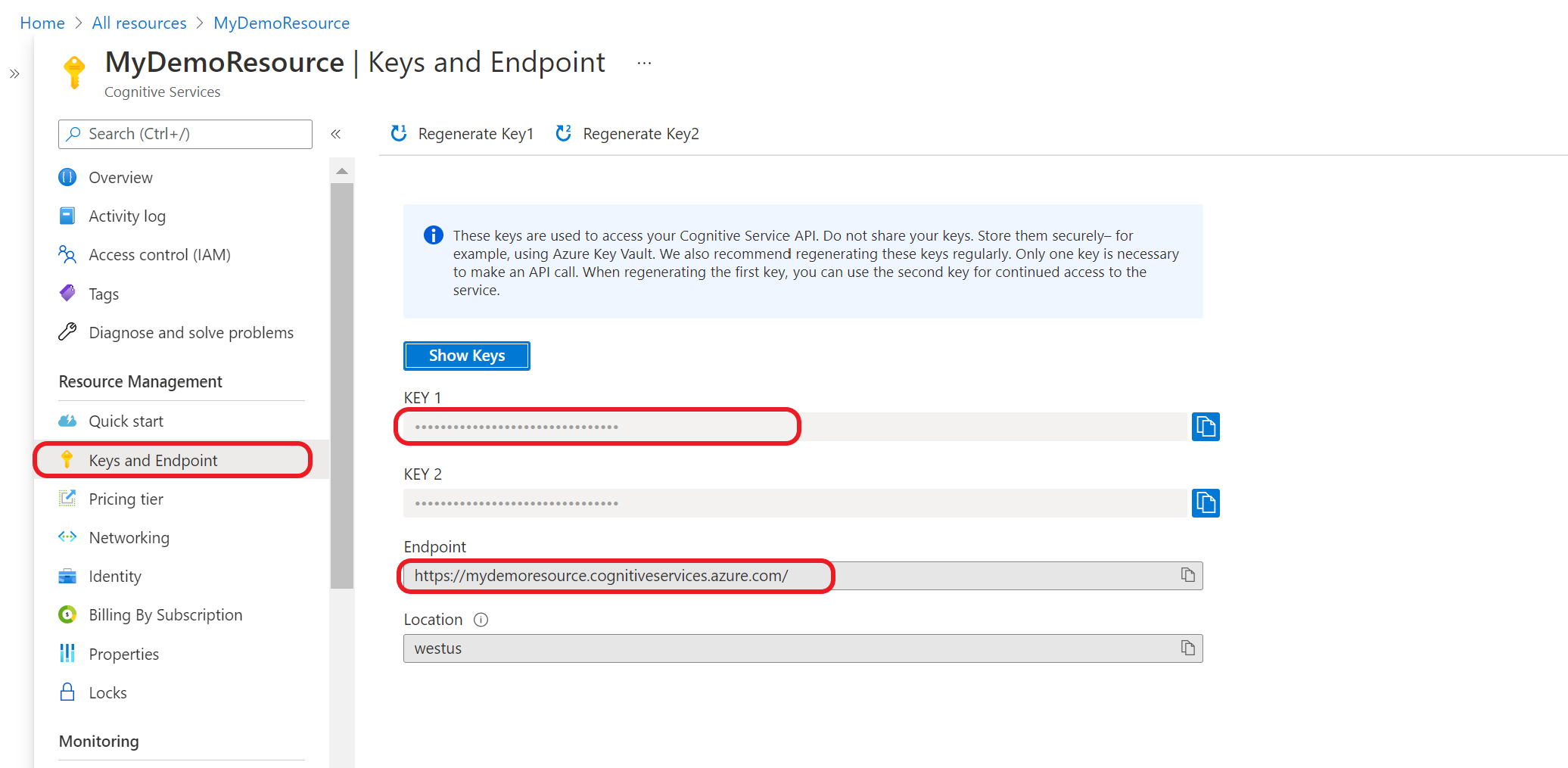

Mielőtt hozzáadja a hitelesítő adatokat az Azure Key Vaulthoz, le kell kérnie őket az Azure AI-szolgáltatások erőforrásából. Ha például a szolgáltatásnak kulcsra és végpontra van szüksége, az alábbi lépések végrehajtásával találja meg őket:

Lépjen az Azure-erőforráshoz az Azure Portalon.

A bal oldali összecsukható menüben válassza a Kulcsok és végpont lehetőséget.

Egyes Azure AI-szolgáltatások különböző információkat igényelnek az API-hívások hitelesítéséhez, például egy kulcshoz és egy régióhoz. A folytatás előtt győződjön meg arról, hogy lekéri ezeket az információkat.

Hitelesítő adatok hozzáadása a kulcstartóhoz

Ahhoz, hogy az alkalmazás lekérje és használja a hitelesítő adatait az API-hívások hitelesítéséhez, hozzá kell adnia őket a kulcstartó titkos kulcsaihoz.

Ismételje meg ezeket a lépéseket, és hozzon létre egy titkos kulcsot az egyes szükséges erőforrás-hitelesítő adatokhoz. Például egy kulcs és egy végpont. Ezeket a titkos neveket később használjuk az alkalmazás hitelesítéséhez.

Nyisson meg egy új böngészőlapot vagy ablakot. Lépjen a kulcstartóra az Azure Portalon.

A bal oldali összecsukható menüben válassza az Objects Secrets (Titkos objektumok)>lehetőséget.

Válassza a Generálás/importálás lehetőséget.

A Titkos kód létrehozása képernyőn adja meg a következő értékeket:

Név szerint Érték Feltöltési beállítások Manuális Név A kulcs vagy végpont titkos neve. Például: "CognitiveServicesKey" vagy "CognitiveServicesEndpoint" Érték Az Azure AI-szolgáltatások erőforráskulcsa vagy végpontja. Később az alkalmazás a "Név" titkos kóddal fogja biztonságosan elérni az "Érték" értéket.

Hagyja meg a többi értéket alapértelmezettként. Válassza a Létrehozás lehetőséget.

Tipp.

Ügyeljen arra, hogy emlékezzen a titkos kulcsokhoz beállított nevekre, mivel azokat az alkalmazás későbbi részében fogja használni.

Most már el kell neveznie az erőforrás-információk titkos kulcsait.

Környezeti változó létrehozása a kulcstartó nevéhez

Javasoljuk, hogy hozzon létre egy környezeti változót az Azure Key Vault nevéhez. Az alkalmazás futásidőben olvassa be ezt a környezeti változót a kulcs- és végpontadatok lekéréséhez.

Környezeti változók beállításához használja az alábbi parancsokat. KEY_VAULT_NAME a környezeti változó nevére, és cserélje le Your-Key-Vault-Name a kulcstartó nevére, amelyet a környezeti változó tárol.

Hozzon létre és rendeljen hozzá egy állandó környezeti változót az érték alapján.

setx KEY_VAULT_NAME "Your-Key-Vault-Name"

A parancssor új példányában olvassa el a környezeti változót.

echo %KEY_VAULT_NAME%

Hitelesítés az Azure-ban a Visual Studio használatával

A Visual Studio 2017-et vagy újabb verziót használó fejlesztők a Visual Studióban hitelesíthetik a Microsoft Entra-fiókokat. Ez lehetővé teszi a kulcstartó titkos kulcsainak elérését úgy, hogy bejelentkezik az Azure-előfizetésébe az IDE-ben.

A Visual Studióban való hitelesítéshez válassza az Eszközök lehetőséget a felső navigációs menüben, és válassza a Beállítások lehetőséget. Lépjen az Azure Service Authentication lehetőségre a felhasználónévvel és jelszóval való bejelentkezéshez.

Hitelesítés a parancssor használatával

Mielőtt hozzáférést adhat a kulcstartóhoz, hitelesítenie kell a Microsoft Entra felhasználónevével és jelszavával.

Az Azure CLI-vel való hitelesítéshez futtassa a az login parancsot.

az login

Az alapértelmezett webböngészővel rendelkező rendszereken az Azure CLI elindítja a böngészőt a hitelesítéshez. Az alapértelmezett webböngészővel nem rendelkező rendszerek esetében a az login parancs az eszközkód-hitelesítési folyamatot fogja használni. Az argumentum megadásával --use-device-code arra is kényszerítheti az Azure CLI-t, hogy használja az eszköz kódfolyamatát ahelyett, hogy elindítanál egy böngészőt.

Ha több előfizetéssel rendelkezik, mindenképpen válassza ki a kulcstartót tartalmazó Azure-előfizetést .

Hozzáférés biztosítása a kulcstartóhoz

Hozzon létre egy hozzáférési szabályzatot a kulcstartóhoz, amely titkos engedélyeket ad a felhasználói fiókjának.

A hozzáférési szabályzat beállításához futtassa az az keyvault set-policy parancsot. Cserélje le Your-Key-Vault-Name a kulcstartó nevére. Cserélje le user@domain.com a Microsoft Entra-felhasználónevet.

az keyvault set-policy --name Your-Key-Vault-Name --upn user@domain.com --secret-permissions delete get list set purge

Új C#-alkalmazás létrehozása

A Visual Studio IDE használatával hozzon létre egy új .NET Core-konzolalkalmazást. Ezzel létrehoz egy "„Helló világ!” alkalmazás" projektet egyetlen C#-forrásfájllal: program.cs.

Telepítse a következő ügyfélkódtárakat úgy, hogy a jobb gombbal a megoldásra kattint a Megoldáskezelő, és válassza a NuGet-csomagok kezelése lehetőséget. A megnyíló csomagkezelőben válassza a Tallózás lehetőséget , és keresse meg a következő kódtárakat, majd válassza a Telepítés lehetőséget mindegyikhez:

Azure.Security.KeyVault.SecretsAzure.Identity

A példakód importálása

Másolja a következő példakódot a program.cs fájlba. Cserélje le és Your-Endpoint-Secret-Name írja be Your-Key-Secret-Name a kulcstartóban beállított titkos kódneveket.

using System;

using System.Threading.Tasks;

using Azure;

using Azure.Identity;

using Azure.Security.KeyVault.Secrets;

using System.Net;

namespace key_vault_console_app

{

class Program

{

static async Task Main(string[] args)

{

//Name of your key vault

var keyVaultName = Environment.GetEnvironmentVariable("KEY_VAULT_NAME");

//variables for retrieving the key and endpoint from your key vault.

//Set these variables to the names you created for your secrets

const string keySecretName = "Your-Key-Secret-Name";

const string endpointSecretName = "Your-Endpoint-Secret-Name";

//Endpoint for accessing your key vault

var kvUri = $"https://{keyVaultName}.vault.azure.net";

var keyVaultClient = new SecretClient(new Uri(kvUri), new DefaultAzureCredential());

Console.WriteLine($"Retrieving your secrets from {keyVaultName}.");

//Key and endpoint secrets retrieved from your key vault

var keySecret = await keyVaultClient.GetSecretAsync(keySecretName);

var endpointSecret = await keyVaultClient.GetSecretAsync(endpointSecretName);

Console.WriteLine($"Your key secret value is: {keySecret.Value.Value}");

Console.WriteLine($"Your endpoint secret value is: {endpointSecret.Value.Value}");

Console.WriteLine("Secrets retrieved successfully");

}

}

}

Az alkalmazás futtatása

Futtassa az alkalmazást a Visual Studio tetején található Hibakeresés gombra kattintva. A kulcs- és végponttitkok le lesznek kérve a kulcstartóból.

Tesztnyelvi szolgáltatáshívás küldése (nem kötelező)

Ha többszolgáltatásos erőforrást vagy nyelvi erőforrást használ, az alábbi lépések végrehajtásával frissítheti az alkalmazást , hogy küldjön egy példa entitásfelismerési hívást egy kulcs és egy végpont lekérésével a kulcstartóból.

Azure.AI.TextAnalyticsA kódtár telepítéséhez kattintson a jobb gombbal a megoldásra a Megoldáskezelő, és válassza a NuGet-csomagok kezelése lehetőséget. A megnyíló csomagkezelőben válassza a Tallózás lehetőséget , és keresse meg a következő kódtárakat, majd válassza a Telepítés lehetőséget mindegyikhez:Adja hozzá a következő irányelvet a

program.csfájl tetejére.using Azure.AI.TextAnalytics;Adja hozzá az alábbi kódmintát az alkalmazáshoz.

// Example method for extracting named entities from text private static void EntityRecognitionExample(string keySecret, string endpointSecret) { //String to be sent for Named Entity Recognition var exampleString = "I had a wonderful trip to Seattle last week."; AzureKeyCredential azureKeyCredential = new AzureKeyCredential(keySecret); Uri endpoint = new Uri(endpointSecret); var languageServiceClient = new TextAnalyticsClient(endpoint, azureKeyCredential); Console.WriteLine($"Sending a Named Entity Recognition (NER) request"); var response = languageServiceClient.RecognizeEntities(exampleString); Console.WriteLine("Named Entities:"); foreach (var entity in response.Value) { Console.WriteLine($"\tText: {entity.Text},\tCategory: {entity.Category},\tSub-Category: {entity.SubCategory}"); Console.WriteLine($"\t\tScore: {entity.ConfidenceScore:F2},\tLength: {entity.Length},\tOffset: {entity.Offset}\n"); } }Adja hozzá a következő kódot a fő metódusból való híváshoz

EntityRecognitionExample()a kulcs- és végpontértékekkel.EntityRecognitionExample(keySecret.Value.Value, endpointSecret.Value.Value);Futtassa az alkalmazást.

Az alkalmazás hitelesítése

Mielőtt hozzáférést adhat a kulcstartóhoz, hitelesítenie kell a Microsoft Entra felhasználónevével és jelszavával.

Az Azure CLI-vel való hitelesítéshez futtassa a az login parancsot.

az login

Az alapértelmezett webböngészővel rendelkező rendszereken az Azure CLI elindítja a böngészőt a hitelesítéshez. Az alapértelmezett webböngészővel nem rendelkező rendszerek esetében a az login parancs az eszközkód-hitelesítési folyamatot fogja használni. Az argumentum megadásával --use-device-code arra is kényszerítheti az Azure CLI-t, hogy használja az eszköz kódfolyamatát ahelyett, hogy elindítanál egy böngészőt.

Ha több előfizetéssel rendelkezik, mindenképpen válassza ki a kulcstartót tartalmazó Azure-előfizetést .

Hozzáférés biztosítása a kulcstartóhoz

Hozzon létre egy hozzáférési szabályzatot a kulcstartóhoz, amely titkos engedélyeket ad a felhasználói fiókjának.

A hozzáférési szabályzat beállításához futtassa az az keyvault set-policy parancsot. Cserélje le Your-Key-Vault-Name a kulcstartó nevére. Cserélje le user@domain.com a Microsoft Entra-felhasználónevet.

az keyvault set-policy --name Your-Key-Vault-Name --upn user@domain.com --secret-permissions delete get list set purge

Python-alkalmazás létrehozása

Hozzon létre egy keyVaultExample nevű mappát. Ezután az előnyben részesített kódszerkesztővel hozzon létre egy fájlt program.py az újonnan létrehozott mappában.

A Key Vault és a Language szolgáltatáscsomagok telepítése

Egy terminálban vagy parancssorban keresse meg a projektmappát, és telepítse a Microsoft Entra identitástárat:

pip install azure-identityTelepítse a Key Vault titkos kulcstárát:

pip install azure-keyvault-secrets

A példakód importálása

Adja hozzá a következő kódmintát a névvel ellátott program.pyfájlhoz. Cserélje le és Your-Endpoint-Secret-Name írja be Your-Key-Secret-Name a kulcstartóban beállított titkos kódneveket.

import os

from azure.keyvault.secrets import SecretClient

from azure.identity import DefaultAzureCredential

from azure.core.credentials import AzureKeyCredential

keyVaultName = os.environ["KEY_VAULT_NAME"]

# Set these variables to the names you created for your secrets

keySecretName = "Your-Key-Secret-Name"

endpointSecretName = "Your-Endpoint-Secret-Name"

# URI for accessing key vault

KVUri = f"https://{keyVaultName}.vault.azure.net"

# Instantiate the client and retrieve secrets

credential = DefaultAzureCredential()

kv_client = SecretClient(vault_url=KVUri, credential=credential)

print(f"Retrieving your secrets from {keyVaultName}.")

retrieved_key = kv_client.get_secret(keySecretName).value

retrieved_endpoint = kv_client.get_secret(endpointSecretName).value

print(f"Your secret key value is {retrieved_key}.");

print(f"Your secret endpoint value is {retrieved_endpoint}.");

Az alkalmazás futtatása

Az alkalmazás futtatásához használja a következő parancsot. A kulcs- és végponttitkok le lesznek kérve a kulcstartóból.

python ./program.py

Tesztnyelvi szolgáltatáshívás küldése (nem kötelező)

Ha többszolgáltatásos erőforrást vagy nyelvi erőforrást használ, az alábbi lépések végrehajtásával frissítheti az alkalmazást , hogy küldjön egy példa entitásfelismerési hívást egy kulcs és egy végpont lekérésével a kulcstartóból.

Telepítse a Language service könyvtárat:

pip install azure-ai-textanalytics==5.1.0Adja hozzá az alábbi kódot az alkalmazáshoz

from azure.ai.textanalytics import TextAnalyticsClient # Authenticate the key vault secrets client using your key and endpoint azure_key_credential = AzureKeyCredential(retrieved_key) # Now you can use key vault credentials with the Language service language_service_client = TextAnalyticsClient( endpoint=retrieved_endpoint, credential=azure_key_credential) # Example of recognizing entities from text print("Sending NER request") try: documents = ["I had a wonderful trip to Seattle last week."] result = language_service_client.recognize_entities(documents = documents)[0] print("Named Entities:\n") for entity in result.entities: print("\tText: \t", entity.text, "\tCategory: \t", entity.category, "\tSubCategory: \t", entity.subcategory, "\n\tConfidence Score: \t", round(entity.confidence_score, 2), "\tLength: \t", entity.length, "\tOffset: \t", entity.offset, "\n") except Exception as err: print("Encountered exception. {}".format(err))Futtassa az alkalmazást.

Az alkalmazás hitelesítése

Mielőtt hozzáférést adhat a kulcstartóhoz, hitelesítenie kell a Microsoft Entra felhasználónevével és jelszavával.

Az Azure CLI-vel való hitelesítéshez futtassa a az login parancsot.

az login

Az alapértelmezett webböngészővel rendelkező rendszereken az Azure CLI elindítja a böngészőt a hitelesítéshez. Az alapértelmezett webböngészővel nem rendelkező rendszerek esetében a az login parancs az eszközkód-hitelesítési folyamatot fogja használni. Az argumentum megadásával --use-device-code arra is kényszerítheti az Azure CLI-t, hogy használja az eszköz kódfolyamatát ahelyett, hogy elindítanál egy böngészőt.

Ha több előfizetéssel rendelkezik, mindenképpen válassza ki a kulcstartót tartalmazó Azure-előfizetést .

Hozzáférés biztosítása a kulcstartóhoz

Hozzon létre egy hozzáférési szabályzatot a kulcstartóhoz, amely titkos engedélyeket ad a felhasználói fiókjának.

A hozzáférési szabályzat beállításához futtassa az az keyvault set-policy parancsot. Cserélje le Your-Key-Vault-Name a kulcstartó nevére. Cserélje le user@domain.com a Microsoft Entra-felhasználónevet.

az keyvault set-policy --name Your-Key-Vault-Name --upn user@domain.com --secret-permissions delete get list set purge

Java-alkalmazás létrehozása

Az előnyben részesített IDE-ben hozzon létre egy új Java-konzolalkalmazás-projektet, és hozzon létre egy osztályt.Example

Függőségek hozzáadása

A projektben adja hozzá a következő függőségeket a pom.xml fájlhoz.

<dependencies>

<dependency>

<groupId>com.azure</groupId>

<artifactId>azure-security-keyvault-secrets</artifactId>

<version>4.2.3</version>

</dependency>

<dependency>

<groupId>com.azure</groupId>

<artifactId>azure-identity</artifactId>

<version>1.2.0</version>

</dependency>

</dependencies>

A példakód importálása

Másolja a következő kódot egy nevű Example.javafájlba. Cserélje le és Your-Endpoint-Secret-Name írja be Your-Key-Secret-Name a kulcstartóban beállított titkos kódneveket.

import com.azure.identity.DefaultAzureCredentialBuilder;

import com.azure.security.keyvault.secrets.SecretClient;

import com.azure.security.keyvault.secrets.SecretClientBuilder;

import com.azure.core.credential.AzureKeyCredential;

public class Example {

public static void main(String[] args) {

String keyVaultName = System.getenv("KEY_VAULT_NAME");

String keyVaultUri = "https://" + keyVaultName + ".vault.azure.net";

//variables for retrieving the key and endpoint from your key vault.

//Set these variables to the names you created for your secrets

String keySecretName = "Your-Key-Secret-Name";

String endpointSecretName = "Your-Endpoint-Secret-Name";

//Create key vault secrets client

SecretClient secretClient = new SecretClientBuilder()

.vaultUrl(keyVaultUri)

.credential(new DefaultAzureCredentialBuilder().build())

.buildClient();

//retrieve key and endpoint from key vault

String keyValue = secretClient.getSecret(keySecretName).getValue();

String endpointValue = secretClient.getSecret(endpointSecretName).getValue();

System.out.printf("Your secret key value is: %s", keyValue)

System.out.printf("Your secret endpoint value is: %s", endpointValue)

}

}

Tesztnyelvi szolgáltatáshívás küldése (nem kötelező)

Ha többszolgáltatásos erőforrást vagy nyelvi erőforrást használ, az alábbi lépések végrehajtásával frissítheti az alkalmazást , hogy küldjön egy példa entitásfelismerési hívást egy kulcs és egy végpont lekérésével a kulcstartóból.

Az alkalmazásban adja hozzá a következő függőséget:

<dependency> <groupId>com.azure</groupId> <artifactId>azure-ai-textanalytics</artifactId> <version>5.1.12</version> </dependency>adja hozzá az alábbi importálási utasításokat a fájlhoz.

import com.azure.ai.textanalytics.models.*; import com.azure.ai.textanalytics.TextAnalyticsClientBuilder; import com.azure.ai.textanalytics.TextAnalyticsClient;Adja hozzá a következő kódot az

main()alkalmazás metódusához:TextAnalyticsClient languageClient = new TextAnalyticsClientBuilder() .credential(new AzureKeyCredential(keyValue)) .endpoint(endpointValue) .buildClient(); // Example for recognizing entities in text String text = "I had a wonderful trip to Seattle last week."; for (CategorizedEntity entity : languageClient.recognizeEntities(text)) { System.out.printf( "Recognized entity: %s, entity category: %s, entity sub-category: %s, score: %s, offset: %s, length: %s.%n", entity.getText(), entity.getCategory(), entity.getSubcategory(), entity.getConfidenceScore(), entity.getOffset(), entity.getLength()); }Az alkalmazás futtatása

Az alkalmazás hitelesítése

Mielőtt hozzáférést adhat a kulcstartóhoz, hitelesítenie kell a Microsoft Entra felhasználónevével és jelszavával.

Az Azure CLI-vel való hitelesítéshez futtassa a az login parancsot.

az login

Az alapértelmezett webböngészővel rendelkező rendszereken az Azure CLI elindítja a böngészőt a hitelesítéshez. Az alapértelmezett webböngészővel nem rendelkező rendszerek esetében a az login parancs az eszközkód-hitelesítési folyamatot fogja használni. Az argumentum megadásával --use-device-code arra is kényszerítheti az Azure CLI-t, hogy használja az eszköz kódfolyamatát ahelyett, hogy elindítanál egy böngészőt.

Ha több előfizetéssel rendelkezik, mindenképpen válassza ki a kulcstartót tartalmazó Azure-előfizetést .

Hozzáférés biztosítása a kulcstartóhoz

Hozzon létre egy hozzáférési szabályzatot a kulcstartóhoz, amely titkos engedélyeket ad a felhasználói fiókjának.

A hozzáférési szabályzat beállításához futtassa az az keyvault set-policy parancsot. Cserélje le Your-Key-Vault-Name a kulcstartó nevére. Cserélje le user@domain.com a Microsoft Entra-felhasználónevet.

az keyvault set-policy --name Your-Key-Vault-Name --upn user@domain.com --secret-permissions delete get list set purge

Új Node.js-alkalmazás létrehozása

Hozzon létre egy Node.js alkalmazást, amely a kulcstartót használja.

Egy terminálban hozzon létre egy mappát, key-vault-js-example és váltson az adott mappára:

mkdir key-vault-js-example && cd key-vault-js-example

Inicializálja a Node.js projektet:

npm init -y

A Key Vault és a Language szolgáltatáscsomagok telepítése

A terminál használatával telepítse az Azure Key Vault titkos kódtárát, @azure/keyvault-secrets Node.js.

npm install @azure/keyvault-secretsTelepítse az Azure Identity-kódtárat, @azure/identitáscsomagot a Key Vaultban való hitelesítéshez.

npm install @azure/identity

A kódminta importálása

Adja hozzá a következő kódmintát egy nevű index.jsfájlhoz. Cserélje le és Your-Endpoint-Secret-Name írja be Your-Key-Secret-Name a kulcstartóban beállított titkos kódneveket.

const { SecretClient } = require("@azure/keyvault-secrets");

const { DefaultAzureCredential } = require("@azure/identity");

// Load the .env file if it exists

const dotenv = require("dotenv");

dotenv.config();

async function main() {

const credential = new DefaultAzureCredential();

const keyVaultName = process.env["KEY_VAULT_NAME"];

const url = "https://" + keyVaultName + ".vault.azure.net";

const kvClient = new SecretClient(url, credential);

// Set these variables to the names you created for your secrets

const keySecretName = "Your-Key-Secret-Name";

const endpointSecretName = "Your-Endpoint-Secret-Name";

console.log("Retrieving secrets from ", keyVaultName);

const retrievedKey = await (await kvClient.getSecret(keySecretName)).value;

const retrievedEndpoint = await (await kvClient.getSecret(endpointSecretName)).value;

console.log("Your secret key value is: ", retrievedKey);

console.log("Your secret endpoint value is: ", retrievedEndpoint);

}

main().catch((error) => {

console.error("An error occurred:", error);

process.exit(1);

});

A mintaalkalmazás futtatása

Az alkalmazás futtatásához használja a következő parancsot. A kulcs- és végponttitkok le lesznek kérve a kulcstartóból.

node index.js

Tesztnyelvi szolgáltatáshívás küldése (nem kötelező)

Ha többszolgáltatásos erőforrást vagy nyelvi erőforrást használ, az alábbi lépések végrehajtásával frissítheti az alkalmazást , hogy küldjön egy példa entitásfelismerési hívást egy kulcs és egy végpont lekérésével a kulcstartóból.

Telepítse az Azure AI-szolgáltatást nyelvi kódtárhoz, @azure/ai-text-analyticset , hogy API-kéréseket küldjön a Language szolgáltatásnak.

npm install @azure/ai-text-analytics@5.1.0Adja hozzá a következő kódot az alkalmazáshoz:

const { TextAnalyticsClient, AzureKeyCredential } = require("@azure/ai-text-analytics"); // Authenticate the language client with your key and endpoint const languageClient = new TextAnalyticsClient(retrievedEndpoint, new AzureKeyCredential(retrievedKey)); // Example for recognizing entities in text console.log("Sending NER request") const entityInputs = [ "I had a wonderful trip to Seattle last week." ]; const entityResults = await languageClient.recognizeEntities(entityInputs); entityResults.forEach(document => { console.log(`Document ID: ${document.id}`); document.entities.forEach(entity => { console.log(`\tName: ${entity.text} \tCategory: ${entity.category} \tSubcategory: ${entity.subCategory ? entity.subCategory : "N/A"}`); console.log(`\tScore: ${entity.confidenceScore}`); }); });Futtassa az alkalmazást.

Következő lépések

- Tekintse meg az Azure Key Vaulttal együtt fejleszthető elérhető funkciókhoz tartozó Azure AI-szolgáltatásokat.

- További információ a biztonságos alkalmazásfejlesztésről: