Tudnivalók az API hitelesítő adatokról és hitelesítőadat-kezelőről

A KÖVETKEZŐRE VONATKOZIK: Minden API Management-szint

A háttérbeli API-khoz való hozzáférés kezeléséhez az API Management-példány tartalmaz egy hitelesítőadat-kezelőt. A hitelesítő adatok kezelőjével kezelheti, tárolhatja és szabályozhatja az API-hitelesítő adatokhoz való hozzáférést az API Management-példányból.

Feljegyzés

- Jelenleg a hitelesítő adatok kezelőjével konfigurálhatja és kezelheti a háttérbeli OAuth 2.0 API-k kapcsolatait (korábbi nevén engedélyezéseket).

- A hitelesítő adatok kezelője nem vezet be kompatibilitástörő módosításokat. Az OAuth 2.0 hitelesítőadat-szolgáltatók és kapcsolatok a meglévő API Management engedélyezési API-kat és erőforrás-szolgáltatót használják.

Feljegyzés

Ez a funkció jelenleg nem érhető el a munkaterületeken.

Felügyelt kapcsolatok OAuth 2.0 API-khoz

A hitelesítőadat-kezelővel jelentősen leegyszerűsítheti a felhasználók, csoportok és szolgáltatásnevek hitelesítésének és engedélyezésének folyamatát egy vagy több, OAuth 2.0-t használó háttér- vagy SaaS-szolgáltatásban. Az API Management hitelesítőadat-kezelőjével egyszerűen konfigurálhatja az OAuth 2.0-t, jóváhagyhatja, jogkivonatokat szerezhet be, gyorsítótárazhatja a jogkivonatokat egy hitelesítőadat-tárolóban, és egyetlen kódsor írása nélkül frissítheti a jogkivonatokat. Hozzáférési szabályzatok használatával delegálhat hitelesítést az API Management-példányra, szolgáltatásnevekre, felhasználókra vagy csoportokra. Az OAuth 2.0-s verzióval kapcsolatos háttérért tekintse meg a Microsoft Identitásplatform és az OAuth 2.0 engedélyezési kódfolyamatát.

Ez a funkció lehetővé teszi az API-k számára, hogy előfizetési kulccsal vagy anélkül legyenek közzétéve, OAuth 2.0-hitelesítéseket használhatnak a háttérszolgáltatásokhoz, és csökkenthetik a fejlesztési költségeket a biztonsági funkciók szolgáltatásintegrációkkal való kiépítésében, implementálásában és karbantartásában.

Példák az alkalmazási helyzetekre

Az API Managementben felügyelt OAuth-kapcsolatok használatával az ügyfelek egyszerűen csatlakozhatnak az OAuth 2.0-t használó SaaS-szolgáltatókhoz vagy háttérszolgáltatásokhoz. Íme néhány példa:

Egyszerűen csatlakozhat saaS-háttérrendszerhez a tárolt engedélyezési jogkivonat és proxykérések csatolásával

Proxykérések Azure-alkalmazás Service-webalkalmazáshoz vagy Azure Functions-háttérrendszerhez az engedélyezési jogkivonat csatolásával, amely később átalakítási logikát alkalmazó SaaS-háttérrendszerbe küldhet kéréseket

Proxykérések a GraphQL összevonási háttérrendszereihez több hozzáférési jogkivonat csatolásával az összevonás egyszerű végrehajtásához

Lekérheti a jogkivonat végpontját, gyorsítótárazott jogkivonatot szerezhet be, és meghívhat egy SaaS-háttérrendszert a felhasználó nevében bármely számításból, például egy konzolalkalmazásból vagy a Kubernetes-démonból. A kedvenc SaaS SDK-t egy támogatott nyelven kombinálhatja.

Az Azure Functions felügyelet nélküli forgatókönyvei több SaaS-háttérrendszerhez való csatlakozáskor.

A Durable Functions egy lépéssel közelebb kerül a Logic Appshez SaaS-kapcsolattal.

OAuth 2.0-kapcsolatok esetén az API Management minden API-ja egyéni Logic Apps-összekötőként működhet.

Hogyan működik a hitelesítőadat-kezelő?

A hitelesítőadat-kezelő jogkivonat-hitelesítő adatai két részből állnak: a felügyeletből és a futtatókörnyezetből.

A hitelesítőadat-kezelő felügyeleti része gondoskodik az OAuth 2.0-jogkivonatok hitelesítőadat-szolgáltatójának beállításáról és konfigurálásáról, az identitásszolgáltató hozzájárulási folyamatának engedélyezéséről, valamint egy vagy több kapcsolat beállításáról a hitelesítőadat-szolgáltatóval a hitelesítő adatokhoz való hozzáféréshez. További részletekért lásd : Kapcsolatok kezelése.

A futtatókörnyezeti rész a szabályzatot használja a

get-authorization-contextkapcsolat hozzáférési és frissítési jogkivonatainak lekérésére és tárolására. Amikor egy hívás bekerül az API Managementbe, és aget-authorization-contextszabályzat végrehajtása megtörténik, először ellenőrzi, hogy a meglévő engedélyezési jogkivonat érvényes-e. Ha az engedélyezési jogkivonat lejárt, az API Management egy OAuth 2.0-s folyamatot használ a tárolt jogkivonatok frissítéséhez az identitásszolgáltatótól. Ezután a hozzáférési jogkivonat a háttérszolgáltatáshoz való hozzáférés engedélyezésére szolgál. További részletekért lásd a kapcsolatok futtatókörnyezetét.

Mikor érdemes hitelesítőadat-kezelőt használni?

Az alábbiakban három forgatókönyvet lásunk a hitelesítőadat-kezelő használatához.

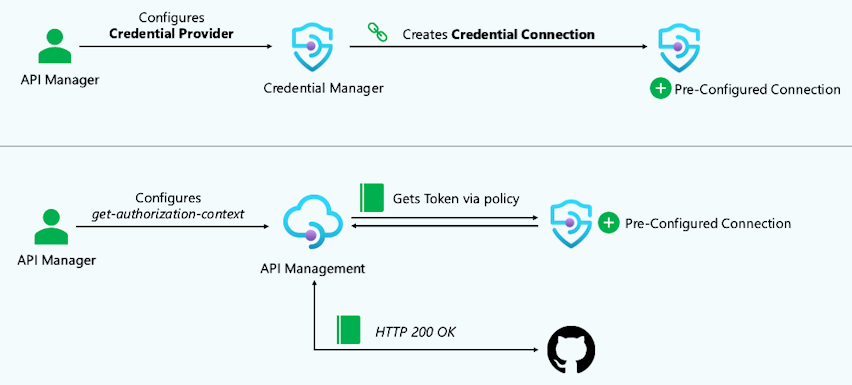

Konfigurációs forgatókönyv

A hitelesítőadat-szolgáltató és a kapcsolat konfigurálása után az API-kezelő tesztelheti a kapcsolatot. Az API-kezelő konfigurál egy teszt háttérbeli OAuth API-t a get-authorization-context szabályzat használatára a példány felügyelt identitásával. Az API-kezelő ezután a teszt API meghívásával tesztelheti a kapcsolatot.

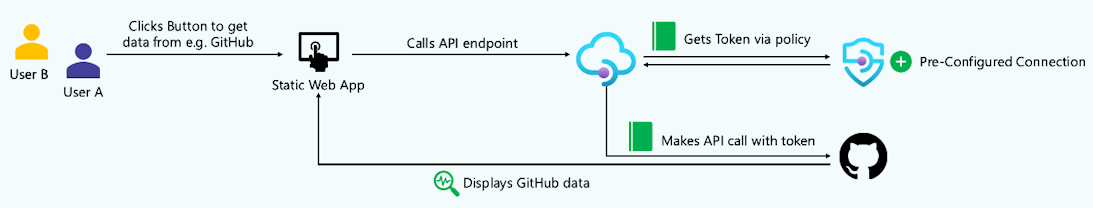

Felügyelet nélküli forgatókönyv

A kapcsolat létrehozásakor alapértelmezés szerint a rendszer előre konfigurál egy hozzáférési szabályzatot és kapcsolatot az API Management-példány felügyelt identitásához. Ilyen kapcsolat használatához különböző felhasználók jelentkezhetnek be egy ügyfélalkalmazásba, például egy statikus webalkalmazásba, amely ezután meghív egy API Managementen keresztül közzétett háttér API-t. A hívás indításához a rendszer a házirend használatával alkalmazza a get-authorization-context kapcsolatokat. Mivel az API-hívás olyan előre konfigurált kapcsolatot használ, amely nem kapcsolódik a felhasználói környezethez, a rendszer ugyanazokat az adatokat adja vissza az összes felhasználónak.

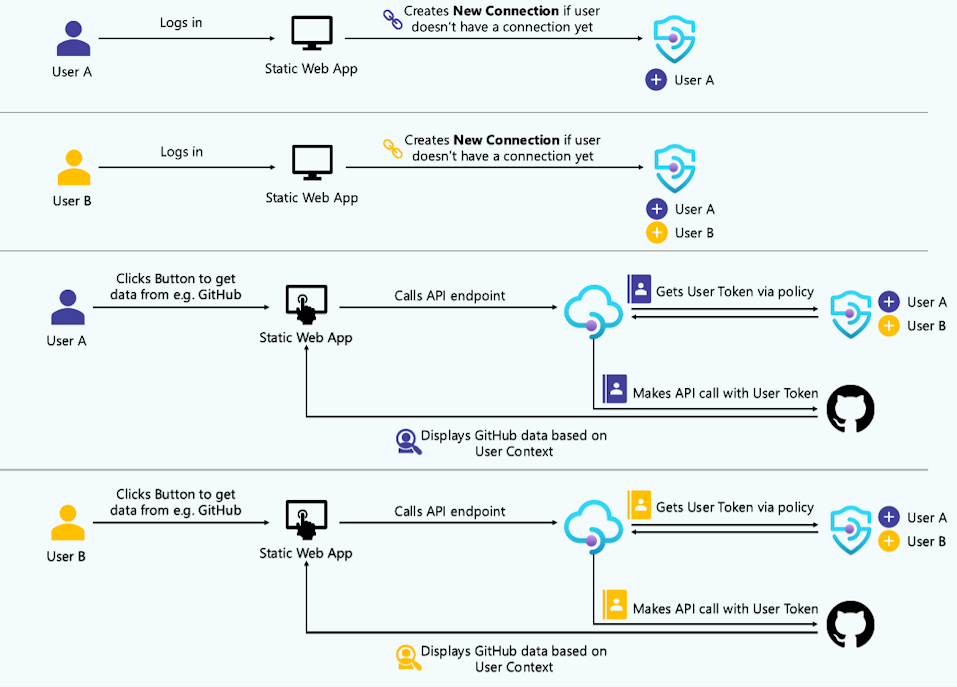

Részt vett (felhasználó által delegált) forgatókönyv

Ha egyszerűsített hitelesítési élményt szeretne biztosítani az ügyfélalkalmazások felhasználóinak, például a statikus webalkalmazásoknak, amelyek felhasználói környezetet igénylő háttérbeli SaaS API-kat hívnak meg, engedélyezheti a kapcsolatot a Microsoft Entra-felhasználó vagy -csoport identitása nevében. Ebben az esetben egy konfigurált felhasználónak csak egyszer kell bejelentkeznie, és hozzájárulást kell adnia, és ezt követően az API Management-példány létrehozza és kezeli a kapcsolatot. Amikor az API Management egy külső szolgáltatásnak továbbítandó bejövő hívást kap, csatolja a hozzáférési jogkivonatot a kapcsolatról a kéréshez. Ez akkor ideális, ha az API-kérések és a válaszok egy adott személyre irányulnak (például felhasználóspecifikus profiladatok lekérése).

Hogyan konfigurálható a hitelesítőadat-kezelő?

Követelmények

Az API Management-példányhoz engedélyezni kell a felügyelt rendszer által hozzárendelt identitást.

Az API Management-példánynak kimenő internetkapcsolattal kell rendelkeznie a 443-es porton (HTTPS).

Elérhetőség

Az ÖSSZES API Management szolgáltatásszint

Nem támogatott a saját üzemeltetésű átjáró

Nem támogatott szuverén felhőkben vagy a következő régiókban: ausztráliacentrikus, ausztráliacentrikus2, indiacentrikus

Részletes példák

- Hitelesítőadat-kezelő konfigurálása – GitHub API

- Hitelesítőadat-kezelő konfigurálása – Microsoft Graph API

- Hitelesítőadat-kezelő konfigurálása – felhasználó által delegált hozzáférés

Biztonsági szempontok

A hozzáférési jogkivonat és más titkos kódok (például ügyféltitkok) borítéktitkosítással vannak titkosítva, és egy belső, több-bérlős tárolóban vannak tárolva. Az adatok titkosítva vannak az AES-128-nal egy adatonként egyedi kulccsal. Ezek a kulcsok aszimmetrikusan vannak titkosítva az Azure Key Vaultban tárolt főtanúsítvánnyal, és havonta rotáltak.

Korlátok

| Erőforrás | Korlát |

|---|---|

| Hitelesítőadat-szolgáltatók maximális száma szolgáltatáspéldányonként | 1000 |

| A kapcsolatok maximális száma hitelesítőadat-szolgáltatónként | 10,000. |

| Hozzáférési szabályzatok maximális száma kapcsolatonként | 100 |

| Az engedélyezési kérelmek maximális száma percenként kapcsolatonként | 250 |

Gyakori kérdések (GYIK)

Mikor frissülnek a hozzáférési jogkivonatok?

Típusengedélyezési kód típusú kapcsolat esetén a hozzáférési jogkivonatok az alábbiak szerint frissülnek: Amikor a get-authorization-context szabályzat futásidőben van végrehajtva, az API Management ellenőrzi, hogy a tárolt hozzáférési jogkivonat érvényes-e. Ha a jogkivonat lejárt vagy hamarosan lejár, az API Management a frissítési jogkivonat használatával lekéri az új hozzáférési jogkivonatot és egy új frissítési jogkivonatot a konfigurált identitásszolgáltatótól. Ha a frissítési jogkivonat lejárt, hibaüzenet jelenik meg, és a kapcsolatot újra létre kell adni, mielőtt működni fog.

Mi történik, ha az ügyfél titkos kódja lejár az identitásszolgáltatónál?

A futtatókörnyezeti API Management nem tud új jogkivonatokat beolvasni, és hiba történik.

Ha a kapcsolat típusengedélyezési kódból áll, az ügyfél titkos kódját frissíteni kell a hitelesítőadat-szolgáltató szintjén.

Ha a kapcsolat ügyfél-hitelesítő adatok típusú, az ügyfél titkos kódját frissíteni kell a kapcsolat szintjén.

Ez a funkció támogatott a virtuális hálózaton futó API Management használatával?

Igen, mindaddig, amíg a 443-as port kimenő kapcsolata engedélyezve van az AzureConnectors szolgáltatás címkéjéhez. További információ: Virtuális hálózat konfigurációs referencia.

Mi történik egy hitelesítőadat-szolgáltató törlésekor?

Az összes mögöttes kapcsolat és hozzáférési szabályzat is törlődik.

Az API Management gyorsítótárazza a hozzáférési jogkivonatokat?

A klasszikus és a v2-es szolgáltatási szinteken a hozzáférési jogkivonatot az API Management-példány gyorsítótárazza a jogkivonat lejárati ideje előtt 3 perccel. Ha a hozzáférési jogkivonat kevesebb mint 3 percnyire van a lejárattól, a gyorsítótárazott idő a hozzáférési jogkivonat lejáratáig tart.

A hozzáférési jogkivonatok nem gyorsítótárazva lesznek a használati szinten.

Kapcsolódó tartalom

- Hitelesítőadat-szolgáltatók konfigurálása kapcsolatokhoz

- Kapcsolat konfigurálása és használata a Microsoft Graph API-hoz vagy a GitHub API-hoz

- Kapcsolat konfigurálása felhasználó által delegált hozzáféréshez

- Több kapcsolat konfigurálása hitelesítőadat-szolgáltatóhoz