Háttérerőforrásokhoz való biztonságos kapcsolódás App Service-környezetből

Fontos

Ez a cikk az App Service Environment 1-ről szól. Az App Service Environment 1-et 2024. augusztus 31-én kivonjuk. Az App Service Environment új verziója egyszerűbben használható és hatékonyabb infrastruktúrán futtatható. Az új verzióról az App Service-környezet bemutatása című cikkből tudhat meg többet. Ha jelenleg az App Service Environment 1-es verzióját használja, kövesse a cikkben leírt lépéseket az új verzióra való migráláshoz.

2024. január 29-étől már nem hozhat létre új App Service Environment v1-erőforrásokat az elérhető módszerek , például ARM/Bicep-sablonok, Azure Portal, Azure CLI vagy REST API használatával. 2024. augusztus 31-ig át kell telepítenie az App Service Environment v3-ra az erőforrás törlésének és adatvesztésének megakadályozása érdekében.

Mivel egy App Service-környezet mindig egy Azure Resource Manager virtuális hálózatban vagy egy klasszikus üzemi modell virtuális hálózatában jön létre, az App Service-környezetből más háttérerőforrásokba irányuló kimenő kapcsolatok kizárólag a virtuális hálózaton keresztül áramolhatnak. 2016 júniusától az A Standard kiadás is üzembe helyezhető olyan virtuális hálózatokban, amelyek nyilvános címtartományokat vagy RFC1918 címtereket (privát címeket) használnak.

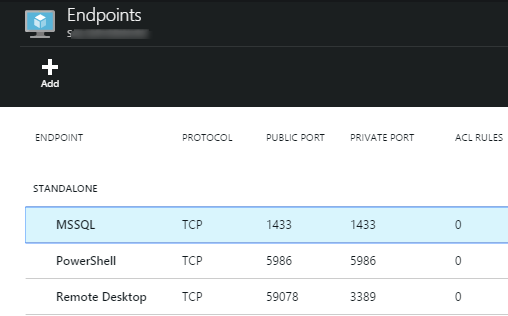

Előfordulhat például, hogy egy SQL Server az 1433-at zárolt 1433-at tartalmazó virtuális gépek fürtöjén fut. Előfordulhat, hogy a végpont ACLd, amely csak ugyanazon a virtuális hálózaton lévő más erőforrásokból engedélyezi a hozzáférést.

Egy másik példaként a bizalmas végpontok futtathatók a helyszínen, és helyek közötti vagy Azure ExpressRoute-kapcsolatokon keresztül kapcsolódhatnak az Azure-hoz. Ennek eredményeképpen csak a helyek közötti vagy az ExpressRoute-alagutakhoz csatlakoztatott virtuális hálózatok erőforrásai férhetnek hozzá a helyszíni végpontokhoz.

Ezen forgatókönyvek mindegyike esetén az App Service-környezetben futó alkalmazások biztonságosan csatlakozhatnak a különböző kiszolgálókhoz és erőforrásokhoz. Ha az alkalmazásokból érkező kimenő forgalom egy App Service-környezetben fut ugyanazon a virtuális hálózaton lévő privát végpontok felé, vagy ugyanahhoz a virtuális hálózathoz csatlakozik, az csak a virtuális hálózaton halad át. A privát végpontokra irányuló kimenő forgalom nem fog a nyilvános interneten keresztül áramlani.

Az egyik probléma az App Service-környezetből a virtuális hálózaton belüli végpontokra irányuló kimenő forgalomra vonatkozik. Az App Service-környezetek nem érik el az App Service-környezettel azonos alhálózaton található virtuális gépek végpontjait. Ez a korlátozás általában nem jelenthet problémát, ha az App Service-környezetek olyan alhálózaton vannak üzembe helyezve, amelyet kizárólag az App Service-környezet használ.

Feljegyzés

Habár ez a cikk a webalkalmazásokra vonatkozik, az API-alkalmazásokra és mobilalkalmazásokra egyaránt érvényes.

Kimenő kapcsolat és DNS-követelmények

Ahhoz, hogy az App Service-környezet megfelelően működjön, kimenő hozzáférést igényel a különböző végpontokhoz. Az A Standard kiadás által használt külső végpontok teljes listája az ExpressRoute hálózati konfigurációjának "Szükséges hálózati Csatlakozás ivity" című szakaszában található.

Az App Service-környezetekhez érvényes, a virtuális hálózathoz konfigurált DNS-infrastruktúra szükséges. Ha a DNS-konfiguráció az App Service-környezet létrehozása után módosul, a fejlesztők kényszeríthetik az App Service-környezetet az új DNS-konfiguráció felvételére. A portál App Service Environment felügyeleti paneljének tetején válassza az Újraindítás ikont egy gördülő környezet újraindításához, amely miatt a környezet felveszi az új DNS-konfigurációt.

Azt is javasoljuk, hogy az App Service-környezet létrehozása előtt előre állítsa be a virtuális hálózaton lévő egyéni DNS-kiszolgálókat. Ha egy virtuális hálózat DNS-konfigurációja megváltozik egy App Service-környezet létrehozása során, az az App Service-környezet létrehozásának folyamatát eredményezi. A VPN-átjáró másik végén, ha van egy egyéni DNS-kiszolgáló, amely nem érhető el vagy nem érhető el, az App Service Environment létrehozási folyamata is sikertelen lesz.

CSATLAKOZÁS SQL Serverre

Egy gyakori SQL Server-konfiguráció végpontja az 1433-at figyeli:

A végpont felé irányuló forgalom korlátozásának két módszere van:

- Hálózati hozzáférés-vezérlési listák (hálózati ACL-ek)

- Network Security Groups (Hálózati biztonsági csoportok)

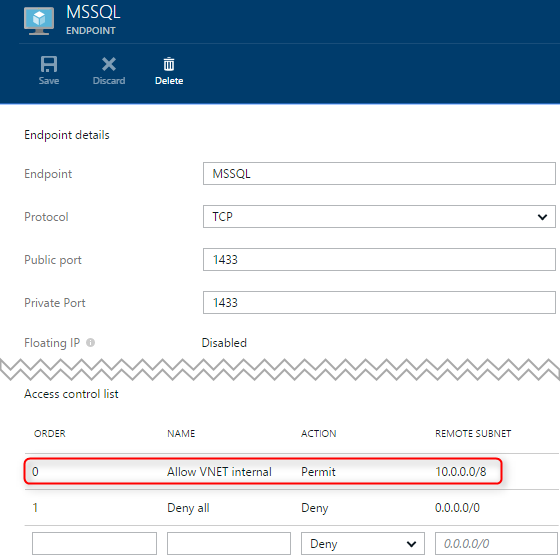

Hozzáférés korlátozása hálózati ACL-vel

Az 1433-as port hálózati hozzáférés-vezérlési listával védhető. Az alábbi példa hozzáadja a hozzárendelési engedélyekhez a virtuális hálózaton belülről származó ügyfélcímeket, és letiltja az összes többi ügyfélhez való hozzáférést.

Az App Service-környezetben, az SQL Serverrel azonos virtuális hálózaton futó alkalmazások csatlakozhatnak az SQL Server-példányhoz. Használja a virtuális hálózat belső IP-címét az SQL Server virtuális géphez.

Az alábbi példa kapcsolati sztring az SQL Serverre hivatkozik a privát IP-címével.

Server=tcp:10.0.1.6;Database=MyDatabase;User ID=MyUser;Password=PasswordHere;provider=System.Data.SqlClient

Bár a virtuális gép nyilvános végponttal is rendelkezik, a hálózati ACL miatt a rendszer elutasítja a nyilvános IP-cím használatára tett csatlakozási kísérleteket.

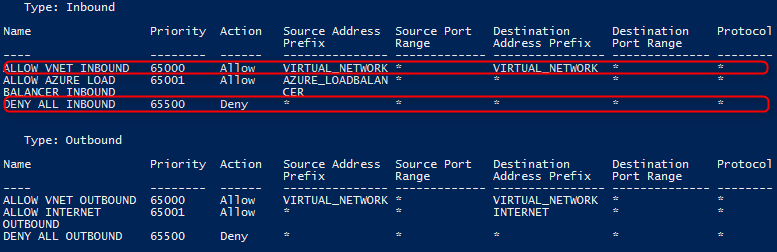

Hozzáférés korlátozása hálózati biztonsági csoporttal

A hozzáférés biztonságossá tételének másik módszere egy hálózati biztonsági csoport. A hálózati biztonsági csoportok alkalmazhatók egyes virtuális gépekre vagy virtuális gépeket tartalmazó alhálózatra.

Először létre kell hoznia egy hálózati biztonsági csoportot:

New-AzureNetworkSecurityGroup -Name "testNSGexample" -Location "South Central US" -Label "Example network security group for an app service environment"

A hálózati biztonsági csoportokkal egyszerűen korlátozhatja a hozzáférést csak a virtuális hálózatok belső forgalmához. A hálózati biztonsági csoportok alapértelmezett szabályai csak az ugyanazon a virtuális hálózaton lévő többi hálózati ügyféltől engedélyezik a hozzáférést.

Ennek eredményeképpen az SQL Serverhez való hozzáférés zárolása egyszerű. Csak alkalmazzon egy hálózati biztonsági csoportot az alapértelmezett szabályokkal az SQL Servert futtató virtuális gépekre vagy a virtuális gépeket tartalmazó alhálózatra.

Az alábbi minta egy hálózati biztonsági csoportot alkalmaz az azt tartalmazó alhálózatra:

Get-AzureNetworkSecurityGroup -Name "testNSGExample" | Set-AzureNetworkSecurityGroupToSubnet -VirtualNetworkName 'testVNet' -SubnetName 'Subnet-1'

A végeredmény olyan biztonsági szabályok készlete, amelyek letiltják a külső hozzáférést, miközben engedélyezik a virtuális hálózatok belső elérését:

Első lépések

Az App Service-környezetek használatának első lépéseit lásd : Bevezetés az App Service-környezet használatába

Az App Service-környezetbe irányuló bejövő forgalom szabályozásával kapcsolatos részletekért lásd : Az App Service-környezetbe irányuló bejövő forgalom szabályozása

Feljegyzés

Ha nem szeretne regisztrálni Azure-fiókot az Azure App Service megismerése előtt, lépjen Az Azure App Service kipróbálása oldalra, ahol azonnal létrehozhat egy rövid élettartamú alapszintű webalkalmazást az App Service-ben. Ehhez nincs szükség bankkártyára, és nem jár kötelezettségekkel.