Feljegyzés

Javasoljuk, hogy az Azure Az PowerShell modult használja az Azure-ral való interakcióhoz. Első lépésként tekintse meg az Azure PowerShell telepítését ismertető témakört. Az Az PowerShell-modulra történő migrálás részleteiről lásd: Az Azure PowerShell migrálása az AzureRM modulból az Az modulba.

A Azure-alkalmazás Átjáróval kapcsolatos gyakori kérdések a következők.

Általános

Mi az Application Gateway?

Azure-alkalmazás Gateway egy alkalmazáskézbesítési vezérlőt biztosít szolgáltatásként. Különböző 7. rétegbeli terheléselosztási képességeket kínál az alkalmazások számára. Ez a szolgáltatás magas rendelkezésre állású, méretezhető és teljes mértékben az Azure által felügyelt.

Milyen funkciókat támogat az Application Gateway?

Az Application Gateway támogatja az automatikus skálázást, a TLS-kiszervezést és a végpontok közötti TLS-t, a webalkalmazási tűzfalat (WAF), a cookie-alapú munkamenet-affinitást, az URL-alapú útválasztást, a többhelyes üzemeltetést és egyéb funkciókat. A támogatott funkciók teljes listáját az Application Gateway bemutatása című témakörben találja.

Miben különbözik az Application Gateway és az Azure Load Balancer?

Az Application Gateway egy 7. rétegbeli terheléselosztó, ami azt jelenti, hogy csak webes forgalommal (HTTP, HTTPS, WebSocket és HTTP/2) működik. Támogatja az olyan képességeket, mint a TLS-leállítás, a cookie-alapú munkamenet-affinitás és a terheléselosztási forgalom ciklikus időszeletelése. A Load Balancer terheléselosztja a forgalmat a 4. rétegben (TCP vagy UDP).

Milyen protokollokat támogat az Application Gateway?

Az Application Gateway támogatja a HTTP, a HTTPS, a HTTP/2 és a WebSocket használatát.

Hogyan támogatja az Application Gateway a HTTP/2-t?

Lásd: HTTP/2-támogatás.

Milyen erőforrások támogatottak egy háttérkészlet részeként?

Lásd: Támogatott háttérerőforrások.

Milyen régiókban érhető el az Application Gateway?

Az Application Gateway v1 (Standard és WAF) a globális Azure minden régiójában elérhető. A 21Vianet és az Azure Government által üzemeltetett Microsoft Azure-ban is elérhető.

Az Application Gateway v2 (Standard_v2 és WAF_v2) rendelkezésre állásáról az Application Gateway v2 támogatott régiói című témakörben olvashat.

Ez az üzembe helyezés dedikált az előfizetésemhez, vagy meg van osztva az ügyfelek között?

Az Application Gateway egy dedikált üzembe helyezés a virtuális hálózaton.

Támogatja az Application Gateway a HTTP–HTTPS átirányítást?

Az átirányítás támogatott. Tekintse meg az Application Gateway átirányításának áttekintését.

Milyen sorrendben dolgozzák fel a figyelőket?

Tekintse meg a figyelő feldolgozásának sorrendjét.

Hol található az Application Gateway IP-címe és DNS-címe?

Ha nyilvános IP-címet használ végpontként, az IP- és DNS-adatokat a nyilvános IP-címerőforrásban találja. Vagy az Azure Portalon, az Application Gateway áttekintési oldalán találja. Ha belső IP-címeket használ, keresse meg az áttekintési oldalon található információkat. A 2023. május 1. után létrehozott átjárók esetében az 1. verziójú termékváltozat esetében nem lesz automatikusan hozzárendelve alapértelmezett DNS-név a nyilvános IP-erőforráshoz. A v2 termékváltozat esetében nyissa meg a nyilvános IP-erőforrást, és válassza a Konfiguráció lehetőséget. A DNS-név konfigurálásához elérhető a DNS-névcímke (nem kötelező) mező.

Mik a keep-Alive időtúllépés és a TCP tétlen időtúllépésének beállításai?

Keep-Alive az időtúllépés azt szabályozza, hogy az Application Gateway mennyi ideig várja meg, amíg az ügyfél egy állandó kapcsolaton egy másik HTTP-kérést küld, mielőtt újrahasználja vagy bezárja azt. A TCP tétlen időtúllépése szabályozza, hogy a TCP-kapcsolat mennyi ideig legyen nyitva, ha nincs tevékenység.

Az Keep-Alive Application Gateway v1 termékváltozatának időtúllépése 120 másodperc, a v2 termékváltozatban pedig 75 másodperc. Privát IP-címek esetén az érték nem konfigurálható 5 perces TCP-tétlenségi időtúllépéssel. A TCP tétlen időtúllépése az Application Gateway 1- és v2-s termékváltozatának előtérbeli virtuális IP-címén (VIP) 4 perces alapértelmezett érték. A TCP tétlen időtúllépési értékét 1- és 2-s verziójú Application Gateway-példányokon 4 perc és 30 perc közötti értékre konfigurálhatja. Az 1-es és a 2-es verziójú Application Gateway-példányok esetében is az Application Gateway nyilvános IP-címére kell lépnie, és módosítania kell a TCP tétlenség időtúllépését a portál nyilvános IP-címének Konfiguráció paneljén. A nyilvános IP-cím TCP-tétlen időtúllépési értékét a PowerShellen keresztül az alábbi parancsok futtatásával állíthatja be:

$publicIP = Get-AzPublicIpAddress -Name MyPublicIP -ResourceGroupName MyResourceGroup

$publicIP.IdleTimeoutInMinutes = "15"

Set-AzPublicIpAddress -PublicIpAddress $publicIP

Az Application Gateway v2 termékváltozatának előtérbeli IP-címéhez való HTTP/2-kapcsolatok esetén az üresjárati időtúllépés 180 másodpercre van állítva, és nem konfigurálható.

Az Application Gateway újra felhasználja a háttérkiszolgálóval létrehozott TCP-kapcsolatot?

Igen. Az Application Gateway újra felhasználja a meglévő TCP-kapcsolatokat egy háttérkiszolgálóval.

Átnevezhetem az Application Gateway-erőforrásomat?

Szám Az Application Gateway-erőforrás nem nevezhető át. Egy másik nevű új erőforrást kell létrehoznia.

Van mód az Application Gateway-erőforrás és a nyilvános IP-cím visszaállítására, ha törölték?

Szám A törlés után nem állítható vissza az Application Gateway-erőforrás vagy annak nyilvános IP-címe. Létre kell hoznia egy új erőforrást.

Változik az IP- vagy DNS-név az Application Gateway élettartama során?

Az Application Gateway v1 termékváltozatban a VIP megváltozhat, ha leállítja és elindítja az Application Gatewayt. Az application gatewayhez társított DNS-név azonban nem változik az átjáró élettartama során. Mivel a DNS-név nem változik, CNAME aliast kell használnia, és az application gateway DNS-címére kell mutatnia. Az Application Gateway v2 termékváltozatban az IP-címek statikusak, így az IP-cím és a DNS-név nem változik az Application Gateway élettartama során.

Támogatja az Application Gateway a statikus IP-címet?

Igen. Az Application Gateway v2 termékváltozata támogatja a statikus nyilvános IP-címeket és a statikus belső IP-címeket. A v1 termékváltozat támogatja a statikus belső IP-címeket.

Támogatja az Application Gateway több nyilvános IP-címet az átjárón?

Az Application Gateway IP-protokollonként csak egy nyilvános IP-címet támogat. Ha az application gateway DualStackként van konfigurálva, két nyilvános IP-címet támogat, egyet az IPv4-hez és egyet az IPv6-hoz.

Mekkora legyen az alhálózatom az Application Gatewayhez?

Üzembe helyezhetek egynél több Application Gateway-erőforrást egyetlen alhálózaton?

Igen. Egy adott Application Gateway-telepítés több példányán kívül egy másik egyedi Application Gateway-erőforrást is kiépítheti egy meglévő alhálózatra, amely egy másik Application Gateway-erőforrást tartalmaz.

Egyetlen alhálózat nem támogatja a v2 és a v1 Application Gateway termékváltozatokat.

Támogatja az Application Gateway v2 a felhasználó által definiált útvonalakat?

Igen, de csak bizonyos forgatókönyvek. További információ: Application Gateway-infrastruktúra konfigurációja.

Támogatja az Application Gateway az x-forwarded-for fejléceket?

Igen. Lásd a kérések módosításait.

Mennyi ideig tart az Application Gateway egy példányának üzembe helyezése? Működni fog az Application Gateway a frissítés közben?

Az Új Application Gateway v1 termékváltozat üzembe helyezése akár 20 percet is igénybe vehet. A példány méretének vagy számának módosítása nem zavaró, és az átjáró ez idő alatt is aktív marad.

A v2 termékváltozatot használó legtöbb üzembe helyezés üzembe helyezése körülbelül 6 percet vesz igénybe. A folyamat azonban az üzembe helyezés típusától függően hosszabb időt is igénybe vehet. A több példányt tartalmazó rendelkezésre állási zónák üzembe helyezése például több mint 6 percet is igénybe vehet.

Hogyan kezeli az Application Gateway a rutinszerű karbantartást?

Az Application Gatewayen kezdeményezett frissítéseket a rendszer egyszerre csak egy frissítési tartományra alkalmazza. Az egyes frissítési tartományok példányainak frissítése során a többi frissítési tartomány többi példánya továbbra is az 1. forgalmatszolgálja ki. Az aktív kapcsolatokat a rendszer akár 5 percig is zökkenőmentesen üríti ki a frissített példányokból, hogy a frissítés megkezdése előtt kapcsolatot létesítsen egy másik frissítési tartományban lévő példányokkal. A frissítés során az Application Gateway átmenetileg csökkentett maximális kapacitással fut, amelyet a konfigurált példányok száma határoz meg. A frissítési folyamat csak akkor halad tovább a következő példánykészletre, ha az aktuális példánykészlet frissítése sikeresen megtörtént.

1 Azt javasoljuk, hogy legalább 2 példányszámot konfiguráljon az Application Gateway v1 termékváltozat-üzemelő példányaihoz, hogy legalább egy példány kiszolgálhassa a forgalmat a frissítések alkalmazása során.

Használhatom az Exchange Servert háttérrendszerként az Application Gateway használatával?

Az Application Gateway a 4. rétegbeli proxyn keresztül támogatja a TLS/TCP protokollproxyt az előzetes verzióban.

Az Application Gateway 7. rétegbeli proxyja HTTP(S) protokollokkal nem támogatja az olyan e-mail protokollokat, mint az SMTP, az IMAP és a POP3. Egyes támogató e-mail-szolgáltatások, például az Outlook Web Access (OWA), az ActiveSync és az AutoDiscovery HTTP(S) protokollt használó forgalma esetén azonban használhatja a 7. rétegbeli proxyt, és a forgalomnak át kell haladnia. (Megjegyzés: WAF-termékváltozat használata esetén előfordulhat, hogy a WAF-szabályok kizárására van szükség).

Elérhető útmutatás a v1 termékváltozatról a v2 termékváltozatra való migráláshoz?

Igen. További információ: Azure-alkalmazás átjáró és webalkalmazás tűzfalának migrálása 1-ről 2-re.

Támogatott az Application Gateway v1 termékváltozata?

Igen. Az Application Gateway v1 termékváltozata továbbra is támogatott. Határozottan javasoljuk, hogy a termékváltozat funkciófrissítéseinek kihasználása érdekében térjen át a 2- s verzióra. A v1 és a v2 funkciók közötti különbségekről további információt az Automatikus skálázás és a zónaredundáns Application Gateway v2 című témakörben talál. A v1-v2 migrálási dokumentumot követve manuálisan migrálhatja az Application Gateway 1-s verziós termékváltozatának üzembe helyezését a v2-be.

Az Application Gateway v2 támogatja az NTLM- vagy Kerberos-hitelesítéssel rendelkező proxykéréseket?

Szám Az Application Gateway v2 nem támogatja az NTLM- vagy Kerberos-hitelesítéssel rendelkező proxykéréseket.

Miért nem jelennek meg egyes fejlécértékek, amikor a kérelmeket továbbítják az alkalmazásnak?

A kérelemfejlécek neve tartalmazhat alfanumerikus karaktereket és kötőjeleket. A más karaktereket tartalmazó kérelemfejlécek neve el lesz vetve, amikor a rendszer kérést küld a háttérbeli célnak. A válaszfejlécek nevei az RFC 7230-ban meghatározott alfanumerikus karaktereket és szimbólumokat tartalmazhatnak.

Támogatja az Application Gateway affinitási cookie a SameSite attribútumot?

Igen. A Chromium browser v80 frissítése olyan http-cookie-kat vezetett be, amelyeknek a SameSite attribútuma nem kezelhető.SameSite=Lax Ez azt jelenti, hogy az Application Gateway affinitási cookie-t a böngésző nem küldi el harmadik féltől származó környezetben.

A forgatókönyv támogatásához az Application Gateway a meglévő ApplicationGatewayAffinity cookie mellett egy másik, úgynevezett ApplicationGatewayAffinityCORS cookie-t is injektál. Ezek a cookie-k hasonlóak, de a ApplicationGatewayAffinityCORS cookie-hoz még két attribútum tartozik: SameSite=None és Secure. Ezek az attribútumok még a forrásközi kérések esetében is megtartják a ragadós munkameneteket. További információ: Cookie-alapú affinitás szakasz.

Mi számít aktív figyelőnek és inaktív figyelőnek?

Az aktív figyelő olyan figyelő, amely egy szabályhoz van társítva, és forgalmat küld egy háttérkészletbe. Minden olyan figyelő, amely csak átirányítja a forgalmat, nem aktív figyelő. Az átirányítási szabályokhoz társított figyelők nem tekinthetők aktívnak. Ha az átirányítási szabály egy útvonalalapú szabály, az átirányítási szabályban szereplő összes elérési útnak átirányítania kell a forgalmat, különben a figyelő aktívnak minősül. Az egyes összetevőkre vonatkozó korlátozások részleteiért tekintse meg az Azure-előfizetések és -szolgáltatások korlátait, kvótáit és korlátozásait.

Teljesítmény

Hogyan támogatja az Application Gateway a magas rendelkezésre állást és a méretezhetőséget?

Az Application Gateway v1 termékváltozata támogatja a magas rendelkezésre állású forgatókönyveket, ha két vagy több példányt telepített. Az Azure ezeket a példányokat frissítési és tartalék tartományok között osztja el, hogy a példányok ne legyenek egyszerre sikertelenek. A v1 termékváltozat támogatja a méretezhetőséget, ha ugyanazon átjáró több példányát is hozzáadja a terhelés megosztásához.

A v2 termékváltozat automatikusan biztosítja, hogy az új példányok el legyenek oszlva a tartalék tartományok között, és frissítse a tartományokat. Ha zónaredundanciát választ, a legújabb példányok a rendelkezésre állási zónák között is el vannak osztva, hogy az zonális meghibásodási rugalmasságot nyújtson.

Hogyan vészhelyreállítási forgatókönyvet valósít meg az adatközpontokban az Application Gateway használatával?

Az Azure Traffic Managerrel több alkalmazásátjáró között oszthatja el a forgalmat különböző adatközpontokban.

Támogatja az Application Gateway a kapcsolat kiürítését?

Igen. A háttérkészleten belüli tagok megszakítás nélküli módosításához beállíthatja a kapcsolatelvezetést. További információ: Az Application Gateway kapcsolatelvezetési szakasza.

Támogatja az Application Gateway az automatikus skálázást?

Igen, az Application Gateway v2 termékváltozata támogatja az automatikus skálázást. További információ: Automatikus skálázás és zónaredundáns Application Gateway.

A manuális vagy automatikus felskálázás vagy a leskálázás leállást okoz?

Szám A példányok a frissítési tartományok és a tartalék tartományok között vannak elosztva.

Válthatok standardról WAF termékváltozatra megszakítás nélkül?

Igen.

Megváltoztathatom a példány méretét közepesről nagyra megszakítás nélkül?

Igen.

Konfiguráció

Az Application Gateway mindig virtuális hálózaton van üzembe helyezve?

Igen. Az Application Gateway mindig egy virtuális hálózati alhálózaton van üzembe helyezve. Ez az alhálózat csak alkalmazásátjárókat tartalmazhat. További információ: Virtuális hálózat és alhálózat követelményei.

Kommunikálhat az Application Gateway a virtuális hálózatán kívüli vagy az előfizetésén kívüli példányokkal?

Ha IP-kapcsolattal rendelkezik, az Application Gateway képes kommunikálni a virtuális hálózaton kívüli példányokkal. Az Application Gateway a benne lévő előfizetésen kívüli példányokkal is tud kommunikálni. Ha belső IP-címeket szeretne használni háttérkészlet-tagokként, használja a virtuális hálózatok közötti társviszony-létesítést vagy az Azure VPN Gatewayt.

Hogyan frissül egy FQDN-alapú háttérkiszolgáló IP-címe?

A DNS-feloldóhoz hasonlóan az Application Gateway-erőforrás is tiszteletben tartja a háttérkiszolgáló DNS-rekordjának Élettartam (TTL) értékét. A TTL lejárta után az átjáró végrehajt egy keresést a DNS-adatok frissítéséhez. A keresés során, ha az application gateway problémát tapasztal a válasz kérése során (vagy nem található DNS-rekord), az átjáró továbbra is az utolsó ismert dns-értéket használja a forgalom kiszolgálásához. További információ: Az Application Gateway működése.

Miért jelenik meg 502 hiba vagy nem megfelelő állapotú háttérkiszolgáló a virtuális hálózat DNS-kiszolgálóinak módosítása után?

Az Application Gateway példányai a virtuális hálózat DNS-konfigurációját használják a névfeloldáshoz. Miután módosította a DNS-kiszolgáló konfigurációját, újra kell indítania az application gatewayt az új DNS-kiszolgálók hozzárendeléséhez. Addig is előfordulhat, hogy a teljes tartománynév-alapú névfeloldások sikertelenek lehetnek a kimenő kapcsolatokhoz.

Üzembe helyezhetek bármi mást az Application Gateway alhálózatán?

Szám Az alhálózaton azonban más alkalmazásátjárókat is üzembe helyezhet.

Módosíthatom egy meglévő application gateway virtuális hálózatát vagy alhálózatát?

Az alkalmazásátjárók csak ugyanazon virtuális hálózaton belüli alhálózatok között helyezhetők át. Az 1. verzió támogatott nyilvános és privát előtérrendszerrel (dinamikus foglalással) és v2-vel, csak nyilvános előtérrel. Az application gateway nem helyezhető át egy másik alhálózatra, ha a privát előtérbeli IP-konfiguráció statikusan van lefoglalva. A művelet végrehajtásához az application gatewaynek le kell állítania a leállított állapotot. Az 1. verzió leállítása vagy indítása módosítja a nyilvános IP-címet. Ez a művelet csak az Azure PowerShell és az Azure CLI használatával hajtható végre az alábbi parancsok futtatásával:

Azure PowerShell

$VNet = Get-AzVirtualNetwork -Name "<VNetName>" -ResourceGroupName "<ResourceGroup>"

$Subnet = Get-AzVirtualNetworkSubnetConfig -Name "<NewSubnetName>" -VirtualNetwork $VNet

$AppGw = Get-AzApplicationGateway -Name "<ApplicationGatewayName>" -ResourceGroupName "<ResourceGroup>"

Stop-AzApplicationGateway -ApplicationGateway $AppGw

$AppGw = Set-AzApplicationGatewayIPConfiguration -ApplicationGateway $AppGw -Name $AppGw.GatewayIPConfigurations.Name -Subnet $Subnet

#If you have a private frontend IP configuration, uncomment and run the next line:

#$AppGw = Set-AzApplicationGatewayFrontendIPConfig -Name $AppGw.FrontendIPConfigurations.Name[1] -Subnet $Subnet -ApplicationGateway $AppGw

Set-AzApplicationGateway -ApplicationGateway $AppGw

További információ: Set-AzApplicationGatewayIPConfiguration.

Azure CLI

az network application-gateway stop -g <ResourceGroup> -n <ApplicationGatewayName>

az network application-gateway update -g <ResourceGroup> -n <ApplicationGatewayName> --set gatewayIpConfigurations[0].subnet.id=<subnetID>

Támogatottak a hálózati biztonsági csoportok az Application Gateway alhálózatán?

Támogatja az Application Gateway alhálózata a felhasználó által megadott útvonalakat?

Lásd az Application Gateway alhálózatán támogatott, felhasználó által megadott útvonalakat.

Támogatottak a szolgáltatásvégpont-szabályzatok az Application Gateway alhálózatában?

Szám A tárfiókok szolgáltatásvégpont-szabályzatai nem támogatottak az Application Gateway alhálózatában, és annak konfigurálása blokkolja az Azure-infrastruktúra forgalmát.

Mik az Application Gateway korlátai? Növelhetem ezeket a korlátokat?

Lásd az Application Gateway korlátait.

Használhatom egyidejűleg az Application Gatewayt külső és belső forgalomhoz is?

Igen. Az Application Gateway egy belső IP-címet és egy külső IP-címet támogat alkalmazásátjárónként.

Támogatja az Application Gateway a virtuális hálózatok közötti társviszony-létesítést?

Igen. A virtuális hálózatok közötti társviszony-létesítés segít a többi virtuális hálózat forgalmának terheléselosztásában.

Beszélhetek helyszíni kiszolgálókkal, ha Azure ExpressRoute vagy VPN-alagutak csatlakoznak hozzájuk?

Igen, amíg a forgalom engedélyezett.

Egy háttérkészlet számos alkalmazást kiszolgálhat különböző portokon?

A mikroszolgáltatás-architektúra támogatott. A különböző portokon való mintavételhez több háttérbeállítást kell konfigurálnia.

Az egyéni mintavételek támogatják a helyettesítő karaktereket vagy a regexet a válaszadatokon?

Szám

Hogyan dolgozzák fel az útválasztási szabályokat az Application Gatewayben?

Lásd a feldolgozási szabályok sorrendjét.

Az egyéni mintavételek esetében mit jelent a **Gazdagép** mező?

A Gazdagép mező megadja a mintavétel küldendő nevét, amikor többhelyes alkalmazást konfigurált az Application Gatewayen. Ellenkező esetben használja a 127.0.0.1-et. Ez az érték eltér a virtuális gép gazdagépének nevétől. Formátuma a <protokoll>://<gazdagép>:<port><elérési útja>.

Engedélyezhetem, hogy az Application Gateway csak néhány forrás IP-címhez férhessen hozzá?

Igen. Lásd: Adott forrás IP-címekhez való hozzáférés korlátozása.

Használhatom ugyanazt a portot a nyilvános és privát figyelőkhöz?

Igen, az azonos portszámú nyilvános és privát figyelőkkel egyidejűleg támogathatja a nyilvános és magánügyfeleket. Ha egy hálózati biztonsági csoport (NSG) az application gateway alhálózatához van társítva, a konfigurációjától függően szükség lehet egy adott bejövő szabályra. További információ.

Támogatja az Application Gateway az IPv6-ot?

Az Application Gateway v2 támogatja az IPv4- és IPv6-előtérrendszereket. Az IPv6-támogatás jelenleg csak az új alkalmazásátjárókhoz érhető el. Az IPv6 támogatásához a virtuális hálózatnak kettős veremnek kell lennie. Az Application Gateway 1-es verzió nem támogatja a kettős veremű virtuális hálózatokat.

Támogatja az Application Gateway a FIPS-t?

Az Application Gateway v1 termékváltozatai FIPS 140-2 jóváhagyott működési módban futtathatók, amelyet gyakran "FIPS módnak" is neveznek. A FIPS mód egy FIPS 140-2-alapú hitelesített titkosítási modult hív meg, amely lehetővé teszi a FIPS-kompatibilis algoritmusok titkosítását, kivonatolását és aláírását, ha engedélyezve van. A FIPS mód engedélyezésének biztosításához a beállítást PowerShell-lel FIPSMode , Azure Resource Manager-sablonnal vagy REST API-val kell konfigurálni az előfizetés regisztrálása után a konfiguráció engedélyezéséhez FIPSmode.

Megjegyzés: A FedRAMP-megfelelőség részeként az USA kormánya előírja, hogy a rendszerek 2024 augusztusa után FIPS által jóváhagyott módban működjenek.

A FIPS mód engedélyezésének lépései a V1 termékváltozatban:

1. lépés: Regisztrálja az "AllowApplicationGatewayEnableFIPS" funkciót a FIPS mód konfigurációjához tartozó előfizetés regisztrálásához.

Az Azure PowerShell használatával való regisztrációhoz nyisson meg egy Cloud Shell-parancssort, és írja be a következőket:

Register-AzProviderFeature -FeatureName AllowApplicationGatewayEnableFIPS -ProviderNamespace Microsoft.Network

Regisztráció az Azure Portalon:

- Jelentkezzen be az Azure Portalra, és keressen előzetes verziójú funkciókat.

- Adja meg az AllowApplicationGatewayEnableFIPS értéket a szűrőmezőbe. Válassza az Application Gateway V1 Allow FIPS Mode (FIPS-mód engedélyezése) lehetőséget, majd válassza a Regisztráció lehetőséget.

2. lépés: Az enableFips tulajdonság beállítása True értékre PowerShell, Azure Resource Manager-sablon vagy REST API használatával.

# Get the application gateway

$appgw = Get-AzApplicationGateway -Name <ApplicationGatewayName> -ResourceGroupName <ResourceGroupName>

# Set the EnableFips property

$appgw.EnableFips = $true

# Update the application gateway

Set-AzApplicationGateway -ApplicationGateway $appgw

A FIPS mód módosítása nem befolyásolja a titkosítási csomagok általános elérhetőségét a V1-átjárókon. Ha azonban elliptikus görbe titkosítását használja a titkosításhoz, a FIPS mód letiltása esetén használhatja a curve25519, a NistP256 és a NistP384 görbét, míg a FIPS mód engedélyezésével csak a NistP256 és a NistP384, a curve25519 pedig le van tiltva. Mivel a curve25519 FIPS módban elérhetetlenné válik, a FIPS engedélyezése előtt győződjön meg arról, hogy az ügyfelek támogatják az NistP256 vagy az NistP384 protokollt a biztonságos kommunikáció érdekében.

Hogyan az Application Gateway v2-t csak privát előtér-IP-címmel használja?

Az Application Gateway v2 jelenleg csak a nyilvános előzetes verzión keresztül támogatja a privát IP-cím előtér-konfigurációját (nyilvános IP-cím nélkül). További információ: Privát Application Gateway üzembe helyezése (előzetes verzió).

A jelenlegi általános rendelkezésre állási támogatáshoz az Application Gateway v2 a következő kombinációkat támogatja:

- Privát IP-cím és nyilvános IP-cím

- Csak nyilvános IP-cím

Ha csak az aktuális funkcionalitású privát IP-címekre szeretné korlátozni a forgalmat, kövesse az alábbi eljárást:

Hozzon létre egy nyilvános és privát előtéri IP-címmel rendelkező application Gatewayt.

Ne hozzon létre figyelőket a nyilvános előtérbeli IP-címhez. Az Application Gateway nem figyeli a nyilvános IP-címen lévő forgalmat, ha nem jön létre figyelő.

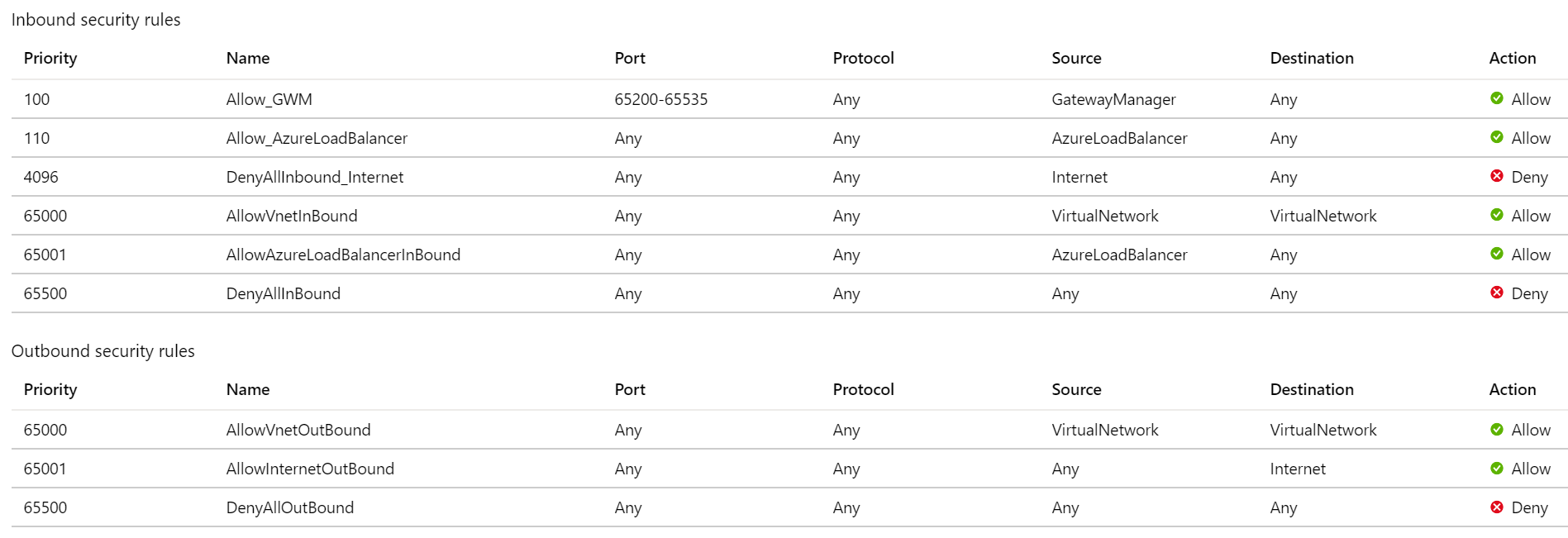

Hozzon létre és csatoljon egy hálózati biztonsági csoportot az Application Gateway alhálózatához a következő konfigurációval a prioritás sorrendjében:

Engedélyezze a forrásból származó forgalmat a GatewayManager szolgáltatáscímke, a Cél mint Bármely, valamint a célport 65200-65535 szolgáltatáscímkeként. Ez a porttartomány az Azure-infrastruktúra kommunikációjához szükséges. Ezeket a portokat tanúsítványhitelesítés védi (zárolja). A külső entitások, beleértve az átjáró felhasználói rendszergazdáit, nem kezdeményezhetnek módosításokat ezeken a végpontokon megfelelő tanúsítványok nélkül.

Engedélyezze a forrásból származó forgalmat az AzureLoadBalancer szolgáltatáscímkeként, a célport pedig bármelyként.

Tiltsa le a forrásból érkező összes bejövő forgalmat, mint a szolgáltatáscímke internetét és a célportot bármelyként. Adja meg ezt a szabályt a legkisebb prioritásnak a bejövő szabályokban.

Tartsa meg az alapértelmezett szabályokat, például az AllowVNetInBound-et , hogy a privát IP-címhez való hozzáférés ne legyen letiltva.

A kimenő internetkapcsolat nem tiltható le. Ellenkező esetben a naplózással és a metrikákkal kapcsolatos problémákat tapasztal.

Minta NSG-konfiguráció a csak magánhálózati IP-hozzáféréshez:

Hogyan állíthatom le és indíthatom el az Application Gatewayt?

Az Application Gateway leállításához és elindításához használhatja az Azure PowerShellt vagy az Azure CLI-t. Amikor leállítja és elindítja az Application Gatewayt, a számlázás is leáll és elindul. A leállított Application Gatewayen (például címke, állapotadat-mintavétel vagy figyelő hozzáadása) végzett PUT-műveletek elindítják az indítást. Javasoljuk, hogy a konfiguráció frissítése után állítsa le az Application Gatewayt.

# Stop an existing Azure Application Gateway instance

$appGateway = Get-AzApplicationGateway -Name $appGatewayName -ResourceGroupName $resourceGroupName

Stop-AzApplicationGateway -ApplicationGateway $appGateway

# Start an existing Azure Application Gateway instance

$appGateway = Get-AzApplicationGateway -Name $appGatewayName -ResourceGroupName $resourceGroupName

Start-AzApplicationGateway -ApplicationGateway $appGateway

# Stop an existing Azure Application Gateway instance

az network application-gateway stop -g MyResourceGroup -n MyAppGateway

# Start an existing Azure Application Gateway instance

az network application-gateway start -g MyResourceGroup -n MyAppGateway

Konfiguráció: TLS

Milyen tanúsítványokat támogat az Application Gateway?

Az Application Gateway támogatja az önaláírt tanúsítványokat, a hitelesítésszolgáltatói (CA-) tanúsítványokat, a kiterjesztett érvényesítési (EV) tanúsítványokat, a többtartományos (SAN) tanúsítványokat és a helyettesítő tanúsítványokat.

Milyen titkosítási csomagokat támogat az Application Gateway?

Az Application Gateway a következő titkosítási csomagokat támogatja:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

- TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_DHE_RSA_WITH_AES_256_CBC_SHA

- TLS_DHE_RSA_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_AES_256_GCM_SHA384

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_RSA_WITH_AES_128_CBC_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA

- TLS_RSA_WITH_AES_128_CBC_SHA

- TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

- TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA

- TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA

- TLS_DHE_DSS_WITH_AES_256_CBC_SHA256

- TLS_DHE_DSS_WITH_AES_128_CBC_SHA256

- TLS_DHE_DSS_WITH_AES_256_CBC_SHA

- TLS_DHE_DSS_WITH_AES_128_CBC_SHA

- TLS_RSA_WITH_3DES_EDE_CBC_SHA

- TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA

A TLS-beállítások testreszabásáról további információt az Application Gateway TLS-szabályzatverzióinak és titkosítási csomagjainak konfigurálása című témakörben talál.

Támogatja az Application Gateway a háttérrendszer felé irányuló forgalom újrakódolását?

Igen. Az Application Gateway támogatja a TLS kiszervezését és a végpontok közötti TLS-t, amely újra titkosítja a háttérrendszer felé irányuló forgalmat.

Konfigurálhatom a TLS-szabályzatot a TLS protokollverziók szabályozására?

Igen. Az Application Gateway konfigurálható úgy, hogy megtagadja a TLS1.0, a TLS1.1 és a TLS1.2 használatát. Alapértelmezés szerint az SSL 2.0 és 3.0 már le van tiltva, és nem konfigurálható.

Konfigurálhatok titkosítási csomagokat és szabályzatrendet?

Igen. Az Application Gatewayben titkosítócsomagokat konfigurálhat. Egyéni szabályzat definiálásához engedélyezze legalább az alábbi titkosítási csomagok egyikét:

- TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256

- TLS_DHE_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_128_GCM_SHA256

- TLS_RSA_WITH_AES_256_CBC_SHA256

- TLS_RSA_WITH_AES_128_CBC_SHA256

Az Application Gateway SHA256-ot használ a háttérkezeléshez.

Hány TLS/SSL-tanúsítványt támogat az Application Gateway?

Az Application Gateway legfeljebb 100 TLS/SSL-tanúsítványt támogat.

Támogatja az Application Gateway az OCSP és az OCSP-hez való csatlakoztatást?

Igen, az Application Gateway támogatja az OCSP-bővítményekkel és a kiszolgálótanúsítványok OCSP-hez való csatlakoztatásával rendelkező tanúsítványokat.

Hány hitelesítési tanúsítványt támogat az Application Gateway a háttérbeli újrakódoláshoz?

Az Application Gateway legfeljebb 100 hitelesítési tanúsítványt támogat.

Az Application Gateway natív módon integrálható az Azure Key Vaulttal?

Igen, az Application Gateway v2 termékváltozata támogatja a Key Vaultot. További információért lásd a Key Vault tanúsítványokkal való TLS-megszakításról szóló részt.

Hogyan HTTPS-figyelőket konfigurálni .com és .net-webhelyekhez?

Több tartományalapú (gazdagépalapú) útválasztáshoz többhelyes figyelőket hozhat létre, beállíthat https protokollt használó figyelőket, és társíthatja a figyelőket az útválasztási szabályokkal. További információ: Több webhely üzemeltetése az Application Gateway használatával.

Használhatok speciális karaktereket a .pfx fájljelszómban?

Szám Csak alfanumerikus karaktereket használjon a .pfx fájljelszóban.

Az EV-tanúsítványomat a DigiCert állítja ki, és a köztes tanúsítványomat visszavonták. Hogyan megújítani a tanúsítványomat az Application Gatewayen?

A CA/Browser tagjai nemrég tettek közzé jelentéseket, amelyek részletesen ismertetik az ügyfelek, a Microsoft és a nagyobb technológiai közösség által kibocsátott, a nyilvánosan megbízható hitelesítésszolgáltatókra vonatkozó iparági szabványoknak nem megfelelő tanúsítványokat. A nem megfelelő hitelesítésszolgáltatókkal kapcsolatos jelentések itt találhatók:

Az iparág megfelelőségi követelményei szerint a ca-szállítók elkezdték visszavonni a nem megfelelő hitelesítésszolgáltatókat, és megfelelő hitelesítésszolgáltatókat bocsátanak ki, ami megköveteli az ügyfelek számára a tanúsítványaik újbóli kiadását. A Microsoft szorosan együttműködik ezekkel a szállítókkal az Azure-szolgáltatásokra gyakorolt lehetséges hatás minimalizálása érdekében. A Saját tanúsítvány (BYOC) forgatókönyvekben használt saját tanúsítványok vagy tanúsítványok azonban továbbra is fennállnak a veszélye annak, hogy váratlanul visszavonják őket.

Annak ellenőrzéséhez, hogy az alkalmazás által használt tanúsítványok visszavonva lettek-e, tekintse meg a DigiCert közleményét és a tanúsítvány-visszavonási nyomkövetőt. Ha visszavonták vagy visszavonták a tanúsítványokat, új tanúsítványokat kell kérnie az alkalmazásokban használt hitelesítésszolgáltatótól. Annak érdekében, hogy az alkalmazás rendelkezésre állása ne szakadjon meg a tanúsítványok váratlan visszavonása vagy a visszavont tanúsítványok frissítése miatt, tekintse meg a nem megfelelő hitelesítésszolgáltatók visszavonása című témakört, amely potenciálisan hatással lehet az ügyfél Azure-szolgáltatásaira.

Az Application Gatewayre vonatkozó információk:

Ha a visszavont hitelesítésszolgáltatók egyike által kiadott tanúsítványt használ, előfordulhat, hogy az alkalmazás rendelkezésre állása megszakad. Az alkalmazástól függően különböző hibaüzenetek jelenhetnek meg, többek között a következőkre:

- Érvénytelen tanúsítvány/visszavont tanúsítvány

- A kapcsolat időtúllépés miatt megszakadt

- HTTP 502

A probléma miatt az alkalmazás megszakításának elkerülése vagy a visszavont hitelesítésszolgáltató újbóli kiadása érdekében a következő műveleteket kell végrehajtania:

- Lépjen kapcsolatba a tanúsítványszolgáltatóval a tanúsítványok újbóli kiadásával kapcsolatban.

- Miután újra kiadta őket, frissítse a tanúsítványokat az Application Gatewayen/WAF-en a teljes megbízhatósági lánccal (levél, köztes és főtanúsítvány). A tanúsítvány használatának helye alapján, akár a figyelőn, akár az Application Gateway HTTP-beállításain, kövesse az alábbi lépéseket a tanúsítványok frissítéséhez. További információkért tekintse meg az említett dokumentációs hivatkozásokat.

- Frissítse a háttéralkalmazás-kiszolgálókat az újra kiadott tanúsítvány használatára. A használt háttérkiszolgálótól függően a tanúsítványfrissítés lépései eltérőek lehetnek. Ellenőrizze a szállító dokumentációját.

A tanúsítvány frissítése a figyelőben:

- Nyissa meg az Application Gateway-erőforrást az Azure Portalon.

- Nyissa meg a tanúsítványhoz társított figyelőbeállításokat.

- Válassza a Kijelölt tanúsítvány megújítása vagy szerkesztése lehetőséget.

- Töltse fel az új PFX-tanúsítványt a jelszóval, és válassza a Mentés lehetőséget.

- A webhely elérése és annak ellenőrzése, hogy a webhely a várt módon működik-e. További információ: Application Gateway-tanúsítványok megújítása.

Ha tanúsítványra hivatkozik a Key Vaultból az Application Gateway figyelőjében, a gyors módosításhoz az alábbi lépéseket javasoljuk:

- Az Azure Portalon nyissa meg az Application Gatewayhez társított Key Vault-beállításokat.

- Adja hozzá vagy importálja az újra kiadott tanúsítványt az áruházban. További információ : Gyorsútmutató: Kulcstartó létrehozása az Azure Portal használatával.

- A tanúsítvány importálása után lépjen az Application Gateway figyelőbeállításaihoz, és a Tanúsítvány kiválasztása a Key Vaultból területen válassza ki a Tanúsítvány legördülő menüt, és válassza ki a nemrég hozzáadott tanúsítványt.

- Válassza a Mentés lehetőséget. További információ a Key Vault-tanúsítványokkal rendelkező Application Gateway TLS-leállításáról: TLS-leállítás Key Vault-tanúsítványokkal.

A tanúsítvány frissítése a HTTP-beállításokban:

Ha az Application Gateway/WAF szolgáltatás 1. verziós termékváltozatát használja, az új tanúsítványt fel kell töltenie háttér-hitelesítési tanúsítványként.

- Nyissa meg az Application Gateway-erőforrást az Azure Portalon.

- Nyissa meg a tanúsítványhoz társított HTTP-beállításokat.

- Válassza a Tanúsítvány hozzáadása lehetőséget, töltse fel az újra kiadott tanúsítványt, és válassza a Mentés lehetőséget.

- A régi tanúsítványt később eltávolíthatja a régi tanúsítvány melletti ... beállítások gombra kattintva. Válassza a Törlés, majd a Mentés lehetőséget. További információ: Teljes körű TLS konfigurálása az Application Gateway és a portál használatával.

Ha az Application Gateway/WAF szolgáltatás V2 termékváltozatát használja, nem kell feltöltenie az új tanúsítványt a HTTP-beállításokba, mivel a V2 termékváltozat "megbízható főtanúsítványokat" használ, és itt nem kell műveletet tennie.

Konfiguráció – TLS/TCP-proxy

Az Application Gateway 7. és 4. rétege ugyanazokat az előtérbeli IP-címeket használja?

Igen. Az Application Gatewayen keresztüli 7. és 4. rétegbeli útválasztás ugyanazt az előtérbeli IP-konfigurációt használja. Így az összes ügyfelet egyetlen (nyilvános vagy privát) IP-címre irányíthatja, és ugyanez az átjáró-erőforrás a konfigurált figyelőprotokollok és a portok alapján irányítja őket.

Használhatok TCP- vagy TLS-proxyt HTTP(S) forgalomhoz?

Bár a HTTP(S) forgalom L4 proxyprotokollokon keresztül is kiszolgálható, ezt nem javasoljuk. Az Application Gateway L7 proxymegoldása nagyobb felügyeletet és biztonságot nyújt a HTTP(S) protokollok felett olyan speciális funkciókon keresztül, mint az átírás, a munkamenet-affinitás, az átirányítás, a WebSockets, a WAF stb.

Mik a 4. rétegbeli proxy tulajdonságnevei?

A 4. rétegbeli szolgáltatások erőforrás-tulajdonságai eltérnek a 7. rétegtől. Ennek megfelelően a REST API vagy a parancssori felület használatakor a következő tulajdonságokat kell használnia.

| Tulajdonság | Cél |

|---|---|

| hallgató | TLS- vagy TCP-alapú figyelők esetén |

| routingRule | 4. rétegbeli figyelő társítása 4. rétegbeli háttérbeállítással |

| backendSettingsCollection | TLS- vagy TCP-alapú háttérbeállítások esetén |

Feljegyzés

A HTTP- vagy HTTPS-protokollbeállításokhoz nem használhat 4. rétegbeli tulajdonságokat.

Leképzhetek egy TCP/TLS protokollfigyelőt EGY HTTP(S) protokoll háttérbeállításával?

Szám A 4. réteg és a 7. réteg tulajdonságai nem kapcsolhatók össze. Ezért az útválasztási szabály csak a 4. rétegbeli figyelők csatlakoztatását teszi lehetővé egy 4. réteg típusú háttérrendszer-beállításhoz.

Az L7 és az L4 tulajdonságnak lehetnek azonos nevei?

Nem használhatja ugyanazt a nevet az L7 (httpListeners) és az L4 (figyelők) esetében. Ez vonatkozik más L4-tulajdonságokra is, például a backendSettingsCollectionre és az routingRulesre.

Hozzáadhatok privát végpontot egy háttérkészlethez a 4. réteg (TCP- vagy TLS-protokollok) használatakor?

Természetesen. A 7. rétegbeli proxyhoz hasonlóan hozzáadhat egy privát végpontot az application gateway háttérkészletéhez. Ezt a privát végpontot az application gateway ugyanazon virtuális hálózatának egy szomszédos alhálózatán kell üzembe helyezni.

Az Application Gateway keepalive kapcsolatot használ a háttérkiszolgálókhoz?

Nem használja a Keepalive-t háttérkapcsolatokhoz. Az előtérbeli figyelőkapcsolat minden bejövő kéréséhez az Application Gateway új háttérkapcsolatot kezdeményez a kérés teljesítéséhez.

Melyik IP-címet látja a háttérkiszolgáló, amikor létrejön egy kapcsolat az Application Gatewayrel?

A háttérkiszolgáló az Application Gateway IP-címét látja. Jelenleg nem támogatjuk az "ügyfél IP-címének megőrzését", amelyen keresztül a háttéralkalmazás értesülhet az eredeti ügyfél IP-címéről.

Hogyan állíthatom be a TLS-figyelők TLS-szabályzatát?

Ugyanez a TLS/SSL-szabályzatkonfiguráció a 7. rétegre (HTTPS) és a 4. rétegre (TLS) is érvényes. Mostantól használhatja az SSL-profilt (figyelőspecifikus TLS-házirendekhez és kölcsönös hitelesítéshez) a TLS-figyelők számára. Jelenleg azonban egy SSL-profil csak a parancssori felület, a PowerShell vagy a REST API használatával társítható TLS-figyelőhöz.

Támogatja az Application Gateway a munkamenet-affinitást a 4. rétegbeli útválasztáshoz?

Szám Az ügyfél ugyanarra a háttérkiszolgálóra való átirányítása jelenleg nem támogatott. A kapcsolatok ciklikus időszeleteléses módon lesznek elosztva a háttérkészlet kiszolgálói között.

Működik az automatikus skálázási funkció a 4. rétegbeli proxyval?

Igen, az automatikus skálázási funkció a TLS vagy a TCP protokoll forgalmának kiugrása és csökkentése érdekében is működik.

Támogatott a webalkalmazási tűzfal (WAF) a 4. rétegbeli forgalom esetében?

A webalkalmazási tűzfal (WAF) képességei nem működnek a 4. rétegbeli használathoz.

Támogatja az Application Gateway 4. rétegbeli proxyja az UDP protokollt?

Szám Az UDP-támogatás jelenleg nem érhető el.

Mely portok támogatottak a TLS-/TCP-figyelők számára?

Az engedélyezett porttartományok és kivételek listája a 4. rétegbeli proxyra is vonatkozik.

Hogyan használhatom ugyanazt a portszámot nyilvános és privát TLS-/TCP-proxyfigyelőkhöz?

A TLS/TCP-figyelők közös portjának használata jelenleg nem támogatott.

Konfiguráció – bejövőforgalom-vezérlő az AKS-hez

Mi az a bejövőforgalom-vezérlő?

A Kubernetes lehetővé teszi a deployment podok egy csoportjának a fürtben való létrehozását és service az erőforrásokat. Ha ugyanazt a szolgáltatást külsőleg szeretné elérhetővé tenni, egy Ingress erőforrás van definiálva, amely terheléselosztást, TLS-leállást és névalapú virtuális üzemeltetést biztosít.

Az Ingress erőforrás kielégítése érdekében bejövőforgalom-vezérlőre van szükség, amely figyeli az erőforrások módosításait Ingress , és konfigurálja a terheléselosztó szabályzatait.

Az Application Gateway bejövőforgalom-vezérlője (AGIC) lehetővé teszi, hogy az Application Gateway egy Azure Kubernetes-szolgáltatás, más néven AKS-fürt bejövő forgalmát használja.

Egy bejövőforgalom-vezérlőpéldány több alkalmazásátjárót is kezelhet?

Jelenleg egy bejövőforgalom-vezérlő egy példánya csak egy application gatewayhez társítható.

Miért nem működik a kubenettel rendelkező AKS-fürt az AGIC-vel?

Az AGIC megpróbálja automatikusan társítani az útvonaltábla-erőforrást az Application Gateway alhálózatához, de előfordulhat, hogy az AGIC engedélyeinek hiánya miatt nem sikerül. Ha az AGIC nem tudja társítani az útvonaltáblát az Application Gateway alhálózatához, hiba jelenik meg az AGIC-naplókban. Ebben az esetben manuálisan kell társítania az AKS-fürt által létrehozott útvonaltáblát az Application Gateway alhálózatához. További információ: Támogatott, felhasználó által megadott útvonalak.

Csatlakoztathatom az AKS-fürtemet és az Application Gatewayt külön virtuális hálózatokban?

Igen, mindaddig, amíg a virtuális hálózatok társviszonyban vannak, és nem rendelkeznek átfedésben lévő címtérekkel. Ha az AKS-t kubenettel futtatja, mindenképpen társítsa az AKS által létrehozott útvonaltáblát az Application Gateway alhálózatához.

Milyen funkciók nem támogatottak az AGIC-bővítményben?

A Helmen keresztül üzembe helyezett AGIC és az AKS-bővítmények közötti különbségekért lásd a Helm üzembe helyezése és az AKS-bővítmény közötti különbséget.

Mikor érdemes használni a bővítményt a Helm üzembe helyezésével szemben?

A Helmen keresztül üzembe helyezett AGIC és az AKS-bővítmény közötti különbségekért lásd a Helm üzembe helyezése és az AKS-bővítmény közötti különbséget, különösen azokat a táblákat, amelyeket az AGIC a Helmen keresztül üzembe helyezett AGIC által támogatott, és nem egy AKS-bővítmény. Általánosságban elmondható, hogy a Helmen keresztül történő üzembe helyezés lehetővé teszi a bétafunkciók tesztelését és a jelöltek kiadását a hivatalos kiadás előtt.

Szabályozhatom, hogy az AGIC melyik verziója legyen üzembe helyezve a bővítményrel?

Szám Az AGIC-bővítmény egy felügyelt szolgáltatás, ami azt jelenti, hogy a Microsoft automatikusan frissíti a bővítményt a legújabb stabil verzióra.

Konfiguráció: Kölcsönös hitelesítés

Mi a kölcsönös hitelesítés?

A kölcsönös hitelesítés kétirányú hitelesítés egy ügyfél és egy kiszolgáló között. Az Application Gatewayrel való kölcsönös hitelesítés jelenleg lehetővé teszi, hogy az átjáró ellenőrizze a kérést küldő ügyfelet, vagyis az ügyfél-hitelesítést. Általában az ügyfél az egyetlen, amely hitelesíti az Application Gatewayt. Mivel az Application Gateway mostantól az ügyfelet is hitelesítheti, kölcsönös hitelesítéssé válik, ahol az Application Gateway és az ügyfél kölcsönösen hitelesítik egymást.

Elérhető kölcsönös hitelesítés az Application Gateway és annak háttérkészletei között?

Nem, a kölcsönös hitelesítés jelenleg csak az előtérbeli ügyfél és az application gateway között történik. A háttérbeli kölcsönös hitelesítés jelenleg nem támogatott.

Diagnosztika és naplózás

Milyen típusú naplókat biztosít az Application Gateway?

Az Application Gateway három naplót biztosít:

- ApplicationGatewayAccessLog: A hozzáférési napló tartalmazza az Application Gateway előtérnek küldött összes kérelmet. Az adatok tartalmazzák a hívó IP-címét, a kért URL-címet, a válasz késését, a visszatérési kódot és a bájtokat. Alkalmazásátjárónként egy rekordot tartalmaz.

- ApplicationGatewayPerformanceLog: A teljesítménynapló rögzíti az egyes application gatewayek teljesítményadatait. Az információk közé tartozik a bájtok átviteli sebessége, a teljes kiszolgált kérések száma, a sikertelen kérelmek száma, valamint a háttérpéldányok kifogástalan és nem kifogástalan száma.

- ApplicationGatewayFirewallLog: A WAF-vel konfigurált application gatewayek esetében a tűzfalnapló olyan kéréseket tartalmaz, amelyek észlelési vagy megelőzési módban vannak naplózva.

A rendszer minden naplót 60 másodpercenként gyűjt. További információ: Háttérállapot, diagnosztikai naplók és metrikák az Application Gatewayhez.

Hogyan tudja, hogy a háttérkészlet tagjai kifogástalan állapotban vannak-e?

Ellenőrizze az állapotot a PowerShell-parancsmaggal Get-AzApplicationGatewayBackendHealth vagy a portállal. További információ: Application Gateway-diagnosztika.

Mi a diagnosztikai naplók adatmegőrzési szabályzata?

A diagnosztikai naplók az ügyfél tárfiókjába áramlanak. Az ügyfelek a saját preferenciájuk alapján állíthatják be a megőrzési szabályzatot. A diagnosztikai naplók eseményközpontba vagy Azure Monitor-naplókba is elküldhetők. További információ: Application Gateway-diagnosztika.

Hogyan naplókat lekérni az Application Gatewayhez?

A portálon az Application Gateway menüpanelén válassza a Tevékenységnapló lehetőséget az auditnapló eléréséhez.

Beállíthatok riasztásokat az Application Gateway használatával?

Igen. Az Application Gatewayben a riasztások metrikákon vannak konfigurálva. További információ: Application Gateway-metrikák és riasztási értesítések fogadása.

Hogyan elemezni az Application Gateway forgalmi statisztikáit?

A hozzáférési naplókat többféleképpen is megtekintheti és elemezheti. Használja az Azure Monitor-naplókat, az Excelt, a Power BI-t stb.

Használhat egy Resource Manager-sablont is, amely telepíti és futtatja a népszerű GoAccess-naplóelemzőt az Application Gateway hozzáférési naplóihoz. A GoAccess értékes HTTP-forgalmi statisztikákat biztosít, például egyedi látogatókat, kért fájlokat, gazdagépeket, operációs rendszereket, böngészőket és HTTP-állapotkódokat. További információt a GitHubon a Resource Manager-sablonmappában található Readme fájlban talál.

Mi okozhatja, hogy a háttérrendszer állapota ismeretlen állapotot ad vissza?

Általában ismeretlen állapot jelenik meg, ha a háttérrendszerhez való hozzáférést egy NSG, egyéni DNS vagy felhasználó által meghatározott útválasztás blokkolja az Application Gateway alhálózatán. További információ: Háttérállapot, diagnosztikai naplózás és metrikák az Application Gatewayhez.

Támogatottak az NSG-folyamatnaplók az Application Gateway v2 alhálózathoz társított NSG-kben?

Az aktuális platformkorlátozások miatt, ha az Application Gateway v2 (Standard_v2, WAF_v2) alhálózatán NSG van, és engedélyezte az NSG-folyamatnaplókat rajta, akkor nemdeterminista viselkedés jelenik meg. Ez a forgatókönyv jelenleg nem támogatott.

Hol tárolja az Application Gateway az ügyféladatokat?

Az Application Gateway nem helyezi át és nem tárolja az ügyféladatokat azon a régión kívül, ahol az üzembe lett helyezve.

Következő lépések

- Az Application Gatewayről további információt az Azure-alkalmazás Átjáró ismertetése című témakörben talál.

- A TLS-leállásról és a végpontok közötti TLS-ről az Application Gateway használatával való megismeréséhez lásd: A végpontok közötti TLS engedélyezése Azure-alkalmazás Átjárón.