Több-bérlős és Azure Private Link

Az Azure Private Link privát IP-címzést biztosít az Azure-platformszolgáltatásokhoz és az Azure-beli virtuális gépeken üzemeltetett saját alkalmazásokhoz. A Private Link használatával engedélyezheti a privát kapcsolatot a bérlők Azure-környezeteiből. A bérlők a Private Link használatával is hozzáférhetnek a megoldáshoz a helyszíni környezetükből, amikor virtuális magánhálózati átjárókon (VPN Gateway) vagy ExpressRoute-on keresztül csatlakoznak.

Az Azure Private Linket számos nagy SaaS-szolgáltató használja, köztük a Snowflake, a Confluent Cloud és a MongoDB Atlas.

Ebben a cikkben áttekintjük, hogyan konfigurálhatja a Private Linket egy Azure-ban üzemeltetett több-bérlős megoldáshoz.

Fő szempontok

Átfedésben lévő IP-címterek

A Private Link hatékony képességeket biztosít a több-bérlős megoldásokhoz, ahol a bérlők privát címtereken keresztül férhetnek hozzá a szolgáltatáshoz.

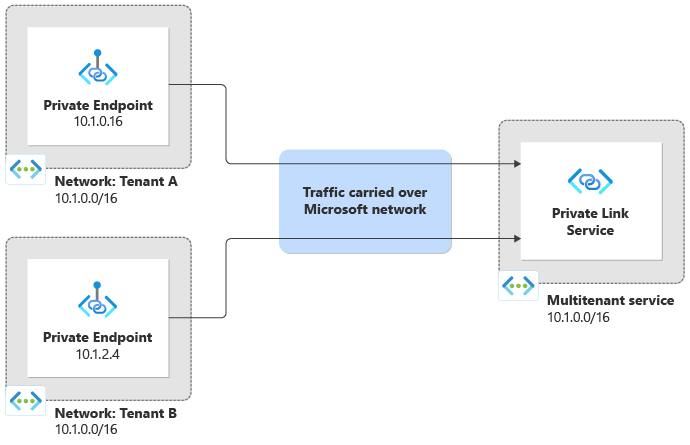

A különböző bérlők gyakran ugyanazt vagy átfedésben lévő privát IP-címtereket használják. A több-bérlős megoldás például a következő IP-címtartományt használhatja 10.1.0.0/16: . Tegyük fel, hogy az A bérlő a saját helyszíni hálózatát használja ugyanazzal az IP-címtérrel, és véletlenül a B bérlő ugyanazt az IP-címteret is használja. A hálózatokat nem lehet közvetlenül összekapcsolni vagy társviszonyba hozni, mert az IP-címtartományok átfedésben vannak.

Ha a Private Link használatával engedélyezi az egyes bérlők és a több-bérlős megoldás közötti kapcsolatot, minden bérlői forgalom automatikusan hálózati címfordítást (NAT) alkalmaz. Minden bérlő használhat egy privát IP-címet a saját hálózatán belül, és a forgalom transzparens módon áramlik a több-bérlős megoldásba. A Private Link akkor is nat-et hajt végre a forgalomon, ha a bérlők és a szolgáltató mindegyike egymást átfedő IP-címtartományokat használ:

Amikor a forgalom a több-bérlős megoldásba érkezik, már lefordították. Ez azt jelenti, hogy a forgalom a több-bérlős szolgáltatás saját virtuális hálózati IP-címteréből származik. A Private Link biztosítja a TCP Proxy Protocol v2 szolgáltatást, amely lehetővé teszi, hogy egy több-bérlős szolgáltatás megismerje a kérést küldő bérlőt, és még az eredeti IP-címet is a forráshálózatról.

Szolgáltatás kiválasztása

A Private Link használata esetén fontos figyelembe venni azt a szolgáltatást, amelyhez engedélyezni szeretné a bejövő kapcsolatot.

Az Azure Private Link szolgáltatást egy standard terheléselosztó mögötti virtuális gépekhez használják.

A Private Linket más Azure-szolgáltatásokkal is használhatja. Ezek a szolgáltatások olyan alkalmazásüzemeltetési platformokat tartalmaznak, mint a Azure-alkalmazás Service. Ezek közé tartozik az Azure-alkalmazás Gateway vagy az Azure API Management, amelyek hálózati és API-átjárók.

A használt alkalmazásplatform a Private Link konfigurációjának számos aspektusát és az alkalmazandó korlátokat határozza meg. Emellett egyes szolgáltatások nem támogatják a private linket a bejövő forgalomhoz.

Korlátozások

A megoldás architektúrája alapján gondosan vegye figyelembe a létrehozható privát végpontok számát. Ha szolgáltatásplatformként (PaaS)-alkalmazásplatformot használ, fontos tisztában lenni azzal, hogy egy erőforrás maximálisan hány privát végpontot támogat. Ha virtuális gépeket futtat, csatolhat egy Private Link szolgáltatáspéldányt egy standard terheléselosztóhoz (SLB). Ebben a konfigurációban általában több privát végpontot csatlakoztathat, de a korlátozások továbbra is érvényesek. Ezek a korlátok meghatározhatják, hogy hány bérlő csatlakozik az erőforrásokhoz a Private Link használatával. Tekintse át az Azure-előfizetések és -szolgáltatások korlátait, kvótáit és korlátozásait , hogy megértse a végpontok és kapcsolatok számának korlátait.

Emellett egyes szolgáltatások speciális hálózati konfigurációt igényelnek a Private Link használatához. Ha például privát kapcsolatot használ Azure-alkalmazás Átjáróval, az Application Gateway-erőforráshoz tartozó standard alhálózat mellett egy dedikált alhálózatot is ki kell építenie.

A Private Link-konfiguráció engedélyezésével gondosan tesztelje a megoldást, beleértve az üzembe helyezést és a diagnosztikai konfigurációt is. Egyes Azure-szolgáltatások blokkolják a nyilvános internetes forgalmat, ha egy privát végpont engedélyezve van, ami szükségessé teheti az üzembe helyezési és felügyeleti folyamatok módosítását.

Privát kapcsolat a nyilvános elérésű szolgáltatásokkal kombinálva

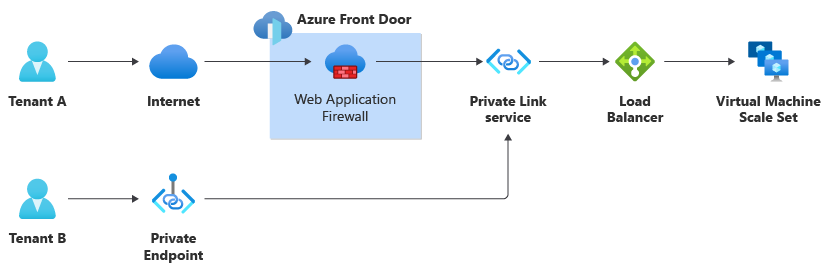

Dönthet úgy, hogy a megoldást úgy helyezi üzembe, hogy internetkapcsolattal és privát végpontokon keresztül is elérhető legyen. Vegye figyelembe az általános hálózati topológiát és az egyes bérlői forgalom által követett útvonalakat.

Ha a megoldás egy standard terheléselosztó mögötti virtuális gépeken alapul, a végpontot a Private Link szolgáltatáson keresztül teheti elérhetővé. Ebben az esetben a webalkalmazási tűzfal és az alkalmazás-útválasztás valószínűleg már része a virtuálisgép-alapú számítási feladatnak.

Számos Azure PaaS-szolgáltatás támogatja a Private Linket a bejövő kapcsolatokhoz, még a különböző Azure-előfizetésekben és a Microsoft Entra-bérlőkben is. A szolgáltatás Privát kapcsolat funkciójával közzéteheti a végpontot.

Ha más internetes szolgáltatásokat használ, például az Azure Front Doort, fontos megfontolni, hogy támogatják-e a private linket a bejövő forgalomhoz. Ha nem, gondolja át, hogyan halad végig a forgalom a megoldás minden útvonalán.

Tegyük fel például, hogy egy virtuálisgép-méretezési csoporton futó, internetes alkalmazásokat hoz létre. Az Azure Front Doort, beleértve annak webalkalmazási tűzfalát (WAF) használja a biztonság és a forgalomgyorsítás érdekében, és úgy konfigurálja a Front Doort, hogy privát végponton keresztül küldje el a forgalmat a háttérszolgáltatásnak (forrásszolgáltatásnak). Az A bérlő nyilvános végpont használatával csatlakozik a megoldáshoz, a B bérlő pedig privát végpont használatával csatlakozik. Mivel a Front Door nem támogatja a Private Linket a bejövő kapcsolatokhoz, a B bérlő forgalma áthalad a Front Dooron és annak WAF-jén:

Elkülönítési modellek

A Private Link olyan forgatókönyvek támogatására lett kialakítva, amelyekben egyetlen alkalmazásszintet több különálló ügyfél, például a bérlők használhatnak. Ha figyelembe veszi a Private Link elkülönítését, a fő probléma az, hogy hány erőforrást kell üzembe helyeznie a követelmények támogatására. A Private Linkhez használható bérlőelkülönítési modellek a használt szolgáltatástól függenek.

A Private Link szolgáltatás elkülönítési modelljei

Ha a Private Link szolgáltatást egy szabványos terheléselosztó mögötti virtuális gépekkel használja, több elkülönítési modellt is figyelembe vehet.

| Szempont | Megosztott Private Link szolgáltatás és megosztott terheléselosztó | Dedikált Private Link szolgáltatás és dedikált terheléselosztó | Dedikált Private Link szolgáltatás és megosztott terheléselosztó |

|---|---|---|---|

| Az üzembe helyezés összetettsége | Alacsony | Közepesen magas, a bérlők számától függően | Közepesen magas, a bérlők számától függően |

| Működési összetettség | Alacsony | Közepesen magas, az erőforrások számától függően | Közepesen magas, az erőforrások számától függően |

| Megfontolandó korlátok | Magánvégpontok száma ugyanazon a Private Link szolgáltatáson | A Private Link-szolgáltatások száma előfizetésenként | Private Link-szolgáltatások száma standard terheléselosztónként |

| Példaforgatókönyv | Nagyméretű több-bérlős megoldás megosztott alkalmazásszinttel | Külön üzembehelyezési bélyegek minden bérlőhöz | Megosztott alkalmazásszint egyetlen bélyegben, nagy számú bérlővel |

Mindhárom modellben az adatelkülönítés és a teljesítmény szintje a megoldás többi elemétől függ, és a Private Link szolgáltatás üzembe helyezése nem befolyásolja lényegesen ezeket a tényezőket.

Megosztott Private Link szolgáltatás és megosztott standard terheléselosztó

Érdemes lehet üzembe helyezni egy megosztott Private Link szolgáltatást, amely egy standard terheléselosztóhoz csatlakozik. Minden bérlő létrehozhat egy privát végpontot, és használhatja a megoldáshoz való csatlakozáshoz.

Egyetlen Private Link-szolgáltatáspéldány számos privát végpontot támogat. Ha kimeríti a korlátot, több Private Link szolgáltatáspéldányt is üzembe helyezhet, bár az egyetlen terheléselosztón üzembe helyezhető Private Link-szolgáltatások száma is korlátozott. Ha arra számít, hogy megközelíti ezeket a korlátokat, fontolja meg a Deployment Stamps-alapú megközelítés használatát, és helyezzen üzembe megosztott terheléselosztókat és Private Link szolgáltatáspéldányokat minden egyes bélyegen.

Dedikált Private Link szolgáltatás és dedikált standard terheléselosztó bérlőnként

Minden bérlőhöz üzembe helyezhet egy dedikált Private Link szolgáltatást és dedikált terheléselosztót. Ennek a megközelítésnek akkor van értelme, ha minden bérlőhöz dedikált virtuális gépek tartoznak, például ha a bérlők szigorú megfelelőségi követelményekkel rendelkeznek.

Dedikált Private Link szolgáltatás bérlőnként és megosztott standard terheléselosztóként

Dedikált Private Link szolgáltatáspéldányokat is üzembe helyezhet minden bérlőhöz egy megosztott standard terheléselosztóval. Ez a modell azonban nem valószínű, hogy sok előnyt biztosít. Emellett, mivel az egyetlen standard terheléselosztón üzembe helyezhető Private Link-szolgáltatások száma korlátozott, ez a modell valószínűleg nem lépi túl a kis több-bérlős megoldást.

Gyakrabban több megosztott Private Link-szolgáltatást is üzembe helyezhet. Ez a módszer lehetővé teszi a megoldás által támogatott privát végpontok számának növelését egy megosztott terheléselosztón.

Elkülönítési modellek privát végpontokkal rendelkező Azure PaaS-szolgáltatásokhoz

Amikor az Azure-platformot szolgáltatásként (PaaS) helyezi üzembe, és engedélyezni szeretné a bérlők számára, hogy privát végpontokkal férhessenek hozzá ezekhez a szolgáltatásokhoz, akkor figyelembe kell vennie az adott szolgáltatás képességeit és korlátait. Emellett azt is figyelembe kell vennie, hogy az alkalmazásszint erőforrásai egy adott bérlőhöz vannak-e dedikáltan, vagy meg vannak-e osztva a bérlők között.

Ha minden bérlőhöz külön alkalmazásszint-erőforrásokat helyez üzembe, valószínű, hogy egy privát végpontot is üzembe helyezhet a bérlő számára az erőforrásaik eléréséhez. Nem valószínű, hogy kimeríti a Private Linkhez kapcsolódó szolgáltatáskorlátokat, mivel minden bérlő saját erőforrásokat dedikált hozzájuk.

Amikor alkalmazásszint-erőforrásokat oszt meg a bérlők között, érdemes lehet minden bérlőhöz egy privát végpontot üzembe helyezni. Az egyetlen erőforráshoz csatolható privát végpontok száma korlátozott, és ezek a korlátok minden szolgáltatás esetében eltérőek.

Az Azure Private Link több-bérlős szolgáltatást támogató funkciói

A Private Link számos olyan funkcióval rendelkezik, amelyek több-bérlős környezetben hasznosak. Az Elérhető funkciók azonban a használt szolgáltatástól függenek. A virtuális gépekhez és terheléselosztókhoz készült alapszintű Azure Private Link szolgáltatás az alábbiakban ismertetett összes funkciót támogatja. Előfordulhat, hogy a Private Link-támogatással rendelkező egyéb szolgáltatások csak részhalmazt biztosítanak ezeknek a szolgáltatásoknak.

Szolgáltatás aliasai

Ha egy bérlő privát kapcsolat használatával konfigurálja a szolgáltatáshoz való hozzáférést, képesnek kell lennie azonosítani a szolgáltatást, hogy az Azure létre tudja hozni a kapcsolatot.

A Private Link szolgáltatás és bizonyos egyéb Private Link-kompatibilis Azure-szolgáltatások lehetővé teszik a bérlőknek megadott aliasok konfigurálását. Alias használatával elkerülheti az Azure-előfizetés azonosítóinak és erőforráscsoport-nevének felfedését.

Szolgáltatás láthatósága

A Private Link szolgáltatással szabályozhatja a privát végpont láthatóságát. Ha ismerik az aliasát vagy az erőforrás-azonosítóját, minden Azure-ügyfél csatlakozhat a szolgáltatáshoz. Másik lehetőségként korlátozhatja a hozzáférést csak néhány ismert Azure-ügyfélhez.

Korlátozott számú előre jóváhagyott Azure-előfizetési azonosítót is megadhat, amelyek csatlakozhatnak a privát végponthoz. Ha ezt a módszert választja, gondolja át, hogyan gyűjti össze és engedélyezi az előfizetés azonosítóit. Megadhat például egy adminisztrációs felhasználói felületet az alkalmazásban a bérlő előfizetés-azonosítójának gyűjtéséhez. Ezután dinamikusan újrakonfigurálhatja a Private Link szolgáltatáspéldányt, hogy előzetesen jóváhagyhassa a kapcsolatok előfizetés-azonosítóját.

Csatlakozás jóváhagyások

Miután egy ügyfél (például egy bérlő) és egy privát végpont közötti kapcsolatot kért, a Private Linknek jóvá kell hagynia a kapcsolatot. A kapcsolat jóváhagyásáig a forgalom nem haladhat át a privát végpontkapcsolaton.

A Private Link szolgáltatás számos jóváhagyási folyamatot támogat, többek között a következőket:

- Manuális jóváhagyás, ahol a csapat kifejezetten jóváhagy minden kapcsolatot. Ez a megközelítés akkor járható út, ha csak néhány bérlő használja a szolgáltatást a Private Linken keresztül.

- API-alapú jóváhagyás, ahol a Private Link szolgáltatás manuális jóváhagyást igénylőként kezeli a kapcsolatot, és az alkalmazás az Update Private Endpoint Csatlakozás ion API-t, az Azure CLI-t vagy az Azure PowerShellt használja a kapcsolat jóváhagyásához. Ez a módszer akkor lehet hasznos, ha rendelkezik a privát végpontok használatára jogosult bérlők listájával.

- Automatikus jóváhagyás, ahol maga a Private Link szolgáltatás tartja fenn azoknak az előfizetés-azonosítóknak a listáját, amelyeknek automatikusan jóvá kell hagyniuk a kapcsolataikat.

További információ: Szolgáltatáshozzáférés szabályozása.

Proxyprotokoll v2

Ha a Private Link szolgáltatást használja, alapértelmezés szerint az alkalmazás csak a hálózati címfordításon (NAT) keresztüli IP-cím láthatóságával rendelkezik. Ez a viselkedés azt jelenti, hogy úgy tűnik, hogy a forgalom a saját virtuális hálózatán belülről áramlik.

A Private Link lehetővé teszi az eredeti ügyfél IP-címének elérését a bérlő virtuális hálózatában. Ez a funkció a TCP Proxy Protocol v2 protokollt használja.

Tegyük fel például, hogy a bérlők rendszergazdáinak IP-címalapú hozzáférési korlátozásokat kell hozzáadniuk, például a 10.0.0.10 gazdagép hozzáférhet a szolgáltatáshoz, de a 10.0.0.20-as gazdagép nem tud hozzáférni. A Proxy Protocol v2 használatakor engedélyezheti a bérlők számára az ilyen típusú hozzáférési korlátozások konfigurálását az alkalmazásban. Az alkalmazáskódnak azonban meg kell vizsgálnia az ügyfél eredeti IP-címét, és végre kell hajtania a korlátozásokat.

Kapcsolódó erőforrások

- Az Azure Private Link Service magyarázata és bemutatói a szolgáltatótól (SaaS ISV) és a fogyasztói perspektíváktól: Egy videó, amely az Azure Private Link szolgáltatás funkcióját vizsgálja, amely lehetővé teszi a több-bérlős szolgáltatókat (például az SaaS-termékeket gyártó független szoftvergyártókat). Ez a megoldás lehetővé teszi a fogyasztók számára, hogy privát IP-címekkel férhessenek hozzá a szolgáltató szolgáltatásához a fogyasztó saját Azure-beli virtuális hálózataiból.

- TCP Proxy Protocol v2 és Azure Private Link Service – Részletes elemzés: Egy videó, amely részletesen bemutatja a TCP Proxy Protocol v2-t, amely az Azure Private Link szolgáltatás speciális funkciója. Több-bérlős és SaaS-forgatókönyvekben hasznos. A videó bemutatja, hogyan engedélyezheti a Proxy Protocol v2-t az Azure Private Link szolgáltatásban. Azt is bemutatja, hogyan konfigurálhat egy NGINX-szolgáltatást az eredeti ügyfél forrás privát IP-címének olvasására a NAT IP helyett a szolgáltatás privát végponton keresztüli eléréséhez.

- Az NGINX Plus használata a proxyprotokoll TLV-jének

linkIdentifierdekódolásához az Azure Private Link szolgáltatásból: Egy videó, amely bemutatja, hogyan lehet az NGINX Plus használatával lekérni a TCP Proxy Protocol v2 TLV-t az Azure Private Link szolgáltatásból. A videó bemutatja, hogyan nyerheti ki és kódolhatja ki a privát végpontkapcsolat numerikuslinkIdentifier( más névenLINKID) kódját. Ez a megoldás olyan több-bérlős szolgáltatók számára hasznos, akiknek azonosítaniuk kell azt a fogyasztói bérlőt, amelyből a kapcsolat létrejött. - SaaS Private Csatlakozás ivity minta: Egy példamegoldás, amely a privát végpontkapcsolatok jóváhagyásának automatizálását szemlélteti az Azure Managed Applications használatával.

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködők írták.

Fő szerzők:

- John Downs | Az Azure-hoz készült FastTrack vezető ügyfélmérnöke

- Arsen Vladimirskiy | Az Azure-hoz készült FastTrack vezető ügyfélmérnöke

Egyéb közreműködő:

- Sumeet Mittal | Fő termékmenedzser, Azure Private Link

A nem nyilvános LinkedIn-profilok megtekintéséhez jelentkezzen be a LinkedInbe.

Következő lépések

Tekintse át a több-bérlős hálózatkezelési módszereket.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: