Ez a cikk bemutatja, hogyan teheti elérhetővé a PaaS-erőforrásokat egy privát végponton keresztül egy adott számítási feladat számára egyetlen régióban. A forgatókönyvben a hálózati topológia küllős, a központ pedig egy Azure Virtual WAN-központ.

Fontos

Ez a cikk az Azure Private Linkről és az Azure DNS-ről szóló sorozat része a Virtual WAN-ban, és a forgatókönyv-útmutatóban meghatározott hálózati topológiára épül. Elsőként olvassa el az áttekintési oldalt az alapszintű hálózati architektúra és a fő kihívások megismeréséhez.

Eset

1. ábra: Egyrégiós forgatókönyv a Virtual WAN-hoz a Private Link és az Azure DNS használatával – a kihívás

Töltse le az architektúra Visio-fájlját. Ez a szakasz határozza meg a forgatókönyvet, és újradefiniálja a forgatókönyv kihívását (a feladat ugyanaz, mint az áttekintési oldalon található nem működő példa). A kezdeti forgatókönyv architektúrája az áttekintési útmutatóban meghatározott kezdő hálózati topológiára épül. A következők a kiegészítések és a módosítások:

- Csak egy régió van egy virtuális központtal.

- A régióban van egy Azure Storage-fiók, amelynek nyilvános hálózati hozzáférése le van tiltva. Ebben a forgatókönyvben az a feltételezés, hogy csak egy számítási feladat fér hozzá a tárfiókhoz.

- Kezdetben egyetlen virtuális hálózat csatlakozik a virtuális központhoz.

- A virtuális hálózat rendelkezik egy számítási feladat alhálózatával, amely egy virtuálisgép-ügyfelet (VM-ügyfelet) tartalmaz.

- A virtuális hálózat egy privát végpont alhálózatot tartalmaz, amely a tárfiókhoz tartozó privát végpontot tartalmazza.

Sikeres eredmény

Az Azure Virtual Machine-ügyfél a tárfiók privát végpontján keresztül csatlakozhat az Azure Storage-fiókhoz, amely ugyanabban a virtuális hálózaton található, és a tárfiókhoz való minden egyéb hozzáférés le van tiltva.

Akadálya

Szüksége van egy DNS-rekordra a DNS-folyamatban, amely képes feloldani a tárfiók teljes tartománynevét (FQDN) a privát végpont privát IP-címére. Az áttekintésben leírtak szerint a forgatókönyvkel kapcsolatos kihívás kettős:

- Nem lehet olyan privát DNS-zónát összekapcsolni, amely fenntartja a szükséges DNS-rekordokat egy virtuális központhoz.

- A privát DNS-zónát összekapcsolhatja a számítási feladat hálózatával, így azt gondolhatja, hogy ez működni fog. Sajnos az alaparchitektúra előírja, hogy minden csatlakoztatott virtuális hálózat rendelkezik az Azure Firewall DNS-proxy használatára konfigurált DNS-kiszolgálókkal.

Mivel a privát DNS-zónák nem csatolhatók virtuális központhoz, és a virtuális hálózat úgy van konfigurálva, hogy az Azure Firewall DNS-proxyját használja, az Azure DNS-kiszolgálók nem rendelkeznek semmilyen mechanizmussal a tárfiók (FQDN) feloldásához a privát végpont privát IP-címéhez. Az eredmény az, hogy az ügyfél hibás DNS-választ kap.

DNS- és HTTP-folyamatok

Tekintsük át a DNS-t és az ebből eredő HTTP-kérési folyamatokat ehhez a számítási feladathoz. A felülvizsgálat segít vizualizálni a korábban ismertetett akadályt.

2. ábra: Egyrégiós forgatókönyv a Virtual WAN-hoz a Private Link és az Azure DNS használatával – a kihívás

Töltse le az architektúra Visio-fájlját.

DNS-folyamat

- Az ügyféltől érkező DNS-lekérdezést

stgworkload00.blob.core.windows.neta rendszer elküldi a konfigurált DNS-kiszolgálónak, amely az Azure Firewall a társhálózati regionális központban. - Az Azure Firewall az Azure DNS-hez küldi a kérést. Mivel nem lehet privát DNS-zónát virtuális központhoz kapcsolni, az Azure DNS nem tudja, hogyan oldhatja fel a teljes tartománynevet a privát végpont privát IP-címével. Tudja, hogyan oldhatja fel a teljes tartománynevet a tárfiók nyilvános IP-címére, így visszaadja a tárfiók nyilvános IP-címét.

HTTP-folyamat

- A DNS-eredmény, a tárfiók nyilvános IP-címe mellett az ügyfél HTTP-kérést küld a következőre

stgworkload00.blob.core.windows.net: . - A rendszer elküldi a kérést a tárfiók nyilvános IP-címére. Ez a kérés több okból is meghiúsul:

- Előfordulhat, hogy a számítási feladat alhálózatán lévő NSG nem engedélyezi ezt az internethez kötött forgalmat.

- Az internethez kötött kimenő forgalom szűrését végző Azure Firewall valószínűleg nem rendelkezik alkalmazásszabálysal a folyamat támogatásához.

- Még akkor is, ha az NSG és az Azure Firewall is rendelkezik kibocsátási egységeket ehhez a kérési folyamathoz, a Storage-fiók úgy van konfigurálva, hogy blokkolja az összes nyilvános hálózati hozzáférést. A kísérlet végső soron megsérti azt a célt, hogy csak a privát végponton keresztül férhessen hozzá a tárfiókhoz.

Megoldás – Virtuális központ-bővítmény létrehozása a DNS-hez

A feladat megoldására a vállalati hálózati csapatnak kell implementálnia egy virtuális központ-bővítményt a DNS-hez. A DNS virtuális központ bővítményének egyetlen feladata, hogy engedélyezze azokat a számítási feladatokat végző csapatokat, amelyeknek privát DNS-zónákat kell használniuk az architektúrájukban ebben az indítási Virtual WAN-központ topológiájában.

A DNS-bővítmény a regionális virtuális központhoz társviszonyban lévő virtuális hálózat küllőjeként van implementálva. Privát DNS-zónákat is csatlakoztathat ehhez a virtuális hálózathoz. A virtuális hálózat egy Azure DNS Private Resolvert is tartalmaz, amely lehetővé teszi a virtuális hálózaton kívüli szolgáltatások, például az Azure Firewall számára az összes társított privát DNS-zóna értékeinek lekérdezését és fogadását. A dns-hez tartozó tipikus virtuális központ-bővítmény összetevői, valamint néhány szükséges konfigurációs módosítás:

- Egy új küllős virtuális hálózat, amely a régió virtuális központjával van társviszonyban. Ez a küllő a többi küllőhöz hasonlóan van konfigurálva, ami azt jelenti, hogy az alapértelmezett DNS-kiszolgáló és útválasztási szabályok kényszerítik az Azure Firewall használatát a regionális központban.

- A rendszer egy DNS Private Resolver-erőforrást helyez üzembe egy bejövő végponttal a küllős virtuális hálózaton.

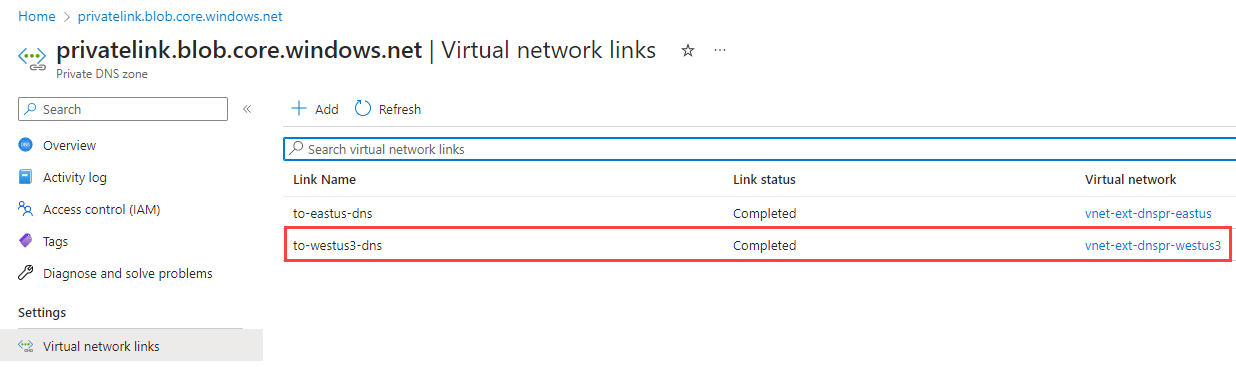

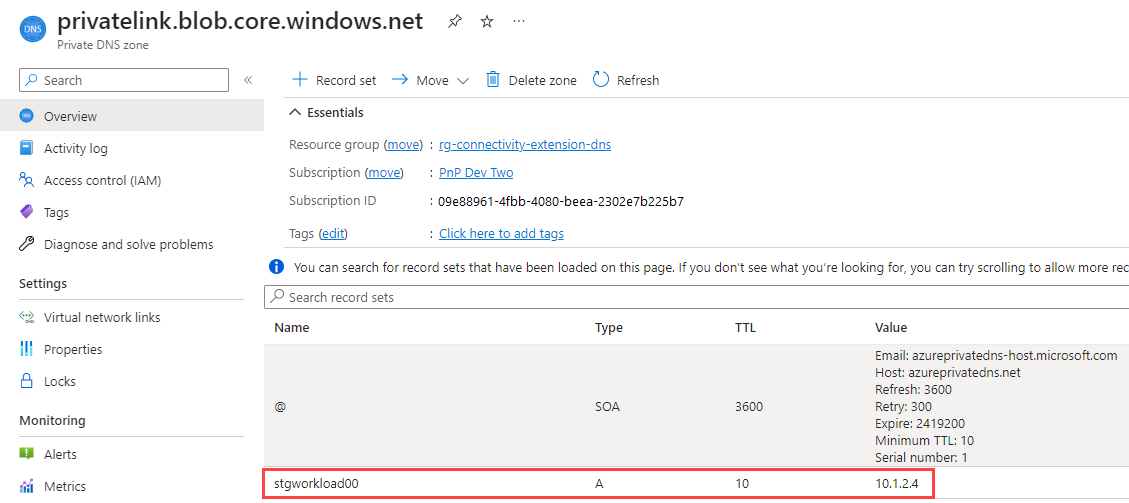

- Létrejön egy névvel ellátott

privatelink.blob.core.windows.netprivát DNS-zónaerőforrás.- Ez a zóna egy rekordot

Atartalmaz, amely a tárfiók teljes tartománynevéről a tárfiók privát végpontjának privát IP-címére képez le. - A privát DNS-zóna a küllős virtuális hálózathoz van csatolva.

- Ha a szerepköralapú hozzáférés-vezérlés (RBAC) lehetővé teszi, az automatikus regisztráció vagy a szolgáltatás által felügyelt bejegyzések használatával kezelheti ezeket a DNS-rekordokat. Ha nem, manuálisan is karbantarthatja őket.

- Ez a zóna egy rekordot

- A regionális központban az Azure Firewall DNS-kiszolgálója úgy módosul, hogy a DNS Private Resolver bejövő végpontjára mutasson.

Az alábbi ábra az architektúrát, valamint a DNS- és HTTP-folyamatokat mutatja be.

3. ábra: Egyrégiós megoldás a Virtual WAN privát kapcsolattal és DNS-sel történő egyrégiós forgatókönyvéhez

Töltse le az architektúra Visio-fájlját.

DNS-folyamat a DNS virtuális központ-bővítményének létrehozásához

Az ügyféltől érkező DNS-lekérdezést a rendszer elküldi a konfigurált DNS-kiszolgálónak

stgworkload00.blob.core.windows.net, amely az Azure Firewall a társhálózati regionális központban – ebben az esetben a 10.100.0.132. 4. ábra: DNS-kiszolgálók konfigurálása számítási feladat virtuális hálózatához

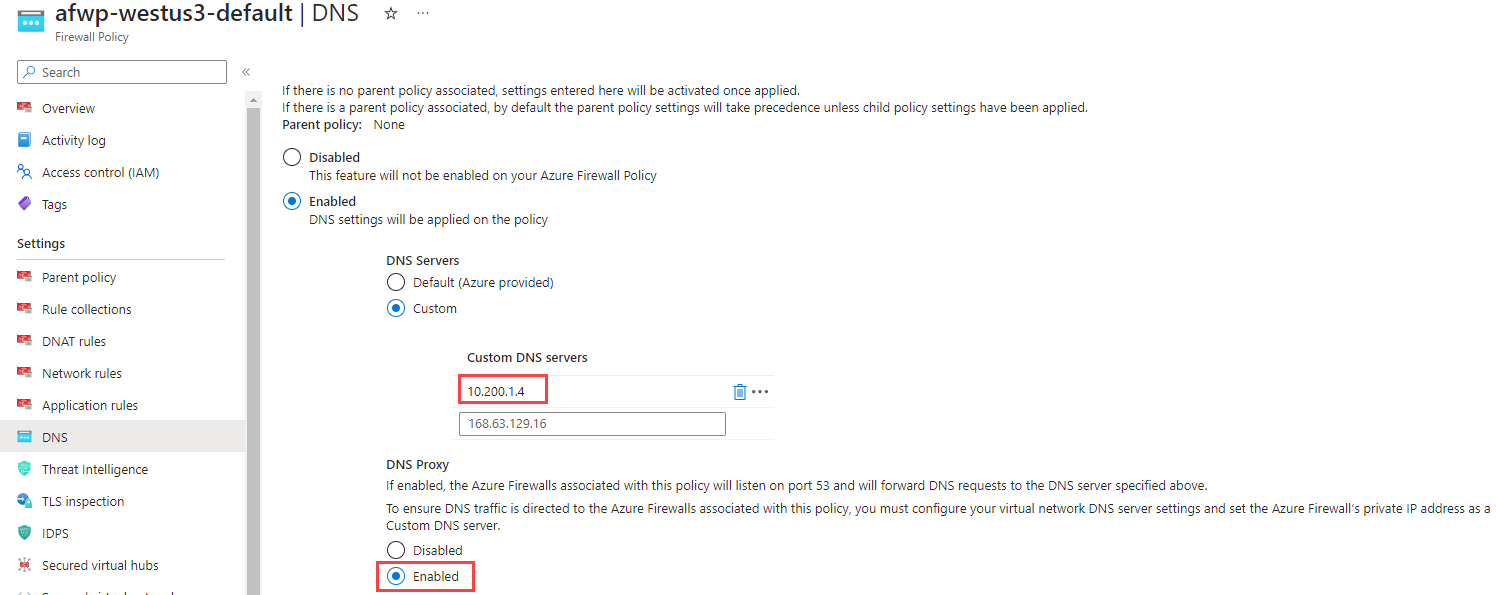

4. ábra: DNS-kiszolgálók konfigurálása számítási feladat virtuális hálózatáhozAz Azure Firewall a központbővítményben – 10.200.1.4– proxyja a regionális Azure DNS Private Resolvernek, amely a DNS Private Resolver bejövő végpontjának privát IP-címe.

5. ábra: DNS-konfiguráció az Azure Firewall-szabályzatban

A DNS Private Resolver proxyja a kérést az Azure DNS-nek. Mivel egy privát DNS-zóna a bejövő végpontot tartalmazó virtuális hálózathoz van csatolva, az Azure DNS használhat rekordokat ezekben a csatolt privát DNS-zónákban.

Az Azure DNS konzultál a társított privát DNS-zónával, és feloldja a 10.1.2.4-es teljes tartománynevet

stgworkload00.blob.core.windows.net, amely a tárfiók privát végpontjának IP-címe. Ezt a választ az Azure Firewall DNS-ének adja meg, amely ezután visszaadja a tárfiók privát IP-címét az ügyfélnek.

HTTP-folyamat

- A DNS-eredmény, a tárfiók privát IP-címe mellett az ügyfél HTTP-kérést küld a következőre

stgworkload00.blob.core.windows.net: . - A rendszer elküldi a kérést a tárfiók privát IP-címére (10.1.2.4). Ez a kérés sikeresen útnak indul, feltéve, hogy az ügyfél alhálózatán vagy a privát végpont alhálózatán lévő helyi hálózati biztonsági csoportokra nem vonatkoznak ütköző korlátozások. Fontos tisztában lenni azzal, hogy annak ellenére, hogy az Azure Firewall privát forgalmat biztosít, a kérés nem lesz átirányítva az Azure Firewallon keresztül, mert a privát végpont ugyanabban a virtuális hálózaton van, mint az ügyfél. Ez azt jelenti, hogy ehhez a forgatókönyvhöz nem kell Azure Firewall-kibocsátási egységeket megadni.

- A privát kapcsolat a tárfiókhoz a Private Link szolgáltatáson keresztül jön létre. A tárfiók csak magánhálózati hozzáférést engedélyez, és elfogadja a HTTP-kérést.

Virtual Hub-bővítmény DNS-megfontolásokhoz

A vállalati bővítmény megvalósításakor vegye figyelembe az alábbi útmutatást.

- A DNS-bővítmény üzembe helyezése nem feladat a számítási feladatokért felelős csapat számára. Ez a feladat egy nagyvállalati hálózatkezelési funkció, és implementációs döntésnek kell lennie ezekkel a személyekkel.

- A DNS-bővítménynek és a privát DNS-zónáknak létezniük kell, mielőtt hozzáadnák a privát végpont DNS-rekordjait konfigurálni kívánt PaaS-szolgáltatásokat.

- A virtuális központ kiterjesztése regionális erőforrás, elkerüli a régiók közötti forgalmat, és regionális központonként létrehoz egy központbővítményt, ahol a privát végpont DNS-feloldása várható.

Küllős virtuális hálózat

- Az egységes felelősség elvét követve a DNS-bővítmény virtuális hálózatának csak a DNS-feloldáshoz szükséges erőforrásokat kell tartalmaznia, és nem szabad más erőforrásokkal megosztani.

- A DNS-bővítmény virtuális hálózatának ugyanazokat a konfigurációs irányelveket kell követnie a küllős hálózatok hozzáadása területen.

Azure DNS Private Resolver

Minden régiónak egy virtuális központ DNS-bővítményével kell rendelkeznie egy DNS Private Resolverrel.

A PRIVÁT DNS-feloldó csak bejövő végpontot igényel, és nincs kimenő végpont ehhez a forgatókönyvhöz. A bejövő végpont privát IP-címe az Egyéni DNS-szolgáltatáshoz van beállítva az Azure Firewall-szabályzatban (lásd az 5. ábrát).

A nagyobb rugalmasság és a nagyobb terheléskezelés érdekében régiónként több DNS Private Resolver-példányt is üzembe helyezhet, és az Azure DNS-proxy több IP-címmel van konfigurálva a proxyalapú megoldáshoz.

Kövesse a DNS Private Resolver virtuális hálózati korlátozásait .

A DNS Private Resolver bejövő végpontjának alhálózatán lévő hálózati biztonsági csoportnak csak a regionális központból az 53-as portra irányuló UDP-forgalmat kell engedélyeznie. Minden más bejövő és kimenő forgalmat blokkolnia kell.

Privát DNS-zóna

Mivel az Azure DNS Private Resolver az Azure DNS-en keresztül oldja fel a DNS-t, az Azure DNS képes felvenni a bejövő alhálózat virtuális hálózatához társított privát DNS-zónákat.

- Kapcsolja össze a privát DNS-zónát a DNS virtuális hálózat virtuális központ bővítményével.

- Kövesse a privát végpontok privát DNS-zónáinak kezelésével kapcsolatos útmutatást.

- Ha elvárja, hogy a PaaS-erőforrástulajdonosok kezeljenek saját bejegyzéseket, konfigurálja az RBAC-t ennek megfelelően, vagy implementáljon egy olyan megoldást, mint a Private Link és a DNS-integráció nagy léptékben.

Forgatókönyvekkel kapcsolatos megfontolások

Ha egy jól felügyelt virtuális központ DNS-bővítménye van érvényben, térjünk vissza a számítási feladathoz, és foglalkozzunk néhány további ponttal, amelyek segítenek elérni a forgatókönyv sikeres eredménycélját .

Tárfiók

- Nyilvános hálózati hozzáférés beállítása: A hálózati kapcsolat alatt letiltva, hogy a tárfiók csak privát végpontokon keresztül legyen elérhető.

- Adjon hozzá egy privát végpontot egy dedikált privát végpont alhálózatához a számítási feladat virtuális hálózatában.

- Azure Diagnostics küldése a számítási feladat Log Analytics-munkaterületére. A hozzáférési naplók segítségével elháríthatja a konfigurációs problémákat.

Privát végpont biztonsága

A megoldás egyik követelménye a tárfiók kitettségének korlátozása. Miután eltávolította a Nyilvános internet-hozzáférést a PaaS-erőforráshoz, foglalkoznia kell a privát hálózatkezelés biztonságával.

Ha az Azure Firewall privát forgalmat biztosít egy virtuális WAN küllős topológiában, az Azure Firewall alapértelmezés szerint megtagadja a küllők közötti kapcsolatot. Ez az alapértelmezett beállítás megakadályozza, hogy más küllős hálózatok számítási feladatai hozzáférjenek a számítási feladat virtuális hálózatának privát végpontjaihoz (és egyéb erőforrásaihoz). A virtuális hálózaton belüli teljes forgalmat nem az Azure Firewall irányítja át. A virtuális hálózaton belüli hozzáférés szabályozásához és részletesebb védelem hozzáadásához vegye figyelembe a következő hálózati biztonsági csoportra (NSG) vonatkozó ajánlásokat.

- Hozzon létre egy alkalmazásbiztonsági csoportot (ASG) a hasonló bejövő vagy kimenő hozzáférési igényű erőforrások csoportosításához. Ebben a forgatókönyvben használjon ASG-t azoknak az ügyfél virtuális gépeknek, amelyeknek hozzá kell férnie a tárterülethez, és egyet a hozzáféréssel rendelkező tárfiókokhoz. Lásd: Alkalmazásbiztonsági csoport (ASG) konfigurálása privát végponttal.

- Győződjön meg arról, hogy a számítási feladatot tartalmazó virtuális gépet tartalmazó alhálózat rendelkezik NSG-vel.

- Győződjön meg arról, hogy a privát végpontokat tartalmazó alhálózat rendelkezik NSG-vel.

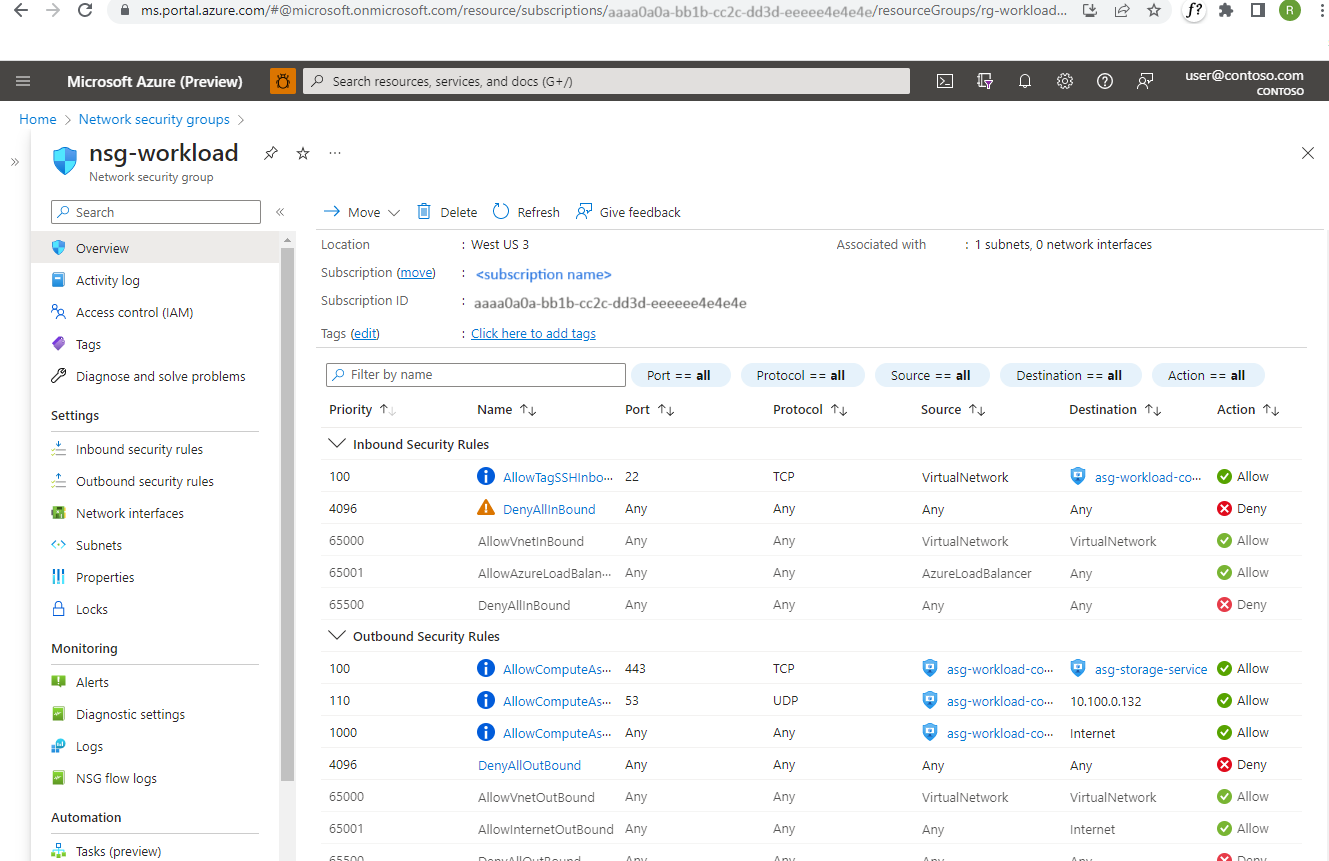

Számítási feladatot tartalmazó virtuális gépet tartalmazó alhálózat NSG-szabályai

A számítási feladathoz szükséges egyéb hálózati szabályok mellett konfigurálja a következő szabályokat.

- Kimenő szabályok:

- A számítási ASG számára engedélyezi a tárfiók ASG-hez való hozzáférését.

- Engedélyezze a számítási ASG-t a regionális központnak az Azure Firewall UDP-hez készült privát IP-címéhez az 53-as porton.

*9. ábra: A számítási feladatok alhálózatának NSG-szabályai

*9. ábra: A számítási feladatok alhálózatának NSG-szabályai

Privát végpontokat tartalmazó alhálózat NSG-szabályai

Ajánlott eljárás a privát végpontok egy kis, dedikált alhálózaton való közzétételére a felhasználó virtuális hálózaton belül. Ennek egyik oka, hogy felhasználó által definiált útvonalakat és hálózati biztonsági csoport hálózati házirendeket alkalmazhat magánvégpontokra a hozzáadott forgalomvezérlés és biztonság érdekében.

Ez a forgatókönyv lehetővé teszi egy szigorúan korlátozó hálózati biztonsági csoport alkalmazását.

- Bejövő szabályok:

- A számítási ASG hozzáférésének engedélyezése a tárfiók ASG-hez

- Az összes többi forgalom megtagadása

- Kimenő szabályok:

- Az összes forgalom megtagadása

*10. ábra: A privát végpont alhálózatának NSG-szabályai

*10. ábra: A privát végpont alhálózatának NSG-szabályai

Privát végpont biztonsága működés közben

Az alábbi kép bemutatja, hogy a felvázolt szempontok követése hogyan biztosíthatja a mélységi védelmet. Az ábrán egy második küllős virtuális hálózat látható egy második virtuális géppel. Ez a számítási feladat nem tudja elérni a privát végpontot.

11. ábra: A Virtual WAN egyrégiós forgatókönyvének munkamegoldása privát kapcsolattal és DNS-sel

Töltse le az architektúra Visio-fájlját.

DNS-folyamat

A DNS-folyamat pontosan ugyanaz, mint a megoldási folyamatban.

Fontos kiemelni, hogy a teljes tartománynév a magánhálózati IP-címet oldja fel, nem pedig a nyilvános IP-címet. Ez az állásfoglalás azt jelenti, hogy minden küllő mindig megkapja a szolgáltatás magánhálózati IP-címét. Egy másik forgatókönyv bemutatja, hogyan használhatja ezt a megközelítést egy PaaS-szolgáltatás több felhasználót használó számítási feladat közötti megosztására. Ebben az egyfeladatos forgatókönyvben ez nem probléma.

HTTP-folyamat

- A DNS-eredmény, a tárfiók privát IP-címe mellett az ügyfél HTTP-kérést küld a következőre

stgworkload00.blob.core.windows.net: . - A rendszer elküldi a kérést a tárfiók privát IP-címére. Ez a kérés számos okból meghiúsul:

- Az Azure Firewall a privát forgalom védelmére van konfigurálva, így kezeli a kérést. Hacsak az Azure Firewall nem rendelkezik hálózati vagy alkalmazásszabálysal a folyamat engedélyezéséhez, az Azure Firewall letiltja a kérést.

- A magánforgalom védelméhez nem kell az Azure Firewallt használnia a központban. Ha például a hálózat támogatja a privát, régiók közötti forgalmat, a privát végpont alhálózatán lévő NSG továbbra is úgy van konfigurálva, hogy blokkolja a számítási feladatot futtató virtuális hálózaton belüli számítási ASG-forrásoktól eltérő összes forgalmat.

Összegzés

Ez a cikk egy olyan forgatókönyvet mutat be, amelyben egy virtuálisgép-ügyfél a tárfiók privát végpontján keresztül csatlakozik az Azure Storage-fiókhoz. A végpont ugyanabban a virtuális hálózatban található, mint az ügyfél. A tárfiókhoz való minden egyéb hozzáférés le van tiltva. Ebben a forgatókönyvben olyan DNS-rekordra van szükség a DNS-folyamatban, amely képes feloldani a tárfiók teljes tartománynevét (FQDN) a privát végpont privát IP-címére.

A forgatókönyv kezdő hálózati topológiája két kihívást jelent:

- A privát DNS-zónák nem kapcsolhatóak össze a tárfiók szükséges DNS-rekordjaival a virtuális központtal.

- A privát DNS-zóna és a számítási feladat alhálózatának összekapcsolása nem működik. A kezdő hálózati topológia megköveteli, hogy az alapértelmezett DNS-kiszolgáló és útválasztási szabályok kényszerítik az Azure Firewall használatát a regionális központban.

A javasolt megoldás az, hogy a vállalati hálózati csapat implementáljon egy virtuális központ-bővítményt a DNS-hez. Ez a bővítmény lehetővé teszi a vállalati hálózati csapat számára, hogy megosztott DNS-szolgáltatásokat tegyen elérhetővé az őket igénylő számítási feladatok küllői számára.

Kapcsolódó erőforrások

- Mi az a privát végpont?

- Az Azure privát végpont DNS-konfigurációja

- Privát kapcsolat és DNS-integráció nagy méretekben

- Azure Private Link küllős hálózaton

- DNS helyszíni és Azure-erőforrásokhoz

- Egyrégiós adat-kezdőzóna-kapcsolat

- Hálózatok csatlakoztatása az Azure Monitorhoz az Azure Private Linkkel

- Azure DNS Private Resolver

- Továbbfejlesztett biztonsági hozzáférés több-bérlős webalkalmazásokhoz helyszíni hálózatról

- Alapkonfiguráció magas rendelkezésre állású zónaredundáns webalkalmazás

- Oktatóanyag: Privát végpont DNS-infrastruktúra létrehozása az Azure Private Resolverrel helyszíni számítási feladatokhoz