Ez az architektúra útmutatást nyújt egy kritikus fontosságú számítási feladat megtervezéséhez, amely szigorú hálózati vezérlőkkel rendelkezik, hogy megakadályozza a számítási feladatok erőforrásaihoz való jogosulatlan hozzáférést az internetről. A cél a támadási vektorok leállítása a hálózati rétegben, hogy a rendszer általános megbízhatósága ne legyen hatással. Ha például egy elosztott szolgáltatásmegtagadási (DDoS)-támadás nem jelöli be, az erőforrás elérhetetlenné válását okozhatja azzal, hogy túlterheli azt a illegitim forgalommal.

A kritikus fontosságú alapkonfigurációs architektúrára épül, amelynek középpontjában a megbízhatóság és az üzemeltetés hatékonyságának maximalizálása áll hálózati vezérlők nélkül. Ez az architektúra olyan funkciókat ad hozzá, amelyekkel korlátozhatja a bejövő és kimenő útvonalakat a megfelelő natív felhőbeli képességekkel, például az Azure Virtual Network(VNet) és privát végpontokkal, Azure Private Link, Az Azure saját DNS Zone és más funkciók használatával.

Javasoljuk, hogy a cikk megkezdése előtt ismerkedjen meg az alapkonfigurációval.

Kulcsfontosságú tervezési stratégiák

A kritikus fontosságú alapkonfiguráció tervezési stratégiái ebben a használati esetben is érvényesek. Az architektúra további hálózatkezelési szempontjai a következők:

Bejövő forgalom szabályozása

A rosszindulatú támadások megelőzése érdekében korlátozni kell a virtuális hálózat bejövő vagy bejövő kommunikációját.

A Web Application Firewall (WAF) képességeit globális szinten alkalmazhatja a támadás forrásához közelebbi hálózati peremhálózati támadások leállításához.

Az Azure-szolgáltatásokhoz való nyilvános kapcsolat megszüntetése. Az egyik módszer a privát végpontok használata.

Vizsgálja meg a forgalmat, mielőtt belép a hálózatba. Az alhálózatokon található hálózati biztonsági csoportok (NSG-k) segítenek a forgalom szűrésében azáltal, hogy engedélyezik vagy letiltják a konfigurált IP-címekre és portokra történő forgalmat. Ez a vezérlési szint a részletes naplózásban is segít.

Kimenő forgalom szabályozása

A virtuális hálózatról a hálózaton kívüli entitásokra történő kimenő forgalmat korlátozni kell. A vezérlők hiánya adatkiszivárgási támadásokhoz vezethet a rosszindulatú külső szolgáltatások által.

Korlátozza az internet felé irányuló kimenő forgalmat a Azure Firewall használatával. A tűzfal részletesen szűrheti a forgalmat teljes tartománynév (FQDN) használatával.

Kompromisszumok és biztonság egyensúlya

A számítási feladatok architektúrája biztonsági funkciókkal való hozzáadása jelentős kompromisszumokkal jár. Észrevehet némi hatást a teljesítményre, az üzemeltetési rugalmasságra és még a megbízhatóságra is. Az olyan támadások azonban, mint a szolgáltatásmegtagadás (DDoS), az adatbetörés és mások, a rendszer általános megbízhatóságát célozhatják meg, és végül elérhetetlenséget okozhatnak.

A stratégiák a kritikus fontosságú számítási feladatokhoz a jól megtervezett kritikus fontosságú számítási feladatokhoz nyújtott általános útmutatáson alapulnak. Javasoljuk, hogy a saját kritikus fontosságú architektúra meghatározásakor tekintse át a hálózatkezelés és a kapcsolatok tervezési területét , és tekintse át a javaslatokat és az ajánlott eljárásokat.

Architektúra

Töltse le az architektúra Visio-fájlját.

Az architektúra összetevői széles körben kategorizálhatók így. Az Azure-szolgáltatásokkal kapcsolatos termékdokumentációért lásd: Kapcsolódó erőforrások.

Globális erőforrások

A globális erőforrások hosszú élettartamúak, és megosztják a rendszer élettartamát. Képesek globálisan elérhetővé válnak egy többrégiós üzemi modell kontextusában. További információ: Globális erőforrások.

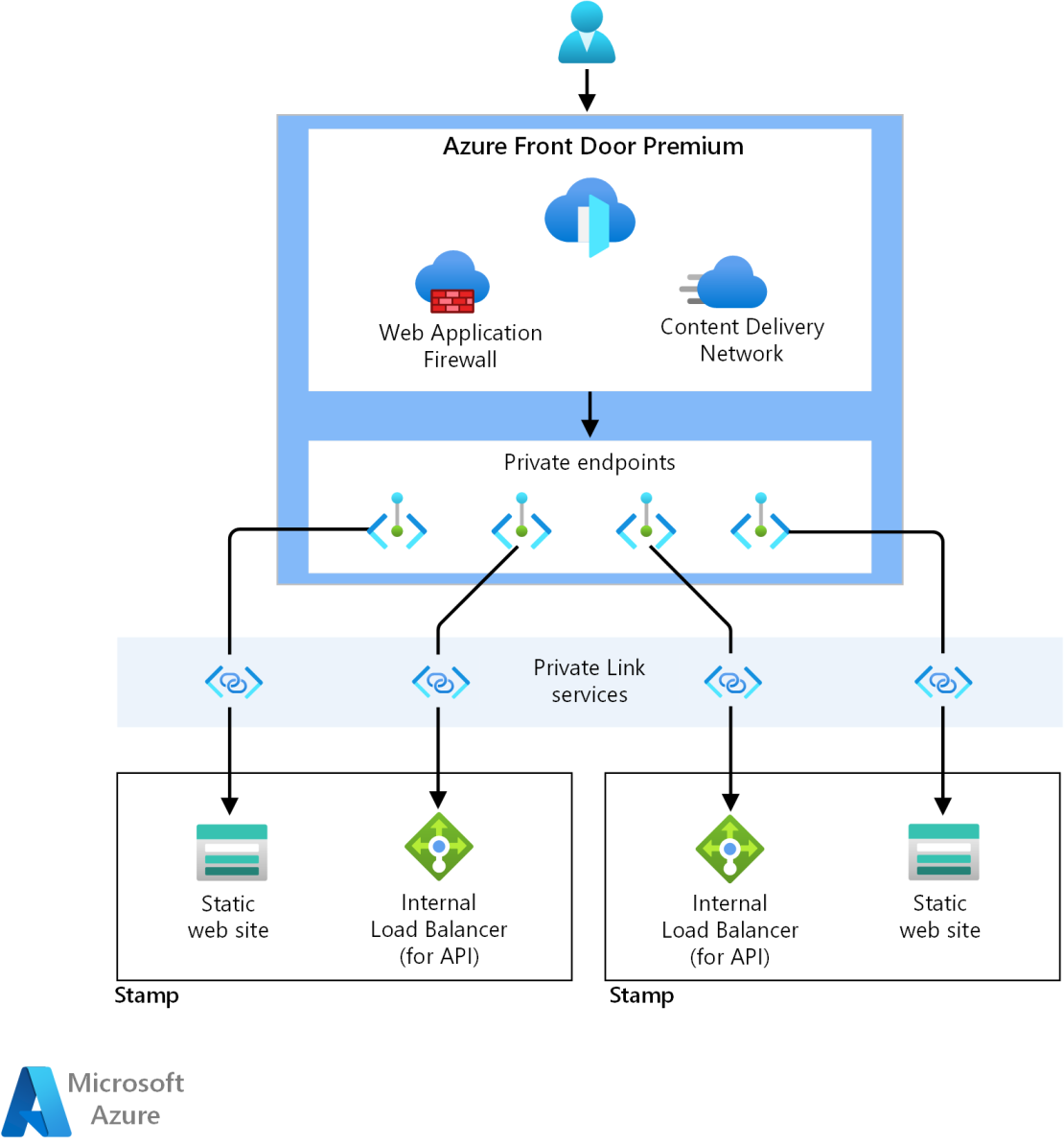

Az Azure Front Door Premium termékváltozata globális terheléselosztóként szolgál a privát végpontokon keresztül elérhető regionális üzemelő példányok felé irányuló forgalom megbízható irányításához.

Tekintse meg a jól megtervezett kritikus fontosságú számítási feladatokat: Globális forgalom-útválasztás.

Az Azure Cosmos DB for NoSQL továbbra is a számítási fürtön kívüli állapot tárolására szolgál, és alapkonfigurációs beállításokkal rendelkezik a megbízhatósághoz. A hozzáférés engedélyezett privát végponti kapcsolatokra korlátozódik.

Tekintse meg a jól megtervezett, kritikus fontosságú számítási feladatok: Globálisan elosztott több írási adattár című témakört.

Azure Container Registry az összes tárolólemezkép georeplikációs képességekkel való tárolására szolgál. A hozzáférés engedélyezett privát végponti kapcsolatokra korlátozódik.

Lásd: Jól megtervezett kritikus fontosságú számítási feladatok: Tárolóregisztrációs adatbázis.

Regionális erőforrások

A regionális erőforrások üzembehelyezési bélyeg részeként vannak kiépítve egyetlen Azure-régióban. Rövid élettartamúak, hogy nagyobb rugalmasságot, skálázást és közelségi kapcsolatot biztosítsanak a felhasználókhoz. Ezek az erőforrások semmit sem osztanak meg egy másik régióban lévő erőforrásokkal. Ezek egymástól függetlenül eltávolíthatók vagy más régiókba replikálhatók. Azonban globális erőforrásokat osztanak meg egymás között. További információ: Regionális bélyegerőforrások.

Az Azure Storage-fiók statikus webhelye egyetlenoldalas alkalmazást (SPA) üzemeltet, amely kéréseket küld a háttérszolgáltatásoknak. Ez az összetevő ugyanazzal a konfigurációval rendelkezik, mint az alapkonfiguráció előtérrendszere. A hozzáférés engedélyezett privát végponti kapcsolatokra korlátozódik.

Az Azure Virtual Networks biztonságos környezeteket biztosít a számítási feladatok és a felügyeleti műveletek futtatásához.

A belső terheléselosztó az alkalmazás forrása. A Front Door ezt a forrást arra használja, hogy privát és közvetlen kapcsolatot létesítsen a háttérrendszerrel Private Link használatával.

Azure Kubernetes Service (AKS) egy alkalmazást futtató és állapot nélküli háttérbeli számítás vezénylője. Az AKS-fürt privát fürtként van üzembe helyezve. A Kubernetes API-kiszolgáló tehát nem érhető el a nyilvános interneten. Az API-kiszolgálóhoz való hozzáférés privát hálózatra korlátozódik. További információkért tekintse meg az architektúra Számítási fürt című cikkét.

Tekintse meg a jól megtervezett kritikus fontosságú számítási feladatokat: Tárolóvezénylés és Kubernetes.

Azure Firewall megvizsgálja és védi az Azure Virtual Network-erőforrások kimenő forgalmát.

Azure Event Hubsüzenetközvetítőként szolgál. A hozzáférés engedélyezett privát végponti kapcsolatokra korlátozódik.

Az Azure Key Vault regionális titkos kódtárként szolgál. A hozzáférés engedélyezett privát végponti kapcsolatokra korlátozódik.

Tekintse meg a jól megtervezett kritikus fontosságú számítási feladatokat: Adatintegritási védelem.

Üzembehelyezési folyamat erőforrásai

A kritikus fontosságú alkalmazások buildelési és kiadási folyamatait teljesen automatizálni kell, hogy egységes módon lehessen üzembe helyezni egy ellenőrzött bélyeget.

A GitHubot továbbra is magas rendelkezésre állású git-alapú platformként használják a verziókövetéshez.

Az Azure Pipelines úgy van kiválasztva, hogy automatizálja a számítási feladatok éles üzem előtti és éles környezetben történő létrehozásához, teszteléséhez és üzembe helyezéséhez szükséges folyamatokat.

Tekintse meg a jól megtervezett, kritikus fontosságú számítási feladatok: DevOps-folyamatok című szakaszt.

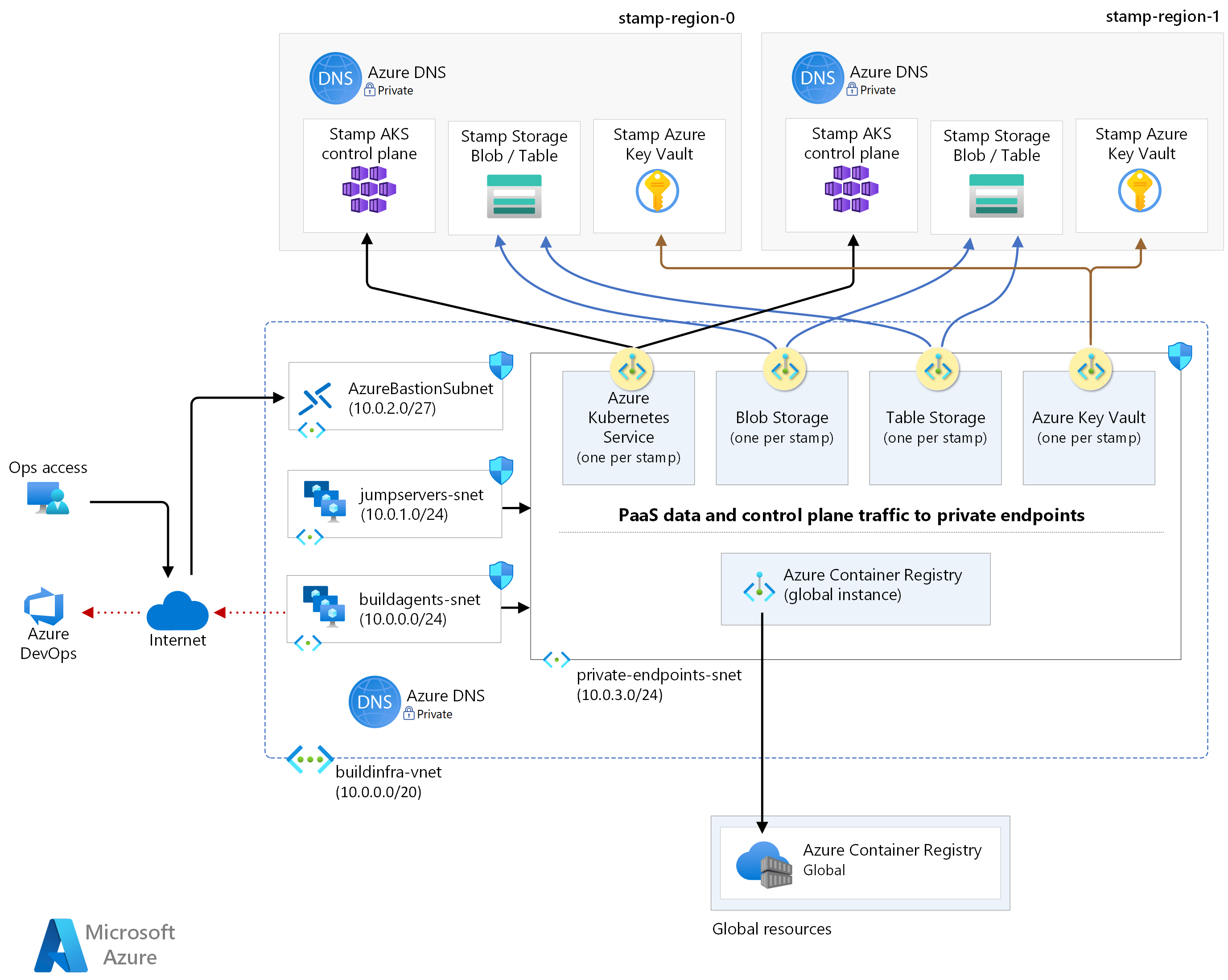

A saját üzemeltetésű Azure DevOps buildügynök-készletek használatával jobban szabályozható a buildek és az üzemelő példányok. Erre az önállósági szintre azért van szükség, mert a számítási fürt és az összes PaaS-erőforrás privát, amelyhez olyan hálózati szintű integrációra van szükség, amely nem lehetséges a Microsoft által üzemeltetett fordítóügynökökön.

Megfigyelhetőségi erőforrások

A globális erőforrások és a regionális erőforrások monitorozási adatai egymástól függetlenül vannak tárolva. Egyetlen, központosított megfigyelhetőségi tároló használata nem ajánlott egyetlen meghibásodási pont elkerüléséhez. További információ: Megfigyelhetőségi erőforrások.

Az Azure Log Analytics egységes fogadóként szolgál az összes alkalmazás- és infrastruktúra-összetevő naplóinak és metrikáinak tárolására.

Azure-alkalmazás Insights alkalmazásteljesítmény-kezelési (APM) eszközként használható az összes alkalmazásmonitorozási adat gyűjtésére és közvetlenül a Log Analyticsben való tárolására.

Tekintse meg a jól megtervezett kritikus fontosságú számítási feladatokat: Prediktív műveletek és AI-műveletek.

Felügyeleti erőforrások

Az alaparchitektúra jelentős tervezési változása a számítási fürt. Ebben a kialakításban az AKS-fürt privát. Ehhez a módosításhoz további erőforrásokat kell kiépíteni a hozzáféréshez.

Az Azure Virtual Machine Scale Sets a privát fordítóügynökökhöz és a jump box-példányokhoz, hogy eszközöket futtasson a fürtön, például a kubectlen.

Az Azure Bastion biztonságos hozzáférést biztosít a jump box virtuális gépekhez, és nem szükséges, hogy a virtuális gépek nyilvános IP-címekkel rendelkezzenek.

Privát végpontok PaaS-szolgáltatásokhoz

Az üzleti vagy üzembehelyezési műveletek feldolgozásához az alkalmazásnak és a buildügynököknek el kell érniük több Azure PaaS-szolgáltatást, amelyek globálisan, a régión belül vagy akár a bélyegen belül vannak üzembe helyezve. Az alaparchitektúrában ez a kommunikáció a szolgáltatások nyilvános végpontjain keresztül történik.

Ebben a kialakításban ezek a szolgáltatások privát végpontokkal lettek védve, hogy eltávolítsák őket a nyilvános internet-hozzáférésből. Ez a megközelítés csökkenti a támadási felület általános területét, hogy csökkentse a szolgáltatás váratlan forrásokból történő közvetlen illetéktelen illetéktelen hozzáférését. Azonban egy másik lehetséges meghibásodási pontot vezet be, és növeli az összetettséget. Ennek a megközelítésnek a bevezetése előtt alaposan gondolja át a biztonsági kompromisszumokat.

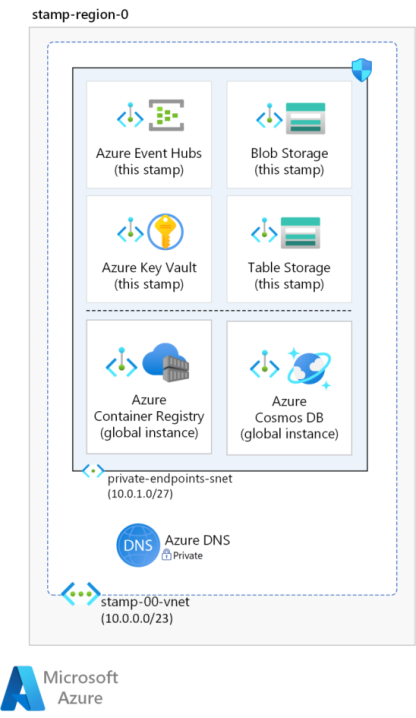

A privát végpontokat a bélyeg virtuális hálózatának dedikált alhálózatába kell helyezni. A privát végpontokhoz tartozó privát IP-címek az alhálózatból vannak hozzárendelve. A virtuális hálózatban lévő erőforrások lényegében a privát IP-cím elérésével kommunikálhatnak a szolgáltatással. Győződjön meg arról, hogy a címtér elég nagy ahhoz, hogy a bélyeghez szükséges összes privát végpont elférjen.

Privát végponton keresztüli csatlakozáshoz DNS-rekordra van szükség. Javasoljuk, hogy a szolgáltatásokhoz társított DNS-rekordokat az Azure DNS által kiszolgált Azure saját DNS zónákban tárolja. Győződjön meg arról, hogy a teljes tartománynév (FQDN) a magánhálózati IP-címre lesz feloldva.

Ebben az architektúrában privát végpontok lettek konfigurálva a Azure Container Registry, az Azure Cosmos DB, a Key Vault, a Storage-erőforrások és az Event Hubs számára. Emellett az AKS-fürt privát fürtként van üzembe helyezve, amely privát végpontot hoz létre a Kubernetes API szolgáltatás számára a fürt hálózatában.

Ebben a kialakításban két virtuális hálózat van kiépítve, és mindkettő dedikált alhálózatokkal rendelkezik az összes szolgáltatáshoz tartozó privát végpontok tárolására. A hálózati elrendezést a Virtuális hálózat elrendezése ismerteti.

Amikor további összetevőket ad hozzá az architektúrához, fontolja meg további privát végpontok hozzáadását. Korlátozásokat adhat például a megfigyelhető erőforrásokhoz. Az Azure Log Analytics és a Azure-alkalmazás Insights egyaránt támogatja a privát végpontok használatát. További információ: Hálózatok csatlakoztatása az Azure Monitorhoz a Azure Private Link használatával.

Ezek ugyanazon vagy különböző alhálózatokon hozhatók létre ugyanazon a virtuális hálózaton belül. Az előfizetésben létrehozható privát végpontok száma korlátozott. További információ: Azure-korlátok.

Az alhálózaton található hálózati biztonsági csoportok használatával tovább szabályozhatja a szolgáltatásokhoz való hozzáférést.

Privát bejövő forgalom

Az Azure Front Door Premium termékváltozata az összes bejövő ügyfélforgalom globális belépési pontja. A Web Application Firewall (WAF) képességeivel engedélyezi vagy letiltja a forgalmat a hálózati peremhálózaton. A konfigurált WAF-szabályok még azelőtt megakadályozzák a támadásokat, mielőtt belépnének a bélyeg virtuális hálózataiba.

Ez az architektúra kihasználja a Front Door azon képességét is, hogy a Azure Private Link használatával hozzáférjen az alkalmazás eredetéhez anélkül, hogy nyilvános IP-címeket/végpontokat használnak a háttérrendszeren. Ehhez belső terheléselosztóra van szükség a bélyeg virtuális hálózatában. Ez az erőforrás a fürtben futó Kubernetes bejövőforgalom-vezérlő előtt található. Ezen privát Load Balancer felül egy Private Link szolgáltatást hoz létre az AKS, amelyet a Front Door privát kapcsolatához használnak.

A kapcsolat létrejötte után a Front Door-hálózat privát végpontjai közvetlen kapcsolatot létesítenek a terheléselosztóval és a bélyeghálózat statikus webhelyével Private Link keresztül.

További információ: Hogyan működik a Private Link?

Tekintse meg a jól megtervezett kritikus fontosságú számítási feladatokat: Alkalmazáskézbesítési szolgáltatások.

Korlátozott kimenő forgalom

Előfordulhat, hogy az alkalmazások kimenő internetkapcsolatot igényelnek. A forgalom szabályozása lehetővé teszi a kimenő forgalom korlátozását, monitorozását és korlátozását. Ellenkező esetben a váratlan külső hozzáférés veszélyeztetheti a rendszert, és megbízhatatlan állapotot okozhat. A korlátozott kimenő forgalom más biztonsági problémákra is megoldást jelenthet, például az adatkiszivárgásra.

A tűzfal és a hálózati biztonsági csoportok (NSG-k) használatával meggyőződhet arról, hogy az alkalmazás kimenő forgalmát ellenőrzi és naplózza.

Ebben az architektúrában a Azure Firewall az egyetlen kimenő forgalom, és a virtuális hálózatból származó összes kimenő forgalom vizsgálatára szolgál. A felhasználó által definiált útvonalakat (UDR-eket) olyan alhálózatokon használják, amelyek képesek kimenő forgalmat generálni, például az alkalmazás alhálózatát.

A kimenő forgalom korlátozásával kapcsolatos további információkért lásd: A fürtcsomópontok kimenő forgalmának szabályozása Azure Kubernetes Service (AKS) esetén.

Virtuális hálózat elrendezése

Elkülönítheti a regionális erőforrásokat és a felügyeleti erőforrásokat külön virtuális hálózatokban. Különböző jellemzőkkel, célokkal és biztonsági szempontokval rendelkeznek.

Forgalom típusa: Az üzleti műveletek feldolgozásában részt vevő regionális erőforrásoknak magasabb szintű biztonsági ellenőrzésekre van szükségük. A számítási fürtöt például védeni kell a közvetlen internetes forgalomtól. A felügyeleti erőforrások csak a regionális erőforrásokhoz való hozzáféréshez vannak kiépítve a műveletekhez.

Élettartam: Az erőforrások várható élettartama is eltérő. A regionális erőforrások várhatóan rövid élettartamúak (rövid élettartamúak). Az üzembehelyezési bélyeg részeként jönnek létre, és a bélyeg lebontásakor megsemmisülnek. A felügyeleti erőforrások megosztják a régió élettartamát, és élőben is megosztják a bélyegerőforrásokat.

Ebben az architektúrában két virtuális hálózat található: a bélyeghálózat és az operatív hálózat. Hozzon létre további elkülönítést az egyes virtuális hálózatokon alhálózatok és hálózati biztonsági csoportok (NSG-k) használatával az alhálózatok közötti kommunikáció biztonságossá tételéhez.

Tekintse meg a jól megtervezett kritikus fontosságú számítási feladatokat: Izolált virtuális hálózatok.

Regionális bélyeg virtuális hálózata

Az üzembehelyezési bélyegző minden régióban kiépít egy virtuális hálózatot.

A virtuális hálózat ezekre a fő alhálózatokra van osztva. Minden alhálózathoz hálózati biztonsági csoportok (NSG-k) vannak hozzárendelve, amelyek blokkolják a virtuális hálózatról való jogosulatlan hozzáférést. Az NSG-k korlátozzák az alkalmazás alhálózata és a hálózat egyéb összetevői közötti forgalmat.

Alkalmazás alhálózata

Az AKS-fürtcsomópontkészletek egy alhálózatban vannak elkülönítve. Ha tovább kell elkülönítenie a rendszercsomópontkészletet a munkavégző csomópontkészlettől, külön alhálózatokban helyezheti el őket.

Bejövő forgalom alhálózatának bélyegzője

Az egyes bélyegek belépési pontja egy belső Azure-standard Load Balancer, amely egy dedikált alhálózatban található. Itt található a Front Door privát kapcsolatához használt Private Link szolgáltatás is.

Mindkét erőforrás a bélyegtelepítés részeként van kiépítve.

Kimenő forgalom alhálózatának bélyegzője

Azure Firewall egy külön alhálózatba kerül, és egy felhasználó által megadott útvonal (UDR) használatával ellenőrzi az alkalmazás alhálózatából érkező kimenő forgalmat.

Privát végpontok alhálózata

Az alkalmazás alhálózatának hozzá kell férnie a PaaS-szolgáltatásokhoz a regionális bélyegzőben, Key Vault és másokban. Emellett a globális erőforrásokhoz, például a tárolóregisztrációs adatbázishoz való hozzáférésre is szükség van. Ebben az architektúrában az összes PaaS-szolgáltatás zárolva van , és csak privát végpontokon keresztül érhető el. Ezért egy másik alhálózat jön létre ezekhez a végpontokhoz. Az alhálózat bejövő elérését az NSG védi, amely csak az alkalmazásból érkező forgalmat engedélyezi.

További korlátozásokat a privát végpontok UDR-támogatásának használatával adhat hozzá, így ez a forgalom a bélyegkimenő alhálózaton keresztül is áthaladhat.

Üzemeltetési virtuális hálózat

Az operatív forgalom külön virtuális hálózaton van elkülönítve. Mivel az AKS-fürt API-szolgáltatása privát ebben az architektúrában, minden üzembe helyezési és üzemeltetési forgalomnak magánerőforrásokból, például saját üzemeltetésű buildügynökökből és jump boxokból kell származnia. Ezek az erőforrások egy különálló virtuális hálózaton vannak üzembe helyezve, és közvetlen kapcsolatot létesítenek az alkalmazás erőforrásaival a saját privát végpontjaikon keresztül. A buildügynökök és a jump boxok külön alhálózatokban találhatók.

Privát végpontok használata helyett alternatív módszer a virtuális hálózatok közötti társviszony-létesítés használata. A társviszony-létesítés azonban összetettséghez vezethet, amelyet nehéz kezelni, különösen akkor, ha a virtuális hálózatokat rövid élettartamra tervezték.

A buildügynököknek (és opcionálisan a jump boxoknak is) hozzá kell férnie a globálisan és a regionális bélyegen belül található PaaS-szolgáltatásokhoz. A regionális bélyeg virtuális hálózatához hasonlóan egy dedikált alhálózat jön létre a szükséges PaaS-szolgáltatások privát végpontjaihoz. Ezen az alhálózaton az NSG gondoskodik arról, hogy a bejövő forgalom csak a felügyeleti és üzembehelyezési alhálózatokról legyen engedélyezve.

Felügyeleti műveletek

Tipikus használati eset, ha egy operátornak hozzá kell férnie a számítási fürthöz a felügyeleti eszközök és parancsok futtatásához. A privát fürt API-szolgáltatása nem érhető el közvetlenül. Ezért vannak kiépítve a jump boxok, ahol az operátor futtathatja az eszközöket. A jump boxoknak külön alhálózata van.

De ezeket a jump boxokat is védeni kell a jogosulatlan hozzáféréstől. Kerülni kell az RDP-/SSH-portok megnyitásával a jump boxokhoz való közvetlen hozzáférést. Az Azure Bastion erre a célra ajánlott, és dedikált alhálózatot igényel ebben a virtuális hálózatban.

Figyelemfelhívás

Az Azure Bastion és a jump boxok közötti kapcsolat hatással lehet a fejlesztői hatékonyságra, például a hibakeresési eszközök futtatásához további folyamatra van szükség. Mielőtt a kritikus fontosságú számítási feladatok biztonságának megerősítéséről dönt, vegye figyelembe ezeket a hatásokat.

Tovább korlátozhatja a jump box alhálózathoz való hozzáférést egy olyan NSG használatával, amely csak a Bastion alhálózatról az SSH-n keresztüli bejövő forgalmat engedélyezi.

Üzembehelyezési műveletek

Az üzembehelyezési folyamatok létrehozásához további számításokat kell kiépítenie a buildügynökök futtatásához. Ezek az erőforrások közvetlenül nem befolyásolják a számítási feladat futásidejű rendelkezésre állását, de a megbízhatósági hiba veszélyeztetheti a kritikus fontosságú környezet üzembe helyezésének vagy szervizelésének lehetőségét. Ezért a megbízhatósági funkciókat ki kell terjeszteni ezekre az erőforrásokra.

Ez az architektúra Virtual Machine Scale Sets használ az ügynökök és a jump boxok készítéséhez (az önálló virtuális gépek helyett). Emellett a hálózat szegmentálását alhálózatok használatával biztosítjuk. A bejövő forgalom az Azure DevOpsra korlátozódik.

Költségekkel kapcsolatos szempontok

Jelentős hatással van a kritikus fontosságú számítási feladatok költségeire. Ebben az architektúrában az olyan technológiai lehetőségek, mint az Azure Front Door Premium termékváltozatának használata és az egyes bélyegekben Azure Firewall kiépítése, megnövelik a költségeket. A karbantartási és üzemeltetési erőforrásokhoz kapcsolódó költségek is hozzáadódnak. Az ilyen kompromisszumokat alaposan meg kell fontolni az alaparchitektúra hálózat által vezérelt verziójának bevezetése előtt.

Az architektúra üzembe helyezése

Az architektúra hálózatkezelési szempontjai a kritikus fontosságú csatlakoztatott megvalósításban vannak implementálva.

Megjegyzés

A Csatlakoztatott megvalósítás célja, hogy bemutassa a szervezeti erőforrásokra támaszkodó, más számítási feladatokkal integrálható és megosztott szolgáltatásokat használó, kritikus fontosságú számítási feladatokat. Erre az architektúrára épül, és a cikkben ismertetett hálózati vezérlőket használja. A Csatlakoztatott forgatókönyv azonban feltételezi, hogy a virtuális magánhálózat vagy az Azure saját DNS Zóna már létezik az Azure-beli kezdőzónák kapcsolati előfizetésében.

Következő lépések

Az architektúrában hozott tervezési döntések részleteiért tekintse át a kritikus fontosságú számítási feladatok hálózatkezelési és kapcsolattervezési területét az Azure Well-architected Frameworkben.

Kapcsolódó források (lehet, hogy a cikkek angol nyelvűek)

Az architektúrában használt Azure-szolgáltatások termékdokumentációját az alábbi cikkekben találja.