Hálózatkezelés és kapcsolat kritikus fontosságú számítási feladatokhoz

A kritikus fontosságú referenciaarchitektúra erőforrásainak regionális elosztása robusztus hálózati infrastruktúrát igényel.

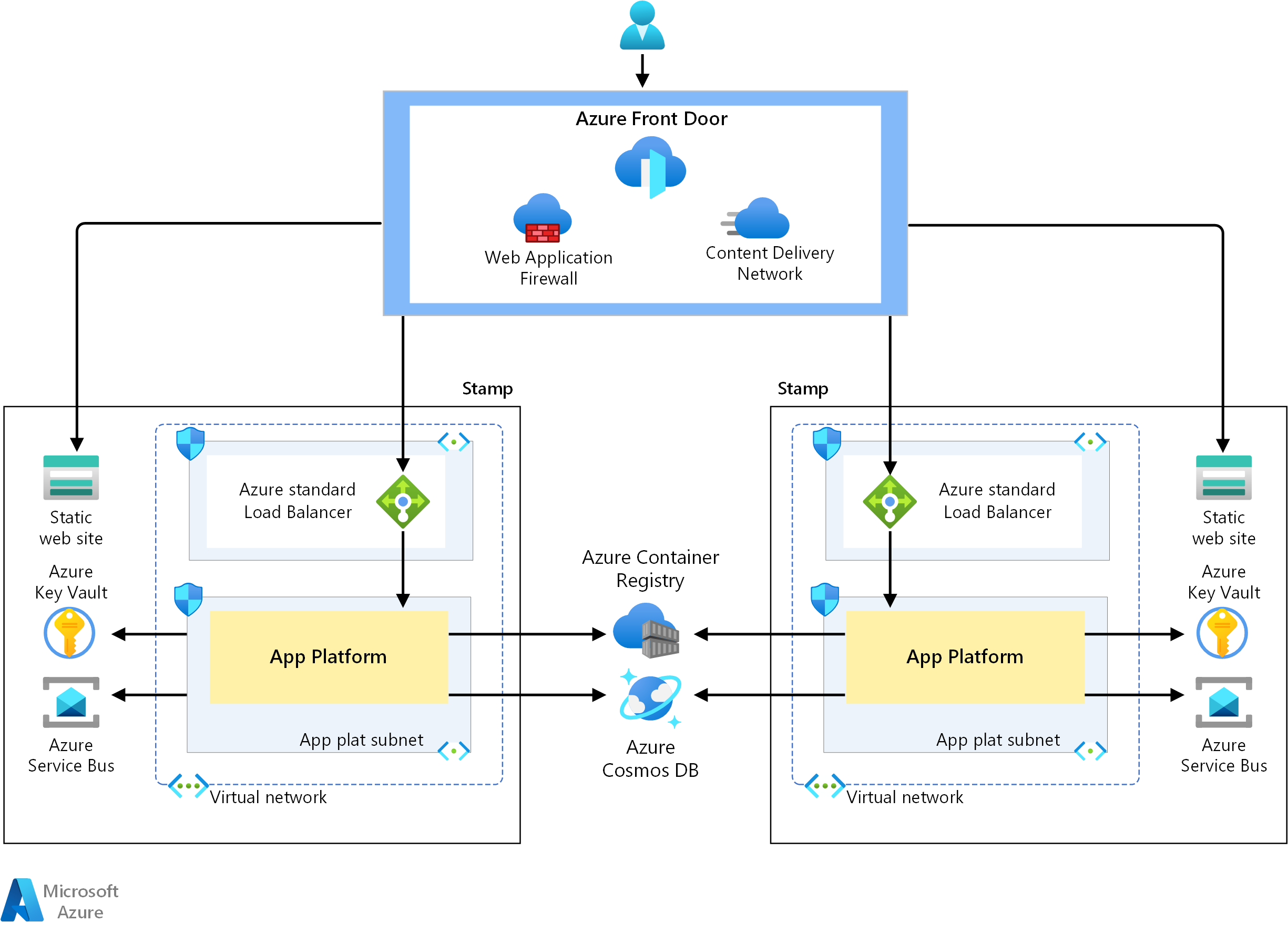

Globálisan elosztott kialakítás ajánlott, ahol az Azure-szolgáltatások összefognak egy magas rendelkezésre állású alkalmazás biztosításához. A globális terheléselosztó regionális bélyegekkel kombinálva biztosítja ezt a garanciát a megbízható kapcsolaton keresztül.

A regionális bélyegek az architektúra üzembe helyezhető egységei. Az új bélyegzők gyors üzembe helyezésének lehetősége skálázhatóságot biztosít, és támogatja a magas rendelkezésre állást. A bélyegek egy elkülönített virtuális hálózat kialakítását követik. A bélyegek közötti forgalom nem ajánlott. Nem szükséges virtuális hálózati társviszonyokat létesíteni vagy VPN-kapcsolatokat létesíteni más bélyegekkel.

Az architektúra szándékosan definiálja a regionális bélyegeket rövid élettartamúként. Az infrastruktúra globális állapotát a globális erőforrások tárolják.

Globális terheléselosztó szükséges a forgalom kifogástalan állapotú bélyegekhez való irányításához és a biztonsági szolgáltatások biztosításához. Bizonyos képességekkel kell rendelkeznie.

Az állapottesztelésre azért van szükség, hogy a terheléselosztó a forgalom irányítása előtt ellenőrizze a forrás állapotát.

Súlyozott forgalomeloszlás.

Szükség esetén képesnek kell lennie gyorsítótárazást végezni a peremhálózaton. Emellett biztosítson némi biztonsági biztosítékot a webalkalmazási tűzfal (WAF) használatával történő bejövő forgalomra vonatkozóan.

Töltse le az architektúra Visio-fájlját.

Bejövő forgalom

Az architektúrában definiált alkalmazás internetkapcsolattal rendelkezik, és számos követelményt támaszt:

Globális útválasztási megoldás, amely képes a független regionális bélyegek közötti forgalom elosztására.

Alacsony késés az állapot-ellenőrzésben, és a forgalom nem megfelelő állapotú bélyegekre való küldésének leállítása.

A peremhálózati rosszindulatú támadások megelőzése.

Biztosítson gyorsítótárazási képességeket a peremhálózaton.

A tervben szereplő összes forgalom belépési pontja az Azure Front Dooron keresztül érhető el. A Front Door egy globális terheléselosztó, amely a HTTP(S) forgalmat a regisztrált háttérrendszerekhez/forrásokhoz irányítja. A Front Door állapotteszteket használ, amelyek kéréseket adnak ki egy URI-nak minden háttérrendszerben/forrásban. A referencia-implementációban a hívott URI egy állapotszolgáltatás. Az állapotfigyelő szolgáltatás meghirdeti a bélyeg állapotát. A Front Door a válasz alapján állapítja meg az egyes bélyegek állapotát, és az alkalmazáskérések kiszolgálására alkalmas kifogástalan állapotú bélyegekre irányítja a forgalmat.

Az Azure Front Door és az Azure Monitor integrációja közel valós idejű figyelést biztosít a forgalomról, a biztonságról, a sikerességről és a hibákról, valamint a riasztásokról.

Az Azure Front Doorral integrált Azure Web Application Firewall a peremhálózati támadások megelőzésére szolgál, mielőtt azok belépnének a hálózatba.

Izolált virtuális hálózat – API

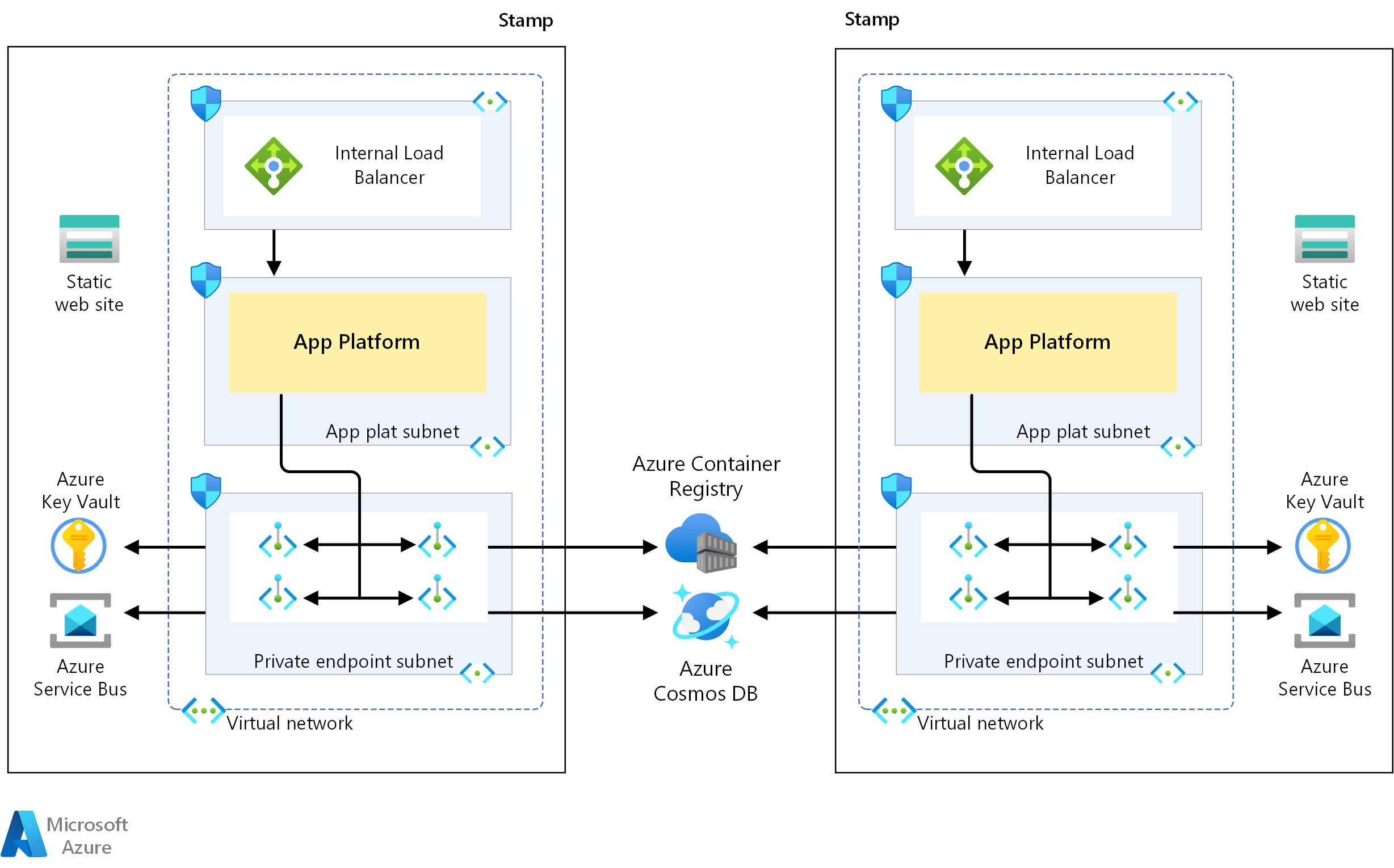

Az architektúra API-ja az Azure Virtual Networkst használja forgalomelkülönítési határként. Az egyik virtuális hálózat összetevői nem tudnak közvetlenül kommunikálni egy másik virtuális hálózat összetevőivel.

Az alkalmazásplatformra irányuló kérések standard termékváltozatú külső Azure Load Balancer vannak elosztva. A rendszer ellenőrzi, hogy a terheléselosztót elérő forgalom az Azure Front Dooron keresztül lett-e átirányítva. Ez az ellenőrzés biztosítja, hogy az Azure WAF minden forgalmat megvizsgált.

Az architektúra működtetéséhez és üzembe helyezéséhez használt fordítóügynököknek képesnek kell lenniük az elkülönített hálózatra való bejutáshoz. Az elkülönített hálózat megnyitható, hogy az ügynökök kommunikálhassanak. Másik lehetőségként a saját üzemeltetésű ügynökök is üzembe helyezhetők a virtuális hálózaton.

A hálózati átviteli sebesség, az egyes összetevők teljesítménye és az alkalmazás állapotának monitorozása szükséges.

Alkalmazásplatform kommunikációs függősége

Az infrastruktúra egyes bélyegeivel együtt használt alkalmazásplatform a következő kommunikációs követelményekkel rendelkezik:

Az alkalmazásplatformnak képesnek kell lennie biztonságos kommunikációra a Microsoft PaaS-szolgáltatásokkal.

Az alkalmazásplatformnak szükség esetén képesnek kell lennie arra, hogy biztonságosan kommunikáljon más szolgáltatásokkal.

A definiált architektúra az Azure Key Vault használatával tárolja a titkos kódokat, például a kapcsolati sztringeket és az API-kulcsokat, hogy biztonságosan kommunikáljon az interneten keresztül az Azure PaaS-szolgáltatásokkal. Ennek a kommunikációnak az alkalmazásplatform interneten keresztüli felfedése lehetséges kockázatokkal jár. A titkos kódok biztonsága sérülhet, és a nyilvános végpontok fokozott biztonsága és monitorozása ajánlott.

Kiterjesztett hálózatkezelési szempontok

Ez a szakasz a hálózattervezés alternatív megközelítéseinek előnyeit és hátrányait ismerteti. A következő szakaszokban az alternatív hálózatkezelési szempontok és az Azure Privát végpontok használata a fő szempont.

Alhálózatok és NSG

A virtuális hálózatokon belüli alhálózatok a forgalom tervezésen belüli szegmentálására használhatók. Az alhálózat elkülönítése elkülöníti a különböző függvények erőforrásait.

A hálózati biztonsági csoportok segítségével szabályozható az egyes alhálózatokon belüli és kimenő forgalom. Az NSG-kben használt szabályok az IP-cím, a port és a protokoll alapján korlátozhatják a forgalmat az alhálózatba bejövő nemkívánatos forgalom blokkolásához.

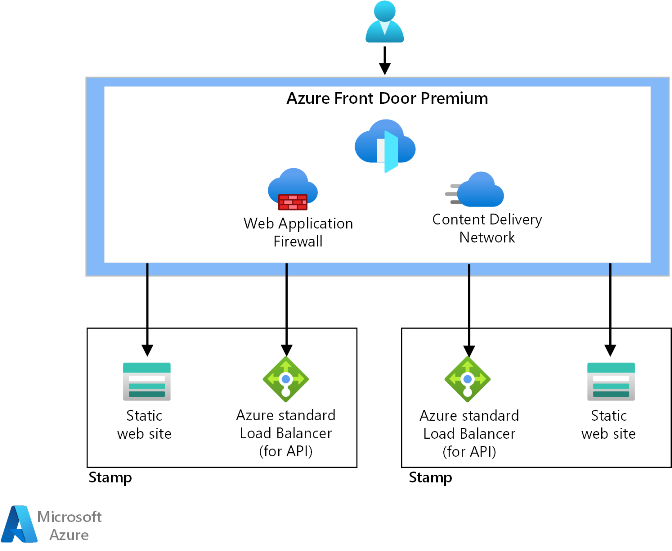

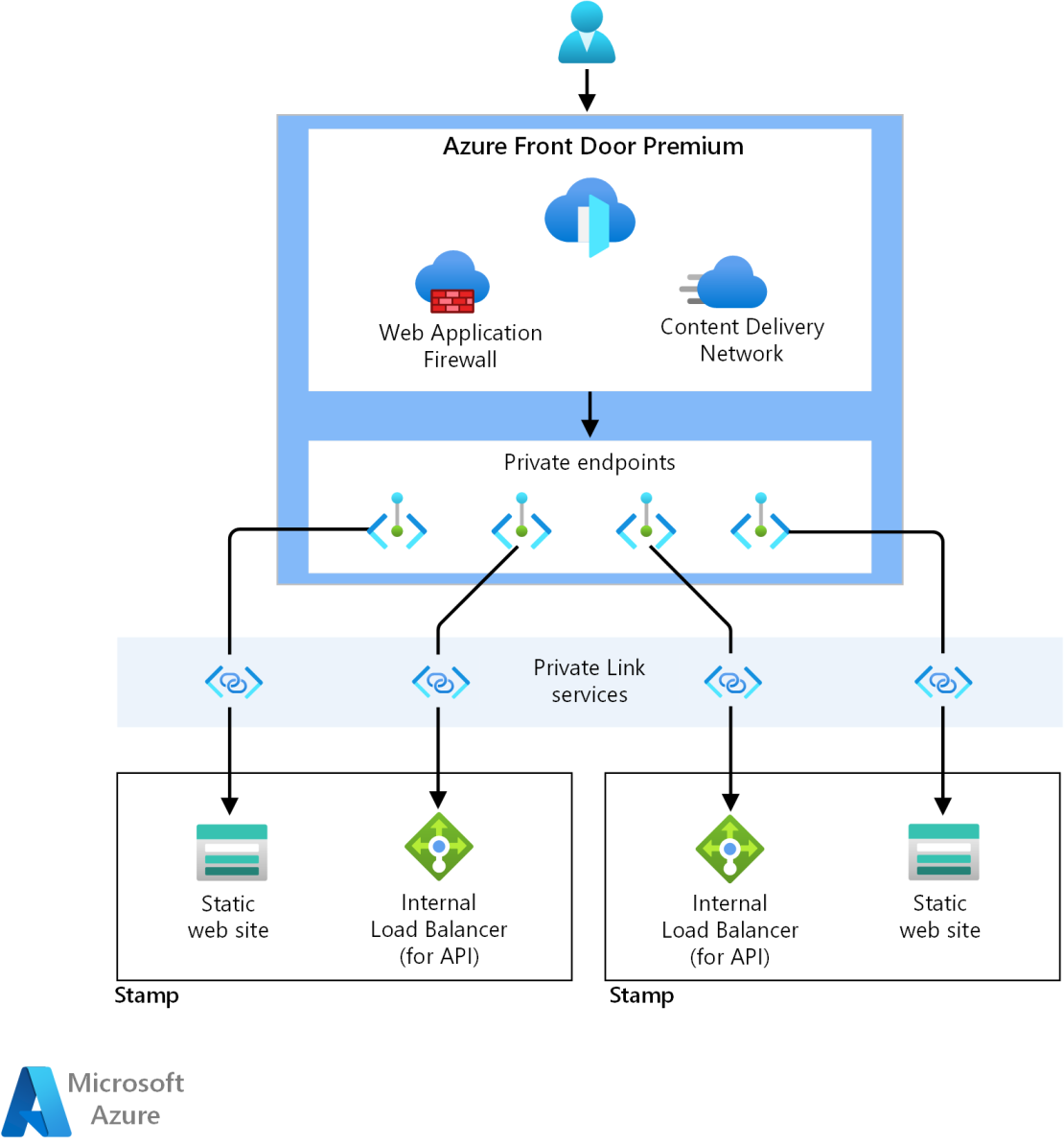

Privát végpontok – Bejövő forgalom

A Front Door prémium termékváltozata támogatja az Azure Privát végpontok használatát. A privát végpontok elérhetővé teszik az Azure-szolgáltatásokat egy virtuális hálózat magánhálózati IP-címének. A kapcsolatok biztonságosan és privát módon jönnek létre a szolgáltatások között anélkül, hogy a forgalmat nyilvános végpontokra kellene irányítani.

A prémium szintű Azure Front Door és az Azure Private Endpoints teljes mértékben privát számítási fürtöket engedélyez az egyes bélyegeken. A forgalom teljes mértékben le van zárva az összes Azure PaaS-szolgáltatás esetében.

A privát végpontok használata növeli a kialakítás biztonságát. Ez azonban egy másik meghibásodási pontot vezet be. Az alkalmazásbélyegekben közzétett nyilvános végpontokra már nincs szükség, és többé nem érhetők el és nem érhetők el egy lehetséges DDoS-támadásnak.

A nagyobb biztonságot mérlegelni kell a nagyobb megbízhatósági erőfeszítéssel, költséggel és összetettséggel szemben.

A bélyeg üzembe helyezéséhez saját üzemeltetésű fordítóügynököket kell használni. Ezeknek az ügynököknek a kezelése karbantartási többletterheléssel jár.

Privát végpontok – Alkalmazásplatform

A privát végpontok az ebben a kialakításban használt összes Azure PaaS-szolgáltatás esetében támogatottak. Az alkalmazásplatformhoz konfigurált privát végpontok esetén minden kommunikáció a bélyeg virtuális hálózatán halad át.

Az egyes Azure PaaS-szolgáltatások nyilvános végpontjai konfigurálhatók úgy, hogy letiltják a nyilvános hozzáférést. Ez elkülönítené az erőforrásokat a nyilvános támadásoktól, amelyek állásidőt és szabályozást okozhatnak, ami hatással lehet a megbízhatóságra és a rendelkezésre állásra.

A saját üzemeltetésű buildügynököket a fentiekkel megegyező módon kell használni a bélyeg üzembe helyezéséhez. Ezeknek az ügynököknek a kezelése karbantartási többletterheléssel jár.

Következő lépések

A referenciaimplementáció üzembe helyezésével teljes körűen megismerheti az architektúrában használt erőforrásokat és azok konfigurációját.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: