Adatok gyűjtése az Azure Monitor-ügynökkel

Az Azure Monitor-ügynök (AMA) az Azure-beli virtuális gépekről, a virtuálisgép-méretezési csoportokból és az Arc-kompatibilis kiszolgálókról gyűjt adatokat. Az adatgyűjtési szabályok (DCR) határozzák meg az ügynöktől begyűjtendő adatokat, és azokat az adatokat, amelyeket el kell küldeni. Ez a cikk azt ismerteti, hogyan hozhat létre DCR-t az Azure Portal használatával különböző típusú adatok gyűjtésére és az ügynök telepítésére az azt igénylő gépeken.

Ha még nem használta az Azure Monitort, vagy alapszintű adatgyűjtési követelményekkel rendelkezik, akkor az Azure Portalon és a jelen cikkben található útmutatással minden követelménynek megfelelhet. Ha további DCR-funkciókat, például átalakításokat szeretne használni, akkor előfordulhat, hogy más módszerekkel kell létrehoznia egy DCR-t, vagy szerkesztenie kell, miután létrehozta a portálon. Ha parancssori felülettel, PowerShell-lel, ARM-sablonokkal vagy Azure Policyvel szeretne üzembe helyezni, különböző módszerekkel kezelheti a DCR-eket, és társításokat hozhat létre.

Feljegyzés

Ahhoz, hogy adatokat küldjön a bérlők között, először engedélyeznie kell az Azure Lighthouse-t.

Figyelmeztetés

Az alábbi esetekben duplikált adatokat gyűjthet, amelyek további díjakat vonhatnak maga után.

- Több DCR létrehozása ugyanazzal az adatforrással, és társítása ugyanazzal az ügynökkel. Győződjön meg arról, hogy a DCR-ben olyan adatokat szűr, amelyek mindegyike egyedi adatokat gyűjt.

- Olyan DCR létrehozása, amely biztonsági naplókat gyűjt, és engedélyezi a Sentinelt ugyanazokhoz az ügynökökhöz. Ebben az esetben ugyanazokat az eseményeket gyűjtheti az Esemény táblában és a SecurityEvent táblában.

- Az Azure Monitor-ügynök és az örökölt Log Analytics-ügynök használata ugyanazon a gépen. Az ismétlődő eseményeket csak arra az időre korlátozza, amikor az egyik ügynökről a másikra vált.

Adatforrások

Az alábbi táblázat felsorolja azOkat az adattípusokat, amelyeket jelenleg az Azure Monitor-ügynökkel gyűjthet, és hol küldheti el ezeket az adatokat. Mindegyik hivatkozás egy cikkre mutató hivatkozás, amely leírja az adatforrás konfigurálásának részleteit. Ezt a cikket követve hozza létre a DCR-t, és rendelje hozzá az erőforrásokhoz, majd kövesse a csatolt cikket az adatforrás konfigurálásához.

| Adatforrás | Leírás | Ügyfél operációs rendszere | Célok |

|---|---|---|---|

| Windows-események | A Windows eseménynaplózási rendszernek küldött információk, beleértve a sysmon-eseményeket is. | Windows | Log Analytics-munkaterület |

| Teljesítményszámlálók | Az operációs rendszer és a számítási feladatok különböző aspektusainak teljesítményét mérő numerikus értékek. | Windows Linux |

Azure Monitor-metrikák (előzetes verzió) Log Analytics-munkaterület |

| Syslog | A Linux eseménynaplózási rendszernek küldött információk. | Linux | Log Analytics-munkaterület |

| Szövegnapló | A helyi lemezen lévő szöveges naplófájlba küldött információk. | Windows Linux |

Log Analytics-munkaterület |

| JSON-napló | A helyi lemezen található JSON-naplófájlba küldött információk. | Windows Linux |

Log Analytics-munkaterület |

| IIS-naplók | Az Internet Information Service (IIS) naplókat naplóz a Windows-gépek helyi lemezéről | Windows | Log Analytics-munkaterület |

Feljegyzés

Az Azure Monitor Agent támogatja az Azure service SQL ajánlott eljárásainak értékelését is, amely jelenleg általánosan elérhető. További információ: Ajánlott eljárások felmérésének konfigurálása az Azure Monitor Agent használatával.

Előfeltételek

- Engedélyek adatgyűjtési szabályobjektumok létrehozásához a munkaterületen.

- További előfeltételekért tekintse meg az egyes adatforrásokat ismertető cikket.

Áttekintés

Amikor létrehoz egy DCR-t az Azure Portalon, a rendszer végigvezeti egy sor lapon, hogy megadja a megadott gépekről történő adatgyűjtéshez szükséges információkat. Az alábbi táblázat az egyes oldalakon megadni kívánt információkat ismerteti.

| Szakasz | Leírás |

|---|---|

| Források | A DCR-t használó gépek. Amikor hozzáad egy gépet a DCR-hez, létrehoz egy adatgyűjtési szabálytársítást (DCRA) a gép és a DCR között. A DCR szerkesztésével gépeket vehet fel vagy távolíthat el a létrehozása után. |

| Adatforrás | A gépről gyűjtendő adatok típusa. Az elérhető adatforrások listája fent látható az adatforrásokban. Minden adatforrás saját konfigurációs beállításokkal és lehetséges előfeltételekkel rendelkezik, ezért a részletekért tekintse meg az egyes cikkeket. |

| Cél | Célhely, ahol az adatforrásból gyűjtött adatokat el kell küldeni. Ha több adatforrással rendelkezik a DCR-ben, azokat külön célhelyekre is elküldheti, és az egyetlen adatforrásból származó adatokat több célhelyre is elküldheti. A célhelyükről, például a Log Analytics-munkaterület táblájáról további információt az egyes adatforrások cikkében talál. |

Adatgyűjtési szabály létrehozása

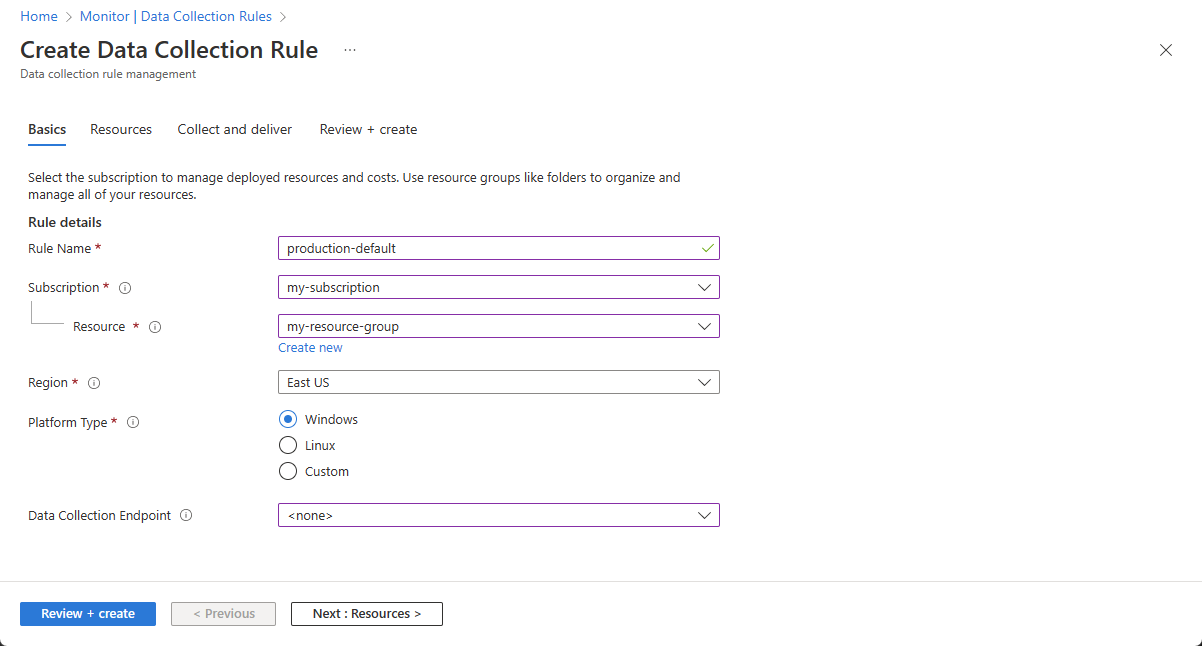

A Figyelés menüben válassza az Adatgyűjtési szabályok>létrehozása lehetőséget a DCR létrehozási lapjának megnyitásához.

Az Alapszintű lap alapvető információkat tartalmaz a DCR-ről.

| Beállítás | Leírás |

|---|---|

| Szabály neve | A DCR neve. Ennek leíró jellegűnek kell lennie, amely segít azonosítani a szabályt. |

| Előfizetés | Előfizetés a DCR tárolására. Ennek nem kell ugyanazzal az előfizetéssel rendelkeznie, mint a virtuális gépeknek. |

| Erőforráscsoport | Erőforráscsoport a DCR tárolásához. Ennek nem kell a virtuális gépekkel azonos erőforráscsoportnak lennie. |

| Régió | A DCR tárolására használt régió. Ennek a régiónak meg kell egyeznie a DCR célhelyén használt Log Analytics- vagy Azure Monitor-munkaterületével. Ha a munkaterületek különböző régiókban vannak, hozzon létre több DCR-t ugyanahhoz a gépcsoporthoz. |

| Platform típusa | Megadja, hogy milyen típusú adatforrások érhetők el a DCR-hez Windows vagy Linux rendszeren. Egyik sem teszi lehetővé mindkettőt. 1 |

| Adatgyűjtési végpont | Megadja az adatgyűjtéshez használt adatgyűjtési végpontot (DCE). Erre csak akkor van szükség, ha Azure Monitor Private Linkset használ. Ennek a DCE-nek ugyanabban a régióban kell lennie, mint a DCR. További információ: Adatgyűjtési végpontok beállítása az üzembe helyezés alapján. |

1 Ez a beállítás beállítja az kind attribútumot a DCR-ben. Az attribútumhoz más értékek is beállíthatók, de nem érhetők el a portálon.

Erőforrások hozzáadása

Az Erőforrások lapon hozzáadhat olyan erőforrásokat, amelyek a DCR-hez lesznek társítva. Az erőforrások kiválasztásához kattintson az + Erőforrások hozzáadása elemre. Az Azure Monitor-ügynök automatikusan telepítve lesz minden olyan erőforrásra, amely még nem rendelkezik vele.

Fontos

A portál lehetővé teszi a rendszer által hozzárendelt felügyelt identitást a célerőforrásokon, valamint a meglévő felhasználó által hozzárendelt identitásokat, ha vannak ilyenek. Meglévő alkalmazások esetén, hacsak nem adja meg a felhasználó által hozzárendelt identitást a kérelemben, a gép alapértelmezés szerint a rendszer által hozzárendelt identitást használja.

Ha a figyelt gép nem ugyanabban a régióban található, mint a cél Log Analytics-munkaterület, és DCE-t igénylő adattípusokat gyűjt, válassza az Adatgyűjtési végpontok engedélyezése lehetőséget, és válasszon ki egy végpontot az egyes monitorozott gépek régiójában. Ha a figyelt gép ugyanabban a régióban található, mint a cél Log Analytics-munkaterület, vagy ha nincs szüksége DCE-re, ne válasszon adatgyűjtési végpontot az Erőforrások lapon.

Adatforrások hozzáadása

A Gyűjtési és kézbesítési oldal lehetővé teszi, hogy adatforrásokat adjon hozzá és konfiguráljon a DCR-hez és mindegyikhez egy célhelyet.

A DCR több különböző adatforrást is tartalmazhat, legfeljebb 10 adatforrást egyetlen DCR-ben. Különböző adatforrásokat kombinálhat ugyanabban a DCR-ben, de általában különböző DCRs-eket szeretne létrehozni különböző adatgyűjtési forgatókönyvekhez. A DCR-ek rendszerezésével kapcsolatos javaslatokért tekintse meg az adatgyűjtési szabályok Azure Monitorban történő létrehozásával és kezelésével kapcsolatos ajánlott eljárásokat.

Művelet ellenőrzése

Miután létrehozott egy DCR-t, és hozzárendelte egy géphez, ellenőrizheti, hogy az ügynök működik-e, és hogy az adatok gyűjtése a Log Analytics-munkaterület lekérdezéseinek futtatásával történik-e.

Ügynökművelet ellenőrzése

Ellenőrizze, hogy az ügynök működik-e és megfelelően kommunikál-e. Ehhez futtassa az alábbi lekérdezést a Log Analyticsben, hogy ellenőrizze, vannak-e rekordok a Szívverés táblában. Minden ügynöknek percenként el kell küldenie egy rekordot erre a táblára.

Heartbeat

| where TimeGenerated > ago(24h)

| where Computer has "<computer name>"

| project TimeGenerated, Category, Version

| order by TimeGenerated desc

A rekordok fogadásának ellenőrzése

Néhány percig tart, amíg az ügynök telepítve lesz, és elkezdi futtatni az új vagy módosított DCR-ket. Ezután ellenőrizheti, hogy a rekordok minden adatforrásból érkeznek-e, ha ellenőrzi azt a táblát, amelybe az egyes írások a Log Analytics-munkaterületen kerülnek. Az alábbi lekérdezés például a Windows-eseményeket ellenőrzi az Esemény táblában.

Event

| where TimeGenerated > ago(48h)

| order by TimeGenerated desc

Hibaelhárítás

Ha nem a várt adatokat gyűjti, hajtsa végre az alábbi lépéseket.

- Ellenőrizze, hogy az ügynök telepítve van-e és fut-e a gépen.

- Tekintse meg a cikk hibaelhárítási szakaszát a problémába ütköző adatforrással kapcsolatban.

- Lásd: DCR-adatgyűjtés monitorozása és hibaelhárítása az Azure Monitorban a DCR monitorozásának engedélyezéséhez.

- A metrikák megtekintése annak megállapításához, hogy az adatok gyűjtése folyamatban van-e, és hogy vannak-e sorok elvetve.

- Tekintse meg a naplókat az adatgyűjtés hibáinak azonosításához.

Következő lépések

- Szöveges naplók gyűjtése az Azure Monitor Agent használatával.

- További információ az Azure Monitor-ügynökről.

- További információ az adatgyűjtési szabályokról.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: