Oktatóanyag: Címtárolvasói szerepkör hozzárendelése egy Microsoft Entra-csoporthoz és szerepkör-hozzárendelések kezelése

A következőre vonatkozik: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Ez a cikk bemutatja, hogyan hozhat létre egy csoportot a Microsoft Entra-azonosítóban (korábban Azure Active Directory), és hozzárendelheti a csoporthoz a Címtárolvasók szerepkört. A Címtárolvasók engedélyekkel a csoporttulajdonosok további tagokat adhatnak a csoporthoz, például az Azure SQL Database, az Azure SQL Managed Instance és az Azure Synapse Analytics felügyelt identitását. Ez megfelel annak az igénynek, hogy egy globális Rendszergazda istrator vagy privileged role Rendszergazda istrator közvetlenül rendelje hozzá a címtár-olvasók szerepkört a bérlő minden logikai kiszolgálói identitásához.

Feljegyzés

A Microsoft Entra ID az Azure Active Directory (Azure AD) új neve. Jelenleg frissítjük a dokumentációt.

Ez az oktatóanyag a Microsoft Entra-csoportokban bevezetett funkciót használja a szerepkör-hozzárendelések kezeléséhez.

A Címtárolvasók szerepkör Azure SQL-hez készült Microsoft Entra-csoporthoz való hozzárendelésének előnyeiről további információt az Azure SQL-hez készült Microsoft Entra ID címtárolvasói szerepkörében talál.

Feljegyzés

Az Azure SQL Microsoft Graph-támogatásával a Címtárolvasók szerepkör alacsonyabb szintű engedélyekkel helyettesíthető. További információ: Felhasználó által hozzárendelt felügyelt identitás az Azure SQL-hez készült Microsoft Entra ID-ban.

Előfeltételek

- Egy Microsoft Entra-bérlő. További információ: Microsoft Entra-hitelesítés konfigurálása és kezelése az Azure SQL-lel.

- SQL Database, felügyelt SQL-példány vagy Azure Synapse.

Címtárolvasók szerepkör-hozzárendelése az Azure Portal használatával

Új csoport létrehozása és tulajdonosok és szerepkör hozzárendelése

A kezdeti beállításhoz globális Rendszergazda istrator vagy privileged szerepkörrel rendelkező Rendszergazda istrator engedélyekkel rendelkező felhasználó szükséges.

Jelentkezzen be a kiemelt felhasználóval az Azure Portalra.

Nyissa meg a Microsoft Entra ID erőforrást . A Felügyelt csoportban lépjen a Csoportok elemre. Új csoport létrehozásához válassza az Új csoport lehetőséget.

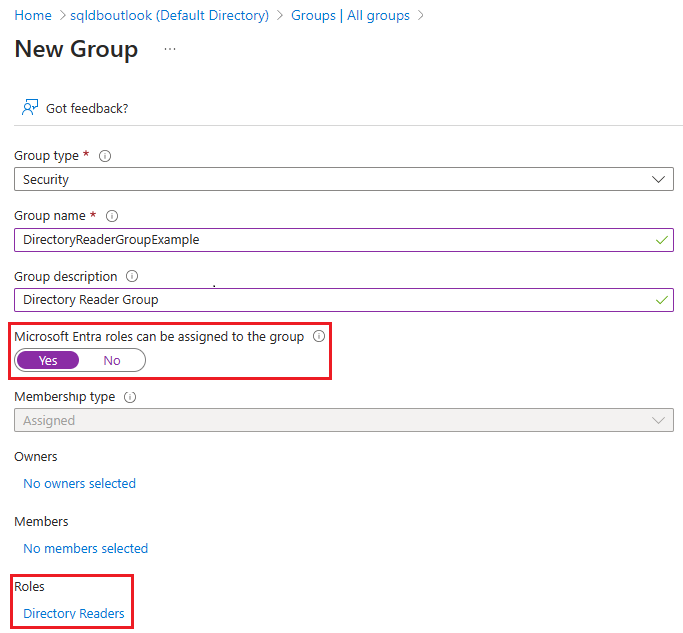

Csoporttípusként válassza a Biztonság lehetőséget, és töltse ki a többi mezőt. Győződjön meg arról, hogy a Csoporthoz rendelhető Microsoft Entra-szerepkörök beállítása Igen értékre vált. Ezután rendelje hozzá a Microsoft Entra ID Directory olvasói szerepkört a csoporthoz.

Rendelje hozzá a Microsoft Entra-felhasználókat tulajdonosként a létrehozott csoporthoz. A csoporttulajdonos normál AD-felhasználó lehet anélkül, hogy microsoft entra rendszergazdai szerepkört rendelnének hozzá. A tulajdonosnak olyan felhasználónak kell lennie, aki felügyeli az SQL Database-t, a felügyelt SQL-példányt vagy az Azure Synapse-t.

Válassza a Létrehozás elemet

A létrehozott csoport ellenőrzése

Feljegyzés

Győződjön meg arról, hogy a csoport típusa biztonság. Az Azure SQL nem támogatja a Microsoft 365-csoportokat .

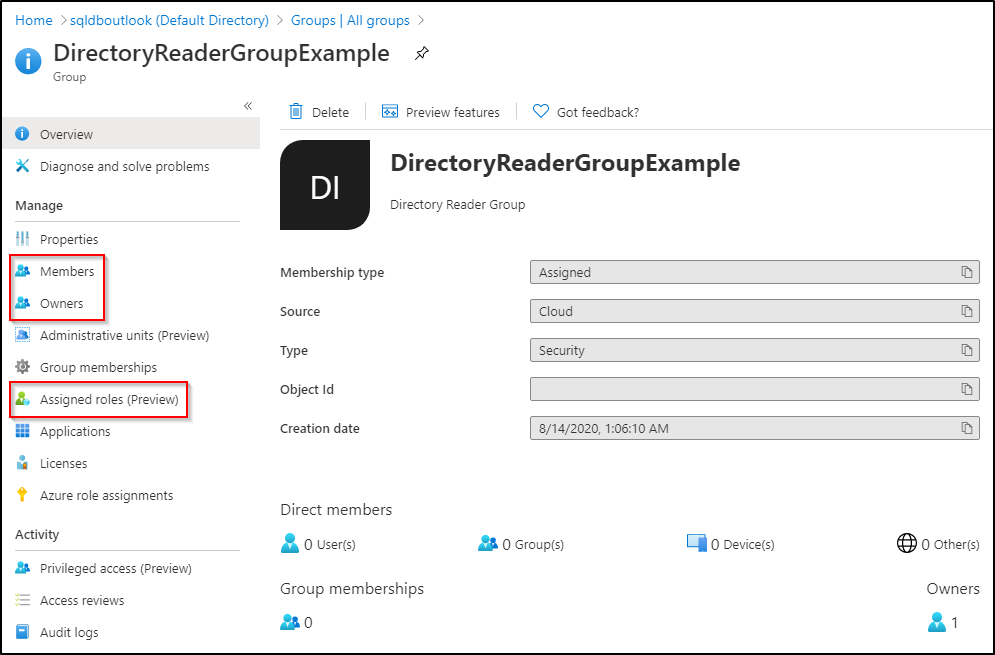

A létrehozott csoport ellenőrzéséhez és kezeléséhez lépjen vissza az Azure Portal Csoportok paneljére, és keresse meg a csoport nevét. A csoport kiválasztása után további tulajdonosok és tagok vehetők fel a Kezelés beállítás Tulajdonosok és Tagok menüjében. A csoporthoz tartozó hozzárendelt szerepköröket is áttekintheti.

Felügyelt Azure SQL-identitás hozzáadása a csoporthoz

Feljegyzés

Ebben a példában felügyelt SQL-példányt használunk, de hasonló lépések alkalmazhatók az SQL Database-re vagy az Azure Synapse-re is, hogy ugyanazokat az eredményeket érjék el.

A következő lépésekhez a Globális Rendszergazda istrator vagy a Privileged Role Rendszergazda istrator felhasználóra már nincs szükség.

Jelentkezzen be az Azure Portalra felügyelt SQL-példányt kezelő felhasználóként, és a korábban létrehozott csoport tulajdonosa.

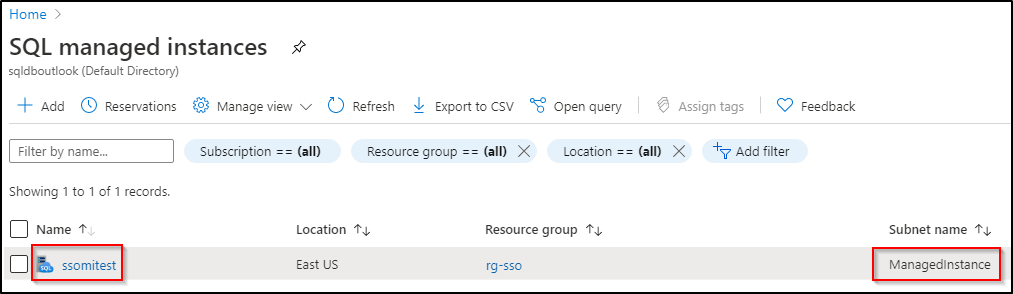

Keresse meg a felügyelt SQL-példány erőforrásának nevét az Azure Portalon.

A felügyelt SQL-példány kiépítése során létrejön egy Microsoft Entra-identitás a példányhoz, amely regisztrálja azt Microsoft Entra-alkalmazásként. Az identitás neve megegyezik a felügyelt SQL-példány neve előtagjának nevével. A felügyelt SQL-példány identitását (más néven szolgáltatásnevet) az alábbi lépések végrehajtásával találja meg:

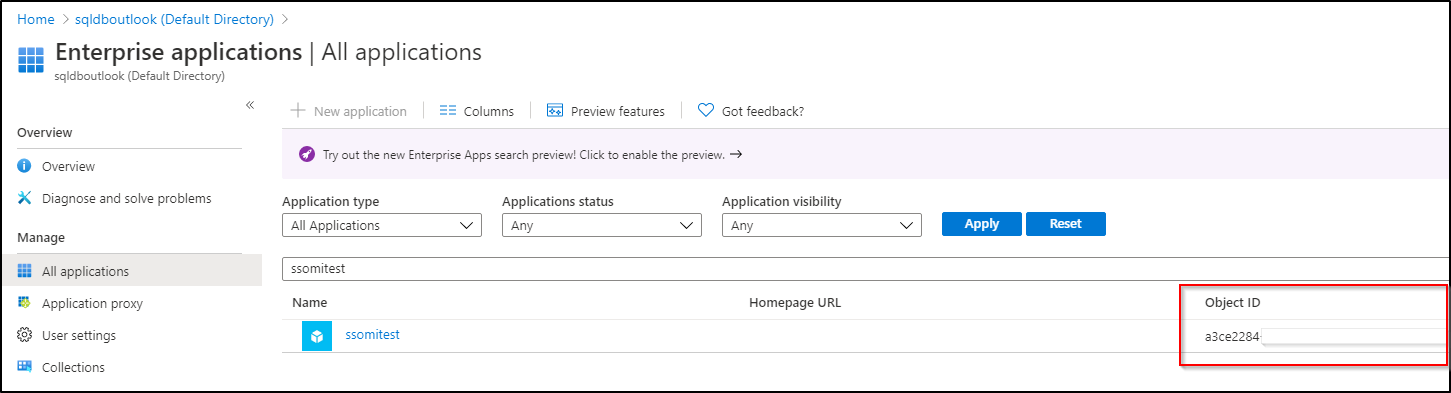

- Nyissa meg a Microsoft Entra ID erőforrást . A Kezelés beállítás alatt válassza a Vállalati alkalmazások lehetőséget. Az objektumazonosító a példány identitása.

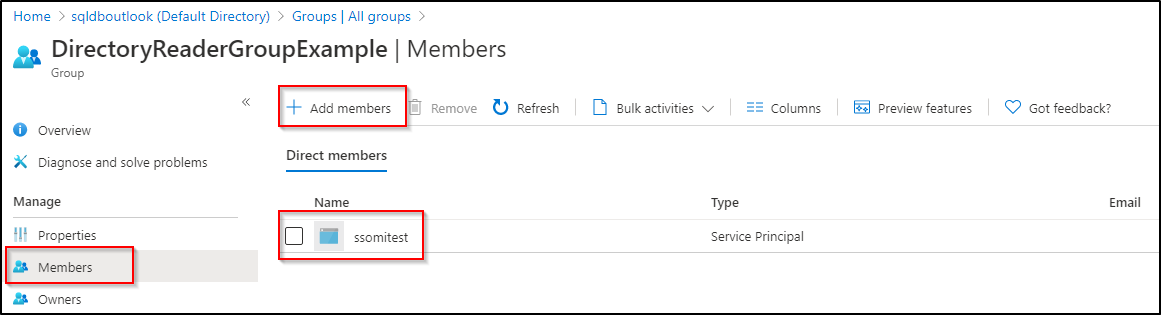

Nyissa meg a Microsoft Entra ID erőforrást . A Felügyelt csoportban lépjen a Csoportok elemre. Válassza ki a létrehozott csoportot. A csoport felügyelt beállítása alatt válassza a Tagok lehetőséget. Válassza a Tagok hozzáadása lehetőséget, és adja hozzá a felügyelt SQL-példány szolgáltatásnevet a csoport tagjaként a fent található név keresésével.

Feljegyzés

Eltarthat néhány percig, amíg propagálja a szolgáltatásnév-engedélyeket az Azure-rendszeren keresztül, és lehetővé teszi a Microsoft Graph API-hoz való hozzáférést. Előfordulhat, hogy néhány percet várnia kell, mielőtt kiépít egy Felügyelt SQL-példányhoz tartozó Microsoft Entra-rendszergazdát.

Megjegyzések

Az SQL Database és az Azure Synapse esetében a kiszolgálóidentitás a logikai kiszolgáló létrehozásakor vagy a kiszolgáló létrehozása után hozható létre. A kiszolgálóidentitás SQL Database-ben vagy az Azure Synapse-ban való létrehozásáról és beállításáról további információt a Szolgáltatásnevek engedélyezése Microsoft Entra-felhasználók létrehozásához című témakörben talál.

Felügyelt SQL-példány esetén a címtárolvasó szerepkört hozzá kell rendelni a felügyelt példány identitásához, mielőtt beállíthat egy Microsoft Entra-rendszergazdát a felügyelt példányhoz.

A címtár-olvasók szerepkör hozzárendelése a kiszolgálóidentitáshoz nem szükséges az SQL Database-hez vagy az Azure Synapse-hez a Logikai kiszolgálóHoz tartozó Microsoft Entra-rendszergazda beállításakor. Ahhoz azonban, hogy a Microsoft Entra-objektumokat az SQL Database-ben vagy az Azure Synapse-ban egy Microsoft Entra-alkalmazás nevében lehessen létrehozni, a címtár-olvasók szerepkörre van szükség. Ha a szerepkör nincs hozzárendelve a logikai kiszolgáló identitásához, a Microsoft Entra-felhasználók azure SQL-ben való létrehozása sikertelen lesz. További információ: Microsoft Entra szolgáltatásnév az Azure SQL-vel.

Címtárolvasók szerepkör-hozzárendelése a PowerShell használatával

Fontos

Egy globális Rendszergazda istratornak vagy kiemelt szerepkörnek Rendszergazda istratornak futtatnia kell ezeket a kezdeti lépéseket. A PowerShell mellett a Microsoft Entra ID a Microsoft Graph API-t is kínálja szerepkörhöz rendelhető csoport létrehozásához a Microsoft Entra ID-ban.

Töltse le a Microsoft Graph PowerShell modult az alábbi parancsokkal. Előfordulhat, hogy rendszergazdaként kell futtatnia a PowerShellt.

Install-Module Microsoft.Graph.Authentication Import-Module Microsoft.Graph.Authentication # To verify that the module is ready to use, run the following command: Get-Module Microsoft.Graph.AuthenticationCsatlakozás a Microsoft Entra-bérlőhöz.

Connect-MgGraphHozzon létre egy biztonsági csoportot a Címtárolvasók szerepkör hozzárendeléséhez.

DirectoryReaderGroup,Directory Reader GroupésDirReada beállításoknak megfelelően módosítható.

$group = New-MgGroup -DisplayName "DirectoryReaderGroup" -Description "Directory Reader Group" -SecurityEnabled:$true -IsAssignableToRole:$true -MailEnabled:$false -MailNickname "DirRead" $groupCímtárolvasói szerepkör hozzárendelése a csoporthoz.

# Displays the Directory Readers role information $roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Directory Readers'" $roleDefinition# Assigns the Directory Readers role to the group $roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roleDefinition.Id -PrincipalId $group.Id $roleAssignmentTulajdonosok hozzárendelése a csoporthoz.

- Cserélje le

<username>a csoportot tulajdonolni kívánt felhasználóra. A lépések megismétlésével több tulajdonos is hozzáadható.

$newGroupOwner = Get-MgUser -UserId "<username>" $newGroupOwner$GrOwner = New-MgGroupOwnerByRef -GroupId $group.Id -DirectoryObjectId $newGroupOwner.IdEllenőrizze a csoport tulajdonosait:

Get-MgGroupOwner -GroupId $group.IdA csoport tulajdonosait az Azure Portalon is ellenőrizheti. Kövesse a létrehozott csoport ellenőrzése című témakörben leírt lépéseket.

- Cserélje le

A szolgáltatásnév hozzárendelése a csoport tagjaként

A következő lépésekhez a Globális Rendszergazda istrator vagy a Privileged Role Rendszergazda istrator felhasználóra már nincs szükség.

Az Azure SQL-erőforrást is kezelő csoport tulajdonosával futtassa a következő parancsot a Microsoft Entra-azonosítóhoz való csatlakozáshoz.

Connect-MgGraphRendelje hozzá a szolgáltatásnevet a létrehozott csoport tagjának.

- Cserélje le

<ServerName>a logikai kiszolgáló vagy a felügyelt példány nevére. További információ: Az Azure SQL-szolgáltatás identitásának hozzáadása a csoporthoz

# Returns the service principal of your Azure SQL resource $managedIdentity = Get-MgServicePrincipal -Filter "displayName eq '<ServerName>'" $managedIdentity# Adds the service principal to the group New-MgGroupMember -GroupId $group.Id -DirectoryObjectId $managedIdentity.IdA következő parancs visszaadja a szolgáltatásnév objektumazonosítóját, amely azt jelzi, hogy hozzáadták a csoporthoz:

Get-MgGroupMember -GroupId $group.Id -Filter "Id eq '$($managedIdentity.Id)'"- Cserélje le