Kiszolgáló létrehozása csak Microsoft Entra-hitelesítéssel az Azure SQL-ben

A következőre vonatkozik: Azure SQL Database

Felügyelt Azure SQL-példány

Ez az útmutató ismerteti a logikai kiszolgáló Azure SQL Database-hez vagy felügyelt Azure SQL-példányhoz való létrehozásának lépéseit a kiépítés során engedélyezett Csak Microsoft Entra hitelesítéssel. A Csak Microsoft Entra hitelesítési funkció megakadályozza, hogy a felhasználók SQL-hitelesítéssel csatlakozzanak a kiszolgálóhoz vagy a felügyelt példányhoz, és csak a Microsoft Entra-azonosítóval (korábban Azure Active Directory) hitelesített kapcsolatokat engedélyezik.

Feljegyzés

A Microsoft Entra ID az Azure Active Directory (Azure AD) új neve. Jelenleg frissítjük a dokumentációt.

Előfeltételek

- Az Azure CLI használatakor a 2.26.1-es vagy újabb verzióra van szükség. A telepítéssel és a legújabb verzióval kapcsolatos további információkért tekintse meg az Azure CLI telepítését ismertető témakört.

- A PowerShell használatakor az 6.1.0-s vagy újabb modulra van szükség.

- Ha felügyelt példányt hoz létre az Azure CLI, a PowerShell vagy a REST API használatával, a kezdés előtt létre kell hoznia egy virtuális hálózatot és alhálózatot. További információ: Virtuális hálózat létrehozása felügyelt Azure SQL-példányhoz.

Jogosultságok

Logikai kiszolgáló vagy felügyelt példány kiépítéséhez rendelkeznie kell a megfelelő engedélyekkel ezeknek az erőforrásoknak a létrehozásához. A magasabb engedélyekkel rendelkező Azure-felhasználók, például az előfizetés-tulajdonosok, a közreműködők, a szolgáltatás-Rendszergazda istratorok és a társ-Rendszergazda istratorok jogosultak SQL Server vagy felügyelt példány létrehozására. Ha ezeket az erőforrásokat a legkevésbé kiemelt Azure RBAC-szerepkörrel szeretné létrehozni, használja az SQL Database SQL Server közreműködői szerepkörét és a felügyelt SQL-példány sql-példányainak közreműködői szerepkörét.

Az SQL Security Manager Azure RBAC szerepkör nem rendelkezik elegendő engedéllyel ahhoz, hogy olyan kiszolgálót vagy példányt hozzon létre, amelyen engedélyezve van a Microsoft Entra-hitelesítés. A kiszolgáló vagy példány létrehozása után az SQL Security Manager szerepkörre lesz szükség a microsoft entra-only hitelesítési funkció kezeléséhez.

Üzembe helyezés csak a Microsoft Entra-hitelesítéssel engedélyezve

Az alábbi szakasz példákat és szkripteket tartalmaz arra vonatkozóan, hogyan hozhat létre logikai kiszolgálót vagy felügyelt példányt a kiszolgálóhoz vagy példányhoz beállított Microsoft Entra rendszergazdai készlettel, és hogyan engedélyezve van a Microsoft Entra-hitelesítés a kiszolgáló létrehozása során. A funkcióval kapcsolatos további információkért lásd : Microsoft Entra-only authentication.

Példáinkban a microsoft entra-only hitelesítést engedélyezzük a kiszolgáló vagy a felügyelt példány létrehozása során, a rendszer által hozzárendelt kiszolgálói rendszergazda és jelszó használatával. Ez megakadályozza a kiszolgáló rendszergazdai hozzáférését, ha engedélyezve van a Csak Microsoft Entra hitelesítés, és csak a Microsoft Entra rendszergazdájának engedélyezi az erőforrás elérését. Nem kötelező paramétereket hozzáadni az API-khoz, hogy a kiszolgáló létrehozása során saját kiszolgálóadminisztrátort és jelszót is hozzáadj. A jelszó azonban nem állítható vissza, amíg le nem tiltja a Csak Microsoft Entra hitelesítést. Ezen a lapon a PowerShell lapon látható egy példa arra, hogyan használhatja ezeket az opcionális paramétereket a kiszolgáló rendszergazdai bejelentkezési nevének megadására.

Feljegyzés

A meglévő tulajdonságok kiszolgáló vagy felügyelt példány létrehozása után történő módosításához más meglévő API-kat kell használni. További információ: A csak Microsoft Entra-hitelesítés kezelése API-k használatával, valamint a Microsoft Entra-hitelesítés konfigurálása és kezelése az Azure SQL-vel.

Ha a Csak Microsoft Entra-hitelesítés értéke hamis, ami alapértelmezés szerint igaz, akkor a kiszolgáló rendszergazdája és jelszava minden API-ban szerepelnie kell a kiszolgáló vagy a felügyelt példány létrehozása során.

Azure SQL Database

Keresse meg az SQL-telepítés kiválasztása lehetőséget az Azure Portalon.

Ha még nem jelentkezett be az Azure Portalra, jelentkezzen be, amikor a rendszer kéri.

Az SQL-adatbázisok alatt hagyja meg az erőforrástípust önálló adatbázisként, és válassza a Létrehozás lehetőséget.

Az SQL Database létrehozása űrlap Alapismeretek lapján, a Project részletei alatt válassza ki a kívánt Azure-előfizetést.

Erőforráscsoport esetén válassza az Új létrehozása lehetőséget, adja meg az erőforráscsoport nevét, majd kattintson az OK gombra.

Az Adatbázis neve mezőben adja meg az adatbázis nevét.

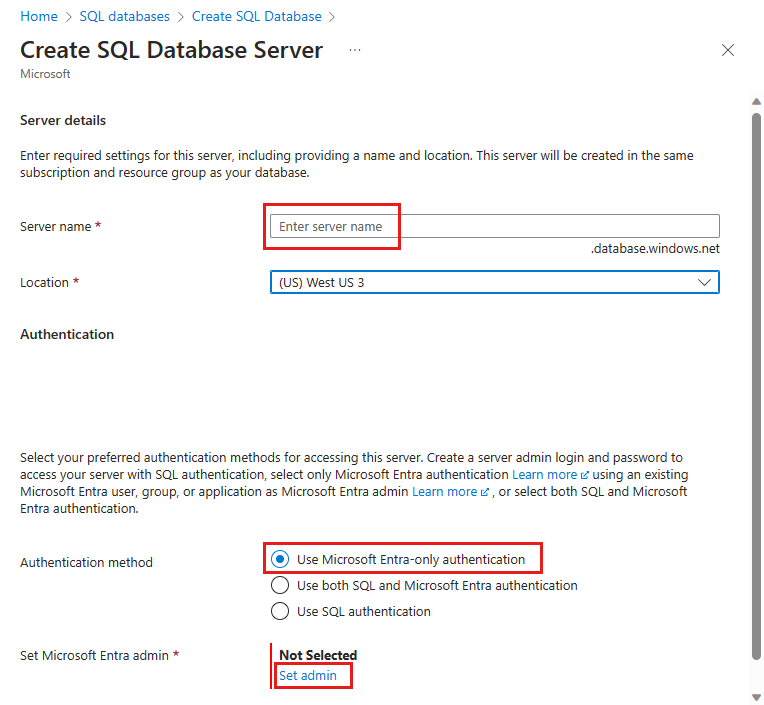

Kiszolgáló esetén válassza az Új létrehozása lehetőséget, és töltse ki az új kiszolgáló űrlapot a következő értékekkel:

- Kiszolgálónév: Adjon meg egy egyedi kiszolgálónevet. A kiszolgálóneveknek globálisan egyedinek kell lenniük az Azure összes kiszolgálója számára, nem csak az előfizetésen belül. Adjon meg egy értéket, és az Azure Portal értesíti, hogy elérhető-e.

- Hely: Válasszon egy helyet a legördülő listából

- Hitelesítési módszer: Válassza a Csak Microsoft Entra-hitelesítés használata lehetőséget.

- Válassza a Rendszergazda beállítása lehetőséget, és nyissa meg a Microsoft Entra ID panelt, és válasszon egy Microsoft Entra-tagot logikai kiszolgálóként Microsoft Entra-rendszergazdaként. Ha végzett, a Kiválasztás gombbal állítsa be a rendszergazdát.

Válassza a Tovább elemet : Hálózatkezelés a lap alján.

A Hálózatkezelés lap Csatlakozás ivity metódusához válassza a Nyilvános végpont lehetőséget.

Tűzfalszabályok esetén állítsa az Aktuális ügyfél IP-címének hozzáadása igen értékre. Hagyja meg, hogy az Azure-szolgáltatások és -erőforrások elérhessék ezt a kiszolgálót Nem értékre állítva.

Hagyja meg alapértelmezett értékként a Csatlakozás ion szabályzatot és a minimális TLS-verzióbeállításokat.

Válassza a Tovább elemet : Biztonság a lap alján. Konfigurálja a Microsoft Defender sql-, ledger-, identitás- és transzparens adattitkosításának beállításait a környezetéhez. Ezeket a beállításokat kihagyhatja is.

Feljegyzés

A felhasználó által hozzárendelt felügyelt identitás kiszolgálóidentitásként való használata csak Microsoft Entra-hitelesítéssel támogatott. Ha identitásként szeretne csatlakozni a példányhoz, rendelje hozzá egy Azure-beli virtuális géphez, és futtassa az SSMS-t a virtuális gépen. Éles környezetekben ajánlott felügyelt identitást használni a Microsoft Entra rendszergazdájához a továbbfejlesztett, egyszerűsített biztonsági intézkedések miatt, amelyek jelszó nélküli hitelesítést használnak az Azure-erőforrásokhoz.

Válassza a Véleményezés + létrehozás lehetőséget a lap alján.

A Véleményezés + létrehozás lapon a felülvizsgálat után válassza a Létrehozás lehetőséget.

Felügyelt Azure SQL-példány

Keresse meg az SQL-telepítés kiválasztása lehetőséget az Azure Portalon.

Ha még nem jelentkezett be az Azure Portalra, jelentkezzen be, amikor a rendszer kéri.

A felügyelt SQL-példányok alatt hagyja meg az erőforrástípust egyetlen példányra, és válassza a Létrehozás lehetőséget.

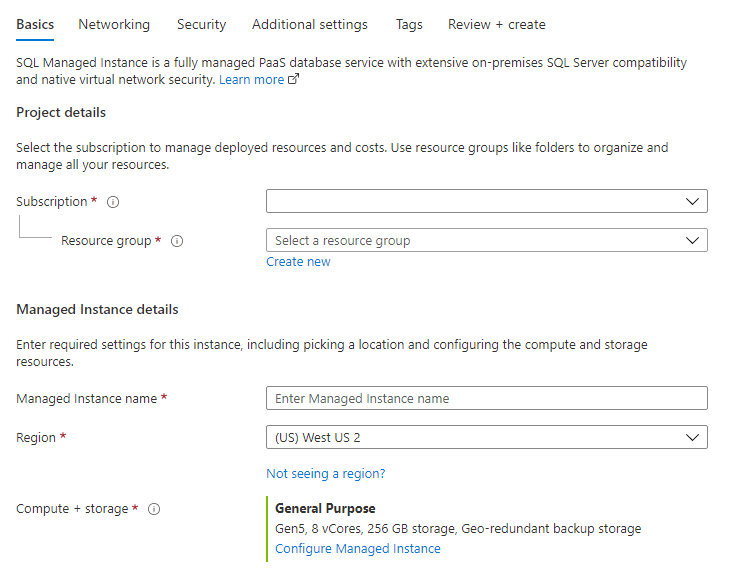

Töltse ki a projekt részleteihez és a felügyelt példány részleteihez szükséges kötelező információkat az Alapismeretek lapon. Ez a felügyelt SQL-példányok kiépítéséhez szükséges minimális információkészlet.

A konfigurációs beállításokról további információt a felügyelt Azure SQL-példány létrehozása című rövid útmutatóban talál.

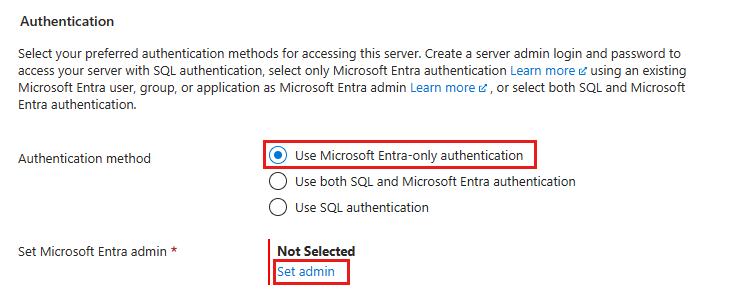

A Hitelesítés csoportban válassza a Csak Microsoft Entra-hitelesítés használata a hitelesítési módszerhez lehetőséget.

Válassza a Rendszergazda beállítása lehetőséget a Microsoft Entra ID panel megnyitásához, és válasszon egy Microsoft Entra-tagot felügyelt példány Microsoft Entra-rendszergazdaként. Ha végzett, a Kiválasztás gombbal állítsa be a rendszergazdát.

A többi beállítás alapértelmezés szerint meghagyható. A hálózatkezeléssel, a biztonsággal vagy más lapokkal és beállításokkal kapcsolatos további információkért tekintse meg a rövid útmutatót: Felügyelt Azure SQL-példány létrehozása.

Ha végzett a beállítások konfigurálásával, válassza a Véleményezés + létrehozás lehetőséget a folytatáshoz. Válassza a Létrehozás lehetőséget a felügyelt példány kiépítésének megkezdéséhez.

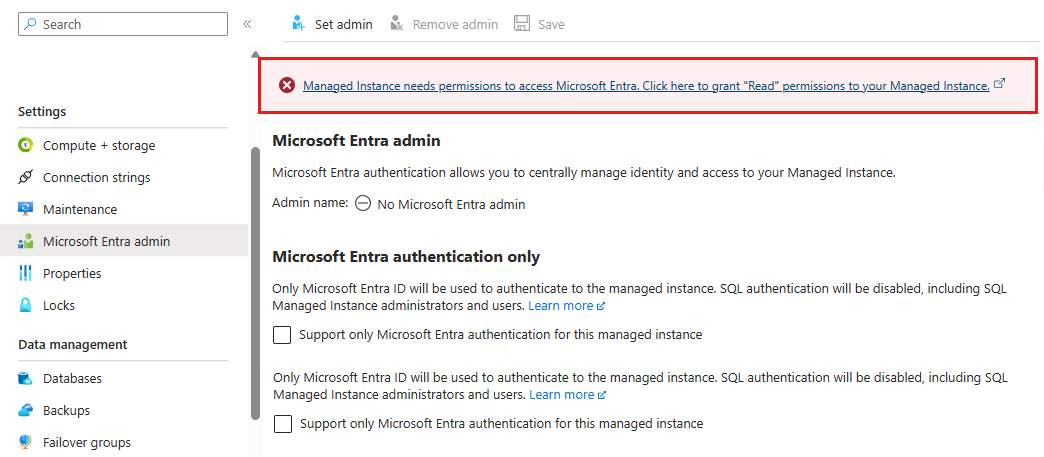

Címtárolvasók engedélyeinek megadása

Ha az üzembe helyezés befejeződött a felügyelt példányon, észreveheti, hogy a felügyelt SQL-példánynak olvasási engedélyekre van szüksége a Microsoft Entra-azonosító eléréséhez. Olvasási engedélyeket az Azure Portalon megjelenő üzenetre kattintva adhat meg egy olyan személy, aki rendelkezik elegendő jogosultsággal. További információ: Címtárolvasók szerepkör az Azure SQL-hez készült Microsoft Entra szolgáltatásban.

Korlátozások

- A kiszolgáló rendszergazdai jelszavának alaphelyzetbe állításához le kell tiltani a Microsoft Entra-hitelesítést.

- Ha a Microsoft Entra-hitelesítés le van tiltva, minden API használatakor létre kell hoznia egy kiszolgálói rendszergazdai és jelszóval rendelkező kiszolgálót.

Kapcsolódó tartalom

- Ha már rendelkezik egy felügyelt logikai kiszolgálóval vagy SQL-példánysal, és csak a Microsoft Entra-hitelesítést szeretné engedélyezni, tekintse meg az oktatóanyagot: Csak Microsoft Entra-hitelesítés engedélyezése az Azure SQL-vel.

- A microsoft entra-only hitelesítési funkcióval kapcsolatos további információkért lásd : Microsoft Entra-only authentication with Azure SQL.

- Ha szeretné kikényszeríteni a kiszolgálólétrehozás engedélyezését a Csak Microsoft Entra hitelesítéssel, tekintse meg az Azure Policy for Microsoft Entra-only hitelesítést az Azure SQL-lel

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: