Csak Microsoft Entra-hitelesítés kényszerítése az Azure SQL-lel az Azure Policy használatával

A következőre vonatkozik: Azure SQL Database

Felügyelt Azure SQL-példány

Ez a cikk végigvezeti egy olyan Azure Policy létrehozásán, amely kényszeríti a microsoft entra-only hitelesítést, amikor a felhasználók létrehoznak egy Felügyelt Azure SQL-példányt vagy logikai kiszolgálót az Azure SQL Database-hez. Ha többet szeretne megtudni a csak Microsoft Entra-hitelesítésről az erőforrás létrehozása során, olvassa el a Kiszolgáló létrehozása csak a Microsoft Entra-hitelesítéssel az Azure SQL-ben engedélyezve című témakört.

Megjegyzés:

Bár az Azure Active Directory (Azure AD) át lett nevezve Microsoft Entra ID-ra, a szabályzatnevek jelenleg az eredeti Azure AD-nevet tartalmazzák, ezért ebben a cikkben a Microsoft Entra-only és az Azure AD-only hitelesítést használjuk felcserélhetően.

Ebben a cikkben az alábbiakkal ismerkedhet meg:

- Olyan Azure Policy létrehozása, amely kényszeríti a logikai kiszolgálók vagy felügyelt példányok létrehozását a Csak Microsoft Entra-hitelesítés engedélyezésével

- Az Azure Policy megfelelőségének ellenőrzése

Előfeltételek

- Rendelkezik az Azure Policy kezeléséhez szükséges engedélyekkel. További információ: Azure RBAC-engedélyek az Azure Policyban.

Azure Policy létrehozása

Először hozzon létre egy Azure Policyt, amely kényszeríti az SQL Database-t vagy a felügyelt példányok kiépítését az Azure AD-alapú hitelesítés engedélyezésével.

Nyissa meg az Azure Portalt.

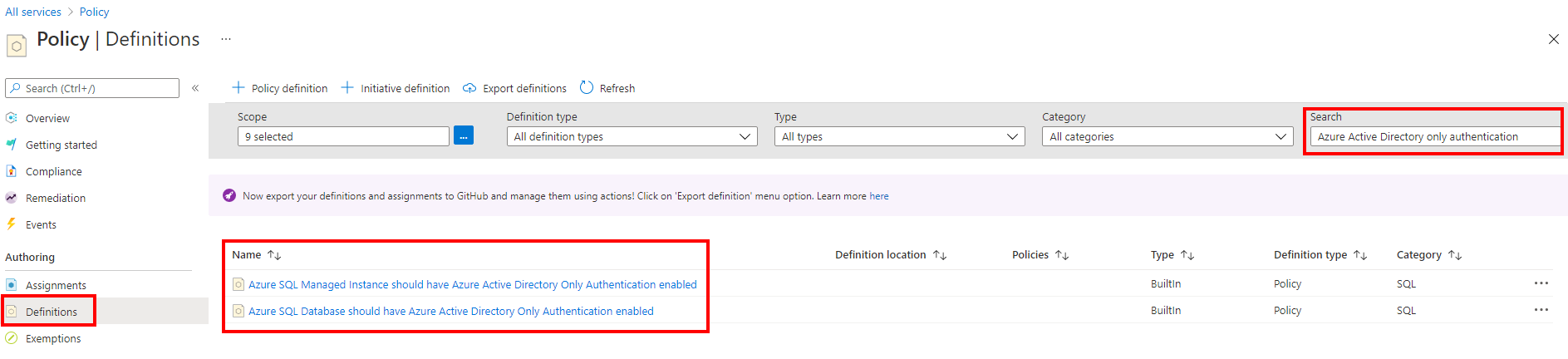

Keresse meg a szolgáltatási szabályzatot.

A Szerzői beállítások területen válassza a Definíciók lehetőséget.

A Keresőmezőben csak az Azure Active Directory-hitelesítést keresse meg.

Két beépített szabályzat érhető el a csak Azure AD-hitelesítés kikényszerítéséhez. Az egyik az SQL Database-hez, a másik a felügyelt SQL-példányhoz tartozik.

- Az Azure SQL Database-nek engedélyeznie kell a csak Azure Active Directory-hitelesítést

- A felügyelt Azure SQL-példánynak engedélyeznie kell a csak Azure Active Directory-hitelesítést

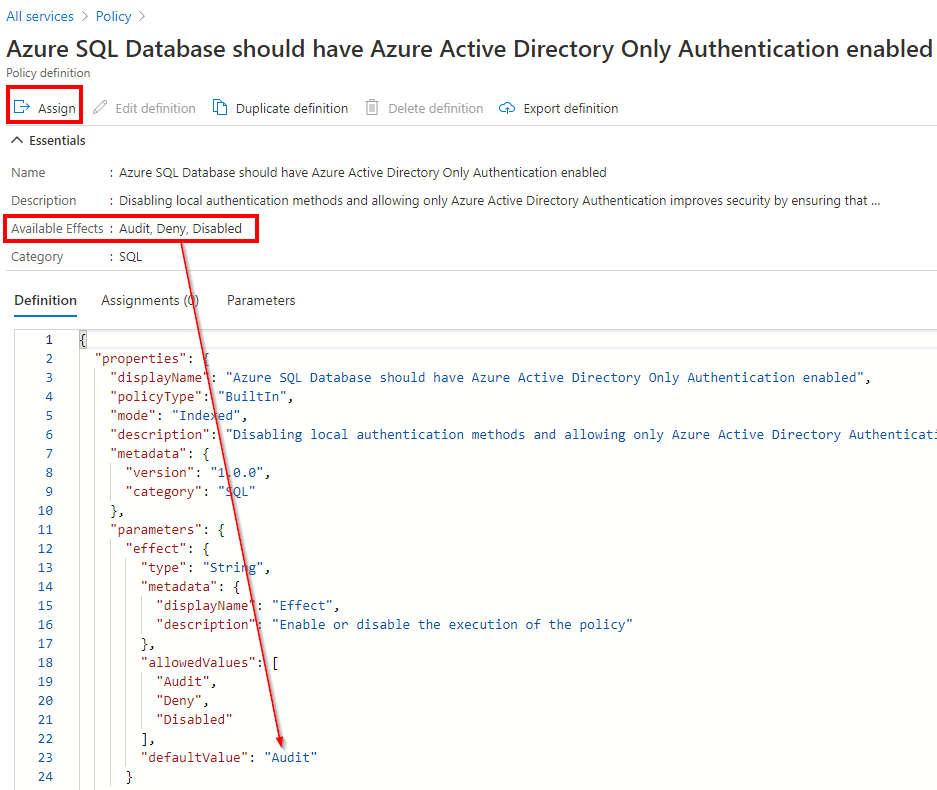

Válassza ki a szolgáltatás házirendnevét. Ebben a példában az Azure SQL Database-t fogjuk használni. Válassza ki az Azure SQL Database-t, ha engedélyezve van a csak Azure Active Directory-hitelesítés.

Válassza a Hozzárendelés lehetőséget az új menüben.

Megjegyzés:

A menü JSON-szkriptje azt a beépített szabályzatdefiníciót jeleníti meg, amely sablonként használható egyéni Azure Policy for SQL Database létrehozásához. Az alapértelmezett érték a következő.

Audit

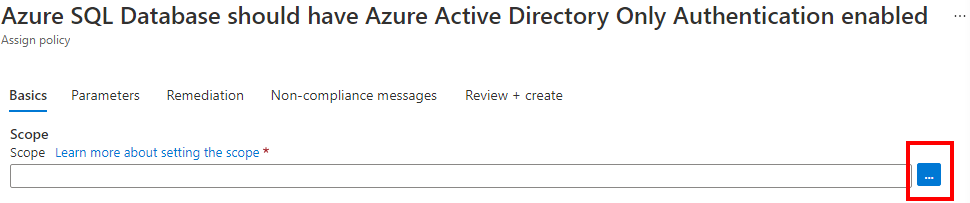

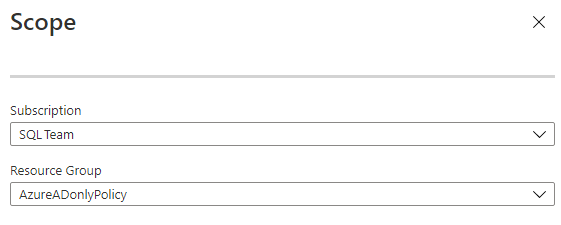

Az Alapismeretek lapon adjon hozzá egy hatókörta mező oldalán található választóval (...).

A Hatókör panelen válassza ki előfizetéséta legördülő menüből, és válasszon egy erőforráscsoportot ehhez a szabályzathoz. Ha végzett, a Kijelölés gombbal mentse a kijelölést.

Megjegyzés:

Ha nem jelöl ki erőforráscsoportot, a szabályzat a teljes előfizetésre érvényes lesz.

Miután visszatért az Alapok lapra, szabja testre a hozzárendelés nevét , és adjon meg egy opcionális leírást. Győződjön meg arról, hogy a szabályzat kényszerítése engedélyezve van.

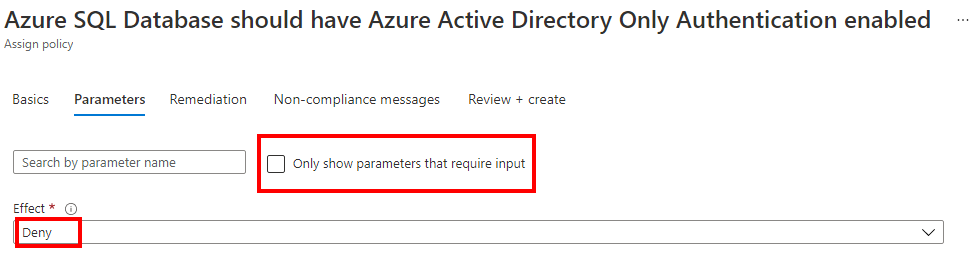

Lépjen a Paraméterek lapra. A beállítás kijelölésének megszüntetése Csak bemenetet igénylő paraméterek megjelenítése.

Az Effektus csoportban válassza a Megtagadás lehetőséget. Ez a beállítás megakadályozza, hogy logikai kiszolgálót hozzon létre anélkül, hogy engedélyezve van az Azure AD-hitelesítés.

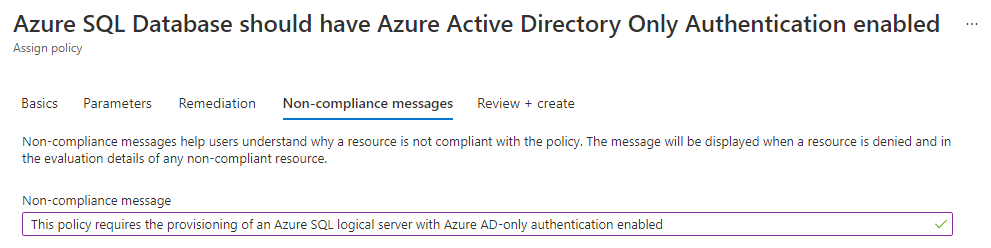

A Meg nem felelés üzenetei lapon testre szabhatja azt a szabályzatüzenetet, amely a szabályzat megsértése esetén jelenik meg. Az üzenet tudatja a felhasználókat, hogy a kiszolgáló létrehozásakor milyen szabályzatot kényszerítettek ki.

Select Review + create. Tekintse át a szabályzatot, és válassza a Létrehozás gombot.

Megjegyzés:

Az újonnan létrehozott szabályzat kényszerítése eltarthat egy ideig.

Szabályzatoknak való megfelelőség ellenőrzése

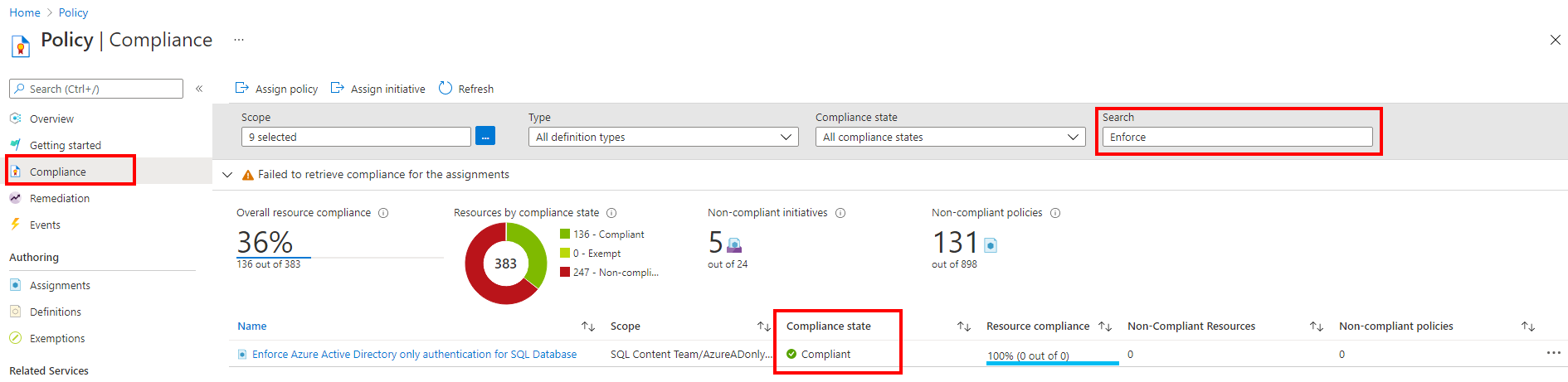

A megfelelőségi állapot megtekintéséhez ellenőrizze a Szabályzat szolgáltatás megfelelőségi beállítását.

Keresse meg a szabályzathoz korábban megadott hozzárendelési nevet.

Ha a logikai kiszolgáló csak Azure AD-hitelesítéssel jön létre, a szabályzatjelentés megfelelőségi állapotvizualizációval növeli az Erőforrások alatti számlálót. Láthatja, hogy mely erőforrások megfelelőek vagy nem megfelelőek.

Ha a szabályzat által lefedni kívánt erőforráscsoport már létrehozott kiszolgálókat tartalmaz, a szabályzatjelentés a megfelelő és nem megfelelő erőforrásokat fogja jelezni.

Megjegyzés:

A megfelelőségi jelentés frissítése eltarthat egy ideig. Az erőforrás-létrehozással vagy a Csak Microsoft Entra-hitelesítési beállításokkal kapcsolatos változásokról a rendszer nem jelent azonnal jelentést.

Kiszolgáló kiépítése

Ezután megpróbálhat kiépíteni egy logikai kiszolgálót vagy felügyelt példányt az Azure Policyhoz hozzárendelt erőforráscsoportban. Ha a kiszolgáló létrehozásakor engedélyezve van a csak Azure AD-hitelesítés, a kiépítés sikeres lesz. Ha az Azure AD-hitelesítés nincs engedélyezve, a kiépítés sikertelen lesz.

További információ: Kiszolgáló létrehozása az Azure SQL-ben engedélyezett Microsoft Entra-hitelesítéssel.

További lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: