Az SQL Database dinamikus adatmaszkolásának első lépései az Azure Portalon

A következőre vonatkozik: Azure SQL Database

Ez a cikk bemutatja, hogyan valósíthat meg dinamikus adatmaszkolást az Azure Portallal. Dinamikus adatmaszkolást is implementálhat az Azure SQL Database-parancsmagokkal vagy a REST API-val.

Megjegyzés:

Ez a funkció nem állítható be a felügyelt SQL-példány portáljával (a PowerShell vagy a REST API használatával). További információ: Dinamikus adatmaszkolás.

Dinamikus adatmaszkolás engedélyezése

Indítsa el az Azure Portalt a következő helyen https://portal.azure.com: .

Nyissa meg az adatbázis-erőforrást az Azure Portalon.

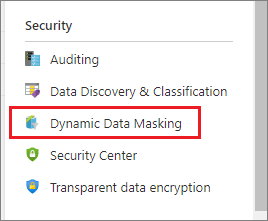

Válassza a Dinamikus adatmaszkolás panelt a Biztonság szakasz alatt.

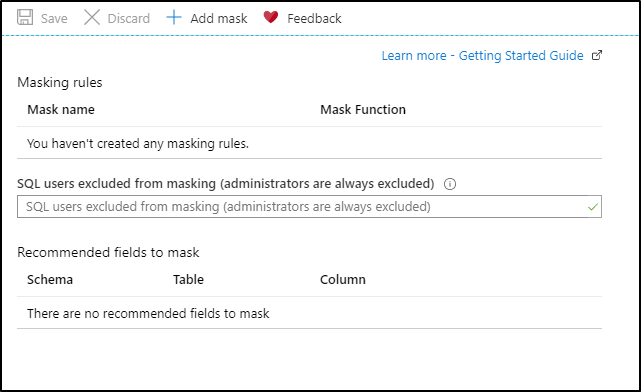

A Dinamikus adatmaszkolás konfigurációs lapján megjelenhetnek olyan adatbázisoszlopok, amelyeket a javaslati motor maszkolásra jelölt meg. A javaslatok elfogadásához kattintson egy vagy több oszlop Maszk hozzáadása parancsára, és az oszlop alapértelmezett típusa alapján létrejön egy maszk. A maszkoló függvényt úgy módosíthatja, hogy a maszkolási szabályra kattint, és a maszkoló mező formátumát a kívánt formátumra szerkeszti. A beállítások mentéséhez kattintson a Mentés gombra.

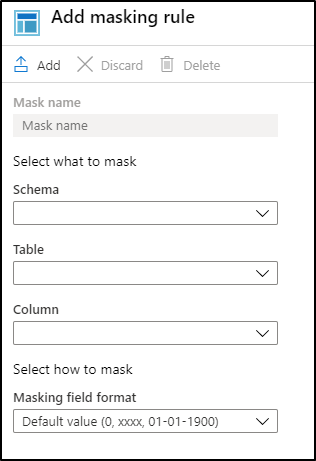

Ha maszkot szeretne hozzáadni az adatbázis bármely oszlopához, a Dinamikus adatmaszkolás konfigurációs lapjának tetején kattintson a Maszk hozzáadása elemre a Maszkolás hozzáadása konfigurációs lap megnyitásához.

Válassza ki a Sémát, a Táblázatot és az Oszlopot a maszkoláshoz kijelölt mező meghatározásához.

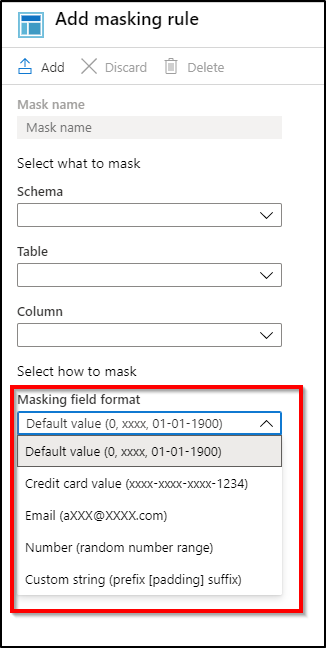

Válassza ki a maszkolás módját a bizalmas adatmaszkolási kategóriák listájából.

Kattintson a Hozzáadás gombra az adatmaszkolási szabály lapján a dinamikus adatmaszkolási szabályzat maszkolási szabályainak frissítéséhez.

Írja be az SQL által hitelesített felhasználókat vagy hitelesített identitásokat a Microsoft Entra-azonosítóból (korábban Azure Active Directory), amelyeket ki kell zárni a maszkolásból, és hozzáféréssel kell rendelkeznie a maszkolatlan bizalmas adatokhoz. Ez a felhasználók pontosvesszővel tagolt listájának kell lennie. A rendszergazdai jogosultságokkal rendelkező felhasználók mindig hozzáférnek az eredeti maszkolt adatokhoz.

Tipp.

Ha azt szeretné, hogy az alkalmazásréteg bizalmas adatokat jelenítsen meg az alkalmazásjogosult felhasználók számára, adja hozzá azt az SQL-felhasználót vagy Microsoft Entra-identitást, amelyet az alkalmazás az adatbázis lekérdezéséhez használ. Erősen ajánlott, hogy ez a lista minimális számú kiemelt felhasználót tartalmazzon a bizalmas adatok expozíciójának minimalizálása érdekében.

Az új vagy frissített maszkolási szabályzat mentéséhez kattintson a Mentés gombra az adatmaszkolás konfigurációs lapján.

További lépések

- A dinamikus adatmaszkolás áttekintéséhez tekintse meg a dinamikus adatmaszkolást.

- Dinamikus adatmaszkolást is implementálhat az Azure SQL Database-parancsmagokkal vagy a REST API-val.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: