Megjegyzés

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhat bejelentkezni vagy módosítani a címtárat.

Az oldalhoz való hozzáféréshez engedély szükséges. Megpróbálhatja módosítani a címtárat.

A következőre vonatkozik: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Ha bizonyos virtuális hálózatokhoz vagy szolgáltatásokhoz korlátozza a tárfiókhoz való hozzáférést az Azure-ban, engedélyeznie kell a megfelelő konfigurációt, hogy a sebezhetőségi felmérés (VA) vizsgálja az SQL Database-eket vagy a felügyelt Azure SQL-példányokat.

Feljegyzés

Ezek a beállítások nem szükségesek az Express Configuration használatakor.

Előfeltételek

Az SQL sebezhetőségi felmérési szolgáltatásnak engedélyre van szüksége a tárfiókhoz az alapkonfiguráció mentéséhez és az eredmények vizsgálatához.

Felügyelt SQL Server-identitás használata:

- Az SQL Servernek felügyelt identitással kell rendelkeznie.

- A tárfióknak szerepkör-hozzárendeléssel kell rendelkeznie a felügyelt SQL-identitáshoz tárolóblobadatok közreműködőjeként.

- A beállítások alkalmazásakor a VA mezőknek a storageContainerSasKey és a storageAccountAccessKey mezőnek üresnek kell lenniük (ebben a forgatókönyvben a tárfiókkulcsot vagy a tároló SAS-kulcsot használó konfiguráció nem érvényes).

Amikor az Azure Portalt használja az SQL VA-beállítások mentéséhez, az Azure ellenőrzi, hogy rendelkezik-e engedéllyel a felügyelt identitáshoz új szerepkör-hozzárendelés hozzárendeléséhez a Tárterület blobadat-közreműködőjeként. Engedélyek hozzárendelése esetén az Azure SQL Server által felügyelt identitást használ, ellenkező esetben az Azure a kulcsmetódust használja (amely ebben a forgatókönyvben nem támogatott).

Feljegyzés

- Ebben a forgatókönyvben a felhasználó által hozzárendelt felügyelt identitások nem támogatottak.

- Ha Azure Storage-életciklus-kezelési szabályzatokat használ, kerülje a VA által használt tároló fájljainak áthelyezését az archív hozzáférési szintre. Az archív hozzáférési szinten tárolt vizsgálati eredmények vagy alapkonfigurációk olvasása nem támogatott.

Az Azure SQL Database VA hozzáférésének engedélyezése a tárfiókhoz

Ha úgy konfigurálta a VA-tárfiókot, hogy csak bizonyos hálózatok vagy szolgáltatások érhessék el, győződjön meg arról, hogy az Azure SQL Database VA-vizsgálatai képesek tárolni a vizsgálatokat a tárfiókban. Használhatja a meglévő tárfiókot, vagy létrehozhat egy új tárfiókot a VA-vizsgálat eredményeinek tárolásához a logikai SQL Server összes adatbázisában.

Feljegyzés

A biztonságirés-felmérési szolgáltatás nem tud hozzáférni a tűzfalakkal vagy virtuális hálózatokkal védett tárfiókokhoz, ha tárelérési kulcsokat igényelnek.

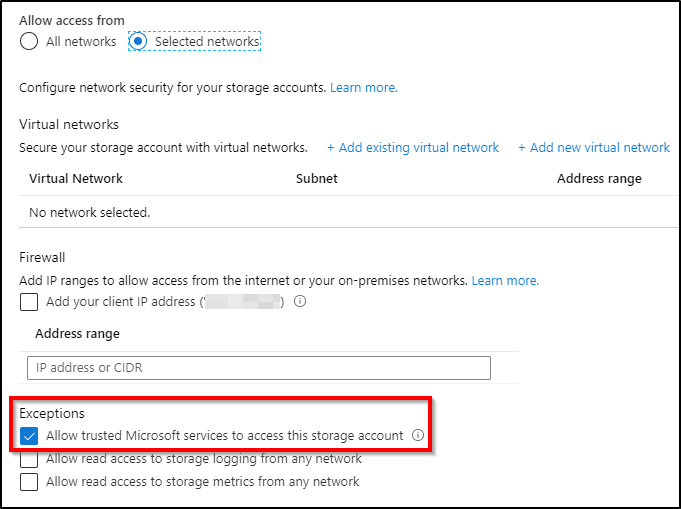

Nyissa meg a tárfiókot tartalmazó erőforráscsoportot , és nyissa meg a Tárfiók panelt. A Gépház területen válassza a Tűzfal és a virtuális hálózatok lehetőséget.

Győződjön meg arról, hogy a megbízható Microsoft-szolgáltatások hozzáférés engedélyezése ehhez a tárfiókhoz be van jelölve.

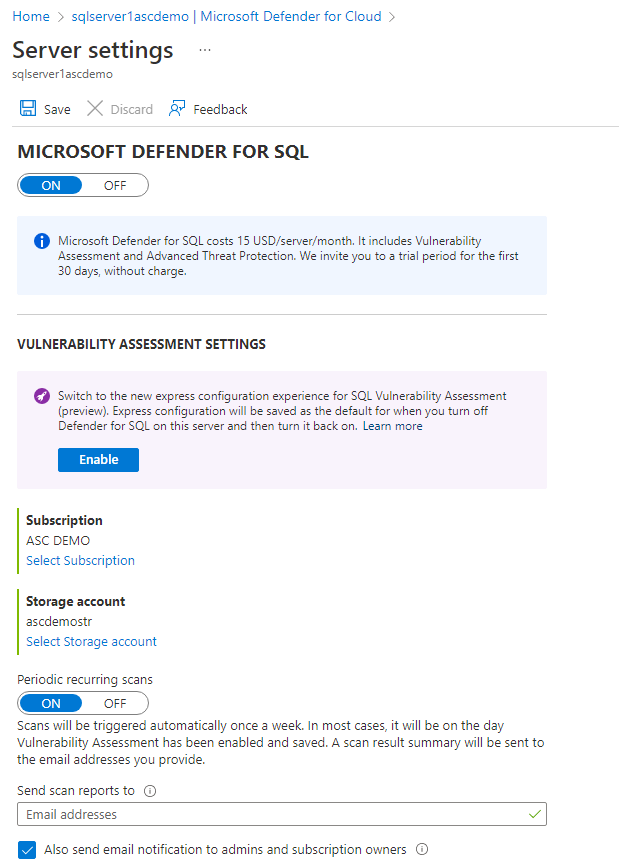

Annak kiderítéséhez, hogy melyik tárfiókot használja, hajtsa végre az alábbi lépéseket:

- Nyissa meg az SQL Server panelt az Azure Portalon.

- A Biztonság területen válassza a Felhőhöz készült Defender.

- Válassza a Konfigurálás lehetőséget.

Felügyelt Azure SQL-példány VA-vizsgálatának eredményeinek tárolása tűzfal vagy virtuális hálózat mögött elérhető tárfiókban

Mivel a felügyelt Azure SQL-példány nem megbízható Microsoft-szolgáltatás, és a tárfióktól eltérő virtuális hálózattal rendelkezik, a VA-vizsgálat végrehajtása hibát fog eredményezni.

Feljegyzés

Erősen ajánlott gondoskodni arról, hogy a felügyelt Azure SQL-példányok regisztrálva legyenek a 2022. novemberi funkcióhullámra , amely lehetővé teszi az SQL sebezhetőségi felmérés sokkal egyszerűbb konfigurálását, ha a tárfiók tűzfal vagy virtuális hálózat mögött található.

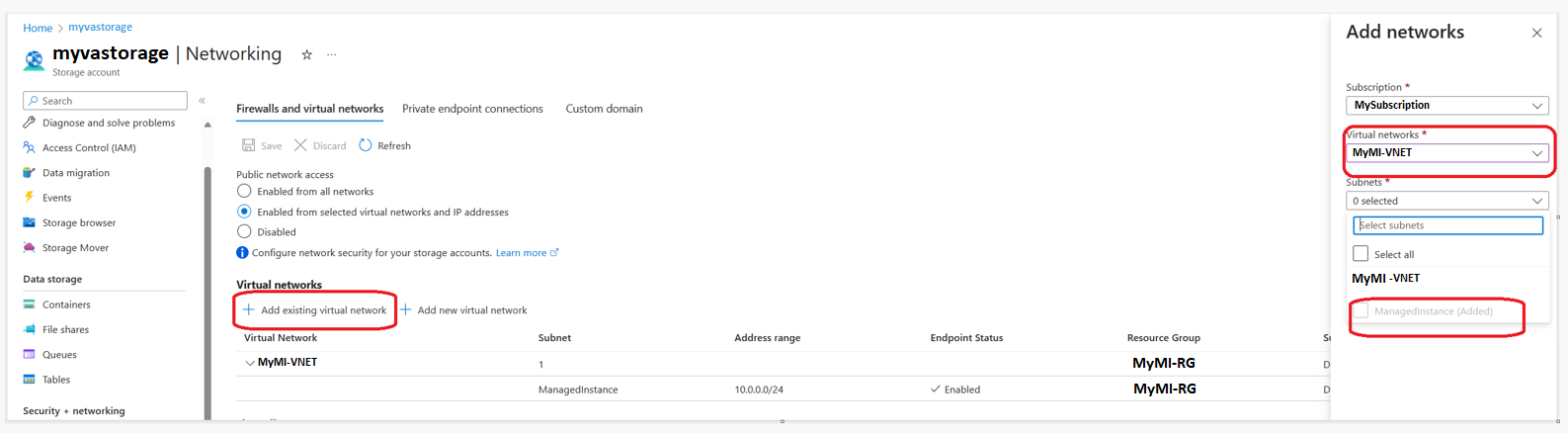

A 2022. novemberi szolgáltatáshullámtal rendelkező felügyelt Azure SQL-példányokon végzett VA-vizsgálatok támogatásához kövesse az alábbi lépéseket:

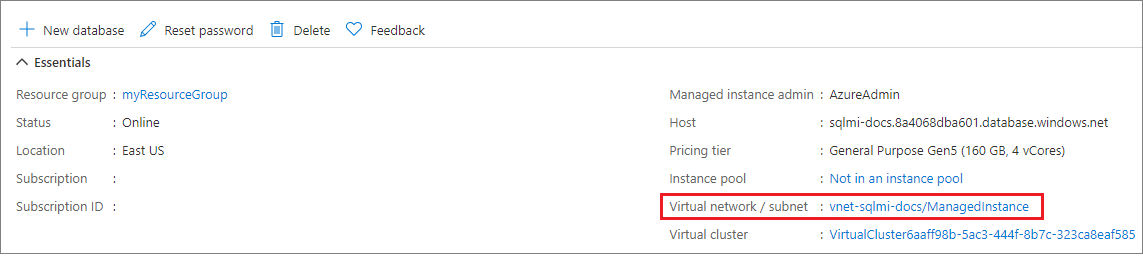

A felügyelt Azure SQL-példány áttekintési oldalán jegyezze fel a Virtuális hálózat/alhálózat területen lévő értéket.

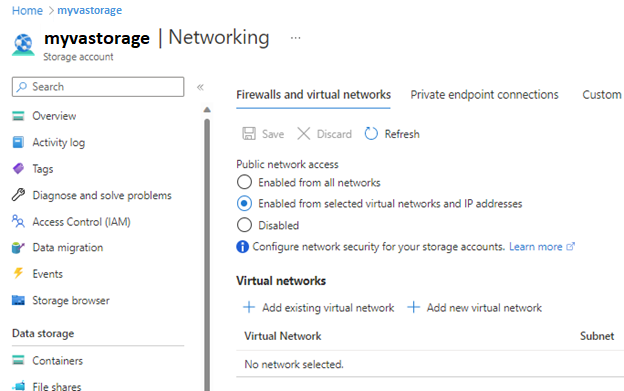

Lépjen a tárfiók hálózatkezelési lapjára, ahol az SQL VA a vizsgálati eredmények tárolására van konfigurálva.

A Tűzfalak és virtuális hálózatok lap Nyilvános hálózati hozzáférés csoportjában válassza az Engedélyezve lehetőséget a kiválasztott virtuális hálózatok és IP-címek közül.

A Virtuális hálózatok szakaszban kattintson a Meglévő virtuális hálózat hozzáadása elemre, és válassza ki az első lépésben feljegyzett felügyelt példány által használt virtuális hálózatot és alhálózatot.

Ha olyan Felügyelt Azure SQL-példányokon szeretné támogatni a VA-vizsgálatot, amelyeken nincs telepítve a 2022. novemberi szolgáltatáshullám, kövesse az alábbi lépéseket:

A felügyelt SQL-példány panel Áttekintés fejléce alatt kattintson a Virtuális hálózat/alhálózat hivatkozásra. Ekkor megjelenik a Virtuális hálózat panel.

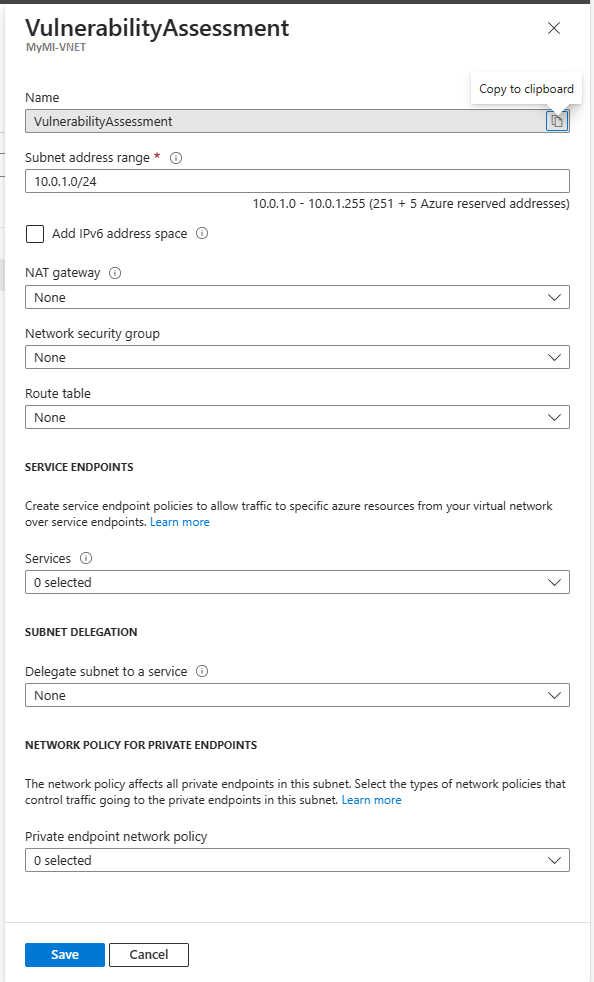

A Beállítások területen válassza az Alhálózatok lehetőséget. Alhálózat hozzáadásához kattintson az új panel + Alhálózat elemre. További információ: Alhálózatok kezelése.

Az új alhálózatnak a következő konfigurációkkal kell rendelkeznie:

- NAT-átjáró: Nincs

- Hálózati biztonsági csoport: Nincs

- Útvonaltábla: Nincs

- Standard kiadás RVICE ENDPOINTS – szolgáltatások: Nincs kijelölve

- ALHÁLÓZAT DELEGÁLÁSA – Alhálózat delegálása egy szolgáltatásba: Nincs

- HÁLÓZATI HÁZIREND PRIVÁT VÉGPONTOKHOZ – Privát végpont hálózati házirendje: Nincs kiválasztva

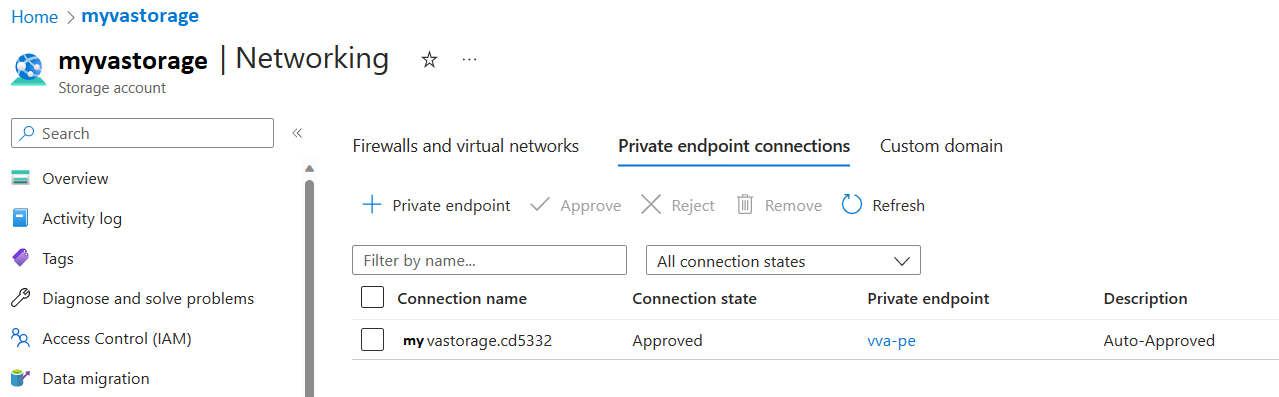

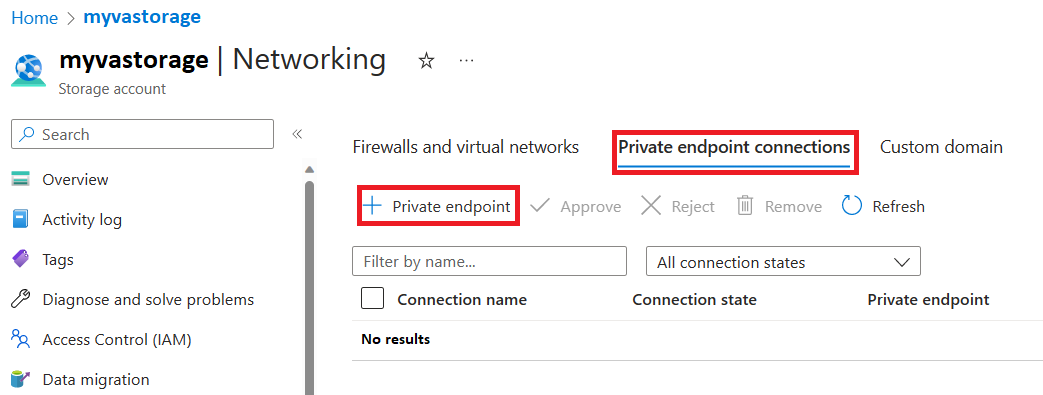

Lépjen arra a tárfiókra, ahol az SQL VA a vizsgálati eredmények tárolására van konfigurálva, majd kattintson a Privát végpont kapcsolatai fülre, majd a + Privát végpont lehetőségre

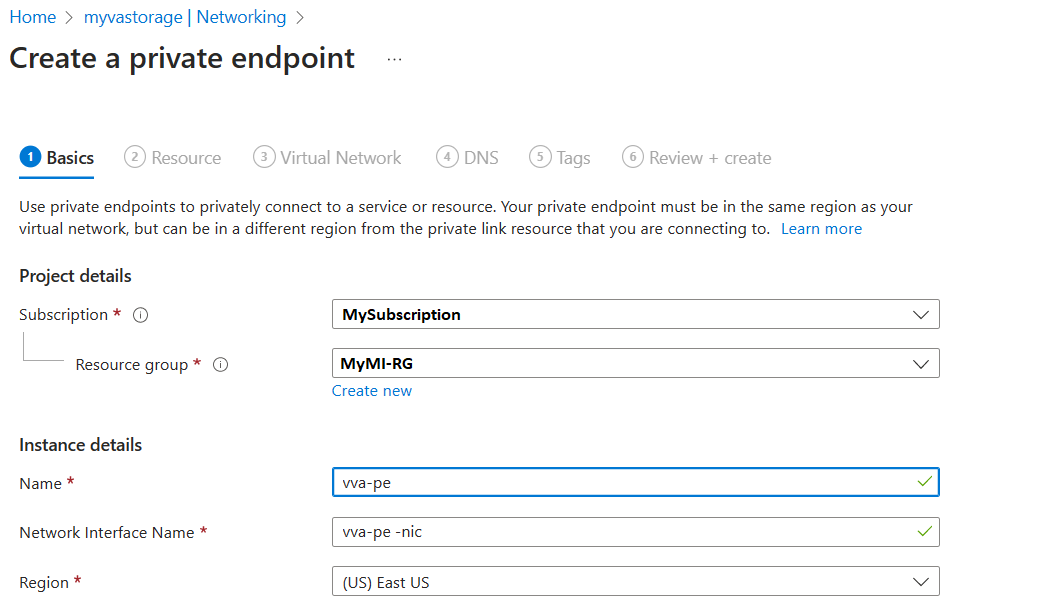

Válassza ki a privát végpont részleteit (javasolt ugyanabban az RG-ben és ugyanabban a régióban elhelyezni).

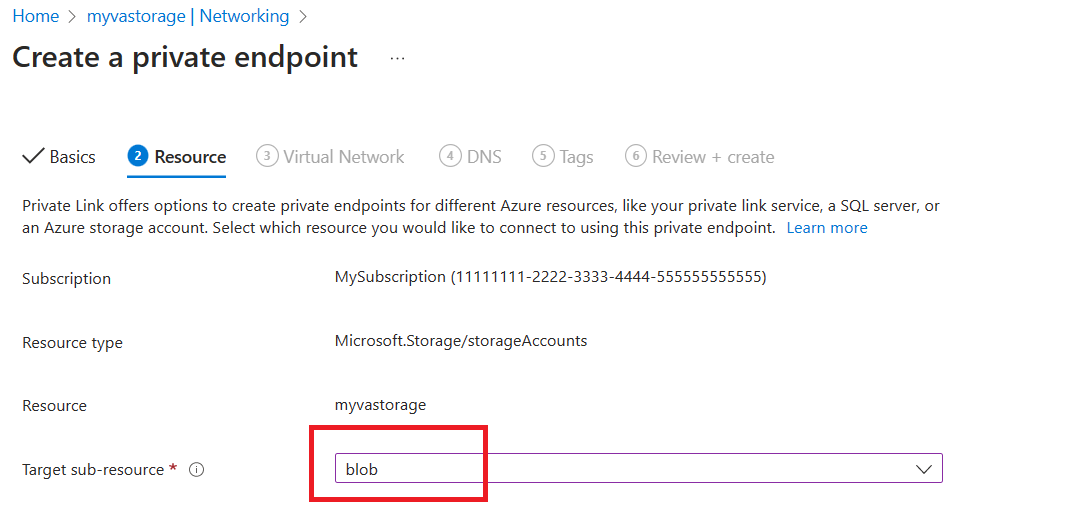

Blob kiválasztása a Cél alerőforráshoz

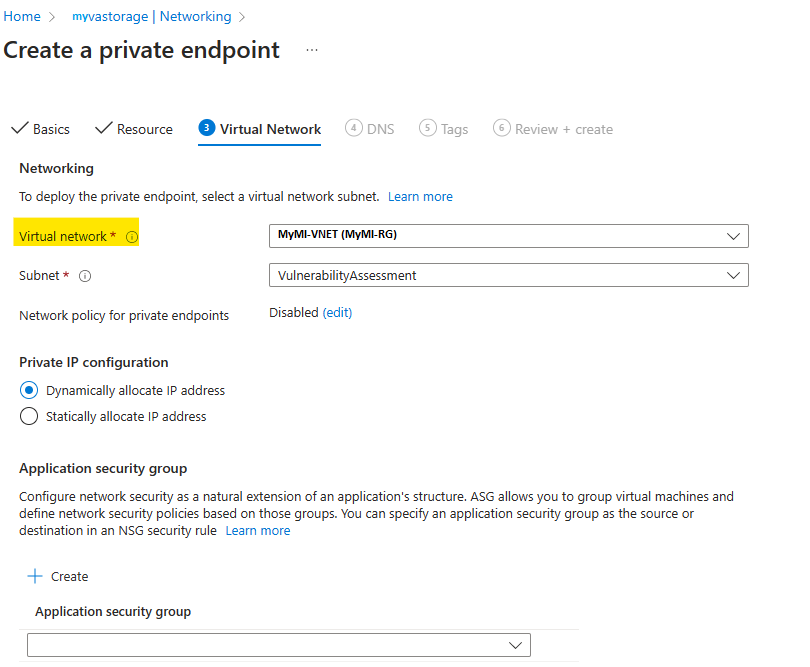

Válassza ki az SQL MI virtuális hálózatát (az 1. lépésből), és válassza ki a létrehozott alhálózatot (3. lépés):

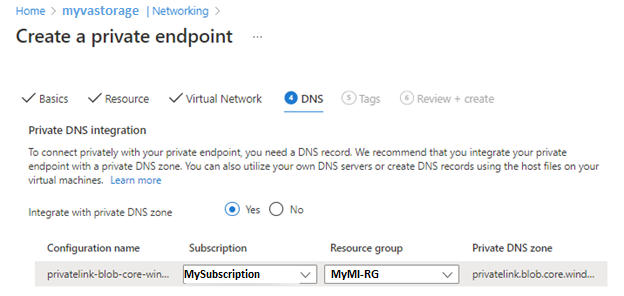

Válassza az Integrálás privát DNS-zónával (alapértelmezettnek kell lennie), és válassza ki a többi alapértelmezett értéket

Lépjen a Véleményezés + Létrehozás lapra, és kattintson a Létrehozás gombra. Az üzembe helyezés befejezése után ezt a Tárfiók Hálózat szakaszának Privát végpontkapcsolatok lapján kell látnia:

Most már képesnek kell lennie a felügyelt Azure SQL-példányok VA-vizsgálatainak tárolására a tárfiókban.

A sebezhetőségi felmérés vizsgálatával kapcsolatos problémák elhárítása

A sebezhetőségi felmérésekkel kapcsolatos gyakori problémák elhárítása.

A sebezhetőségi felmérés beállításainak mentése nem sikerült

Előfordulhat, hogy nem tudja menteni a biztonságirés-felmérés beállításainak módosításait, ha a tárfiók nem felel meg bizonyos előfeltételeknek, vagy ha nem rendelkezik megfelelő engedélyekkel.

Tárfiókra vonatkozó követelmények

Annak a tárfióknak, amelyben a biztonságirés-felmérés eredményeinek mentése megtörtént, meg kell felelnie a következő követelményeknek:

- Típus: StorageV2 (Általános célú V2) vagy Storage (Általános célú V1)

- Teljesítmény: Standard (csak)

- Régió: A tárolónak ugyanabban a régióban kell lennie, mint az Azure SQL Server példánya.

Ha valamelyik követelmény nem teljesül, a biztonságirés-felmérési beállítások módosításainak mentése sikertelen.

Jogosultságok

A biztonságirés-felmérési beállítások módosításainak mentéséhez a következő engedélyek szükségesek:

- SQL-biztonságkezelő

- Storage-blobadatok olvasója

- Tulajdonosi szerepkör a tárfiókban

Az új szerepkör-hozzárendelés beállításához tulajdonosi vagy felhasználói rendszergazdai hozzáférés szükséges a tárfiókhoz és a következő engedélyekhez:

- Storage Blob adattulajdonos

A tárfiók nem látható a sebezhetőségi felmérés beállításai között való kiválasztáshoz

Előfordulhat, hogy a tárfiók több okból sem jelenik meg a tárfiókválasztóban:

- A keresett tárfiók nem a kiválasztott előfizetésben található.

- A keresett tárfiók nem ugyanabban a régióban található, mint az Azure SQL Server példánya.

- Nem rendelkezik Microsoft.Storage/storageAccounts/read engedélyekkel a tárfiók esetében.

Nem sikerült megnyitni egy e-mail-hivatkozást a vizsgálati eredményekhez, vagy nem lehet megtekinteni a vizsgálati eredményeket

Előfordulhat, hogy nem tud megnyitni egy hivatkozást egy értesítési e-mailben a vizsgálati eredményekről, vagy ha nem rendelkezik a szükséges engedélyekkel, vagy ha olyan böngészőt használ, amely nem támogatja a vizsgálati eredmények megnyitását vagy megjelenítését.

Szükséges engedélyek

A következő engedélyekre van szükség az e-mailes értesítésekben szereplő, vizsgálati eredményekkel kapcsolatos hivatkozások megnyitásához és a vizsgálati eredmények megtekintéséhez:

- SQL-biztonságkezelő

- Storage-blobadatok olvasója

Böngészőkre vonatkozó követelmények

A Firefox böngésző nem támogatja a vizsgálati eredmények nézetének megnyitását vagy megjelenítését. Javasoljuk, hogy a Microsoft Edge-et vagy a Chrome-ot használja a sebezhetőségi felmérés eredményeinek megtekintéséhez.