Microsoft Entra-hitelesítés engedélyezése azure-beli virtuális gépeken futó SQL Serverhez

A következőre vonatkozik:SQL Server azure-beli virtuális gépen

Ez a cikk bemutatja, hogyan engedélyezheti a hitelesítést a Microsoft Entra ID-val (korábbi nevén Azure Active Directory) az Azure-beli virtuális gépeken futó SQL Serverhez.

Áttekintés

Az SQL Server 2022-től kezdve az alábbi Microsoft Entra hitelesítési módszerek egyikével csatlakozhat azure-beli virtuális gépeken futó SQL Serverhez:

- A jelszó a Microsoft Entra hitelesítő adataival biztosít hitelesítést

- Univerzális az MFA-val többtényezős hitelesítés hozzáadása

- Az integrált az olyan összevonási szolgáltatókat használja, mint a Active Directory összevonási szolgáltatások (AD FS) (ADFS) az egyszeri bejelentkezés (SSO) engedélyezéséhez

- A szolgáltatásnév engedélyezi a hitelesítést az Azure-alkalmazásokból

- A felügyelt identitás lehetővé teszi a Microsoft Entra-identitásokhoz rendelt alkalmazások hitelesítését

Amikor Microsoft Entra-bejelentkezést hoz létre az SQL Serverhez, és amikor egy felhasználó ezzel a bejelentkezéssel csatlakozik, az SQL Server felügyelt identitással kérdezi le a Microsoft Graphot. Ha engedélyezi a Microsoft Entra-hitelesítést az AZURE-beli virtuális gépen futó SQL Serverhez, meg kell adnia egy felügyelt identitást, amellyel az SQL Server kommunikálni tud a Microsoft Entra-azonosítóval. Ennek a felügyelt identitásnak rendelkeznie kell a Microsoft Graph lekérdezéséhez szükséges engedélyekkel.

Ha felügyelt identitást engedélyez egy azure-beli erőforráshoz, az identitás biztonsági határa az az erőforrás, amelyhez hozzá van csatolva. Például egy olyan virtuális gép biztonsági határa, amelyen engedélyezve van az Azure-erőforrások felügyelt identitása, a virtuális gép. A virtuális gépen futó kódok meghívhatják a felügyelt identitások végpontját, és jogkivonatokat kérhetnek. Ha azure-beli virtuális gépeken engedélyezi az SQL Server felügyelt identitását, az identitás a virtuális géphez van csatolva, így a biztonsági határ a virtuális gép. A felhasználói élmény hasonló a felügyelt identitásokat támogató más erőforrásokkal való munkához. További információkért olvassa el a felügyelt identitásokkal kapcsolatos gyakori kérdéseket.

Az Azure-beli virtuális gépeken futó SQL Serverrel végzett Microsoft Entra-hitelesítéshez használt rendszer által hozzárendelt és felhasználó által hozzárendelt felügyelt identitások a következő előnyöket biztosítják:

- A rendszer által hozzárendelt felügyelt identitás egyszerűsített konfigurációs folyamatot kínál. Mivel a felügyelt identitás élettartama megegyezik a virtuális gép élettartamával, a virtuális gép törlésekor nem szükséges külön törölni.

- A felhasználó által hozzárendelt felügyelt identitás méretezhetőséget biztosít, mivel több Azure-beli virtuális gépen futó SQL Serverhez csatolható és használható a Microsoft Entra-hitelesítéshez.

A felügyelt identitások használatának megkezdéséhez tekintse át a felügyelt identitások konfigurálását az Azure Portalon.

Előfeltételek

Ha engedélyezni szeretné a Microsoft Entra-hitelesítést az SQL Serveren, a következő előfeltételekre van szüksége:

- Használja az SQL Server 2022-t.

- Regisztrálja az SQL Server virtuális gépet az SQL Server Iaas Agent bővítményével.

- Rendelkezik egy meglévő rendszer által hozzárendelt vagy felhasználó által hozzárendelt felügyelt identitással ugyanabban a Microsoft Entra-bérlőben, mint az SQL Server virtuális gép. További információért konfigurálja a felügyelt identitásokat az Azure Portal használatával .

- Azure CLI 2.48.0 vagy újabb verzió, ha az Azure CLI használatával szeretné konfigurálni a Microsoft Entra-hitelesítést az SQL Server virtuális géphez.

Engedélyek megadása

Az SQL Server és a Microsoft Entra ID közötti hitelesítést megkönnyítő felügyelt identitásnak a következő három Microsoft Graph-alkalmazásengedélyrel (alkalmazásszerepkörrel) User.ReadALLkell rendelkeznie: és GroupMember.Read.AllApplication.Read.All.

Másik lehetőségként a felügyelt identitás Microsoft Entra Directory Readers szerepkörhöz való hozzáadása megfelelő engedélyeket biztosít. A címtárolvasói szerepkör felügyelt identitáshoz való hozzárendelésének másik módja, ha a Címtárolvasó szerepkört egy csoporthoz rendeli a Microsoft Entra ID-ban. A csoporttulajdonosok ezután hozzáadhatják a virtuális gép által felügyelt identitást a csoport tagjaként. Ez minimálisra csökkenti a Microsoft Entra Global rendszergazdáinak bevonását, és delegálja a felelősséget a csoporttulajdonosoknak.

Felügyelt identitás hozzáadása a szerepkörhöz

Ez a szakasz bemutatja, hogyan vehet fel felügyelt identitást a Címtárolvasók szerepkörbe a Microsoft Entra ID-ban. A címtárolvasók szerepkör-hozzárendeléseinek módosításához globális Rendszergazda istrator jogosultságokkal kell rendelkeznie. Ha nem rendelkezik megfelelő engedéllyel, a Microsoft Entra rendszergazdájával együttműködve kövesse ezeket a lépéseket.

A felügyelt identitás címtárolvasói szerepkörének megadásához kövesse az alábbi lépéseket:

Nyissa meg a Microsoft Entra-azonosító szerepköröket és rendszergazdákat az Azure Portalon:

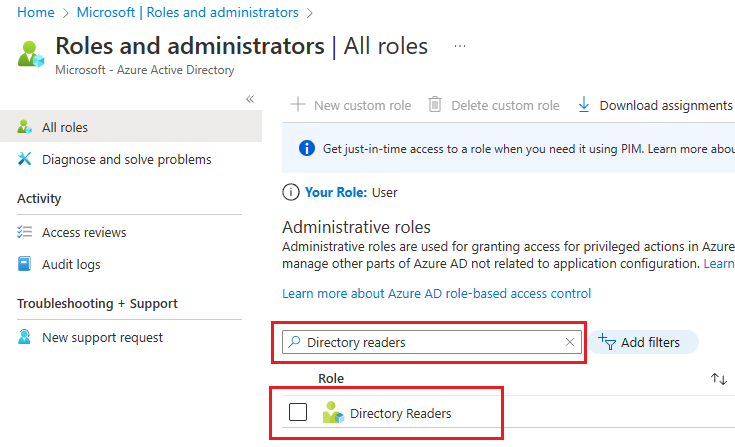

Írja be a címtárolvasók kifejezést a keresőmezőbe, majd válassza ki a címtárolvasók szerepkört a címtárolvasók megnyitásához | Hozzárendelések lap:

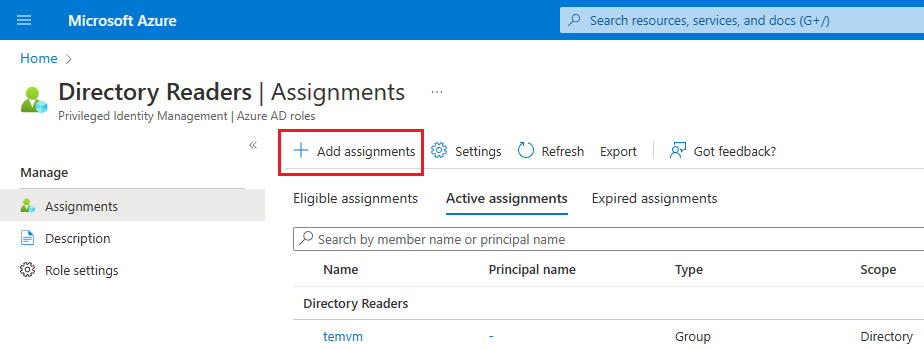

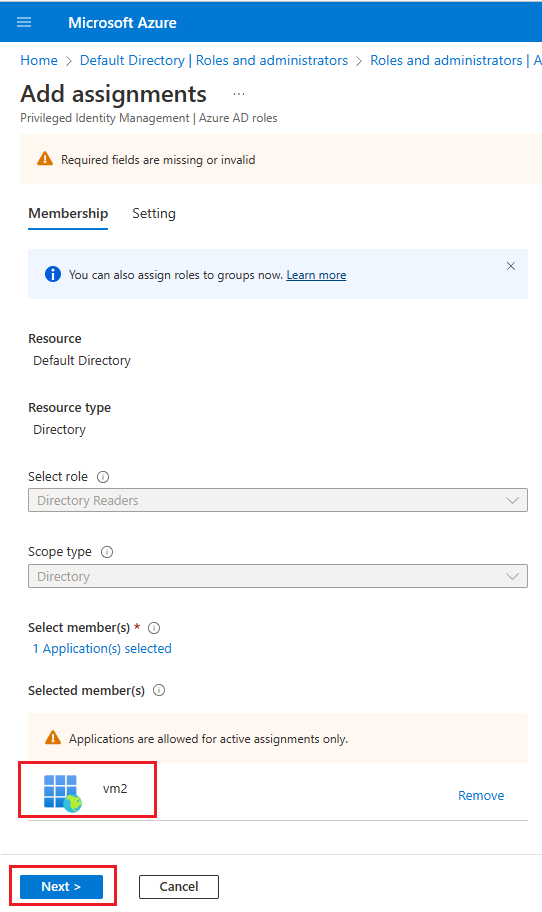

A címtárolvasók | A Hozzárendelések lap + Hozzárendelések hozzáadása lehetőséget választva nyissa meg a Hozzárendelés hozzáadása lapot.

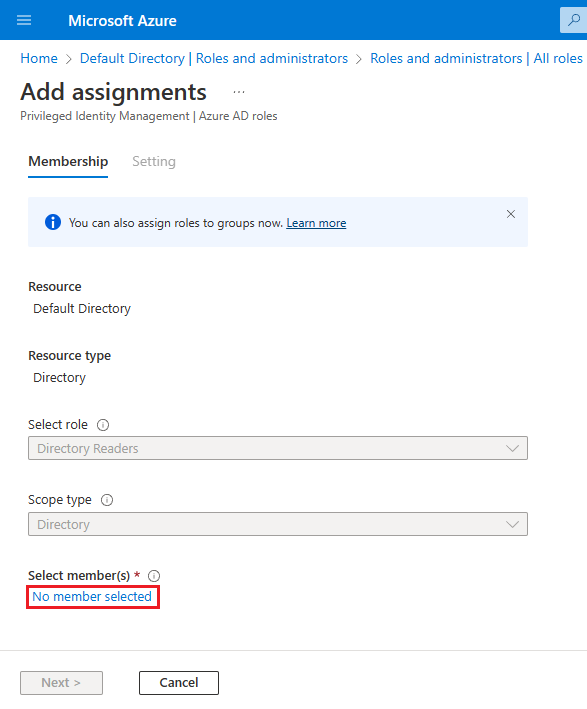

A Hozzárendelések hozzáadása lapon válassza a Tagok kijelölése területen a Nincs kijelölt tag lehetőséget a Tag kiválasztása lap megnyitásához.

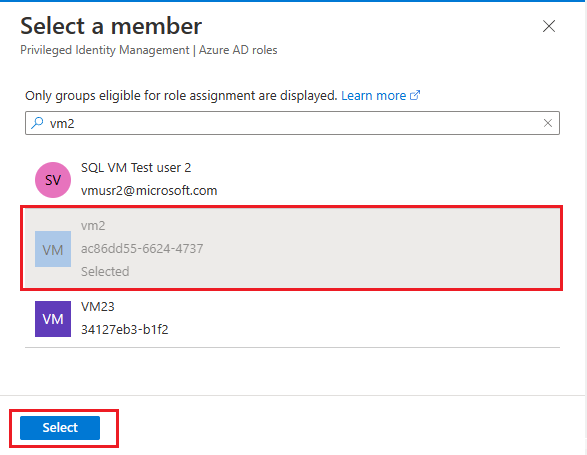

A Tag kiválasztása lapon keresse meg az SQL Server virtuális géppel használni kívánt felügyelt identitás nevét, és adja hozzá a Címtárolvasók szerepkörhöz. Rendszer által hozzárendelt felügyelt identitások esetén keresse meg a virtuális gép nevét. A Kijelölés használatával erősítse meg az identitást, és lépjen vissza a Hozzárendelések hozzáadása lapra.

Ellenőrizze, hogy a kiválasztott identitás megjelenik-e a Tagok kiválasztása területen, majd válassza a Tovább gombot.

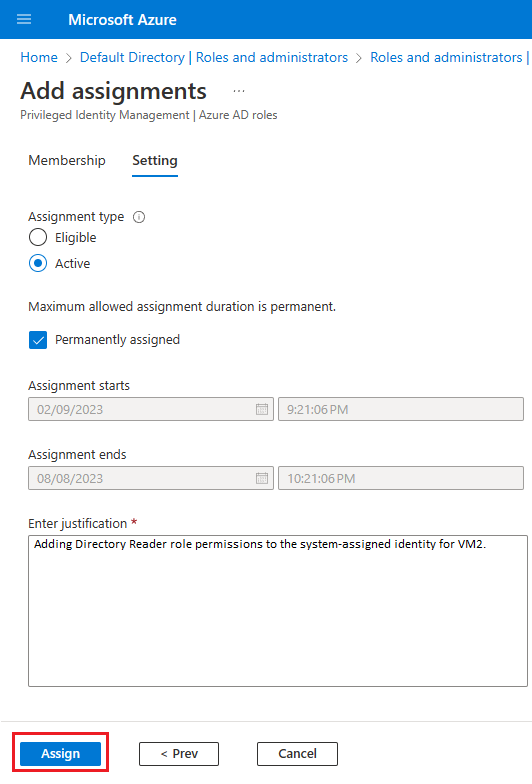

Ellenőrizze, hogy a hozzárendelés típusa Aktív értékre van-e állítva, és a végleges hozzárendelés melletti jelölőnégyzet be van jelölve. Adjon meg egy üzleti indoklást, például adjon hozzá címtárolvasói szerepkör-engedélyeket a VM2 rendszer által hozzárendelt identitásához, majd válassza a Hozzárendelés lehetőséget a beállítások mentéséhez, és térjen vissza a címtárolvasókhoz | Hozzárendelések lap.

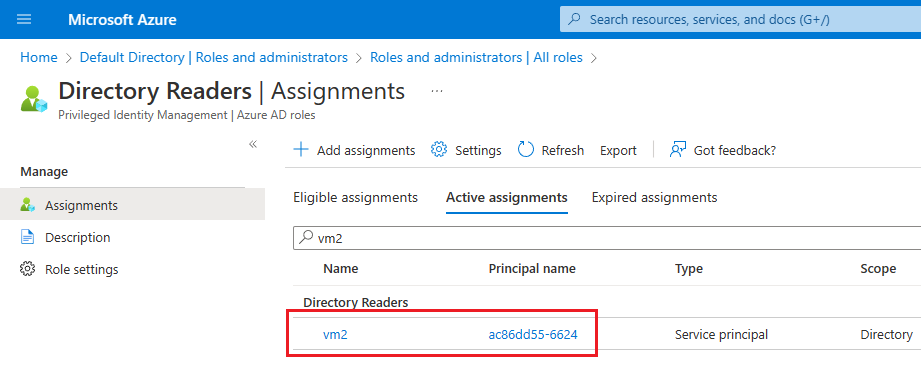

A címtárolvasók | A Hozzárendelések lapon ellenőrizze, hogy megjelenik-e az újonnan hozzáadott identitás a Címtárolvasók területen.

Alkalmazásszerepkör-engedélyek hozzáadása

Az Azure PowerShell használatával alkalmazásszerepköröket adhat egy felügyelt identitásnak. To do so, follow these steps:

Microsoft Graph keresése

$AAD_SP = Get-AzureADServicePrincipal -Filter "DisplayName eq 'Microsoft Graph'"A felügyelt identitás lekérése:

$MSI = Get-AzureADServicePrincipal -Filter "DisplayName eq '<your managed identity display name>'"A szerepkör hozzárendelése

User.Read.Allaz identitáshoz:$AAD_AppRole = $AAD_SP.AppRoles | Where-Object {$_.Value -eq "User.Read.All"} New-AzureADServiceAppRoleAssignment -ObjectId $MSI.ObjectId -PrincipalId $MSI.ObjectId -ResourceId $AAD_SP.ObjectId -Id $AAD_AppRole.IdSzerepkör hozzárendelése

GroupMember.Read.Allaz identitáshoz:$AAD_AppRole = $AAD_SP.AppRoles | Where-Object {$_.Value -eq "GroupMember.Read.All"} New-AzureADServiceAppRoleAssignment -ObjectId $MSI.ObjectId -PrincipalId $MSI.ObjectId -ResourceId $AAD_SP.ObjectId -Id $AAD_AppRole.IdSzerepkör hozzárendelése

Application.Read.Allaz identitáshoz:$AAD_AppRole = $AAD_SP.AppRoles | Where-Object {$_.Value -eq "Application.Read.All"} New-AzureADServiceAppRoleAssignment -ObjectId $MSI.ObjectId -PrincipalId $MSI.ObjectId -ResourceId $AAD_SP.ObjectId -Id $AAD_AppRole.Id

A felügyelt identitáshoz rendelt engedélyeket az alábbi lépésekkel ellenőrizheti:

- Nyissa meg a Microsoft Entra-azonosítót az Azure Portalon.

- Válassza a Vállalati alkalmazások lehetőséget, majd válassza az Összes alkalmazás lehetőséget a Kezelés területen.

- Az alkalmazástípus szűrése a következő szerint

Managed identities: - Válassza ki a felügyelt identitást, majd válassza az Engedélyek lehetőséget a Biztonság területen. A következő engedélyeknek kell megjelennie:

User.Read.All,GroupMember.Read.All,Application.Read.All.

Kimenő kommunikáció engedélyezése

A Microsoft Entra-hitelesítés működéséhez a következőkre van szüksége:

- Kimenő kommunikáció az SQL Serverről a Microsoft Entra-azonosítóval és a Microsoft Graph-végponttal.

- Kimenő kommunikáció az SQL-ügyfélről a Microsoft Entra-azonosítóval.

Az alapértelmezett Azure-beli virtuálisgép-konfigurációk lehetővé teszik a Microsoft Graph-végpont felé irányuló kimenő kommunikációt, valamint a Microsoft Entra-azonosítót, de egyes felhasználók úgy döntenek, hogy az operációs rendszerszintű tűzfal vagy az Azure VNet hálózati biztonsági csoport (NSG) használatával korlátozzák a kimenő kommunikációt.

Az SQL Server virtuális gép tűzfalainak és bármely SQL-ügyfélnek engedélyeznie kell a kimenő forgalmat a 80-as és a 443-as porton.

Az SQL Server virtuális gépet futtató virtuális hálózat Azure VNet NSG-szabályának a következőkkel kell rendelkeznie:

- Egy szolgáltatáscímke a következőből

AzureActiveDirectory: . - Célportok tartománya : 80, 443.

- Művelet beállítása Engedélyezés értékre.

- Magas prioritás (ami alacsony szám).

A Microsoft Entra-hitelesítés engedélyezése

A Microsoft Entra-hitelesítést az SQL Server virtuális gépen az Azure Portalon vagy az Azure CLI-vel engedélyezheti.

Megjegyzés:

A Microsoft Entra-hitelesítés engedélyezése után az ebben a szakaszban ismertetett lépéseket követve módosíthatja a konfigurációt egy másik felügyelt identitás használatára.

Ha engedélyezni szeretné a Microsoft Entra-hitelesítést az SQL Server virtuális gépen, kövesse az alábbi lépéseket:

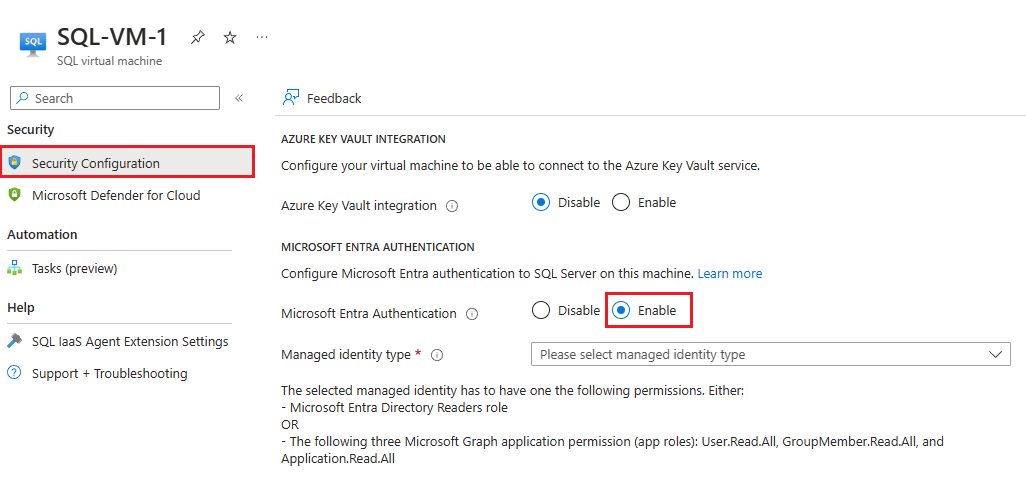

Navigáljon az SQL virtuális gépek erőforrásához az Azure Portalon.

Válassza a Biztonsági konfiguráció lehetőséget a Biztonság területen.

Válassza az Engedélyezés lehetőséget a Microsoft Entra-hitelesítés alatt.

Válassza ki a felügyelt identitás típusát a legördülő menüből, akár rendszer által hozzárendelt, akár felhasználó által hozzárendelt. Ha a felhasználó által hozzárendelt identitást választja, válassza ki azt az identitást, amelyet az Azure-beli virtuális gépen az SQL Serveren szeretne hitelesíteni a felhasználó által hozzárendelt felügyelt identitás legördülő listából.

A Microsoft Entra-hitelesítés engedélyezése után ugyanazokat a lépéseket követve módosíthatja, hogy melyik felügyelt identitás hitelesíthető az SQL Server virtuális gépen.

Megjegyzés:

A hiba The selected managed identity does not have enough permissions for Microsoft Entra authentication azt jelzi, hogy az engedélyek nem lettek megfelelően hozzárendelve a kiválasztott identitáshoz. A megfelelő engedélyek hozzárendeléséhez tekintse meg az Engedélyek megadása szakaszt.

Korlátozások

Consider the following limitations:

- A Microsoft Entra-hitelesítést csak az SQL Server 2022 támogatja, amely az SQL IaaS Agent bővítményben regisztrált és a nyilvános felhőben üzembe helyezett Windows rendszerű virtuális gépeken fut. Csak az SQL IaaS Agent bővítmény támogatott forgatókönyvei támogatottak, például egy alapértelmezett példány vagy egyetlen elnevezett példány.

- Az SQL Server-hitelesítéshez választott identitásnak rendelkeznie kell a Címtárolvasók szerepkörrel a Microsoft Entra-azonosítóban, vagy a következő három Microsoft Graph-alkalmazásengedélyrel (alkalmazásszerepkörök):

User.ReadALLésGroupMember.Read.AllApplication.Read.All. - A Microsoft Entra-hitelesítés engedélyezése után nem lehet letiltani.

- Jelenleg nem támogatott az SQL Serverre való hitelesítés Azure-beli virtuális gépeken a FIDO2 metódussal végzett Microsoft Entra-hitelesítéssel.

További lépések

Tekintse át az SQL Server biztonsági ajánlott eljárásait.

Az SQL Server Azure-beli virtuális gépeken való futtatásával kapcsolatos további cikkekért tekintse meg az Azure-beli virtuális gépeken futó SQL Server áttekintését. Ha kérdései vannak az SQL Server virtuális gépeivel kapcsolatban, tekintse meg a gyakori kérdéseket.

További információkért tekintse meg az ajánlott eljárásokat ismertető sorozat további cikkeit:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: