Ügyfél által felügyelt kulcstitkosítás konfigurálása inaktív állapotban az Azure VMware Solutionben

Ez a cikk bemutatja, hogyan titkosíthatók a VMware vSAN kulcstitkosítási kulcsok (KEK-k) az ügyfél által birtokolt Azure Key Vault-példány által felügyelt ügyfél által felügyelt kulcsokkal (CMK-kkal).

Ha a CMK-titkosítások engedélyezve vannak az Azure VMware Solution magánfelhőjén, az Azure VMware Solution a kulcstartóból származó CMK-t használja a vSAN KEK-k titkosításához. A vSAN-fürtben részt vevő esXi-gazdagépek véletlenszerűen generált lemeztitkosítási kulcsokat (DEK-okat) használnak, amelyeket az ESXi a lemezadatok inaktív titkosítására használ. A vSAN az Azure VMware Solution kulcskezelő rendszere által biztosított KEK-vel titkosítja az összes DEK-t. Az Azure VMware Solution magánfelhőjének és a kulcstartónak nem kell ugyanabban az előfizetésben lennie.

A saját titkosítási kulcsok kezelésekor a következőt teheti:

- Az Azure hozzáférésének szabályozása a vSAN-kulcsokhoz.

- A CMK-k életciklusának központi kezelése.

- A KEK-hez való Azure-hozzáférés visszavonása.

A CMK-k funkció a következő kulcstípusokat és kulcsméreteket támogatja:

- RSA: 2048, 3072, 4096

- RSA-HSM: 2048, 3072, 4096

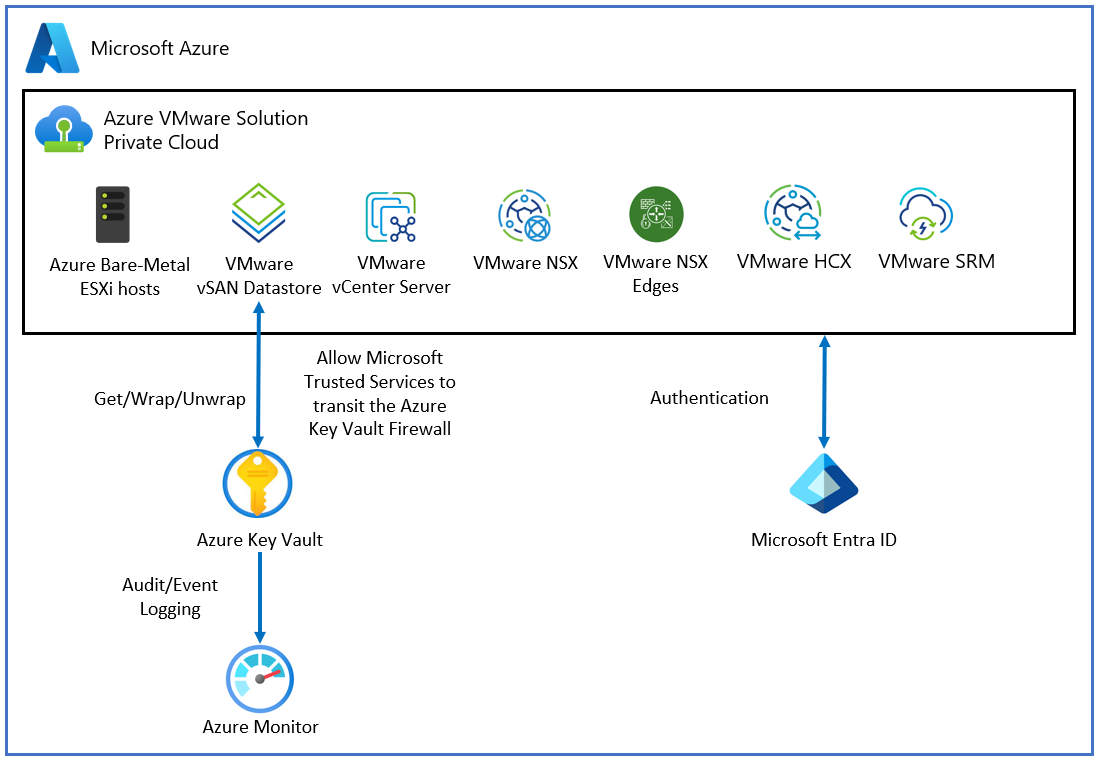

Topológia

Az alábbi ábra bemutatja, hogyan használja az Azure VMware Solution a Microsoft Entra ID-t és egy kulcstartót a CMK kézbesítéséhez.

Előfeltételek

Mielőtt elkezdené engedélyezni a CMK-funkciókat, győződjön meg arról, hogy a következő követelmények teljesülnek:

A CMK-funkciók használatához kulcstartóra van szükség. Ha nem rendelkezik kulcstartóval, létrehozhat egyet a gyorsútmutatóval : Kulcstartó létrehozása az Azure Portal használatával.

Ha engedélyezte a Key Vaulthoz való korlátozott hozzáférést, engedélyeznie kell, hogy a Microsoft Megbízható szolgáltatások megkerüljék a Key Vault tűzfalát. További információért lépjen az Azure Key Vault hálózati beállításainak konfigurálásához.

Feljegyzés

A tűzfalszabályok életbe lépése után a felhasználók csak akkor hajthatnak végre Key Vault-adatsík-műveleteket, ha a kérések engedélyezett virtuális gépekről vagy IPv4-címtartományokból származnak. Ez a korlátozás a Key Vault Azure Portalról való elérésére is vonatkozik. Az Azure VMware Solution key vaultválasztójára is hatással van. Előfordulhat, hogy a felhasználók megtekinthetik a kulcstartók listáját, de nem a kulcsokat, ha a tűzfalszabályok megakadályozzák az ügyfélgépüket, vagy ha a felhasználó nem rendelkezik listaengedélyekkel a Key Vaultban.

A rendszer által hozzárendelt identitás engedélyezése az Azure VMware Solution privát felhőben, ha nem engedélyezte azt a szoftveralapú adatközpontok (SDDC) kiépítése során.

A rendszer által hozzárendelt identitás engedélyezése:

Jelentkezzen be az Azure Portalra.

Nyissa meg az Azure VMware Solutiont , és keresse meg a magánfelhőt.

A bal szélső panelen nyissa meg a Kezelés elemet, és válassza az Identitás lehetőséget.

A Rendszer hozzárendelve területen válassza a Mentés engedélyezése lehetőséget>. Most engedélyezni kell a rendszer által hozzárendelt identitást .

A rendszer által hozzárendelt identitás engedélyezése után megjelenik az objektumazonosító lapja. Jegyezze fel az objektumazonosítót későbbi használatra.

Konfigurálja a kulcstartó hozzáférési szabályzatát úgy, hogy engedélyeket adjon a felügyelt identitásnak. Ezzel engedélyezheti a kulcstartóhoz való hozzáférést.

- Jelentkezzen be az Azure Portalra.

- Nyissa meg a Kulcstartókat , és keresse meg a használni kívánt kulcstartót.

- A bal szélső panel Beállítások csoportjában válassza az Access-szabályzatok lehetőséget.

- Az Access-szabályzatokban válassza az Add Access Policy (Hozzáférési szabályzat hozzáadása), majd a következőt:

- A Kulcsengedélyek legördülő listában válassza a Kiválasztás, a Beolvasás, a Tördelési kulcs és a Kulcs kibontása lehetőséget.

- Az Egyszerű kijelölése csoportban válassza a Nincs kijelölve lehetőséget. Megnyílik egy új Egyszerű ablak keresőmezővel.

- A keresőmezőbe illessze be az előző lépés objektumazonosítóját . Vagy keresse meg a használni kívánt magánfelhőnevet. Ha végzett, válassza a Kiválasztás lehetőséget.

- Válassza a HOZZÁADÁS lehetőséget.

- Ellenőrizze, hogy az új szabályzat megjelenik-e az aktuális szabályzat Alkalmazás szakaszában.

- A módosítások véglegesítéséhez válassza a Mentés lehetőséget.

Ügyfél által felügyelt kulcsverzió életciklusa

A CMK-t a kulcs új verziójának létrehozásával módosíthatja. Az új verzió létrehozása nem szakítja meg a virtuális gép munkafolyamatát.

Az Azure VMware Solutionben a CMK-kulcsok verzióváltása a CMK beállítása során választott kulcskiválasztási beállítástól függ.

Kulcsválasztási beállítás 1

Az ügyfél anélkül teszi lehetővé a CMK-titkosítást, hogy egy adott kulcsverziót ad meg a CMK-hoz. Az Azure VMware Solution kiválasztja a CMK legújabb kulcsverzióját az ügyfél kulcstartójából a vSAN KEK-k titkosításához. Az Azure VMware Solution nyomon követi a CMK-t a verzióváltáshoz. Amikor létrejön a CMK-kulcs új verziója a Key Vaultban, az Azure VMware Solution automatikusan rögzíti a vSAN KEK-k titkosításához.

Feljegyzés

Az Azure VMware Solution akár 10 percet is igénybe vehet egy új automatikus kulcsverzió észleléséhez.

Kulcsválasztási beállítás 2

Az ügyfél engedélyezheti a CMK-titkosítást egy adott CMK-kulcsverzióhoz, hogy az Enter Key from URI lehetőség alatt a teljes kulcsverzió URI-jának meg legyen adva. Amikor az ügyfél aktuális kulcsa lejár, ki kell terjesztenie a CMK-kulcs lejáratát, vagy le kell tiltania a CMK-t.

CMK engedélyezése rendszer által hozzárendelt identitással

A rendszer által hozzárendelt identitás erőforrásonként egyre korlátozódik, és az erőforrás életciklusához van kötve. Engedélyeket adhat a felügyelt identitáshoz az Azure-erőforráson. A felügyelt identitás hitelesítése Microsoft Entra-azonosítóval történik, így nem kell hitelesítő adatokat tárolnia a kódban.

Fontos

Győződjön meg arról, hogy a Key Vault ugyanabban a régióban található, mint az Azure VMware Solution magánfelhő.

Nyissa meg a Key Vault-példányt, és adjon hozzáférést a Key Vault SDDC-jének az MSI engedélyezése lapon rögzített egyszerű azonosító használatával.

Az Azure VMware Solution privát felhőben a Kezelés területen válassza a Titkosítás lehetőséget. Ezután válassza ki az ügyfél által felügyelt kulcsokat (CMK-k).

A CMK két lehetőséget kínál a Key Vaultból való kulcsválasztáshoz:

1. lehetőség:

- A Titkosítási kulcs területen válassza a Key Vault lehetőséget.

- Válassza ki a titkosítás típusát. Ezután válassza a Key Vault és a kulcs kiválasztása lehetőséget.

- Válassza ki a Key Vaultot és a kulcsot a legördülő listából. Ezután válassza a Kijelölés lehetőséget.

2. lehetőség:

- A Titkosítási kulcs területen válassza az Enter billentyűt az URI-ból.

- Adjon meg egy adott kulcs URI-t a Kulcs URI mezőjében.

Fontos

Ha az automatikusan kiválasztott legújabb verzió helyett egy adott kulcsverziót szeretne kiválasztani, meg kell adnia a kulcs URI-ját a kulcsverzióval együtt. Ez a választás hatással van a CMK-kulcs verziójának életciklusára.

A Key Vault felügyelt hardveres biztonsági modulja (HSM) csak a Key URI beállítással támogatott.

Válassza a Mentés lehetőséget az erőforráshoz való hozzáférés biztosításához.

Váltás ügyfél által felügyelt kulcsról Microsoft által felügyelt kulcsra

Ha egy ügyfél CMK-ról Microsoft által felügyelt kulcsra (MMK) szeretne váltani, a virtuálisgép-számítási feladat nem szakad meg. CmK-ról MMK-ra történő váltás:

- A Kezelés területen válassza a Titkosítás lehetőséget az Azure VMware Solution magánfelhőből.

- Válassza ki a Microsoft által felügyelt kulcsokat (MMK).

- Válassza a Mentés lehetőséget.

Korlátozások

A Key Vaultot helyreállíthatóként kell konfigurálni. A következőkre van szüksége:

- Konfigurálja a Key Vaultot a Helyreállítható törlés beállítással.

- Kapcsolja be a Purge Protectiont , hogy a helyreállítható törlés után is védelmet nyújtson a titkos tároló kényszerített törlésének ellen.

A CMK-beállítások frissítése nem működik, ha a kulcs lejárt, vagy az Azure VMware Solution hozzáférési kulcsát visszavonták.

Hibaelhárítás és ajánlott eljárások

Az alábbiakban hibaelhárítási tippeket talál az esetlegesen előforduló gyakori problémákhoz, valamint az ajánlott eljárásokhoz.

Kulcs véletlen törlése

Ha véletlenül törli a kulcsot a kulcstartóban, a magánfelhő nem tud fürtmódosítási műveleteket végrehajtani. A forgatókönyv elkerülése érdekében javasoljuk, hogy engedélyezze a helyreállítható törléseket a kulcstartóban. Ez a beállítás biztosítja, hogy egy kulcs törlése esetén az alapértelmezett helyreállítható törlési megőrzés részeként 90 napon belül helyreállítható legyen. Ha a 90 napos időszakon belül van, visszaállíthatja a kulcsot a probléma megoldásához.

Key Vault-engedély visszaállítása

Ha olyan magánfelhővel rendelkezik, amely nem fér hozzá a CMK-hoz, ellenőrizze, hogy a felügyelt rendszeradentitás (MSI) engedélyekkel rendelkezik-e a kulcstartóban. Előfordulhat, hogy az Azure-ból visszaadott hibaértesítés nem jelzi helyesen a kulcstartóban engedélyre szoruló MSI-t a kiváltó okként. Ne feledje, hogy a szükséges engedélyek a következőkget: éswrapKeyunwrapKey. Lásd az előfeltételek 4. lépését.

Lejárt kulcs javítása

Ha nem az autorotate függvényt használja, és a CMK lejárt a Key Vaultban, módosíthatja a kulcs lejárati dátumát.

Key Vault-hozzáférés visszaállítása

Győződjön meg arról, hogy az MSI magánfelhő-hozzáférést biztosít a kulcstartóhoz.

Az MSI törlése

Ha véletlenül törli a magánfelhőhöz társított MSI-t, le kell tiltania a CMK-t. Ezután kövesse a lépéseket a CMK kezdettől való engedélyezéséhez.