Mi az Azure Kubernetes Service biztonsági mentés?

Az Azure Kubernetes Service (AKS) biztonsági mentése egy egyszerű, felhőalapú natív folyamat, amellyel biztonsági másolatot készíthet és visszaállíthat az AKS-fürtön futó tárolóalapú alkalmazásokról és adatokról. Konfigurálhatja az ütemezett biztonsági mentéseket a fürtállapothoz és az alkalmazásadatokhoz, amelyek állandó köteteken tárolódnak a CSI illesztőprogram-alapú Azure Disk Storage-ban. A megoldás részletes vezérlést biztosít egy adott névtér vagy egy teljes fürt kiválasztásához a biztonsági mentéshez vagy visszaállításhoz, ha a biztonsági másolatokat helyileg egy blobtárolóban és lemezpillanatképként tárolja. Az AKS biztonsági mentését a végpontok közötti forgatókönyvekhez használhatja, beleértve az operatív helyreállítást, a fejlesztői/tesztelési környezetek klónozását és a fürtfrissítési forgatókönyveket.

Az AKS biztonsági mentése integrálható az Azure Backup-központtal, és egyetlen nézetet biztosít, amely segít a biztonsági mentések nagy léptékű szabályozásában, monitorozásában, működtetésében és elemzésében. A biztonsági másolatok az Azure Portalon , az AKS-példány erőforrásmenüjének Beállítások területén is elérhetők.

Feljegyzés

A tárolóalapú biztonsági mentés és a régiók közötti visszaállítás az AKS-hez az Azure Backup használatával jelenleg előzetes verzióban érhető el.

Hogyan működik az AKS biztonsági mentése?

Az AKS biztonsági mentésének használatával biztonsági másolatot készíthet az AKS-fürtökben üzembe helyezett AKS-számítási feladatokról és állandó kötetekről. A megoldáshoz telepíteni kell a Backup bővítményt az AKS-fürtben. A Backup-tároló kommunikál a bővítménysel a biztonsági mentéssel és visszaállítással kapcsolatos műveletek befejezéséhez. A Biztonsági mentés bővítmény használata kötelező, és a bővítményt az AKS-fürtön belül kell telepíteni a fürt biztonsági mentésének és visszaállításának engedélyezéséhez. Az AKS biztonsági mentésének konfigurálásakor értékeket ad hozzá egy tárfiókhoz és egy blobtárolóhoz, ahol a biztonsági másolatok tárolása történik.

A Biztonsági mentés bővítmény mellett egy felhasználói identitás (úgynevezett bővítményidentitás) is létrejön az AKS-fürt felügyelt erőforráscsoportjában. A bővítmény identitásához a tárfiók közreműködői szerepköre van hozzárendelve azon a tárfiókon, ahol a biztonsági másolatok blobtárolóban vannak tárolva.

A nyilvános, privát és engedélyezett IP-alapú fürtök támogatásához az AKS biztonsági mentéséhez engedélyezni kell a megbízható hozzáférést az AKS-fürt és a Backup-tároló között. A megbízható hozzáférés lehetővé teszi, hogy a Biztonsági mentési tároló hozzáférjen az AKS-fürthöz a biztonsági mentési műveletekhez hozzárendelt adott engedélyek miatt. További információ az AKS Megbízható hozzáférésről: Az Azure-erőforrások hozzáférésének engedélyezése az AKS-fürtökhöz megbízható hozzáféréssel.

Feljegyzés

Az AKS biztonsági mentése lehetővé teszi a biztonsági másolatok operatív szinten történő tárolását. Az operatív szint egy helyi adattár (a bérlőben pillanatképként). Mostantól naponta egy helyreállítási pontot áthelyezhet, és tárolószinten tárolhatja blobokként (a bérlőn kívül) az AKS biztonsági mentésének használatával. A Biztonsági mentési tárolóval is kezelheti a biztonsági mentéseket.

A Biztonsági mentés bővítmény telepítése és a Megbízható hozzáférés engedélyezése után biztonsági mentési szabályzat szerint konfigurálhatja a fürtök ütemezett biztonsági mentéseit. A biztonsági másolatokat visszaállíthatja az eredeti fürtre vagy egy másik fürtre is, amely ugyanabban az előfizetésben és régióban található. Az adott művelet beállításakor kiválaszthat egy adott névteret vagy egy teljes fürtöt biztonsági mentési és visszaállítási konfigurációként.

A biztonsági mentési megoldás lehetővé teszi a fürtben üzembe helyezett AKS-adatforrások és a fürt állandó kötetében tárolt adatok biztonsági mentési műveleteit, majd a biztonsági másolatokat egy blobtárolóban tárolja. A lemezalapú állandó kötetek lemezpillanatképekként vannak biztonsági másolatot készítve egy pillanatkép-erőforráscsoportban. A blobok pillanatképei és fürtállapotai kombinálva létrehoznak egy helyreállítási pontot, amely a bérlőben, az operatív szinten van tárolva. A biztonsági másolatokat (egy nap, hét, hónap vagy év első sikeres biztonsági mentését) blobokká is konvertálhatja az operatív szinten, majd naponta egyszer áthelyezheti őket egy tárolóba (a bérlőn kívül).

Feljegyzés

Az Azure Backup jelenleg csak az állandó köteteket támogatja a CSI illesztőprogram-alapú Azure Disk Storage-ban. A biztonsági mentések során a megoldás kihagyja a többi állandó kötettípust, például az Azure-fájlmegosztást és a blobokat. Emellett a biztonsági másolatok akkor is áthelyezhetők a tárolóba, ha az állandó kötetek mérete kisebb vagy egyenlő 1 TB-nál.

Biztonsági mentés konfigurálása

Az AKS-fürtök biztonsági mentéseinek konfigurálásához először hozzon létre egy Backup-tárolót. A tároló konszolidált nézetet biztosít a különböző adatforrásokon konfigurált biztonsági másolatokról. Az AKS biztonsági mentése mind az üzemeltetési szint, mind a tárolószint biztonsági mentését támogatja.

Feljegyzés

- A Biztonsági mentési tárolónak és a biztonsági mentésre vagy visszaállításra használni kívánt AKS-fürtnek ugyanabban a régióban és előfizetésben kell lennie.

- A Backup Vault storage redundanciabeállítása (LRS/GRS) csak a Tárolószinten tárolt biztonsági mentésekre vonatkozik. Ha biztonsági másolatokat szeretne használni a vészhelyreállításhoz, állítsa be a tárolóredundanciát GRS-ként, ha engedélyezve van a régiók közötti visszaállítás.

Az AKS biztonsági mentése automatikusan elindít egy ütemezett biztonsági mentési feladatot. A feladat átmásolja a fürterőforrásokat egy blobtárolóba, és létrehozza a lemezalapú állandó kötetek növekményes pillanatképét a biztonsági mentés gyakoriságának megfelelően. A biztonsági másolatok a biztonsági mentési szabályzatban meghatározott megőrzési időtartamnak megfelelően megmaradnak az operatív szinten és a tárolószinten, és az időtartam lejártát követően törlődnek.

Feljegyzés

Az AKS biztonsági mentésével több biztonsági mentési példányt is létrehozhat egyetlen AKS-fürthöz a biztonsági mentési példányonkénti különböző biztonsági mentési konfigurációk használatával. Az AKS-fürtök biztonsági mentési példányait azonban egy másik Backup-tárolóban vagy egy külön biztonsági mentési házirend használatával kell létrehozni ugyanabban a Backup-tárolóban.

Biztonsági mentés kezelése

Ha egy AKS-fürt biztonsági mentési konfigurációja befejeződött, létrejön egy biztonsági mentési példány a Backup-tárolóban. A fürt biztonsági mentési példányát az Azure Portal AKS-példányának Biztonsági mentés szakaszában tekintheti meg. A példány biztonsági mentéssel kapcsolatos műveleteit, például a visszaállítások kezdeményezését, a monitorozást, a védelem leállítását stb. a megfelelő biztonsági mentési példányon keresztül hajthatja végre.

Az AKS biztonsági mentése közvetlenül a Backup centerrel is integrálható, így központilag kezelheti az összes AKS-fürt és más biztonsági mentés által támogatott számítási feladat védelmét. A Biztonsági mentési központ egyetlen nézet az összes biztonsági mentési követelményhez, például a feladatok figyeléséhez, valamint a biztonsági mentések és visszaállítások állapotához. A Biztonsági mentési központ segít biztosítani a megfelelőséget és a szabályozást, elemezni a biztonsági mentések használatát, és kritikus műveleteket végrehajtani az adatok biztonsági mentéséhez és visszaállításához.

Az AKS biztonsági mentése felügyelt identitással fér hozzá más Azure-erőforrásokhoz. Az AKS-fürtök biztonsági mentésének konfigurálásához és egy korábbi biztonsági mentésből való visszaállításhoz a Backup-tároló felügyelt identitásához engedélykészlet szükséges az AKS-fürtön és a pillanatképek létrehozására és felügyeletére szolgáló pillanatkép-erőforráscsoporton. Az AKS-fürtnek jelenleg engedélykészletre van szüksége a pillanatkép-erőforráscsoporthoz. A Biztonsági mentés bővítmény emellett létrehoz egy felhasználói identitást, és engedélyek készletét rendeli hozzá ahhoz a tárfiókhoz, ahol a biztonsági másolatok egy blobban vannak tárolva. Engedélyeket adhat a felügyelt identitáshoz az Azure szerepköralapú hozzáférés-vezérlés (Azure RBAC) használatával. A felügyelt identitás egy speciális szolgáltatási elv, amely csak Azure-erőforrásokhoz használható. További információ a felügyelt identitásokról.

Visszaállítás biztonsági mentésből

Az adatokat bármely olyan időpontról visszaállíthatja, amelyhez helyreállítási pont tartozik. Helyreállítási pont akkor jön létre, ha egy biztonsági mentési példány védett állapotban van, és az adatok visszaállítására használható, amíg a biztonsági mentési szabályzat meg nem őrzi.

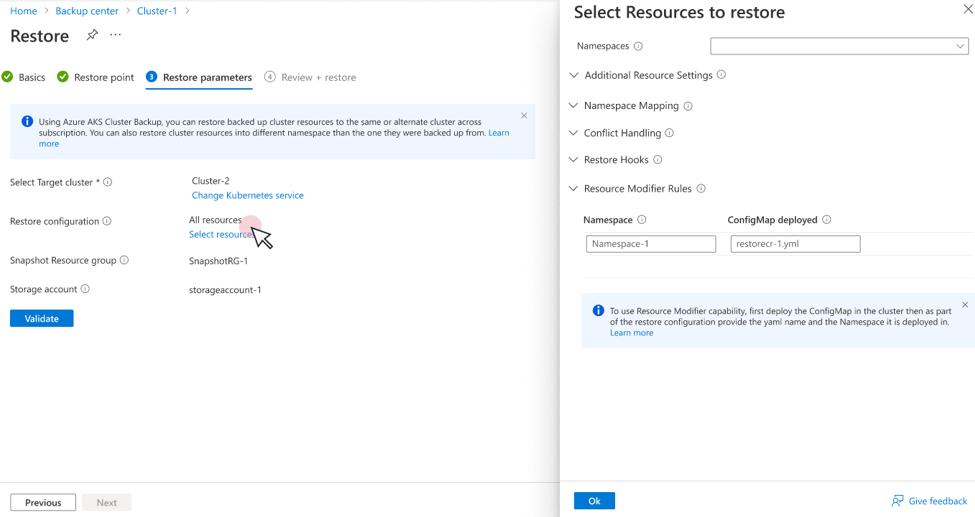

Az Azure Backup lehetővé teszi, hogy visszaállítsa a biztonsági másolatban szereplő összes elemet, vagy részletes vezérlőkkel válasszon ki bizonyos elemeket a biztonsági másolatokból a névterek és egyéb szűrőbeállítások kiválasztásával. A visszaállítást az eredeti AKS-fürtön (a biztonsági másolatban szereplő fürtön) vagy egy másik AKS-fürtön is elvégezheti. Az operatív és tárolószinten tárolt biztonsági másolatokat visszaállíthatja egy fürtre ugyanabban a és különböző előfizetésben. Csak a Tárolószinten tárolt biztonsági másolatok használhatók egy másik régióban (Azure Paired Region) lévő fürtre való visszaállításhoz.

A tárolószinten tárolt biztonsági mentés visszaállításához meg kell adnia egy átmeneti helyet, ahol a biztonsági mentési adatok hidratálva vannak. Ez az átmeneti hely tartalmaz egy erőforráscsoportot és egy tárfiókot ugyanabban a régióban, valamint egy előfizetést, amely a visszaállítás célfürtje. A visszaállítás során meghatározott erőforrások (blobtároló, lemez- és lemezpillanatképek) jönnek létre a hidratálás részeként, amely a visszaállítási művelet befejezése után törlődik.

Az Azure Backup for AKS jelenleg a következő két lehetőséget támogatja, amikor erőforrás-ütközés esetén hajt végre visszaállítási műveletet (a biztonsági másolatban szereplő erőforrás neve megegyezik a cél AKS-fürtben lévő erőforrás nevével). A visszaállítási konfiguráció meghatározásakor ezek közül a beállítások közül választhat.

Kihagyás: Ez a beállítás alapértelmezés szerint be van jelölve. Ha például egy pvc-azuredisk nevű PVC-ről készít biztonsági másolatot, és egy olyan célfürtben állítja vissza, amelynek a PVC-jének ugyanaz a neve, akkor a biztonsági mentési bővítmény kihagyja a biztonsági mentési állandó kötet jogcímének (PVC) visszaállítását. Ilyen esetekben javasoljuk, hogy törölje az erőforrást a fürtből, majd végezze el a visszaállítási műveletet, hogy a biztonsági mentési elemek csak a fürtben legyenek elérhetők, és ne legyenek kihagyva.

Javítás: Ez a beállítás lehetővé teszi a javítás mutable változóját a biztonsági mentési erőforrásban a célfürt erőforrásán. Ha frissíteni szeretné a célfürt replikáinak számát, választhatja a javítást műveletként.

Feljegyzés

Az AKS biztonsági mentése jelenleg nem törli és hozza létre újra az erőforrásokat a célfürtben, ha már léteznek. Ha az eredeti helyen próbálja visszaállítani az állandó köteteket, törölje a meglévő állandó köteteket, majd hajtsa végre a visszaállítási műveletet.

Egyéni horgok használata biztonsági mentéshez és visszaállításhoz

Egyéni horgokkal alkalmazáskonzisztens pillanatképeket készíthet a tárolóalapú számítási feladatként üzembe helyezett adatbázisokhoz használt kötetekről.

Mik azok az egyéni horgok?

Az AKS biztonsági mentésével egyéni horgokat hajthat végre egy biztonsági mentési és visszaállítási művelet részeként. A horgok olyan parancsok, amelyek úgy vannak konfigurálva, hogy egy vagy több parancsot futtasson egy podban egy tároló alatt a biztonsági mentési művelet vagy a visszaállítás után. Ezeket a horgokat egyéni erőforrásként definiálja, és üzembe helyezi őket az AKS-fürtben, amelyről biztonsági másolatot szeretne készíteni vagy visszaállítani. Ha az egyéni erőforrás a szükséges névtérben van üzembe helyezve az AKS-fürtben, a folyamat bemeneteként adja meg a részleteket a biztonsági mentés és a visszaállítás konfigurálásához. A Backup bővítmény a YAML-fájlban meghatározott módon futtatja a horgokat.

Feljegyzés

A horgok nem a tárolókon lévő héjban lesznek végrehajtva.

Az AKS biztonsági mentése kétféle horoggal rendelkezik:

- Biztonsági mentési horgok

- Horgok visszaállítása

Biztonsági mentési horgok

A biztonsági mentési horogban konfigurálhatja a parancsokat úgy, hogy az egyéni műveletek feldolgozása (előhorogok) előtt futtassa a horgot, vagy miután az összes egyéni művelet befejeződött, és az egyéni műveletek által megadott további elemek biztonsági másolatba kerülnek (a horgok utániak).

Itt látható például egy egyéni erőforrásHOZ tartozó YAML-sablon, amelyet biztonsági mentési horgok használatával kell üzembe helyezni:

apiVersion: clusterbackup.dataprotection.microsoft.com/v1alpha1

kind: BackupHook

metadata:

# BackupHook CR Name and Namespace

name: bkphookname0

namespace: default

spec:

# BackupHook is a list of hooks to execute before and after backing up a resource.

backupHook:

# BackupHook Name. This is the name of the hook that will be executed during backup.

# compulsory

- name: hook1

# Namespaces where this hook will be executed.

includedNamespaces:

- hrweb

excludedNamespaces:

labelSelector:

# PreHooks is a list of BackupResourceHooks to execute prior to backing up an item.

preHooks:

- exec:

# Container is the container in the pod where the command should be executed.

container: webcontainer

# Command is the command and arguments to execute.

command:

- /bin/uname

- -a

# OnError specifies how Velero should behave if it encounters an error executing this hook

onError: Continue

# Timeout is the amount of time to wait for the hook to complete before considering it failed.

timeout: 10s

- exec:

command:

- /bin/bash

- -c

- echo hello > hello.txt && echo goodbye > goodbye.txt

container: webcontainer

onError: Continue

# PostHooks is a list of BackupResourceHooks to execute after backing up an item.

postHooks:

- exec:

container: webcontainer

command:

- /bin/uname

- -a

onError: Continue

timeout: 10s

Horgok visszaállítása

A visszaállítási horogszkriptben az egyéni parancsok vagy szkriptek úgy vannak megírva, hogy egy visszaállított AKS-pod tárolóiban legyenek végrehajtva.

A visszaállítási horgok használatával üzembe helyezendő egyéni erőforrás YAML-sablonja:

apiVersion: clusterbackup.dataprotection.microsoft.com/v1alpha1

kind: RestoreHook

metadata:

name: restorehookname0

namespace: default

spec:

# RestoreHook is a list of hooks to execute after restoring a resource.

restoreHook:

# Name is the name of this hook.

- name: myhook-1

# Restored Namespaces where this hook will be executed.

includedNamespaces:

excludedNamespaces:

labelSelector:

# PostHooks is a list of RestoreResourceHooks to execute during and after restoring a resource.

postHooks:

- exec:

# Container is the container in the pod where the command should be executed.

container: webcontainer

# Command is the command and arguments to execute from within a container after a pod has been restored.

command:

- /bin/bash

- -c

- echo hello > hello.txt && echo goodbye > goodbye.txt

# OnError specifies how Velero should behave if it encounters an error executing this hook

# default value is Continue

onError: Continue

# Timeout is the amount of time to wait for the hook to complete before considering it failed.

execTimeout: 30s

# WaitTimeout defines the maximum amount of time Velero should wait for the container to be ready before attempting to run the command.

waitTimeout: 5m

Megtudhatja , hogyan használhatja a horgokat az AKS biztonsági mentése során.

Feljegyzés

- A visszaállítás során a biztonsági mentési bővítmény megvárja, amíg a tároló létrejön, majd végrehajtja rajtuk a visszaállítási horgokban definiált exec parancsokat.

- Ha ugyanarra a névtérre hajtja végre a visszaállítást, amelyről biztonsági másolat készült, a visszaállítási horgok nem lesznek végrehajtva, mivel csak az új tárolót keresi, amely létrejön. Ez függetlenül attól, hogy a kihagyási vagy a javítási szabályzatot választotta-e.

Erőforrás módosítása biztonsági másolatok AKS-fürtre való visszaállításakor

Az Erőforrás-módosítás funkcióval módosíthatja a kubernetes-erőforrások biztonsági másolatait a visszaállítás során az AKS-fürtben üzembe helyezett JSON-javítások configmap megadásával.

Erőforrás-módosító konfigurációtérkép létrehozása és alkalmazása a visszaállítás során

Az erőforrás-módosítás létrehozásához és alkalmazásához kövesse az alábbi lépéseket:

Erőforrás-módosítók konfigurációtérképének létrehozása.

Egy konfigurációtérképet kell létrehoznia az előnyben részesített névtérben egy olyan YAML-fájlból , amely erőforrás-módosítókat definiált.

Példa parancs létrehozására:

version: v1 resourceModifierRules: - conditions: groupResource: persistentvolumeclaims resourceNameRegex: "^mysql.*$" namespaces: - bar - foo labelSelector: matchLabels: foo: bar patches: - operation: replace path: "/spec/storageClassName" value: "premium" - operation: remove path: "/metadata/labels/test"- A fenti konfigurációtérkép a JSON-javítást a névterek sávjában és foo-jában lévő összes állandó kötetpéldányra alkalmazza, és

mysqla kezdő ésmatch label foo: bara . A JSON-javítás lecseréli astorageClassNamecímkétpremium, és eltávolítja a címkéttestaz állandó kötetpéldányokból. - Itt a névtér a biztonsági másolatban szereplő erőforrás eredeti névtere, nem pedig az új névtér, ahol az erőforrás vissza lesz állítva.

- Egy adott erőforráshoz több JSON-javítást is megadhat. A javítások a konfigurációtérképen megadott sorrend szerint lesznek alkalmazva. A rendszer egy későbbi javítást alkalmaz sorrendben. Ha ugyanahhoz az elérési úthoz több javítás van megadva, az utolsó javítás felülírja az előző javításokat.

- A konfigurációtérképen több

resourceModifierRulesis megadható. A szabályok a konfigurációtérképen megadott sorrend szerint lesznek alkalmazva.

- A fenti konfigurációtérkép a JSON-javítást a névterek sávjában és foo-jában lévő összes állandó kötetpéldányra alkalmazza, és

Erőforrás-módosító referencia létrehozása a visszaállítási konfigurációban

Visszaállítási művelet végrehajtásakor adja meg a ConfigMap nevét és azt a névteret , ahol az üzembe van helyezve a visszaállítási konfiguráció részeként. Ezeket a részleteket az Erőforrás-módosító szabályok alatt kell megadni.

Erőforrás-módosító által támogatott műveletek

Hozzáadás

A Hozzáadás művelettel új blokkot adhat hozzá az erőforrás jsonjához. Az alábbi példában a művelet egy új tárolórészletet ad hozzá a specifikációhoz egy üzembe helyezéssel.

version: v1 resourceModifierRules: - conditions: groupResource: deployments.apps resourceNameRegex: "^test-.*$" namespaces: - bar - foo patches: # Dealing with complex values by escaping the yaml - operation: add path: "/spec/template/spec/containers/0" value: "{\"name\": \"nginx\", \"image\": \"nginx:1.14.2\", \"ports\": [{\"containerPort\": 80}]}"Eltávolít

Az Eltávolítás művelettel eltávolíthat egy kulcsot az erőforrás jsonjából. Az alábbi példában a művelet eltávolítja a tesztet tartalmazó címkét kulcsként.

version: v1 resourceModifierRules: - conditions: groupResource: persistentvolumeclaims resourceNameRegex: "^mysql.*$" namespaces: - bar - foo labelSelector: matchLabels: foo: bar patches: - operation: remove path: "/metadata/labels/test"Csere

A Csere művelettel lecserélheti egy másik elérési út értékét. Az alábbi példában a művelet az állandó kötet jogcímében lévő storageClassName nevet prémium értékre cseréli.

version: v1 resourceModifierRules: - conditions: groupResource: persistentvolumeclaims resourceNameRegex: "^mysql.*$" namespaces: - bar - foo labelSelector: matchLabels: foo: bar patches: - operation: replace path: "/spec/storageClassName" value: "premium"Másolat

A Másolás művelettel átmásolhat egy értéket az egyik elérési útról egy másik elérési útra.

version: v1 resourceModifierRules: - conditions: groupResource: deployments.apps resourceNameRegex: "^test-.*$" namespaces: - bar - foo patches: - operation: copy from: "/spec/template/spec/containers/0" path: "/spec/template/spec/containers/1"Tesztelés

A Tesztelés művelettel ellenőrizheti, hogy egy adott érték szerepel-e az erőforrásban. Ha az érték jelen van, a rendszer alkalmazza a javítást. Ha az érték nem jelenik meg, a javítás nem lesz alkalmazva. Az alábbi példában a művelet ellenőrzi, hogy az állandó kötet jogcímei prémium szintűek-e StorageClassName néven, és ha standardra cserélik, ha igaz.

version: v1 resourceModifierRules: - conditions: groupResource: persistentvolumeclaims resourceNameRegex: ".*" namespaces: - bar - foo patches: - operation: test path: "/spec/storageClassName" value: "premium" - operation: replace path: "/spec/storageClassName" value: "standard"JSON-javítás

Ez a konfigurációtérkép alapértelmezés szerint alkalmazza a JSON-javítást a névterekben lévő összes központi telepítésre és az "nginx

with the name that starts withnginxdep" névterekre. A JSON-javítás 12-re frissíti a replikák számát az összes ilyen üzembe helyezéshez.version: v1 resourceModifierRules: - conditions: groupResource: deployments.apps resourceNameRegex: "^nginxdep.*$" namespaces: - default - nginx patches: - operation: replace path: "/spec/replicas" value: "12"JSON-egyesítési javítás

Ez a konfigurációs térkép a JSON-egyesítési javítást alkalmazza az alapértelmezett névterekben lévő összes üzembe helyezésre, az nginx pedig az nginxdep névvel kezdődően. A JSON-egyesítési javítás hozzáadja/frissíti az "alkalmazás" címkét az "nginx1" értékkel.

version: v1 resourceModifierRules: - conditions: groupResource: deployments.apps resourceNameRegex: "^nginxdep.*$" namespaces: - default - nginx mergePatches: - patchData: | { "metadata" : { "labels" : { "app" : "nginx1" } } }Stratégiai egyesítési javítás

Ez a konfigurációs térkép a stratégiai egyesítési javítást alkalmazza az alapértelmezett névtérben lévő összes podra, az nginx névvel kezdődő névvel. A stratégiai egyesítési javítás frissíti a tároló nginx rendszerképét mcr.microsoft.com/cbl-mariner/base/nginx:1.22

version: v1 resourceModifierRules: - conditions: groupResource: pods resourceNameRegex: "^nginx.*$" namespaces: - default strategicPatches: - patchData: | { "spec": { "containers": [ { "name": "nginx", "image": "mcr.microsoft.com/cbl-mariner/base/nginx:1.22" } ] } }

Melyik biztonsági mentési tárolási szintet támogatja az AKS biztonsági mentése?

Az Azure Backup for AKS két tárolási szintet támogat biztonsági mentési adattárként:

Működési szint: Az AKS-fürtben telepített biztonsági mentési bővítmény először a kötet pillanatképeinek a CSI-illesztőprogramon keresztül történő használatával készít biztonsági másolatot, és a fürt állapotát egy blobtárolóban tárolja a saját bérlőjében. Ez a szint támogatja az alacsonyabb RPO-t, amelynek minimális időtartama két, négy órás biztonsági mentés között van. Emellett az Azure Disk-alapú kötetek esetében az operatív szint támogatja a gyorsabb visszaállítást.

Tároló standard szintje (előzetes verzió):Ha a biztonsági mentési adatokat hosszabb ideig szeretné tárolni, alacsonyabb költséggel, mint a pillanatképek, az AKS biztonsági mentése támogatja a Tárolók standard adattárát. A biztonsági mentési szabályzatban beállított adatmegőrzési szabályok szerint az első sikeres biztonsági mentés (egy nap, hét, hónap vagy év) a bérlőn kívüli blobtárolóba kerül. Ez az adattár nem csak hosszabb megőrzést tesz lehetővé, hanem zsarolóprogram-védelmet is biztosít. A tárolóban tárolt biztonsági másolatokat egy másik régióba (Azure Paired Region) is áthelyezheti helyreállítás céljából, ha engedélyezi a georedundanciát és a régiók közötti visszaállítást a Backup-tárolóban.

Feljegyzés

A biztonsági mentési adatokat a biztonsági mentési szabályzattal tárolhatja egy tárolószabvány-adattárban a megőrzési szabályok meghatározásával. Naponta csak egy ütemezett helyreállítási pontot helyez át a tárolószintre. A kiválasztott szabálynak megfelelően azonban tetszőleges számú igény szerinti biztonsági mentést áthelyezhet a tárolóba.

A díjszabás ismertetése

A következő díjakat kell fizetnie:

Védett példány díja: Az AKS-hez készült Azure Backup havonta egy névtérenkénti védett példánydíjat számít fel. Ha biztonsági mentést konfigurál egy AKS-fürthöz, létrejön egy védett példány. Minden példányhoz meghatározott számú névtér tartozik, amelyekről a biztonsági mentési konfigurációban meghatározottak szerint biztonsági másolatot készítünk. Az AKS biztonsági mentési díjszabásával kapcsolatos további információkért tekintse meg a felhőbeli biztonsági mentés díjszabását, és válassza az Azure Kubernetes Service számítási feladatként való kiválasztását

Pillanatkép díja: Az Azure Backup for AKS az Azure-előfizetés erőforráscsoportjában tárolt pillanatképek készítésével védi a lemezalapú állandó köteteket. Ezek a pillanatképek a pillanatképek tárolási díjait vonják maga után. Mivel a rendszer nem másolja a pillanatképeket a Backup-tárolóba, a biztonsági mentés tárolási költsége nem érvényes. A pillanatkép díjszabásáról további információt a Felügyelt lemez díjszabása című témakörben talál.

Következő lépés

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: