Az Azure Backuphoz készült privát végpontok (v1-élmény) áttekintése és fogalmai

Az Azure Backup lehetővé teszi az adatok biztonságos biztonsági mentését és visszaállítását a Recovery Services-tárolókból privát végpontok használatával. A privát végpontok egy vagy több privát IP-címet használnak az Azure-beli virtuális hálózatról (VNet), így a szolgáltatás ténylegesen bekerül a virtuális hálózatba.

Ez a cikk segít megérteni az Azure Backup privát végpontjainak működését, valamint azokat a forgatókönyveket, amelyekben a privát végpontok használata segít fenntartani az erőforrások biztonságát.

Feljegyzés

Az Azure Backup mostantól új felületet biztosít a privát végpontok létrehozásához. További információ.

Előkészületek

- Privát végpontok csak új Recovery Services-tárolókhoz hozhatók létre (amelyekben nincs regisztrálva elem a tárolóban). Ezért a privát végpontokat létre kell hozni, mielőtt megkísérli védeni az elemeket a tárolóban. A biztonsági mentési tárolók esetében azonban jelenleg nem támogatottak a privát végpontok.

- Egy virtuális hálózat több Recovery Services-tároló privát végpontjait is tartalmazhatja. Emellett egy Recovery Services-tárolóhoz privát végpontok is tartozhatnak több virtuális hálózatban. A tárolóhoz létrehozható privát végpontok maximális száma azonban 12.

- Ha a tároló nyilvános hálózati hozzáférése engedélyezve van az összes hálózatból, a tároló lehetővé teszi a tárolóban regisztrált bármely gép biztonsági mentését és visszaállítását. Ha a tároló nyilvános hálózati hozzáférése Megtagadás értékre van állítva, a tároló csak a tárolóhoz regisztrált gépekről engedélyezi a biztonsági mentéseket és visszaállításokat, amelyek biztonsági mentést/visszaállítást kérnek a tárolóhoz lefoglalt privát IP-címeken keresztül.

- A biztonsági mentéshez használt privát végpontkapcsolatok összesen 11 privát IP-címet használnak az alhálózatban, beleértve az Azure Backup által a tároláshoz használt ip-címeket is. Ez a szám bizonyos Azure-régiók esetében magasabb lehet. Ezért javasoljuk, hogy elegendő privát IP-cím (/26) legyen elérhető, amikor privát végpontokat próbál létrehozni a biztonsági mentéshez.

- Bár az Azure Backup és az Azure Site Recovery is használ egy Recovery Services-tárolót, ez a cikk csak az Azure Backup privát végpontjainak használatát ismerteti.

- A biztonsági mentés privát végpontjai nem tartalmazzák a Microsoft Entra-azonosítóhoz való hozzáférést, és ugyanezt külön kell biztosítani. Ezért a Microsoft Entra ID régióban való működéséhez szükséges IP-címeknek és teljes tartományneveknek kimenő hozzáférésre van szükségük ahhoz, hogy engedélyezve legyenek a biztonságos hálózatról az azure-beli virtuális gépeken lévő adatbázisok biztonsági mentésekor és a MARS-ügynök használatával történő biztonsági mentéskor. Az NSG-címkéket és az Azure Firewall-címkéket is használhatja a Microsoft Entra ID-hez való hozzáférés engedélyezéséhez, adott esetben.

- Ha 2020. május 1-je előtt regisztrálta, újra regisztrálnia kell a Recovery Services-erőforrás-szolgáltatót az előfizetésben. A szolgáltató újbóli regisztrálásához nyissa meg az előfizetését az Azure Portalon, keresse meg az Erőforrás-szolgáltatót a bal oldali navigációs sávon, majd válassza a Microsoft.RecoveryServices lehetőséget, és válassza az Újraregisztráció lehetőséget.

- Az SQL- és SAP HANA-adatbázisok biztonsági mentéseinek régiók közötti visszaállítása nem támogatott, ha a tárolóban engedélyezve vannak a privát végpontok.

- Ha egy már privát végpontokat használó Recovery Services-tárolót helyez át egy új bérlőbe, frissítenie kell a Recovery Services-tárolót a tároló felügyelt identitásának újbóli létrehozásához és újrakonfigurálásához, és szükség szerint új privát végpontokat kell létrehoznia (amelyeknek az új bérlőben kell lenniük). Ha ez nem történik meg, a biztonsági mentési és visszaállítási műveletek meghiúsulnak. Emellett az előfizetésen belül beállított Azure-szerepköralapú hozzáférés-vezérlési (Azure RBAC-) engedélyeket is újra kell konfigurálni.

Ajánlott és támogatott forgatókönyvek

Bár a privát végpontok engedélyezve vannak a tárolóhoz, az SQL- és SAP HANA-számítási feladatok biztonsági mentéséhez és visszaállításához csak Azure-beli virtuális gépeken, MARS-ügynökök biztonsági mentéséhez és DPM-hez használhatók. A tárolót más számítási feladatok biztonsági mentéséhez is használhatja (ezek azonban nem igényelnek privát végpontokat). Az SQL- és SAP HANA-számítási feladatok biztonsági mentése és a MARS-ügynökkel végzett biztonsági mentés mellett privát végpontok is használhatók az Azure-beli virtuális gépek biztonsági mentésének fájlhelyreállításához. További információkért lásd a következő táblázatot:

| Forgatókönyvek | Ajánlások |

|---|---|

| Számítási feladatok biztonsági mentése azure-beli virtuális gépen (SQL, SAP HANA), biztonsági mentés MARS-ügynökkel, DPM-kiszolgálóval. | A privát végpontok használata ajánlott a biztonsági mentés és a visszaállítás engedélyezéséhez anélkül, hogy hozzá kellene adni egy engedélyezési listához az Azure Backuphoz vagy az Azure Storage-hoz készült ip-címeket/teljes tartományneveket a virtuális hálózatokról. Ebben a forgatókönyvben győződjön meg arról, hogy az SQL-adatbázisokat üzemeltető virtuális gépek elérhetik a Microsoft Entra IP-címeit vagy teljes tartományneveit. |

| Azure-beli virtuális gép biztonsági mentése | A virtuális gépek biztonsági mentéséhez nincs szükség ip-címekhez vagy teljes tartománynevekhez való hozzáférés engedélyezésére. Ezért nem igényel privát végpontokat a lemezek biztonsági mentéséhez és visszaállításához. A privát végpontokat tartalmazó tárolóból származó fájlhelyreállítás azonban a tárolóhoz tartozó privát végpontot tartalmazó virtuális hálózatokra korlátozódna. Ha nem felügyelt ACL-lemezeket használ, győződjön meg arról, hogy a lemezeket tartalmazó tárfiók hozzáférést biztosít a megbízható Microsoft-szolgáltatások, ha az ACL-je. |

| Azure Files biztonsági mentése | Az Azure Files biztonsági másolatai a helyi tárfiókban vannak tárolva. Ezért nincs szükség privát végpontokra a biztonsági mentéshez és a visszaállításhoz. |

| A privát végpont virtuális hálózatának módosítása a tárolóban és a virtuális gépen | Állítsa le a biztonsági mentés elleni védelmet, és konfigurálja a biztonsági mentés védelmét egy új tárolóban, amelyen engedélyezve van a privát végpontok használata. |

Feljegyzés

A privát végpontok csak a DPM server 2022, a MABS v4 és újabb verzióival támogatottak.

A hálózati kapcsolatok különbsége a privát végpontok miatt

Ahogy fentebb említettük, a privát végpontok különösen hasznosak a számítási feladatok (SQL, SAP HANA) Azure-beli virtuális gépeken és MARS-ügynökök biztonsági mentésében.

Minden forgatókönyvben (privát végpontokkal vagy anélkül) a számítási feladatok bővítményei (az Azure-beli virtuális gépeken futó SQL- és SAP HANA-példányok biztonsági mentéséhez) és a MARS-ügynök is kapcsolatot kezdeményez a Microsoft Entra-azonosítóval (a Microsoft 365 Common és az Office Online 56. és 59. szakaszában említett teljes tartománynevek felé).

Ezeken a kapcsolatokon kívül, ha a számítási feladatbővítmény vagy a MARS-ügynök privát végpontok nélküli helyreállítási tárra van telepítve, a következő tartományokhoz való kapcsolódásra is szükség van:

| Szolgáltatás | Tartománynevek | Kikötő |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com A teljes tartománynevekhez való hozzáférés engedélyezése az 56. és az 59. szakaszban. |

443 Adott esetben |

Ha a számítási feladatbővítmény vagy a MARS-ügynök magánvégponttal rendelkező Recovery Services-tárolóhoz van telepítve, a rendszer a következő végpontokat éri el:

| Szolgáltatás | Tartománynév | Kikötő |

|---|---|---|

| Azure Backup | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com A teljes tartománynevekhez való hozzáférés engedélyezése az 56. és az 59. szakaszban. |

443 Adott esetben |

Feljegyzés

A fenti szöveg <geo> a régiókódra hivatkozik (például az USA keleti régiója és észak-európai régió ). A régiók kódjaihoz tekintse meg a következő listákat:

Privát végpontbeállítással rendelkező Recovery Services-tároló esetén a teljes tartománynevek (privatelink.<geo>.backup.windowsazure.com, *.blob.core.windows.net, , *.queue.core.windows.net*.blob.storage.azure.net) névfeloldása egy privát IP-címet ad vissza. Ez a következő eszközökkel érhető el:

- Azure-beli saját DNS-zónák

- Egyéni DNS

- DNS-bejegyzések a gazdagépfájlokban

- Feltételes továbbítók az Azure DNS-be vagy az Azure saját DNS zónákba.

A blobok és üzenetsorok privát végpontjai egy szabványos elnevezési mintát követnek, a privát végpont> nevével kezdődnek_ecs vagy <a privát végpont> nevével<_prot és _blob és _queue utótaggal rendelkeznek.

Feljegyzés

Javasoljuk az Azure saját DNS-zónák használatát, amely lehetővé teszi a blobok és üzenetsorok DNS-rekordjainak kezelését az Azure Backup használatával. A tárolóhoz rendelt felügyelt identitással automatizálható a DNS-rekord hozzáadása, amikor új tárfiók van lefoglalva a biztonsági mentési adatokhoz.

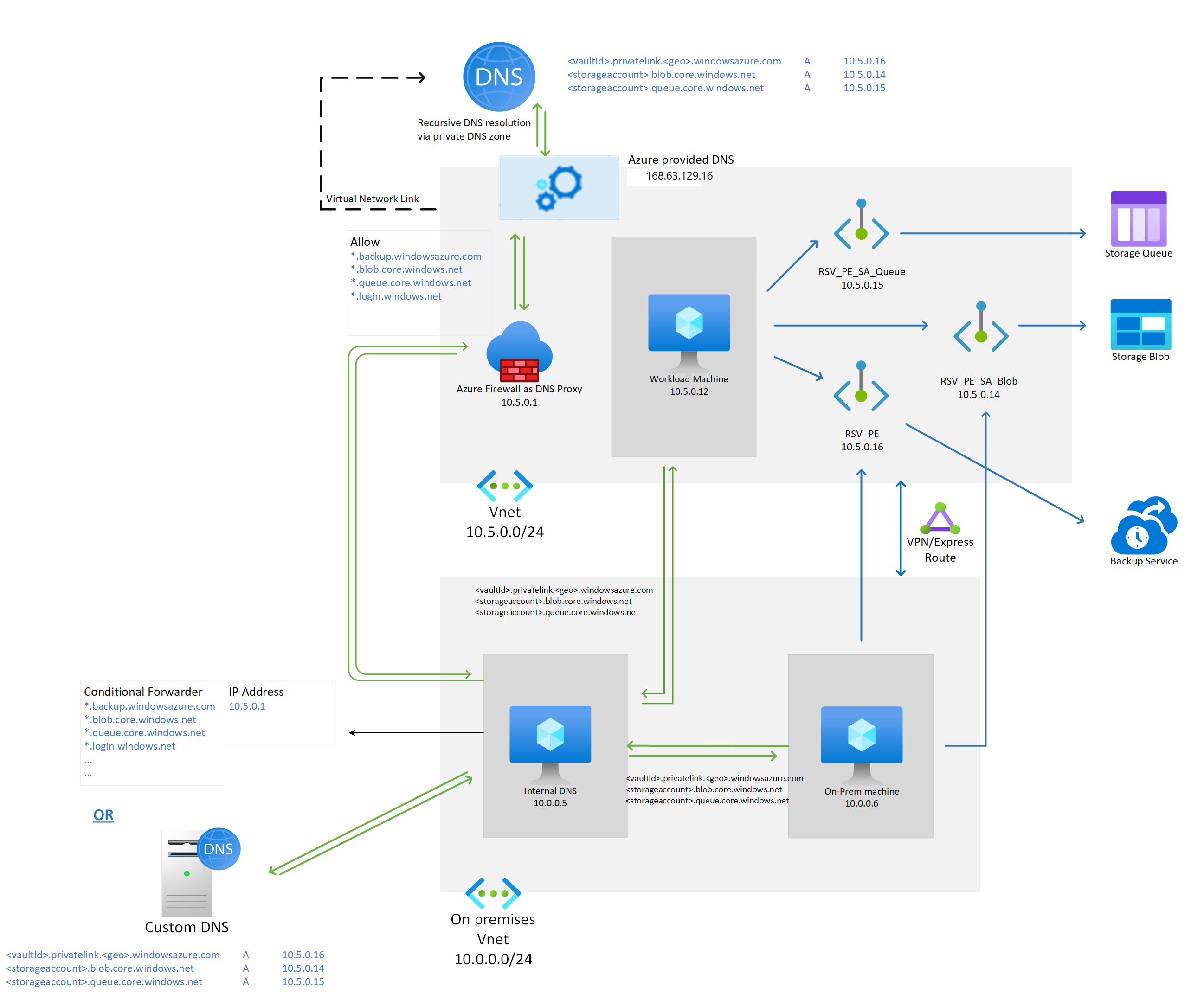

Ha olyan DNS-proxykiszolgálót konfigurált, amely külső proxykiszolgálókat vagy tűzfalakat használ, a fenti tartományneveket engedélyezni kell, és át kell irányítani egy egyéni DNS-hez (amely a fenti teljes tartománynevek DNS-rekordjaival rendelkezik) vagy a 168.63.129.16-os azure-beli virtuális hálózaton, amelyhez privát DNS-zónák kapcsolódnak.

Az alábbi példa a DNS-proxyként használt Azure-tűzfalat mutatja be a Recovery Services-tároló, a blob, az üzenetsorok és a Microsoft Entra ID tartománynév-lekérdezéseinek 168.63.129.16-ra való átirányításához.

További információ: Privát végpontok létrehozása és használata.

Hálózati kapcsolat beállítása privát végpontokkal rendelkező tárolóhoz

A helyreállítási szolgáltatások privát végpontja hálózati adapterhez (NIC) van társítva. A privát végpontkapcsolatok működéséhez az Azure-szolgáltatás összes forgalmát át kell irányítani a hálózati adapterre. Ez a szolgáltatás/blob/üzenetsor URL-címéhez a hálózati adapterhez társított privát IP-cím DNS-leképezésének hozzáadásával érhető el.

Ha a számítási feladatok biztonsági mentési bővítményei egy privát végponttal rendelkező Recovery Services-tárolóban regisztrált virtuális gépre vannak telepítve, a bővítmény megpróbál kapcsolatot létesíteni az Azure Backup-szolgáltatások <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.comprivát URL-címével. Ha a privát URL-cím nem oldja meg a problémát, megpróbálja a nyilvános URL-címet <azure_backup_svc>.<geo>.backup.windowsazure.com.

Feljegyzés

A fenti szöveg <geo> a régiókódra hivatkozik (például az USA keleti régiója és észak-európai régió ). A régiók kódjaihoz tekintse meg a következő listákat:

Ezek a privát URL-címek a tárolóra vonatkoznak. Ezeken a végpontokon keresztül csak a tárolóban regisztrált bővítmények és ügynökök kommunikálhatnak az Azure Backuppal. Ha a Recovery Services-tároló nyilvános hálózati hozzáférése megtagadásra van konfigurálva, az korlátozza, hogy a virtuális hálózaton nem futó ügyfelek biztonsági mentést és visszaállítást kérjenek a tárolón. Javasoljuk, hogy a nyilvános hálózati hozzáférést a Megtagadás értékre állítsa, a privát végpont beállításával együtt. Amikor a bővítmény és az ügynök először megkísérli a privát URL-címet, az *.privatelink.<geo>.backup.windowsazure.com URL DNS-feloldásának a privát végponthoz társított megfelelő privát IP-címet kell visszaadnia.

A DNS-feloldási megoldások a következők:

- Azure-beli saját DNS-zónák

- Egyéni DNS

- DNS-bejegyzések a gazdagépfájlokban

- Feltételes továbbítók az Azure DNS/Azure saját DNS zónákba.

Ha a Recovery Services-tárolók privát végpontja az Azure Portalon jön létre a privát DNS-zónával való integrációval, az Azure Backup-szolgáltatások (*.privatelink.<geo>backup.windowsazure.com) privát IP-címeinek szükséges DNS-bejegyzései automatikusan létrejönnek az erőforrás lefoglalásakor. Más megoldásokban manuálisan kell létrehoznia a DNS-bejegyzéseket ezekhez a teljes tartománynevekhez az egyéni DNS-ben vagy a gazdagépfájlokban.

A kommunikációs csatorna – blob/üzenetsor – virtuális gép felderítése után a DNS-rekordok manuális kezeléséhez tekintse meg a blobok és üzenetsorok DNS-rekordjait (csak egyéni DNS-kiszolgálók/gazdagépfájlok esetén) az első regisztráció után. A DNS-rekordok manuális kezeléséhez a tárfiók-blob biztonsági mentésének első biztonsági mentése után tekintse meg a blobok DNS-rekordjait (csak egyéni DNS-kiszolgálókhoz/gazdagépfájlokhoz) az első biztonsági mentés után.

Az FQDN-k privát IP-címei a Recovery Services-tárolóhoz létrehozott privát végpont privát végpontjának paneljén találhatók.

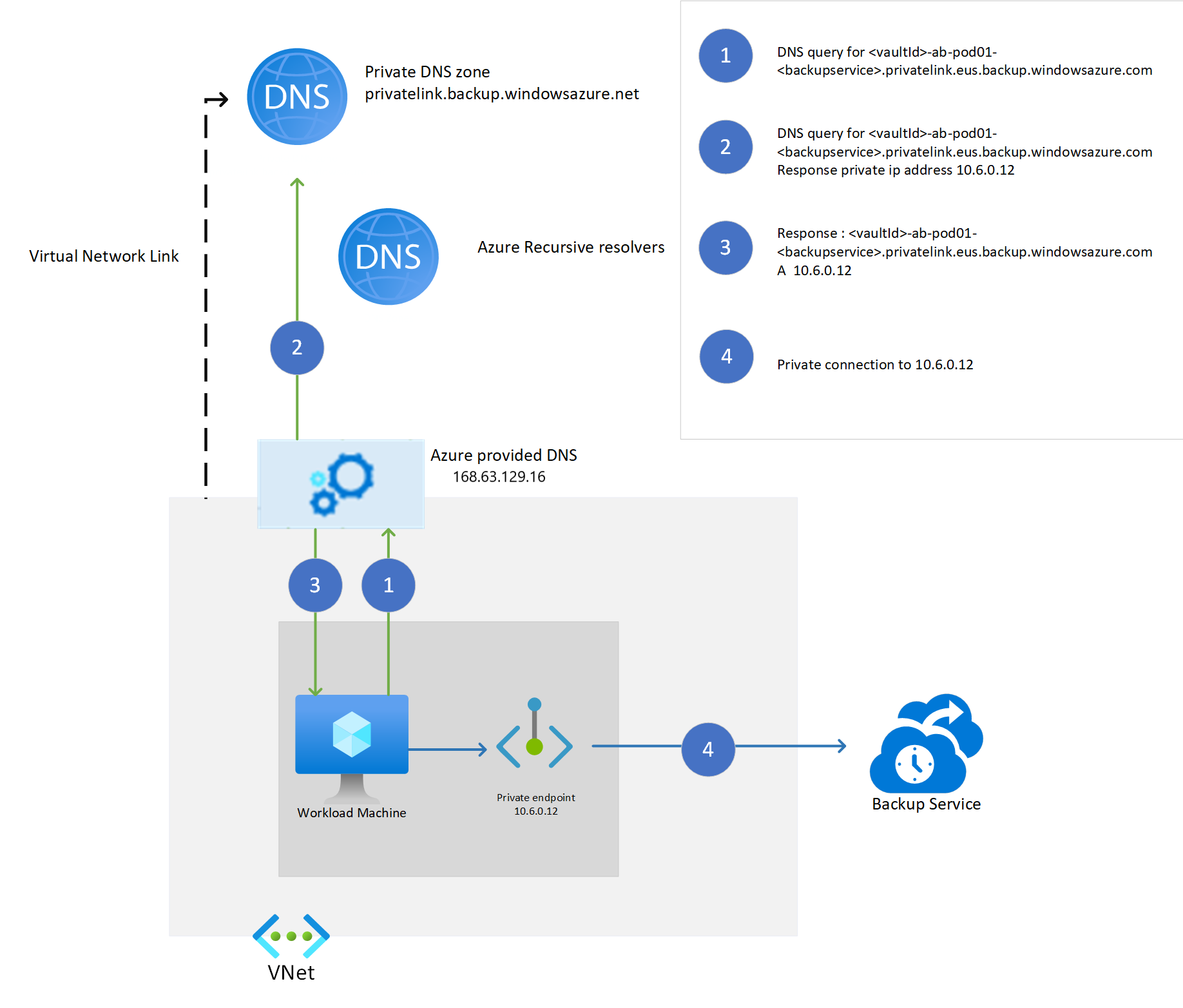

Az alábbi ábra bemutatja, hogyan működik a megoldás, ha privát DNS-zónát használ a magánszolgáltatás teljes tartományneveinek feloldásához.

Az Azure-beli virtuális gépen futó számítási feladatbővítményhez legalább két tárfiókhoz kell csatlakoznia: az elsőt kommunikációs csatornaként (üzenetsor-üzeneteken keresztül) és a másodikat a biztonsági mentési adatok tárolására használják. A MARS-ügynöknek hozzáférésre van szüksége a biztonsági mentési adatok tárolásához használt egyetlen tárfiókhoz.

Egy privát végpontot engedélyező tároló esetében az Azure Backup szolgáltatás privát végpontot hoz létre ezekhez a tárfiókokhoz. Ez megakadályozza, hogy az Azure Backuphoz kapcsolódó hálózati forgalom (a szolgáltatási sík forgalmának vezérlése és az adatok biztonsági mentése a tárolóblobba) elhagyja a virtuális hálózatot. Az Azure Backup felhőszolgáltatásai mellett a számítási feladatbővítményhez és -ügynökhöz az Azure Storage-fiókokhoz és a Microsoft Entra-azonosítóhoz való kapcsolódás szükséges.

Előfeltételként a Recovery Services-tárolónak engedélyre van szüksége ahhoz, hogy további privát végpontokat hozzon létre ugyanabban az erőforráscsoportban. Azt is javasoljuk, hogy adja meg a Recovery Services-tárolónak az engedélyeket a DNS-bejegyzések privát DNS-zónákban (privatelink.blob.core.windows.net, privatelink.queue.core.windows.net). A Recovery Services-tároló privát DNS-zónákat keres azokban az erőforráscsoportokban, amelyekben a virtuális hálózat és a privát végpont létrejön. Ha rendelkezik a dns-bejegyzések hozzáadására vonatkozó engedélyekkel ezekben a zónákban, akkor a tároló hozza létre őket; ellenkező esetben manuálisan kell létrehoznia őket.

Feljegyzés

A különböző előfizetésekben található privát DNS-zónákkal való integráció ebben a környezetben nem támogatott.

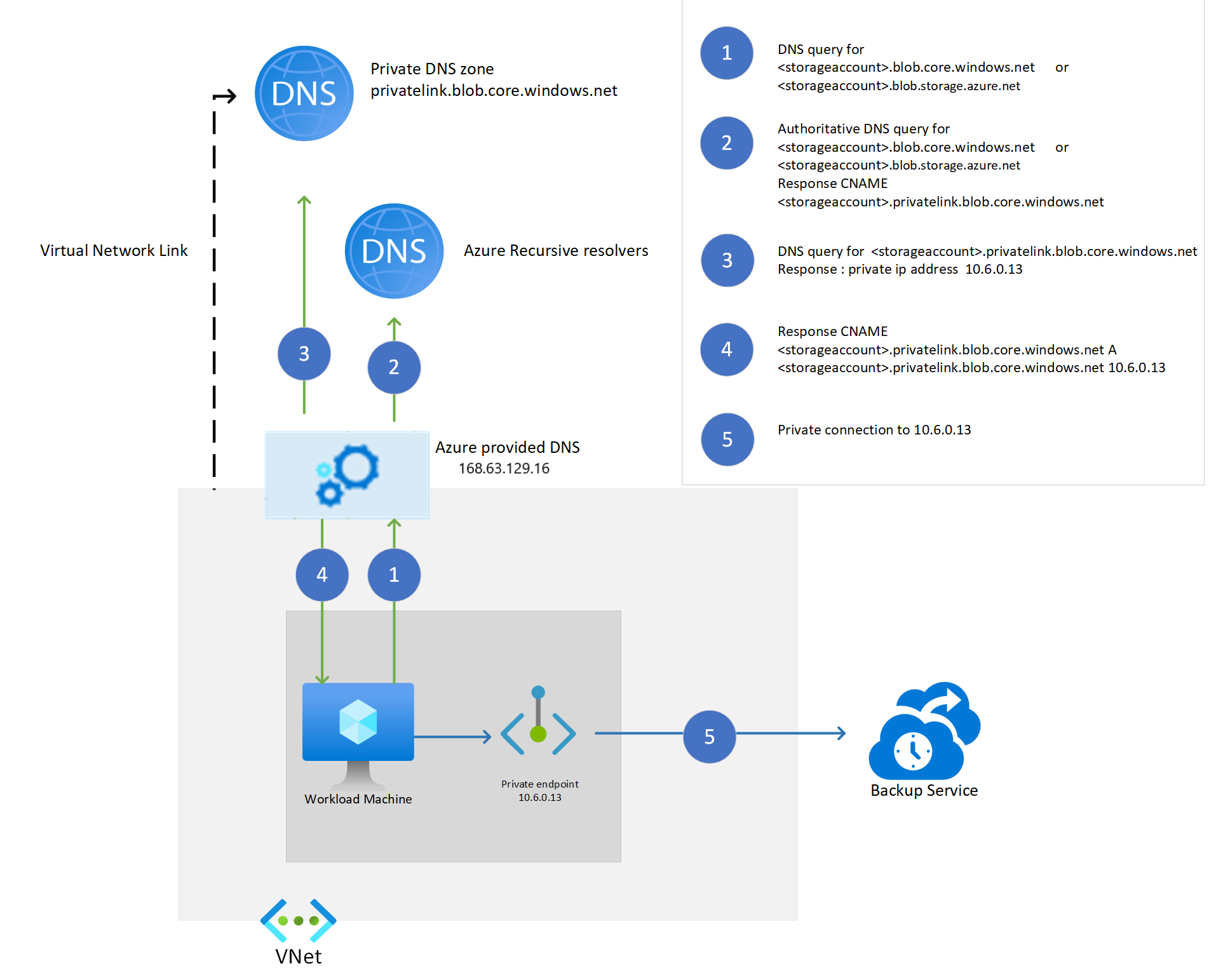

Az alábbi ábra bemutatja, hogyan működik a névfeloldás privát DNS-zónát használó tárfiókok esetében.

Következő lépések

- Privát végpontok létrehozása és használata.