Azure AI Bot Service-titkosítás inaktív adatokhoz

A KÖVETKEZŐKRE VONATKOZIK: SDK v4

Az Azure AI Bot Service automatikusan titkosítja az adatokat, amikor azok megmaradnak a felhőben az adatok védelme és a szervezeti biztonsági és megfelelőségi kötelezettségek teljesítése érdekében.

A titkosítás és a visszafejtés transzparens, vagyis a titkosítás és a hozzáférés kezelése az Ön számára. Az adatok alapértelmezés szerint védettek, a titkosítás használatához pedig sem a kódot, sem az alkalmazást nem kell módosítania.

Tudnivalók a titkosítási kulcsok kezeléséről

Alapértelmezés szerint az előfizetés a Microsoft által felügyelt titkosítási kulcsokat használja. A roboterőforrást saját, ügyfél által felügyelt kulcsokkal kezelheti. Az ügyfél által felügyelt kulcsok nagyobb rugalmasságot biztosítanak az Azure AI Bot Service-tárolók hozzáférés-vezérlésének létrehozására, elforgatására, letiltására és visszavonására. Továbbá az adatok védelméhez használt titkosítási kulcsok naplózására is lehetősége van.

Az adatok titkosítása során az Azure AI Bot Service két titkosítási szinttel titkosít. Abban az esetben, ha az ügyfél által felügyelt kulcsok nincsenek engedélyezve, mindkét használt kulcs a Microsoft által felügyelt kulcs. Ha az ügyfél által felügyelt kulcsok engedélyezve vannak, az adatok titkosítva lesznek az ügyfél által kezelt kulccsal és egy Microsoft által felügyelt kulccsal is.

Felhasználó által kezelt kulcsok az Azure Key Vaulttal

Az ügyfél által felügyelt kulcsok funkció használatához kulcsokat kell tárolnia és kezelnie az Azure Key Vaultban. Létrehozhat saját kulcsokat, és tárolhatja őket egy kulcstartóban, vagy az Azure Key Vault API-kkal kulcsokat hozhat létre. Az Azure Bot-erőforrásnak és a kulcstartónak ugyanabban a Microsoft Entra ID-bérlőben kell lennie, de különböző előfizetésekben lehetnek. További információ az Azure Key Vaultról: Mi az Az Azure Key Vault?.

Ügyfél által felügyelt kulcs használatakor az Azure AI Bot Service titkosítja az adatokat a tárolójában. Ha a kulcshoz való hozzáférést visszavonják vagy törlik, a robot nem fogja tudni használni az Azure AI Bot Service-t üzenetek küldéséhez vagy fogadásához, és nem fogja tudni elérni vagy szerkeszteni a robot konfigurációját az Azure Portalon.

Amikor Azure Bot-erőforrást hoz létre a portálon keresztül, az Azure létrehoz egy alkalmazásazonosítót és egy jelszót, de nem tárolja őket az Azure Key Vaultban. A Key Vaultot az Azure AI Bot Service-lel használhatja. További információ: A webalkalmazás konfigurálása a Key Vaulthoz való csatlakozáshoz. A titkos kulcsok Key Vaulttal való tárolására és lekérésére vonatkozó példa: Rövid útmutató: Azure Key Vault titkos ügyfélkódtár a .NET-hez (SDK v4).

Fontos

Az Azure AI Bot Service csapata nem tudja helyreállítani az ügyfél által felügyelt titkosításikulcs-robotot a kulcs elérése nélkül.

Milyen adatok titkosítva?

Az Azure AI Bot Service tárolja a robot ügyféladatait, az általa használt csatornákat, a fejlesztői beállítások konfigurációs beállításait, és szükség esetén a jelenleg aktív beszélgetések rekordját. Emellett átmeneti, 24 óránál rövidebb ideig tárolja a Direct Line vagy webchat csatornákon keresztül küldött üzeneteket és a feltöltött mellékleteket.

Minden ügyféladat két titkosítási réteggel van titkosítva az Azure AI Bot Service-ben; Vagy a Microsoft által felügyelt titkosítási kulcsokkal, vagy a Microsoft és az ügyfél által felügyelt titkosítási kulcsokkal. Az Azure AI Bot Service a Microsoft által felügyelt titkosítási kulcsok használatával titkosítja az átmenetiül tárolt adatokat, és az Azure Bot-erőforrás konfigurációjától függően a Microsoft vagy az ügyfél által felügyelt titkosítási kulcsok használatával titkosítja a hosszabb távú adatokat.

Megjegyzés:

Mivel az Azure AI Bot Service azért létezik, hogy lehetővé teszi az ügyfelek számára, hogy üzeneteket küldjenek az Azure AI Bot Service-en kívüli más szolgáltatások felhasználóinak, a titkosítás nem terjed ki ezekre a szolgáltatásokra. Ez azt jelenti, hogy míg az Azure AI Bot Service felügyelete alatt az adatok titkosítva lesznek, a jelen cikk útmutatásának megfelelően; amikor azonban elhagyja a szolgáltatást egy másik szolgáltatásnak való kézbesítésre, az adatok visszafejthetők, majd TLS 1.2 titkosítással küldhetők el a célszolgáltatásnak.

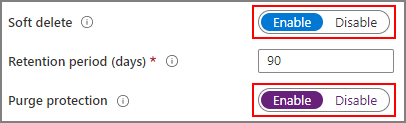

Az Azure Key Vault-példány konfigurálása

Ha ügyfél által felügyelt kulcsokat használ az Azure AI Bot Service-ben, két tulajdonságot kell engedélyeznie a titkosítási kulcsok üzemeltetéséhez használni kívánt Azure Key Vault-példányon: Helyreállítható törlés és törlés elleni védelem. Ezek a funkciók biztosítják, hogy ha valamilyen okból véletlenül törölték a kulcsot, helyreállíthatja azt. A helyreállítható törléssel és törléssel kapcsolatos további információkért tekintse meg az Azure Key Vault helyreállítható törlési áttekintését.

Ha egy meglévő Azure Key Vault-példányt használ, az Azure Portal Tulajdonságok szakaszában ellenőrizheti, hogy engedélyezve vannak-e ezek a tulajdonságok. Ha ezen tulajdonságok bármelyike nincs engedélyezve, olvassa el a Key Vault

Azure AI Bot Service-hozzáférés biztosítása kulcstartóhoz

Ahhoz, hogy az Azure AI Bot Service hozzáférhessen az ehhez a célra létrehozott kulcstartóhoz, be kell állítani egy hozzáférési szabályzatot, amely az Azure AI Bot Service szolgáltatásnévnek adja az aktuális engedélykészletet. További információ az Azure Key Vaultról, többek között a kulcstartók létrehozásáról: Tudnivalók az Azure Key Vaultról.

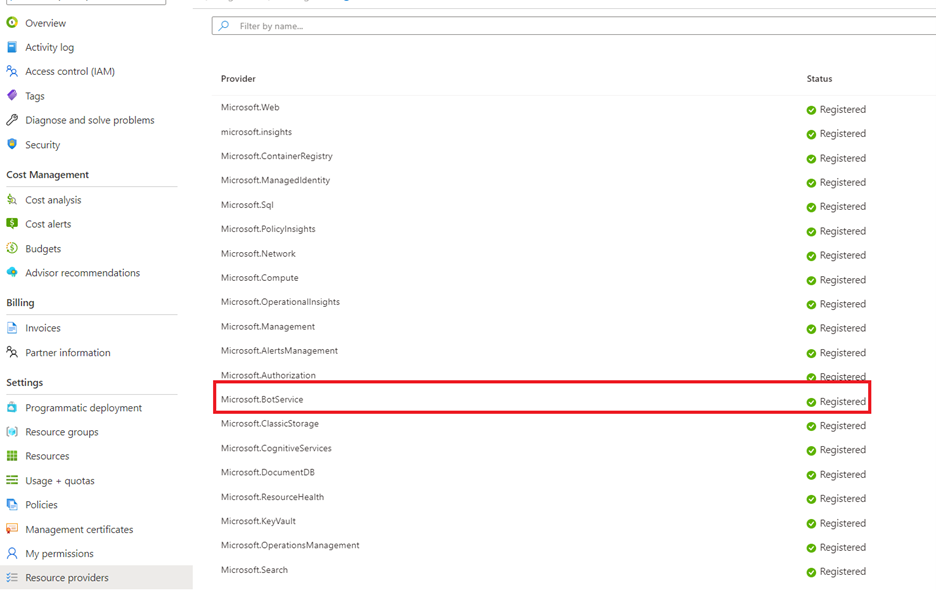

Regisztrálja az Azure AI Bot Service erőforrás-szolgáltatóját a kulcstartót tartalmazó előfizetésében.

- Nyissa meg az Azure Portalt.

- Nyissa meg az Előfizetések panelt, és válassza ki a kulcstartót tartalmazó előfizetést.

- Nyissa meg az Erőforrás-szolgáltatók panelt, és regisztrálja a Microsoft.BotService erőforrás-szolgáltatót.

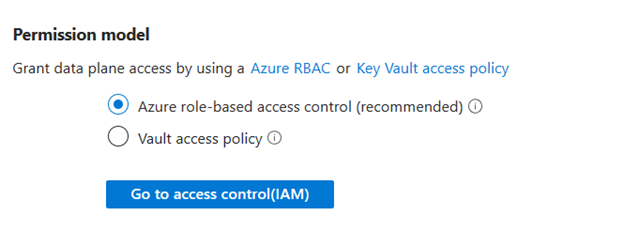

Az Azure Key Vault két engedélymodellt támogat: az Azure szerepköralapú hozzáférés-vezérlését (RBAC) vagy a tároló hozzáférési szabályzatát. Bármelyik engedélymodellt használhatja. Győződjön meg arról, hogy a Key Vault Hálózatkezelés paneljének tűzfalai és virtuális hálózataiaz összes hálózat nyilvános hozzáférésének engedélyezésére vannak beállítva ebben a lépésben. Emellett győződjön meg arról, hogy az operátor megkapta a kulcskezelési műveletek engedélyét.

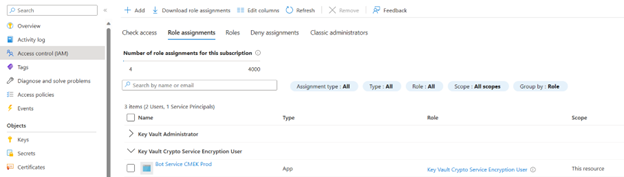

Az Azure RBAC-engedélymodell konfigurálása a kulcstartón:

- Nyissa meg a Kulcstartók panelt, és válassza ki a kulcstartót.

- Lépjen a Hozzáférés-vezérlés (IAM) panelre, és rendelje hozzá a Key Vault titkosítási szolgáltatás titkosítási felhasználói szerepkörét a Bot Service CMEK Prodhoz. Ezt a módosítást csak az előfizetés tulajdonosi szerepkörrel rendelkező felhasználó végezheti el.

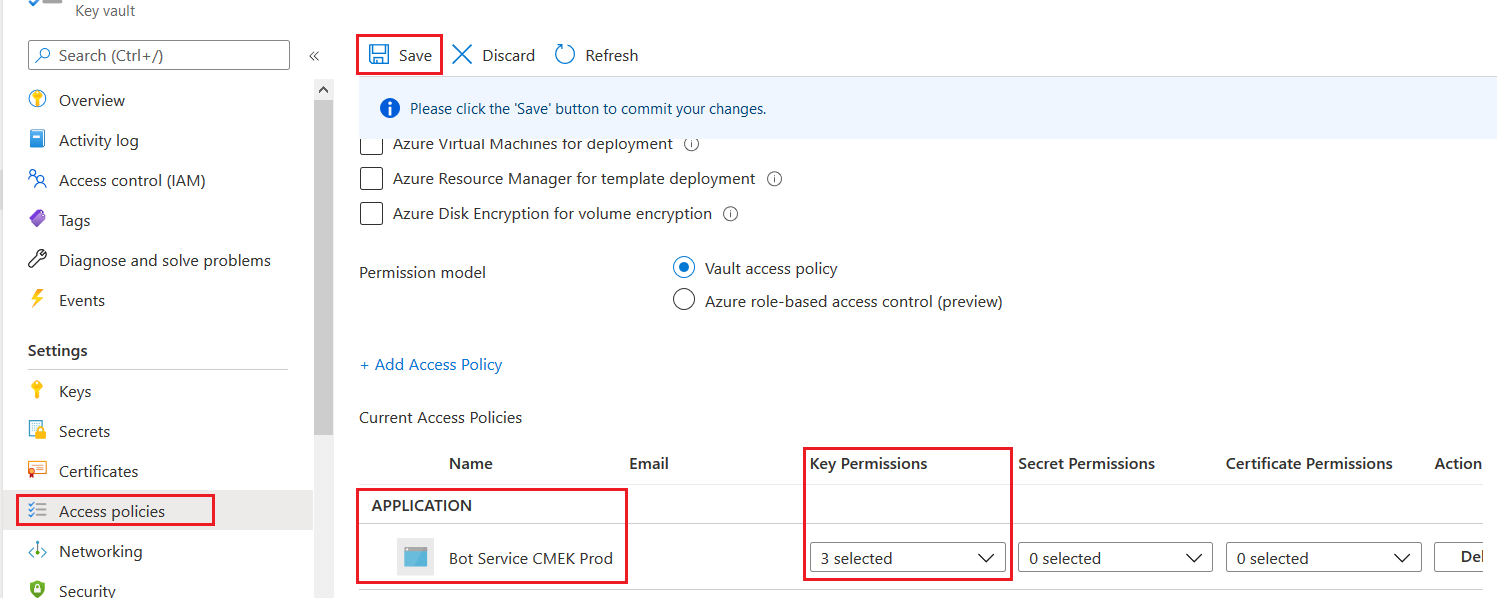

A Key Vault hozzáférési szabályzat engedélymodelljének konfigurálása a kulcstartón:

- Nyissa meg a Kulcstartók panelt, és válassza ki a kulcstartót.

- Adja hozzá a Bot Service CMEK Prod alkalmazást hozzáférési szabályzatként, és rendelje hozzá a következő engedélyeket:

- Lekérés (a kulcskezelési műveletekből)

- Kulcs kibontása (a titkosítási műveletekből)

- Wrap Key (a titkosítási műveletekből)

- A Mentés gombra kattintva mentheti az elvégzett módosításokat.

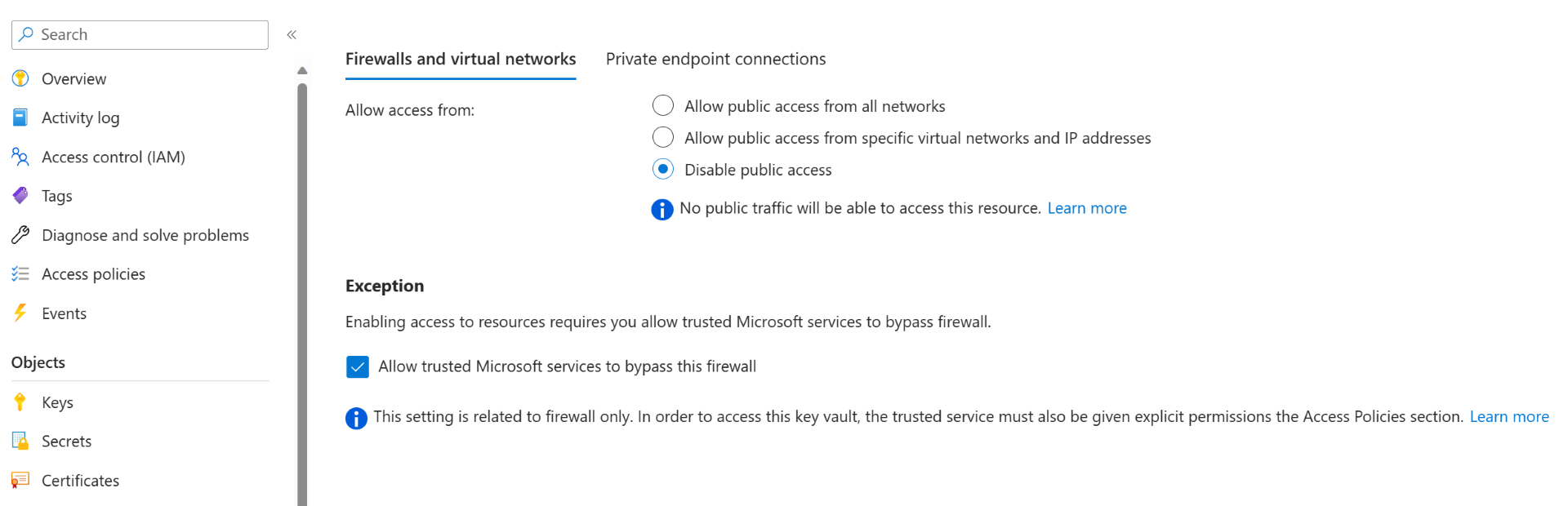

Hagyja, hogy a Key Vault megkerülje a tűzfalat.

- Nyissa meg a Kulcstartók panelt, és válassza ki a kulcstartót.

- Nyissa meg a Hálózatkezelés panelt, és lépjen a Tűzfalak és virtuális hálózatok lapra.

- Ha a hozzáférés engedélyezése a nyilvános hozzáférés letiltása beállításra van beállítva, győződjön meg arról, hogy a tűzfal megkerüléséhez megbízható Microsoft-szolgáltatások engedélyezése van kiválasztva.

- A Mentés gombra kattintva mentheti az elvégzett módosításokat.

Ügyfél által kezelt kulcsok engedélyezése

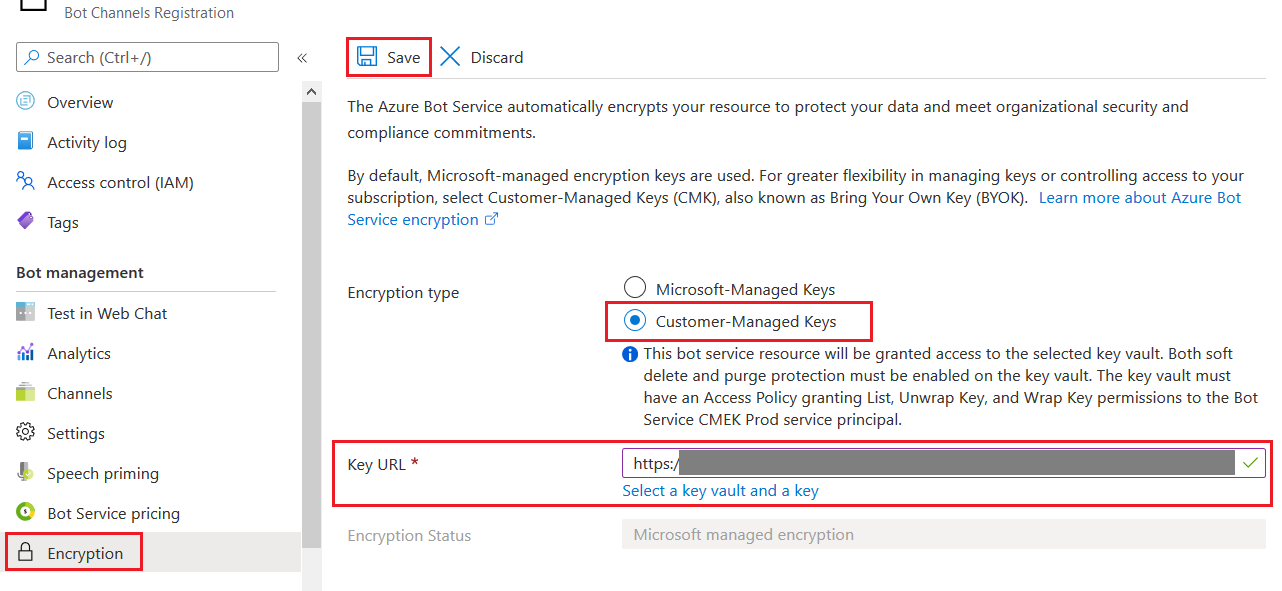

Ha ügyfél által felügyelt titkosítási kulccsal szeretné titkosítani a robotot, kövesse az alábbi lépéseket:

Nyissa meg a robot Azure Bot-erőforrás paneljét.

Nyissa meg a robot Titkosítás paneljét, és válassza az Ügyfél által felügyelt kulcsok lehetőséget a titkosítás típusához.

Adja meg a kulcs teljes URI-ját, beleértve a verziót is, vagy kattintson a Kulcstartó és kulcs kiválasztása elemre a kulcs megkereséséhez.

Kattintson a panel tetején lévő Mentés elemre.

A lépések elvégzése után az Azure AI Bot Service elindítja a titkosítási folyamatot, amely akár 24 órát is igénybe vehet. A robot ebben az időszakban is működőképes marad.

Ügyfél által felügyelt kulcsok elforgatása

Az ügyfél által felügyelt titkosítási kulcs elforgatásához frissítenie kell az Azure AI Bot Service-erőforrást, hogy az új kulcshoz (vagy a meglévő kulcs új verziójához) használja az új URI-t.

Mivel az új kulccsal történő újratitkosítás aszinkron módon történik, győződjön meg arról, hogy a régi kulcs továbbra is elérhető marad, hogy az adatok továbbra is visszafejthetők legyenek; ellenkező esetben a robot leállhat. A régi kulcsot legalább egy hétig meg kell őriznie.

Az ügyfél által felügyelt kulcsokhoz való hozzáférés visszavonása

A hozzáférés visszavonásához távolítsa el a Bot Service CMEK Prod szolgáltatásnév hozzáférési szabályzatát a kulcstartóból.

Megjegyzés:

A hozzáférés visszavonása megszakítja a robothoz társított funkciók többségét. Az ügyfél által felügyelt kulcsok funkció letiltásához kapcsolja ki a funkciót a hozzáférés visszavonása előtt, hogy a robot továbbra is működjön.

Következő lépések

További információ az Azure Key Vaultról