Első lépések: Biztonság megvalósítása a vállalati környezetben

A biztonság biztosítja a vállalat bizalmasságát, integritását és rendelkezésre állását. A biztonsági erőfeszítések kritikus fontosságúak a belső és külső rosszindulatú és nem szándékos cselekedetek által a műveletekre gyakorolt lehetséges hatások elleni védelemre.

Ez az első lépések útmutatója ismerteti azokat a fő lépéseket, amelyek mérsékelik vagy elkerülik a kiberbiztonsági támadások üzleti kockázatát. Segítségével gyorsan létrehozhat alapvető biztonsági gyakorlatokat a felhőben, és integrálhatja a biztonságot a felhőbe való bevezetési folyamatba.

Az útmutató lépései az összes olyan szerepkörre irányulnak, amelyek támogatják a felhőkörnyezetek és a célzónák biztonsági garanciáit. A feladatok közé tartozik az azonnali kockázatcsökkentési prioritások, a modern biztonsági stratégia kialakítására, a megközelítés üzembe helyezésére és a stratégia végrehajtására vonatkozó útmutatás.

Az útmutató lépéseinek betartásával integrálhatja a biztonságot a folyamat kritikus pontjain. A cél a felhőbevezetés akadályainak elkerülése és a szükségtelen üzleti vagy működési zavarok csökkentése.

A Microsoft olyan képességeket és erőforrásokat fejlesztett ki, amelyekkel felgyorsíthatja a Microsoft Azure-ra vonatkozó biztonsági útmutató megvalósítását. Ezeket az erőforrásokat az útmutatóban találja. Ezek célja, hogy segítsenek a biztonság kialakításában, monitorozásában és érvényesítésében, és gyakran frissülnek és áttekinthetők.

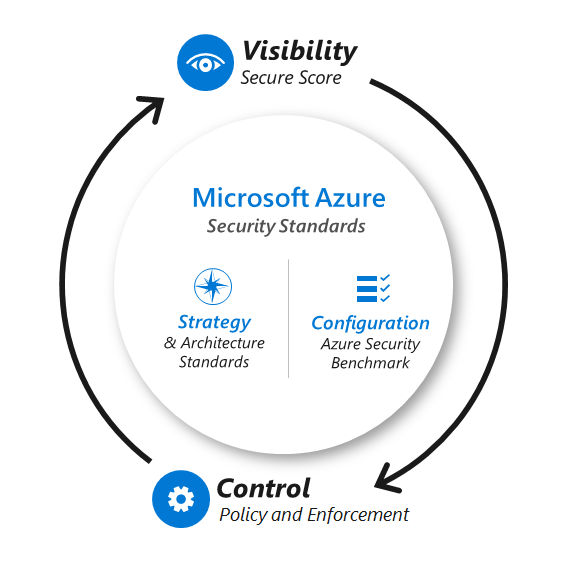

Az alábbi ábra egy holisztikus megközelítést mutat be a biztonsági útmutatók és a platformeszközök használatával a biztonsági láthatóság és az Azure-beli felhőbeli eszközök ellenőrzése érdekében. Ezt a megközelítést javasoljuk.

Ezekkel a lépésekkel megtervezheti és végrehajthatja a felhőbeli eszközök védelmére és a felhő használatával a biztonsági műveletek modernizálására vonatkozó stratégiáját.

1. lépés: Alapvető biztonsági eljárások létrehozása

A felhőbeli biztonság a legfontosabb biztonsági eljárások alkalmazásával kezdődik a rendszer felhasználóira, folyamatára és technológiai elemeire. Emellett egyes architekturális döntések alapvetőek, és később nagyon nehézkesen módosíthatók, ezért körültekintően kell alkalmazni.

Akár már a felhőben üzemel, akár a jövőbeni bevezetést tervezi, javasoljuk, hogy kövesse ezt a 11 alapvető biztonsági gyakorlatot (a explicit jogszabályi megfelelőségi követelmények teljesítése mellett).

Kapcsolatok:

Feldolgozás:

Technológia:

Alapvető architektúra-döntések:

Feljegyzés

Minden szervezetnek meg kell határoznia a saját minimumszabványait. A kockázattartás és a kockázat későbbi tűrése az iparágtól, a kultúrától és más tényezőktől függően széles körben változhat. Előfordulhat például, hogy egy bank nem tolerálja a jó hírnevének esetleges károsodását, még egy tesztrendszer elleni kisebb támadástól sem. Egyes szervezetek szívesen vállalnák ezt a kockázatot, ha három-hat hónappal felgyorsítják digitális átalakulásukat.

2. lépés: A biztonsági stratégia modernizálása

A felhő hatékony biztonságához olyan stratégia szükséges, amely tükrözi a jelenlegi fenyegetési környezetet és a vállalati eszközöket üzemeltető felhőplatform jellegét. A világos stratégia javítja az összes csapat azon erőfeszítéseit, hogy biztonságos és fenntartható vállalati felhőkörnyezetet biztosítsanak. A biztonsági stratégiának lehetővé kell tennie a meghatározott üzleti eredményeket, elfogadható szintre kell csökkentenie a kockázatokat, és lehetővé kell tennie az alkalmazottak számára a hatékony munkavégzést.

A felhőbiztonsági stratégia útmutatást nyújt a technológián, folyamatokon és a bevezetésre kész embereken dolgozó összes csapat számára. A stratégiának tájékoztatnia kell a felhőarchitektúrát és a technikai képességeket, irányítania kell a biztonsági architektúrát és képességeket, valamint ki kell befolyásolnia a csapatok képzését és oktatását.

Termékek:

A stratégiai lépésnek olyan dokumentumot kell eredményeznie, amely könnyen közölhető a szervezet számos érdekelt felével. Az érdekelt felek potenciálisan vezetőket is felvehetnek a szervezet vezetői csoportjába.

Javasoljuk, hogy egy bemutatóban rögzítse a stratégiát, hogy megkönnyítse a könnyű megvitatást és frissítést. Ez a bemutató a kultúrától és a beállításoktól függően dokumentumokkal is támogatott.

Stratégiai bemutató: Lehet, hogy egyetlen stratégiai bemutatóval rendelkezik, vagy dönthet úgy, hogy összefoglaló verziókat is létrehoz a vezetői közönség számára.

Teljes bemutató: Ennek tartalmaznia kell a biztonsági stratégia teljes elemkészletét a fő bemutatóban vagy az opcionális referenciadiákban.

Vezetői összefoglalók: A vezető vezetők és az igazgatósági tagok számára használható verziók csak a szerepkörük szempontjából fontos elemeket tartalmazhatnak, például a kockázati étvágyat, a legfontosabb prioritásokat vagy az elfogadott kockázatokat.

A stratégia- és tervsablonban motivációkat, eredményeket és üzleti indoklásokat is rögzíthet.

Ajánlott eljárások a biztonsági stratégia kialakításához:

A sikeres programok ezeket az elemeket beépítik a biztonsági stratégia folyamatába:

Szorosan igazodjon az üzleti stratégiához: A biztonság chartája az üzleti érték védelme. Kritikus fontosságú, hogy az összes biztonsági erőfeszítést ehhez a célhoz igazítsa, és minimalizálja a belső ütközéseket.

Az üzleti, informatikai és biztonsági követelmények közös ismerete .

A biztonság korai integrálása a felhőbe, hogy elkerülje az utolsó pillanatban felmerülő válságokat az elkerülhető kockázatoktól.

Agilis megközelítéssel azonnal megállapíthatja a minimális biztonsági követelményeket, és folyamatosan javíthatja a biztonsági garanciákat.

A biztonsági kultúra megváltoztatásának ösztönzése szándékos proaktív vezetői intézkedésekkel.

További információ: Átalakítások, gondolkodásmódok és elvárások.

Biztonsági stratégia modernizálása: A biztonsági stratégiának figyelembe kell vennie a modern technológiai környezet, a jelenlegi veszélyforrások és a biztonsági közösség erőforrásainak minden aspektusát.

- Alkalmazkodjon a felhő megosztott felelősségi modelljéhez.

- Tartalmazza az összes felhőtípust és többfelhős üzemelő példányt.

- A szükségtelen és káros súrlódás elkerülése érdekében előnyben részesítse a natív felhővezérlőket.

- Integrálja a biztonsági közösséget, hogy lépést tartson a támadók fejlődésével.

Kapcsolódó erőforrások további környezethez:

A veszélyforrások környezetének, szerepköreinek és digitális stratégiáinak fejlődése

A biztonság, stratégiák, eszközök és fenyegetések átalakítása

A felhőadaptálási keretrendszer stratégiai szempontjai:

| Elszámoltatható csapat | Felelős és támogató csapatok |

|---|---|

Stratégia jóváhagyása:

A vállalaton belüli üzleti vonalak eredményeiért vagy kockázatáért felelős vezetőknek és üzleti vezetőknek jóvá kell hagyniuk ezt a stratégiát. Ez a csoport a szervezettől függően az igazgatótanácsot is magában foglalhatja.

3. lépés: Biztonsági terv kidolgozása

A tervezés a biztonsági stratégiát az eredmények, a mérföldkövek, az ütemtervek és a feladattulajdonosok meghatározásával teszi működésbe. Ez a terv a csapatok szerepköreit és feladatait is ismerteti.

A biztonsági tervezést és a felhőbevezetés tervezését nem szabad külön-külön elvégezni. Kritikus fontosságú, hogy a felhőbiztonsági csapat korán meghívja a tervezési ciklusokat, hogy elkerülje a munkabeszüntetést vagy a biztonsági problémák túl késői felderítésének fokozott kockázatát. A biztonságtervezés a legjobban a digitális tulajdon és a meglévő informatikai portfólió alapos ismeretével és tudatosságával működik, amely a felhőtervezési folyamatba való teljes integrálásból ered.

Termékek:

Biztonsági terv: A biztonsági tervnek a felhő fő tervezési dokumentációjának részét kell képeznie. Ez lehet egy olyan dokumentum, amely a stratégiát és a tervsablont, egy részletes diacsomagot vagy egy projektfájlt használ. Vagy ezek a formátumok kombinációja lehet a szervezet méretétől, kultúrájától és szokásos eljárásaitól függően.

A biztonsági tervnek tartalmaznia kell az alábbi elemeket:

A szervezeti funkciók megtervezése, hogy a csapatok tudják, hogyan változnak az aktuális biztonsági szerepkörök és felelősségek a felhőbe való áttéréssel.

A biztonsági készségeket úgy tervezik , hogy támogatják a csapattagokat, miközben a technológia, a szerepkörök és a felelősségek jelentős változásai között navigálnak.

Műszaki biztonsági architektúra és képességek ütemterve a technikai csapatok irányításához.

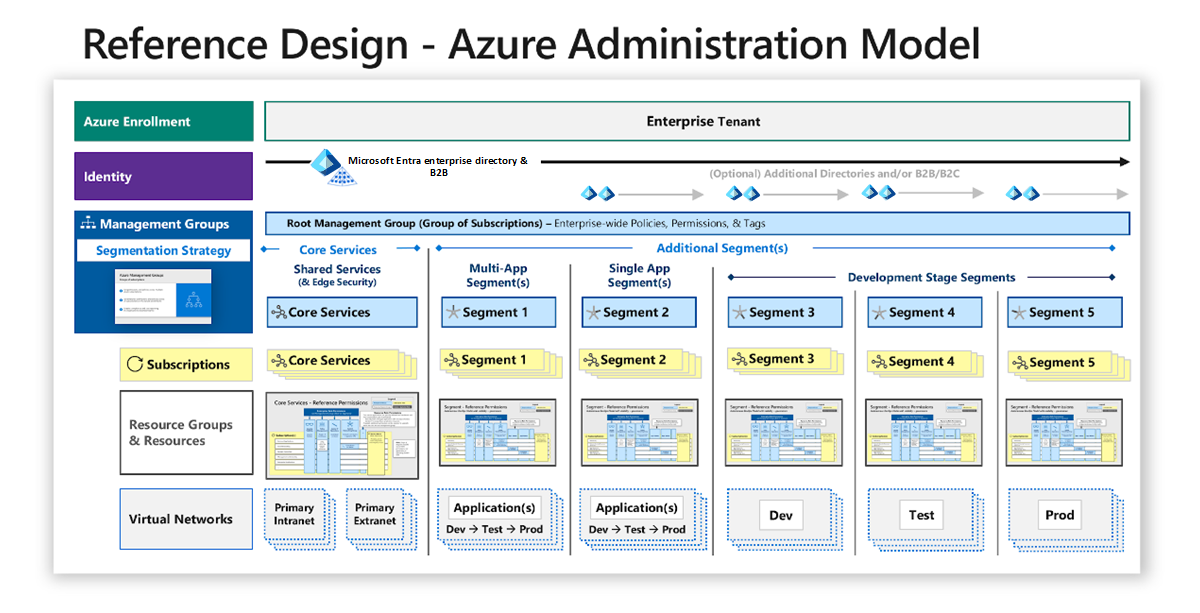

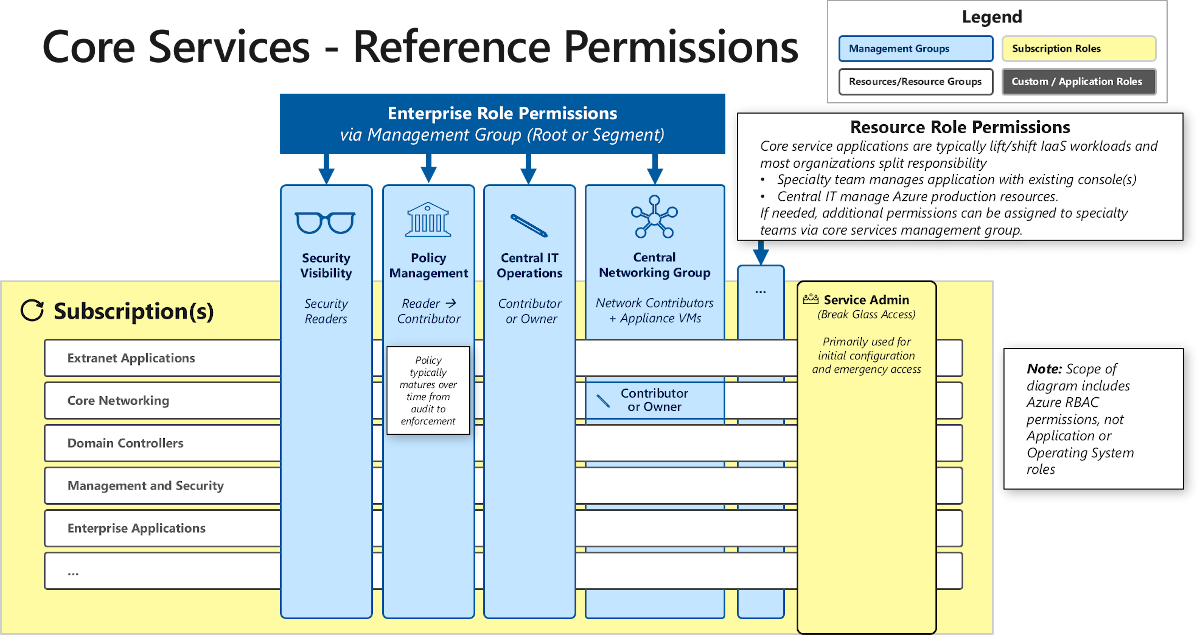

A Microsoft referenciaarchitektúrákat és technológiai képességeket biztosít az architektúra és az ütemterv létrehozásakor, beleértve a következőket:

- Ismerje meg az Azure-összetevőket és a referenciamodellt az Azure biztonsági szerepkörök tervezésének és tervezésének felgyorsításához.

A Microsoft kiberbiztonsági referenciaarchitektúrája egy olyan hibrid vállalat kiberbiztonsági architektúrájának létrehozásához, amely a helyszíni és a felhőbeli erőforrásokra terjed ki.

A Security Operations Center (SOC) referenciaarchitektúrája modernizálja a biztonsági észlelést, a választ és a helyreállítást.

Nulla megbízhatóságú felhasználói hozzáférési referenciaarchitektúra a felhőgeneráció hozzáférés-vezérlési architektúrájának modernizálásához.

Felhőhöz készült Microsoft Defender és Felhőhöz készült Microsoft Defender alkalmazásokat a felhőbeli objektumok védelméhez.

A biztonsági tudatosság és az oktatási terv, így minden csapat alapvető kritikus biztonsági ismeretekkel rendelkezik.

Az eszköz bizalmassági megjelölése a bizalmas objektumok kijelöléséhez az üzleti hatáshoz igazított osztályozás használatával. Az osztályozást az üzleti érdekelt felek, a biztonsági csapatok és más érdekelt felek közösen építik ki.

A felhőcsomag biztonsági változásai: Frissítse a felhőbevezetési terv más szakaszait, hogy tükrözze a biztonsági terv által kiváltott változásokat.

Ajánlott eljárások a biztonsági tervezéshez:

A biztonsági terv valószínűleg sikeresebb lesz, ha a tervezés a következő megközelítést alkalmazza:

Tegyük fel, hogy hibrid környezet: Ez magában foglalja a szolgáltatott szoftvereket (SaaS)-alkalmazásokat és a helyszíni környezeteket. Emellett több felhőalapú infrastruktúrát (IaaS) és szolgáltatásként nyújtott platformot (PaaS) is tartalmaz, ha van ilyen.

Agilis biztonság bevezetése: Először hozza létre a minimális biztonsági követelményeket, és helyezze át az összes nem kritikus elemet a következő lépések rangsorolási listájára. Ez nem lehet hagyományos, 3-5 éves részletes terv. A felhő- és fenyegetéskörnyezet túl gyorsan változik ahhoz, hogy az ilyen típusú terv hasznos legyen. A tervnek az első lépések és a befejezési állapot fejlesztésére kell összpontosítania:

Gyors győzelem a közvetlen jövőben, amely nagy hatással lesz a hosszabb távú kezdeményezések megkezdése előtt. Az időkeret 3-12 hónap lehet a szervezeti kultúrától, a szokásos eljárásoktól és egyéb tényezőktől függően.

Világos elképzelés a kívánt végállapotról, hogy végigvezesse az egyes csapatok tervezési folyamatát (ami akár több évet is igénybe vehet).

Ossza meg a tervet széles körben: Növelje az érdekelt felek tudatosságát, visszajelzését és bevásárlását.

A stratégiai eredményeknek való megfelelés: Győződjön meg arról, hogy a terv megfelel a biztonsági stratégiában leírt stratégiai eredményeknek, és végrehajtja azt.

A tulajdonjog, az elszámoltathatóság és a határidők beállítása: Győződjön meg arról, hogy az egyes tevékenységek tulajdonosai azonosulnak, és elkötelezettek a feladat adott időkeretben történő elvégzésére.

Csatlakozás a biztonság emberi oldalával: Az átalakítás ezen időszakában az emberek bevonása és az új elvárások a következő módon:

A csapattagok átalakításának aktív támogatása egyértelmű kommunikációval és coachinggal a következőkkel kapcsolatban:

- Milyen készségeket kell tanulniuk.

- Miért kell megtanulniuk a készségeket (és ennek előnyeit).

- Hogyan szerezheti be ezt a tudást (és hogyan biztosíthatja a tanuláshoz szükséges erőforrásokat).

A tervet a stratégia és a tervsablon használatával dokumentálhatja. A Microsoft online biztonsági képzésével pedig segíthet a csapattagok oktatásában.

A biztonságtudatosság növelése annak érdekében, hogy az emberek valóban csatlakozzanak a szervezet biztonságának megőrzéséhez.

Tekintse át a Microsoft tanulságait és útmutatásait: A Microsoft elemzéseket és perspektívákat tett közzé, amelyek segítségével a szervezet megtervezheti a felhőre való átállást és egy modern biztonsági stratégiát. Az anyag tartalmazza a rögzített betanítást, a dokumentációt, a biztonsági ajánlott eljárásokat és az ajánlott szabványokat.

A terv és az architektúra összeállításához a Microsoft biztonsági dokumentációjában talál technikai útmutatást.

| Elszámoltatható csapat | Felelős és támogató csapatok |

|---|---|

Biztonsági terv jóváhagyása:

A biztonsági vezető csapatnak (CISO vagy azzal egyenértékű) jóvá kell hagynia a tervet.

4. lépés: Új számítási feladatok védelme

Sokkal egyszerűbb biztonságos állapotban kezdeni, mint a biztonság későbbi környezetbe való utólagos beépítéséhez. Határozottan javasoljuk, hogy egy biztonságos konfigurációval kezdjen, hogy a számítási feladatokat biztonságos környezetbe migrálják, fejlesztik és tesztelik.

A célzóna megvalósítása során számos döntés befolyásolhatja a biztonsági és kockázati profilokat. A felhőbiztonsági csapatnak át kell tekintenie a célzóna konfigurációját, hogy megfeleljen a szervezet biztonsági alapkonfigurációiban szereplő biztonsági szabványoknak és követelményeknek.

Termékek:

- Győződjön meg arról, hogy az új célzónák megfelelnek a szervezet megfelelőségi és biztonsági követelményeinek.

Útmutató a termék befejezésének támogatásához:

Meglévő követelmények és felhőjavaslatok kombinálása: Kezdje az ajánlott útmutatással, majd ezt az egyedi biztonsági követelményekhez igazítsa. Kihívásokat tapasztaltunk a meglévő helyszíni szabályzatok és szabványok kikényszerítésével kapcsolatban, mivel ezek gyakran elavult technológiákra vagy biztonsági megközelítésekre hivatkoznak.

A Microsoft útmutatást tett közzé a biztonsági alapkonfigurációk létrehozásához:

- Azure-beli biztonsági szabványok a stratégiához és az architektúrához: Stratégia és architektúrajavaslatok a környezet biztonsági helyzetének alakításához.

- Azure biztonsági teljesítménymutatók: Konkrét konfigurációs javaslatok az Azure-környezetek biztonságossá tételéhez.

- Az Azure biztonsági alapkonfigurációs képzése.

Biztosítson védőkorlátokat: a Széf őröknek tartalmazniuk kell az automatikus szabályzat-naplózást és -végrehajtást. Ezen új környezetek esetében a csapatoknak törekedniük kell a szervezet biztonsági alapkonfigurációinak naplózására és betartatására. Ezek az erőfeszítések segítenek minimalizálni a számítási feladatok fejlesztése során felmerülő biztonsági meglepetéseket, valamint a számítási feladatok folyamatos integrációját és folyamatos üzembe helyezését.

A Microsoft számos natív képességet biztosít az Azure-ban ennek engedélyezéséhez:

Biztonsági pontszám: Az Azure biztonsági helyzetének pontszámos felmérésével nyomon követheti a szervezet biztonsági erőfeszítéseit és projektjeit.

Azure Policy: Ez a többi szolgáltatás által használt láthatósági és ellenőrzési képességek alapja. Az Azure Policy integrálva van az Azure Resource Managerbe, így a módosítások naplózása és a szabályzatok kikényszerítése az Azure bármely erőforrásán a létrehozás előtt, alatt vagy után.

Azure Policy mint kód: Ez a megközelítés a szabályzatdefiníciókat a forráskontrollban tartja, és a DevOpst, az infrastruktúrát kódként (IaC) és az Azure Policyt kombinálja a szabályzatok, a kezdeményezések (definíciók beállítása), a hozzárendelések és a szabályzatok kivételeinek nagy léptékű üzembe helyezéséhez.

A célzóna műveleteinek javítása: Ajánlott eljárások használata a célzónán belüli biztonság javításához.

| Elszámoltatható csapat | Felelős és támogató csapatok |

|---|---|

5. lépés: Meglévő felhőbeli számítási feladatok védelme

Számos szervezet már üzembe helyezett eszközöket vállalati felhőkörnyezetekben a biztonsági ajánlott eljárások alkalmazása nélkül, ami növeli az üzleti kockázatot.

Miután meggyőződett arról, hogy az új alkalmazások és célzónák betartják a biztonsági ajánlott eljárásokat, a meglévő környezetek ugyanazon szabványoknak való megfelelésére kell összpontosítania.

Termékek:

Győződjön meg arról, hogy minden meglévő felhőkörnyezet és célzóna megfelel a szervezet megfelelőségi és biztonsági követelményeinek.

Az éles környezetek üzemkészségének tesztelése a biztonsági alapkonfigurációkra vonatkozó szabályzatok használatával.

A biztonsági alapkonfigurációk tervezési útmutatójának és biztonsági követelményeinek betartásának ellenőrzése.

Útmutató a termék befejezésének támogatásához:

Használja ugyanazokat a biztonsági alapkonfigurációkat, amelyeket a 4. lépésben készített, mint az ideális állapot. Előfordulhat, hogy bizonyos szabályzatbeállításokat csak naplózásra kell módosítania a kényszerítés helyett.

Egyensúlyba hozza a működési és biztonsági kockázatokat. Mivel ezek a környezetek olyan éles rendszereket üzemeltethetnek, amelyek lehetővé teszik a kritikus üzleti folyamatokat, előfordulhat, hogy a működési állásidő kockázatának elkerülése érdekében fokozatosan kell biztonsági fejlesztéseket végrehajtania.

Rangsorolja a biztonsági kockázatok felderítését és szervizelését az üzleti kritikusság alapján. Kezdje olyan számítási feladatokkal, amelyek nagy üzleti hatással vannak, ha veszélybe kerülnek, és olyan számítási feladatokat, amelyek magas kockázatnak vannak kitéve.

További információ: Üzletileg kritikus fontosságú alkalmazások azonosítása és besorolása.

| Elszámoltatható csapat | Felelős és támogató csapatok |

|---|---|

6. lépés: A biztonsági helyzet kezelésének és javításának szabályozása

Mint minden modern szemlélet, a biztonság is iteratív folyamat, amely a folyamatos fejlesztésre összpontosít. A biztonsági helyzet akkor is romlhat, ha a szervezetek nem összpontosítanak rá az idő múlásával.

A biztonsági követelmények következetes alkalmazása megbízható szabályozási szemléletekből és automatizált megoldásokból származik. Miután a felhőbiztonsági csapat meghatározta a biztonsági alapkonfigurációkat, ezeket a követelményeket naplózni kell annak biztosítása érdekében, hogy azokat következetesen alkalmazzák az összes felhőkörnyezetre (és szükség esetén kikényszerítve).

Termékek:

Győződjön meg arról, hogy a szervezet biztonsági alapkonfigurációi az összes releváns rendszerre érvényesek. A rendellenességek naplózása biztonságos pontszám vagy hasonló mechanizmus használatával.

Dokumentálja a biztonsági alapkonfigurációra vonatkozó szabályzatokat, folyamatokat és tervezési útmutatót a Biztonsági alapkonfiguráció szemléletsablonban.

Útmutató a termék befejezésének támogatásához:

Ugyanazokat a biztonsági alapkonfigurációkat és naplózási mechanizmusokat használja, amelyeket a 4. lépésben létrehozott az alapkonfigurációk monitorozásának technikai összetevőiként. A konzisztencia biztosítása érdekében egészítse ki ezeket az alapkonfigurációkat személyekkel és folyamatvezérlőkkel.

Győződjön meg arról, hogy minden számítási feladat és erőforrás megfelel a megfelelő elnevezési és címkézési konvencióknak. Címkézési konvenciók kényszerítése az Azure Policy használatával, különös hangsúlyt fektetve az adatérzékenység címkéire.

Ha még nem ismerkedik a felhőszabályozással, a Szabályozási módszertan használatával szabályozási szabályzatokat, folyamatokat és szemléleteket hozhat létre.

| Elszámoltatható csapat | Felelős és támogató csapatok |

|---|---|

Következő lépések

Az útmutató lépései segítettek implementálni a vállalat biztonsági kockázatainak következetes kezeléséhez szükséges stratégiát, ellenőrzéseket, folyamatokat, készségeket és kultúrát.

A felhőbiztonság működési módjának folytatásához vegye figyelembe az alábbi lépéseket:

Tekintse át a Microsoft biztonsági dokumentációját. Technikai útmutatást nyújt a biztonsági szakembereknek a kiberbiztonsági stratégia, az architektúra és a rangsorolási ütemtervek kialakításához és fejlesztéséhez.

Tekintse át az Azure-szolgáltatások beépített biztonsági vezérlőinek biztonsági adatait.

Tekintse át az Azure biztonsági eszközeit és szolgáltatásait az Azure-ban elérhető biztonsági szolgáltatásokban és technológiákban.

Tekintse át a Microsoft adatvédelmi központját. Átfogó útmutatást, jelentéseket és kapcsolódó dokumentációt tartalmaz, amelyek segíthetnek a kockázatértékelések elvégzésében a szabályozási megfelelőségi folyamatok részeként.

Tekintse át a biztonsági követelmények teljesítését megkönnyítő külső eszközöket. További információ: Biztonsági megoldások integrálása Felhőhöz készült Microsoft Defender.

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: