Példaarchitektúrák az Azure VMware Solutionshez

Az Azure VMware Solution kezdőzónájának létrehozásához először ki kell terveznie és implementálnia kell a hálózati képességeket. Az Azure hálózatkezelési termékei és szolgáltatásai számos különböző hálózati forgatókönyvet támogatnak. Válassza ki az igényeinek megfelelő architektúrát és tervet a szolgáltatások strukturálására a szervezet számítási feladatainak, szabályozásának és követelményeinek kiértékelésével.

Az Azure VMware-megoldás üzembe helyezési döntésének meghozatala előtt tekintse át az alábbi szempontokat és legfontosabb követelményeket.

- HTTP/S vagy nem HTTP/S internetes bejövő forgalomra vonatkozó követelmények az Azure VMware Solution-alkalmazásokba

- Az internetes kimenő forgalom útvonalának szempontjai

- L2-bővítmény áttelepítésekhez

- NVA-használat az aktuális architektúrában

- Azure VMware Solution-kapcsolat standard központi virtuális hálózathoz vagy Virtual WAN-központhoz

- Privát ExpressRoute-kapcsolat a helyszíni adatközpontokból az Azure VMware Solutionbe (és ha engedélyeznie kell az ExpressRoute Global Reachet vagy sem)

- Forgalomvizsgálati követelmények:

- Internetes bemenő forgalom az Azure VMware Solution-alkalmazásokba

- Az Azure VMware Solution kimenő internet-hozzáférése

- Azure VMware Solution-hozzáférés helyszíni adatközpontokhoz

- Azure VMware-megoldás hozzáférése az Azure-beli virtuális hálózathoz

- Forgalom az Azure VMware Solution magánfelhőben

Az alábbi táblázat a VMware-megoldás forgalomvizsgálati követelményeit használja, hogy javaslatokat és szempontokat nyújtson a leggyakoribb hálózati forgatókönyvekhez.

| Eset | Forgalomvizsgálati követelmények | Ajánlott megoldástervezés | Megfontolások |

|---|---|---|---|

| 0 | - Internetes bejövő forgalom - Internetes kimenő forgalom |

Használjon egy Virtual WAN által védett központot az alapértelmezett átjárópropagálással. HTTP/S-forgalom esetén használja Azure-alkalmazás Átjárót. Nem HTTP/S forgalom esetén használja az Azure Firewallt. Biztonságos Virtuális WAN-központ üzembe helyezése és nyilvános IP-cím engedélyezése az Azure VMware Solutionben. |

Ez a megoldás nem működik a helyszíni szűréshez. A Global Reach megkerüli a Virtual WAN-központokat. |

| 2 | - Internetes bejövő forgalom - Internetes kimenő forgalom - Helyszíni adatközpontba – Az Azure Virtual Networkbe |

Használjon külső tűzfal NVA-megoldásokat a központi virtuális hálózatban az Azure Route Serverrel. A Global Reach letiltása. HTTP/S-forgalom esetén használja Azure-alkalmazás Átjárót. Nem HTTP/S forgalom esetén használjon egy külső NVA-tűzfalat az Azure-ban. |

Válassza ezt a lehetőséget, ha a meglévő NVA-t szeretné használni, és központosítani szeretné az összes forgalomvizsgálatot a központi virtuális hálózaton. |

| 3 | - Internetes bejövő forgalom - Internetes kimenő forgalom - Helyszíni adatközpontba – Az Azure Virtual Networkbe Az Azure VMware-megoldáson belül |

Használja az NSX-T adatközpontot vagy egy külső NVA-tűzfalat az Azure VMware Solutionben. A HTTP-khez az Application Gatewayt vagy az Azure Firewallt használja a nem HTTPs-forgalomhoz. Telepítse a biztonságos Virtual WAN-központot, és engedélyezze a nyilvános IP-címet az Azure VMware Solutionben. |

Ezt a lehetőséget akkor válassza, ha két vagy több Azure VMware Solution magánfelhő forgalmát kell megvizsgálnia. Ezzel a beállítással natív NSX-T-funkciókat használhat. Ezt a lehetőséget kombinálhatja az Azure VMware Solutionben L1 és L0 között futó NVA-kkal is. |

| 4 | - Internetes bejövő forgalom - Internetes kimenő forgalom – Helyszíni adatközpontba – Az Azure Virtual Networkbe |

Külső tűzfalmegoldások használata egy központi virtuális hálózaton az Azure Route Serverrel. HTTP- és HTTPS-forgalom esetén használja Azure-alkalmazás Átjárót. Nem HTTP/HTTPS-forgalom esetén használjon egy külső NVA tűzfalat az Azure-ban. Használjon helyszíni, külső tűzfalat NVA-t. Külső tűzfalmegoldások üzembe helyezése központi virtuális hálózaton az Azure Route Serverrel. |

Ezt a lehetőséget választva meghirdetheti az Útvonalat az 0.0.0.0/0 Azure Hub virtuális hálózatában lévő NVA-ból egy Azure VMware-megoldásba. |

A hálózatkezelési forgatókönyvek legfontosabb pontjai:

- Minden forgatókönyv hasonló bemeneti mintákkal rendelkezik az Application Gateway és az Azure Firewall használatával.

- Az Azure VMware Solutionben L4-L7 terheléselosztó NVA-kat használhat.

- Ezen forgatókönyvek bármelyikéhez használhatja az NSX-T adatközponti tűzfalat.

Az alábbi szakaszok az Azure VMware Solution magánfelhőinek architekturális mintáit ismertetik. Ez a lista nem teljes. További információkért tekintse meg az Azure VMware Solution hálózatkezelési és összekapcsolási fogalmait.

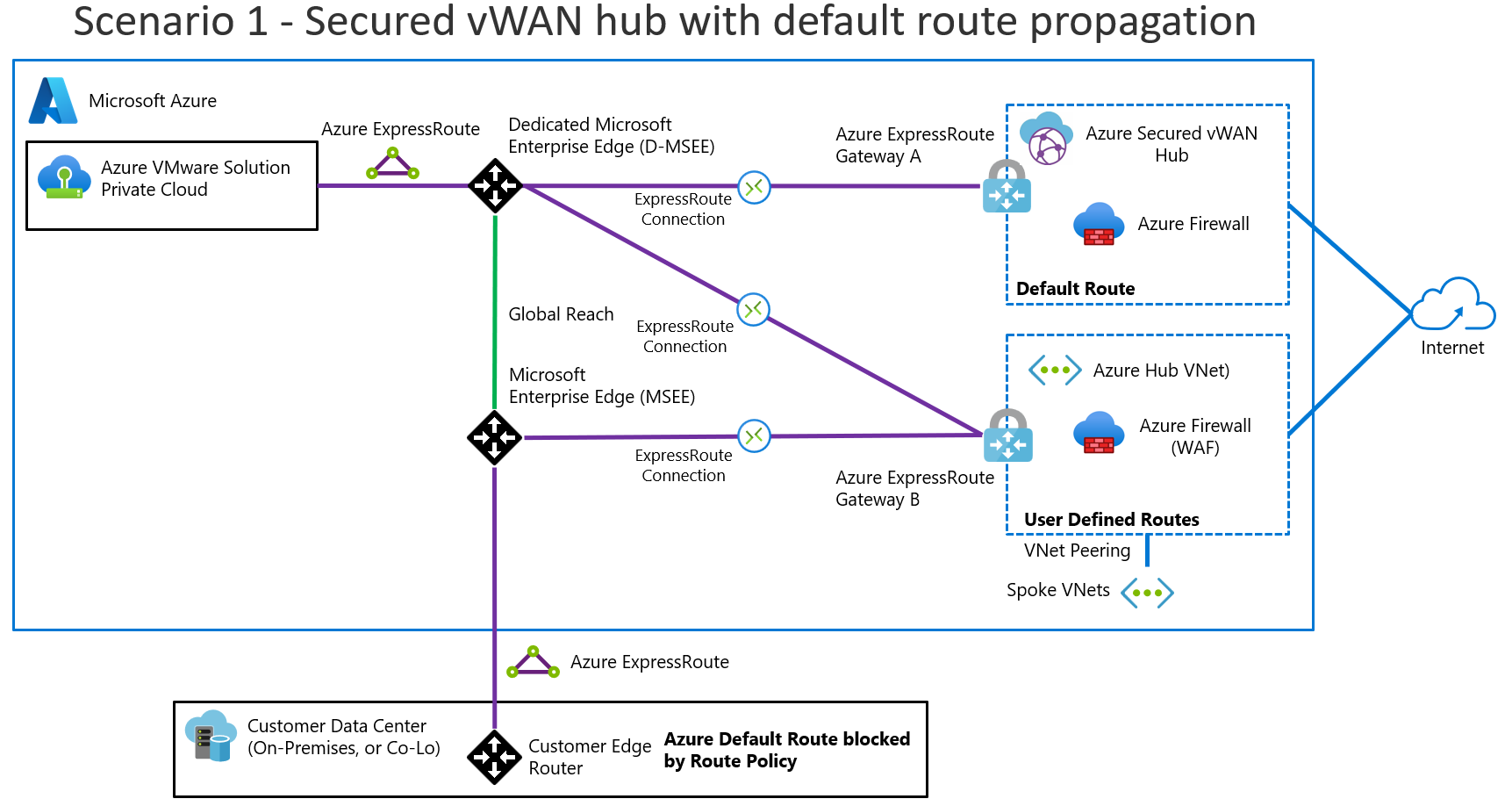

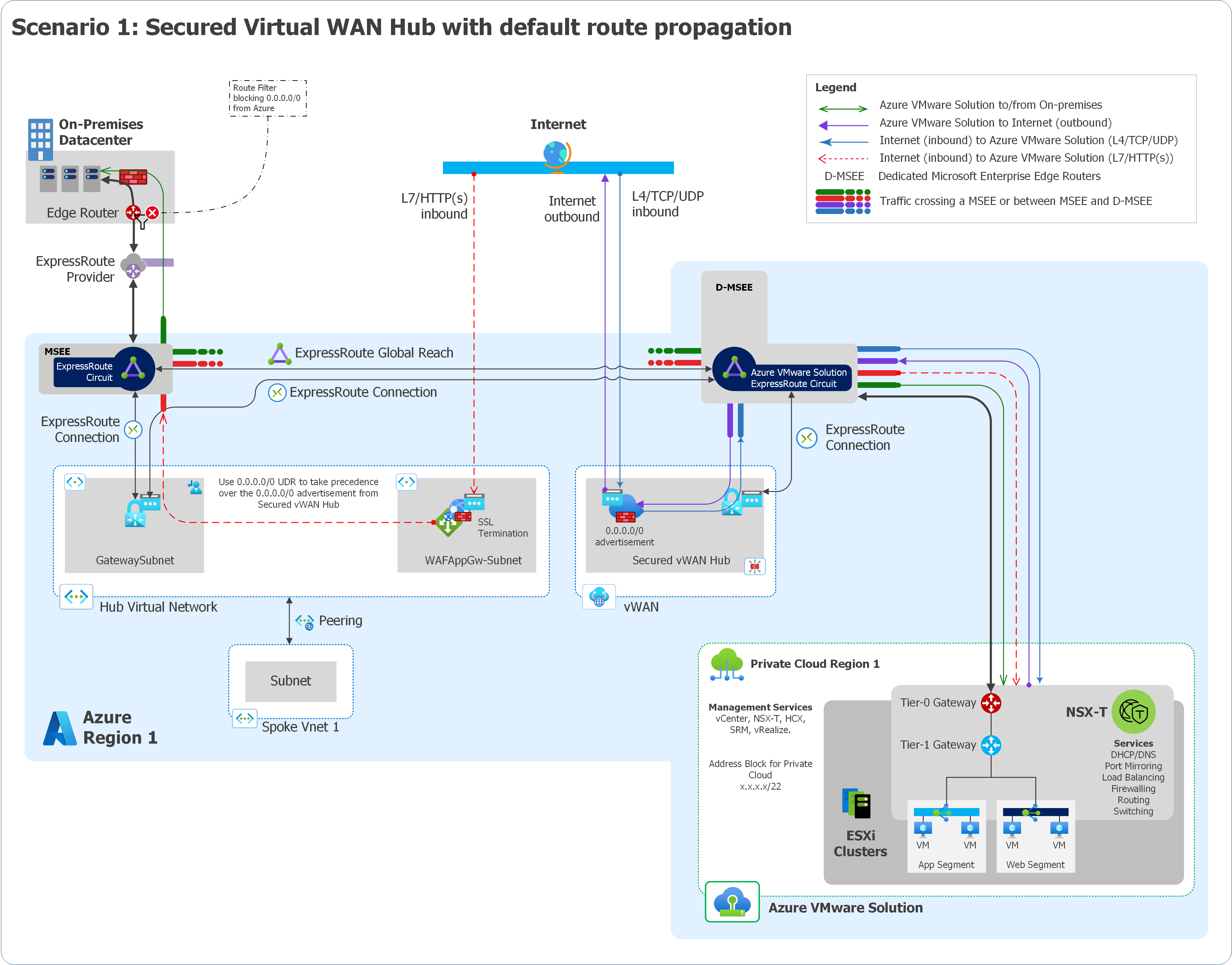

Biztonságos virtuális WAN-központ alapértelmezett útvonalpropagálással

Ez a forgatókönyv az alábbi ügyfélprofilt, architekturális összetevőket és szempontokat foglalja magában.

Ügyfélprofil

Ez a forgatókönyv akkor ideális, ha:

- Nincs szükség forgalomvizsgálatra az Azure VMware Solution és az Azure Virtual Network között.

- Nincs szükség forgalomvizsgálatra az Azure VMware Solution és a helyszíni adatközpontok között.

- Forgalomvizsgálatra van szükség az Azure VMware Solution számítási feladatai és az internet között.

Ebben a forgatókönyvben használja az Azure VMware Solutiont, például egy szolgáltatásként nyújtott platformot (PaaS- ajánlat). Ebben a forgatókönyvben nem ön a nyilvános IP-címek tulajdonosa. Szükség esetén adjon hozzá nyilvános L4- és L7-alapú bejövő szolgáltatásokat. Előfordulhat, hogy már rendelkezik ExpressRoute-kapcsolattal a helyszíni adatközpontok és az Azure között.

Magas szintű áttekintés

Az alábbi ábra a forgatókönyv magas szintű áttekintését nyújtja.

Az architektúra összetevői

Ezt a forgatókönyvet a következőkkel valósítja meg:

- Azure Firewall biztonságos virtuális WAN-központban tűzfalakhoz

- Application Gateway L7 terheléselosztáshoz

- L4 célhálózati címfordítás (DNAT) az Azure Firewall használatával a hálózati bejövő forgalom lefordításához és szűréséhez

- Kimenő internet az Azure Firewallon keresztül a Virtual WAN-központban

- EXR, VPN vagy SD-WAN a helyszíni adatközpontok és az Azure VMware Solution közötti kapcsolathoz

Megfontolások

Ha nem szeretné megkapni az alapértelmezett útvonalhirdetést 0.0.0.0/0 az Azure VMware Solutiontől, mert az ütközik a meglévő környezettel, további munkát kell végeznie.

Az Azure Firewall egy biztonságos Virtual WAN-központban meghirdeti az 0.0.0.0/0 Azure VMware Solution felé vezető útvonalat. Ezt az útvonalat a helyszínen is meghirdetik a Global Reachen keresztül. Helyszíni útvonalszűrő implementálása az útvonaltanulás megakadályozása 0.0.0.0/0 érdekében. Kerülje ezt a problémát az SD-WAN vagy a VPN használatával.

Ha jelenleg expressRoute-átjárón keresztül csatlakozik egy virtuális hálózatalapú küllős topológiához ahelyett, hogy közvetlenül csatlakozik, a Virtual WAN hub alapértelmezett 0.0.0.0/0 útvonala erre az átjáróra propagálódik, és elsőbbséget élvez a virtuális hálózatba épített internetes rendszer útvonalával szemben. Ezt a problémát elkerülheti, 0.0.0.0/0 ha egy felhasználó által megadott útvonalat implementál a virtuális hálózaton a tanult alapértelmezett útvonal felülbírálása érdekében.

Létrehozott VPN-, ExpressRoute- vagy virtuális hálózati kapcsolatokat egy biztonságos Virtual WAN-központhoz, amely nem igényel 0.0.0.0/0 hirdetést, mégis megkapja a hirdetést. Ennek megakadályozásához a következőkre van lehetőség:

- Szűrje ki az

0.0.0.0/0útvonalat egy helyszíni peremeszközzel. - Tiltsa le

0.0.0.0/0a propagálást adott kapcsolatokon.- Bontsa le az ExpressRoute-t, a VPN-t vagy a virtuális hálózatot.

- Propagálás engedélyezése

0.0.0.0/0. - Tiltsa le

0.0.0.0/0a propagálást az adott kapcsolatokon. - Csatlakoztassa újra ezeket a kapcsolatokat.

Az Application Gatewayt a központhoz csatlakoztatott küllős virtuális hálózaton vagy a központi virtuális hálózaton üzemeltetheti.

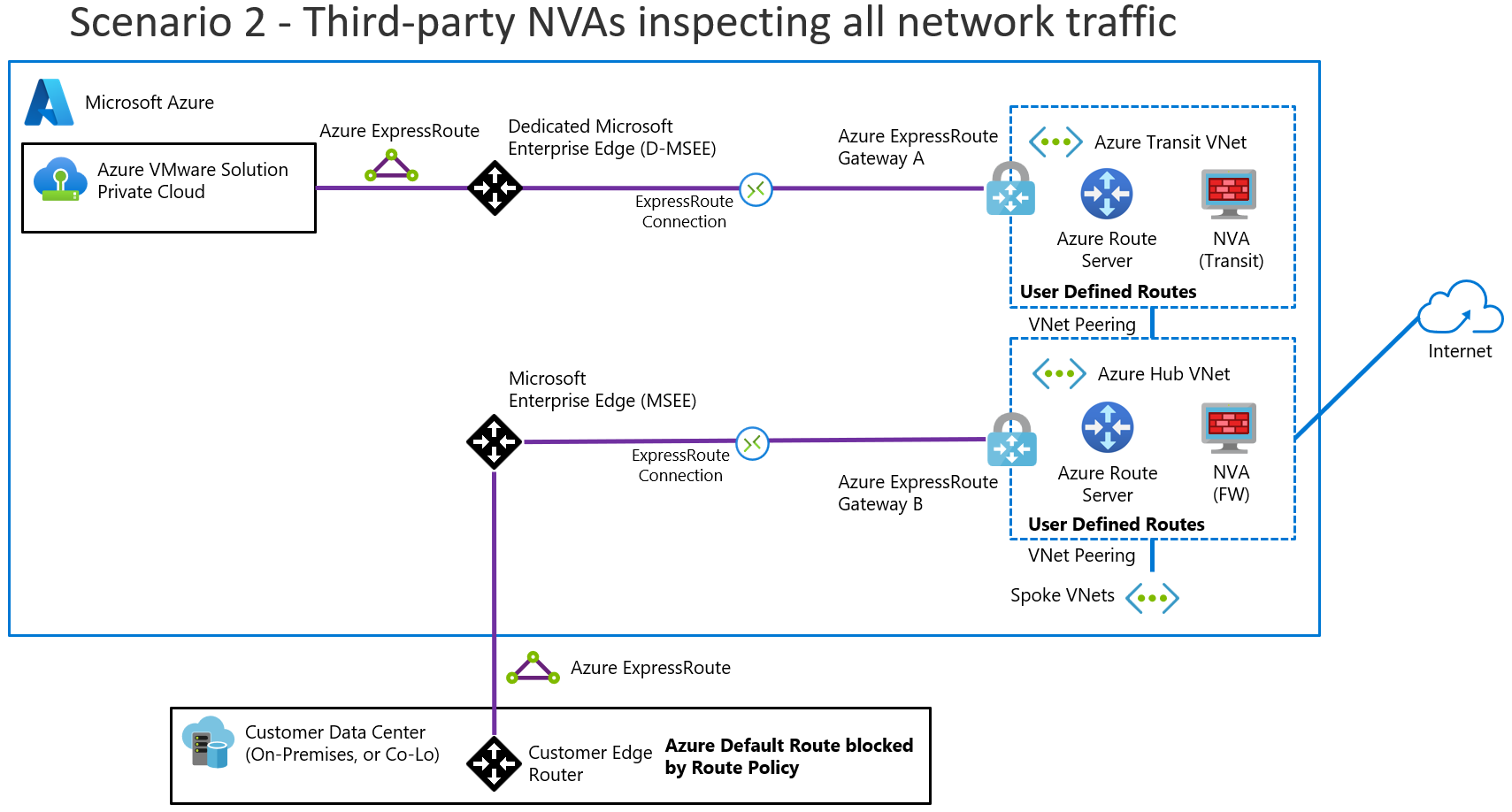

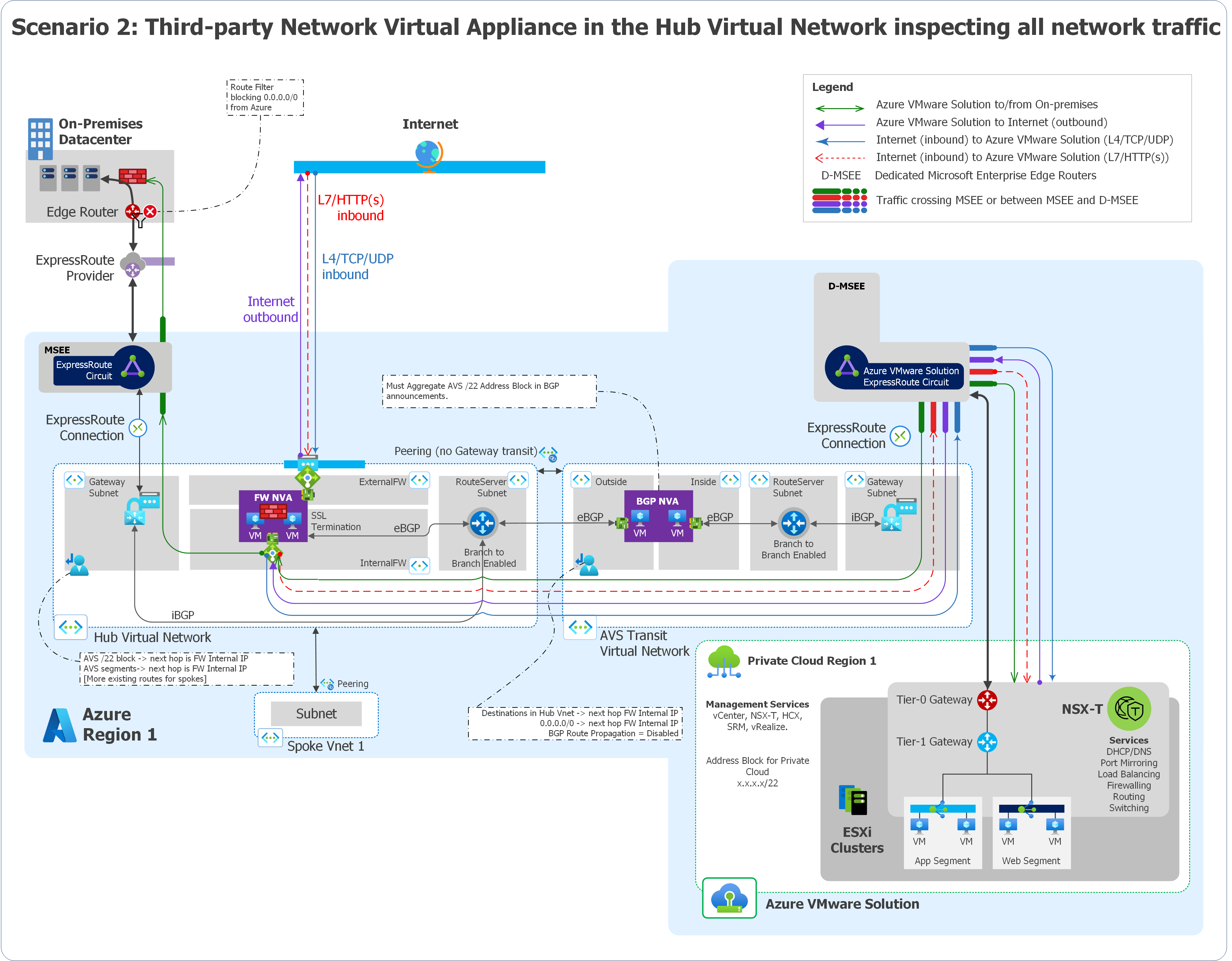

Hálózati virtuális berendezés az Azure Virtual Networkben az összes hálózati forgalom vizsgálatához

Ez a forgatókönyv az alábbi ügyfélprofilt, architekturális összetevőket és szempontokat foglalja magában.

Ügyfélprofil

Ez a forgatókönyv akkor ideális, ha:

- A teljes forgalom vizsgálatához külső tűzfal NVA-kat kell használnia egy központi virtuális hálózaton, és geopolitikai vagy egyéb okokból nem használhatja a Global Reach szolgáltatást.

- A helyszíni adatközpontok és az Azure VMware Solution között van.

- Az Azure Virtual Network és az Azure VMware Solution között van.

- Internetes bejövő forgalomra van szüksége az Azure VMware Solutionből.

- Internetkapcsolatra van szüksége az Azure VMware Solutionbe.

- Az Azure VMware Solution magánfelhőn kívüli tűzfalak részletes vezérlésére van szükség.

- Több nyilvános IP-címre van szüksége a bejövő szolgáltatásokhoz, és előre definiált IP-címek blokkjára van szüksége az Azure-ban. Ebben a forgatókönyvben nem ön a nyilvános IP-címek tulajdonosa.

Ez a forgatókönyv feltételezi, hogy ExpressRoute-kapcsolattal rendelkezik a helyszíni adatközpontok és az Azure között.

Magas szintű áttekintés

Az alábbi ábra a forgatókönyv magas szintű áttekintését nyújtja.

Az architektúra összetevői

Ezt a forgatókönyvet a következőkkel valósítja meg:

- Külső tűzfal NVA-k, amelyek egy virtuális hálózaton vannak üzemeltetve a forgalomvizsgálathoz és más hálózati funkciókhoz.

- Az Azure Route Server az Azure VMware Solution, a helyszíni adatközpontok és a virtuális hálózatok közötti forgalom irányításához.

- Application Gateway az L7 HTTP/S terheléselosztáshoz.

Ebben a forgatókönyvben le kell tiltania az ExpressRoute Global Reach szolgáltatást. A külső NVA-k felelősek az Azure VMware Solution felé irányuló kimenő internet biztosításáért.

Megfontolások

- Ehhez a forgatókönyvhöz soha ne konfigurálja az ExpressRoute Global Reachet, mert lehetővé teszi, hogy az Azure VMware Solution forgalma közvetlenül a Microsoft Enterprise Edge (MSEE) ExpressRoute-útválasztók között áramoljon, és kihagyja a központi virtuális hálózatot.

- Az Azure Route Servert üzembe kell helyezni a központi virtuális hálózaton, és bGP-társviszonyban kell lennie az átviteli virtuális hálózaton található NVA-kkal. Konfigurálja az Azure Route Servert az ágak közötti kapcsolat engedélyezéséhez.

- Az egyéni útvonaltáblák és a felhasználó által megadott útvonalak segítségével irányíthatja a forgalmat az Azure VMware Solutionbe vagy onnan a külső tűzfal NVA-k terheléselosztójához. Minden HA mód (aktív/aktív és aktív/készenléti) támogatott, garantált útválasztási szimmetriával.

- Ha magas rendelkezésre állásra van szüksége az NVA-khoz, tekintse meg az NVA szállítói dokumentációját, és telepítse a magas rendelkezésre állású NVA-kat.

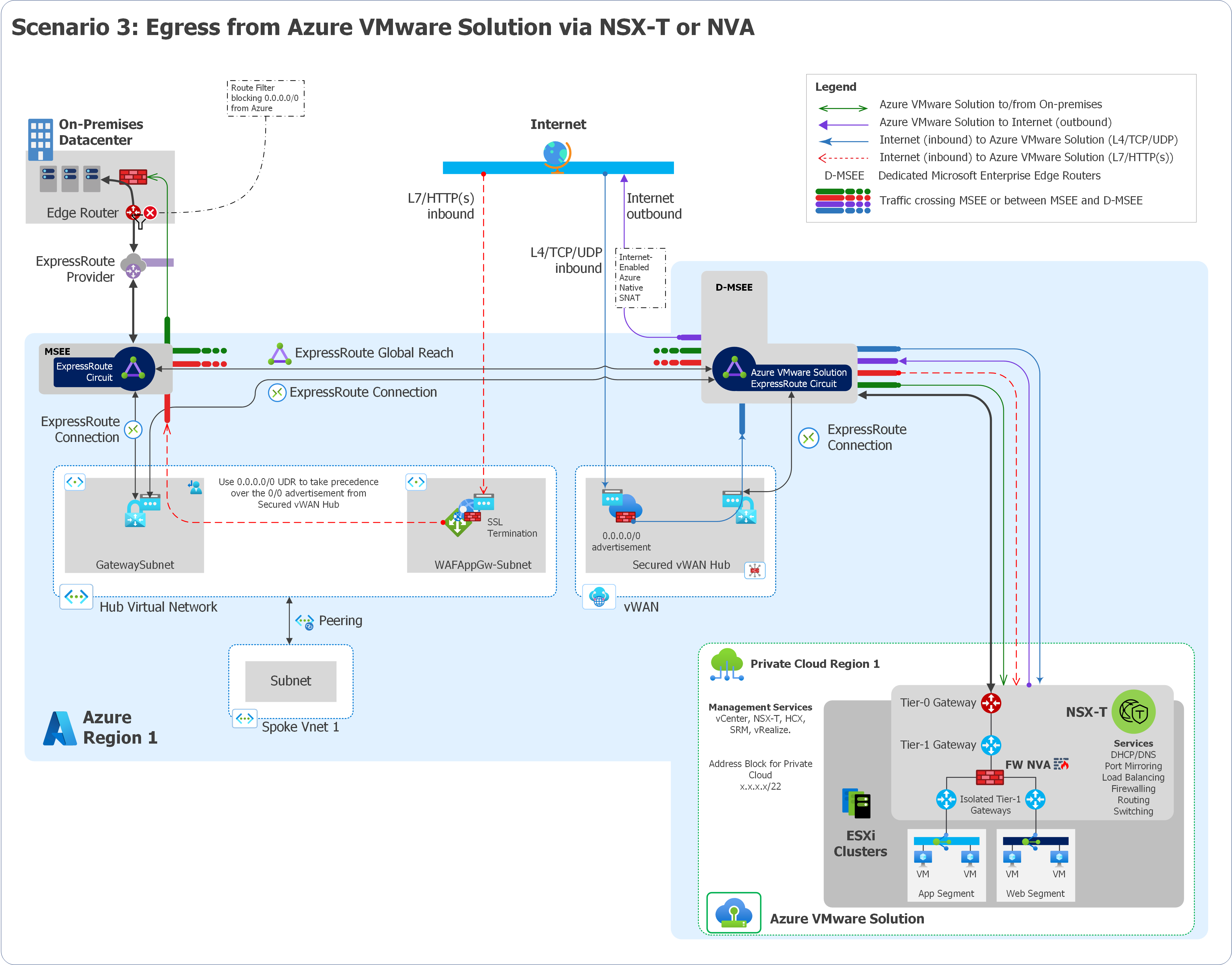

Kimenő forgalom az Azure VMware-megoldásból NSX-T vagy NVA használatával vagy nélküle

Ez a forgatókönyv az alábbi ügyfélprofilt, architekturális összetevőket és szempontokat foglalja magában.

Ügyfélprofil

Ez a forgatókönyv akkor ideális, ha:

- A natív NSX-T adatközpont-platformot kell használnia, ezért PaaS-telepítésre van szüksége az Azure VMware Solutionhez.

- A forgalomvizsgálathoz szüksége van egy saját licencű (BYOL) NVA-ra az Azure VMware Solutionben.

- Előfordulhat, hogy már rendelkezik ExpressRoute-kapcsolattal a helyszíni adatközpontok és az Azure között.

- Bejövő HTTP/S vagy L4 szolgáltatásokra van szüksége.

Az Azure VMware Solutionből az Azure Virtual Networkbe, az Azure VMware Solutionből az internetre, valamint az Azure VMware Solutionből a helyszíni adatközpontba irányuló összes forgalom az NSX-T adatközpont 0. rétegbeli/1. rétegbeli átjáróján vagy az NVA-n keresztül történik.

Magas szintű áttekintés

Az alábbi ábra a forgatókönyv magas szintű áttekintését nyújtja.

Az architektúra összetevői

Ezt a forgatókönyvet a következőkkel valósítja meg:

- NSX elosztott tűzfal (DFW) vagy egy NVA az 1. réteg mögött az Azure VMware Solutionben.

- Application Gateway az L7 terheléselosztás biztosításához.

- L4 DNAT az Azure Firewall használatával.

- Internetkitörés az Azure VMware Solutionből.

Megfontolások

Engedélyezze az internet-hozzáférést az Azure Portalon. Ebben a kialakításban a kimenő IP-címek változhatnak, és nem determinisztikusak. A nyilvános IP-címek az NVA-n kívül találhatók. Az Azure VMware Solution NVA-je továbbra is magánhálózati IP-címmel rendelkezik, és nem határozza meg a kimenő nyilvános IP-címet.

Az NVA byol. Az Ön felelőssége, hogy licencet hozzon létre, és magas rendelkezésre állást valósítson meg az NVA számára.

Tekintse meg a VMware dokumentációját az NVA elhelyezési lehetőségeiről, valamint a virtuális gépeken legfeljebb nyolc virtuális hálózati adapter (NIC) VMware-korlátozásáról. További információ: Tűzfalintegráció az Azure VMware Solutionben.

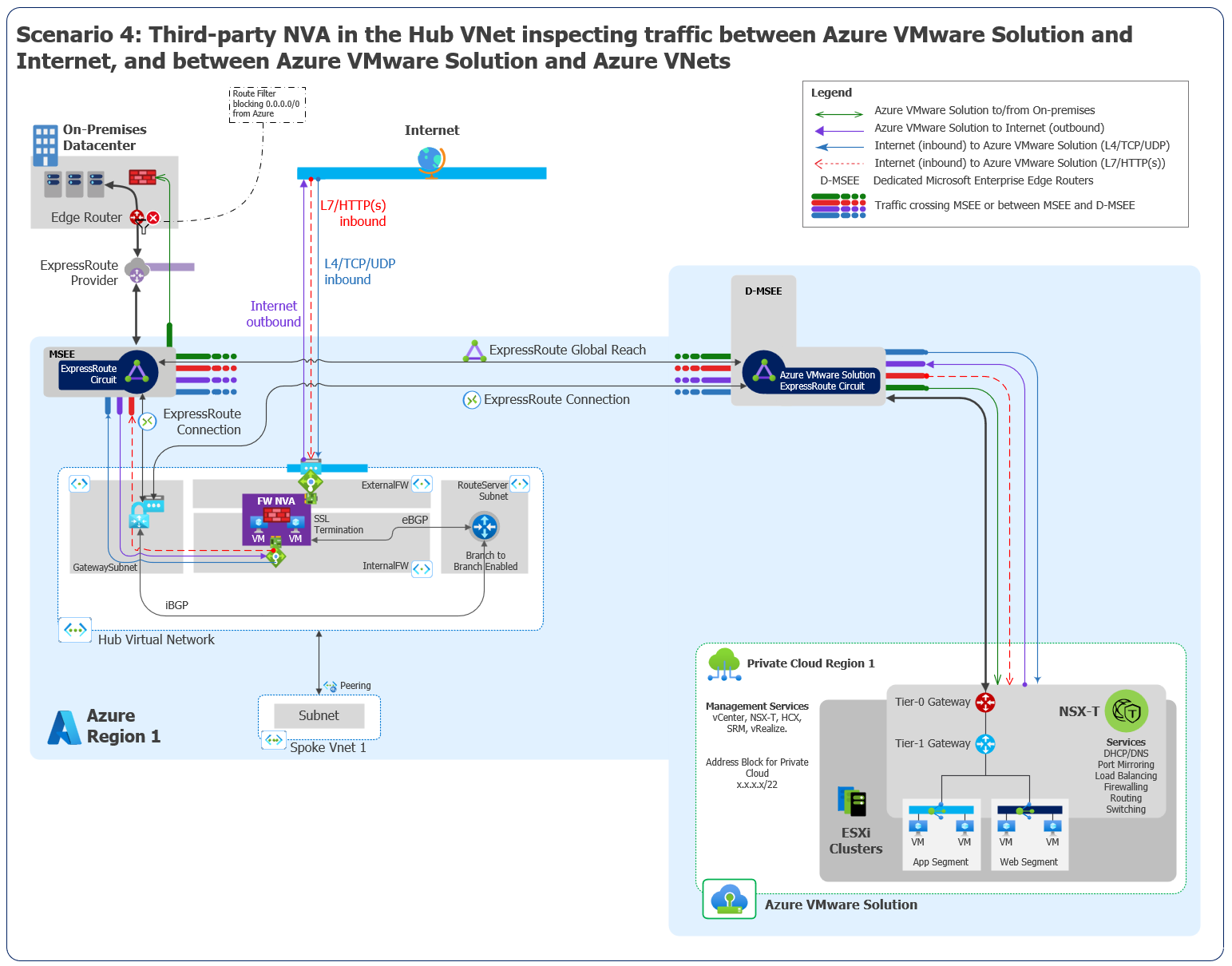

Külső tűzfalmegoldások egy központi virtuális hálózatban az Azure Route Serverrel

Ez a forgatókönyv a következő ügyfélprofillal, architekturális összetevőkkel és szempontokval rendelkezik:

Ügyfélprofil

Ez a forgatókönyv akkor ideális, ha:

- Azt szeretné, hogy az Azure VMware Solution internetkapcsolata harmadik féltől származó NVA-ját használja az Azure VNet Hubban, és meg szeretné vizsgálni az Azure VMware Solution és az Azure Virtual Network közötti forgalmat.

- A helyszíni adatközpontok és az Azure közötti forgalmat a helyszíni, külső NVA használatával szeretné megvizsgálni.

- Több nyilvános IP-címre van szüksége a bejövő szolgáltatásokhoz, és előre definiált IP-címek blokkjára van szüksége az Azure-ban. Ebben a forgatókönyvben nem ön a nyilvános IP-címek tulajdonosa.

- Az Azure VMware Solution magánfelhőn kívüli tűzfalak részletes vezérlésére van szükség.

Magas szintű áttekintés

Az alábbi ábra a forgatókönyv magas szintű áttekintését nyújtja.

Az architektúra összetevői

Ezt a forgatókönyvet a következőkkel valósítja meg:

- Külső NVA-k aktív-aktív vagy aktív-készenléti virtuális hálózatban tűzfalakhoz és egyéb hálózati funkciókhoz.

- Az Azure Route Serverrel útvonalakat cserélhet az Azure VMware Solution, a helyszíni adatközpontok és a virtuális hálózatok között.

- A külső NVA-k az Azure Virtual Network hubon, hogy kimenő internetet biztosítsanak az Azure VMware Solution számára.

- ExpressRoute a helyszíni adatközpontok és az Azure VMware Solution közötti kapcsolathoz.

Megfontolások

- Ebben a kialakításban a kimenő nyilvános IP-címek az Azure-beli virtuális hálózat NVA-kkal rendelkeznek.

- A BGP virtuális hálózati központ külső NVA-jai az Azure Route Serverrel (ECMP) társviszonyban vannak, és meghirdetik az alapértelmezett útvonalat)

0.0.0.0/0az Azure VMware Solutionhez. - Az alapértelmezett útvonal

0.0.0.0/0a helyszínen is meghirdetve lesz a Global Reachen keresztül. Helyszíni útvonalszűrő implementálása az alapértelmezett útvonaltanulás0.0.0.0/0megakadályozása érdekében. - Az Azure VMware Solution és a helyszíni hálózat közötti forgalom az ExpressRoute Global Reachen keresztül halad át, a helyszíni társkörnyezetekben leírtak szerint az Azure VMware Solution felé. A helyszíni és az Azure VMware Solution közötti forgalomvizsgálatot a helyszíni, külső NVA végzi, nem pedig a külső NVA-k az Azure Virtual Network Hubban.

- Az Application Gatewayt a központhoz csatlakoztatott küllős virtuális hálózaton vagy a központi virtuális hálózaton is üzemeltetheti.

Következő lépések

Az Azure VMware Solution küllős hálózatokban való alkalmazásáról további információt az Azure VMware Solution integrálása küllős architektúrában című témakörben talál.

A VMware NSX-T adatközpont hálózati szegmenseire vonatkozó további információkért lásd : NSX-T Data Center hálózati összetevők konfigurálása az Azure VMware Solution használatával.

Az Azure VMware Solution felhőadaptálási keretrendszer nagyvállalati szintű célzóna architektúra alapelveinek, különböző tervezési szempontjainak és ajánlott eljárásainak megismeréséhez tekintse meg a következő cikket ebben a sorozatban:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: