Biztonsági műveletek

Ez a cikk stratégiai útmutatást nyújt a biztonsági műveleti funkció létrehozására vagy modernizálására vonatkozó vezetők számára. Az architektúrára és a technológiára összpontosító ajánlott eljárásokért lásd: Ajánlott eljárások a biztonsági műveletekhez.

A biztonsági műveletek csökkentik a kockázatokat a szervezet erőforrásaihoz hozzáférő támadók kárának korlátozásával. A biztonsági műveletek az erőforrásokhoz való hozzáférés időtartamának csökkentésére összpontosítanak az aktív támadások észlelésével, megválaszolásával és helyreállításával.

A gyors reagálás és helyreállítás védi a szervezetet azáltal, hogy kárt okoz a támadó befektetés megtérülésében (ROI). Ha a támadókat kizárják, és új támadás indítására kényszerítik, a szervezet támadási költsége megnő.

A biztonsági műveleteket (SecOps) néha biztonsági műveleti központként (SOC) is nevezik vagy strukturálják. Az operatív környezet biztonsági helyzetének kezelése a szabályozási szemlélet függvénye. A DevOps-folyamat biztonsága az innovációs biztonsági szemlélet része.

Az alábbi videóból többet is megtudhat a SecOpsról, valamint arról, hogy milyen kritikus szerepet játszik a szervezet kockázatának csökkentésében.

Kapcsolatok és folyamat

A biztonsági műveletek rendkívül technikai jellegűek lehetnek, de ami még fontosabb, ez egy emberi szemlélet. Kapcsolatok a biztonsági műveletek legértékesebb eszközei. Tapasztalatuk, képességük, betekintésük, kreativitásuk és leleményességük teszi hatékonyabbá a szemléletet.

A szervezet elleni támadásokat olyan emberek is tervezik és hajtják végre, mint a bűnözők, kémek és hacktivisták. Bár egyes árutőzsdei támadások teljesen automatizáltak, a legkárosabbakat gyakran élő emberi támadási operátorok végzik.

Összpontosítson az emberek felruházására: a cél nem az, hogy az embereket automatizálással helyettesítse. Olyan eszközökkel ruházhatja fel a felhasználókat, amelyek leegyszerűsítik a napi munkafolyamatokat. Ezek az eszközök lehetővé teszik számukra, hogy lépést tartsanak a velük szemben álló emberi támadókkal, vagy megelőzzék őket.

A jelek (valós észlelések) zajból történő gyors rendezéséhez (hamis pozitív értékek) az emberekbe és az automatizálásba is be kell fektetni. Az automatizálás és a technológia csökkentheti az emberi munkát, de a támadók emberiek, és az emberi ítélőképesség kritikus fontosságú a legyőzésükben.

A gondolkodó portfólió diverzifikálása: a biztonsági műveletek rendkívül technikai jellegűek lehetnek, de ez is csak egy új változata a törvényszéki nyomozásnak, amely számos karrierterületen, például a büntető igazságszolgáltatásban jelenik meg. Ne féljen olyan személyeket felvenni, akik erős szakértelemmel bírnak a vizsgálatban, deduktív vagy induktív okokból, és betanítani őket a technológiára.

Győződjön meg arról, hogy az emberek egészséges kultúrával vannak beállítva, és a megfelelő eredményeket mérik. Ezek a gyakorlatok növelhetik a termelékenységet és az alkalmazottak számára a munkájukat.

SecOps-kultúra

A legfontosabb kulturális elemek, amelyek a következőkre összpontosítanak:

- Küldetés igazítása: Mivel ez a munka kihívást jelent, a biztonsági műveleteknek mindig tisztában kell lennie azzal, hogy munkájuk hogyan kapcsolódik a teljes szervezet küldetéséhez és céljaihoz.

- Folyamatos tanulás: A biztonsági műveletek rendkívül részletesek, és mindig változnak, mert a támadók kreatívak és állandóak. Kritikus fontosságú, hogy folyamatosan tanuljon és dolgozzon a nagy mértékben ismétlődő vagy erősen manuális feladatok automatizálása érdekében. Az ilyen típusú feladatok gyorsan elhasználhatják a morált és a csapat hatékonyságát. Győződjön meg arról, hogy a kultúra jutalmazza a tanulást, a keresés és a javítás ezeket a fájdalompontokat.

- Csapatmunka: Megtudtuk, hogy a "magányos hős" nem működik a biztonsági műveletekben. Senki sem olyan okos, mint az egész csapat együtt. A csapatmunka a nagy nyomású munkakörnyezetet is élvezetesebbé és hatékonyabbá teszi. Fontos, hogy mindenki visszakapja egymást. Ossza meg az elemzéseket, koordinálja és ellenőrizze egymás munkáját, és folyamatosan tanuljon egymástól.

SecOps-metrikák

A metrikák a viselkedést hajtó tényezők, ezért a siker mérése kritikus fontosságú elem a helyes működéshez. A metrikák a kultúrát egyértelmű, mérhető célokká alakítják, amelyek az eredményeket hajtó célokat eredményeznek.

Megtanultuk, hogy kritikus fontosságú figyelembe venni a mértékeket, valamint a metrikákra való összpontosítás és azok kikényszerítésének módjait. Ismerje fel, hogy a biztonsági műveleteknek olyan jelentős változókat kell kezelniük, amelyek nincsenek közvetlen irányításuk alatt, például a támadásokat és a támadókat. A céloktól való eltéréseket elsősorban a folyamat- vagy eszközfejlesztés tanulási lehetőségének kell tekinteni, nem pedig azt, hogy az SOC nem felel meg a célnak.

A szervezeti kockázatra közvetlen hatást gyakoroló főbb metrikák a következők:

- A nyugtázás középideje (MTTA): A válaszképesség azon kevés elemek egyike, amelyek felett a SecOps közvetlenebb vezérlést biztosít. Mérje meg a riasztások közötti időt, például amikor a fény villogni kezd, és amikor egy elemző meglátja a riasztást, és megkezdi a vizsgálatot. A válaszképesség javításához az elemzőknek nem kell időt pazarolni a hamis pozitívok vizsgálatára. Ez könyörtelen rangsorolással érhető el, biztosítva, hogy minden olyan riasztási hírcsatorna, amely elemzői választ igényel, 90%-os valós pozitív észlelési rekorddal rendelkezzen.

- Szervizelés átlagos ideje (MTTR): A kockázatcsökkentés hatékonysága a következő időszakban méri. Ez az az időszak, amikor az elemző megkezdi a vizsgálatot, amikor az incidenst kijavítják. Az MTTR azonosítja, hogy mennyi ideig tart a SecOps a támadó hozzáférésének a környezetből való eltávolításához. Ezek az információk segítenek meghatározni, hogy hol érdemes beruházni az elemzők kockázatcsökkentését segítő folyamatokba és eszközökbe.

- Elhárított incidensek (manuálisan vagy automatizálással): Annak mérése, hogy hány incidenst kell manuálisan orvosolni, és hogy hányat oldunk meg az automatizálással, az egy másik kulcsfontosságú módszer a személyzet tájékoztatására és az eszközökkel kapcsolatos döntések meghozatalára.

- Eszkalációk az egyes szintek között: Nyomon követheti, hogy hány incidens eszkalált a szintek között. Segít a számítási feladatok pontos nyomon követésében, hogy tájékoztassa a személyzetet és más döntéseket. Így például az eszkalált incidenseken végzett munka nem a megfelelő csapatnak van tulajdonítva.

Biztonsági műveleti modell

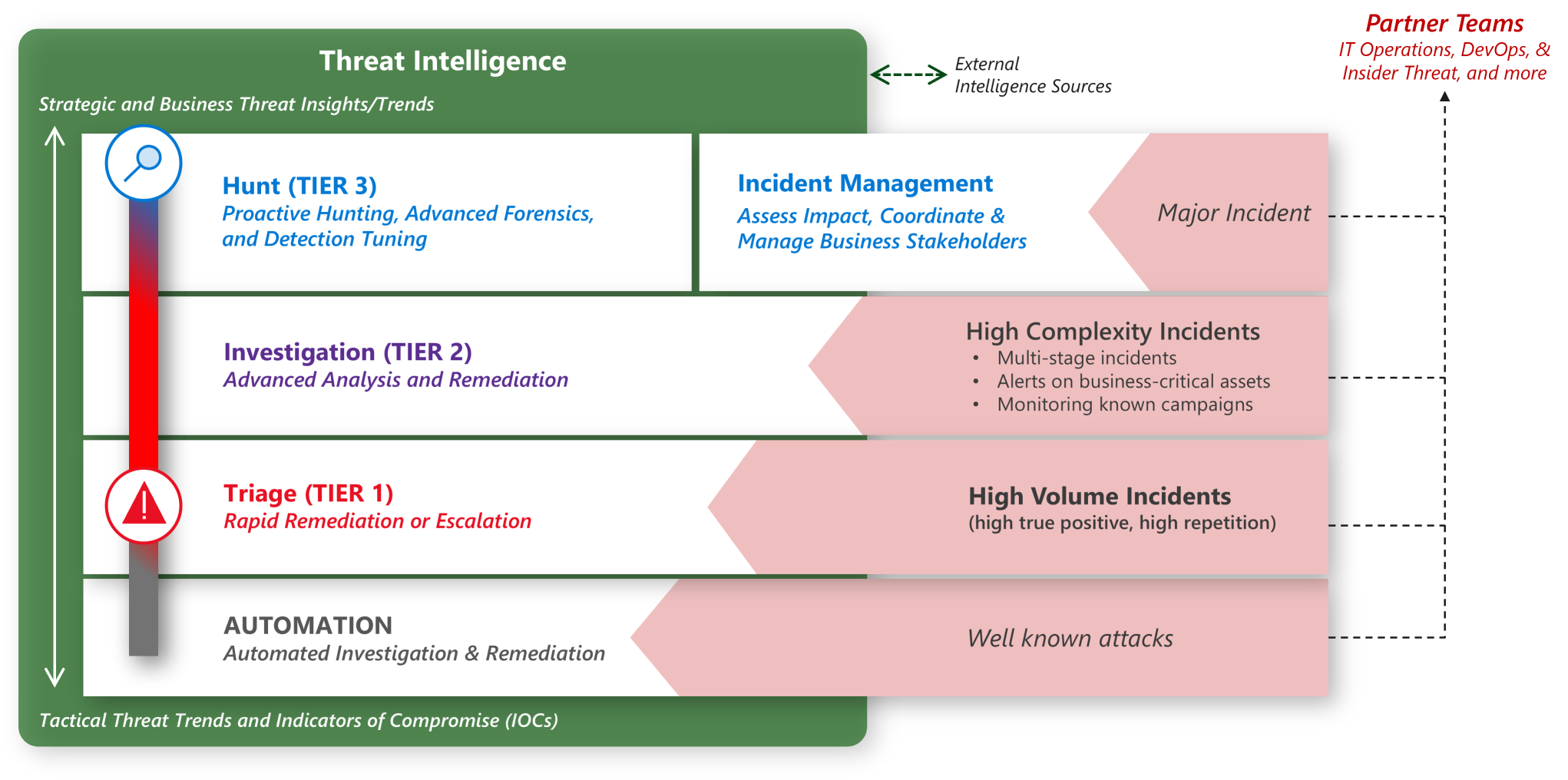

A biztonsági műveletek a nagy mennyiségű és a nagy összetettségű incidensek kombinációját kezelik.

A biztonsági műveleti csapatok gyakran három fő eredményre összpontosítanak:

-

Incidenskezelés: A környezettel kapcsolatos aktív támadások kezelése, beleértve a következőket:

- Aktívan válaszol az észlelt támadásokra.

- Proaktívan keressen olyan támadásokat, amelyek átcsúsztak a hagyományos fenyegetésészleléseken.

- A biztonsági incidensek jogi, kommunikációs és egyéb üzleti következményeinek koordinálása.

- Incidens előkészítése: Segítsen a szervezetnek felkészülni a jövőbeli támadásokra. Az incidens-előkészítés egy szélesebb körű stratégiai tevékenységcsoport, amelynek célja az izommemória és a környezet kiépítése a szervezet minden szintjén. Ez a stratégia felkészíti az embereket a nagyobb támadások jobb kezelésére, és betekintést nyer a biztonsági folyamatok fejlesztésébe.

- Fenyegetésfelderítés: Fenyegetésfelderítés összegyűjtése, feldolgozása és terjesztése a biztonsági műveletek, a biztonsági csapatok, a biztonsági vezetés és az üzleti vezető érdekelt felek számára a biztonsági vezetésen keresztül.

Az eredmények eléréséhez a biztonsági műveleti csapatokat úgy kell strukturálni, hogy a legfontosabb eredményekre összpontosítsanak. Nagyobb SecOps-csapatokban az eredmények gyakran részösszegek között oszlanak meg.

- Osztályozás (1. szint): A biztonsági incidensek első válaszvonala. A Triage a riasztások nagy mennyiségű feldolgozására összpontosít, amelyeket általában automatizálás és eszközök hoznak létre. A triázsfolyamatok a leggyakoribb incidenstípusok többségét megoldják, és a csapaton belül oldják meg őket. Az összetettebb incidenseket, illetve a korábban még nem látott és megoldott incidenseket a 2. szintre kell eszkalálni.

- Vizsgálat (2. szint): Olyan incidensekre összpontosított, amelyek további vizsgálatot igényelnek, és gyakran több forrásból származó adatpontok korrelációját igénylik. Ez a vizsgálati szint ismétlődő megoldásokat kínál az eszkalált problémákra. Ezután lehetővé teszi az 1. réteg számára az adott problématípus későbbi ismétlődésének megoldását. A 2. réteg az üzletileg kritikus rendszerekre vonatkozó riasztásokra is reagál, hogy tükrözze a kockázat súlyosságát és a gyors cselekvés szükségességét.

- Vadászat (3. szint): Elsősorban a rendkívül kifinomult támadási folyamatok proaktív keresésére összpontosított, és útmutatást fejlesztett a szélesebb csapatok számára a biztonsági ellenőrzések érleléséhez. A 3. rétegbeli csapat eszkalációs pontként is szolgál a jelentős incidensek esetében a törvényszéki elemzés és a reagálás támogatásához.

SecOps üzleti érintőpontok

A SecOps több lehetséges interakciót is magában rejt az üzleti vezetőséggel.

- Üzleti környezet a SecOpshoz: A SecOpsnak meg kell értenie, mi a legfontosabb a szervezet számára, hogy a csapat alkalmazhatja ezt a környezetet a folyamatos, valós idejű biztonsági helyzetekre. Mi lenne a legnagyobb negatív hatással az üzletre? Kritikus rendszerek leállása? A hírnév és az ügyfelek bizalmának elvesztése? Bizalmas adatok közzététele? Illetéktelen beavatkozás kritikus adatokkal vagy rendszerekkel? Megtanultuk, hogy kritikus fontosságú, hogy a SOC fő vezetői és munkatársai megértsék ezt a kontextust. Át fogják haladni az információk és a triázs incidensek folyamatos elárasztását, és rangsorolni fogják az idejüket, a figyelmet és az erőfeszítést.

- Közös gyakorlat a SecOpsszal: Az üzleti vezetőknek rendszeresen csatlakozniuk kell a SecOpshoz a nagyobb incidensekre adott válaszok gyakorlása során. Ez a képzés felépíti az izommemória és kapcsolatok, amelyek kritikus fontosságúak a gyors és hatékony döntéshozatalhoz a valós incidensek nagy nyomása, csökkentve a szervezeti kockázatokat. Ez a gyakorlat azzal is csökkenti a kockázatot, hogy feltárja azokat a hiányosságokat és feltételezéseket a folyamatban, amelyek javíthatók egy valós incidens bekövetkezése előtt.

- A SecOps főbb incidenseinek frissítései: A SecOpsnak frissítéseket kell biztosítania az üzleti érdekelt felek számára a jelentős incidensek bekövetkeztekor. Ezek az információk lehetővé teszik az üzleti vezetők számára, hogy megértsék a kockázatukat, és proaktív és reaktív lépéseket tegyenek a kockázat kezeléséhez. A Microsoft észlelési és reagálási csapata által a főbb incidensekkel kapcsolatos további információkért tekintse meg az incidensmegoldás referencia-útmutatóját.

- Üzleti intelligencia az SOC-ből: Előfordulhat, hogy a SecOps azt észleli, hogy a támadók nem várt rendszert vagy adatkészletet céloznak meg. Mivel ezek a felfedezések történtek, a fenyegetésfelderítési csapatnak meg kell osztania ezeket a jeleket az üzleti vezetőkkel, mivel elemzéseket indíthatnak el az üzleti vezetők számára. Például a vállalaton kívüli személy tud egy titkos projektről, vagy a váratlan támadócélok kiemelik az egyébként figyelmen kívül hagyott adathalmaz értékét.

SecOps modernizáció

Más biztonsági szemléletekhez hasonlóan a biztonsági műveletek is a folyamatosan fejlődő üzleti modellek, támadók és technológiai platformok átalakító hatásával szembesülnek.

A biztonsági műveletek átalakítását elsősorban a következő trendek vezérlik:

- Felhőplatform-lefedettség: A biztonsági műveleteknek észlelniük kell és reagálniuk kell a vállalati tulajdont érintő támadásokra, beleértve a felhőbeli erőforrásokat is. A felhőerőforrások egy új és gyorsan fejlődő platform, amely gyakran nem ismert a SecOps-szakemberek számára.

-

Váltás az identitásközpontú biztonságra: A hagyományos SecOps nagymértékben támaszkodik a hálózatalapú eszközökre, de most integrálnia kell az identitást, a végpontot, az alkalmazást és más eszközöket és képességeket. Ennek az integrációnak az az oka, hogy:

- A támadók az identitással kapcsolatos támadásokat, például az adathalászatot, a hitelesítő adatok ellopását, a jelszósprayt és más támadástípusokat beépítették az arzenáljukba, amelyek megbízhatóan elkerülik a hálózatalapú észleléseket.

- Az értékes eszközök, például a saját eszközök (BYOD) használata, életciklusuk egy részét vagy egészét a hálózat peremhálózatán kívülre költik, ami korlátozza a hálózati észlelések hasznosságát.

- Az eszközök internetes hálózata (IoT) és az üzemeltetési technológia (OT) lefedettsége: A támadók támadási láncaik részeként aktívan célba vehetik az IoT- és OT-eszközöket. Ezek a célok lehetnek a támadás végső célja, vagy a környezet elérésére vagy bejárására szolgáló eszközök.

- Telemetria felhőalapú feldolgozása: A biztonsági műveletek modernizálására azért van szükség, mert jelentősen megnőtt a felhőből származó releváns telemetriai adatok száma. Ezt a telemetriát nehéz vagy lehetetlen feldolgozni a helyszíni erőforrásokkal és a klasszikus technikákkal. Ez aztán arra ösztönzi a SecOpst, hogy olyan felhőszolgáltatásokat használjon, amelyek nagy léptékű elemzéseket, gépi tanulást és viselkedéselemzést biztosítanak. Ezek a technológiák segítenek gyorsan kinyerni az értéket, hogy megfeleljenek a biztonsági műveletek időérzékeny igényeinek.

Fontos a frissített SecOps-eszközökbe és képzésbe fektetni, hogy a biztonsági műveletek megfeleljenek ezeknek a kihívásoknak. További információ: Incidenskezelési folyamatok frissítése a felhőben.

A biztonsági műveletek szerepköreivel és felelősségeivel kapcsolatos további információkért lásd: Biztonsági műveletek.

További architektúra- és technológiaközpontú ajánlott eljárásokért lásd: A Microsoft biztonsági ajánlott eljárásai a biztonsági műveletekhez , valamint a videók és diák.

Következő lépések

A következő szemlélet az eszközvédelem.