Biztonságos kulcskiadás bizalmas tárolókkal az Azure Container Instance (ACI) szolgáltatásban

Az Azure Key Vault (AKV) biztonságos kulcskiadási (SKR) folyamata bizalmas tárolóajánlatokkal több módon is implementálható. A bizalmas tárolók egy olyan, a vendég számára felvilágosult exposting AMD SEV-SNP-eszközt futtatnak egy Linux Kernelen keresztül, amely egy vendég belső vezérlőprogramot használ a szükséges Hyper-V kapcsolódó javításokkal, amelyeket közvetlen Linux-rendszerindításnak (DLB) nevezünk. Ez a platform nem használ vTPM- és HCL-alapú bizalmas virtuális gépeket AMD SEV-SNP-támogatással. Ez a koncepciódokumentum feltételezi, hogy a tárolókat az Azure Container Support szolgáltatásban tervezi futtatni egy bizalmas számítástechnikai termékváltozat kiválasztásakor

- Az Azure által biztosított side-car helper container

- Egyéni megvalósítás a tárolóalkalmazással

Az Azure által biztosított side-car segédtároló

Egy nyílt forráskód GitHub-projekt "bizalmas oldalkocsik" című projektje részletesen ismerteti, hogyan hozhatja létre ezt a tárolót, és milyen paraméterekre/környezeti változókra van szükség az oldalkocsis tároló előkészítéséhez és futtatásához. A jelenlegi oldalkocsi-implementáció különböző HTTP REST API-kat biztosít, amelyekkel az elsődleges alkalmazástároló lekérheti a kulcsot az AKV-ból. A Microsoft Azure Attestation (MAA) integrációja már be van építve. Az oldalkocsis SKR-tároló futtatásának előkészítési lépéseit itt találja.

A fő alkalmazástároló-alkalmazás meghívhatja az oldalkocsis WEB API végpontokat az alábbi példában meghatározott módon. Az oldalkocsik ugyanabban a tárolócsoportban futnak, és az alkalmazástároló helyi végpontja. Az API teljes részletei itt találhatók

A key/release POST metódus a következő formátumú JSON-t vár:

{

"maa_endpoint": "<maa endpoint>", //https://learn.microsoft.com/en-us/azure/attestation/quickstart-portal#attestation-provider

"akv_endpoint": "<akv endpoint>", //AKV URI

"kid": "<key identifier>" //key name,

"access_token": "optional aad token if the command will run in a resource without proper managed identity assigned"

}

Sikeresség esetén a key/release POST metódus válasza egy StatusOK fejlécet és egy hasznos adatot tartalmaz a következő formátumban:

{

"key": "<key in JSON Web Key format>"

}

Hiba esetén a key/release POST metódus válasza egy StatusForbidden fejlécet és egy hasznos adatot hordoz a következő formátumban:

{

"error": "<error message>"

}

Egyéni megvalósítás a tárolóalkalmazással

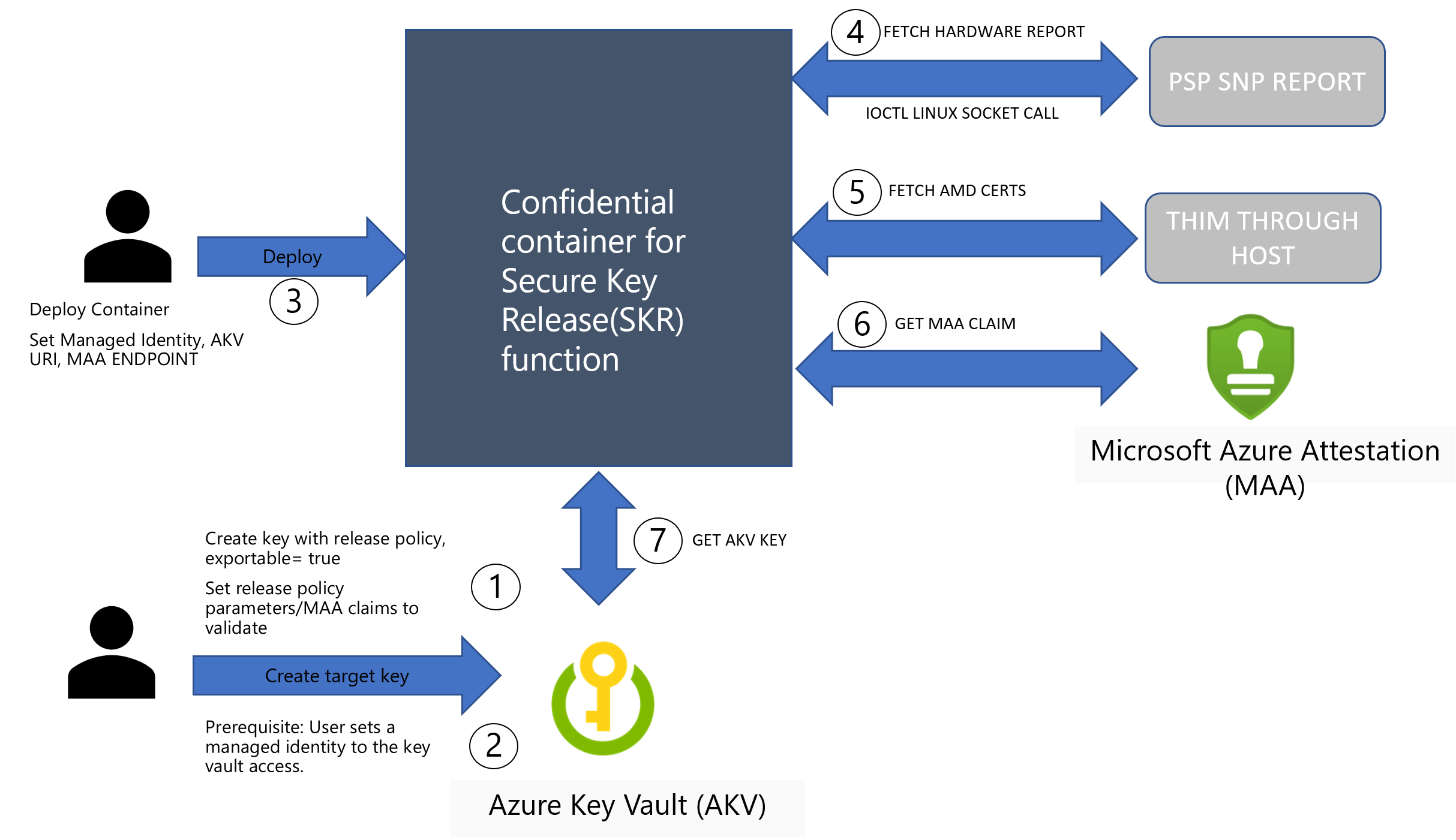

Ha olyan egyéni tárolóalkalmazást szeretne végrehajtani, amely kibővíti az Azure Key Vault (AKV) – Biztonságos kulcskiadás és Microsoft Azure-igazolás (MAA) képességeit, használja az alábbiakat magas szintű referenciafolyamatként. Könnyen áttekintheti az oldalkocsis gitHub-projekt aktuális oldalkocsi-implementációs kódját.

- 1. lépés: Az AKV beállítása exportálható kulccsal, és csatolja a kiadási szabályzatot. További információk itt

- 2. lépés: Állítson be egy felügyelt identitást a Microsoft Entra-azonosítóval, és csatolja azt az AKV-hoz. További információk itt

- 3. lépés: Helyezze üzembe a tárolóalkalmazást a szükséges paraméterekkel az ACI-ben egy bizalmas számítástechnikai kényszerítési szabályzat beállításával. További információk itt

- 4. lépés: Ebben a lépésben az alkalmazásnak le kell kérnie egy RAW AMD SEV-SNP hardverjelentést egy IOCTL Linux Socket-hívással. A művelet végrehajtásához nincs szükség vendégigazolási kódtárra. További információ az oldalkocsik meglévő implementálásáról

- 5. lépés: A tárolócsoport AMD SEV-SNP tanúsítványláncának lekérése. Ezeket a tanúsítványokat az Azure-gazdagép IMDS-végpontja szolgáltatja. További információk itt

- 6. lépés: Küldje el az SNP RAW hardverjelentését és tanúsítványadatait a MAA-nak az ellenőrzéshez és a jogcímek visszaadásához. További információk itt

- 7. lépés: Küldje el az ACI által létrehozott MAA-jogkivonatot és felügyelt identitás jogkivonatot az AKV-nak kulcskiadás céljából. További információk itt

Az AKV-ból történő kulcslehívás sikeressége esetén használhatja a kulcsot az adatkészletek visszafejtéséhez vagy a bizalmas tárolókörnyezetből kifelé irányuló adatok titkosításához.

Hivatkozások

ACI bizalmas tárolók üzembe helyezésével

Side-Car implementáció titkosított bloblehívással és visszafejtéssel SKR AKV-kulccsal

AKV SKR bizalmas virtuális gép AMD SEV-SNP-jével